当前位置:网站首页>免费的公共WiFi不要乱连,遭中间人攻击了吧?

免费的公共WiFi不要乱连,遭中间人攻击了吧?

2022-08-03 23:39:00 【InfoQ】

什么是中间人攻击?

- 中间人攻击英文全称:

Man-in-the-Middle

- 中间人攻击缩写:

MITM

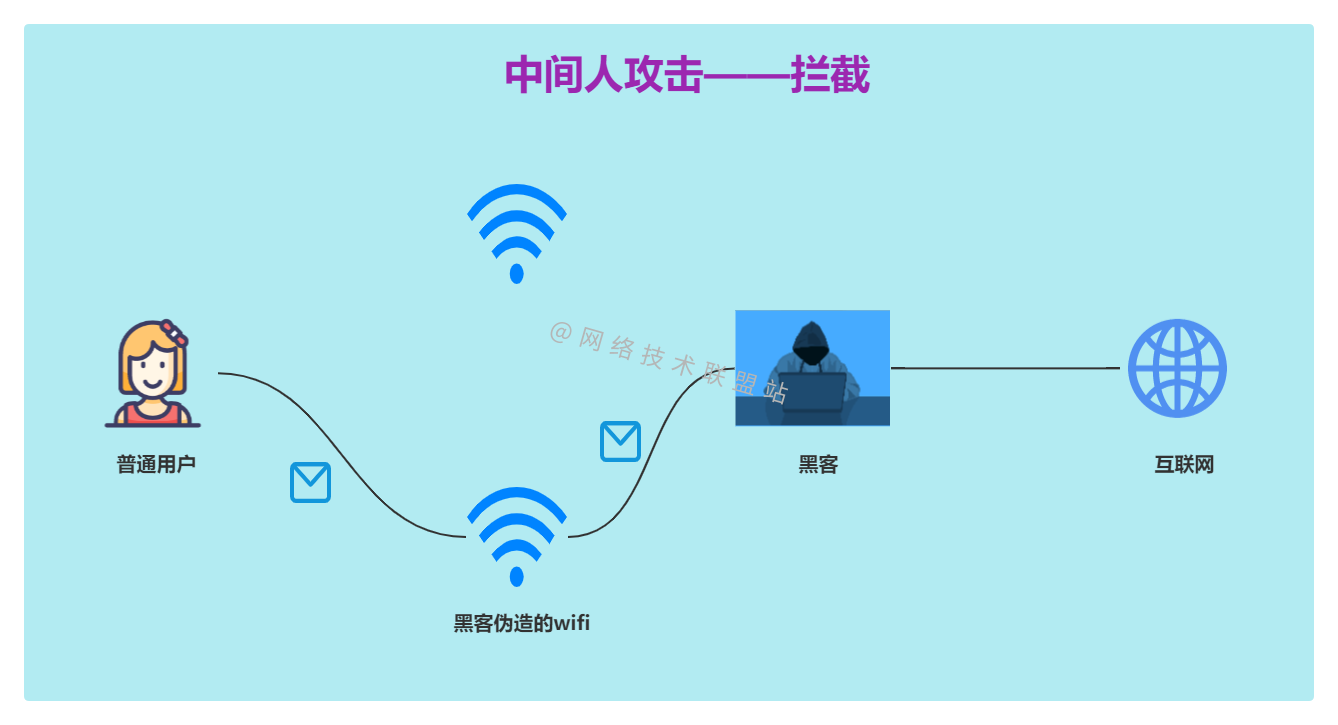

中间人攻击的步骤

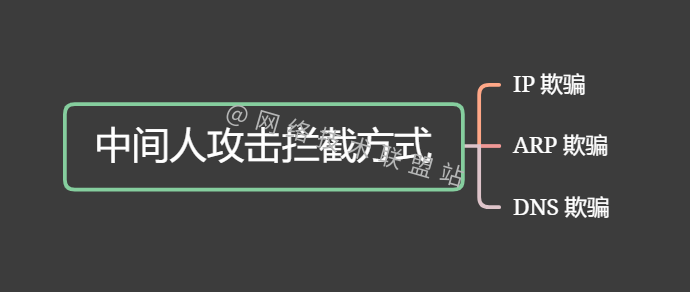

- 拦截

- 解密

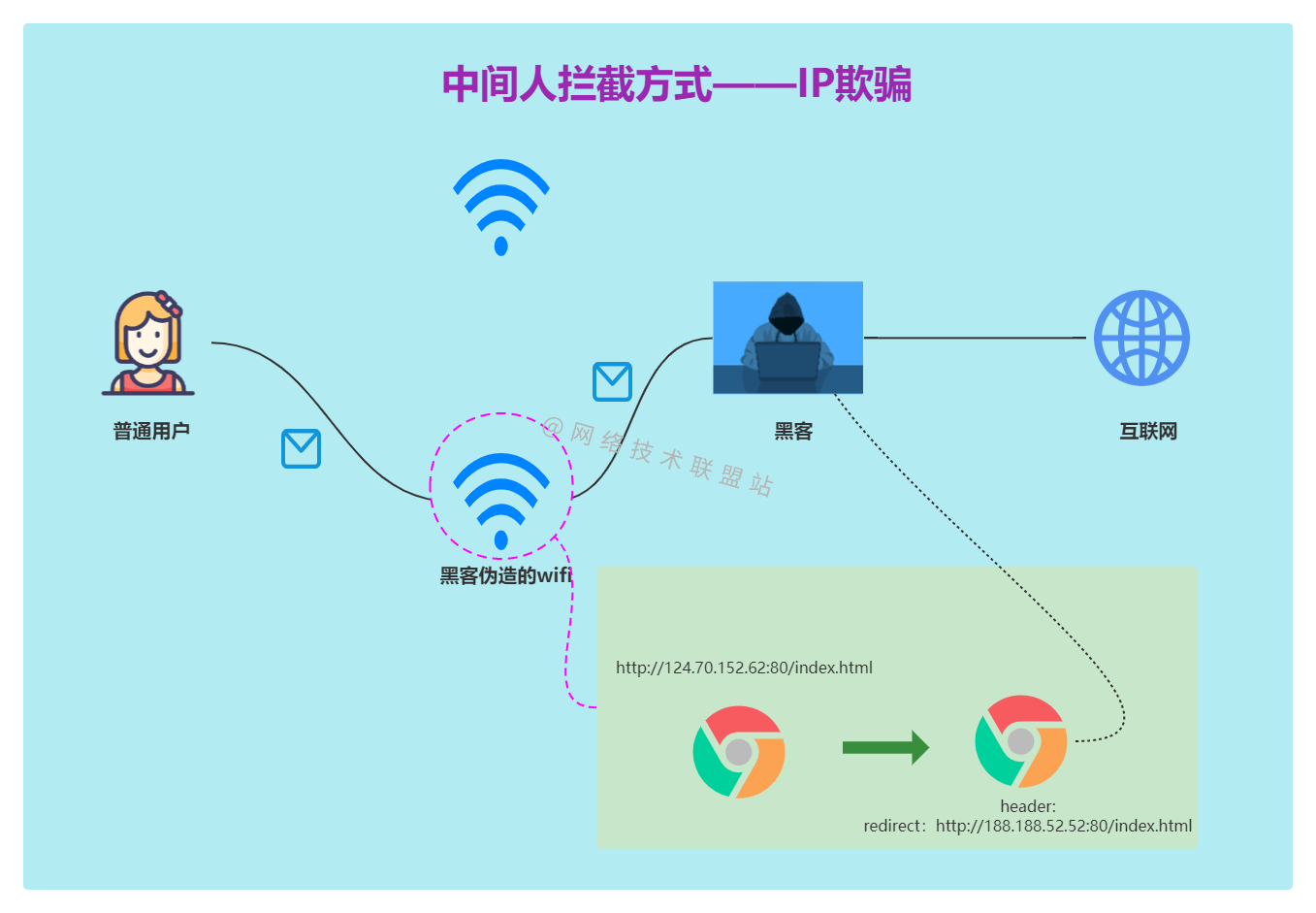

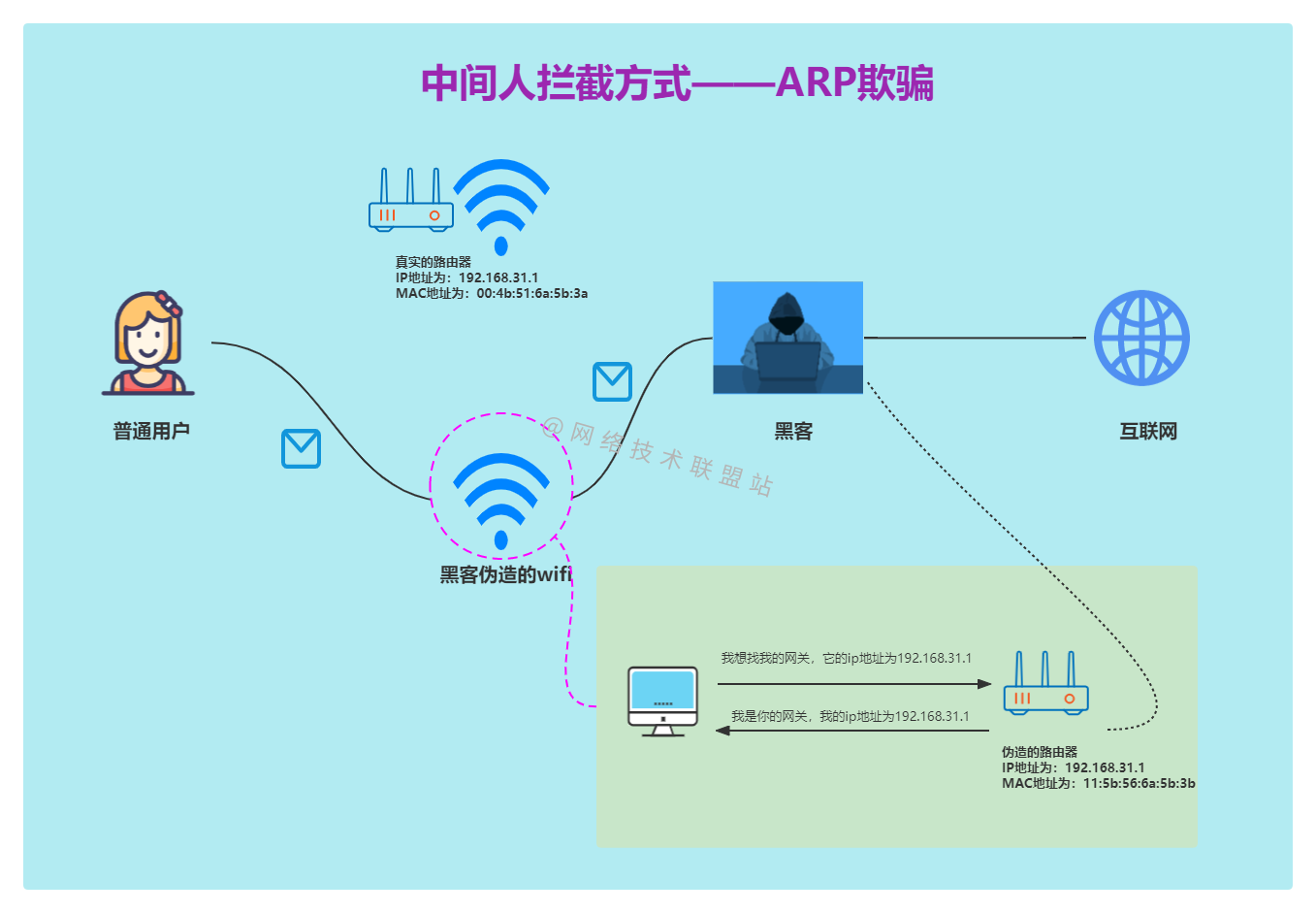

第一步:拦截

http://124.70.152.62:80/index.htmlhttp://188.188.52.52:80/index.html188.188.52.52

192.168.31.100:4b:51:6a:5b:3a192.169.31.111:5b:56:6a:5b:3b192.169.31.111:5b:56:6a:5b:3b

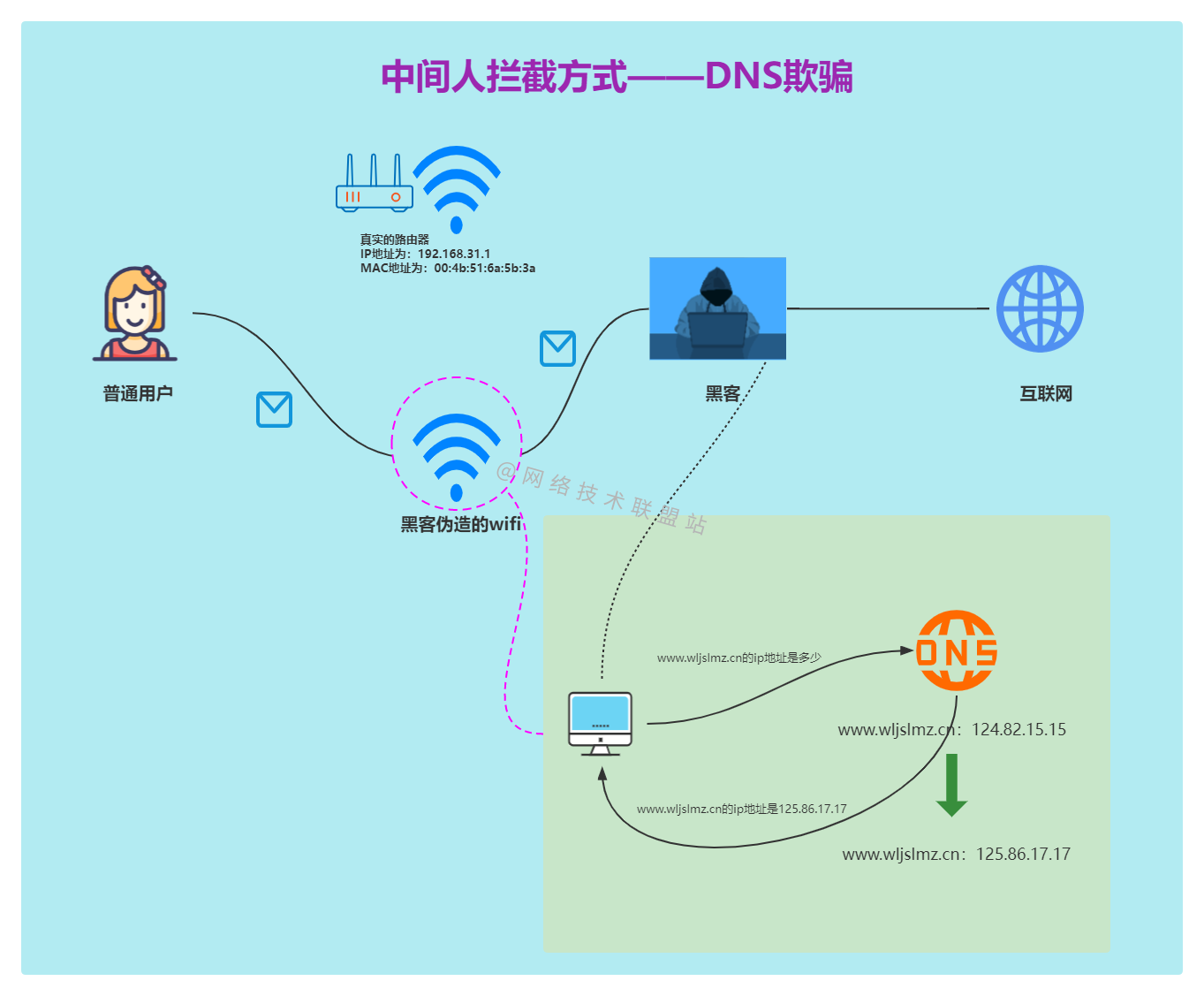

- 黑进去后,将DNS的缓存记录

www.wljslmz.cn:124.82.15.15修改为www.wljslmz.cn:125.86.17.17,其中125.86.17.17是黑客的地址。

- 用户再次访问

www.wljslmz.cn的时候,就神不知鬼不觉的访问黑客仿造的网站,这个网站和原网站一模一样。

- 这个时候黑客就能在屏幕前像看一张白纸一样看着你输入相关信息。

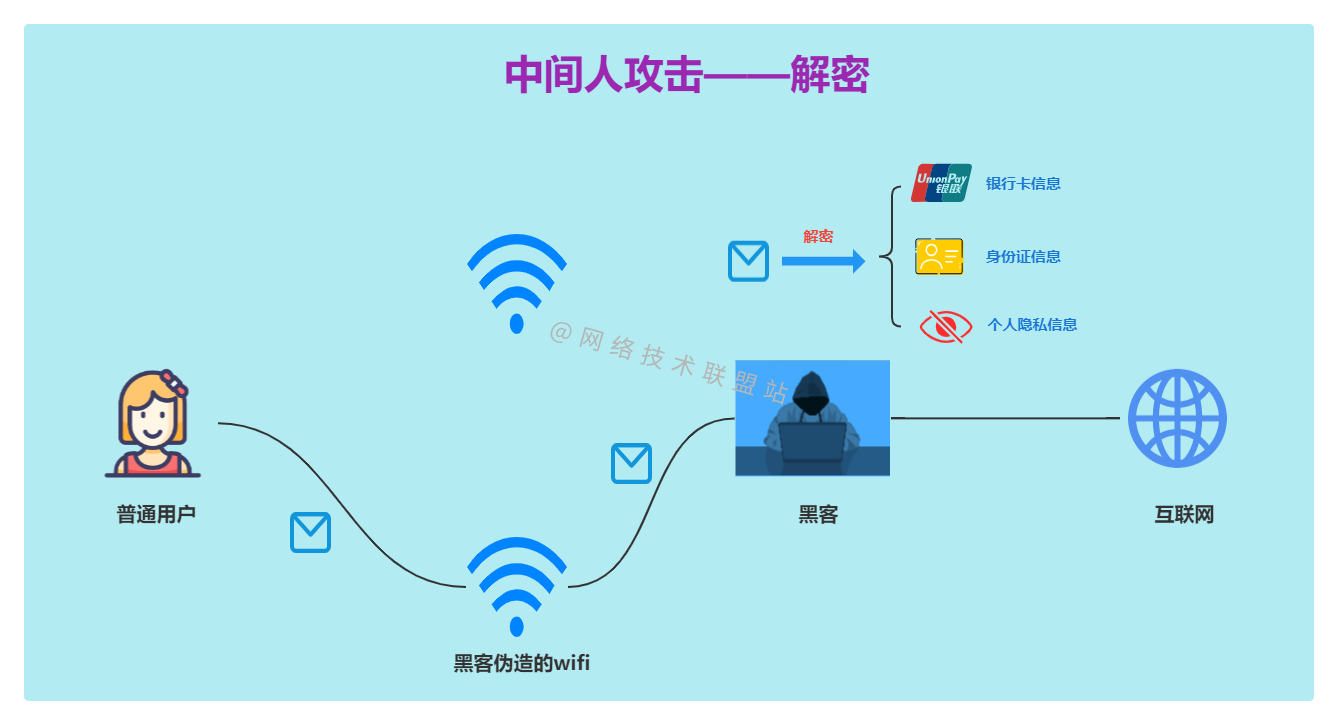

第二步:解密

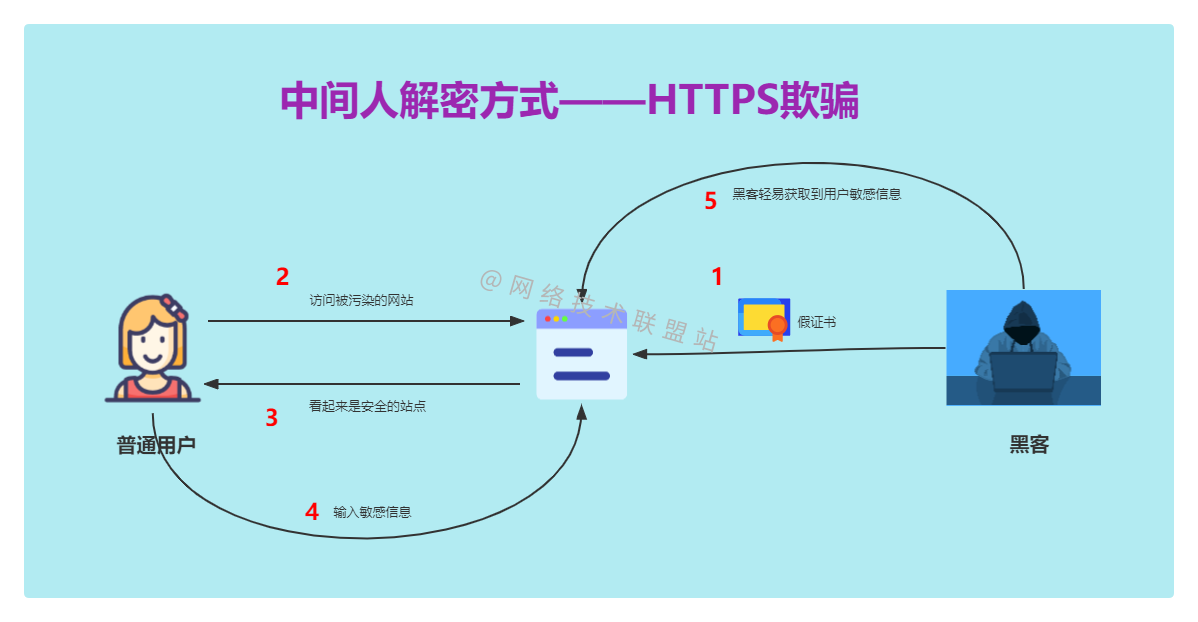

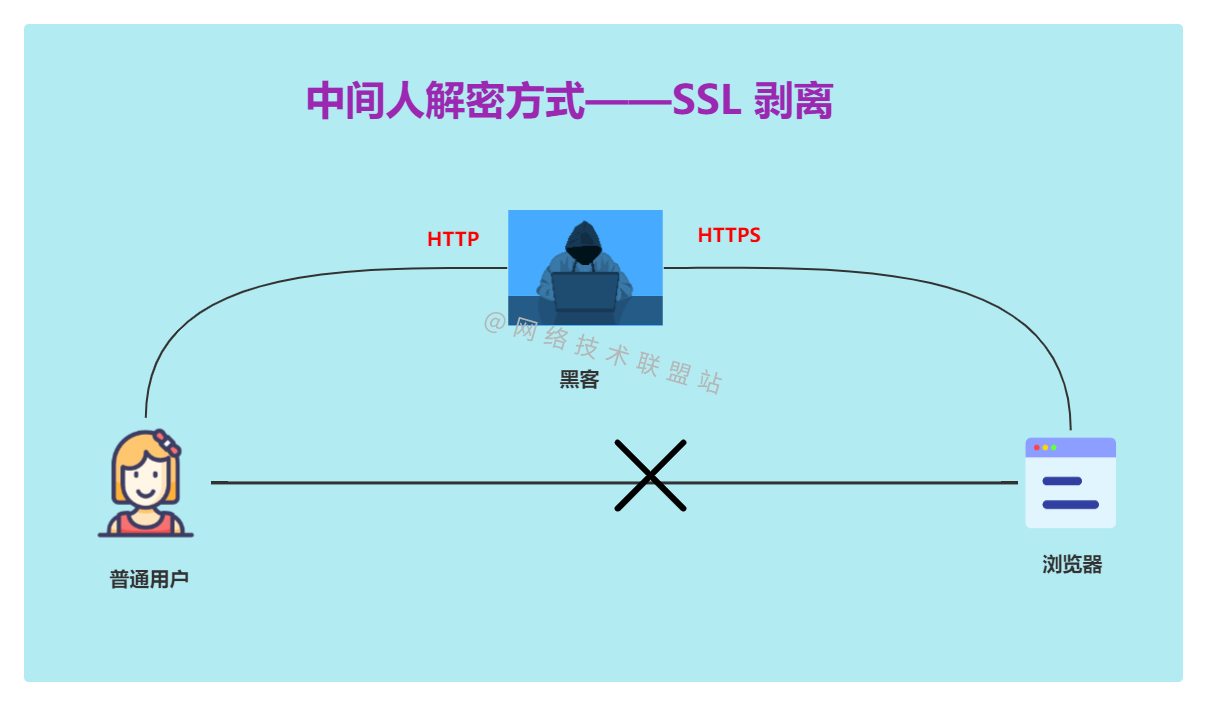

- 黑客通过某些手段给浏览器发送虚假证书,篡改浏览器的证书;

- 用户访问被污染的证书;

- 浏览器给用户的感觉是”安全“的;

- 用户再被污染的浏览器中输入敏感信息;

- 黑客轻松的看到相关敏感信息。

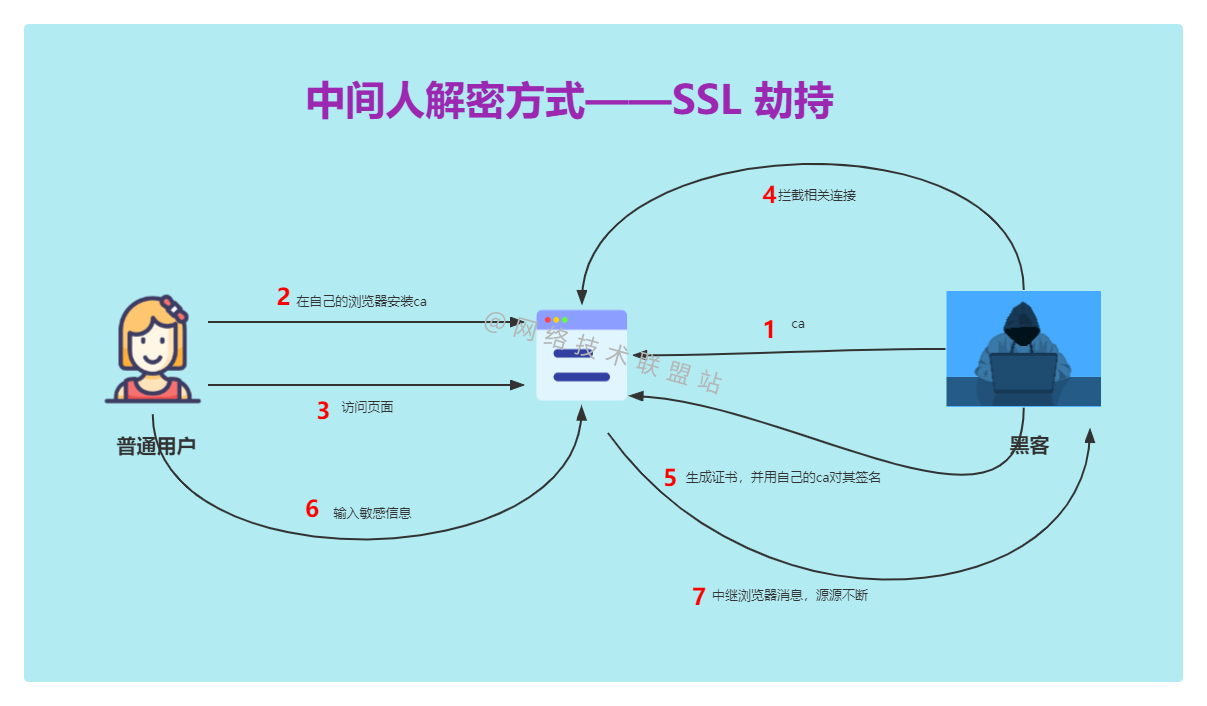

- 黑客通过一些手段先黑进你的浏览器,给你的浏览器发送ca;

- 你安装黑客生成的ca;

- 你访问页面;

- 黑客拦截到你的请求;

- 黑客生成证书,并用ca进行签名;

- 由于浏览器已经安装好黑客的ca,此时已经信任黑客的ca,此时黑客可以完全看到你的数据信息;

- 你在浏览器中输入敏感信息;

- 浏览器将充当中继器的作用,源源不断的将你的信息传输到黑客的电脑上。

如何避免中间人攻击?

- 不乱点可疑链接

- 谨慎使用公共WiFi

- 使用安全的协议

- 保持良好的密码习惯

- 恰当的安装防病毒软件

总结

- 什么是中间人攻击?

- 中间人攻击的步骤

- 第一步:拦截

- 第二步:解密

- 如何避免中间人攻击?

边栏推荐

- 冰河又一MySQL力作出版(文末送书)!!

- Unity2021发布WebGL雾效消失问题

- A simple understanding of TCP, learn how to shake hands, wave hands and various states

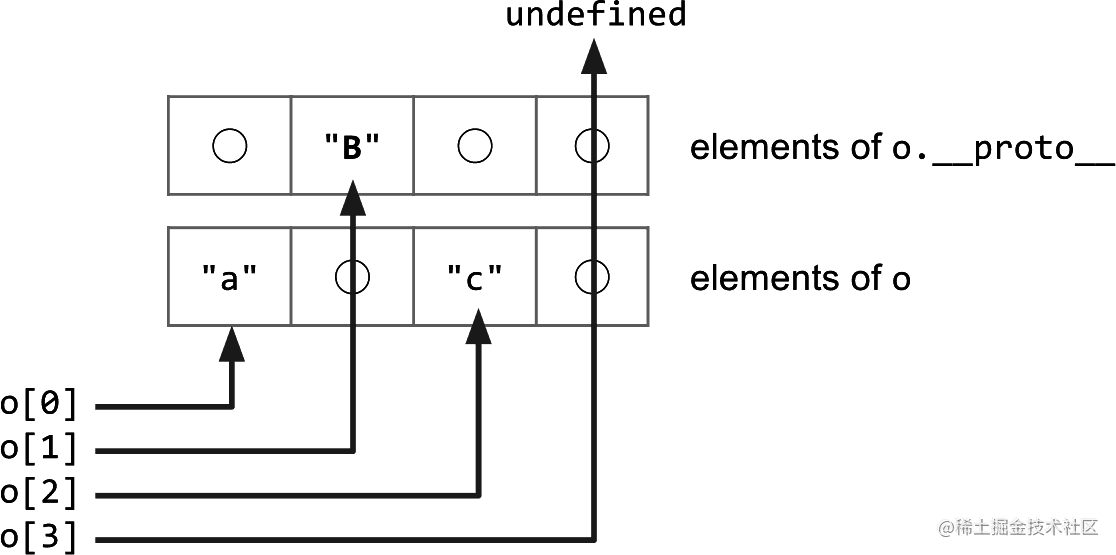

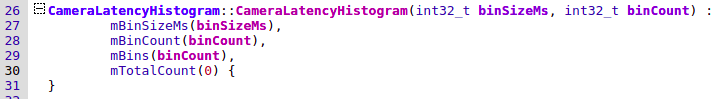

- In V8 how arrays (with source code, picture and text easier to understand)

- 【RYU】rest_router.py源码解析

- rosbridge-WSL2 && carla-win11

- Go编译原理系列7(Go源码调试)

- The salary of soft testers at each stage, come to Kangkang, how much can you get?

- 3D Semantic Segmentation - 2DPASS

- XSLT – 服务器端概述

猜你喜欢

随机推荐

ML之interpret:基于titanic泰坦尼克是否获救二分类预测数据集利用interpret实现EBC模型可解释性之全局解释/局部解释案例

简单了解下 TCP,学习握手和挥手以及各种状态到底是怎么样的

Binary search tree to solve the fallen leaves problem

POE交换机全方位解读(上)

(PC+WAP)织梦模板螺钉手柄类网站

Click the icon in Canvas App to generate PDF and save it to Dataverse

栈的压入、弹出序列

智能座舱的「交互设计」大战

V8中的快慢数组(附源码、图文更易理解)

3D 语义分割——2DPASS

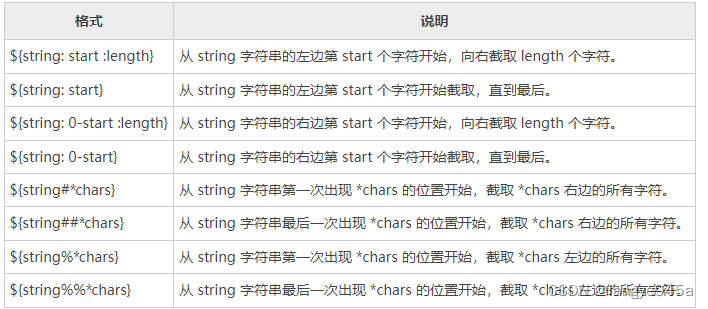

Shell 用法梳理总结

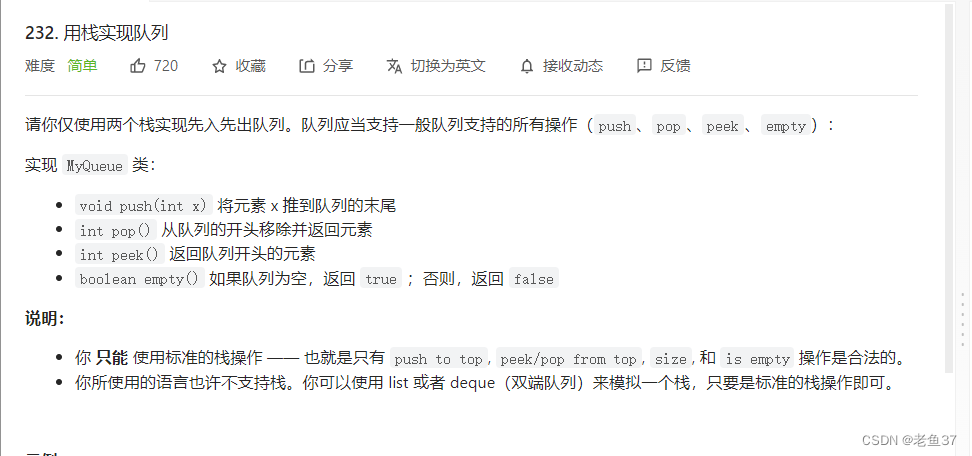

用栈实现队列

3D Semantic Segmentation - 2DPASS

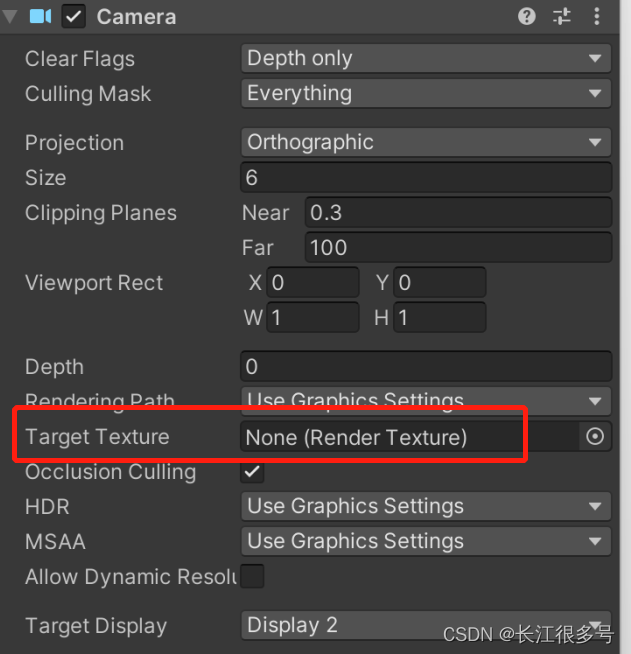

Unity 截取3D图像 与 画中画PIP的实现

Zilliz 2023 Fall Campus Recruitment Officially Launched!

[Paper Reading] TRO 2021: Fail-Safe Motion Planning for Online Verification of Autonomous Vehicles Using Conve

Storage engine written by golang, based on b+ tree, mmap

LeetCode 0155. 最小栈

A simple understanding of TCP, learn how to shake hands, wave hands and various states

汉字风格迁移---结合本地和全局特征学习的中文字体迁移

![Scala basics [regular expressions, framework development principles]](/img/be/6531f32494b8516cd7031223d14bb2.png)