当前位置:网站首页>E-R图总结规范

E-R图总结规范

2022-08-04 05:35:00 【郝老三】

一:基本概念

E-R图,也叫实体关系图。E-R图提供了表示实体类型、属性和联系的方法,用来描述现实世界的概念模型。

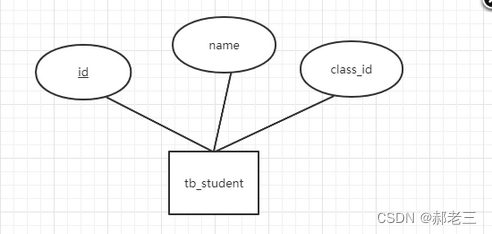

例如

二:基本构成

2.1 实体

一般认为,客观上可以相互区分的事物就是实体,实体可以是具体的人和物,也可以是抽象的概念与联系。

2.2 属性

实体所具有的某一特性,一个实体可由若干个属性来刻画。属性不能脱离实体,属性是相对实体而言的。

2.3 联系

联系也称关系,信息世界中反映实体内部或实体之间的关联。实体内部的联系通常是指组成实体的各属性之间的联系;实体之间的联系通常是指不同实体集之间的联系。

三:具体步骤

1、确定所有的实体集合;

2、选择实体集应包含的属性

3、确定实体集之间的联系

4、确定实体集的主键,用下划线在属性上表明主键的属性组合

5、确定联系的类型,在用线将表示联系的菱形框联系到实体集时,在线旁注明是1或n(多)来表示联系的类型

四:验证标准

1、词汇表达准确,实体为名词,联系为动词。

2、图形使用是否准确,见上文。

3、实体之间的关系正确,如学生与课程之间的关系为多对多。

4、实体名称和属性与数据库中的表名和字段对应。实体为数据库中表的名字,属性为数据库中的字段。

边栏推荐

- 【音视频开发系列】QT 采集麦克风PCM并播放

- Microsoft computer butler 2.0 beta experience

- Microsoft Store 微软应用商店无法连接网络,错误代码:0x80131500

- LeetCode刷题

- 无监督特征对齐的迁移学习理论框架

- golang chan

- QT QOpenGLWidget 全屏导致其他控件显示问题

- Different lower_case_table_names settings for server (‘1‘) and data dictionary (‘0‘) 解决方案

- 异步编程之promise,任务队列,事件循环

- Uos统信系统 Postfix-smtps & Dovecot-imaps

猜你喜欢

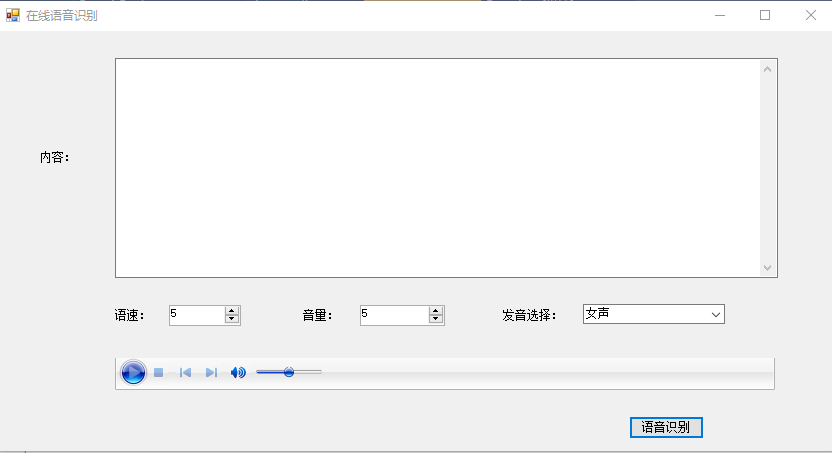

Online public account article content to audio file practical gadget

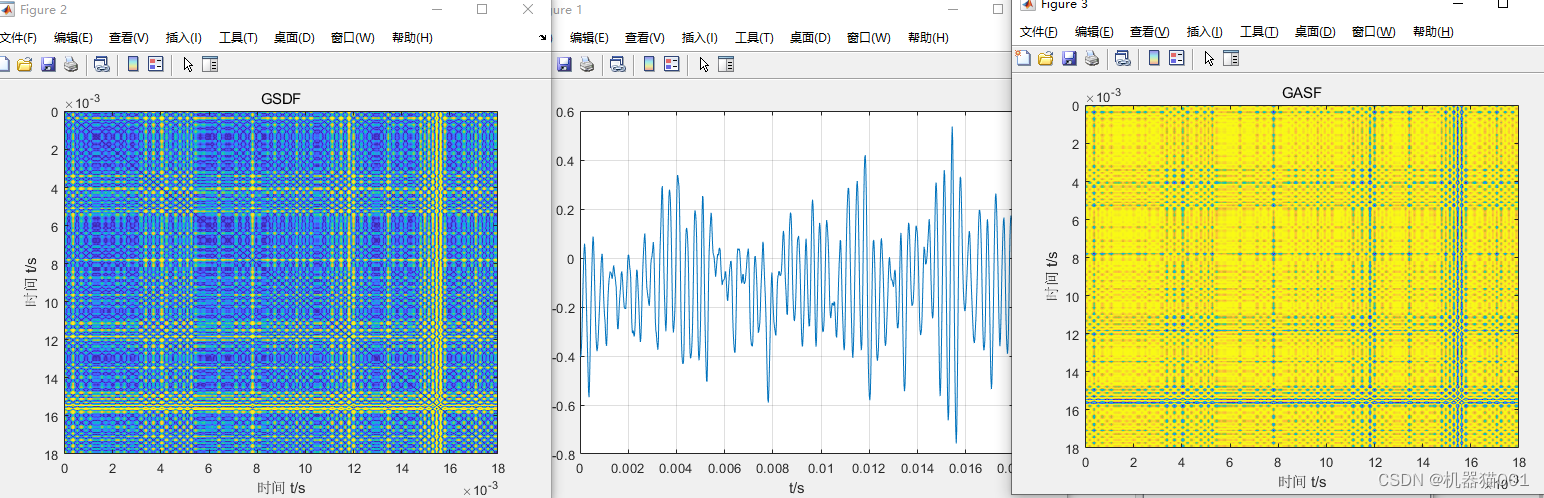

Gramm Angle field GAF time-series data into the image and applied to the fault diagnosis

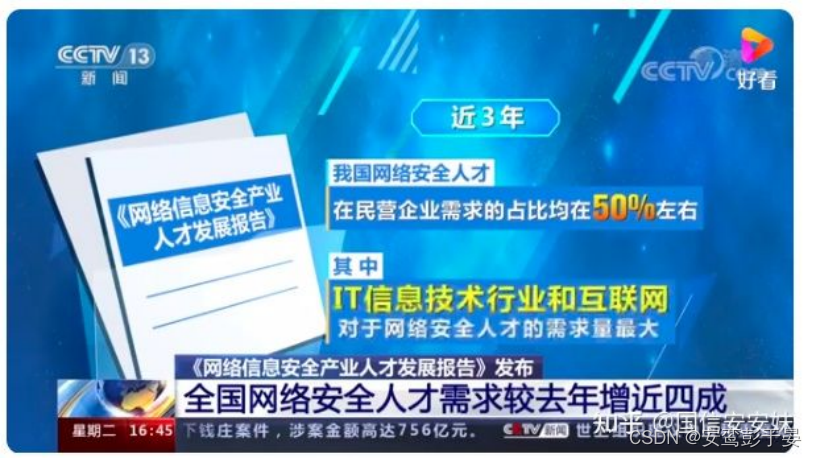

网络安全行业是蓝景吗?

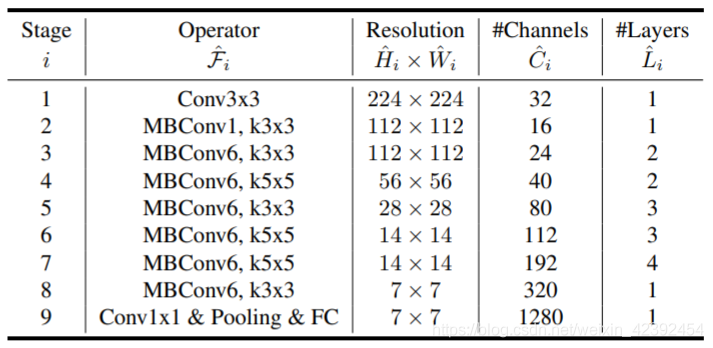

Interpretation of EfficientNet: Composite scaling method of neural network (based on tf-Kersa reproduction code)

网络技巧:教你给路由器装上电池,断电照样可以上网!

电脑知识:台式电脑应该选择品牌和组装,值得收藏

Database Skills: Organize SQL Server's Very Practical Scripts

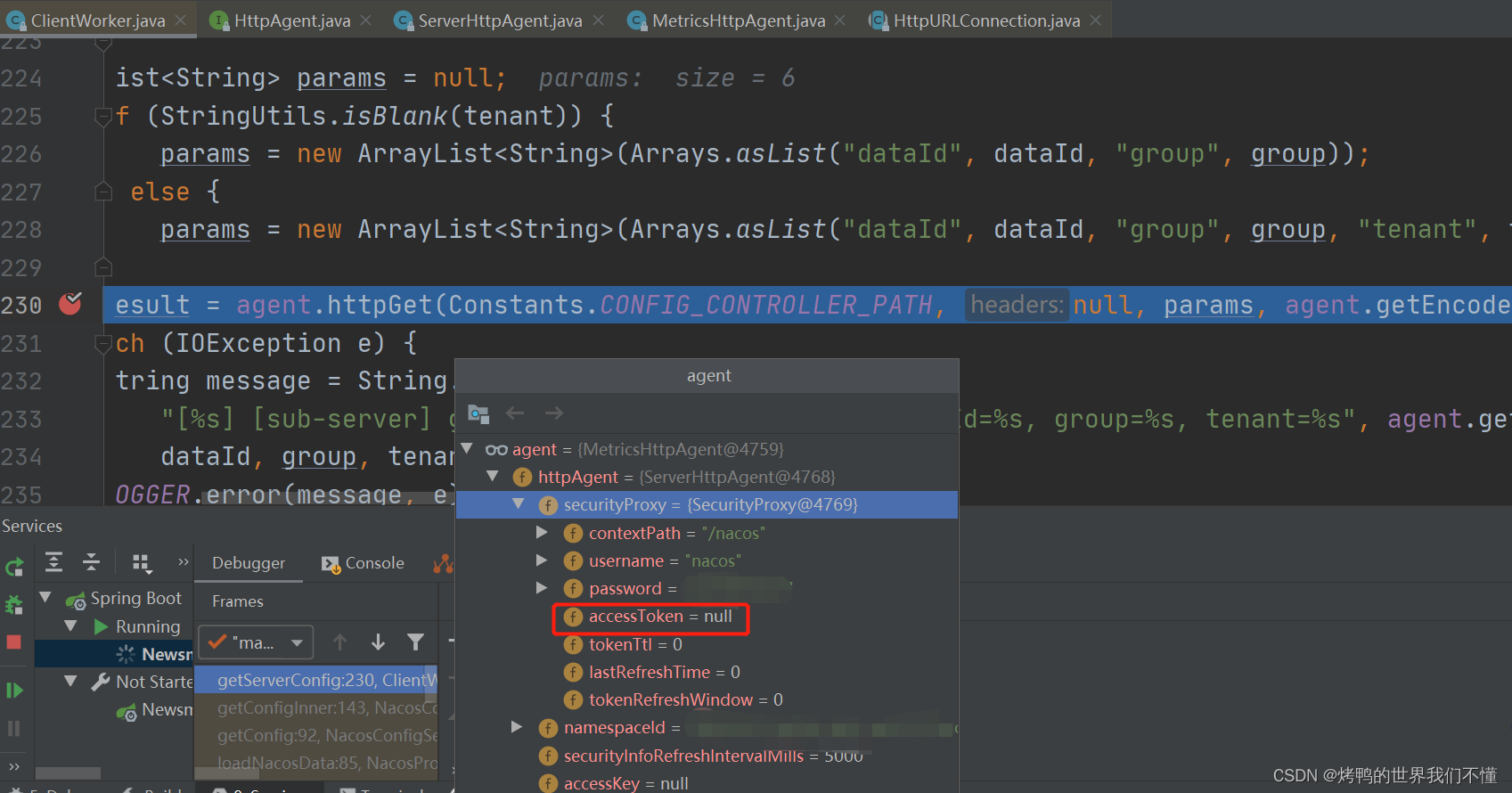

nacos 返回 403 unknown user 太他么坑了 源码解析

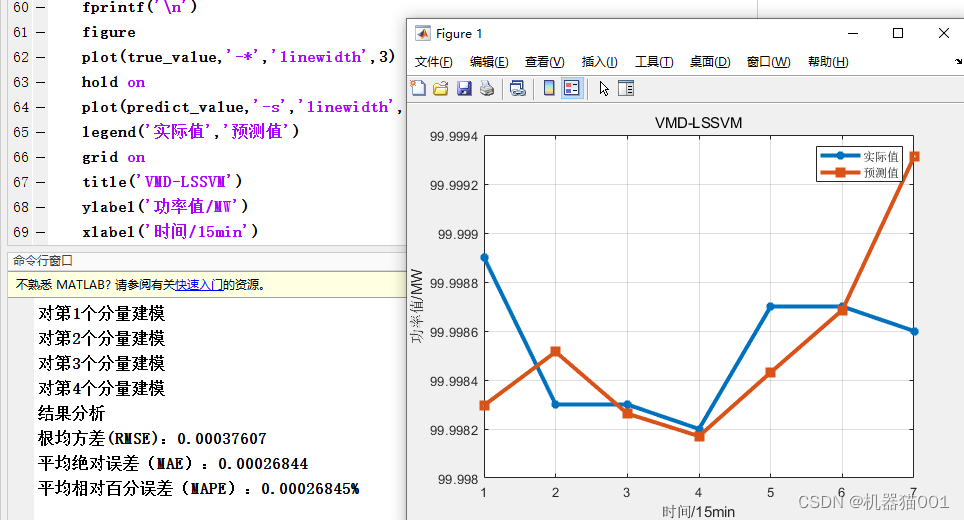

VMD combined with ISSA to optimize LSSVM power prediction

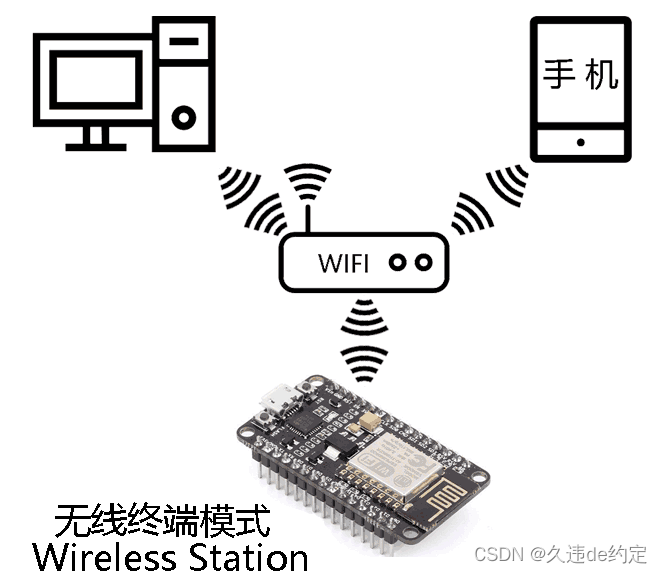

Arduino之ESP8266编程学习总结体会

随机推荐

Uos统信系统 chrony配置

键盘扫描码

Visualization and Animation Technology (VR System)

Microsoft Store 微软应用商店无法连接网络,错误代码:0x80131500

Visualization and Animation Technology (3D Visualization)

IE8 打开速度慢的解决办法

软件:给大家推荐一款国产非常好用的效率软件uTools

桌面右键的NVIDIA去除与恢复

升级到 MediaPlayer 11 时跳过验证副本的方法

事件链原理,事件代理,页面的渲染流程,防抖和节流,懒加载和预加载

IP 核之 MMCM/PLL 实验

网络安全工程师们改不掉的“老毛病”

基于爬行动物搜索RSA优化LSTM的时间序列预测

关于gopher协议的ssrf攻击

Database knowledge: SQLServer creates non-sa user notes

新冠病毒和网络安全的异同及思考

Uos统信系统 DISK(RAID+LVM)

Visualization and Animation Technology (Computer Animation)

Based on the EEMD + + MLR GRU helped time series prediction

网络安全学习的三大不可取之处