当前位置:网站首页>勒索软件的原理

勒索软件的原理

2022-08-04 15:53:00 【隐身的菜鸟】

勒索软件(ransomware)是一种流行的木马,通过骚扰、恐吓甚至采用绑架用户文件等方式,使用户数据资产或计算资源无法正常使用,并以此为条件向用户勒索钱财。

勒索病毒的原理:

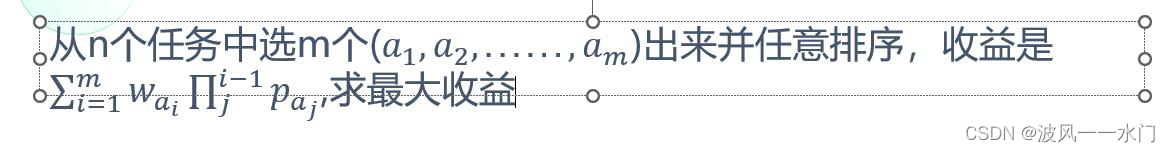

1.公开密钥密码体制要求密钥成对出现,一个用于加密,另一个用于解密,并且且不可

能从其中一个推导出另一个。

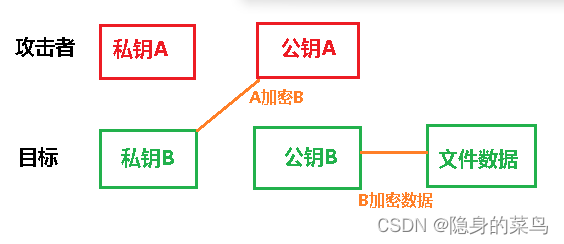

2.加密过程:

作者首先在自己电脑上生成的 私钥A 和 公钥A。

目标电脑上病毒在会随机生成 私钥B 和 公钥B。

目标电脑上的文件会被通过 公钥B 进行加密。

目标电脑上的 私钥B 被 公钥A 加密。删除目标电脑上的 私钥B 、公钥A、数据

3.解密过程:

通过作者私钥A解 加密私钥 解出 私钥B,通过 私钥B 解密 用户数据

注:

1.使用本地RSA算法将AES密钥加密;

2.使用RSA等非对称加密算法,将受害者本地生成的RSA私钥进行了加密。通过这两步,只有作者使用自己私钥解密受害者RSA私钥后,受害者才能还原到本地AES密钥,从而使用AES算法解密文件。

勒索软件的传播手段与常见的木马非常相似,主要有以下几种:

1.借助网页木马传播,当用户不小心访问恶意网站时,勒索软件会被浏览器自动下载并

在后台运行。

2. 与其他恶意软件捆绑发布。

3. 作为电子邮件附件传播。

用户受到勒索软件的感染,通常会有如下表现形式,包括:

1. 锁定计算机或移动终端屏幕 。

2. 借杀毒软件之名,假称在用户系统发现了安全威胁,令用户感到恐慌,从而购买所谓

的“杀毒软件”。

3. 计算机屏幕弹出的提示消息,称用户文件被加密,要求支付赎金。

勒索方式,主要分为以下三类:

1.影响用户系统的正常使用。比如采用锁定系统屏幕等方式,迫使系统用户付款。

2.恐吓用户。会伪装成反病毒软件,谎称在用户的系统中发现病毒,诱骗用户付款购买

其“反病毒软件”。

3.绑 架 用 户 数 据 。 这是近期比较常见的一种勒索方式,采用高强度的加密算法加密

用户文档,只有在用户支付赎金后,才提供解密文档的方法。

勒索软件攻击通常包括如下六个阶段:

1.尝试

勒索软件攻击向实体企业开展攻击,最常用的攻击方式仍然是利用现有网络漏洞。

2.传播

在这个阶段,攻击者已经在企业网络内部部署了恶意软件,会在整个网络中进行横向传

播,尽可能多的造成大范围感染。

3.扫描

当恶意软件成功部署,便会开始对网络进行扫描以识别要加密的文件。窃取重要数据,

增加多重威胁。

4.潜伏

勒索软件攻破企业网络之后,如果顺利获取重要数据,就会进入下一环节,但如果没有

的话,就会潜伏,另选时间再行发难。

5.加密

当攻击者完成分析和清点后,会启动加密过程。加密过程不仅包含本地文件,还有企业

的备份数据,以至于对后期恢复工作造成影响。

6.勒索

黑客通常会向网络所有者的设备发送赎金记录,说明解释了如何支付赎金和付款细节。

防护措施:

1.定期备份数据

2.保持系统更新

3.监视并阻止可疑的出站流量

4.扫描互联网下载的文件

5.加强常用办公应用Microsoft Office的安全设置

6.电子邮件里附件的安全性扫描

7.不要在不知情的情况下执行可疑的软件

边栏推荐

- 实战:10 种实现延迟任务的方法,附代码!

- C#命令行解析工具

- 字节API鉴权方法

- In action: 10 ways to implement delayed tasks, with code!

- postman “header“:{“retCode“:“999999“

- Xi'an Zongheng Information × JNPF: Adapt to the characteristics of Chinese enterprises, fully integrate the cost management and control system

- 微信小程序获取年月日周及早上、中午、晚上

- 云存储硬核技术内幕——(10)

- 张乐:研发效能的黄金三角及需求与敏捷协作领域的实践|直播回顾

- 弄懂#if #ifdef #if defined

猜你喜欢

随机推荐

B 站又上热搜了, HR 称「核心用户都是 Loser」

软考 --- 软件工程(2)软件开发方法

UWP 转换 IBuffer 和其他类型

inter-process communication

C端折戟,转战B端,联想的元宇宙梦能成吗?

AAAI‘22 推荐系统论文梳理

长期更新的一些 pytorch 知识点总结

进程间通信方式

跟我学 UML 系统建模

What is the difference between ITSM software and a work order system?

MetaAI科学家解读最新模型:200+语言互译,扩充千倍翻译数据,全球元宇宙用户自由交流

2022-08-04日报:量化细胞内的信息流:机器学习时代下的研究进展

成员变量与局部变量的区别有哪些

吴恩达机器学习[13]-支持向量机

GET 和 POST 请求的区别

JVM调优-GC基本原理和调优关键分析

07-输入输出系统

dot net core 使用 usb

吴恩达机器学习[12]-机器学习系统设计

查看每个数据库分配给了哪些用户权限,这个有接口吗