当前位置:网站首页>2018年江苏省职业院校技能大赛高职组“信息安全管理与评估”赛项任务书

2018年江苏省职业院校技能大赛高职组“信息安全管理与评估”赛项任务书

2022-07-07 02:39:00 【旺仔Sec】

2018年江苏省职业院校技能大赛高职组

“信息安全管理与评估”赛项任务书

- 赛项时间

9:00-13:30,共计4个半小时,含赛题发放、收卷时间。

- 赛项信息

竞赛阶段 | 任务阶段 | 竞赛任务 | 竞赛时间 | 分值 |

第一阶段 平台搭建与安全设备配置防护 | 任务1 | 网络平台搭建 | 9:00-12:00 | 160 |

任务2 | 网络安全设备配置与防护 | 240 | ||

第二阶段 系统安全攻防及运维安全管控 | 任务1 | 文件包含漏洞攻防 | 100 | |

任务2 | Web渗透测试 | 100 | ||

任务3 | ARP协议安全攻防 | 100 | ||

任务4 | CTF | 100 | ||

中场收卷 | 12:00-12:30 | |||

第三阶段 分组对抗 | 系统加固 | 12:30-13:30 | 200 | |

系统攻防 | ||||

本次大赛,各位选手需要完成两个阶段的任务,其中第一、二阶段需要提交任务“答题模板”需要存放在裁判组专门提供的U盘中。

选手首先需要在U盘的根目录下建立一个名为“xx工位”的文件夹(xx用具体的工位号替代),赛题第一、二阶段完成任务答题模板文档放置在文件夹中。

例如:08工位,则需要在U盘根目录下建立“08工位”文件夹,并在“08工位”文件夹下直接放置第一阶段答题模板的文档文件。

特别说明:只允许在根目录下的“08工位”文件夹中体现一次工位信息,不允许在其他文件夹名称或文件名称中再次体现工位信息,否则按作弊处理。

- 赛项环境设置

赛项环境设置包含了三个竞赛阶段的基础信息:网络拓扑图、IP地址规划表、设备初始化信息。

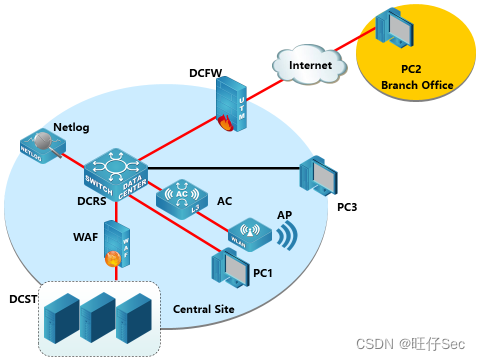

- 网络拓扑图

PC环境说明:

PC-1(须使用物理机中的虚拟机):

物理机操作系统:Windows7 64位旗舰版

VMware Workstation 12 Pro

虚拟机操作系统:Kali Linux(Debian7 64Bit)

虚拟机安装服务/工具:Metasploit Framework

虚拟机网卡与物理机网卡之间的关系:Bridge(桥接)

PC-2(须使用物理机中的虚拟机):

物理机操作系统:Windows7 64位旗舰版

VMware Workstation 12 Pro

虚拟机操作系统:Kali Linux(Debian7 64Bit)

虚拟机安装服务/工具:Metasploit Framework

虚拟机网卡与物理机网卡之间的关系:Bridge(桥接)

PC-3(须使用物理机中的虚拟机):

物理机操作系统:Windows7 64位旗舰版

VMware Workstation 12 Pro

虚拟机操作系统:Kali Linux(Debian7 64Bit)

虚拟机安装服务/工具:Metasploit Framework

虚拟机网卡与物理机网卡之间的关系:Bridge(桥接)

- IP地址规划表

设备名称 | 接口 | IP地址 | 互联 | 可用IP数量 |

防火墙DCFW | Eth1 | 200.1.1.1/24 | 与PC-2相连 | - |

地址池 | 172.16.10.1 | SSL VPN地址池 | 10,网关为254 | |

Eth2 | 192.168.2.2/24 | 与DCRS相连 | - | |

无线交换机DCWS | Eth16 | 192.168.66.253/24 | 与DCRS相连 | - |

Eth15 | - | AP | - | |

WEB应用防火墙WAF | Eth2 | - | 与DCRS相连 | - |

Eth3 | - | 与DCST相连 | - | |

三层交换机DCRS | Vlan1 Eth1 | 192.168.11.254/24 | 与DCBI相连 | - |

Vlan2 Eth2 | 192.168.2.1/24 | 与DCFW相连 | - | |

Vlan 10 Eth3 | 192.168.1.254/24 | 与WAF相连 | - | |

Vlan 20 Eth4 | 192.168.20.254/24 | 与PC-1所在用户区相连 | - | |

Vlan 30 Eth5 | 192.168.30.254/24 | 与PC-3所在用户区相连 | - | |

Vlan 66 Eth6 | 192.168.66.254/24 | DCWS | - | |

网络日志系统DCBI | Eth1 | 192.168.11.253/24 | 与DCRS相连 | - |

堡垒服务器DCST | Eth1 | 192.168.1.100/24 | 与WAF相连 | - |

PC-1 | 无 | 192.168.20.1/24 | 与DCRS相连 | - |

PC-2 | 无 | 200.1.1.2/24 | 与DCFW相连 | - |

PC-3 | 无 | 192.168.30.1/24 | 与DCRS相连 | - |

服务器场景-1 | 无 | 见系统安全攻防加固赛题部分 | ||

服务器场景-2 | 无 | 见系统安全攻防加固赛题部分 | ||

服务器场景-3 | 无 | 见系统安全攻防加固赛题部分 | ||

备注 | 1.赛题可用IP地址和网络连接接口见“IP地址规划表”; | |||

- 设备初始化信息

设备名称 | 管理地址 | 默认管理接口 | 用户名 | 密码 |

防火墙DCFW | ETH0 | admin | admin | |

网络日志系统DCBI | https://192.168.5.254 | ETH0 | admin | 123456 |

WEB应用防火墙WAF | https://192.168.45.1 | ETH5 | admin | admin123 |

三层交换机 | 波特率115200 | Console | - | - |

无线交换机DCWS | - | Console | - | - |

堡垒服务器DCST | http://192.168.1.100 | Eth1 | 参见“DCST登录用户表” | |

备注 | 所有设备的默认管理接口、管理IP地址不允许修改; 如果修改对应设备的缺省管理IP及管理端口,涉及此设备的题目按 0 分处理。 | |||

- 第一阶段任务书(400分)

该阶段需要提交配置或截图文档(答题模板),命名如下表所示:

阶段 | 任务 | 序号 | 文档名称 |

第一阶段 | 任务1 | 1 | 任务1 (答题模板) |

任务2 | 3 | 任务2-DCFW(答题模板) | |

4 | 任务2-DCBI(答题模板) | ||

5 | 任务2-WAF(答题模板) | ||

6 | 任务2-DCRS(答题模板) | ||

7 | 任务2-DCWS(答题模板) |

任务1:网络平台搭建(160分)

平台搭建要求如下:

题号 | 网络需求 |

1 | 根据网络拓扑图所示,按照IP地址参数表,对WAF的名称、各接口IP地址进行配置。 |

2 | 根据网络拓扑图所示,按照IP地址参数表,对DCRS的名称、各接口IP地址进行配置。 |

3 | 根据网络拓扑图所示,按照IP地址参数表,对DCFW的名称、各接口IP地址进行配置。 |

4 | 根据网络拓扑图所示,按照IP地址参数表,在DCWS上创建相应的VLAN,并将相应接口划入VLAN,对DCWS的管理IP地址进行配置。 |

5 | 根据网络拓扑图所示,按照IP地址参数表,对DCBI的名称、各接口IP地址进行配置。 |

6 | 内部网络采用静态路由实现全网互联互通。 |

任务2:网络安全设备配置与防护(240分)

DCFW:

- 在总公司的DCFW根据题意配置Trust,Untruct,VPNhub区域,并配置区域之间的放行策略;

- 配置路由,通往internet的方向配置默认路由,使用下一跳IP为PC2,通往内部路由配置静态主类汇总路由;

- 配置动态NAT,对应关系如下:

VLAN20用户映射为200.1.1.20;

VLAN30用户映射为200.1.1.30;

- 总公司DCFW配置SSLVPN,建立用户dcn01,密码dcn01,要求连接Internet PC2可以拨入,服务端口为9998,VPN用户可以访问无线址段,SSLVPN地址池参见地址表;

- 内网无线用户访问因特网需要通过实名认证,采用出口本地认证,账号为该组组号,密码为123。

- 为了合理利用出口带宽资源需要对内部用户上网带宽进行限制,在工作日8:00到18:00有线用户上网上传/下载带宽分别为1000K/2000K,园区网总出口带宽为200M。

- 为了响应网监处净网行动,要求对内网有线用户web外发内容进行控制,禁止到外网网页上发送关键字“反动”并进行记录相关日志。

- 先发现内部VLAN20和VLAN30有用户被挂马发送大量连接到外网,导致内网用户打开外网网页很慢有时还打不开,要求在防火墙上做相应设置,控制该问题。

- PC2能够通过防火墙外网口地址方位DCST的80端口。

DCBI:

- 在公司总部的DCBI上配置,设备部署方式为旁路模式,增加管理员账户dcn2018,密码dcn2018;

- 添加内容规则,对于网站访问关键字包含“暴力”的,记录并邮件报警;

- DCBI配置应用及应用组“王者天下”,UDP协议端口号范围11111-11333,在周一至周五9:00-18:00监控LAN中所有用户的“王者天下”访问记录;

WAF:

- 配置WAF为透明模式,按题意完成接口桥接;

- 创建审计管理员帐户,用户名:dcn2018,密码:201810dcn

- 配置WAF当发现恶意扫描网站时,将HTTP重定向到http://www.dcn.com/alarm.html,警告攻击者;

- 新建漏洞扫描任务dcn,每天9:00扫描192.168.1.100:80,SQL注入,跨站脚本编制;

DCRS:

- 配置默认路由,使内网用户可以访问Internet;

- 将连接DCFW的双向流量镜像至Netlog进行监控和分析;

- 开启防ARP扫描功能,单位时间内端口收到ARP数量超过50便认定是攻击,DOWN掉此端口;

- 在公司总部的DCRS上配置端口环路检测(Loopback Detection),防止来自vlan20接口下的单端口环路,并配置存在环路时的检测时间间隔为30秒,不存在环路时的检测时间间隔为10秒;

- 为了控制接入网络PC,需要在交换Eth1/0/10口开启DOT1X认证,配置认证服务器,IP地址是192.168.2.100,radius key是dcn2018;

- 交换机开启远程管理,使用SSH方式账号为组号,密码为123456.

- VLAN20 用户采用动态获取IP地址方式,DHCP服务器在AC上配置。

- 在交换机上配置,在只允vlan30用户在上班时间内访问无线管理段IP。

- 为拦截、防止非法的MAC地址与IP地址绑定的ARP数据包配置动态arp检测功能,VLAN30用户网络接口的ARP阀值为50.

DCWS:

26.DCWS配置VLAN110为管理VLAN, AP动态方式注册到AC,AC管理IP为192.168.110.254; 数据VLAN为111和222,vlan222关联到SSID DCN,分别下发网段192.168.111.0/24,192.168.222.0/24,网关为最后一个可用IP,DNS:8.8.8.8,需要排除网关,地址租约为2天;

27.配置2.4G频段下工作,使用802.11g协议;开启AP断电逃生功能;

28.设置SSID GUEST , 加密模式为wpa-personal,其口令为:11111111,VLAN111;

29.GUEST网络下用户进行流控,上行1M,下行2M并开启用户隔离。

30.通过配置避免接入终端较多且有大量弱终端时,避免高速客户端被低速客户端“拖累”,让低速客户端不至于长时间得不到传输;

- 第二阶段任务书(400分)

任务1:文件包含漏洞攻防(100分)

任务环境说明:

DCST:

攻击机场景:18fipc

攻击机场景操作系统:WindowsXP

攻击机场景安装服务/工具1:apache2.4+php5.4+mysql集成环境(phpstudy)

攻击机场景安装服务/工具2:firefox浏览器及hackbar插件

服务器场景:18fileinclude

服务器场景操作系统:Microsoft Windows Server 2003

服务器场景安装服务:apache2.4+php5.4+mysql集成环境

任务内容:

- 用18fipc访问DCST中的18fileinclude(靶机登录界面按五次shift获取ip),验证其存在本地文件包含漏洞,使页面包含C盘根目录下的flag.txt文件,并对url及flag值进行截图。

- 通过php输入流找到并查看当前网站根目录下的flag文件(文件名中含有特殊字符)内容,并对url及flag值进行截图。

- 利用php流读取藏在flag.php页面中的flag值,并对flag值进行截图。

- 利用php封装协议查看压缩文件中的zip.txt文件,并对url及flag值进行截图。

- 利用远程文件包含漏洞向windows服务器上写入名为exp.php的一句话木马,并对在18fipc上创建的文件内容以及远程包含时的url进行截图。

任务2:Web渗透测试(100分)

任务环境说明:

DCST:

攻击机场景:hackerpc

攻击机场景操作系统:WindowsXP

攻击机场景安装服务/工具1:sqlmap

攻击机场景安装服务/工具2:burpsuite

攻击机场景安装服务/工具3:firefox浏览器及hackbar插件

攻击机场景安装服务/工具4:中国菜刀

服务器场景:WEB2018

服务器场景操作系统:Microsoft Windows Server 2003

服务器场景安装服务:apache2.4+php5.4+mysql集成环境

任务内容:

- 从hackerpc访问DCST中的WEB2018服务器的web页面(访问靶机,在登录界面连按五次shift可获取靶机IP),找到注入点并进行sql注入攻击,获取藏在数据库中的flag,并对结果进行截图。

- 尝试找到网站的后台并进行登录,获取放在后台页面中的flag值,并对结果进行截图。

- 寻找后台存在漏洞的上传点,编写一句话木马并绕过上传,利用一句话木马查看上传目录下的flag文件,并对结果进行截图。

- 利用一句话木马进入服务器后,尝试找到藏在管理员用户开机自启文件夹中的flag文件,并对结果进行截图。

- 该服务器上存在一隐藏用户,尝试从注册表中找到这个隐藏用户,flag值为此用户的用户名,flag格式为flag{隐藏用户的用户名},并对结果进行截图。

任务3:ARP协议安全攻防(100分)

任务环境说明:

PC-1:

物理机操作系统:Windows7 64位旗舰版

VMware Workstation 12 Pro

虚拟机操作系统:Kali Linux(Debian7 64Bit)

虚拟机安装服务/工具:Metasploit Framework

虚拟机网卡与物理机网卡之间的关系:Bridge(桥接)

PC-3:

物理机操作系统:Windows7 64位旗舰版

VMware Workstation 12 Pro

虚拟机操作系统:Kali Linux(Debian7 64Bit)

虚拟机安装服务/工具1:ettercap

虚拟机安装服务/工具2:arpspoof

虚拟机网卡与物理机网卡之间的关系:Bridge(桥接)

多层交换机:

交换机操作平台:DCRS-6200

任务内容:

- 在PC-1物理机和DCFW、PC-3互通后,查看PC-1的ARP缓存,并将缓存信息中kali和DCFW的ARP缓存部分截图。(文档中需标出PC-1、kali虚拟机、DCFW的ip及mac)

- 利用PC-3的kali虚拟机发起ARP Spoofing渗透测试,使PC-1的ARP缓存为:DCFW->PC-3的kali虚拟机的MAC地址,在PC-1物理机上查看毒化后的ARP缓存信息,并将该信息截图。

- 利用PC-3的kali虚拟机进行ARP中间人渗透测试,使kali能够使用wireshark监听到PC-1物理机向DCFW的登录页面提交的用户名、密码,并将该渗透测试过程截图。

- 在DCRS交换机上配置Access Management特性阻止kali虚拟机发起ARP Spoofing渗透测试,并将DCRS交换机该配置信息截图。

- 在DCRS交换机上配置Access Management特性的条件下,再次利用PC-3的kali虚拟机对PC-1和DCFW进行ARP Spoofing渗透测试,此时DCRS交换机的Access Management特性能够阻止PC-3的kali虚拟机对PC-1和DCFW进行ARP Spoofing渗透测试,再次查看PC-1和DCFW的ARP缓存信息,并将该信息截图。

任务4:CTF(100分)

任务环境说明:

PC-1:

物理机操作系统:Windows7 64位旗舰版

VMware Workstation 12 Pro

虚拟机操作系统:Kali Linux(Debian7 64Bit)

虚拟机安装服务/工具:Metasploit Framework

虚拟机网卡与物理机网卡之间的关系:Bridge(桥接)

DCST:

攻击机场景:WinXP

攻击机场景操作系统:WindowsXP

攻击机场景:BT5

攻击机场景操作系统:BackTrack5

服务器场景:CentOS

服务器场景操作系统:CentOS5.5

服务器场景安装服务:apache+php+mysql集成环境

多层交换机:

交换机操作平台:DCRS-6200

任务内容:

在DCST上的BT5、WinXP、CentOS互通后,在WinXP和BT5中访问CentOS服务器的web页面,找到题目并获取flag。

- 题目一访问服务器网站1.html,这是什么啊,就这几个符号,根本看不懂啊,你能帮帮小明么。请找出flag,flag格式为flag{隐藏用户的用户名},并对结果进行截图。

- 题目二访问服务器网站2.html,小明有一份文件,不知道是什么文件,你能帮帮小明么。请找出flag,flag格式为flag{隐藏用户的用户名},并对关键步骤和结果进行截图。

- 题目三访问服务器网站3.html,小明收到了一张图片,关于图片的说明只有一句“The secret is in this picture”,你能帮帮小明么。请找出flag,flag格式为flag{隐藏用户的用户名},并对关键步骤和结果进行截图。

边栏推荐

猜你喜欢

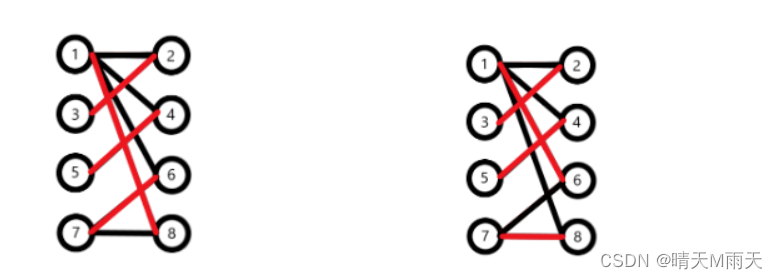

Force deduction 62 different paths (the number of all paths from the upper left to the lower right of the matrix) (dynamic planning)

Can't you really do it when you are 35 years old?

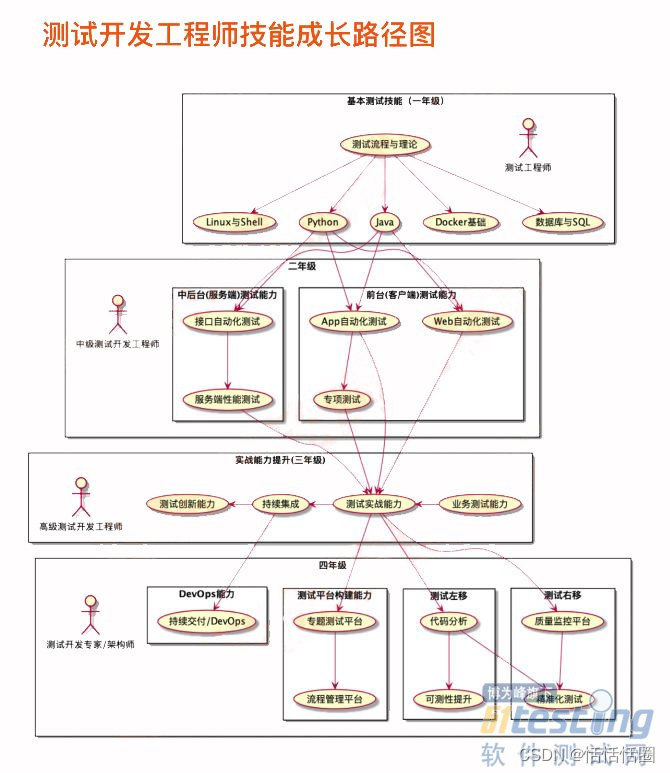

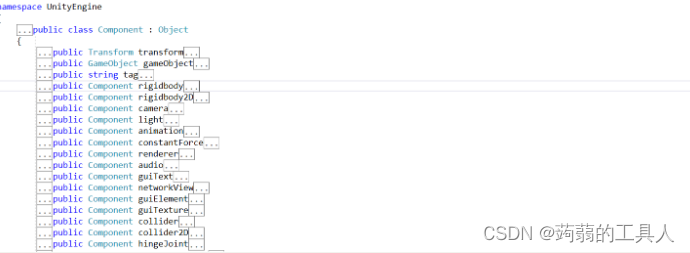

unity3d学习笔记

面试中有哪些经典的数据库问题?

Ant manor safety helmet 7.8 ant manor answer

7天零基础能考证HCIA吗?华为认证系统学习路线分享

dolphinscheduler3.x本地启动

二十岁的我4面拿到字节跳动offer,至今不敢相信

华为机试题素数伴侣

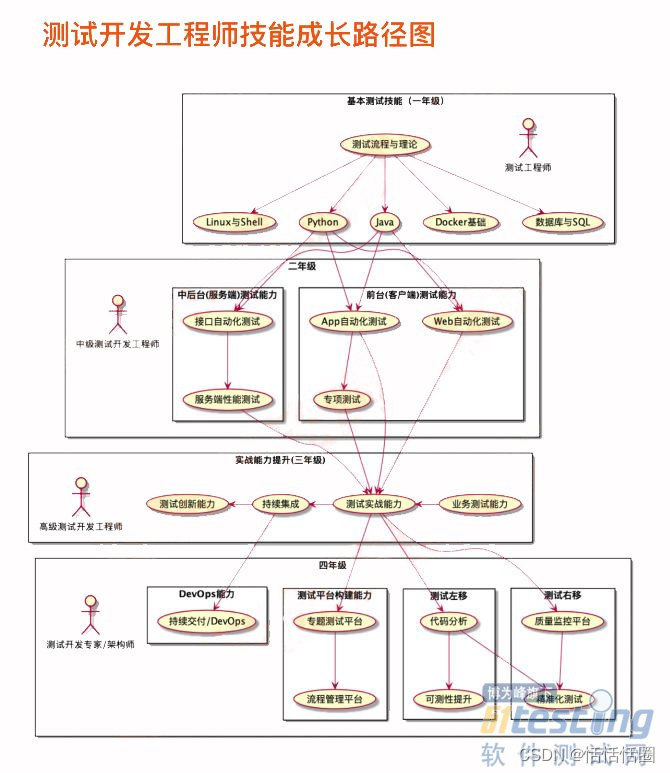

软件测试到了35岁,真的就干不动了吗?

随机推荐

MySql用户权限

屏幕程序用串口无法调试情况

怎样查找某个外文期刊的文献?

中英文说明书丨ProSci LAG-3 重组蛋白

Stack and queue-p79-10 [2014 unified examination real question]

肿瘤免疫治疗研究丨ProSci LAG3抗体解决方案

2022/07/04学习记录

js装饰器@decorator学习笔记

化工园区危化品企业安全风险智能化管控平台建设四大目标

企業如何進行數據治理?分享數據治理4個方面的經驗總結

String (explanation)

MYSQL----导入导出&视图&索引&执行计划

Jetpack Compose 远不止是一个UI框架这么简单~

华为机试题素数伴侣

微信小程序隐藏video标签的进度条组件

Abnova 膜蛋白脂蛋白体技术及类别展示

ip地址那点事

Postgresql中procedure支持事务语法(实例&分析)

C interview 24 (pointer) define a double array with 20 elements a

MOS管参数μCox得到的一种方法