当前位置:网站首页>四大网络攻击常见手段及防护

四大网络攻击常见手段及防护

2022-08-04 08:53:00 【中云时代-防御可测试-小余】

四大网络攻击常见手段及防护

在茫茫的互联网上,随时都在发生着攻击,也许在你看这篇文章时,你的电脑正在被别人扫描,口令正在被别人破译,这一切看似无声的战争让人防不胜防。作为企业终端用户,有必要了解网络攻击者常用的手段,对于本地网络和终端防护来说很有必要。下面就讲解一下网络中黑客常用的攻击方法。

一、DoS攻击

这可不是用DoS操作系统攻击,其全称为Denial of Service——拒绝服务。它通过协议方式,或抓住系统漏洞,集中对目标进行网络攻击,直到对方网络瘫痪,大家常听说的洪水攻击,疯狂Ping攻击都属于此类。由于这种攻击技术门槛较低,并且效果明显,防范起来比较棘手,所以其一度成为准黑客们的必杀武器,进而出现的DDoS(Distubuted Denial of Service分布式拒绝服务)攻击,更是让网络安全管理员感到头痛。

可别小看这种攻击,虽然DoS攻击原理极为简单,早已为人们所熟知。但目前全球每周所遭遇的DoS攻击依然达到4000多次,正是因为简单、顽固的原因,让DoS攻击如野草般烧之不尽,DoS攻击最早可追述到1996年,在2000年发展到极致,这期间不知有多少知名网站遭受到它的骚扰。

对于国内网络来说,DoS攻击更是能体现“黑客”们的价值,他们组成了一列列僵尸网络,多线程攻击目标主机,一切看起来似乎很简单,但对于服务器来说确实难以应对。

那企业管理员该如何呢?在应对常见的DoS攻击时,路由器本身的配置信息非常重要,管理员可以通过以下方法,来防止不同类型的DoS攻击。

扩展访问列表是防止DoS攻击的有效工具,其中Show IP access-list命令可以显示匹配数据包,数据包的类型反映了DoS攻击的种类,由于DoS攻击大多是利用了TCP协议的弱点,所以网络中如果出现大量建立TCP连接的请求,说明洪水攻击来了。此时管理员可以适时的改变访问列表的配置内容,从而达到阻止攻击源的目的。

如果用户的路由器具备TCP拦截功能,也能抵制DoS攻击。在对方发送数据流时可以很好的监控和拦截,如果数据包合法,允许实现正常通信,否则,路由器将显示超时限制,以防止自身的资源被耗尽,说到底,利用设备规则来合理的屏蔽持续的、高频度的数据冲击是防止DoS攻击的根本。

二、ARP攻击

网络提示连接出现故障,IP冲突,无法打开网页,频繁弹出错误对话框。如果你的PC有以上的表现,那就要考虑是否遭到ARP攻击了。

ARP欺骗是通过MAC翻译错误造成计算机内的身份识别冲突,它和DOS一样,目前没有特别系统的解决方案,但有一些值得探讨的技术技巧。

一般我们采取安装防火墙来查找攻击元凶,利用ARP detect可以直接找到攻击者以及可能参与攻击的对象。ARP detect默认启动后会自动识别网络参数,当然用户还是有必要进行深入设置。首先要选择好参与内网连接的网卡,这点非常重要,因为以后所有的嗅探工作都是基于选择的网卡进行的。然后检查IP地址、网关等参数。

需要提醒用户的是,检测范围根据网络内IP分布情况来设置,如果IP段不清楚,可以通过CMD下的ipconfig来查看网关和本机地址。不要加入过多无效IP,否则影响后期扫描工作。不过遗憾的是,这种方法在很多ARP病毒攻击的情况下并不乐观。首先我们需要管理员多做一些工作,尤其是路由器上的IP地址绑定,并且随时查看网络当前状态是否存在IP伪装终端,先确实找到攻击源并采取隔离措施。

ARP攻击一旦在局域网开始蔓延,就会出现一系列的不良反应。sniffer是网络管理的好工具,网络中传输的所有数据包都可以通过sniffer来检测。同样arp欺骗数据包也逃不出sniffer的监测范围。通过嗅探→定位→隔离→封堵几个步骤,可以很好的排除大部分ARP攻击。

三、脚本攻击

大家都听过SQL注入攻击吧,所谓SQL注入就是利用现有应用程序,将(恶意)的SQL命令注入到后台数据库引擎执行的能力,这种攻击脚本最直接,也最简单,当然,脚本攻击更多的是建立在对方漏洞的基础上,它比DOS和ARP攻击的门槛更高。

随着交互式网页的应用,越来越多的开发者在研究编写交互代码时,漏掉了一些关键字,同时也会造成一部分程序冲突。这里包括Cookie欺骗、特殊关键字未过滤等等。导致了攻击者可以提交一段数据库查询代码,根据程序返回的结果,获得一些他想得到的数据。SQL注入利用的是正常的HTTP服务端口,表面上看来和正常的web访问没有区别,隐蔽性极强,不易被发现。

虽然这项技术稍显落后,国内也是在几年前才开始兴起,但涉及到其覆盖面广,出现问题的几率大,造成很多网站都不行中招,甚至导致服务器被攻陷。

SQL注入攻击的特点就是变种极多,有经验的攻击者会手动调整攻击参数,致使攻击数据的变种是不可枚举的,这导致传统的特征匹配检测方法仅能识别相当少的攻击,难以防范。因为采取了参数返回错误的思路,造成很多方式都可以给攻击者提示信息,所以系统防范起来还是很困难,现在比较好的办法是通过静态页面生成方式,将终端页面呈现在用户面前,防止对方随意添加访问参数。

四、嗅探扫描

常在网上漂,肯定被扫描。网络扫描无处不在,也许你觉得自己长期安然无事,那是因为你的终端不够长期稳定的联在网上。对于服务器来说,被扫描可谓是危险的开始。这里面又以Sniffer为主。如何发现和防止Sniffer嗅探器呢? 通过一些网络软件,可以看到信息包传送情况,向ping这样的命令会告诉你掉了百分几的包。如果网络中有人在监听扫描,那么信息包传送将无法每次都顺畅的流到目的地,这是由于sniffer拦截每个包导致的。

通过某些带宽控制器,比如防火墙,可以实时看到目前网络带宽的分布情况,如果某台机器长时间的占用了较大的带宽,这台终端就有可能在监听。

另一个比较容易接受的是使用安全拓扑结构。这听上去很简单,但实现起来花销是很大的。这样的拓扑结构需要有这样的规则:一个网络段必须有足够的理由才能信任另一网络段。网络段应该考虑你的数据之间的信任关系上来设计,而不是硬件需要。

在网络上,各种攻击层出不穷,但对于终端来说,防范管理都要注意以下几个方面:

1.要做好路由器的保护,它是攻击成败的转折点

2.不要以为自己的口令很复杂,获取口令不仅仅是靠猜解

3.终端的端口和服务是控制危险的平衡闸

4.注意系统的升级

边栏推荐

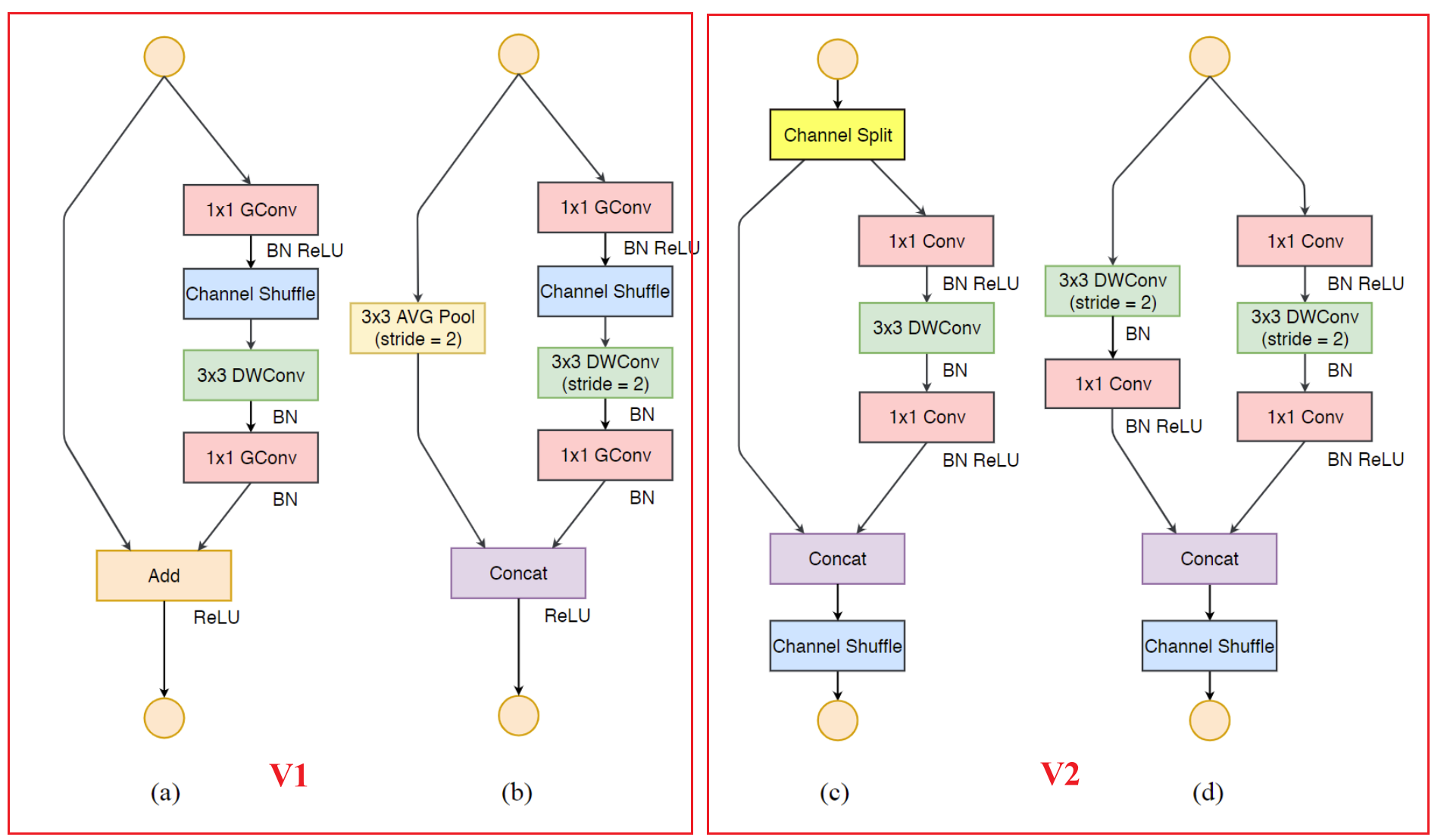

- Yolov5更换主干网络之《旷视轻量化卷积神经网络ShuffleNetv2》

- It is found that several WRH tables are locked, what should I do?

- layout manager

- js - the first letter that appears twice

- 【虚幻引擎UE】UE5基于Gltf加载插件实现gltf格式骨骼动画在线/本地导入和切换

- 金仓数据库KingbaseES客户端编程接口指南-JDBC(7. JDBC事务处理)

- 华为od项目

- 记录十条工作中便利的API小技巧

- sql在字段重复时 对某个字段根据最新时间取数

- Shared_preload_libraries cause many syntaxes not supported

猜你喜欢

随机推荐

Linux Redis cache avalanche, breakdown, penetration

【CNN基础】转置卷积学习笔记

通过GBase 8c Platform安装数据库集群时报错

关于Oracle RAC 11g重建磁盘组的问题

tcp连接的细节

Apache Druid 实时分析数据库入门介绍

redis分布式锁的实现

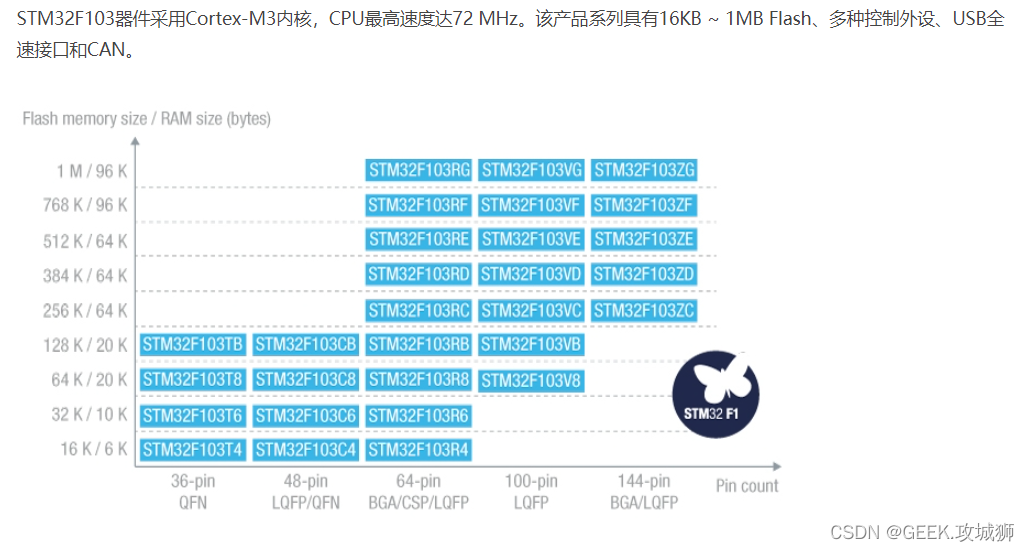

[STM32] STM32F103 series name and package, memory

2022-08-02 Analyze RK817 output 32k clock PMIC_32KOUT_WIFI to WiFi module clock register devm_clk_hw_register

BFM模型和Landmarks可视化

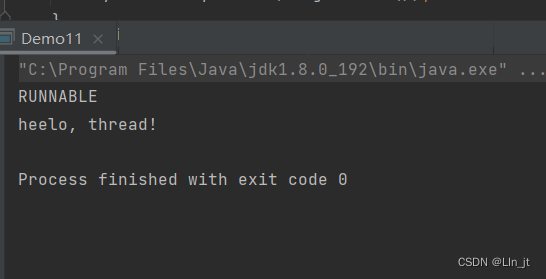

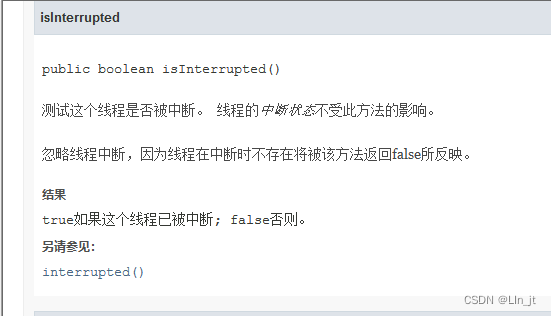

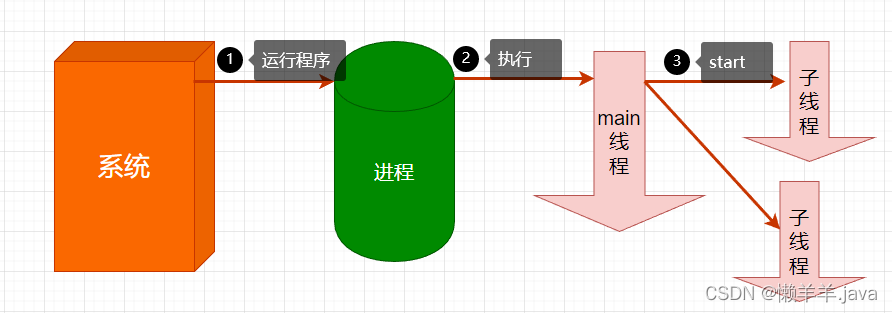

线程和进程之间的区别

B站回应HR称“核心用户都是Loser”、求职者是“白嫖党”:已被劝退

布局管理器

Convert callback function to Flow

How to write patents are more likely to pass?

【STM32】STM32F103系列名称与封装、内存

金仓数据库KingbaseES客户端编程接口指南-JDBC(5. JDBC 查询结果集处理)

设计信息录入界面,完成人员基本信息的录入工作,

【UE虚幻引擎】UE5三步骤实现AI漫游与对话行为

2022-08-02 分析RK817 输出32k clock PMIC_32KOUT_WIFI给WiFi模块 clock 注册devm_clk_hw_register