当前位置:网站首页>Gartner发布2022-2023年八大网络安全趋势预测,零信任是起点,法规覆盖更广

Gartner发布2022-2023年八大网络安全趋势预测,零信任是起点,法规覆盖更广

2022-07-06 00:50:00 【CSDN云计算】

Gartner近日公布的网络安全重要趋势预测显示:高管绩效评估将越来越多地与网络风险管理能力挂钩;未来三年内,全球近三分之一的国家将通过立法对勒索软件应对措施进行规范;安全平台整合将保障企业机构即便在恶劣环境中也能快速发展。

编辑 | 宋慧

供稿 | Gartner

在近期召开的Gartner安全与风险管理峰会开幕主旨演讲中,Gartner高级研究总监Richard Addiscott和执行副总裁Rob McMillan探讨了Gartner网络安全专家提出的重要趋势预测,这些预测可帮助安全和风险领导者在数字时代取得成功。

Addiscott表示:“我们不能因循守旧,用过去的方法解决一切问题并不可行。多数安全和风险领导者已意识到,一旦发生危机,就会引发严重的业务中断。虽然我们无法控制危机,但我们可以不断调整自己的思维方式、理念、计划和架构。”

Gartner建议,网络安全领导者应在把握以下几项战略性预测的前提下,合理制定未来两年的安全战略。

从当前至2023年,各国政府要求企业机构保障消费者隐私权的法规将覆盖50亿公民和超过70%的全球GDP。

截至2021年,已有50个国家近30亿人的消费者隐私权得到了保障,而且隐私法规的覆盖范围仍在继续扩大。Gartner建议,企业机构应追踪主体权利请求方面的指标,例如每项请求的处理成本和完成时间等,从中发现效率有待提升的环节,并证明加快推进自动化的必要性。

到2025年,80%的企业将采取利用单一厂商的SSE平台访问网络、云服务和专用应用的策略。

目前,混合办公模式已逐渐普及,随时随地通过任何设备访问数据的需求也日益增多。为此,厂商开始推出综合安全服务边缘(SSE)解决方案,围绕网络、私有访问和SaaS应用,打造一致、简洁的安全保障功能。与具有单项优势的解决方案相比,单一厂商的综合型解决方案可提高运营效率和安全效果,包括集成更紧密、控制台减少,以及进行数据解密、检查和重新加密的位置减少等。

到2025年,60%的企业机构将把零信任作为安全工作的起点,超过半数的企业机构将无法发挥零信任的优势。

如今,零信任一词在安全厂商的营销和政府的安全指导中十分常见。零信任使用基于身份和情境、风险适度的信任取代隐性信任,是一种非常强大的思维模式。然而,零信任既是一项安全原则,也是一项组织愿景,因此企业机构需通过文化变革和有效沟通使其与业务成果相联系,才能充分发挥其优势。

到2025年,60%的企业机构将把网络安全风险作为进行第三方交易和商业往来的一项主要决定因素。

与第三方有关的网络攻击正在不断增加。但Gartner调研显示,仅有23%的安全和风险领导者对第三方网络安全风险隐患进行实时监控。Gartner认为,随着消费者的担忧加剧和监管机构的关注升温,从简单的关键技术供应商监控到复杂的并购尽职调查,企业机构在与第三方开展业务时将开始把网络安全风险作为一项重要的决定因素。

到2025年,30%的国家将批准立法,对勒索软件支付、罚款和谈判做出规定,而2021年的这一比例还不到1%。

如今,现代勒索软件团伙不但窃取数据,而且会对数据进行加密。企业机构往往从业务而非安全角度出发,做出是否支付赎金的决定。Gartner建议,在进行谈判之前,应与专业的事件响应团队以及执法部门和相关监管机构进行沟通,获得咨询建议。

到2025年,威胁行动者将成功地把运营技术环境变为武器,造成人员伤亡。

针对运营技术的攻击已变得更为普遍(运营技术是指对设备、资产与流程进行监测或控制的硬件和软件),会造成更大程度的破坏。Gartner认为,安全和风险管理领导者在保障运营环境安全的过程中,应将保护人员与环境免受真实伤害置于比防止信息失窃更重要的位置。

到2025年,70%的首席执行官(CEO)将要求建立具备韧性的企业文化,以应对同时出现的各类威胁:网络犯罪、恶劣天气事件、内乱和政治动荡。

新冠疫情暴露了传统业务连续性管理规划工作的局限性,即无法帮助企业机构应对大规模中断。鉴于可能发生的持续中断,Gartner建议风险领导者将组织韧性作为一项战略要务,并制定一份让员工、相关方、客户和供应商共同参与的企业机构级别韧性战略。

到2026年,50%的首席高管人员的劳动合同中将增加与风险有关的绩效要求。

Gartner最近的一项调研发现,大多数董事会现在不仅仅将网络安全视为IT技术问题,还将其视为业务风险。因此,Gartner预计,业务高层领导者将正式接替安全领导者,成为网络安全工作的负责人。

边栏推荐

- How to make your own robot

- SAP Spartacus home 页面读取 product 数据的请求的 population 逻辑

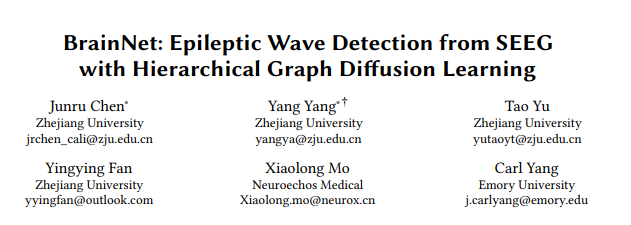

- KDD 2022 | 脑电AI助力癫痫疾病诊断

- Spark DF adds a column

- Promise

- Leetcode 450 deleting nodes in a binary search tree

- 看抖音直播Beyond演唱会有感

- China Taiwan strategy - Chapter 8: digital marketing assisted by China Taiwan

- Kotlin core programming - algebraic data types and pattern matching (3)

- 【文件IO的简单实现】

猜你喜欢

猿桌派第三季开播在即,打开出海浪潮下的开发者新视野

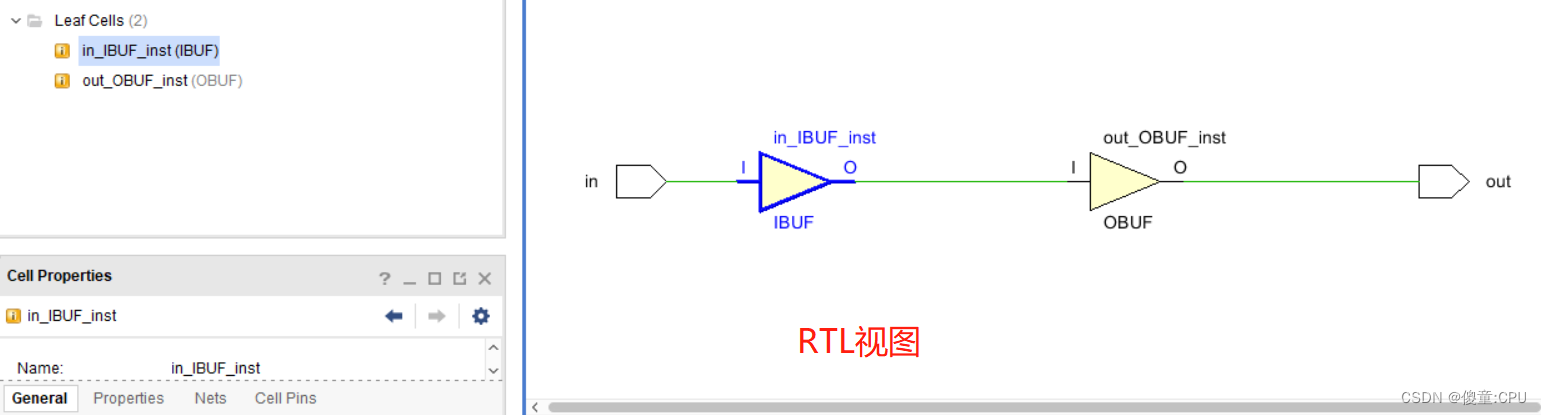

The relationship between FPGA internal hardware structure and code

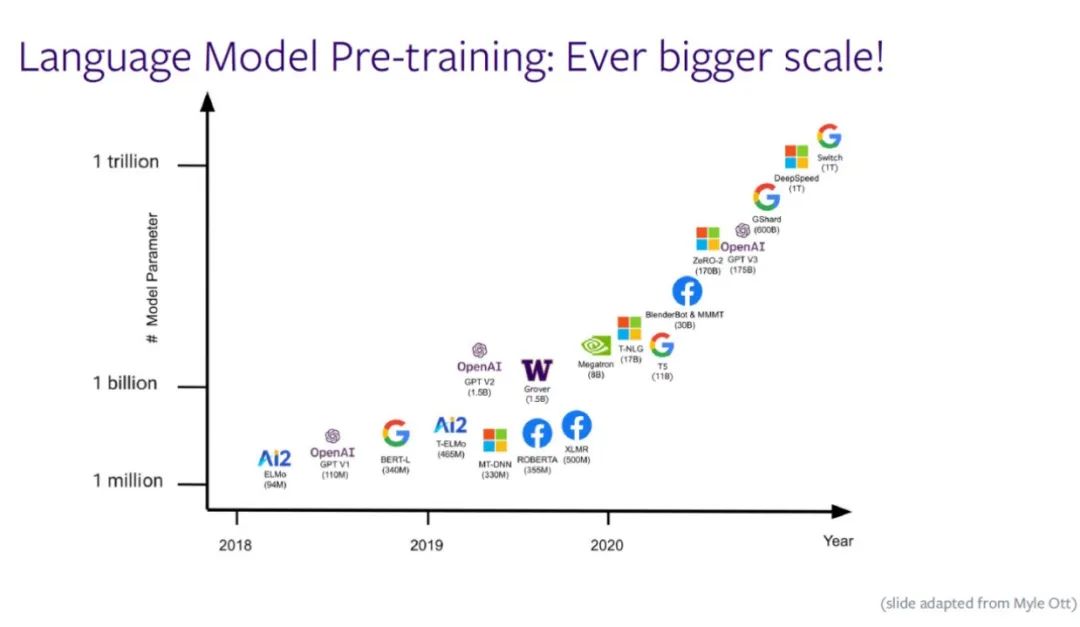

Meta AI西雅图研究负责人Luke Zettlemoyer | 万亿参数后,大模型会持续增长吗?

Analysis of the combination of small program technology advantages and industrial Internet

KDD 2022 | EEG AI helps diagnose epilepsy

![[groovy] XML serialization (use markupbuilder to generate XML data | create sub tags under tag closures | use markupbuilderhelper to add XML comments)](/img/d4/4a33e7f077db4d135c8f38d4af57fa.jpg)

[groovy] XML serialization (use markupbuilder to generate XML data | create sub tags under tag closures | use markupbuilderhelper to add XML comments)

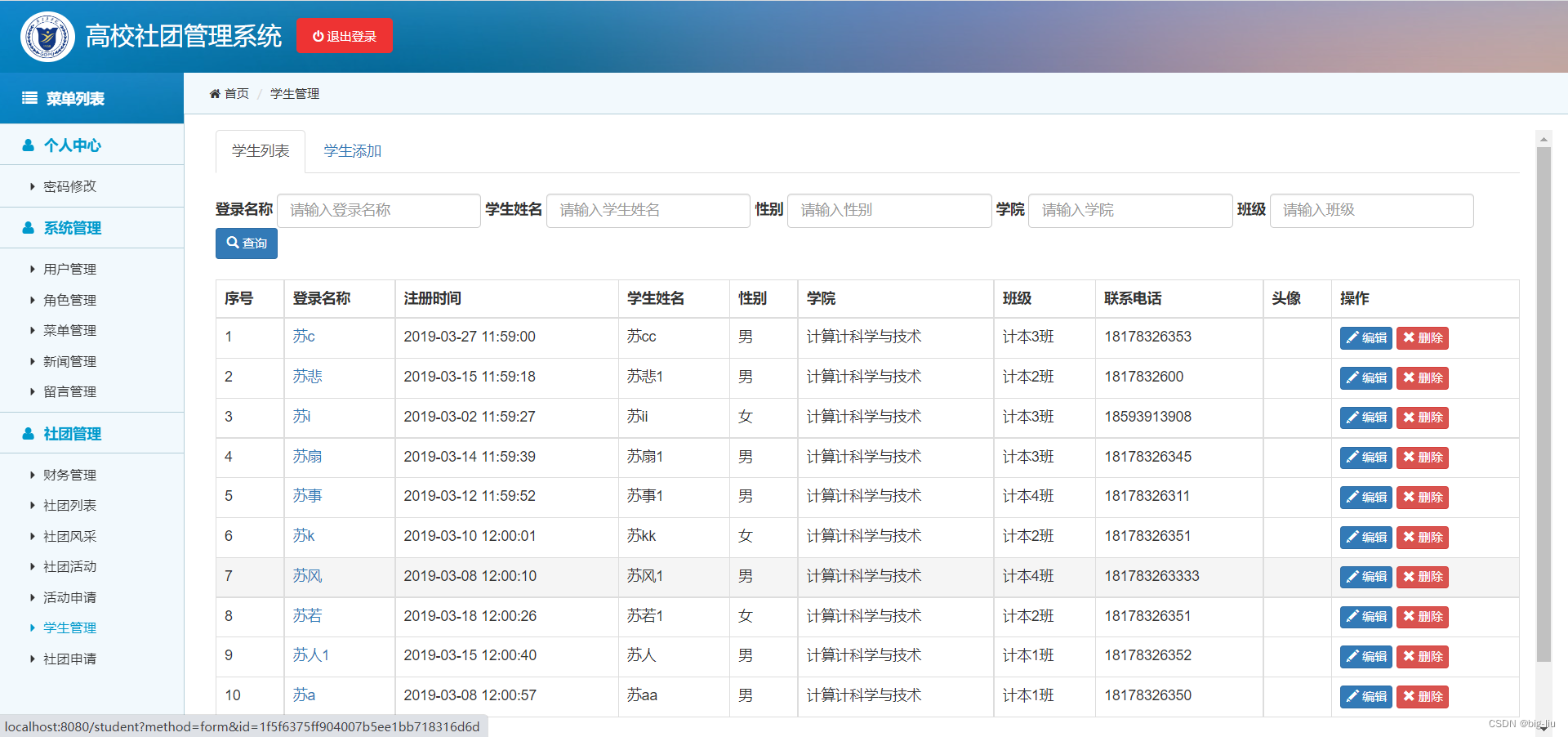

毕设-基于SSM高校学生社团管理系统

程序员搞开源,读什么书最合适?

I'm interested in watching Tiktok live beyond concert

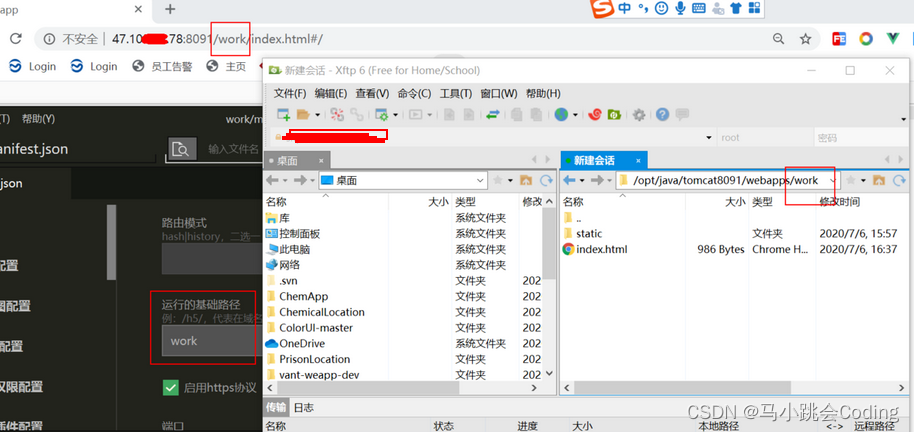

Uniapp development, packaged as H5 and deployed to the server

随机推荐

从 1.5 开始搭建一个微服务框架——调用链追踪 traceId

RAID disk redundancy queue

Keepalive component cache does not take effect

Folding and sinking sand -- weekly record of ETF

[groovy] JSON string deserialization (use jsonslurper to deserialize JSON strings | construct related classes according to the map set)

cf:D. Insert a Progression【关于数组中的插入 + 绝对值的性质 + 贪心一头一尾最值】

2022-02-13 work record -- PHP parsing rich text

FFmpeg抓取RTSP图像进行图像分析

Promise

Idea remotely submits spark tasks to the yarn cluster

golang mqtt/stomp/nats/amqp

MDK debug时设置数据实时更新

Idea远程提交spark任务到yarn集群

95后CV工程师晒出工资单,狠补了这个,真香...

Classic CTF topic about FTP protocol

Anconda download + add Tsinghua +tensorflow installation +no module named 'tensorflow' +kernelrestart: restart failed, kernel restart failed

如何制作自己的機器人

curlpost-php

Extension and application of timestamp

[simple implementation of file IO]