当前位置:网站首页>个人开发的渗透测试工具Satania v1.2更新

个人开发的渗透测试工具Satania v1.2更新

2022-07-05 05:28:00 【Ba1_Ma0】

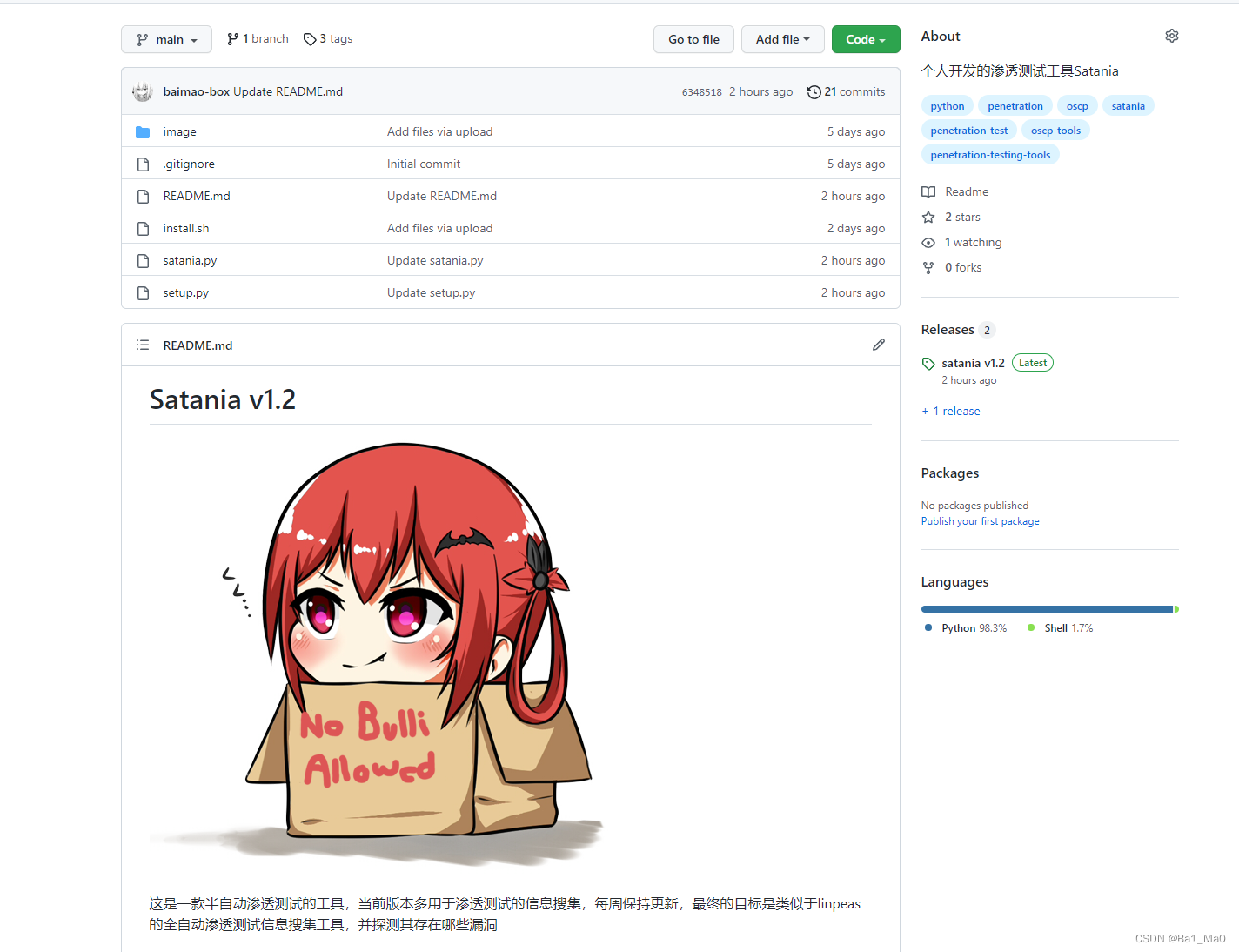

Satania v1.2

Github项目地址:

https://github.com/baimao-box/satania

这是一款半自动渗透测试的工具,当前版本多用于渗透测试的信息搜集,每周保持更新,最终的目标是类似于linpeas的全自动渗透测试信息搜集工具,并探测其存在哪些漏洞

主要更新

BUG修复

smb指定账号于文件夹登录

界面优化,程序优化

生成shellcode并连接

加入了WPScan工具

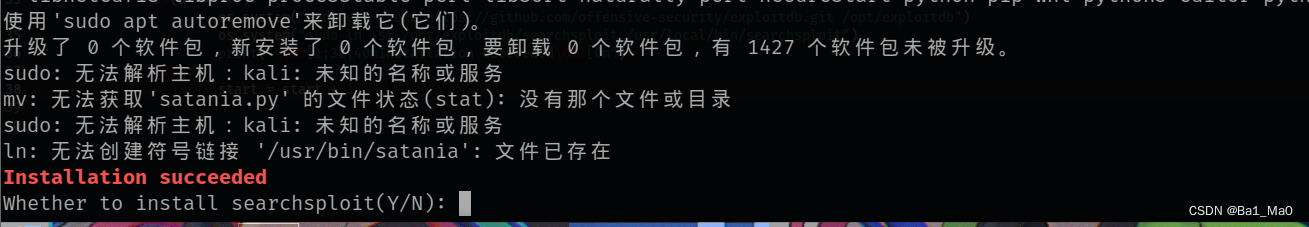

安装

git库:

git clone https://github.com/baimao-box/satania.git

下载完工具后,进入工具存在的目录安装

chmod 777 setup.py

python3 setup.py

需要等待几分钟,期间需要手动选择一些东西,默认即可

安装完成后,会提示是否安装searchsploit工具,这个工具很大,所以在这里询问,网络好的话可以安装

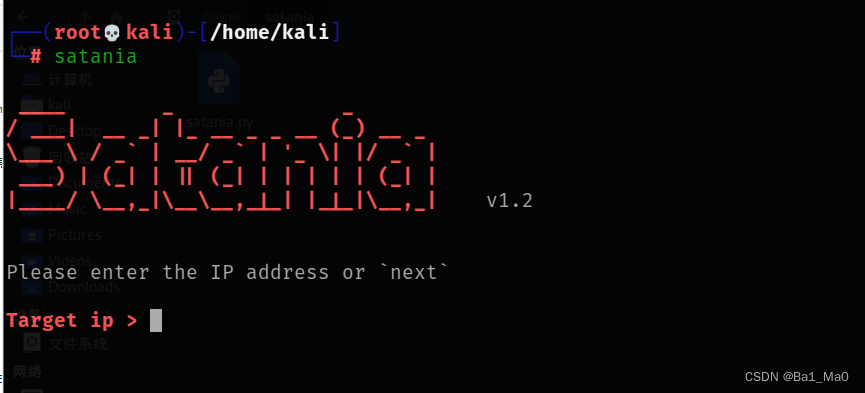

之后直接输入satania即可运行工具

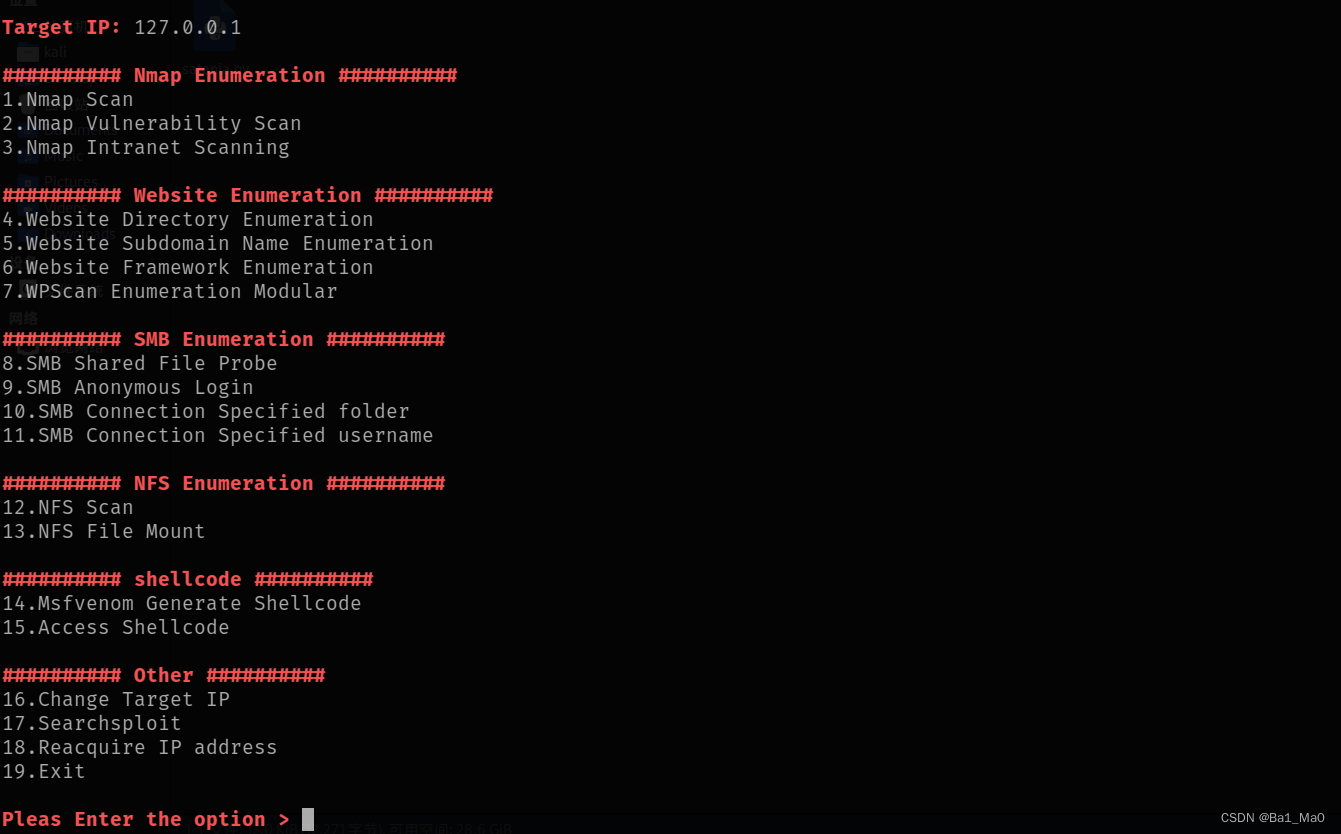

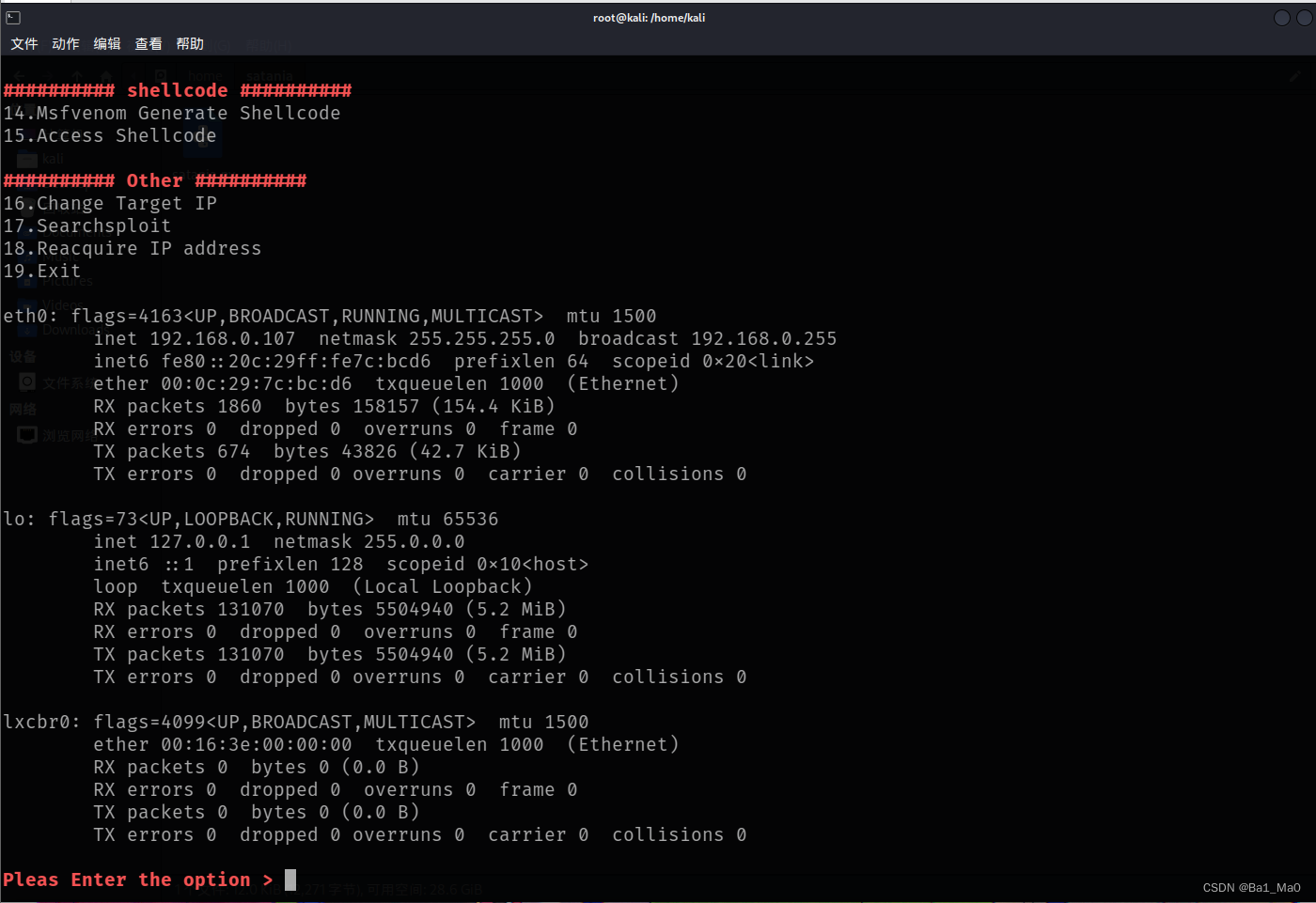

工具模块介绍

nmap枚举

1.nmap枚举

2.nmap常规漏洞扫描

3.nmap内网存活主机探测

网站枚举

4.网站根目录文件扫描

5.网站子域名枚举

6.网站框架枚举

7.wpscan枚举

1.WPScan漏洞扫描

2.WPScan用户名枚举

3.WPScan账号爆破

smb枚举

8.smb共享目录枚举

9.匿名登录

10.smb指定文件夹登录

11.smb指定用户名登录

MFS枚举

12.nfs扫描

13.nfs本地挂载

shellcode

14.msfvenom生成shellcode

1.aspx的shellcode

2.php的shellcode

3.exe的shellcode

4.netcat监听

5.更改设置的本地ip和端口

15.连接上传的shellcode

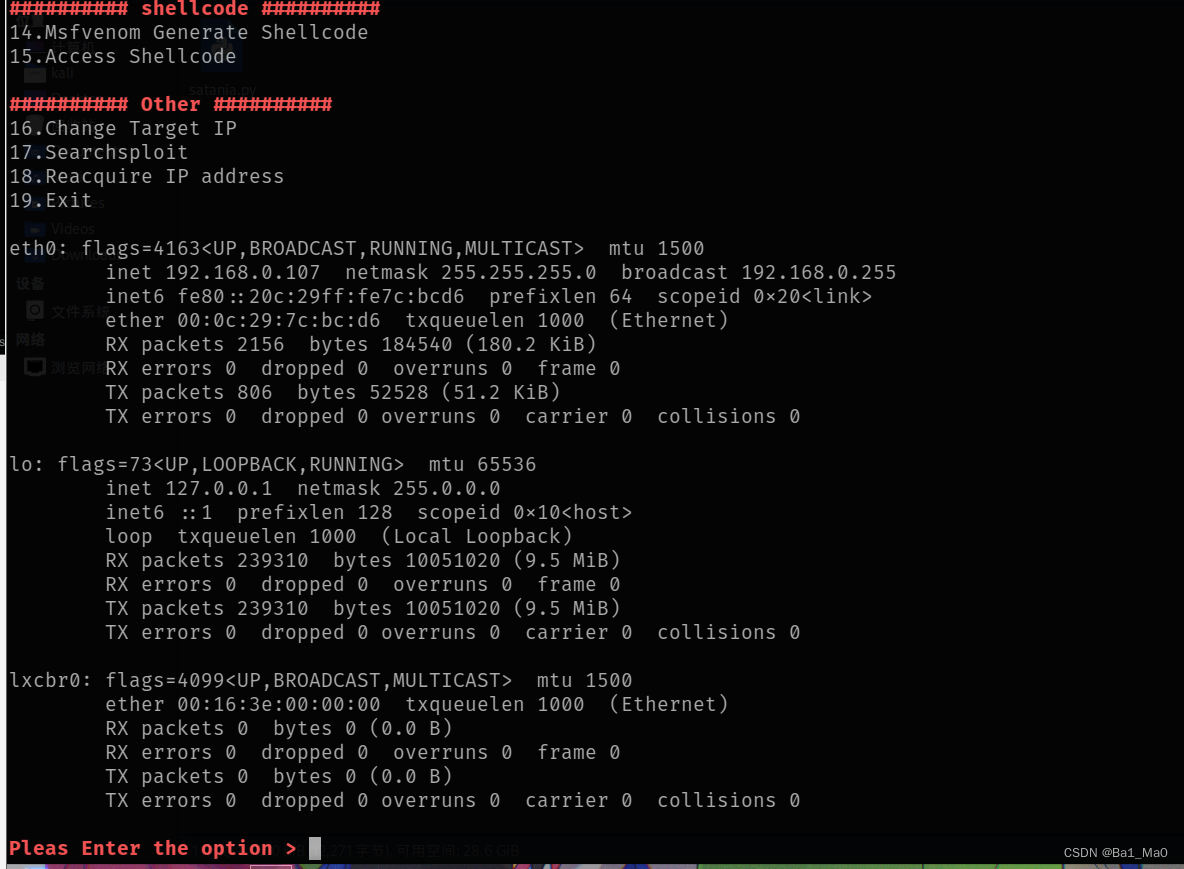

其他

16.更改目标ip

17.searchsploit

18.重新获取本机IP

19.退出

在执行命令期间,还是可以正常运行linux命令

本次更新的一些演示

更新如下:

BUG修复

smb指定账号于文件夹登录

界面优化,程序优化

生成shellcode并连接

加入了WPScan工具

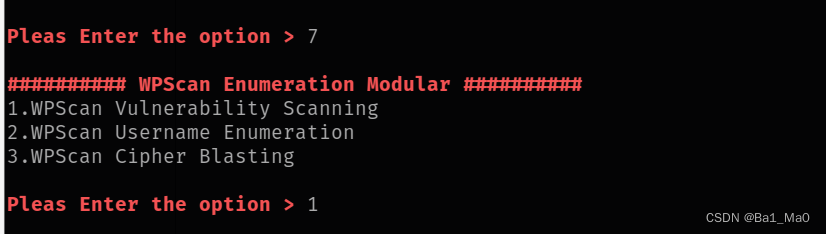

使用wpscan枚举模块,执行默认漏洞扫描

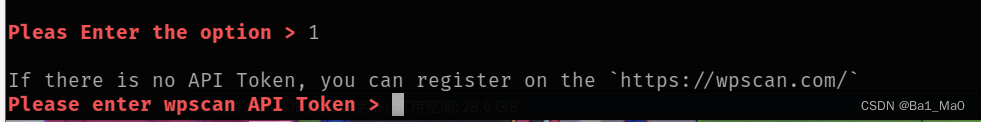

这里会叫你输入api token

我们平常在使用wpscan时,每次扫描都需要输入api token,使用这个工具,可以将你的api token存储下来,之后调用就不需要输入

之后就能执行各种扫描

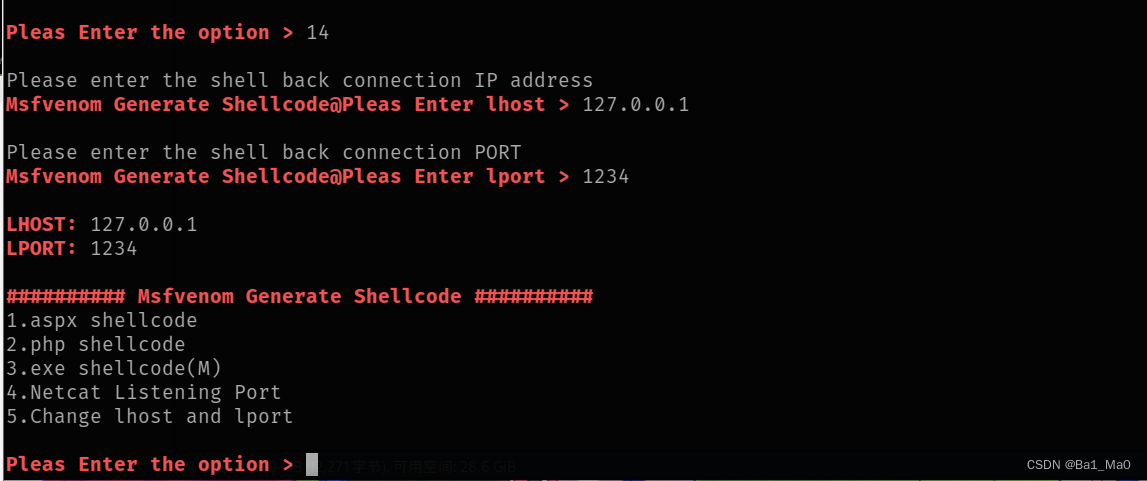

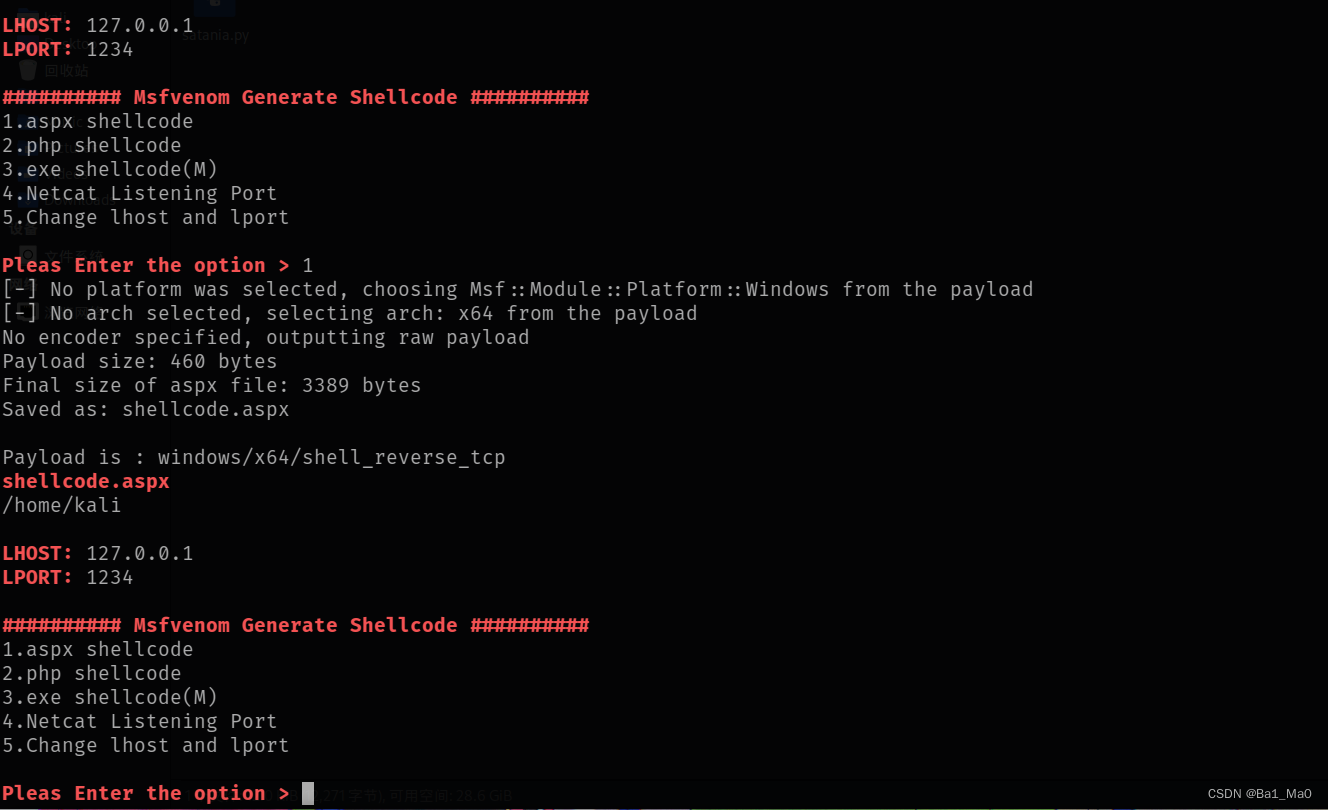

我们进入msfvenom模块

工具会提示你输入本地ip和监听端口,用于之后的shellcode生成,现在我们生成一个shellcode

工具会输入文件名,存放的地址,以及使用的payload

本次更新将执行的linux命令放在了下方

每周保持更新中

边栏推荐

- 剑指 Offer 09. 用两个栈实现队列

- 剑指 Offer 06.从头到尾打印链表

- Alu logic operation unit

- Remote upgrade afraid of cutting beard? Explain FOTA safety upgrade in detail

- Haut OJ 1321: mode problem of choice sister

- [to be continued] [UE4 notes] L3 import resources and project migration

- Codeforces round 712 (Div. 2) d. 3-coloring (construction)

- 浅谈JVM(面试常考)

- Under the national teacher qualification certificate in the first half of 2022

- Summary of Haut OJ 2021 freshman week

猜你喜欢

随机推荐

Hang wait lock vs spin lock (where both are used)

每日一题-搜索二维矩阵ps二维数组的查找

Find a good teaching video for Solon framework test (Solon, lightweight application development framework)

Double pointer Foundation

Binary search basis

[to be continued] [UE4 notes] L3 import resources and project migration

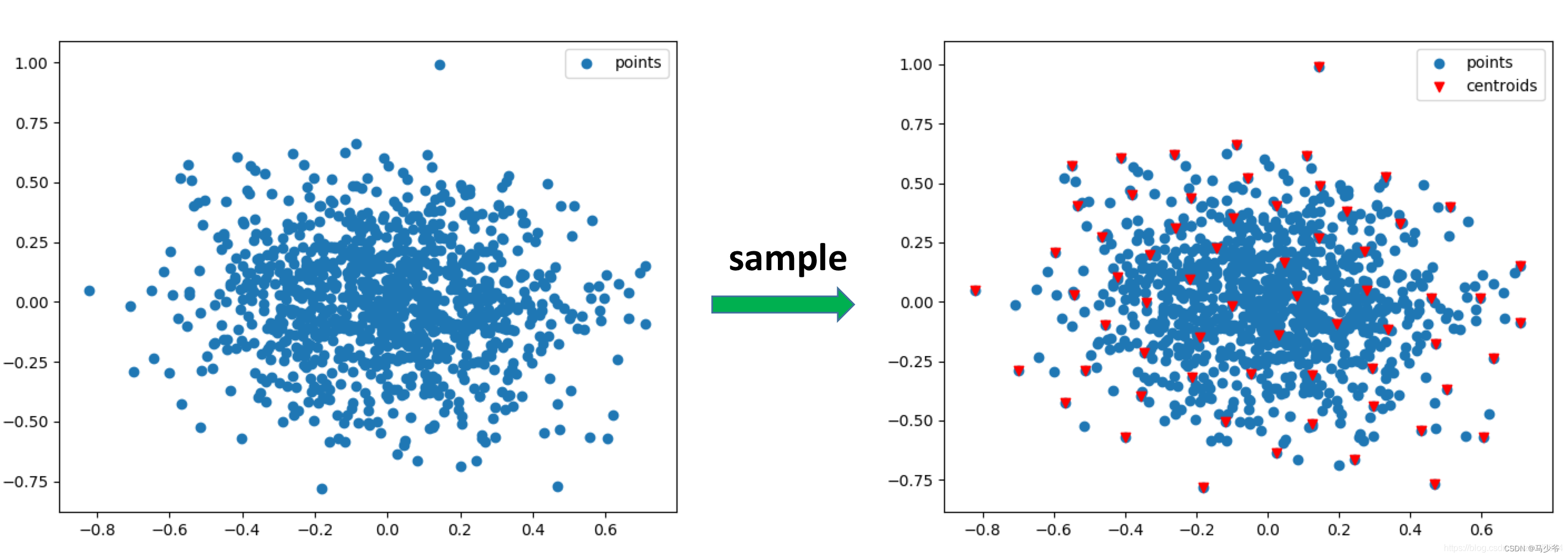

Improvement of pointnet++

[to be continued] I believe that everyone has the right to choose their own way of life - written in front of the art column

Fragment addition failed error lookup

C language Essay 1

[allocation problem] 455 Distribute cookies

How can the Solon framework easily obtain the response time of each request?

Download xftp7 and xshell7 (official website)

Add level control and logger level control of Solon logging plug-in

Pointnet++学习

Acwing 4301. Truncated sequence

[depth first search] 695 Maximum area of the island

剑指 Offer 05. 替换空格

剑指 Offer 05. 替换空格

Add level control and logger level control of Solon logging plug-in

![[interval problem] 435 Non overlapping interval](/img/a3/2911ee72635b93b6430c2efd05ec9a.jpg)

![[turn]: OSGi specification in simple terms](/img/54/d73a8d3e375dfe430c2eca39617b9c.png)

![[turn to] MySQL operation practice (III): table connection](/img/70/20bf9b379ce58761bae9955982a158.png)