当前位置:网站首页>数据中心的网络安全操作规范

数据中心的网络安全操作规范

2022-08-02 07:11:00 【软件测试网】

译者 | 刘涛

审校 | 孙淑娟

近年来,随着数据使用量以及远程工作的数量呈现指数级增长,数据中心的可靠性需求在全球范围内越来越多。由于数据中心在大规模网络、数据存储和信息共享中起着至关重要的作用,因此它们需要特殊的安全措施来保护自身免受迅速增长的物理和数字威胁。

1.什么是数据中心安全?

数据中心是拥有大量服务器、网络设备和电力系统的集中式设施,用于处理、存储和分发关键业务数据。由于其复杂的技术规格,数据中心需要全面的安全规划,并需要大量工作来保护其免受内外威胁。

如今,绝大多数的公司都依赖于数据中心的安全共享和存储。如果数据中心遭到破坏,大多数现代企业将无法正常运营。数据泄露可能导致敏感信息的泄露或丢失,从而对企业产生破坏性影响。也就是说,数据中心安全是一项重要的规范,它结合了多种保护数据的方法,可以将未经授权的访问和网络攻击的风险降至最低:

物理安全:包括选择安全位置,设置物理访问控制和屏障,保护建筑物并限制入口。

数字和网络安全:通过安装防火墙和反恶意软件来保护 IT 基础设施和服务器。

社会工程安全:这是数据中心安全的一个经常被忽视的方面,包括开展员工培训和宣传活动。

2.常见威胁和漏洞

最常见的危害数据中心安全风险是人为错误。网络犯罪日益复杂,依靠社会工程手段渗透到保护较好的系统。攻击者往往使用恶意软件获取诸如登录凭证之类的敏感信息。勒索软件也经常被用来获取并锁定关键的商业数据,然后迫使公司支付赎金来重新获得访问权限。数据中心也是欺骗攻击的主要目标,在这里恶意软件被隐藏真正的来源以获得员工信任并绕过网络安全。弱密码或重复密码用于多个应用程序是另一种人为错误。这样攻击者就可以轻松地入侵员工的账户,然后可以查看,修改,甚至删除公司的数据。这类威胁可能对数据中心造成严重影响,但通过正确的 IT安全教育和持续的培训可以降低这些威胁。

安全漏洞还包括配置不当的软件,过时的安全工具,以及被忽视的网络架构。网络犯罪分子不断寻找软件漏洞,这样他们就可以访问、操纵或使用该程序。作为 IT管理员,您应该确保所有网络安全的最佳规范和协议都能被有效的应用。

3.物理数据中心安全

数据中心通常包含大量敏感设备,包括服务器、路由器、交换机以及电信设备和电源。每种设备对于整个基础设施的顺利运行都至关重要。考虑到这一点,您需要保护每件物品免受各种物理威胁。

首先要选择一个安全的地方。您应该将数据中心建在不受火灾、地震和洪水等自然灾害影响的区域。并尽量减少入口且在必要时增加物理障碍。强烈建议根据不同员工的安全许可,为其建立不同级别的访问权限。在数据中心内,您可以使用生物识别扫描仪并安装监控系统来跟踪和记录建筑物内的活动。物理数据中心安全的另一个组成部分是冗余。当主设备一旦发生故障或停机,辅助设备可以立即自启动或手动启动,以确保系统的正常运行。这对于核心组件如电源供应商、网络基础设施和冷却系统等尤其重要。

4.数字和虚拟数据中心安全

数据中心的一种常见做法是虚拟化技术,它允许您远程管理您的软件。但这会导致数据呈指数级增长,并增加数据泄露或丢失的风险。在这种情况下,数字和虚拟保护技术必不可少,它能保护您的软件免受网络犯罪的侵害。请遵循下面列出的网络安全最佳规范来保护您的数据:

- 在使用(飞机上)或存储(休班时)期间加密敏感的业务数据。

- 使用双重身份验证 (2FA) 来保护用户帐户。

- 混用数字、字母和符号创建唯一、长且复杂的密码。

- 清除电子邮件帐户并将重要消息存档在安全存储库中。

- 请勿使用不安全的 WiFi 进行工作。

- 安装防病毒软件和防火墙并保持最新版本。

- 构建网络基础设施并创建不同的隔离段。

- 维护您的操作系统并及时打补丁保持最新状态。

- 离线定期备份和存储备份数据。

- 不要点击未知的链接和附件。

- 请勿下载未经验证来源的应用程序

5.监管和法律合规

您应该随时了解您所在行业的最新法规和法律要求。数据中心的快速增长导致了本地和国际新法规的制定。通过适应这些政策,您的重要数据,如个人信息、财务日志和其他业务敏感数据等都会得到最好地保护。此外,遵守法规可帮助您避免可能导致声誉受损或巨额罚款的严重法律后果。

6.结论

数据中心是当今数据密集型世界中不可或缺的一部分。组织依靠它们来共享和存储重要业务信息。通过有效实施所有网络安全最佳规范并遵守物理保护准则,您可以显著降低数据泄露和数据丢失的风险。随着网络和大量安全漏洞不断增加,数据中心安全已成为确保日常运营无缝链接和防范合规问题的必要条件。

译者介绍

刘涛,51CTO社区编辑,某大型央企系统上线检测管控负责人,主要职责为严格审核系统上线验收所做的漏扫、渗透测试以及基线检查等多项检测工作,拥有多年网络安全管理经验,多年PHP及Web开发和防御经验,Linux使用及管理经验,拥有丰富的代码审计、网络安全测试和威胁挖掘经验。精通Kali下SQL审计、SQLMAP自动化探测、XSS审计、Metasploit审计、CSRF审计、webshell审计、maltego审计等技术。

原文链接:https://hackernoon.com/the-best-cybersecurity-practices-for-data-centres

边栏推荐

- Go implements distributed locks

- Conditional constructor ~wapper

- OC-错误提示

- 自然语言处理 文本预处理(上)(分词、词性标注、命名实体识别等)

- LeetCode Algorithm 1374. 生成每种字符都是奇数个的字符串

- 【杂】pip换国内源教程及国内源地址

- 【CV】OpenVINO installation tutorial

- Metasploit (MSF) Basic Super Detailed Edition

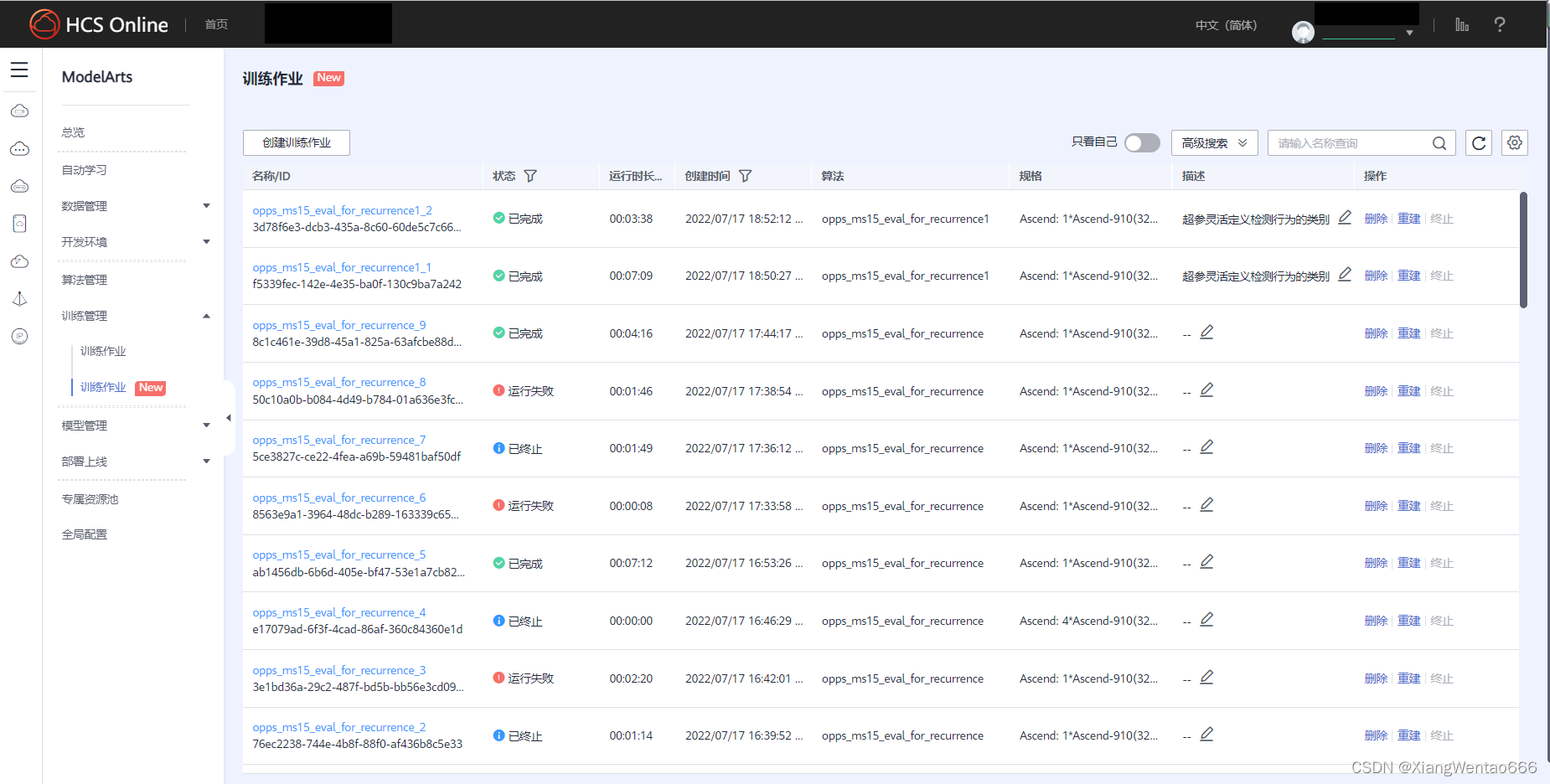

- 企业实训复现指导手册——基于华为ModelArts平台的OpenPose模型的训练和推理、基于关键点数据实现对攀爬和翻越护栏两种行为的识别、并完成在图片中只标注发生行为的人

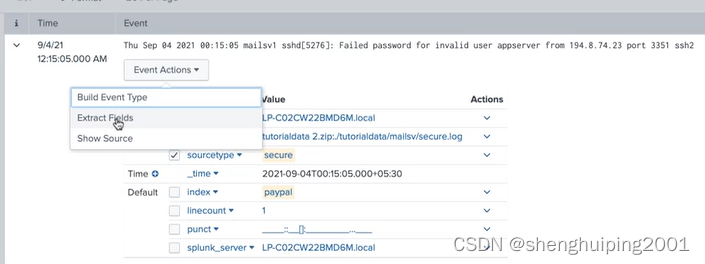

- Splunk Filed extraction field interception

猜你喜欢

Splunk Filed extraction field interception

MySQL-慢查询日志

Understand the Chisel language. 30. Chisel advanced communication state machine (2) - FSMD: Take Popcount as an example

Splunk Field Caculated Calculated Field

FormData上传二进制文件、对象、对象数组

![WebGPU 导入[2] - 核心概念与重要机制解读](/img/8f/195a3b04912d8872d025df58ab5960.png)

WebGPU 导入[2] - 核心概念与重要机制解读

企业实训复现指导手册——基于华为ModelArts平台的OpenPose模型的训练和推理、基于关键点数据实现对攀爬和翻越护栏两种行为的识别、并完成在图片中只标注发生行为的人

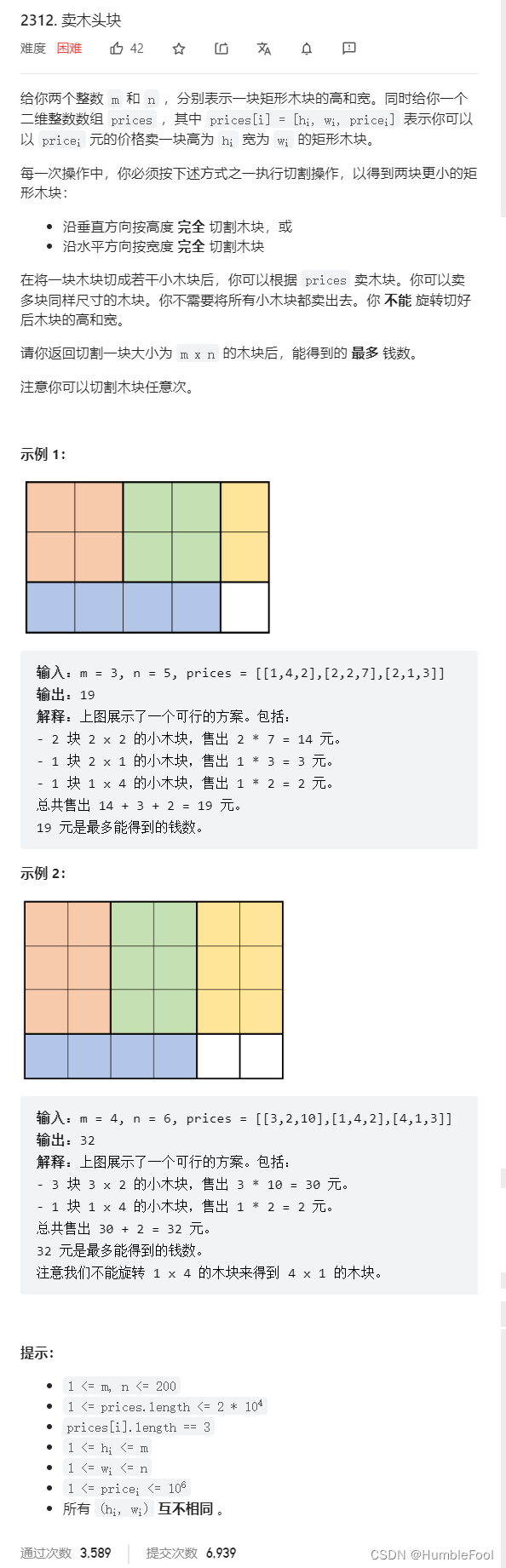

LeetCode 2312. Sell Wood Blocks

Hack The Box - File Transfers Module详细讲解中文教程

![MySQL error 1055 solution: [Err] 1055 - Expression #1 of ORDER BY clause is not in GROUP BY clause and contains](/img/aa/ab58ec47bb96df803dbc6a8ff6dde3.png)

MySQL error 1055 solution: [Err] 1055 - Expression #1 of ORDER BY clause is not in GROUP BY clause and contains

随机推荐

条件构造器~wapper

【机器学习】实验6布置:基于集成学习的Amazon用户评论质量预测

OC-error prompt

Data reveal that the average cost is as high as $4.35 million in 2022, a record!

FormData upload binary file, object, object array

如何设计静态资源缓存方案

2022年数据泄露平均成本高达435万美元,创历史新高!

MySQL报错1055解决办法:[Err] 1055 - Expression #1 of ORDER BY clause is not in GROUP BY clause and contains

MySQL-执行流程+缓存+存储引擎

Compact格式下MySQL的数据如何存储到磁盘

PLSQL Developer安装和配置

企业实训复现指导手册——基于华为ModelArts平台的OpenPose模型的训练和推理、基于关键点数据实现对攀爬和翻越护栏两种行为的识别、并完成在图片中只标注发生行为的人

Link with Game Glitch

你认同这个观点吗?大多数企业的数字化都只是为了缓解焦虑

regular expression

C#重点问题之Struct和Class的异同

常用的云安全防护措施盘点

OC - NSSet (set)

sql 远程访问链接服务器

spark read folder data