当前位置:网站首页>心余力绌:企业面临的软件供应链安全困境

心余力绌:企业面临的软件供应链安全困境

2022-08-04 05:08:00 【SEAL安全】

在 SolarWinds 和 CodeCov 等攻击之后,软件供应链安全和防止软件篡改(未经授权的恶意软件修改)已成为安全团队的首要任务。随着软件开发团队面临比以往更快地交付的压力,软件团队正在利用开源和第三方软件来应对大量的交付和服务。与此同时,“安全左移”成为软件工程师的必备实践。

软件供应链的延长,大大增加了网络犯罪分子可利用的攻击面。如今,软件发行商不仅担心是否能按时交付功能,还要担心他们的软件可能会在下一次 SolarWinds 式攻击中成为目标。

那么问题来了,软件公司对供应链威胁的意识如何呢?采取哪些措施来阻止此类攻击?为了回答这些问题,ReversingLabs 对300多名专业人士进行了问卷调查。结果显示,人们对软件篡改和软件供应链攻击的威胁深表担忧。调查结果还强调了软件公司在试图检测和阻止软件开发过程中的攻击时面临的障碍和挑战。

开发团队面临的问题

调查结果显示,对于像 SolarWinds 和 CodeCov 这样的软件供应链攻击,大多开发团队还是有所意识和戒备的。98%的受访者表示,他们认为开源代码,第三方软件的使用以及软件篡改的威胁正在直接增加他们的安全风险。87%的受访者认识到软件篡改可能导致其组织的安全漏洞。 当受访者被问及什么对其组织构成最大的网络安全风险时,开源存储库构成的威胁仅次于操作系统和应用程序中的软件漏洞,63%的调查对象表示开源对其组织构成风险。同时,51%的受访者表示无法检测软件篡改对他们的组织构成了风险。

开发团队尚未准备好阻止软件篡改

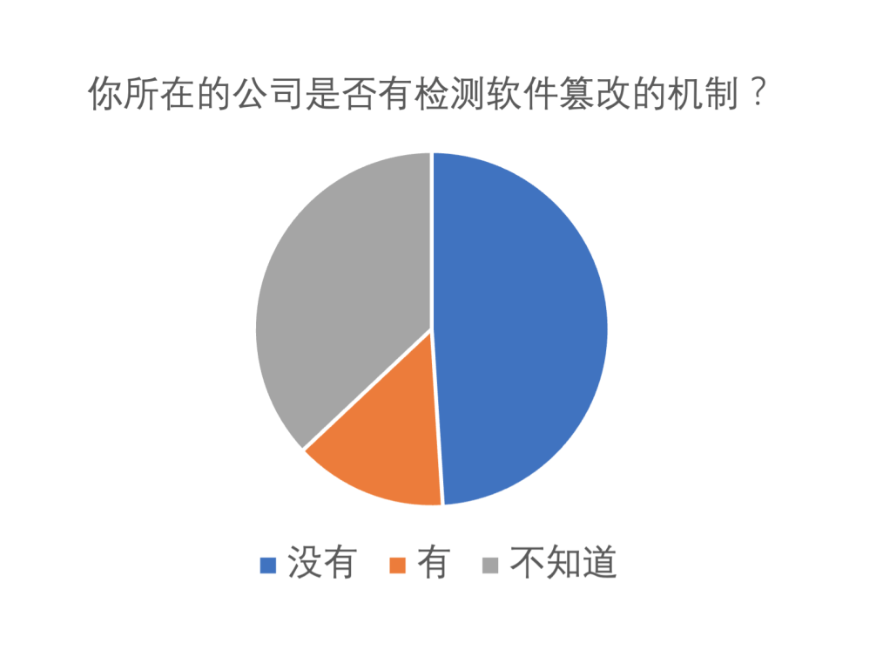

调查显示,虽然所有软件专业人员都明白对其组织构成的风险是严峻的,但他们还没有做好防御此类威胁的准备。例如,只有51%的受访者表示,他们所在的公司在使用开源、商业解决方案和合作伙伴软件时可以保护其软件免受第三方风险的影响。而在网络犯罪分子越来越多地利用软件依赖性的威胁环境中,这个数据令人担忧。当人们考虑到对第三方和开源软件的依赖只会继续增长时,就更令人担忧了。

调查还显示,只有37%的软件公司表示他们有办法检测整个供应链中的软件篡改。而在那些声称能够检测到篡改的人中,仅仅7%的公司在软件开发生命周期的每个阶段都做到了这一点,但是当应用程序最终完成并部署,只有三分之一的人实际检查了篡改。无法全面检测篡改,再加上普遍发布的软件存在漏洞,创造了一个不断增长的新攻击媒介。

代码安全在软件开发优先级中仍靠后

在每个易受攻击的应用程序背后,第三方插件或开源模块都是不安全的代码。而这种不安全的代码通常是开发团队的产物,在这些组织中,安全开发过程尚未站稳脚跟,或者代码安全是次要(或三级)优先事项。

根据调查结果,其中54%的受访者表示他们的组织发布的软件存在潜在的安全风险。已发布代码中的软件漏洞已经不是例外:37%的受访者表示,他们所在的公司每月或更频繁地发布被发现包含安全漏洞的软件。63%的受访者表示,他们的组织至少每季度发布一次软件。

软件开发企业需要帮助

很明显,软件公司已经意识到对开发流水线和软件供应链的攻击所带来的风险。但同样明显的是,它们缺乏资源来满足现代 DevOps 环境的安全需求。

例如,软件物料清单 (SBOM) 已被提升为跟踪软件依赖关系和跟踪软件包中各种组件的一种方式。然而,目前只有27%的软件公司生成和审查 SBOM。为什么呢?10名专业人员中有9人表示,创建和审查 SBOM 的难度正在增加。当被问及为什么这些公司不生成和审查 SBOM 时,44%的人表示主要原因是缺乏专业知识以及没有足够的人员来审查和分析 SBOM。整个软件公司内部没有足够的专业能力来正确使用这个重要工具。

是时候做出改变了!

软件行业面临的威胁显而易见,现在是时候让公司了解他们需要采取哪些措施来加强防御。软件公司需要更好地平衡其业务目标与安全。恶意攻击者构成的威胁只会加剧,软件行业是时候采取行动了。软件公司需要将他们对这个问题的认识落实到工作计划中,并充分利用现代化且可靠的解决方案。

边栏推荐

- 基于gRPC编写golang简单C2远控

- 使用Loadrunner进行性能测试

- 21 days learning challenge 】 【 sequential search

- DataTable uses Linq for grouping and summarization, and converts the Linq result set into DataTable

- day13--postman接口测试

- System design. Seckill system

- 【一步到位】Jenkins的安装、部署、启动(完整教程)

- px、em、rem的区别

- Introduction and application of go module

- OpenGL绘制一个圆锥

猜你喜欢

随机推荐

获取单选框选中内容

Cache pool of unity framework

[SemiDrive source code analysis] [MailBox inter-core communication] 47 - Analysis of RPMSG_IPCC_RPC mode limit size of single transmission and limit bandwidth test

2022年PMP考试延迟了,该喜该忧?

【21天学习挑战赛】图像的旋转问题(二维数组)

3000字,一文带你搞懂机器学习!

TL431的基本特性以及振荡电路

Converts XML tags to TXT format (voc conversion for yolo convenient training)

信息学奥赛一本通 1312:【例3.4】昆虫繁殖

腾讯136道高级岗面试题:多线程+算法+Redis+JVM

Get the selected content of the radio box

Explain detailed explanation and practice

【评价类模型】Topsis法(优劣解距离法)

一个对象引用的思考

DataTable使用Linq进行分组汇总,将Linq结果集转化为DataTable

Landing, the IFC, GFC, FFC concept, layout rules, forming method, use is analysed

【21 Days Learning Challenge】Direct Insertion Sort

Towards Real-Time Multi-Object Tracking(JDE)

[Cocos 3.5.2]开启模型合批

7. The principle description of LVS load balancing cluster

![[Cocos 3.5.2]开启模型合批](/img/d9/9e8f71c9a26c8052b11291fe3ba7ac.png)