当前位置:网站首页>2022年信息安全工程师考试大纲

2022年信息安全工程师考试大纲

2022-07-06 19:30:00 【weixin_46619295】

很多考生准备报名2022年信息安全工程师考试,为大家整理了软考信息安全工程师考试大纲,供大家参考。

信息安全工程师考试大纲在2020年进行了改版,考生可以购买新版考纲进行复习,以下为大家整理了往年信息安全工程师考试大纲内容,供大家参考。

一、考试说明

1.考试目标

通过本考试的合格人员能够掌握网络信息安全的基础知识和技术原理;根据网络信息安全相关法律法规及业务安全保障要求,能够规划、设计信息系统安全方案,能够配置和维护常见的网络安全设备及系统;能够对信息系统的网络安全风险进行监测和分析,并给出网络安全风险问题的整改建议;能够协助相关部门对单位的信息系统进行网络安全审计和网络安全事件调查;能够对网络信息安全事件开展应急处置工作;具有工程师的实际工作能力和业务水平。

2.考试要求

(1)熟悉网络信息安全的机密性、可用性、完整性等基本知识,了解个人信息隐私保护的概念;

(2)熟悉网络信息系统的身份认证、访问控制、日志审计、安全监控工作机制和技术原理;

(3)掌握密码体制、密码算法、密码威胁、密码应用等基本知识与技术,熟悉数据加密、SSL、VPN、数字签名、PKI等密码应用工作原理;

(4)掌握网络安全威胁工作原理,理解端口扫描、口令破解、缓冲区溢出、计算机病毒、网络蠕虫、特洛伊木马、僵尸网络、网站假冒、拒绝服务、网络嗅探、SQL注入等网络安全威胁相关知识;

(5)掌握防火墙、漏洞扫描、VPN、物理隔离、入侵检测、入侵防御、系统安全增强、安全审计、可信计算、隐私保护、数字水印、安全风险评估、安全应急响应等网络安全技术原理及应用;

(6)熟悉网络信息安全风险评估工作机制,了解物理环境、计算机、操作系统、数据库、应用系统、网站、智能手机、互联网、移动应用、云计算、物联网、工业控制、大数据、智能设备、机器学习等领域的安全风险,能够提出网络信息安全技术和管理解决方案,能够理解和分析评估网络安全厂商的产品技术方案;

(7)能够阅读网络信息安全等级保护标准和相关规范,能够理解相关技术标准要求;

(8)能够阅读和理解网络信息安全相关的法律法规、管理规定;

(9)熟练阅读和正确理解网络信息安全相关领域的科技英文资料,了解物联网、云计算、人工智能、大数据等新兴技术的网络安全风险。

3.考试科目设置

(1)网络信息安全基础知识和技术,考试时间为150分钟,笔试,选择题;

(2)网络信息安全工程与综合应用实践,考试时间为150分钟,笔试,问答题。

二、考试范围

考试科目1:网络信息安全基础知识和技术

1.网络信息安全概述

1.1 网络信息安全基本属性

1.2 网络信息安全现状与问题

1.3 网络信息安全目标与功能

1.4 网络信息安全基本技术需求

1.5 网络信息安全管理内容与方法

1.6 网络信息安全法律与政策文件

1.7 网络信息安全科技信息获取

2.网络攻击原理与常用方法

2.1 网络攻击概述

2.2 网络攻击一般过程

2.3 网络攻击常见技术方法

2.4 黑客常用软件

2.5 网络攻击案例

3.密码学基本理论

3.1 密码学概况

3.2 密码体制分类

3.3 常用密码算法

3.4 Hash函数与数字签名

3.5 密码管理与数字证书

3.6 安全协议

3.7 密码学网络安全应用

4.网络安全体系与网络安全模型

4.1 网络安全体系概述

4.2 网络安全体系相关安全模型

4.3 网络安全体系建设原则与安全策略

4.4 网络安全体系框架组成和建设内容

4.5 网络安全体系建设参考案例

5.物理与环境安全技术

5.1 物理安全概念与要求

5.2 物理环境安全分析与防护

5.3 机房安全分析与防护

5.4 网络通信线路安全分析与防护

5.5 设备实体安全分析与防护

5.6 存储介质安全分析与防护

6.认证技术原理与应用

6.1 认证概述

6.2 认证类型与认证过程

6.3 认证技术方法

6.4 认证主要技术指标与产品

6.5 认证技术应用

7.访问控制技术原理与应用

7.1 访问控制概述

7.2 访问控制模型

7.3访问控制类型

7.4 访问控制策略设计与实现

7.5 访问控制过程与安全管理

7.6 访问控制主要技术指标与产品

7.7 访问控制技术应用

8.防火墙技术原理与应用

8.1 防火墙概述

8.2 防火墙类型与实现技术

8.3 防火墙主要技术指标与产品

8.4 防火墙技术应用

9.VPN技术原理与应用

9.1 VPN概述

9.2 VPN类型和实现技术

9.3 VPN主要技术指标与产品

9.4 VPN技术应用

10.入侵检测技术原理与应用

10.1 入侵检测概述

10.2 入侵检测技术

10.3 入侵检测系统组成与分类

10.4 入侵检测系统主要技术指标与产品

10.5 入侵检测系统应用

11.网络物理隔离技术原理与应用

11.1 网络物理隔离概述

11.2 网络物理隔离系统与类型

11.3 网络物理隔离机制与实现技术

11.4 网络物理隔离主要技术指标与产品

11.5 网络物理隔离应用

12.网络安全审计技术原理与应用

12.1 网络安全审计概述

12.2 网络安全审计系统组成与类型

12.3 网络安全审计机制与实现技术

12.4 网络安全审计主要技术指标与产品

12.5 网络安全审计应用

13.网络安全漏洞防护技术原理与应用

13.1 网络安全漏洞概述

13.2 网络安全漏洞分类与管理

13.3 网络安全漏洞扫描技术与应用

13.4 网络安全漏洞处置技术与应用

13.5 网络安全漏洞防护主要技术指标与产品

14.恶意代码防范技术原理

14.1 恶意代码概述

14.2 计算机病毒分析与防护

14.3特洛伊木马分析与防护

14.4 网络蠕虫分析与防护

14.5 僵尸网络分析与防护

14.6 其他恶意代码分析与防护

14.7 恶意代码防护主要技术指标与产品

14.8 恶意代码防护技术应用

15.网络安全主动防御技术原理与应用

15.1 入侵阻断技术与应用

15.2 软件白名单技术与应用

15.3 网络流量清洗技术与应用

15.4 可信计算技术与应用

15.5 数字水印技术与应用

15.6 网络攻击陷阱技术与应用

15.7 入侵容忍及系统生存技术与应用

15.8 隐私保护技术与应用

15.9 网络安全前沿技术发展动向

16.网络安全风险评估技术原理与应用

16.1 网络安全风险评估概述

16.2 网络安全风险评估过程

16.3 网络安全风险评估技术方法与工具

16.4 网络安全风险评估流程和工作内容

16.5 网络安全风险评估技术应用

17.网络安全应急响应技术原理与应用

17.1 网络安全应急响应概述

17.2 网络安全应急响应组织建立与工作机制

17.3 网络安全应急响应预案内容与类型

17.4 常见网络安全应急事件场景与处理流程

17.5 网络安全应急响应技术与常见工具

17.6 网络安全应急响应参考案例

18.网络安全测评技术与标准

18.1 网络安全测评概况

18.2 网络安全测评类型

18.3 网络安全测评流程与内容

18.4 网络安全测评技术与工具

18.5 网络安全测评质量管理与标准

19.操作系统安全保护

19.1 操作系统安全概述

19.2 Windows操作系统安全分析与防护

19.3 UNIXLinux操作系统安全分析与防护

19.4 国产操作系统安全分析与防护

20.数据库系统安全

20.1 数据库安全概况

20.2 数据库安全机制与实现技术

20.3 Oracle数据库安全分析与防护

20.4 MS SQL数据库安全分析与防护

20.5 MySQL数据库安全分析与防护

20.6 国产数据库安全分析与防护

21.网络设备安全

21.1 网络设备安全概况

21.2 网络设备安全机制与实现技术

21.3 网络设备安全增强技术方法

21.4 网络设备常见漏洞与解决方法

- 网络信息安全专业英语

考试科目2∶网络信息安全工程与综合应用实践

1.网络安全风险评估与需求分析

1.1 网络安全风险评估实践

1.2 网络安全数据收集与分析

2.网络安全常用方案设计

2.1 操作系统安全方案设计

2.2 网络设备及通信安全方案设计

2.3 计算环境安全方案设计

2.4 应用及数据安全方案设计

2.5 网络安全管理方案设计

3.网络安全设备部署与使用

3.1 防火墙部署与使用

3.2 IDS/IPS部署与使用

3.3 网闸部署与使用

3.4 VPN部署与使用

3.5 漏洞扫描部署与使用

4.网络信息系统安全配置与管理

4.1 操作系统安全配置与管理

4.2 数据库系统安全配置与管理

4.3 网站系统安全配置与管理

4.4 网络设备安全配置与管理

5.网站安全需求分析与安全保护工程

5.1 网站安全威胁与需求分析

5.2 Apache安全分析与增强

5.3 IIS 安全分析与增强

5.4 Web应用漏洞分析与防护

5.5 网站安全保护机制与技术方案

5.5.1 网站构成组件安全加固

5.5.2 网站攻击防护及安全监测

6.云计算安全需求分析与安全保护工程

6.1 云计算安全威胁与需求分析

6.1.1 云计算安全威胁

6.1.2 云计算安全需求

6.2 云计算安全保护机制与技术方案

6.2.1 云计算安全等级保护框架

6.2.2 云计算安全防护

6.2.3云计算安全管理

6.2.4 云计算安全运维

6.3 云计算安全保护案例分析

7.工控安全需求分析与安全保护工程

7.1 工控系统安全威胁与需求分析

7.2 工控系统安全保护机制与技术

7.2.1 物理及环境安全防护

7.2.2 安全分区与边界防护

7.2.3 身份认证与访问控制

7.24 远程访问安全

7.2.5 工控系统安全加固

7.2.6 工控安全审计

7.2.7 恶意代码防范

7.2.8 工控数据安全

7.2.9 工控安全监测与应急响应

7.2.10 工控安全管理

7.2.11 工控安全典型产品技术

8.移动应用安全需求分析与安全保护工程

8.1 移动应用安全威胁与需求分析

8.2 Android系统安全与保护机制

8.3 iOS系统安全与保护机制

8.4 移动应用安全保护机制与技术方案

8.4.1 移动应用App安全风险

8.4.2 移动应用App安全加固

84.3 移动应用App安全检测

8.5 移动应用安全综合应用案例分析

9.大数据安全需求分析与安全保护工程

9.1 大数据安全威胁与需求分析

9.1.1 大数据安全威胁分析

9.1.2 大数据安全需求分析

9.2 大数据安全保护机制与技术方案

9.2.1 大数据自身安全保护技术

9.2.2 大数据平台安全保护技术

9.2.3 大数据业务安全保护技术

9.2.4 大数据隐私安全保护技术

9.2.5 大数据运营安全保护技术

9.2.6 大数据安全管理与标准规范

9.3 大数据安全保护案例分析

边栏推荐

猜你喜欢

A complete tutorial for getting started with redis: problem location and optimization

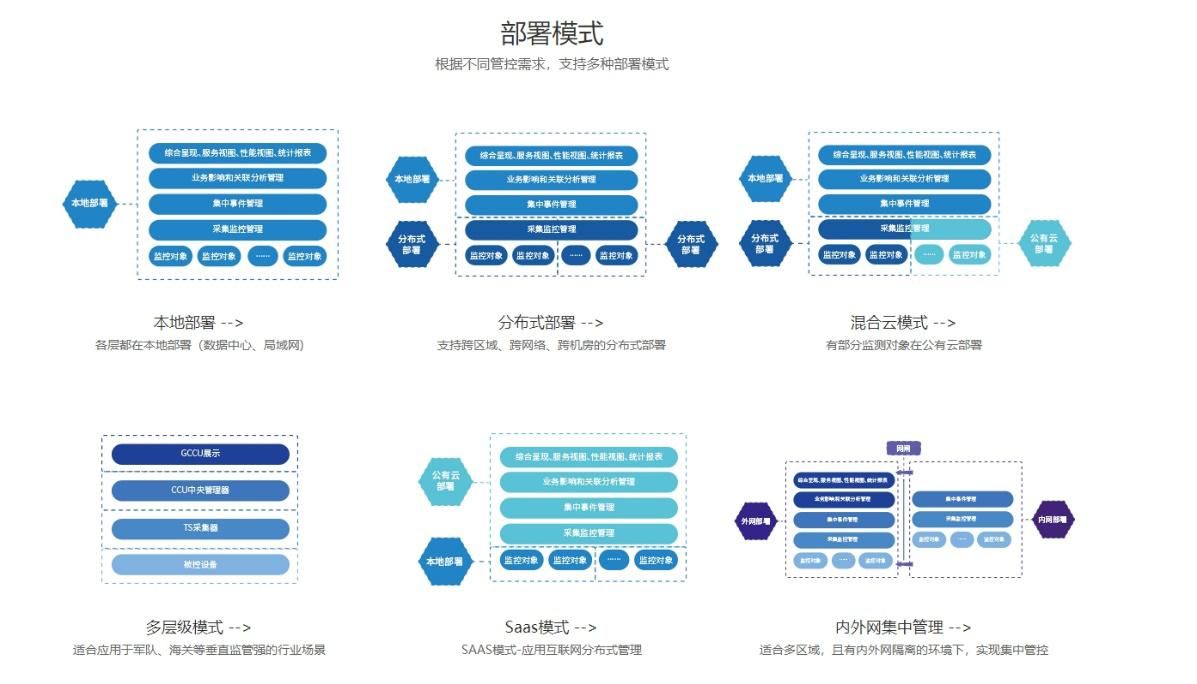

What are the characteristics of the operation and maintenance management system

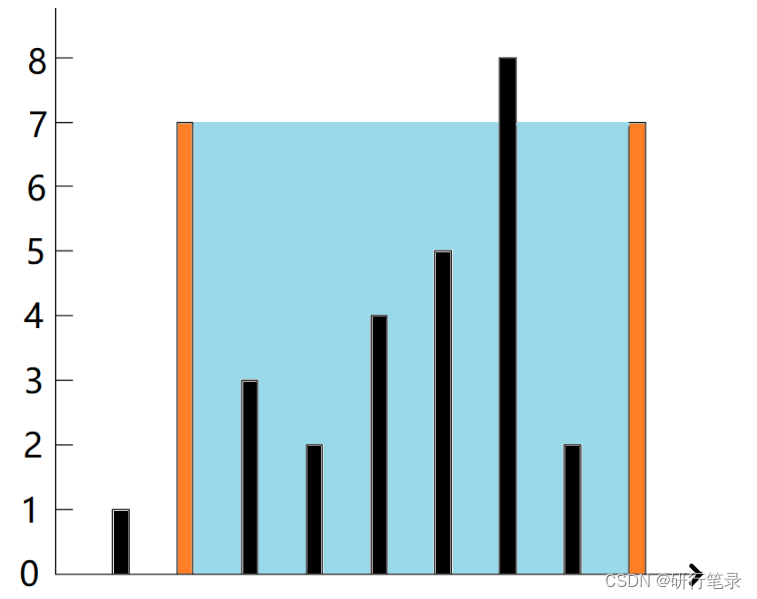

Niuke programming problem -- double pointer of 101 must be brushed

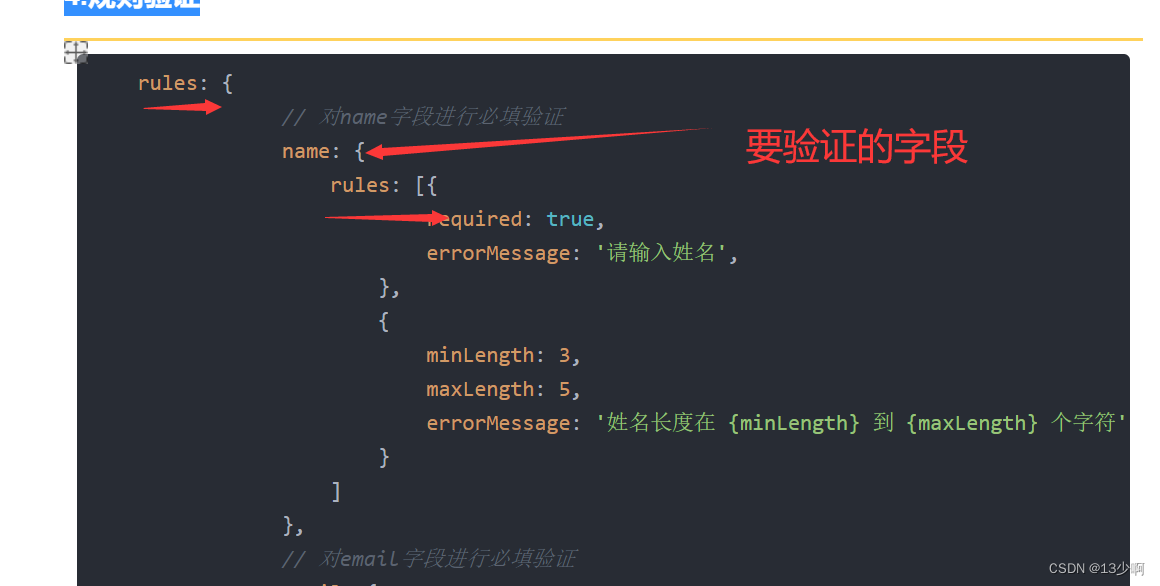

uniapp的表单验证

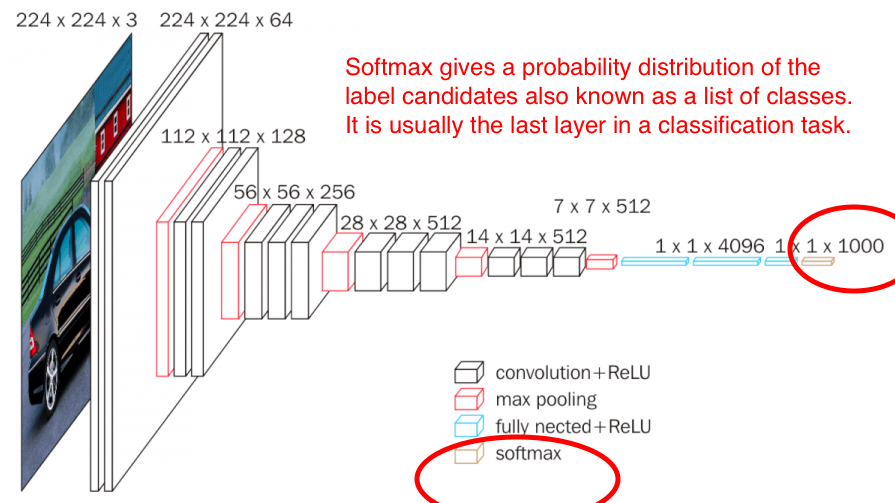

用全连接+softmax对图片的feature进行分类

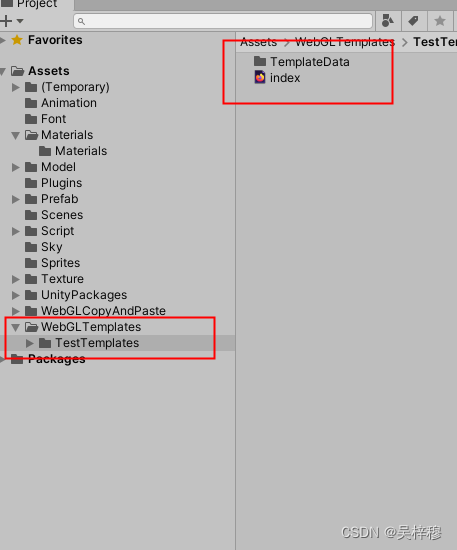

Unity custom webgl packaging template

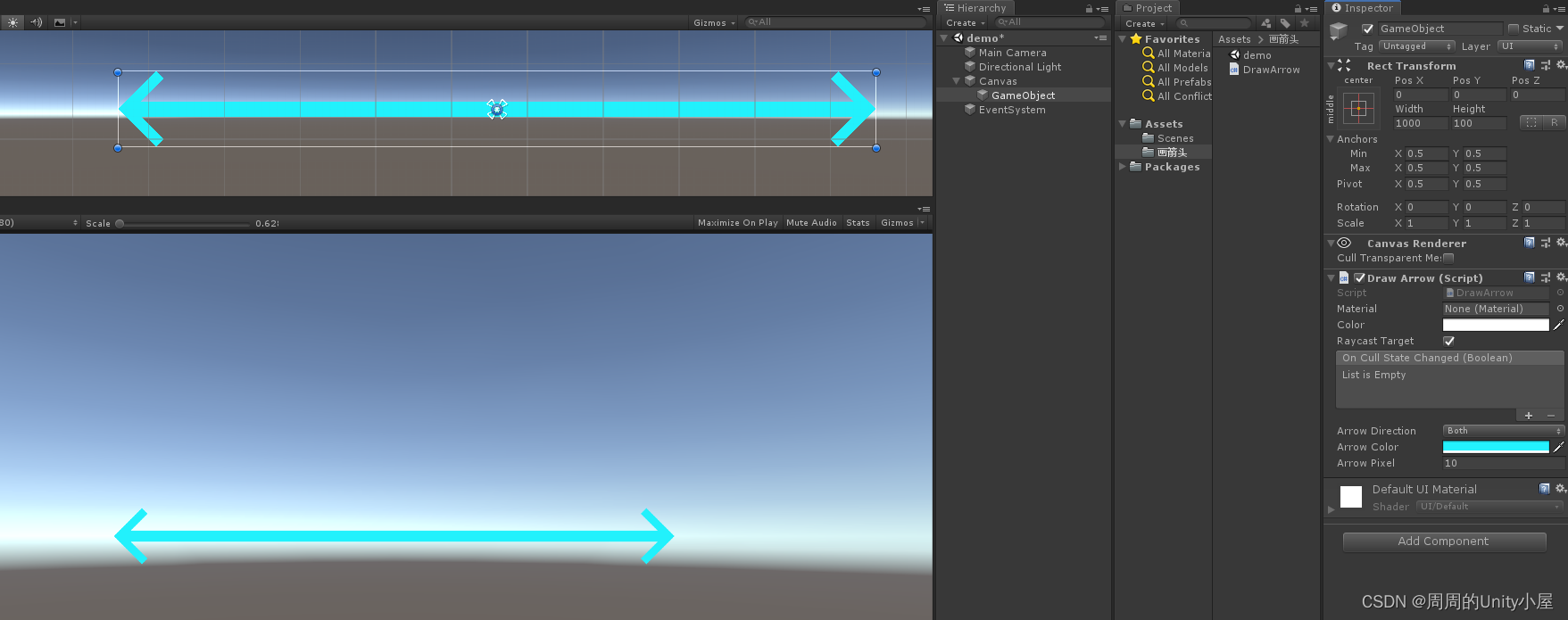

Unity uses maskablegraphic to draw a line with an arrow

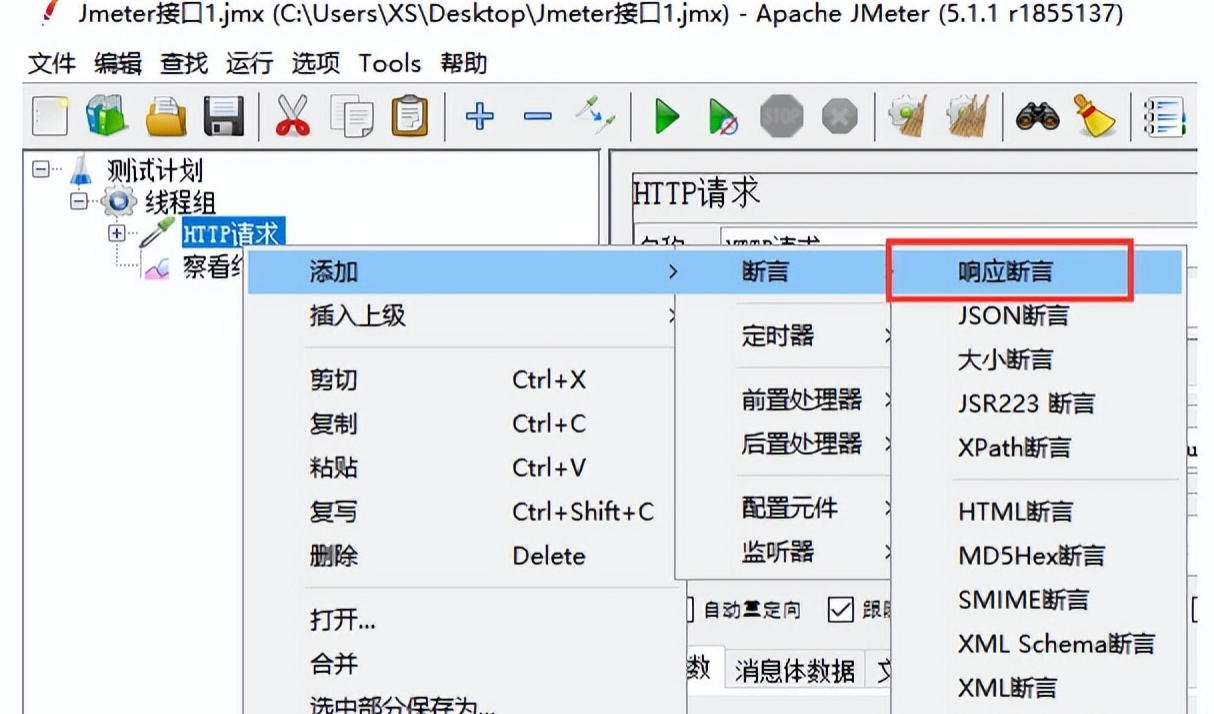

Software testing -- common assertions of JMeter interface testing

Redis入门完整教程:客户端管理

Redis入门完整教程:客户端案例分析

随机推荐

Contribution of Writing Series

CDB PDB user rights management

惯导标定国内外研究现状小结(删减版)

电气工程及其自动化

6-6 vulnerability exploitation SSH security defense

The so-called consumer Internet only matches and connects industry information, and does not change the industry itself

MySQL

A complete tutorial for getting started with redis: problem location and optimization

Change your posture to do operation and maintenance! GOPs 2022 Shenzhen station highlights first!

Unity uses maskablegraphic to draw a line with an arrow

Unity使用MaskableGraphic画一条带箭头的线

Data analysis from the perspective of control theory

ERROR: Could not find a version that satisfies the requirement xxxxx (from versions: none)解决办法

如何设计好接口测试用例?教你几个小技巧,轻松稿定

Google Earth engine (GEE) -- 1975 dataset of Landsat global land survey

wzoi 1~200

[socket] ① overview of socket technology

Common fitting models and application methods of PCL

Redis Getting started tutoriel complet: positionnement et optimisation des problèmes

数论 --- 快速幂、快速幂求逆元