当前位置:网站首页>【信息安全法律法規】複習篇

【信息安全法律法規】複習篇

2022-07-07 17:26:00 【Godams】

舉例說明常見系統中的靜態口令和動態口令機制

- 靜態口令:靜態口令實際就是一個口令字;是日常使用最為普遍的一種認證方式,但是安全性也是最脆弱的一種認證方式,如密碼

- 動態口令:動態口令也叫做一次性口令字,它比靜態口令更安全。一般分為兩種:同步和异步,如短信驗證碼

簡述網絡邊界及通信安全技術有哪些?

(1)物理隔離技術:“物理隔離”是指內部網不直接通過有線或無線等任何手段連接到公共網,從而使內部網絡和外部公共網絡在物理上處於隔離狀態的一種物理安全技術。分為網絡隔離和數據隔離,網絡隔離:就是把被保護的網絡從開放、無邊界、自由的環境中獨立出來,這樣,公眾網上的黑客和計算機病毒無從下手,更談不上入侵了;數據隔離:指采取一切可能的手段避免惡意軟件侵入被保護的數據資源。

(2)防火牆技術:概念:防火牆是控制介於網絡不同安全區域間流量的一臺設備或者一套系統,它能增强機構內部網絡的安全性。

(3)網絡通信安全技術: 網絡通信安全技術主要是基於TCP/IP協議不同層次的安全解决方案,用於增强TCP/IP網絡通信的安全性

(4)傳輸層安全技術:傳輸層安全協議的目的是為了保護傳輸層的安全,並在傳輸層上提供實現保密、認證和完整性的方法。

虛擬專網技術

簡述計算環境安全技術有哪些?

(1)軟件安全(software security):沒有統一的解釋,其主要思想是為確保計算機軟件的安全而采取的一系列技術和管理措施。

(2)軟件補丁:是針對於一些大型軟件系統,在使用過程中暴露的問題而發布的修補漏洞的小程序。

(3)防病毒技術:病毒預防技術、病毒檢測技術、病毒清除技術

(4)虛擬化安全:傳統的虛擬化技術主要是指服務器虛擬化,目前網絡虛擬化等技術也越來越成熟。

虛擬化安全威脅的特點體現在哪些方面?分析傳統的防護技術是否可以勝任。

虛擬化技術帶來了計算和服務模式的變革,但是也帶來了一些新的安全威脅,例如針對虛擬機操作

系統內核級的攻擊可以突破系統邊界,造成比傳統系統環境更大的危害。

虛擬化環境和物理環境最大的不同在於,物理環境下操作系統獨享物理機的硬件資源。而在虛擬化

環境下,增加了虛擬機監視器這個技術層,客戶操作系統使用的是經過虛擬機監視器抽象的邏輯資

源,同一物理機上能同時存在多個虛擬機,這些虛擬機共享底層的物理資源,另外,虛擬化環境下

能够對虛擬機進行遷移,快照和備份。

虛擬化安全威脅:

虛擬化模塊自身的安全威脅

虛擬化模式引入的安全威脅

多業務環境引入的安全威脅

虛擬化安全增强的難題:

傳統的企業網絡劃分不同的安全域,並且在不同的安全域之間部署防火牆等網絡安全設備

大多數虛擬化安全技術多采用傳統的主機防護方式來增强虛擬機的安全

采用虛擬化層安全增强的方式是研究的熱點

*網絡入侵檢測技術:P2DR模型、入侵檢測系統IDS、入侵防禦系統IPS

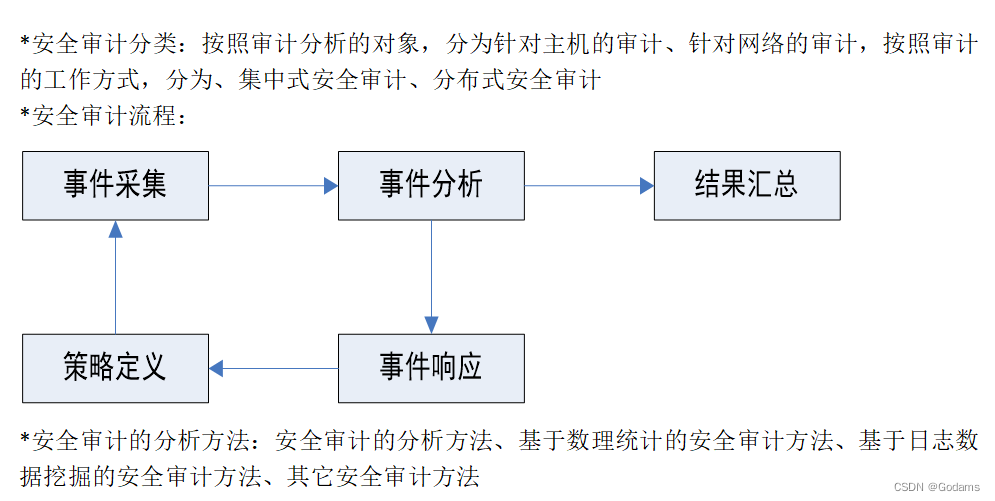

何謂信息安全審計?它的功能體現在哪些方面?

信息系統安全審計主要指對與安全有關的活動的相關信息進行識別、記錄、存儲和分析;審計記錄的結果用於檢查網絡上發生了哪些與安全有關的活動,誰(哪個用戶)對這個活動負責;

主要功能包括:安全審計自動響應、安全審計數據生成、安全審計分析、安全審計瀏覽、安全審計事件選擇、安全審計事件存儲等。

功能;取證、威懾、發現系統漏洞、發現系統運行异常、評價標准符合程度

安全審計有哪些可用的數據源?

- 基於主機的數據源:操作系統的審計記錄、系統日志、應用程序日志信息

- 基於網絡的數據源:入侵檢測數據,有優勢:

通過網絡被動監聽的方式獲取網絡數據包,不會對目標監控系統的運行性能產生任何影響,而且通常無需改變原有的結構和工作方式。

嗅探模塊工作時可以采用對網絡用戶透明的模式,降低了其本身受到攻擊的概率。 - 基於網絡數據的輸入信息源,可以發現許多基於主機數據源所無法發現的攻擊手段,例如基於網絡協議的漏洞發掘過程,或是發送畸形網絡數據包和大量誤用數據包的DOS攻擊等。網絡數據包的標准化程度,比主機數據源來說要高得多,如目前幾乎大部分網絡協議都采用了TCP/IP協議族。由於標准化程度很高,所以,有利於安全審計系統在不同系統平臺環境下的移植。

- 其它數據源:來自其它安全產品的數據源、來自網絡設備的數據源、帶外數據源

分析集中式安全審計與分布式安全審計的結構。

- 集中式體系結構采用集中的方法,收集並分析數據源,所有數據都要交給中央處理機進行審計處理。中央處理機承擔數據管理引擎及安全審計引擎的工作。而部署在各受監視系統上的外圍設備只是簡單的數據采集設備,承擔事件檢測及數據采集引擎的作用。隨著分布式網絡技術的廣泛應用集中式審計體系結構越來越顯示出其缺陷,主要錶現在:集中式審計體系結構越來越顯示出其缺陷,主要錶現在:造成CPU、I/O以及網絡通信的負擔,而且中心計算機往往容易發生單點故障有可能因為單個點的失敗造成整個審計數據的不可用集中式的體系結構,自適應能力差,不能根據環境變化自動更改配置

- 分布式安全審計體系結構由三部分組成:主機代理模塊、局域網監視器代理模塊、中央管理者模塊

優點:擴展能力强、容錯能力强、兼容性强、適應性强

CC在安全審計有哪些要求?我國國標GB17859-1999又有哪些要求?

CC標准基於安全功能與安全保證措施相獨立的觀念,在組織上分為基本概念、安全功能需求和安全保證需求三大部分。

CC中,安全需求都以類、族、組件的層次結構形式進行定義。安全審計類有六個族,分別對審計記錄的選擇、生成、存儲、保護、分析以及相應的入侵響應等功能做出了不同程度的要求。

我國的信息安全國家標准GB 17859-1999《計算機信息系統安全保護等級劃分准則》定義了五個安全等級,其中較高的四個級別都對審計提出了明確的要求

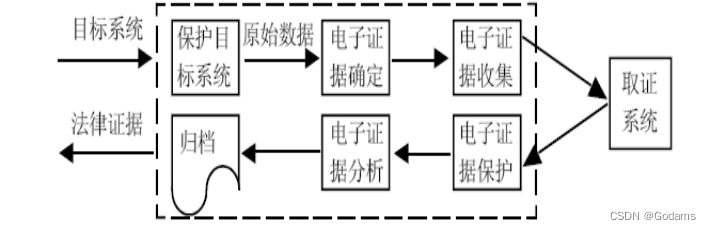

計算機取證的概念及其存在哪些技術?

計算機取證是對計算機入侵、破壞、欺詐、攻擊等犯罪行為,利用計算機軟硬件技術,按照符合法律規範的方式,進行識別、保存、分析和提交數字證據的過程。

依據計算機取證的過程,涉及到的相關技術大體如下:

電子證據監測技術

物理證據獲取技術

電子證據收集技術

電子證據保全技術

電子證據處理及鑒定技術

電子證據提交技術

計算機取證的步驟?

業務連續性管理?目標是什麼?

(⼀)保護⽬標計算機系統

在計算機取證過程中,第⼀件要做的事是凍結計算機系統,避免發⽣任何的更改系統設置、硬件破壞、數據破壞或病毒

感染等情况。

(⼆)電⼦證據的確定

從存儲在⼤容量介質的海量數據中,區分哪些是有⽤數據,哪些是垃圾數據,以便確定那些由犯罪者留下的活動記錄作為主要的電⼦證據,並確定這些記錄存在哪⾥、是怎樣存儲的。

(三)電⼦證據的收集

鑒定⼈員在計算機犯罪現場收集電⼦證據的⼯作包括收集系統的硬件配置信息和⽹絡拓結構,備份或打印系統原始數

據,以及收集關鍵的證據數據到取證設備,並詳細記錄有關的⽇期、時間和操作步驟等。

(四)電⼦證據的保護

采⽤有效措施保護電⼦證據的完整性和真實性,包括⽤適當的⼀次性只讀存儲介質(如CD-ROM)進⾏原始備份,並將備份的介質打上封條放在安全的地⽅;對存放在取證服務器上的電⼦證據采⽤加密、物理隔離、建⽴安全監控系統實時監控取證系統的運⾏狀態等安全措施進⾏保護,⾮相關⼈員不准操作存放電⼦證據的計算機;不輕易删除或修改與證據⽆關的⽂件,以免引起有價值的證據⽂件的永久丟失。

(五)電⼦證據的分析

對電⼦證據的分析並得出結果報告是電⼦證據能否在法庭上展⽰,作為起訴計算機犯罪嫌疑⼈的犯罪證據的重要過程。分析包括⽤⼀系列的關鍵字搜索獲取最重要的信息;對⽂件屬性、⽂件的數字摘要和⽇志進⾏分析;分析Windows交換⽂件、⽂件碎⽚和未分配空間中的數據;對電⼦證據作⼀些智能相關性的分析,即發掘同⼀事件的不同證據間的聯系;完成電⼦證據的分析後給出專家證明,這與偵查普通犯罪時法醫的⾓⾊類似。

(六)歸檔

對涉及計算機犯罪的⽇期和時間、硬盤的分區情况、操作系統和版本、運⾏取證⼯具時數據和操作系統的完整性、計算機病毒評估情况、⽂件種類、軟件許可證以及鑒定⼈員對電⼦證據的分析結果和評估報告等進⾏歸檔處理,形成能提供給法庭的證據。

業務連續性計劃與灾難恢複計劃的區別?

灾難恢複是恢複數據的能力,解决信息系統灾難恢複問題,是業務連續性計劃的一部分。而業務連續性强調的是組織業務的不間斷能力。

應急響應預案,它的目的和原則有哪些?

應急預案編制應當遵循”以人為本、依法依規、符合實際、注重實效“的原則。

其目的是减少突發

事件造成的損失,包括人民群眾的生命、財產損失,國家和企業的經濟損失,以及相應的社會不良

影響等

備份技術存在哪些?

數據複制技術:數據複制的方式、數據複制的形式、數據複制的層次

冗餘技術

磁盤鏡像技術

為組織重要應用和流程提供業務連續性應該包括以下三個方面,相互關聯與交叉:高可用性、連續操作、灾難恢複

處理風險的策略有避免風險、降低風險、轉移風險和接受風險四種

根據風險分析和業務影響分析的結果,確定灾難恢複目標,包括:關鍵業務功能及恢複的優先順序,灾難恢複時間範圍。即恢複時間目標(RTO)和恢複點目標(RPO)的範圍。RPO針對的是數據丟失,而RTO針對的是服務丟失,二者沒有必然的關聯性。

備份策略:完全備份、增量備份、差分備份、綜合型完全備份

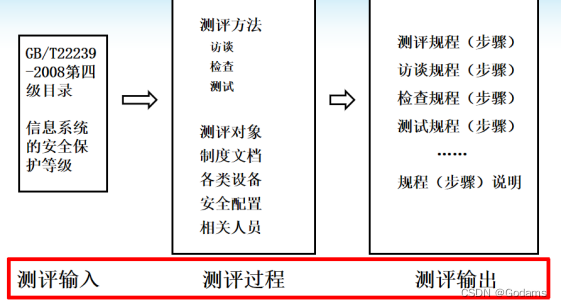

信息系統安全的測評框架?

信息系統安全等級保護測評的概念性框架由三部分構成:測評輸入、測評過程和測評輸出

測評輸入包括GB/T22239-2008第四級目錄和信息系統的安全保護等級

過程組件為一組與輸入組件中所標識的安全控制相關的特定測評對象和測評方法。

輸出組件包括一組由測評人員使用的用於確定安全控制有效性的程序化陳述。

信息系統安全管理評估的基本原則是什麼?

對信息系統安全管理的評估除應堅持科學性、有效性、公正性等基本原則外,還應遵循以下原則:體系化原則、標准化原則、一致性原則、風險可控性原則、安全管理保證原則、安全性和公正性原則

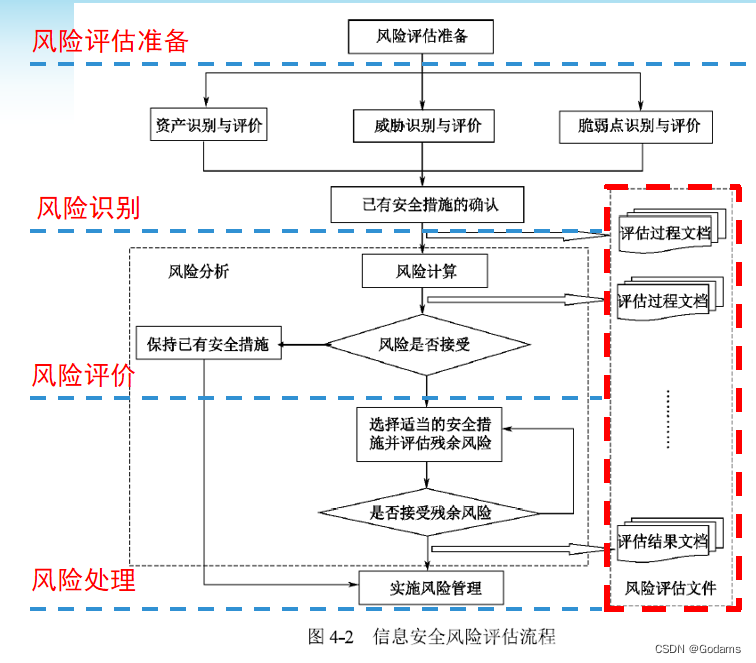

風險評估的流程圖。

風險評估中文件記錄包括哪些?

風險評估文件包括在整個風險評估過程中產生的評估過程文檔和評估結果文檔,包括:風險評估計劃,風險評估程序,資產識別清單,重要資產清單,威脅列錶,脆弱點列錶,已有安全措施確認錶,風險評估報告,風險處理計劃,風險評估記錄。

概率風險評估和動態概率評估的分析步驟是什麼?

識別系統中存在的事件,找出風險源

對各風險源考察其在系統安全中的地比特,及相互邏輯關系,給出系統的風險源樹

標識各風險源後果大小及風險概率

對風險源通過邏輯及數學方法進行組合,最後得到系統風險的度量

社會穩定風險評估的基本原則是什麼?

(一)堅持以人為本的原則。以民眾是否支持擁護作為衡量各項政策和倡議是否出臺的基本標准;以人民群眾是否滿意為基本尺度;以維護廣大人民群眾的根本利益為出發點和落脚點。達到評價為人,評價靠人,評價結果靠人用。反之,穩定性風險評估就會失去基准、基石、基調,就會成為無失、無本源,失去工作的根本大前提。

㈡運用正確的評估結果原則。要把評估結果作為一項重大政策是否能出臺、决策能執行、項目能不能辦好、能辦成的重要依據。尤其是涉及群眾切身利益的事,要充分利用好考核結果。工程申報部門應將穩定風險評估結果作為項目申報的前置條件,項目審批部門要將評估結果作為項目實施的重要依據之一,對已經評估决定實施的項目,項目實施責任單比特和轄區當地政府要全程跟踪做好維穩工作。

(三)嚴格評價責任原則。要切實做好社會穩定風險評估機制建設,把推行社會穩定風險評估工作納入各級部門年度工作的重要考核內容,作為對單比特集體和領導個人進行獎懲、晋昇晋昇的依據之一,監督責任落實情况。

(四)堅持促進發展的原則。對社會穩定風險評估的目的是為了更好地推動發展,因此,評估工作必須站在高高度、寬眼界,嚴守中央的大政方針政策,正確處理改革發展與社會穩定的關系,力求評估事項符合改革力度、發展速度和社會可承受程度的有機統一。

(五)堅持民主與法治原則。將社會穩定風險評估與民主法制相結合。構建完善的决策體系,逐步形成利益協調、訴求錶達、矛盾化解、權益保障的長效機制,堅持法律效益和社會效果統一。

*風險評估是風險管理的基礎,是組織確定信息安全要求的途徑之一,屬於組織信息安全管理體系策劃的過程

*典型的風險分析方法:故障樹分析(過程:建造故障樹、求出故障樹的全部最小割集、計算頂事件的發生概率、重要度的計算、排列出各風險事件(頂事件)的順序)、故障模式影響及危害性分析、模糊綜合評價法、德爾斐法、層次分析法、事件樹分析法、原因-後果分析、概率風險評估和動態風險概率評估

*風險評估過程中,可以利用一些輔助性的工具和方法來采集數據,包括:

調查問卷

檢查列錶

人員訪談

文檔檢查

漏洞掃描器

滲透測試

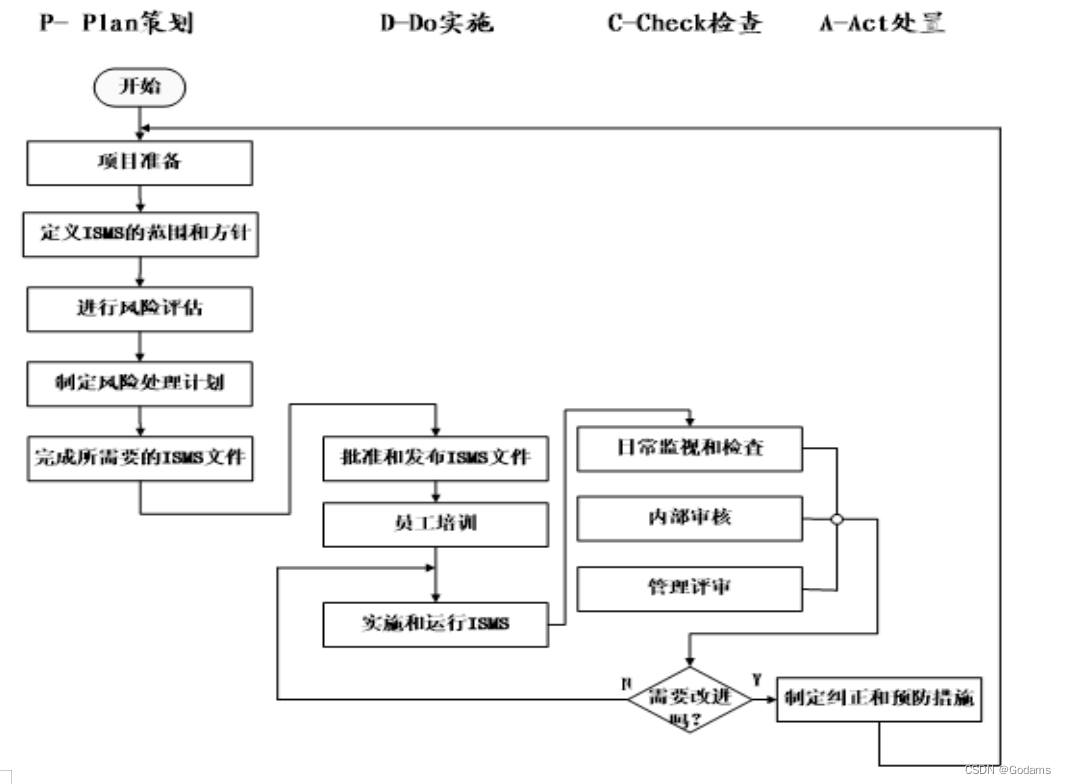

畫出ISMS建設流程圖。

ISMS、等級保護、風險評估三者的關系如何?

ISMS建設與風險評估的關系:風險評估的目標可以是針對具體的應用系統,也可能是某個組織內多個應用系統集成的信息系統。

風險評估的最重要目的是為被評估組織發現安全脆弱點、潜在的安全威脅,以及在現有安全措施的基礎上制定適當的安全加固措施,使得系統更加安全可靠,確保信息數據的安全。

(ISMS)是一個管理體系,它以一個組織的信息系統為目標,以風險評估為基礎,通過風險評估,識別組織的安全風險,再通過制定一整套的ISMS文件,並按照PDCA模型,經曆建立ISMS、實施和運行ISMS、監視和評審ISMS、保持和改進ISMS等四個循環過程,來實施ISMS。

風險評估是ISMS建設的出發點,也是ISMS實施過程的重要過程。

對一個組織來講,ISMS是一個循環往複不斷改進與提高完善的過程,風險評估只是ISMS建立過程中的一個重要步驟,但風險評估也可以自成體系,作為ISMS過程的一個部分獨立存在。

ISMS與等級保護的共同之處:最終目標是一致的,都是為了有效保障組織的信息安全

都充分體現了信息安全應重視管理的思想,只有做好安全管理工作,安全技術才能充分發揮作用。

既然二者的聯系主要體現在管理方面,那麼二者的融合應該著重體現在等級保護中安全管理的部分與ISMS的融合。

(1)二者都可以加强對信息的安全保障工作:在信息安全管理體系(ISMS)的建立過程應該要結合電子政務的等級保護工作來進行,通過等級測評,對信息系統實施等級保護。

一方面,可以切實地建立適用於電子政務的信息安全管理體系,另一方面可以推動電子政務等級保護工作的實施,甚至可以建立等級化的信息安全管理體系。

(2)二者的安全管理要求有相同的地方

二者的相互促進與補充關系:通過ISMS建設實踐與等級測評實踐,建立ISMS與信息系統的等級測評可以是相互促進與補充的作用。

ISO 17799的控制措施包含了等級保護安全管理方面的絕大多數要求,而ISMS實施流程中風險控制措施的選擇,結合信息系統確定的安全等級要求,從等級保護相關標准中補充選擇ISO 17799之外的控制措施,所以完全滿足等級保護安全管理的要求。

充分體現了信息安全應重視管理的思想,只有做好安全管理工作,安全技術才能充分發揮作用。

ISMS與等級保護、等級測評的區別:二者的實施依據不同

二者的實施主體不同:ISMS體系的建設主體,主要是各企業組織為維護本組織的信息安全,等級測評的主體是經過國家認可的信息安全測評認證機構

二者的實施對象不同:ISMS體系的實施對象,主要是對各企業單比特,等級測評的實施對象,主要是有信息系統等級要求的各級黨政機關等政府部門

二者的實施過程不同:等級保護制度的完整實施過程是貫穿信息系統的整個生命周期、ISMS的完整實施過程是貫穿組織或組織某一特定範圍的管理體系的整個生命周期

二者的結果不同:ISMS建設的結果是為組織建立一整套ISMS的體系文件,等級測評的結果是給出被測評對象是否達到聲明的安全等級的要求

風險評估與等級保護的關系:等級保護中的系統分類分級的思想和風險評估中對信息資產的重要性分級基本一致。

在風險評估中,價值高的信息資產不一定風險等級就高。

在確定系統安全等級級別後,風險評估的結果可作為實施等級保護、等級安全建設的出發點和參考。

風險評估是等級保護(不同等級不同安全需求)的出發點。

風險評估中最終風險的等級則是綜合考慮了信息的重要性、系統現有安全控制措施的有效性及運行現狀後的綜合評估結果,等級保護中高級別的信息系統不一定有高級別的安全風險。

建立信息安全管理方針包括哪些?

信息安全法律法規的基本原則?

誰主管誰負責的原則、突出重點的原則、預防為主的原則、安全審計的原則、風險管理的原則

《中華人民共和國計算機系統安全保護條例》主要內容是什麼?

鏈接

簡述信息系統安全管理涉及信息系統的兩個方面。

信息系統的安全管可分為技術性管理和法律性管理兩類。

技術性管理以OSI安全機制和安全服務的管理以及對物理環境的技術監控為主

SMIB,安全管理信息庫,分布式存儲相關信息。

法律性管理以法律法規遵從性管理為主。

*信息安全法律規範作用:(1)保障作用:信息安全法律規範為執法機關行駛權利、履行職責提供法律依據和法律保障;

(2)規範作用:信息安全法律規範作為人們維護信息安全和國家安全的行為准則和評價標准;

(3)懲戒作用:信息安全法律規範中有許多禁止性法律法規。

*信息安全法律規範分類:(1)按體系結構分類

按體系結構,信息安全法律規範可分為法律體系(部門法體系)類、法規體系(政策體系)類。

(2)按發布機構分類

按發布機構,信息安全法律規範可分為:國家的、地方的、國際的等等。

*立法的概念:一定的國家機關依照法定職權和程序,制定、修改和廢止法律和其他規範性法律文件及認可法律的活動,是將一定階級的意志上昇為國家意志的活動,是對社會資源、社會利益進行第一次分配的活動

我國的立法程序主要以下四個步驟:提出法律議案、審議立法議案、錶决立法議案、公布法律

*司法的概念:指國家司法機關及其司法人員依照法定職權和法定程序,具體運用法律處理案件的專門活動。

*執法的概念:法律執行,是指國家行政機關依照法定職權和法定程序,行使行政管理職權、履行職責、貫徹和實施法律的活動。

執法的特點:

(1)執法是以國家的名義對社會生活進行全面管理,具有國家權威性。

(2)執法的主體是國家行政機關公職人員。

(3)執法具有國家强制性,行政機關執行法律的過程同時是行使執法權的過程,行政機關根據法律的授權對社會進行管理,一定的行政機關是進行有效管理的前提。

(4)執法具有主動性和單方面性。

執法的原則:依法行政、公平合理

信息安全內涵從傳統領域擴展到哪些領域?

信息安全內涵擴展 從機密性、完整性、可⽤性擴展到機密性、完整性、可⽤性、真實性、抗抵賴性、

可靠性、可控性

國內信息安全管理現狀?

現狀:我國已初步建成了國家信息安全組織保障體系,提出“積極防禦、綜合防範”的方針

(1)定和引進了一批重要的信息安全管理標准

(2)制定了一系列必需的信息安全管理的法律法規:《電子簽名法》、《網絡安全法》、《密碼法》

(3)信息安全風險評估工作已經得到重視和開展

問題:(1)信息安全管理現狀比較混亂,缺乏一個國家層面上的整體策略,實際管理力度不够,政策執行和監督力度也不够。

(2)具有我國特點的、動態的和涵蓋組織機構、文件、控制措施、操作過程和程序及相關資源等要素的信息安全管理體系還未建立起來。

(3)具有我國特點的信息安全風險評估標准體系還有待完善,信息安全的需求難以確定,缺乏系統、全面的信息安全風險評估和評價體系以及全面、完善的信息安全保障體系。

(4)信息安全意識缺乏,普遍存在重產品、輕服務,重技術、輕管理的思想。

(5)專項經費投入不足,管理人才極度缺乏,基礎理論研究和關鍵技術薄弱,嚴重依靠國外。

(6)技術創新不够,信息安全管理產品水平和質量不高。

(7)在20世紀90年代之前,信息安全主要依靠安全技術手段與不成體系的管理規章來實現。國際信息安全管理已步入標准化與系統化管理時代。

信息安全管理 管理主體是一個組織,國家、公司都可以;

管理主體5個要求:人、財、物、信息、時空;

管理手段5個方面 :强制、交換、懲罰、激勵、溝通與說服;

管理過程7個環節:管理規則的確定,管理資源的配置,目標的設立與分解,組織與實施,過程控制,效果評價,總結與處理。

信息安全管理的指導原則 策略原則:是考慮信息安全的基本原則

工程原則:為信息安全工程的組織與實施過程中,需要遵循的基本原則

边栏推荐

- Lex & yacc of Pisa proxy SQL parsing

- Establishment of solid development environment

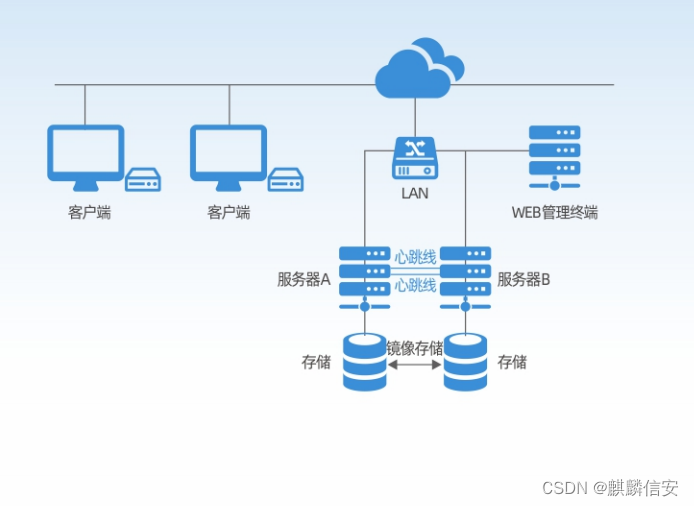

- 麒麟信安操作系统衍生产品解决方案 | 存储多路径管理系统,有效提高数据传输可靠性

- 服务器彻底坏了,无法修复,如何利用备份无损恢复成虚拟机?

- Skimage learning (1)

- 浅谈 Apache Doris FE 处理查询 SQL 源码解析

- Skimage learning (3) -- gamma and log contrast adjustment, histogram equalization, coloring gray images

- 自定义View必备知识,Android研发岗必问30+道高级面试题

- 防火墙系统崩溃、文件丢失的修复方法,材料成本0元

- LeetCode 1186. Delete once to get the sub array maximum and daily question

猜你喜欢

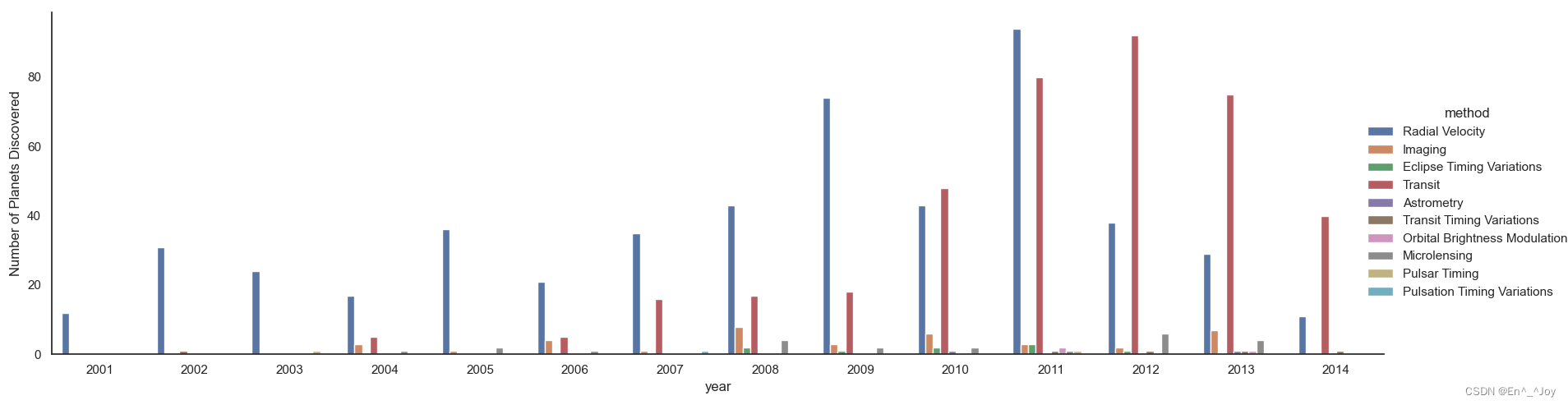

![[Seaborn] combination chart: facetgrid, jointgrid, pairgrid](/img/89/a7cf40fb3a7622cb78ea1b92ffd2fb.png)

[Seaborn] combination chart: facetgrid, jointgrid, pairgrid

Is AI more fair than people in the distribution of wealth? Research on multiplayer game from deepmind

自定义View必备知识,Android研发岗必问30+道高级面试题

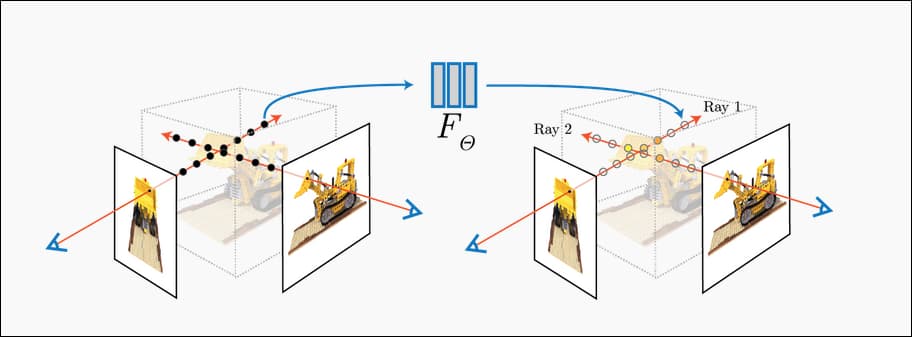

Nerf: the ultimate replacement for deepfake?

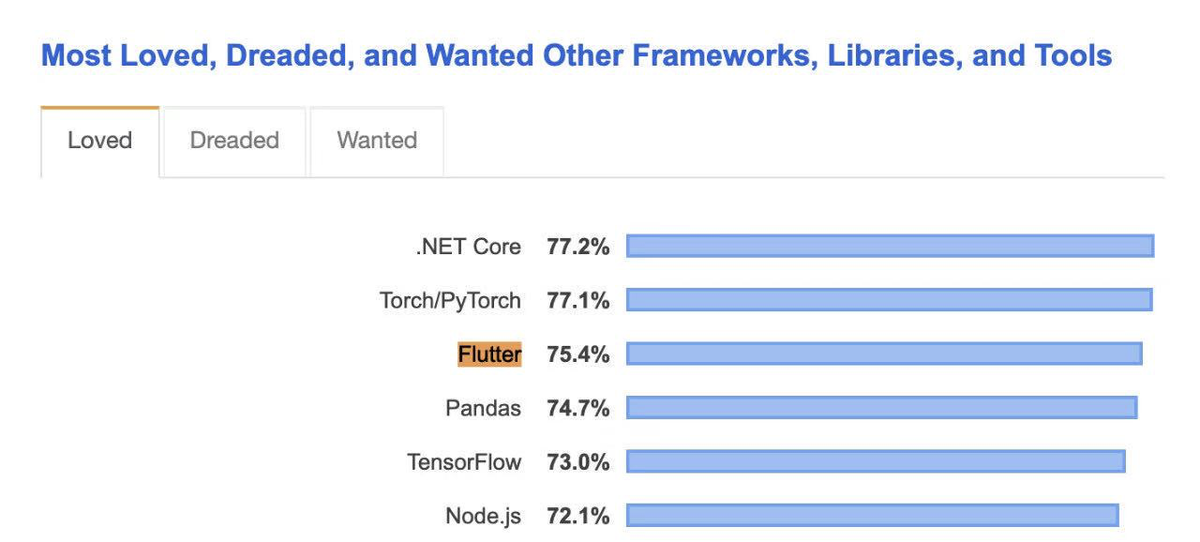

SlashData开发者工具榜首等你而定!!!

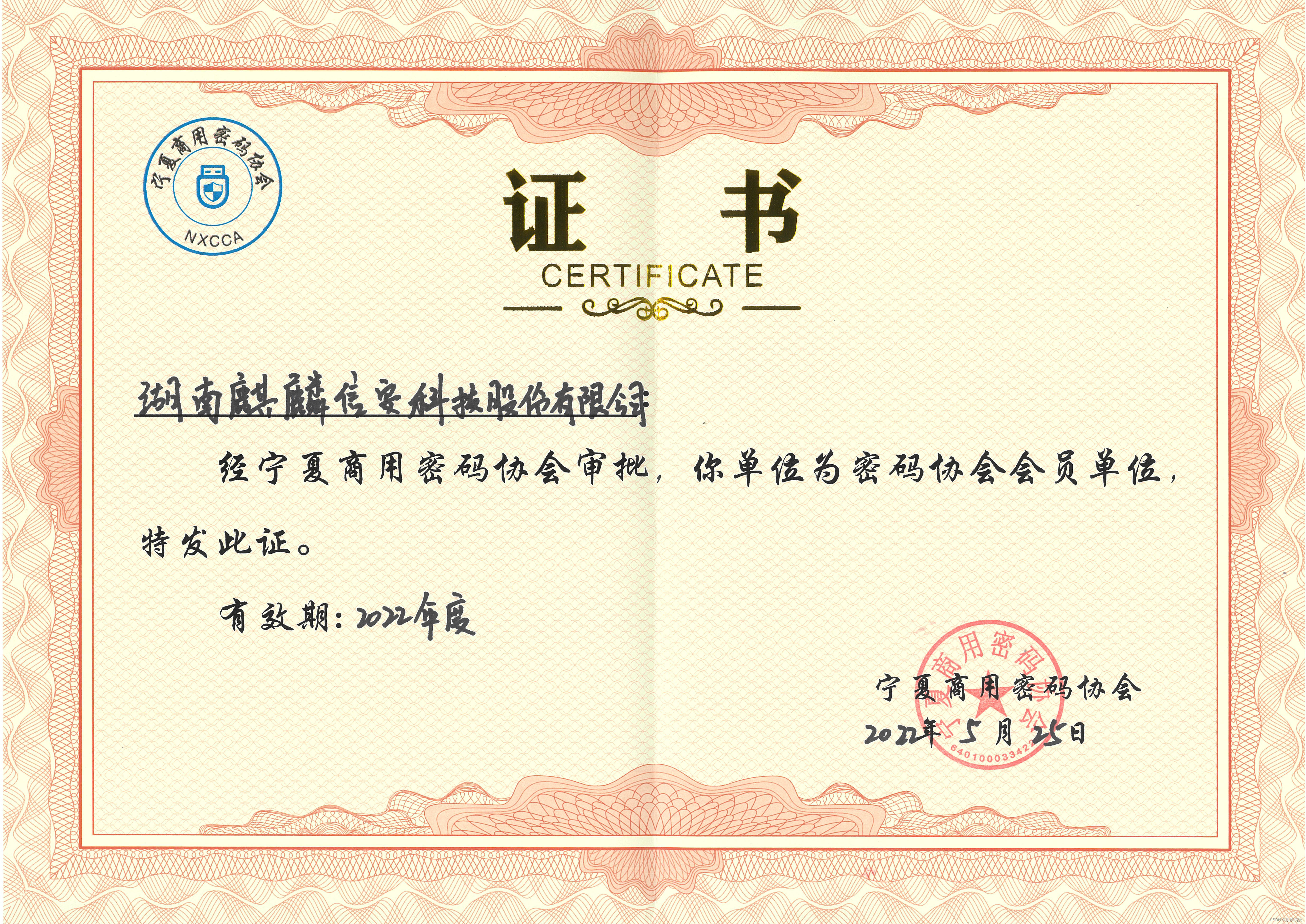

麒麟信安加入宁夏商用密码协会

赋能智慧电力建设 | 麒麟信安高可用集群管理系统,保障用户关键业务连续性

Skimage learning (3) -- adapt the gray filter to RGB images, separate colors by immunohistochemical staining, and filter the maximum value of the region

Seaborn data visualization

skimage学习(3)——使灰度滤镜适应 RGB 图像、免疫组化染色分离颜色、过滤区域最大值

随机推荐

从DevOps到MLOps:IT工具怎样向AI工具进化?

[fan Tan] those stories that seem to be thinking of the company but are actually very selfish (I: building wheels)

【源码解读】| LiveListenerBus源码解读

[source code interpretation] | source code interpretation of livelistenerbus

如何在软件研发阶段落地安全实践

【饭谈】那些看似为公司着想,实际却很自私的故事 (一:造轮子)

麒麟信安中标国网新一代调度项目!

赋能智慧电力建设 | 麒麟信安高可用集群管理系统,保障用户关键业务连续性

LeetCode 152. Product maximum subarray daily question

SlashData开发者工具榜首等你而定!!!

Several best practices for managing VDI

麒麟信安携异构融合云金融信创解决方案亮相第十五届湖南地区金融科技交流会

The top of slashdata developer tool is up to you!!!

Process from creation to encapsulation of custom controls in QT to toolbar (I): creation of custom controls

【TPM2.0原理及应用指南】 9、10、11章

skimage学习(1)

Nerf: the ultimate replacement for deepfake?

The computer cannot add a domain, and the Ping domain name is displayed as the public IP. What is the problem? How to solve it?

【视频/音频数据处理】上海道宁为您带来Elecard下载、试用、教程

LeetCode 1155. N ways to roll dice one question per day