当前位置:网站首页>企业应当实施的5个云安全管理策略

企业应当实施的5个云安全管理策略

2022-08-04 18:39:00 【SEAL安全】

你知道吗?65%的企业都认为他们无法同时兼顾安全和创新,因为他们认为开发人员需要拥有访问所有资源的权限才能获得更大的开发自由。那么有没有办法既能够确保开发过程的安全性同时也能保留敏捷所需的资源呢?在瞬息万变且日益复杂的云计算生态中能否实现呢?是否同时也让 DevOps 团队便于管理呢?或许我们可以从云安全管理中找到答案。

什么是云安全管理?

云安全管理是一个多步骤流程,目的在于主动应对潜在的安全漏洞。它需要跨越整个组织的云依赖关系,从会议、电子邮件和客户管理服务到开发团队使用的 PaaS(平台即服务)。

云资产的安全管理还需要包括数据加密、保护员工使用的各种设备以及管理用户凭据。最重要的是,云安全管理是一个持续的过程。因此,需要定期更新和维护。

为何 DevOps 应该关心云安全管理?

大部分人会理所当然的认为云安全管理是安全团队的工作。但实际上,云安全应该是每个人的责任。IT 安全策略有时无法满足开发人员的需求,尤其是在工作负载均衡 docker 和容器方面。这就是 DevOps,或者更准确地说,是 DevSecOps 和 CloudOps 的作用所在。

往往企业认为不间断的开发节奏会更加高效,因此倾向于将安全放在软件开发周期的最后。但这样的做法通常导致完全相反的结果。因为在 DevOps 周期末尾时的安全评估往往会指出不合规问题,而处理这些问题会导致产品无法按时面市。而由于开发周期已经结束,有些企业的高管有时会冒着没有合适安全预防措施的情况下将产品推向市场。

而在云安全方面,只有不到60%的企业为开发人员明确了安全策略,而这其中只有四分之一的企业认真执行了这些策略。使用云能够企业带来许多优势,但其对应的安全风险也不容忽视。DevOps 必须在开发周期内制定明确的安全计划和指南,来避免或主动解决已知或潜在的安全问题。

企业应当实施的5个云安全管理策略

与传统计算不同,云计算十分复杂。这是一个永无止境的安全和合规之旅。直白来说,每个处理云工具和环境的 DevOps 专业人士都应该了解一些云安全基本知识。

1. 使用第三方安全服务

如今,大多数企业都采用多云基础架构,和不止一个云基础架构提供商进行合作。每个平台都有一套自己的安全工具,来保护特定云平台提供的服务安全。随着采用的云提供商和解决方案数量的增加,多个日志中的警报和通知也越来越多。因此企业需要确定报告的哪些风险和威胁实际上值得跟进和处理,这往往需要花费大量的时间和成本,因为企业需要为这些风险和威胁开发对应的威胁建模方法。

除了平台自带的安全工具,可以选择外部专业安全服务。这些服务能够帮助企业节省管理多个仪表盘和监控系统的时间和精力。外部安全服务提供商的目标是与所有云服务和平台集成,以接触最广泛的客户群体,这也外部安全服务成为集中式云安全管理的理想解决方案。

2. 保护云凭据

敏感信息如果被(有意或无意)放在错误的地方将会导致灾难性事件。由于安全漏洞,敏感信息被上传到代码存储库,Uber 有5700万条信息被泄露。

DevOps 和开发人员在设计流水线时关注速度和效率,而安全性是信息安全团队和 IT 部门经常关心的问题。开发时,企业的注意力常常放在产品和客户端的安全性上,而不是云工具的安全性上。这可能导致云凭据丢失、泄露、暴露和滥用。

因此,企业十分有必要加强员工的保护云凭据的意识,同时在内部进行安全宣教,教育员工如何识别网络钓鱼。一旦员工有意识保护凭据信息,企业则更容易执行安全策略。同时企业可以实施密钥和密码轮换,并确保密钥/密码安全性高且不易被暴力破解。

Gartner Inc. 研究发现高达 95%的云数据泄露是人为错误(例如配置错误)造成的。为了保护云凭据免受这些错误的影响,DevOps 团队需要确保将凭据扫描工具集成到 CI/CD 流水线中。

3. 扫描 IaC、容器及镜像以查找错误配置

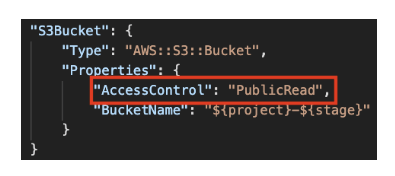

易受攻击的配置文件往往是和缺乏相应的专业知识挂钩,而忘记关闭公开访问权限的事情也时常发生。事实上,在扫描的 CloudFormation (AWS IaC)配置文件中接近一半存在错误配置,这也表明错误配置是普遍现象。

图片来源:Palo Alto Networks

有时开发人员需要设置一些公共读取权限,来检查某些内容是否正常运行,而事后忘记修改权限。为了避免配置出错,企业可以使用自动化工具来扫描配置文件。相比手动扫描配置文件,自动化工具能够高效且有效地扫描文档并查找错误。

4. 实施最小访问权限原则

让每个人可以无限制地访问所有内容,的确让开发过程更加通畅,但也让开发过程安全隐患重重。并不是每个人在此过程中都明确知道自己做了什么,做错了什么。因此执行最小访问权限原则(least access privilege principle)可以大大减少发生错误的概率和区域。

以下是企业可以采取减少访问权限的措施:

取消终端用户机器上的管理员权限

保护账户凭据

监控特权访问确保其合理使用

限制授予开发人员对其特定需求的访问权限

限制对生产系统的访问

权限访问管理(Privilege Access Management, PAM)可以将上述措施的过程自动化,其中包括生命周期内特权访问的监控、审计和强制合规。PAM 的实施可以让企业在开发过程中随时增加或取消访问权限,确保随着时间的推移保持最小访问权限。

5. 在 CI/CD 流水线中实现持续的安全性

在谈论性能、产品设计或代码时,“Start now, optimize later” (先启动,再优化)并不是个坏的选择。但涉及安全时,“optimize later” 可能意味着巨大的安全风险。在 CI/CD 中尽早实施安全策略有助于维护开发周期的安全性,还能极大地减少合规和配置错误的问题。

“持续安全”指在整个开发过程中测试安全性的方法,使开发过程保持敏捷的同时,允许开发人员及时响应发现的任何问题。通过保障开发的合规性和安全性,企业在需要时可以安全地在云上进行拓展。

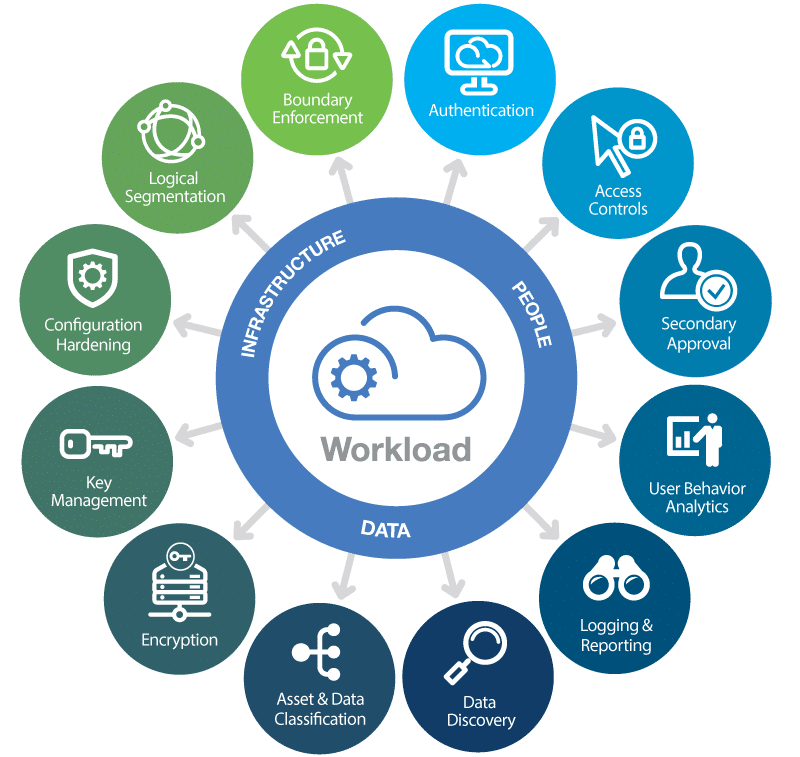

图片来源: HyTrust

图片来源: HyTrust

同时企业需要严格把控权限管理,确保仅在人员有访问需要时授予权限,以及确保配置文件具有适当的限制性。

边栏推荐

- 入选爱分析·银行数字化厂商全景报告,网易数帆助力金融数字化场景落地

- 关于使用腾讯云HiFlow场景连接器每天提醒签到打卡

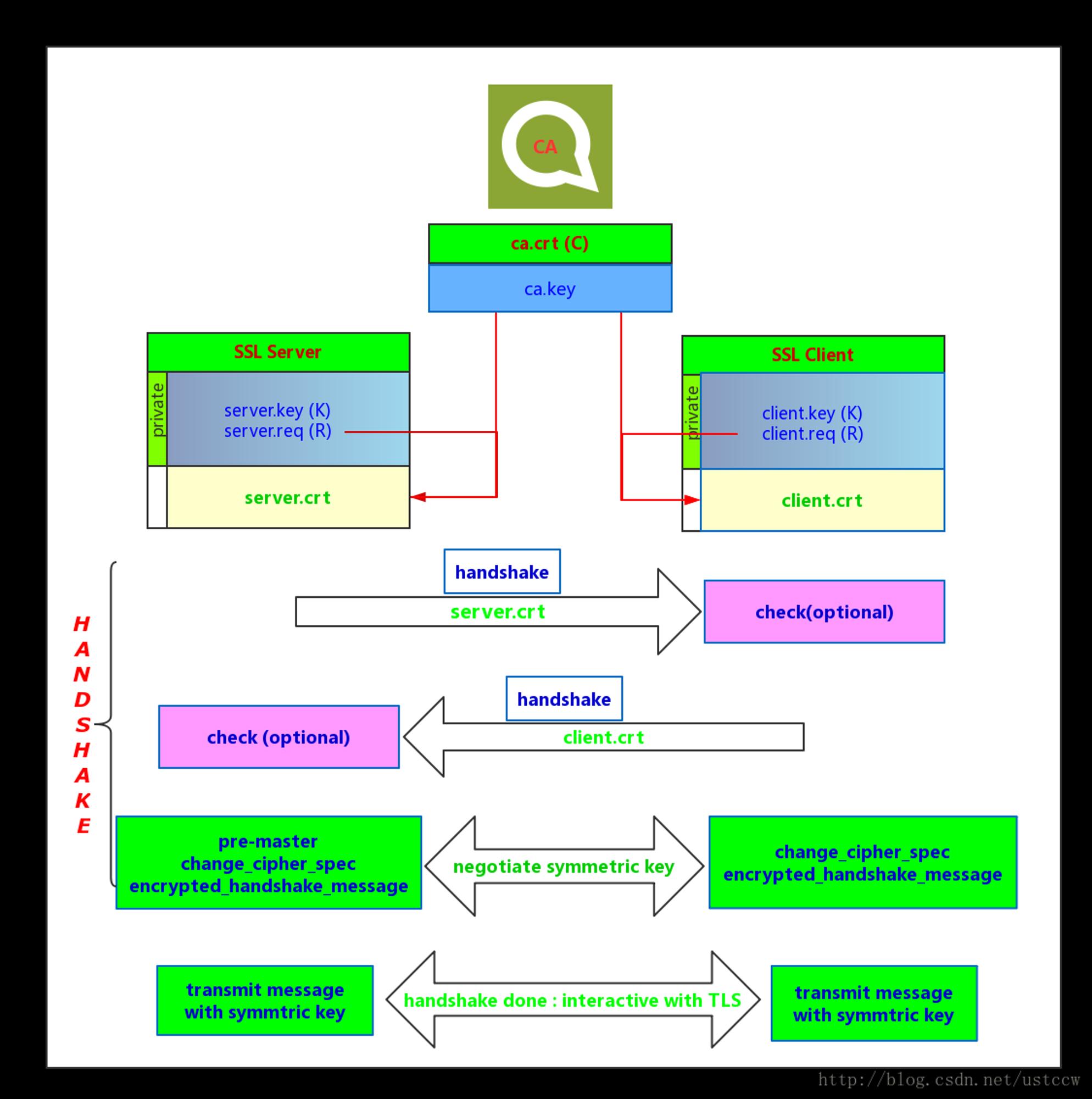

- Documentary on Security Reinforcement of Network Range Monitoring System (1)—SSL/TLS Encrypted Transmission of Log Data

- 链表的经典入门LeetCode题目

- 巴比特 | 元宇宙每日必读:微博动漫将招募全球各类虚拟偶像并为其提供扶持...

- 单行、多行文本超出显示省略号

- 防火墙基础之防火墙做出口设备安全防护

- Hezhou Cat1 4G module Air724UG is configured with RNDIS network card or PPP dial-up, and the development board is connected to the Internet through the RNDIS network card (taking the RV1126/1109 devel

- 阿里云国际版使用ROS搭建WordPress教程

- 用Excel绘制统计图

猜你喜欢

”元宇宙“必须具备这些特点

Documentary on Security Reinforcement of Network Range Monitoring System (1)—SSL/TLS Encrypted Transmission of Log Data

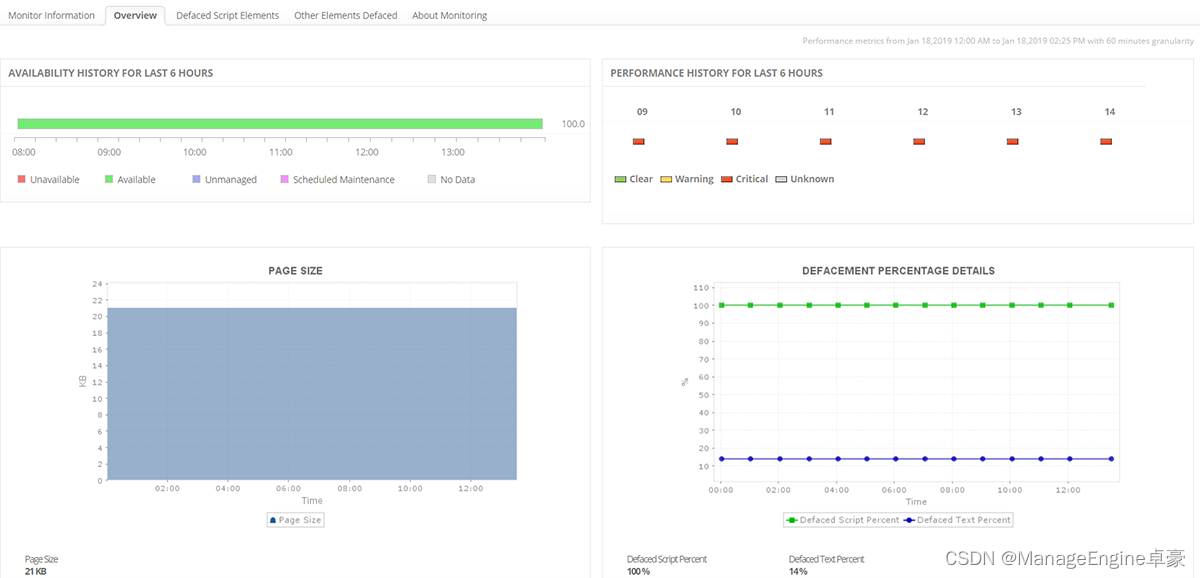

什么是网站监控,网站监控软件有什么用?

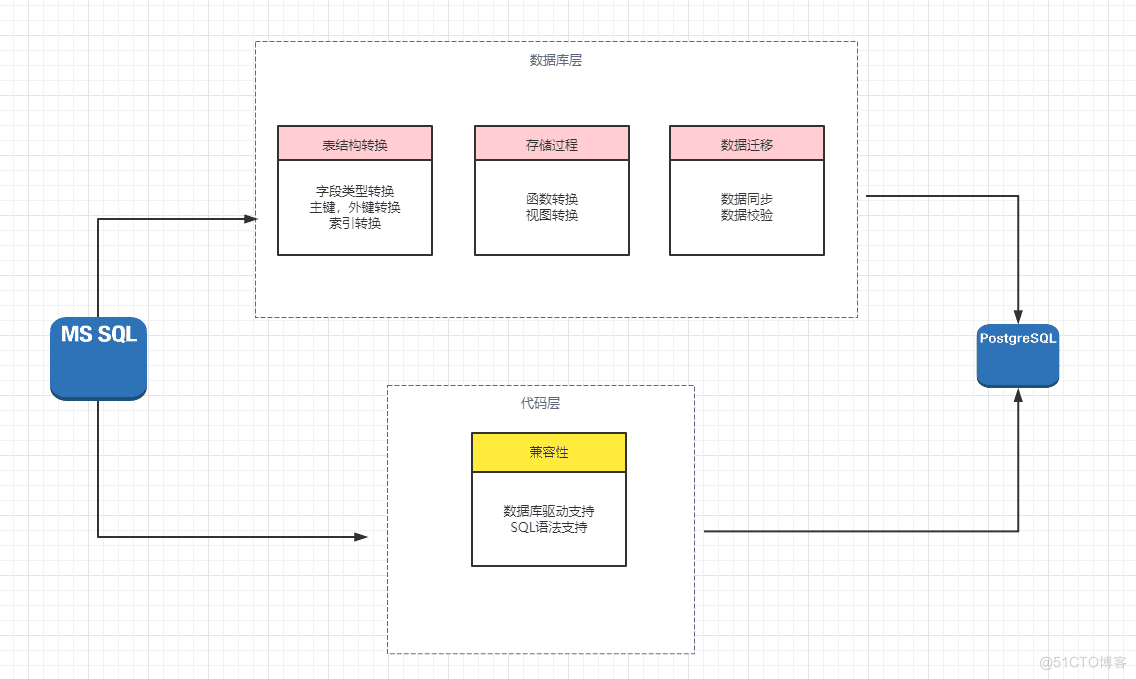

数据库SqlServer迁移PostgreSql实践

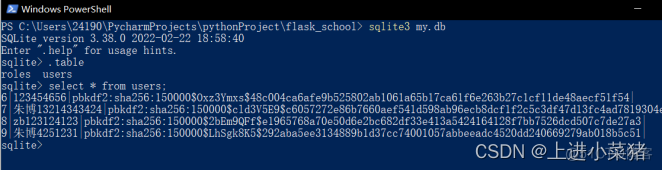

Flask framework implementations registered encryption, a Flask enterprise class learning 】 【

EuROC 数据集格式及相关代码

【RTOS训练营】关于上课和答疑

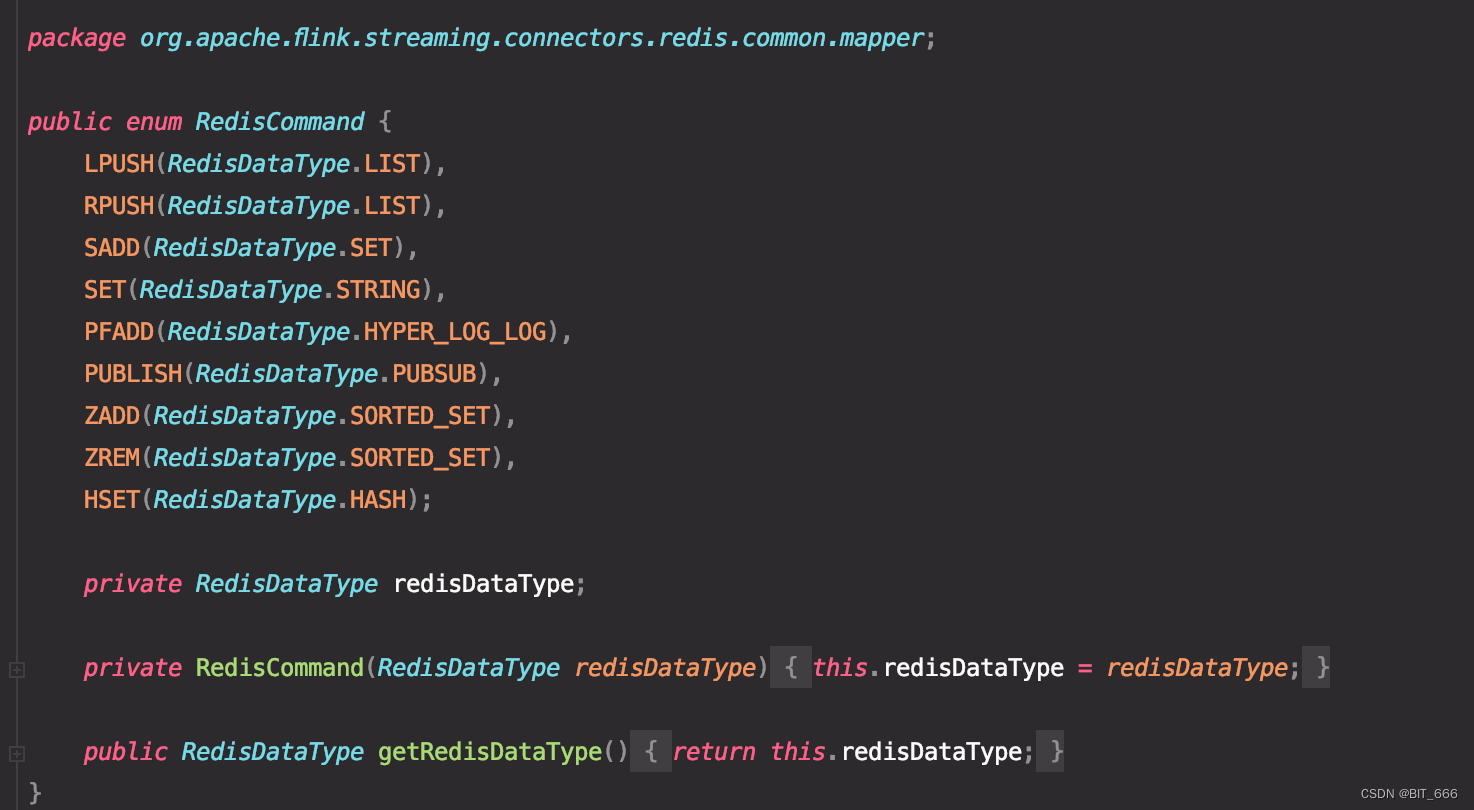

Flink / Scala - 使用 RedisSink 存储数据

Develop those things: How to obtain the traffic statistics of the monitoring site through the EasyCVR platform?

作业8.3 线程同步互斥机制条件变量

随机推荐

Global electronics demand slows: Samsung's Vietnam plant significantly reduces capacity

Matlab drawing 1

server

Scala104 - Built-in datetime functions for Spark.sql

Flink / Scala - 使用 RedisSink 存储数据

Develop those things: How to obtain the traffic statistics of the monitoring site through the EasyCVR platform?

Scala104-Spark.sql的内置日期时间函数

win10 uwp MetroLog 入门

Alibaba Cloud International Edition uses ROS to build WordPress tutorial

Short-term reliability and economic evaluation of resilient microgrids under incentive-based demand response programs (Matlab code implementation)

LVS+Keepalived群集

The Industrial Metaverse Brings Changes to Industry

DHCP&OSPF组合实验演示(Huawei路由交换设备配置)

全球电子产品需求放缓:三星越南工厂大幅压缩产能

ECCV 2022 | FPN错位对齐,实现高效半监督目标检测(PseCo)

Enterprise survey correlation analysis case

ATF中断处理的设计模型

Those things about the curl command

实验室专利书写指南

作业8.3 线程同步互斥机制条件变量