当前位置:网站首页>【网络攻防原理与技术】第6章:特洛伊木马

【网络攻防原理与技术】第6章:特洛伊木马

2022-07-07 15:39:00 【Godams】

6.1 恶意代码

恶意代码指在不为人知的情况下侵入用户的计算机系统,破坏系统、网络、信息的保密性、完整性和可用性的程序或代码。与正常代码相比,具有非授权性、破坏性等特点。

6.1.1 计算机病毒

在计算机程序中插⼊的破坏计算机功能并能⾃我复制的⼀组程序代码。依

附于正常的软件或者⽂件中。不能独⽴运⾏。

主要表现(特点):传染性、潜伏性、可触发性、寄生性、非授权性、破坏性

计算机病毒的结构:

- 引导模块(基本模块):负责完成病毒正常运行所需的请求内存、修改系统中断等工作。

- 搜索模块:发现或者定位病毒的感染对象

- 感染模块(核心模块):通过感染模块实现自我繁殖

- 表现模块:不同病毒的不同特征

- 标识模块(辅助模块):不是所有病毒都包含,可以标识系统已感染病毒等

6.1.2 计算机蠕虫

通过计算机⽹络⾃我复制,消耗系统资源和⽹络资源的程序

有以下几个模块:

- 搜索模块

- 攻击模块:通过漏洞自动攻击,获取权限

- 传输模块:负责计算机间的蠕虫程序复制

- 负载模块:进入被感染系统后,实施信息收集、现场清理和攻击破坏等

- 控制模块:调整蠕虫行为,控制被感染主机

6.1.3 特洛伊木马

指⼀种与远程计算机建⽴连接,使远程计算机能够通过⽹络控制本地计算

机的程序。

分为以下几类:

- 密码窃取型木马

- 投放器型木马:在感染系统内安装恶意程序

- 下载型木马:同上

- 监视型木马

- 代理型木马

- 点击型木马:引导用户点击特点Web网站等

- 远程控制型木马

6.2 木马的工作原理

⽊⻢体系结构:C/S架构,⽊⻢程序+控制端程序

⽊⻢程序即为服务器端程序,控制端程序作为客户端,⽤于攻击者远程控制被植⼊⽊⻢的机

器。

与远程控制程序的区别:隐蔽性;⾮授权性。

黑客利用木马入侵包含6个步骤:配置木马、传播木马、运行木马、信息反馈、建立连接、远程控制。

- 配置⽊⻢:配置监听端⼝、DNS、IP等;配置功能;配置安装路径、⽂件名等

- 传播⽊⻢:通过软件下载、邮件附件、通信软件等。⼜细分为分为主动植⼊和被动植

⼊。 - 启动⽊⻢:⾃动加载、潜伏待命。可以通过修改注册表组策略、添加系统服务、替换系统DLL等实现

- 信息反馈:⽊⻢运⾏以后,要把感染主机的⼀些信息反馈给⿊客。使得⿊客能够连接上受害者主机或者反馈⿊客感兴趣的信息。⽐如账号密码等。

- 建⽴连接:正向连接或者反向连接。因为IP地址稀缺,很多运营商都采⽤DHCP协议为⽤户分配IP地址。且因为NAT技术,内⽹地址⽆法为外⽹所访问。攻击者⽆法随时根据IP地址找到感染主机,反向连接技术应运⽽⽣。该技术还可以轻易穿过受害者防⽕墙。

- 远程控制:⿊客可以通过客户端端⼝与服务器端⼝之间的通道与⽊⻢程序取得联系,并进⾏远程控制。包括获取⽬标机器信息;记录⽤户事件;远程操作。

6.3 木马的隐藏技术

- 加载时的隐藏:

- 存储时的隐藏:⽊⻢⽂件/⽬录隐藏:通过某种⼿段使得⽤户⽆法发现⽊⻢⽂件和⽬录。例如使⽤隐藏,还有更换图标等

- 运行时的隐藏

- 启动隐藏:使得⽬标主机在运⾏⽊⻢程序时不被发现。

- 进程隐藏:隐藏⽊⻢进程,使得其在任务管理器中不可⻅。

- 伪隐藏:指程序的进程依然存在,只不过让他消失在进程列表中。

设置窗⼝不可⻅

把⽊⻢注册成服务

欺骗查看进程的函数

使⽤可变的⾼端⼝

使⽤系统服务端⼝ - 真隐藏:让程序彻底消失,不以⼀个进程或者服务的⽅式⼯作。

- 替换系统驱动或者DLL

- 动态嵌⼊,使⽤窗⼝hook、挂接API、远程现成等⽅式将⽊⻢程序嵌⼊到正在运⾏的进程中

- 通信隐藏:不直接与控制者进⾏通信,通过特殊的ICMP报文、端口复用技术或通过中间⽅交换信息。⽐如⽹盘、⽹⻚、电⼦邮件等。

- 伪隐藏:指程序的进程依然存在,只不过让他消失在进程列表中。

6.4 发现主机感染木马的最基本方法

- 注意监听端口

- 注意本机建立的网络连接

6.5 针对木马的防范技术

不执⾏任何来历不明的软件。因为软件可能已经被⿊客篡改。

不能轻信他⼈。因为他⼈可能是⿊客伪装的,不是⾃⼰的好友。

对系统进⾏合理安全的配置。⽐如显示隐藏⽂件、扩展名等。

及时安装软件和系统补丁。

安装杀毒软件。

边栏推荐

- 如何在软件研发阶段落地安全实践

- 从DevOps到MLOps:IT工具怎样向AI工具进化?

- Mrs offline data analysis: process OBS data through Flink job

- How to choose the appropriate automated testing tools?

- Matplotlib绘图界面设置

- Solid function learning

- AI来搞财富分配比人更公平?来自DeepMind的多人博弈游戏研究

- QT 图片背景色像素处理法

- Process from creation to encapsulation of custom controls in QT to toolbar (I): creation of custom controls

- LeetCode 300. 最长递增子序列 每日一题

猜你喜欢

Matplotlib绘制三维图形

Process from creation to encapsulation of custom controls in QT to toolbar (I): creation of custom controls

Test case management tool recommendation

自定义View必备知识,Android研发岗必问30+道高级面试题

DevOps 的运营和商业利益指南

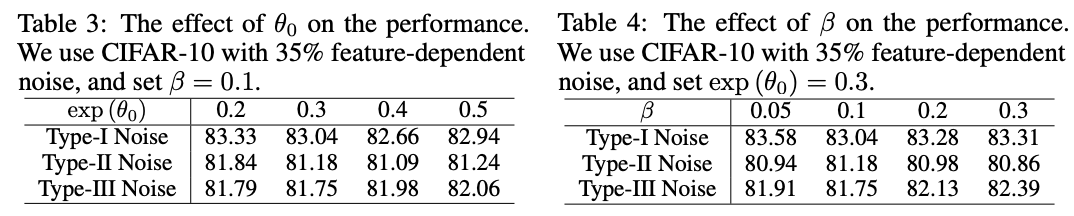

PLC:自动纠正数据集噪声,来洗洗数据集吧 | ICLR 2021 Spotlight

管理VDI的几个最佳实践

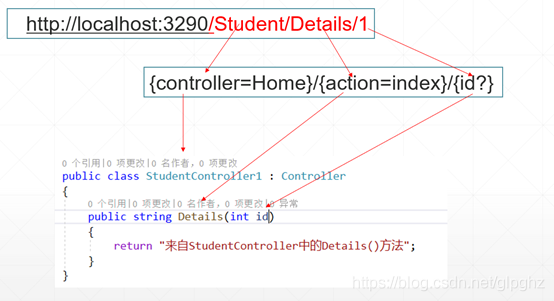

浅浅理解.net core的路由

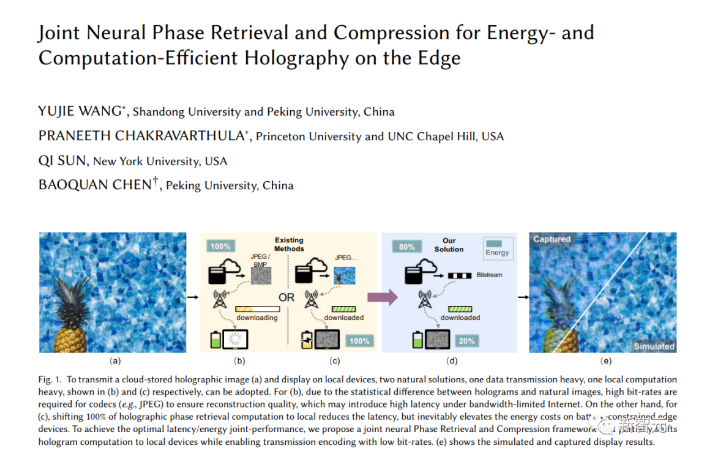

Siggraph 2022 best technical paper award comes out! Chen Baoquan team of Peking University was nominated for honorary nomination

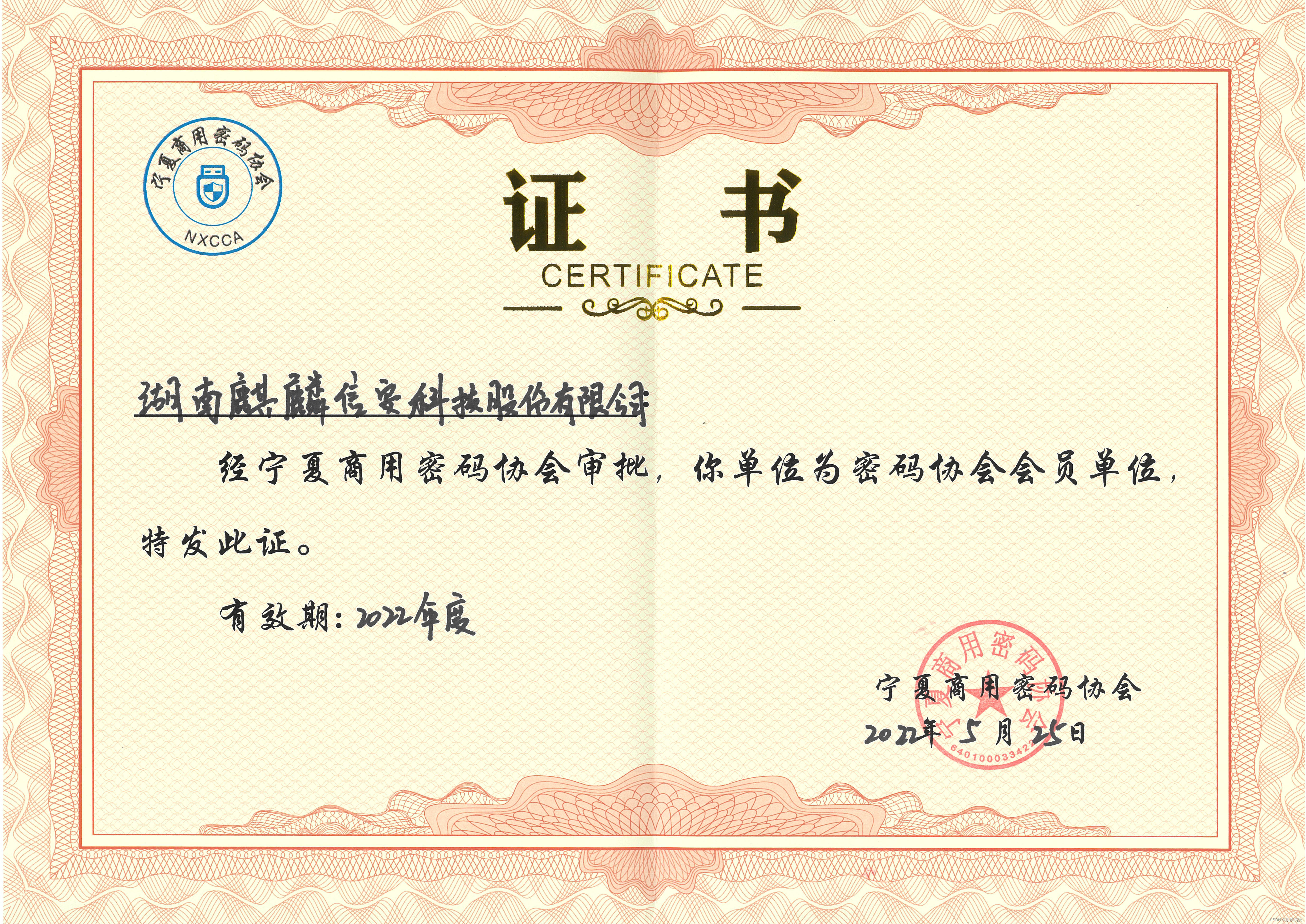

麒麟信安加入宁夏商用密码协会

随机推荐

[fan Tan] after the arrival of Web3.0, where should testers go? (ten predictions and suggestions)

LeetCode 497(C#)

数值 - number(Lua)

The computer cannot add a domain, and the Ping domain name is displayed as the public IP. What is the problem? How to solve it?

麒麟信安加入宁夏商用密码协会

Mrs offline data analysis: process OBS data through Flink job

Pycharm IDE下载

MySQL implements the query of merging two fields into one field

Solid function learning

L1-025 正整数A+B(Lua)

Linux 安装mysql8.X超详细图文教程

Is AI more fair than people in the distribution of wealth? Research on multiplayer game from deepmind

Sator launched Web3 game "satorspace" and launched hoobi

DevOps 的运营和商业利益指南

LeetCode 1049. Weight of the last stone II daily question

LeetCode 312. 戳气球 每日一题

策略模式 - Unity

LeetCode 648(C#)

Siggraph 2022 best technical paper award comes out! Chen Baoquan team of Peking University was nominated for honorary nomination

User defined view essential knowledge, Android R & D post must ask 30+ advanced interview questions