当前位置:网站首页>xray与burp联动 挖掘

xray与burp联动 挖掘

2022-07-06 09:22:00 【又懒有菜】

目录

总结 ;如上不管是burp作为xray的前后端 效果都不是太好(推荐有授权 主动扫描)

0x0A xray基本介绍与使用

0x0a xray官网

xray社区版 xray - 一款强大的安全评估工具

0x01 功能:子域名扫描、常见web漏洞检测、服务漏洞检测、

爬虫检测、专项检测能力、Xray联动

0x02 模式:主动扫描(edu gov站点 不要轻易尝试) 被动扫描(抓取网页缓存扫描)

0x03 区别burp:xray是监听数据包 burp是截取数据包

0x04 xray社区版与红队版 对于日常的测试社区版就能满足 (红队poc更新快)

高级版的xray支持struts、fastjson、thinkphp、shiro等框架的高危历史漏洞一键检测

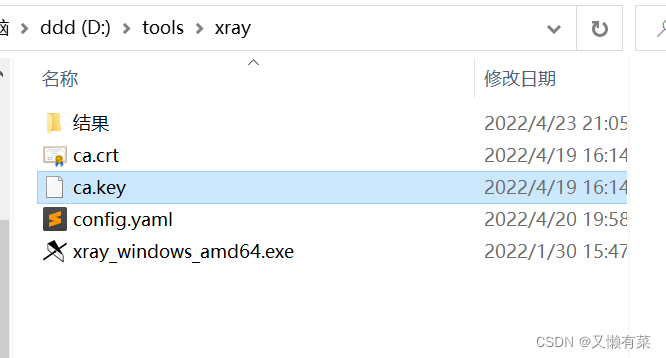

0x0b 安装配置

0x01powershell cd进入xray根目录

0x02 命令xray_windows_amd64.exe genca,可以生成ca证书,如何去探测本机HTTPS流量。

(监听cer证书需安装本地计算机 若使用firefox浏览器同样导入浏览器)

0x03 证书名字:ca.cer

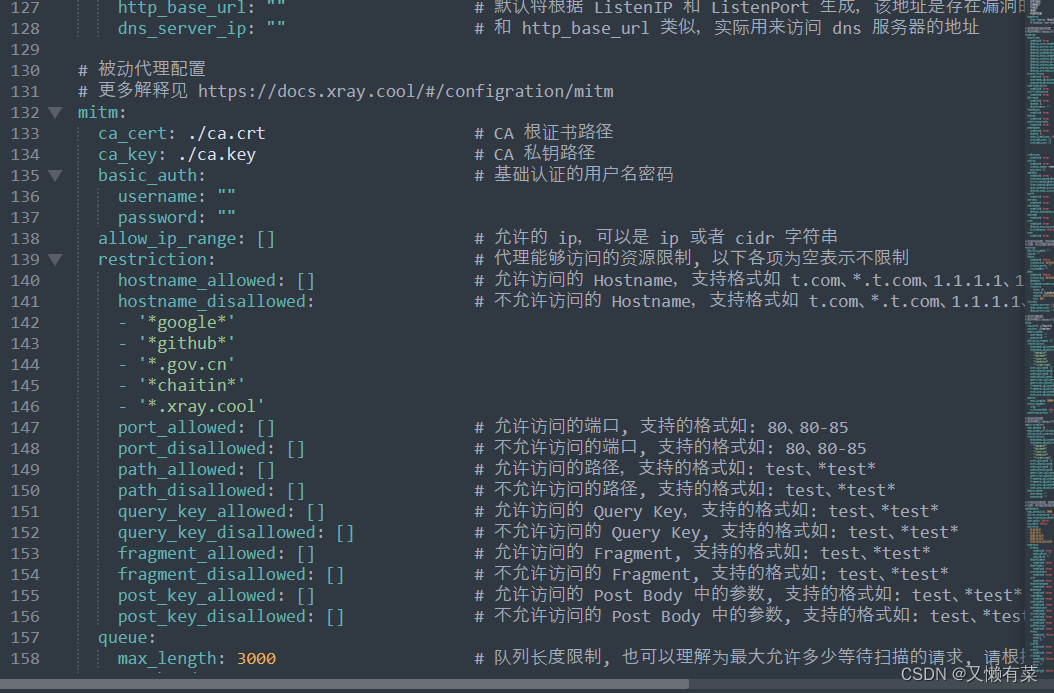

0x04 yaml文件解析 disallowed 默认不被允许扫描的域名缀

总共有两处 删除此行即可

0x05 双击证书安装

双击 --> 安装证书 -->默认 是

0x0c xray(社区版)的基本使用

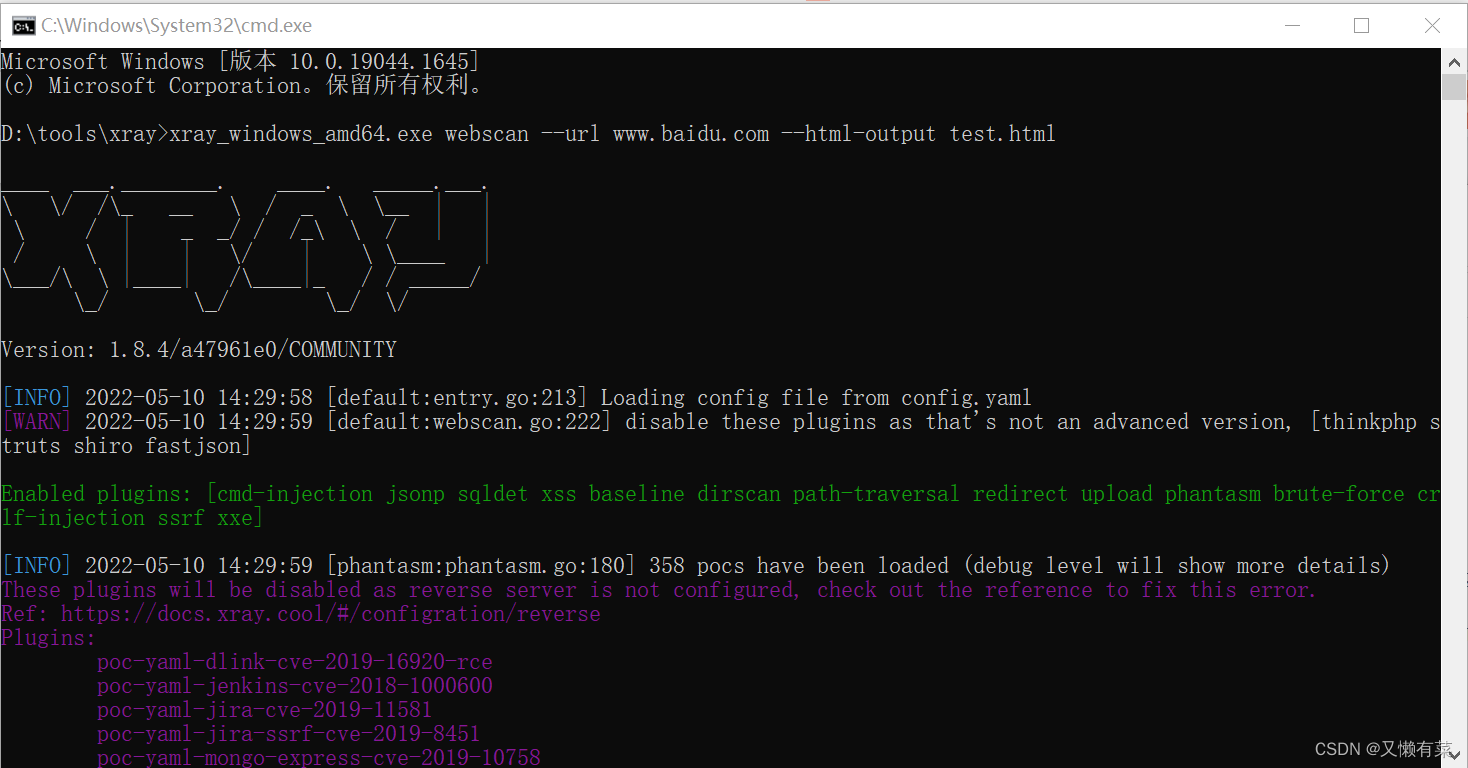

0x01主动扫描(切记授权)

xray_windows_amd64.exe webscan --url www.baidu.com --html-output test.html

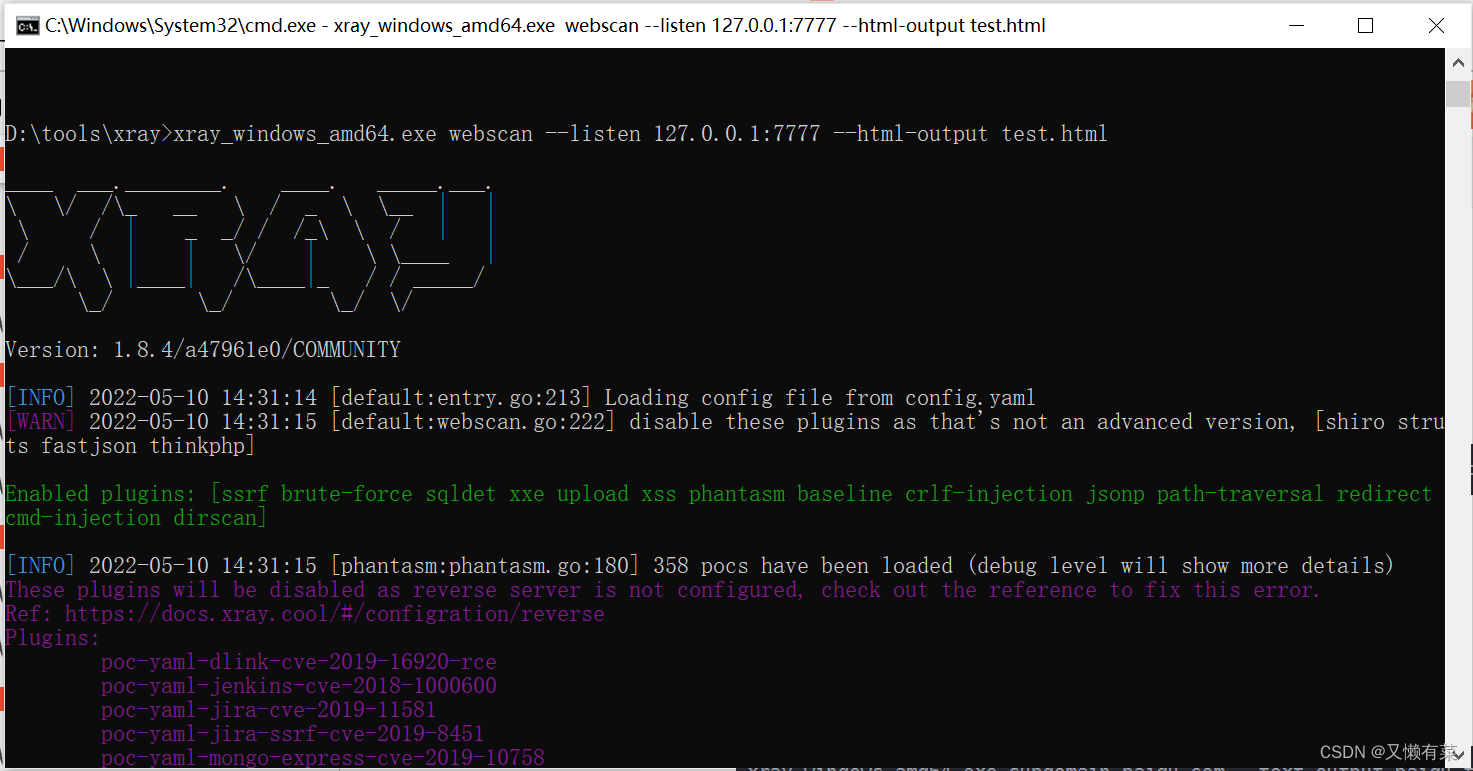

0x02 被动扫描

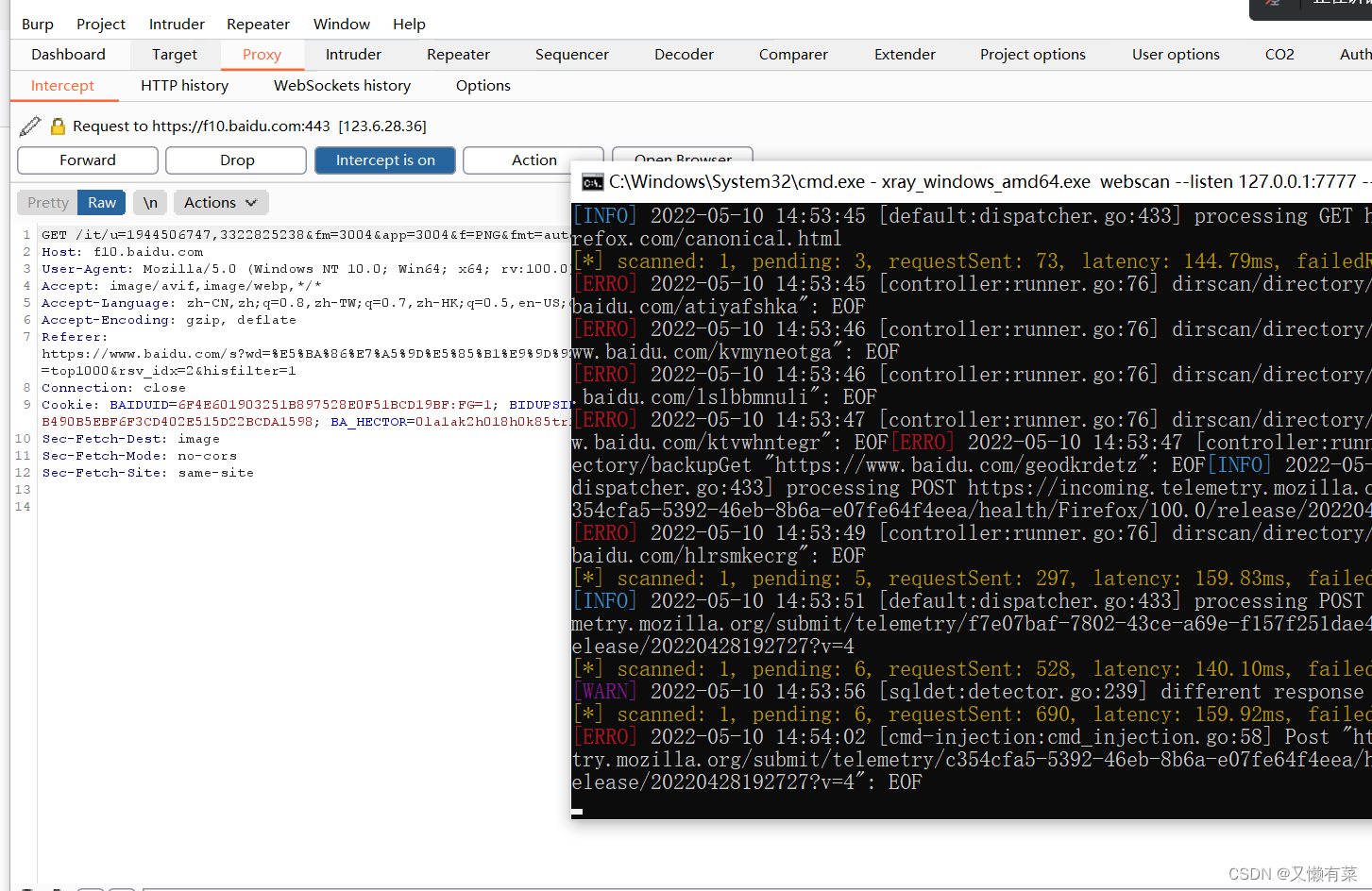

xray_windows_amd64.exe webscan--listen 127.0.0.1:7777 --html-output test.html

0x0d xray红队版

0x01子域名搜集

xray_windows_amd64.exe subdomain baidu.com --text-output baidu.txt比wydomain、subDomainsBrute等工具更实用,高级版的xray作为信息收集,推荐使用。

0x02 专项扫描

shiro fastjson thinkphp struts

扫出来之后别忘了 用自己的poc验证

等等...

0x0B burp与xray的联动

作用:xray不容易看到host 用burp的history刚好解决

0X01抓取https流量

如果需要抓取https流量则需要brup以及xray都安装https证书。

详情请访问

brup安装证书抓取https

brup安装证书抓取https - L0ading - 博客园

xray安装证书进行http以及https扫描

xray安装证书进行http以及https扫描 - L0ading - 博客园

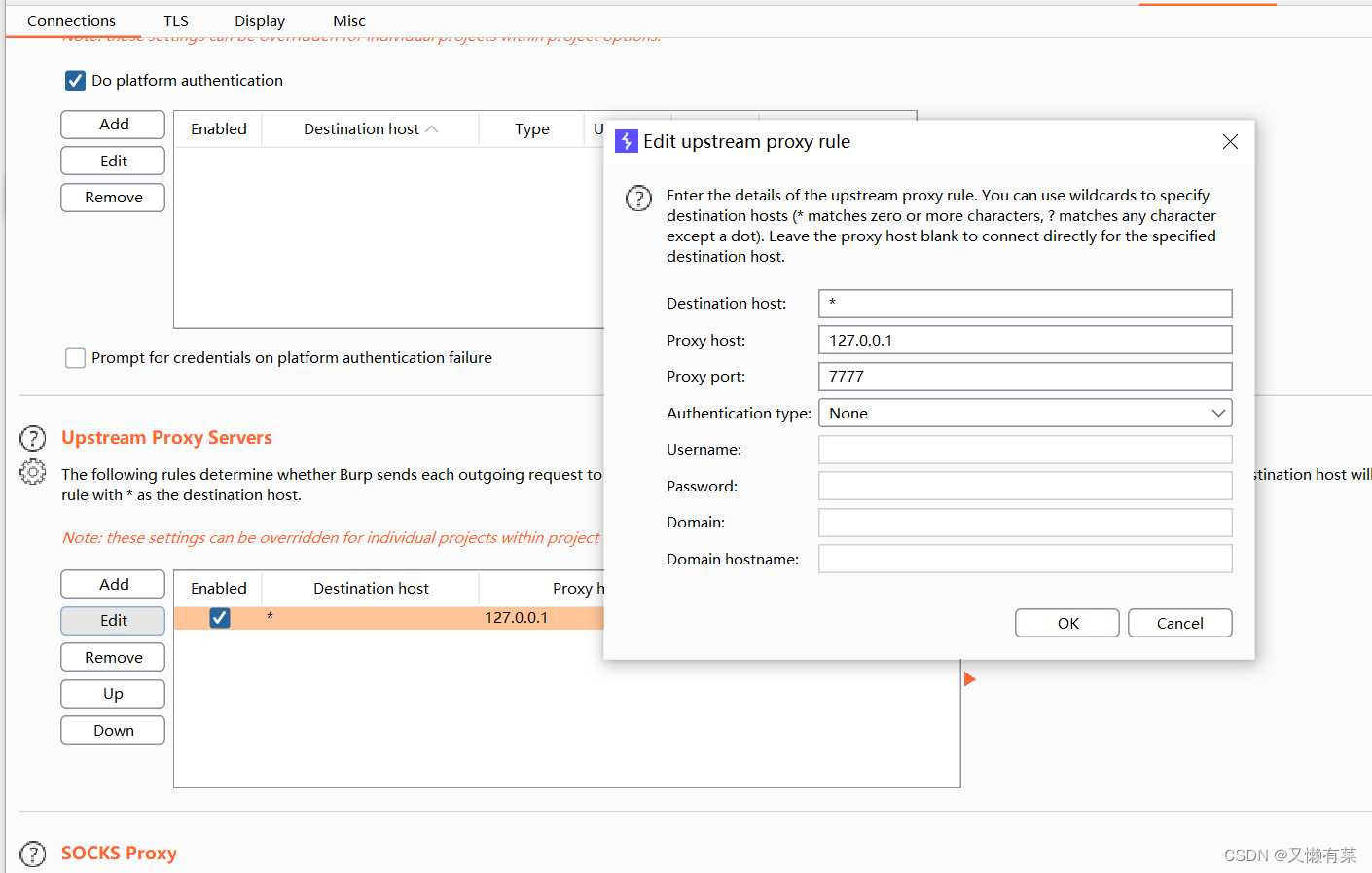

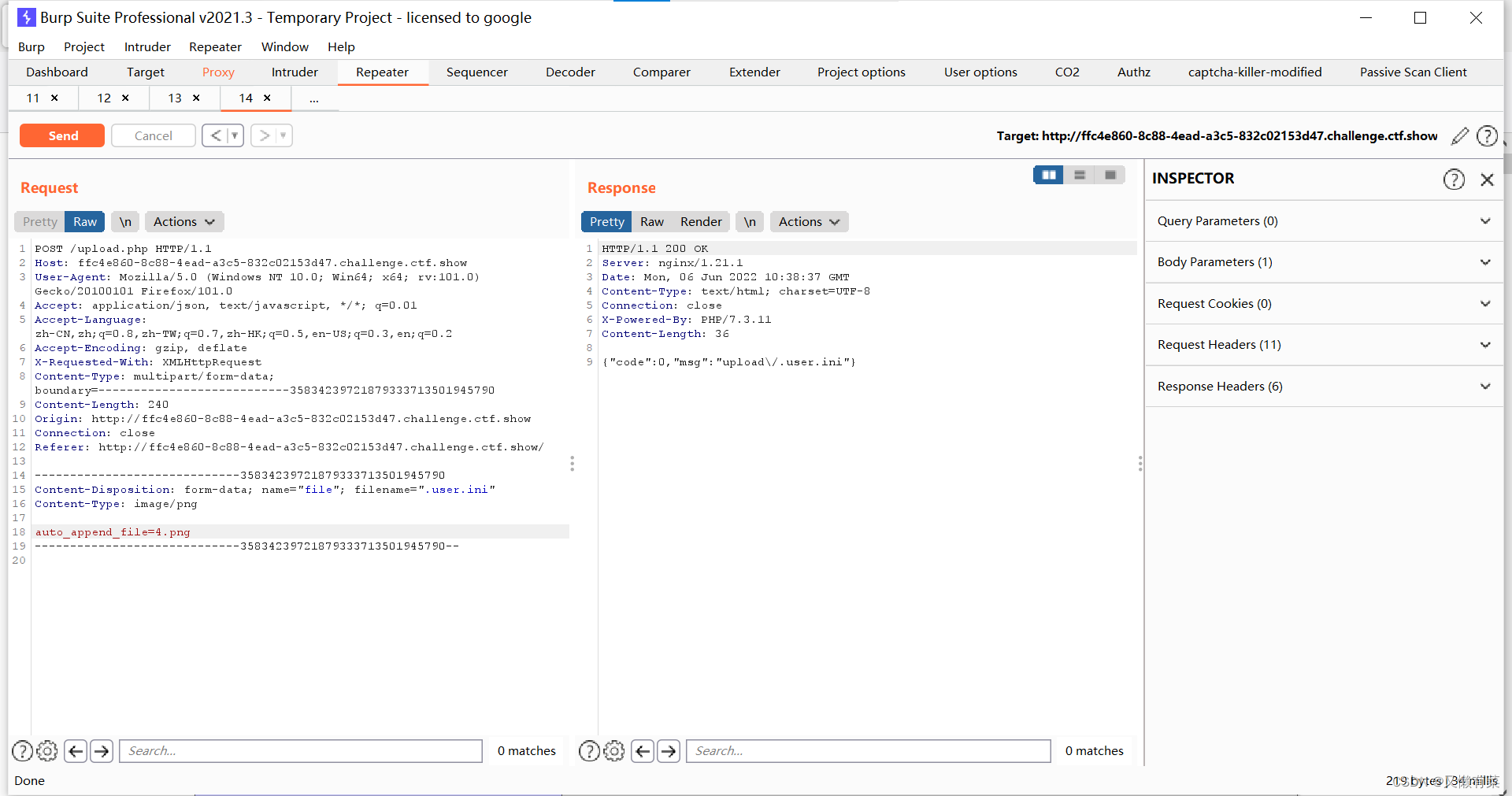

0x02 burp为xray的上游:

浏览器--> burp -->xray -->检测(要手动放包,不太方便)

在常规的抓包基础上,burp在配置一个下游的代理。将流量抓发给xray进行扫描。在bp能抓到网站数据包的基础上进行如下配置。这里bp将流量抓发到本机的7777端口

浏览器开启 127.0.0.1:8080 burp截取端口

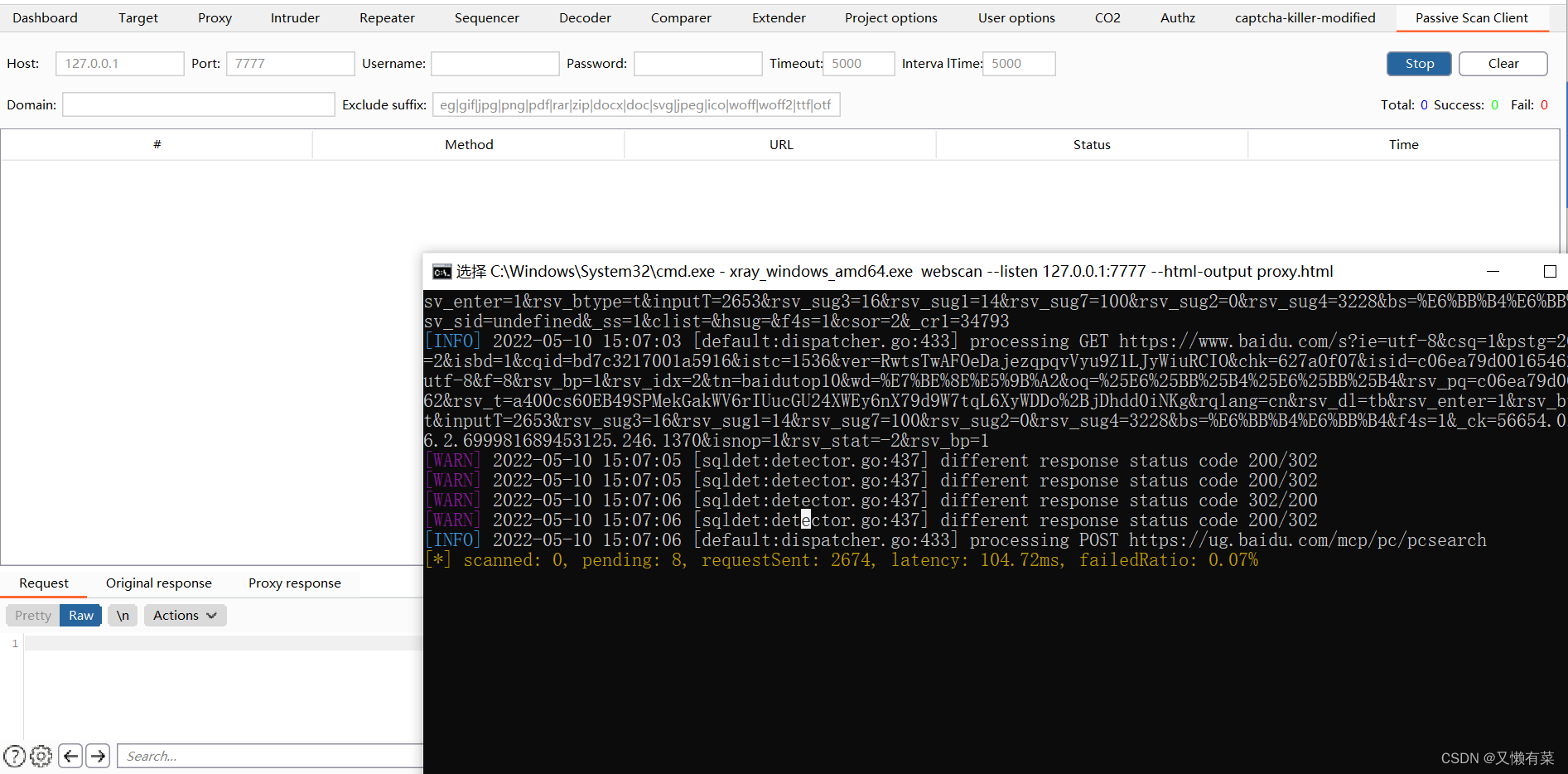

效果如图

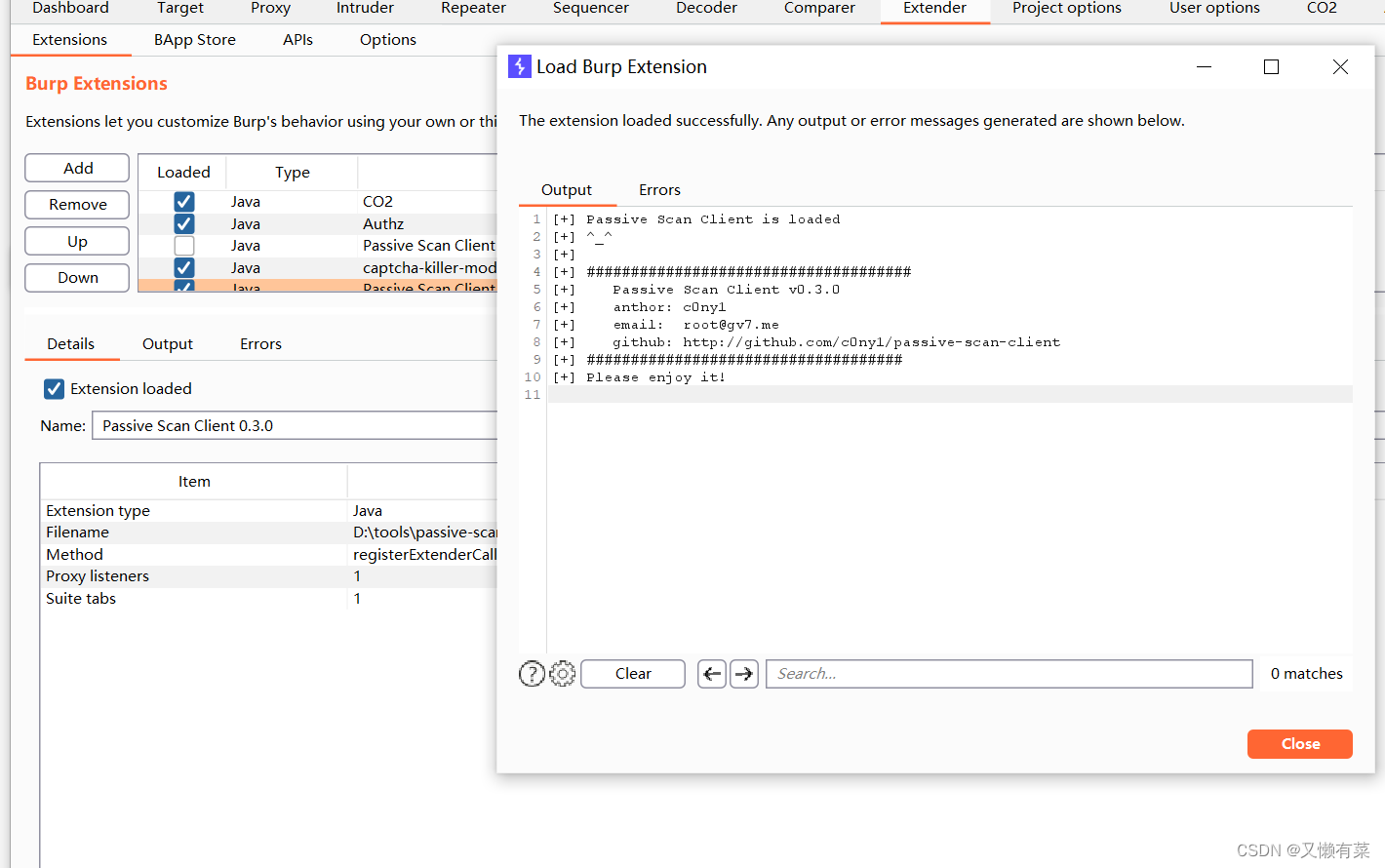

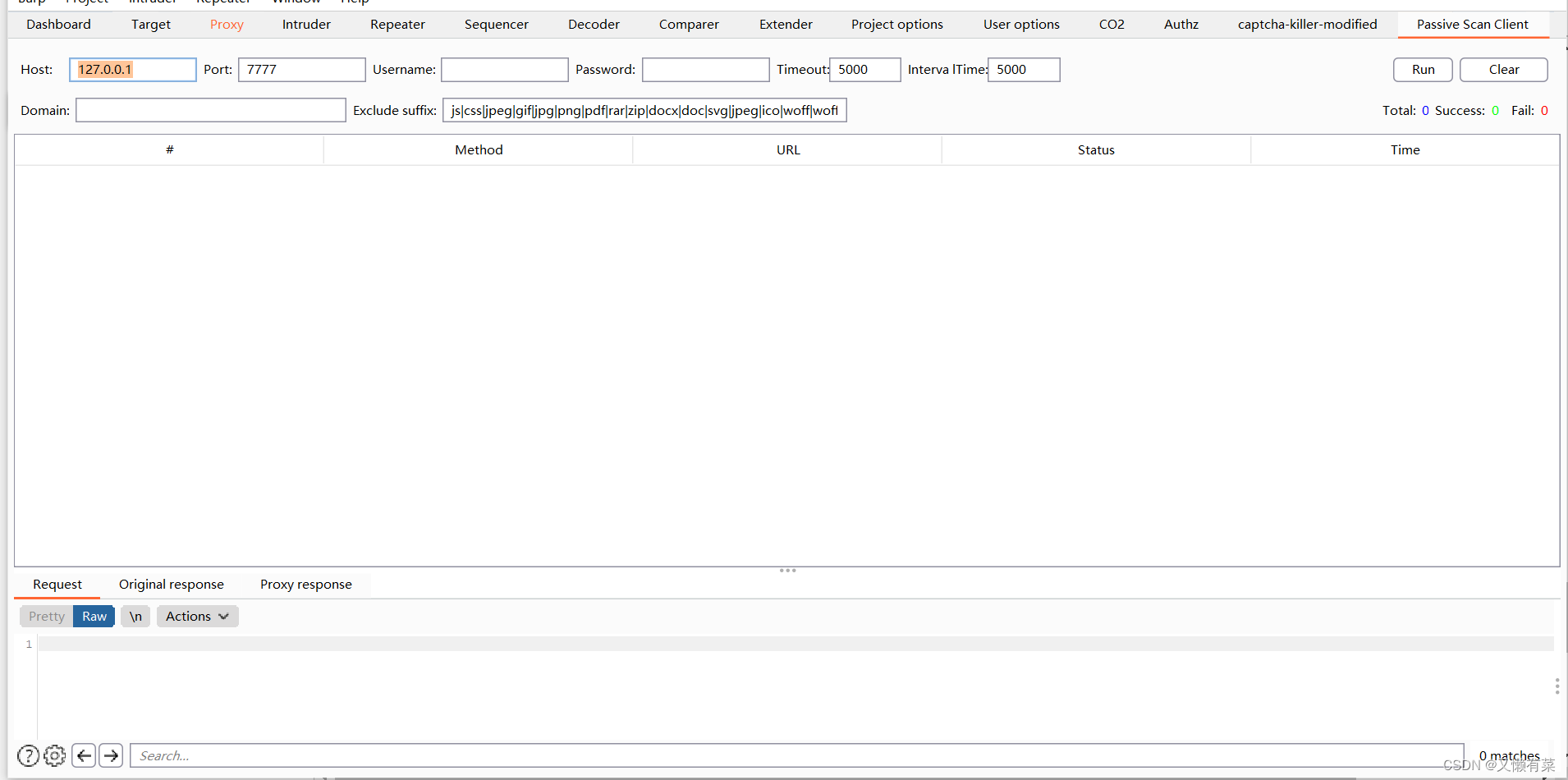

0x03 burp为xray的下游:(安装jar插件)

error:记得关闭burp作为上游 设置的user-options设置

Releases · c0ny1/passive-scan-client · GitHub

tips: 先开xray监听命令 在run passive-scan-Clinet.jar模块

浏览器--> xray -->burp -->检测(自动检测)

设置xray浏览器代理 127.0.0.1:7777

效果如图 不太好用

总结 ;如上不管是burp作为xray的前后端 效果都不是太好(推荐有授权 主动扫描)

下期分享:

xray+rad联动被动式扫描

全自动 深度爬取

边栏推荐

- Read only error handling

- 【Numpy和Pytorch的数据处理】

- Leetcode.3 无重复字符的最长子串——超过100%的解法

- Experiment 9 input and output stream (excerpt)

- [dark horse morning post] Shanghai Municipal Bureau of supervision responded that Zhong Xue had a high fever and did not melt; Michael admitted that two batches of pure milk were unqualified; Wechat i

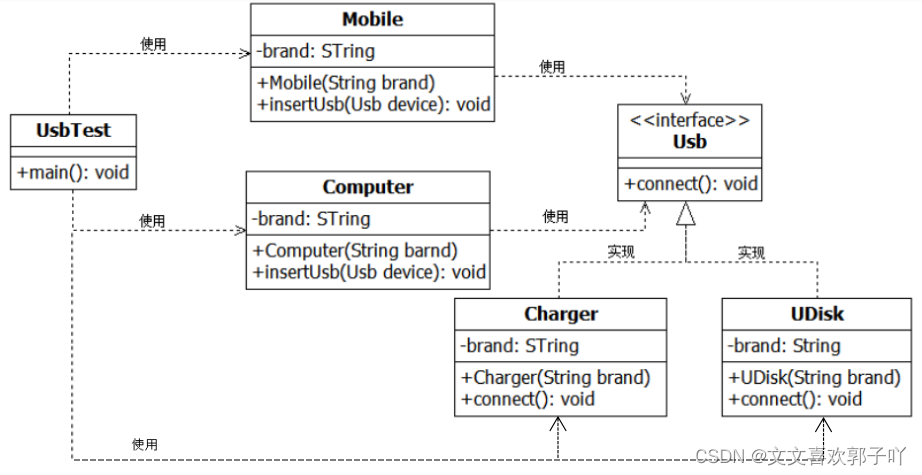

- Experiment five categories and objects

- 实验四 数组

- 实验七 常用类的使用(修正帖)

- [au cours de l'entrevue] - Comment expliquer le mécanisme de transmission fiable de TCP

- [hand tearing code] single case mode and producer / consumer mode

猜你喜欢

中间件漏洞复现—apache

Meituan dynamic thread pool practice ideas, open source

Experiment 6 inheritance and polymorphism

.Xmind文件如何上传金山文档共享在线编辑?

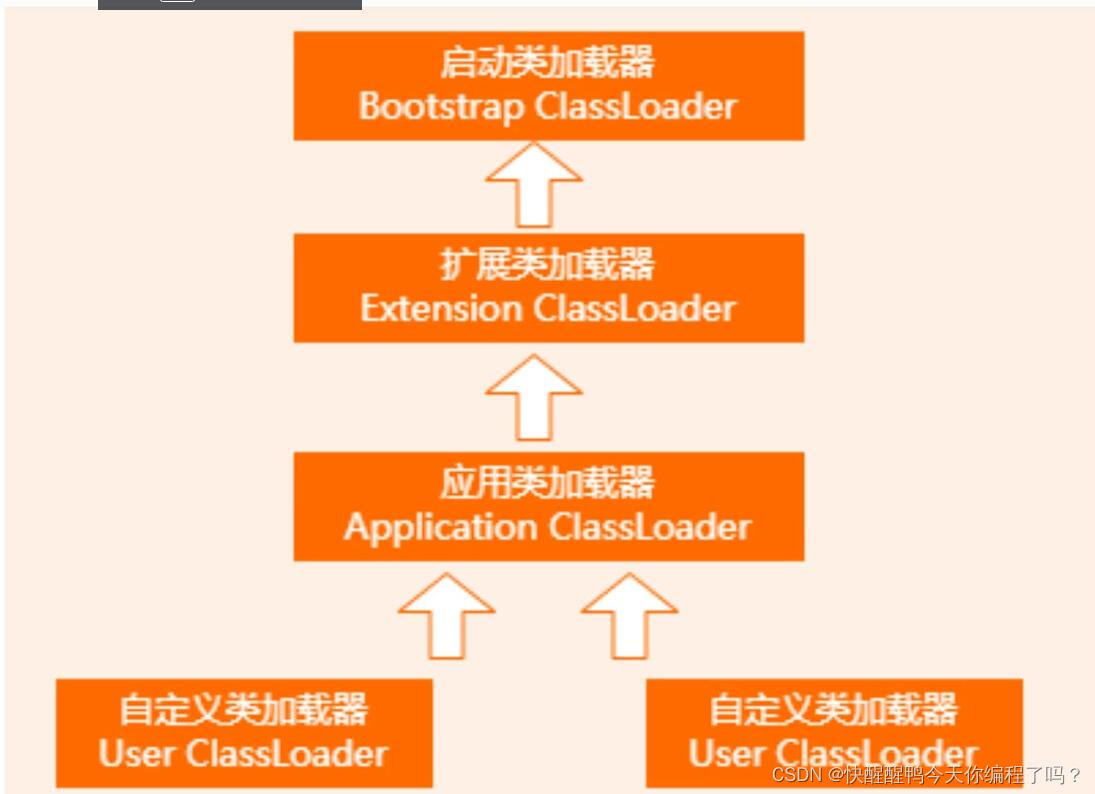

About the parental delegation mechanism and the process of class loading

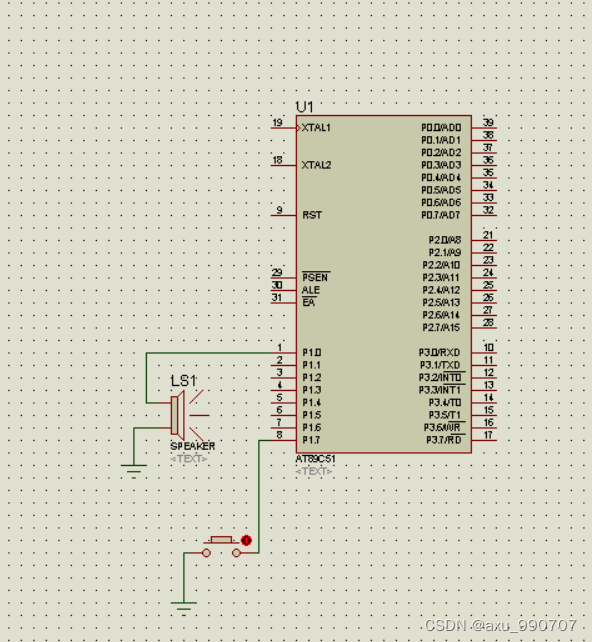

A piece of music composed by buzzer (Chengdu)

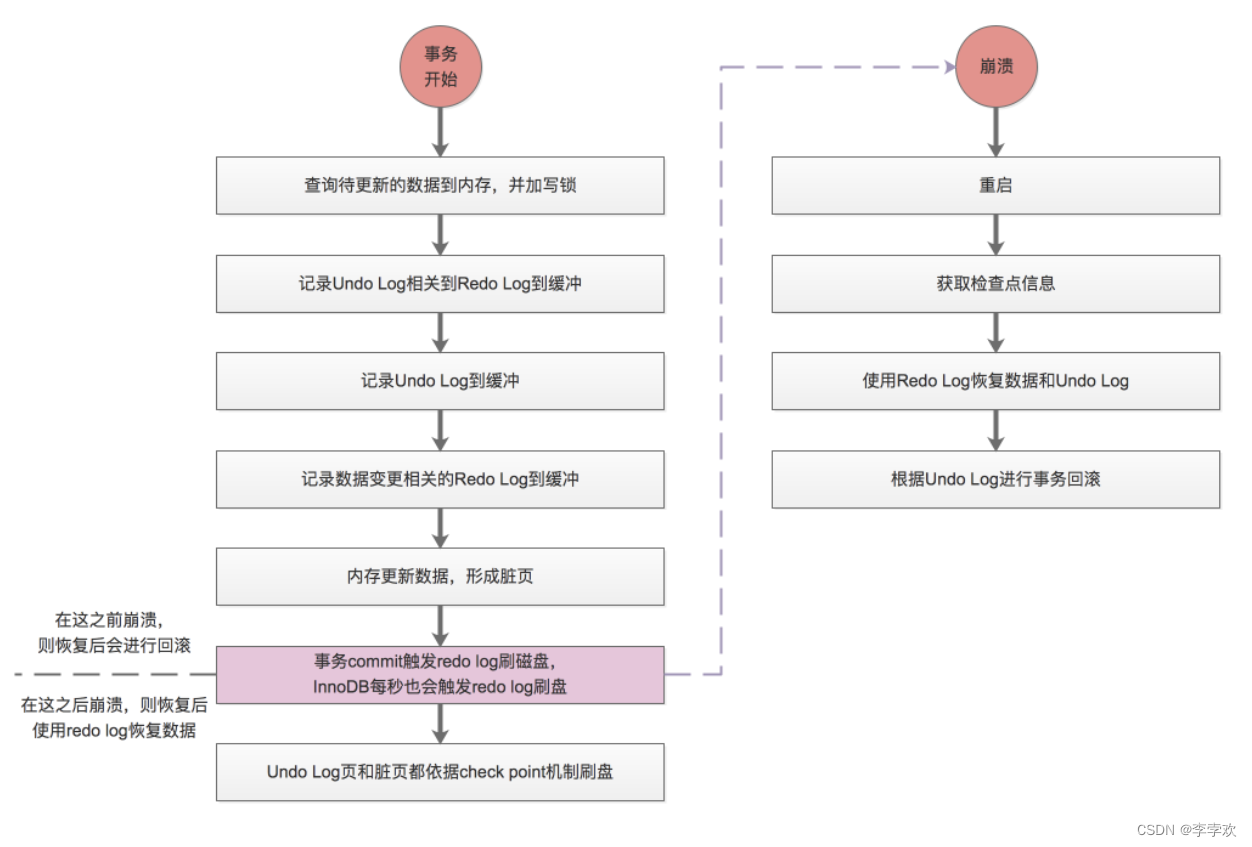

MySQL事务及实现原理全面总结,再也不用担心面试

Attach the simplified sample database to the SQLSERVER database instance

Mixlab unbounded community white paper officially released

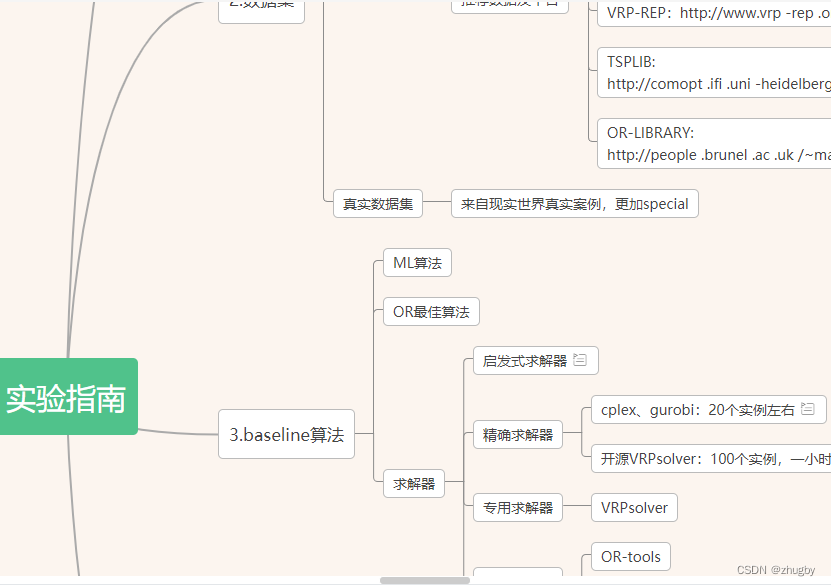

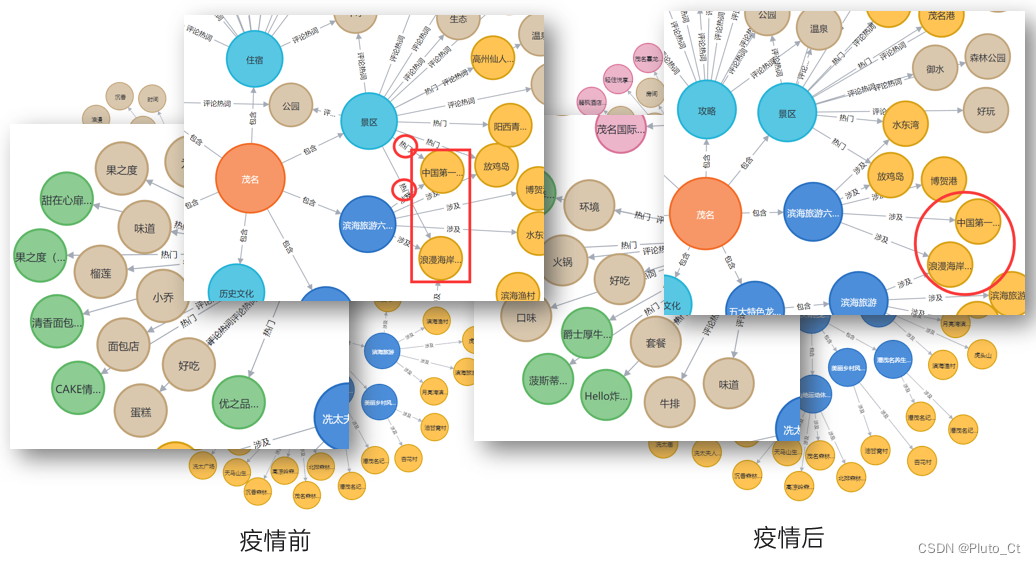

2022泰迪杯数据挖掘挑战赛C题思路及赛后总结

随机推荐

Nuxtjs quick start (nuxt2)

7-6 local minimum of matrix (PTA program design)

[three paradigms of database] you can understand it at a glance

Differences among fianl, finally, and finalize

实验四 数组

Miscellaneous talk on May 27

Leetcode. 3. Longest substring without repeated characters - more than 100% solution

SRC mining ideas and methods

Canvas foundation 2 - arc - draw arc

[MySQL database learning]

实验八 异常处理

[modern Chinese history] Chapter V test

Detailed explanation of redis' distributed lock principle

7-7 7003 combination lock (PTA program design)

仿牛客技术博客项目常见问题及解答(一)

7-1 output all primes between 2 and n (PTA programming)

【数据库 三大范式】一看就懂

4. Branch statements and loop statements

Strengthen basic learning records

力扣152题乘数最大子数组