当前位置:网站首页>【漏洞预警】CVE-2022-26134 Confluence 远程代码执行漏洞POC验证与修复过程

【漏洞预警】CVE-2022-26134 Confluence 远程代码执行漏洞POC验证与修复过程

2022-07-05 15:34:00 【yuanfan2012】

【漏洞预警】CVE-2022-26134 Confluence 远程代码执行漏洞POC验证与修复过程

一、漏洞详情

Atlassian Confluence是Atlassian公司出品的专业wiki程序。它可以作为一个知识管理的工具,通过它能够实现团队成员之间的协作和知识共享。

2022年6月3日,Atlassian官方发布官方公告,披露存在CVE-2022-26134 Confluence 远程代码执行漏洞在野攻击漏洞事件。漏洞利用无需身份认证,可直接前台远程执行任意代码。

漏洞详情:

https://confluence.atlassian.com/doc/confluence-security-advisory-2022-06-02-1130377146.html

Atlassian官方发布了Confluence Server和Data Center OGNL 注入漏洞(CVE-2022-26134)的安全公告,远程攻击者在未经身份验证的情况下,可构造OGNL表达式进行注入,实现在Confluence Server或Data Center上执行任意代码,CVSS评分为10。

目前该漏洞细节与PoC已被公开披露,且被检测到存在在野利用。请相关用户尽快采取措施进行防护。

(图片可点击放大查看)

二、漏洞检测

1、人工检测

用户可通过查看当前Confluence版本是否在受影响范围内,对当前服务是否受此漏洞影响进行排查。

点击图片,选择“关于Confluence”,即可对当前版本进行查看。

(图片可点击放大查看)

2、POC检测

如下图所示,POC脚本进行攻击测试

可以看出可以进行任意代码执行,直接拿到服务器Shell后台权限

(图片可点击放大查看)

三、漏洞防护措施

3.1 官方升级至安全版本

官方建议用户升级至最新版本,以保证服务的安全性及稳定性。

(图片可点击放大查看)

下载链接:https://www.atlassian.com/software/confluence/download-archives

3.2、临时防护措施

对于 Confluence 7.15.0 - 7.18.0:aaa

(图片可点击放大查看)

对于Confluence 7.0.0 - Confluence 7.14.2:

(图片可点击放大查看)

免责声明:本文上述漏洞信息内容收集于互联网,如果有不妥之处,敬请谅解。如有侵权内容,请联系本文作者进行删除。

四、漏洞修复过程实践

下面以7.4.1版本为例,使用临时防护措施进行修复

先下载如下三个文件并上传到confluence服务器

https://packages.atlassian.com/maven-internal/opensymphony/xwork/1.0.3-atlassian-10/xwork-1.0.3-atlassian-10.jar

https://packages.atlassian.com/maven-internal/opensymphony/webwork/2.1.5-atlassian-4/webwork-2.1.5-atlassian-4.jar

https://confluence.atlassian.com/doc/files/1130377146/1137639562/3/1654274890463/CachedConfigurationProvider.class

修复过程

[[email protected] ~]# cd /opt/CVE-2022-26134_repair/

[[email protected] CVE-2022-26134_repair]# ll

total 524

-rw-r--r--. 1 root root 7186 Jun 5 10:55 CachedConfigurationProvider.class

-rw-r--r--. 1 root root 352630 Oct 14 2021 webwork-2.1.5-atlassian-4.jar

-rw-r--r--. 1 root root 170369 Jun 2 16:39 xwork-1.0.3-atlassian-10.jar

[[email protected] CVE-2022-26134_repair]#

[[email protected] CVE-2022-26134_repair]#

[[email protected] CVE-2022-26134_repair]#

[[email protected] CVE-2022-26134_repair]# cd /opt/atlassian/confluence/

[[email protected] confluence]# ll

total 1340

-rw-r--r--. 1 root root 975517 Jun 5 10:33 atlassian-agent.jar

drwxr-xr-x. 3 root root 4096 Jun 5 10:35 bin

-rw-r--r--. 1 root root 19540 Jun 11 2020 BUILDING.txt

drwxr-xr-x. 3 root root 4096 Jun 5 10:31 conf

drwxr-xr-x. 27 root root 4096 Jun 5 10:31 confluence

-rw-r--r--. 1 root root 5545 Jun 11 2020 CONTRIBUTING.md

-rw-r--r--. 1 root root 128417 Jun 5 10:31 install.reg

drwxr-xr-x. 7 root root 4096 Jun 5 10:31 jre

drwxr-xr-x. 2 root root 4096 Jun 5 10:31 lib

-rw-r--r--. 1 root root 58153 Jun 11 2020 LICENSE

drwxr-xr-x. 2 root root 69632 Jun 5 10:31 licenses

drwx------. 2 confluence root 4096 Jun 5 10:35 logs

-rw-r--r--. 1 root root 2401 Jun 11 2020 NOTICE

-rw-r--r--. 1 root root 2291 Jun 11 2020 README.html

-rw-r--r--. 1 root root 3334 Jun 11 2020 README.md

-rw-r--r--. 1 root root 1202 Jun 11 2020 README.txt

-rw-r--r--. 1 root root 7072 Jun 11 2020 RELEASE-NOTES

-rw-r--r--. 1 root root 16738 Jun 11 2020 RUNNING.txt

drwxr-xr-x. 4 root root 4096 Jun 5 10:31 synchrony-proxy

drwx------. 3 confluence root 4096 Jun 5 10:39 temp

-rwx------. 1 root root 13586 Jun 11 2020 uninstall

drwxr-xr-x. 2 root root 4096 Jun 11 2020 webapps

drwx------. 3 confluence root 4096 Jun 5 10:35 work

[[email protected] confluence]# cd confluence/WEB-INF/lib/

[[email protected] lib]# mkdir /opt/old_backup

[[email protected] lib]# mv xwork-1.0.3.6.jar /opt/old_backup/

[[email protected] lib]# mv webwork-2.1.5-atlassian-3.jar /opt/old_backup/

[[email protected] lib]# cp /opt/CVE-2022-26134_repair/xwork-1.0.3-atlassian-10.jar /opt/atlassian/confluence/confluence/WEB-INF/lib/

[[email protected] lib]# cp /opt/CVE-2022-26134_repair/webwork-2.1.5-atlassian-4.jar /opt/atlassian/confluence/confluence/WEB-INF/lib/

[[email protected] lib]#

[[email protected] lib]# cd /opt/atlassian/confluence/confluence/WEB-INF/classes/com/atlassian/confluence/setup/

[[email protected] setup]# ll

total 732

-rw-r--r--. 1 root root 280 Jun 11 2020 atlassian-bundled-plugins.zip

-rw-r--r--. 1 root root 737335 Jun 11 2020 demo-site.zip

-rw-r--r--. 1 root root 15 Jun 11 2020 hsqldb-server.acl

[[email protected] setup]# mkdir webwork

[[email protected] setup]# cd webwork/

[[email protected] webwork]# cp /opt/CVE-2022-26134_repair/CachedConfigurationProvider.class ./

[[email protected] webwork]#

(图片可点击放大查看)

重启confluence服务

/opt/atlassian/confluence/bin/stop-confluence.sh

/opt/atlassian/confluence/bin/start-confluence.sh (图片可点击放大查看)

POC验证可以看到已经无法进行代码漏洞执行,漏洞修复成功

边栏推荐

- SQL injection sqllabs (basic challenges) 1-10

- Exception com alibaba. fastjson. JSONException: not match : - =

- vulnhub-Root_ this_ box

- 移动办公时如何使用frp内网穿透+teamviewer方式快速连入家中内网主机

- Value series solution report

- Clock switching with multiple relationship

- DataArts Studio数据架构——数据标准介绍

- Write a go program with vscode in one article

- 漫画:什么是蓝绿部署?

- ES6深入—async 函数 与 Symbol 类型

猜你喜欢

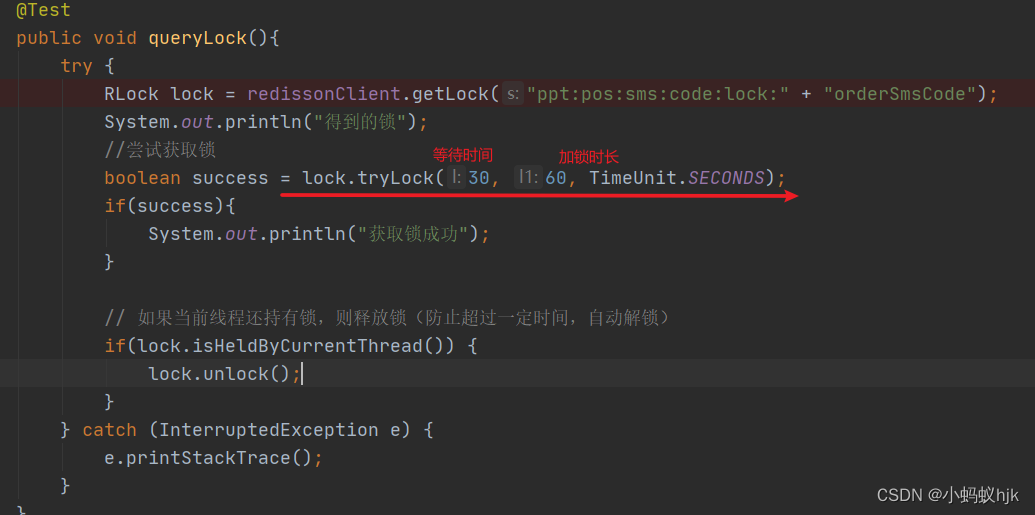

RLock锁的使用

Five common negotiation strategies of consulting companies and how to safeguard their own interests

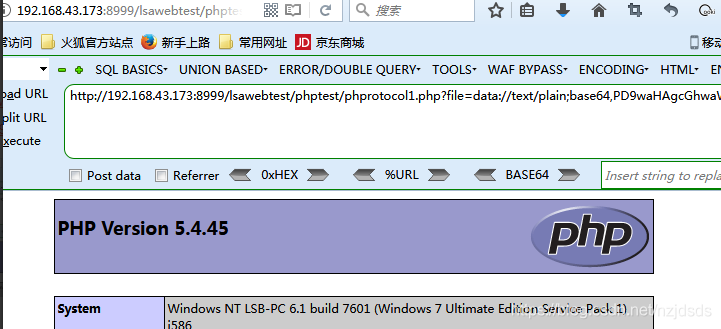

CISP-PTE之PHP伪协议总结

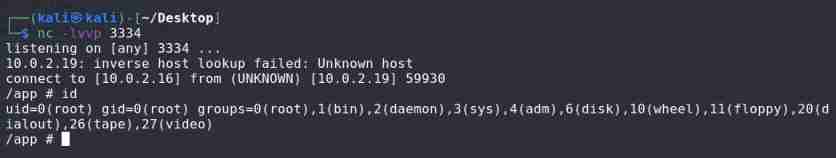

vlunhub- BoredHackerBlog Social Network

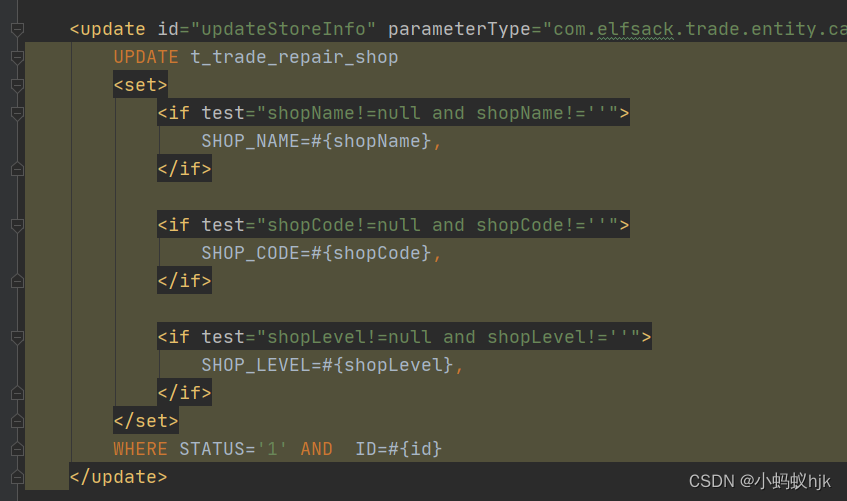

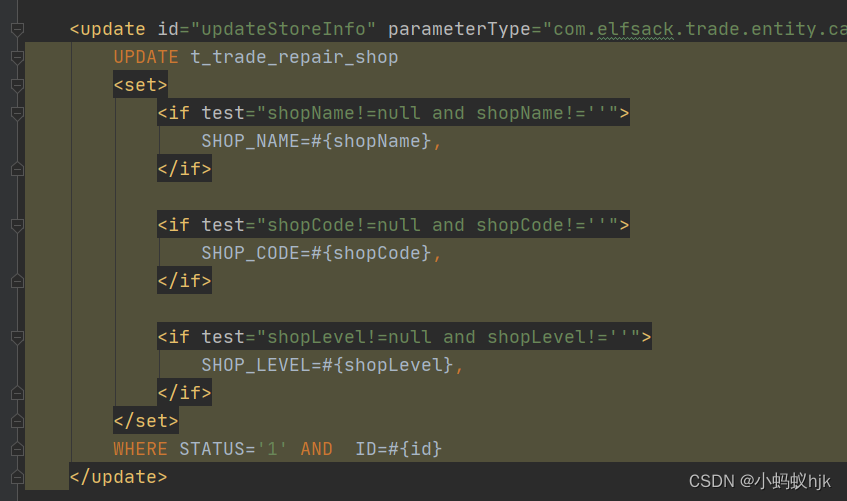

Use of set tag in SQL

Data communication foundation - Ethernet port mirroring and link aggregation

Appium automation test foundation - appium basic operation API (II)

sql中set标签的使用

MySQL 巨坑:update 更新慎用影响行数做判断!!!

![19.[STM32]HC_ SR04 ultrasonic ranging_ Timer mode (OLED display)](/img/fe/8f59db28823290da8e9280df06673d.jpg)

19.[STM32]HC_ SR04 ultrasonic ranging_ Timer mode (OLED display)

随机推荐

助力数字经济发展,夯实数字人才底座—数字人才大赛在昆成功举办

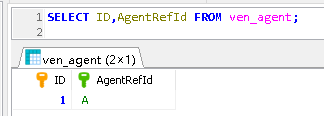

Basic JSON operations of MySQL 5.7

vlunhub- BoredHackerBlog Moriarty Corp

Mistakes made when writing unit tests

Li Kou today's question -729 My schedule I

Xiao Sha's arithmetic problem solving Report

The list set is summed up according to a certain attribute of the object, the maximum value, etc

ES6深入—async 函数 与 Symbol 类型

List uses stream flow to add according to the number of certain attributes of the element

六种常用事务解决方案,你方唱罢,我登场(没有最好只有更好)

sql中查询最近一条记录

Summary of the second lesson

机械臂速成小指南(九):正运动学分析

17. [stm32] use only three wires to drive LCD1602 LCD

Verilog realizes the calculation of the maximum common divisor and the minimum common multiple

ES6深入—ES6 Class 类

Definition of episodic and batch

项目中批量update

Transaction rollback exception

Interval DP (gravel consolidation)