当前位置:网站首页>【网络攻防原理与技术】第1章:绪论

【网络攻防原理与技术】第1章:绪论

2022-07-07 15:39:00 【Godams】

1.1 网络空间安全概述

“网络空间”的4要素:设施(互联网、通信网、计算机系统、自动化控制系统、数字设备)、用户(人们)、操作(应用、服务)和数据。

网络空间安全主要包含4个层次的安全:

- 设备层安全

- 系统层安全

- 数据层安全

- 应用层安全

网络攻防的基本概念:

攻:⾮法使⽤或者获取⽹络中的信息或者⽹络正常运⾏的⾏为、技术。

防:保护计算机⽹络的各种技术。

⽹络攻击与防御本质上是攻防双⽅围绕对⽹络脆弱性的认知⽽进⾏的博弈。

⽹络攻击技术既是⽹络防御技术发展的动因,也是⽹络防御技术的防范对象。

APT 高级可持续攻击

Advanced Persistent Threat。

针对特定对象,⻓期、有计划、有组织的⽹络攻击⾏为:潜伏性、持续性、复杂性

⽹络空间(Cyberspace)

信息时代⼈们赖以⽣存的信息环境,是所有信息系统的集合

⽹络空间安全涉及到⽹络空间中的电磁设备、电⼦信息系统、运⾏数据和系统应⽤中所存在的安全问题。既要防⽌、保护“信息通信技术系统”及其所承载数据受到损害也要应对这些信息通信技术系统所引发的政治安全、经济安全、⽂化安全、社会安全与国防安全。

⽹络空间安全主要研究⽹络空间中的安全威胁和防护问题。

包括基础设施、信息系统的安全和可信、以及相关信息的机密性、完整性、可⽤性、真实性和可控性

1.2 网络安全防护

1.2.1 网络安全属性

- 保密性

- 完整性

- 可用性:保证合法⽤户对信息的合法利⽤。资源只能由合法的当事⼈使⽤。

- 不可否认性或不可抵赖性

1.2.2 网络安全威胁

- 环境和灾害因素:⾃然灾害如⽕灾⽔灾雷电等可能破坏数据,需要事先做好防备。

- 人为因素:⼈员疏忽或者⿊客攻击。

- 系统自身因素:硬件系统故障、软件故障或者安全缺陷、⽹络和通信协议的缺陷

1.2.3 网络安全防护体系

- 水桶原则:提高整个系统安全最低点

- 整体性原则

- 均衡性原则

- 等级性原则

- 一致性原则

- 易操作性原则

- 技术与管理结合原则

- 统筹规划、分步实施原则

- 动态发展原则

1.2.4 网络安全防护技术的发展历程

网络安全防护技术的发展主要经历了三个阶段:

- 第一代安全技术:以保护为目的,划分明确的网络边界,访问控制、物理安全,密码技术

- 第二代安全技术:以保障为目的,以检测技术为核心,以恢复为后盾,融合了保护、检测、响应和恢复四大类技术。防⽕墙 Firewall、⼊侵检测系统 IDS、虚拟专⽤⽹ VPN、公钥基础结构 PKI

- 第三代安全技术:以顽存为目的,即系统在遭受攻击、故障和意外事故的情况下,在一定时间内仍然具有继续执行全部或关键使命的能力。其核心技术是入侵容忍技术,实时性能、功能、安全调整、实时状况感知以及响应。

网络安全遇到的挑战:

- 通用计算设备的计算能力越来越强

- 计算环境日益复杂多样化带来的挑战

- 信息技术发展本身带来的问题

- 网络与系统攻击的复杂性和动态性仍较难把握

为了应对上述挑战,网络安全防护技术的发展将向可信化、网络化、集成化和可视化的方向发展。

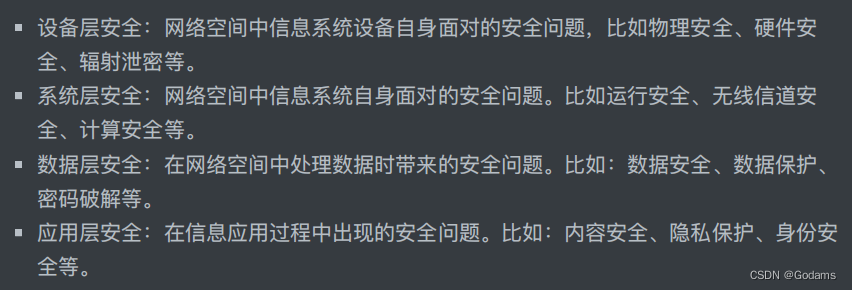

1.2.5 四个层次的安全性

- 设备层安全:⽹络空间中信息系统设备⾃身⾯对的安全问题,⽐如物理安全、硬件安全、辐射泄密等。

- 系统层安全:⽹络空间中信息系统⾃身⾯对的安全问题。⽐如运⾏安全、⽆线信道安全、计算安全等。

- 数据层安全:在⽹络空间中处理数据时带来的安全问题。⽐如:数据安全、数据保护、密码破解等。

- 应⽤层安全:在信息应⽤过程中出现的安全问题。⽐如:内容安全、隐私保护、身份安全等。

1.3 网络攻击技术

1.3.1 因特网易被攻击者利用的几个特性

- 分组交换

- 所有⽤户共享资源,给予⼀个⽤户的服务会受到其他⽤户的影响

- 攻击数据包在被判断为恶意之前都会被转发到受害者。

- 认证与可追踪性

- 因特⽹没有认证机制,会导致IP欺骗。攻击者可以伪造数据包中任何区域的内容,然后发送数据包到因特⽹中。

- 路由器不具备数据追踪功能。很难验证⼀个数据包是否来源于其所声称的地址。攻击者可以通过IP欺骗隐藏来源。

- 尽力而为服务策略

- best-effort的服务策略只要是交给网络的数据,⽆论是正常⽤户发送的正常流量还是攻击者发送的恶意流量,网络都会尽可能地送到⽬的地。

- 把⽹络资源的分配和公平性完成寄托与终端⽤户的⾃律上。

- 匿名与隐私

- 普通⽤户⽆法知道对⽅的真实身份,也⽆法拒绝来路不明的信息(邮件等)

- 对全球⽹络基础设施的依赖

- 全球⽹络基础设施不提供可靠性、安全性保证。这使得攻击者可以放⼤其攻击效⼒。

- ⾸先,⼀些不恰当的协议设计导致⼀些数据包⽐其他数据包耗费更多的资源其次,因特⽹是⼀个⼤集体。其中存在的很多不安全系统会严重威胁整个⽹络的安全。

1.3.2 IP协议及其安全缺陷

IP协议是无状态、无认证协议,其自身有很多特性易被攻击者利用。

- IP协议没有认证机制,几乎所有字段都可以伪造

- 数据包分片,导致攻击者利用,如:绕过防火墙检查

- 寻址与协议选项,数据包的寻址信息和协议选项暴露了网络拓扑信息

- IP没有访问控制以及带宽控制,无访问控制导致攻击者可以查看上层协议内容,无带宽控制可能带来包风暴。

1.3.3 网络攻击的一般过程

⽹络攻击的定义:利⽤网络系统的安全缺陷,为窃取、修改、伪造或者破坏信息以及降低、破坏⽹络功能⽽采取的各种措施和⾏动。损害⽹络信息系统的完整性、可⽤性、机密性和抗抵赖性。

⽹络攻击⼀按都分为三个阶段

- 准备阶段:确定攻击⽬的、准备攻击⼯具和收集⽬标信息

收集和⽬标相关的信息。⽐如⽹络信息(域名,⽹络拓扑结构、IP)、系统信息(操作系统版本、开放的⽹络服务)、⽤户信息(⽤户标识、邮件账号、联系⽅式等) - 实施阶段:隐藏⾃⼰的位置、利⽤收集到的信息获得账号密码登录主机,利⽤漏洞或者其他⽅法获得主机的控制权并窃取⽹络资源和特权。权限获取

- 善后阶段:消除攻击的痕迹、植⼊后⻔,退出安装后⻔(⽊⻢等)系统⽇志清除、应⽤程序⽇志清除

边栏推荐

- [fan Tan] those stories that seem to be thinking of the company but are actually very selfish (I: building wheels)

- LeetCode 1986. The minimum working time to complete the task is one question per day

- [Seaborn] combination chart: pairplot and jointplot

- [video / audio data processing] Shanghai daoning brings you elecard download, trial and tutorial

- With the latest Alibaba P7 technology system, mom doesn't have to worry about me looking for a job anymore

- LeetCode 120. 三角形最小路径和 每日一题

- Sator推出Web3游戏“Satorspace” ,并上线Huobi

- MySQL implements the query of merging two fields into one field

- Flash build API service

- L1-027 出租(Lua)

猜你喜欢

责任链模式 - Unity

skimage学习(3)——使灰度滤镜适应 RGB 图像、免疫组化染色分离颜色、过滤区域最大值

Skimage learning (3) -- gamma and log contrast adjustment, histogram equalization, coloring gray images

麒麟信安中标国网新一代调度项目!

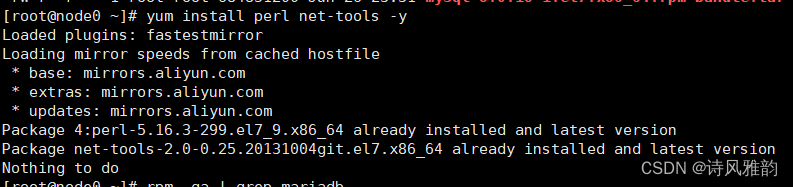

Linux 安装mysql8.X超详细图文教程

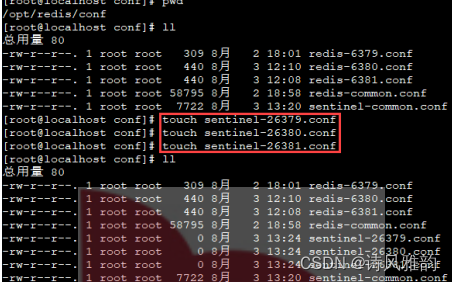

redis主从、哨兵主备切换搭建一步一步图解实现

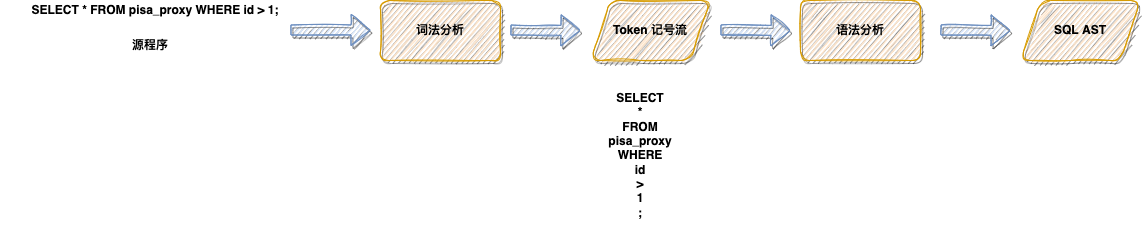

Lex & yacc of Pisa proxy SQL parsing

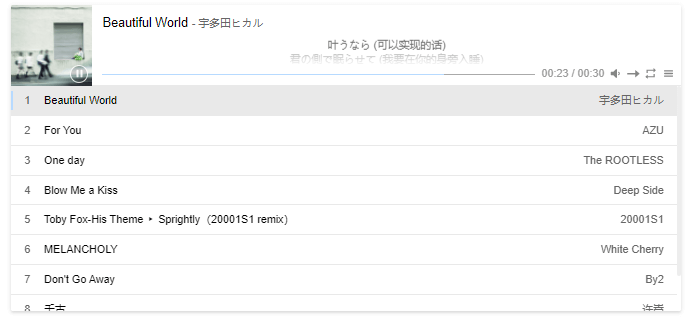

如何在博客中添加Aplayer音乐播放器

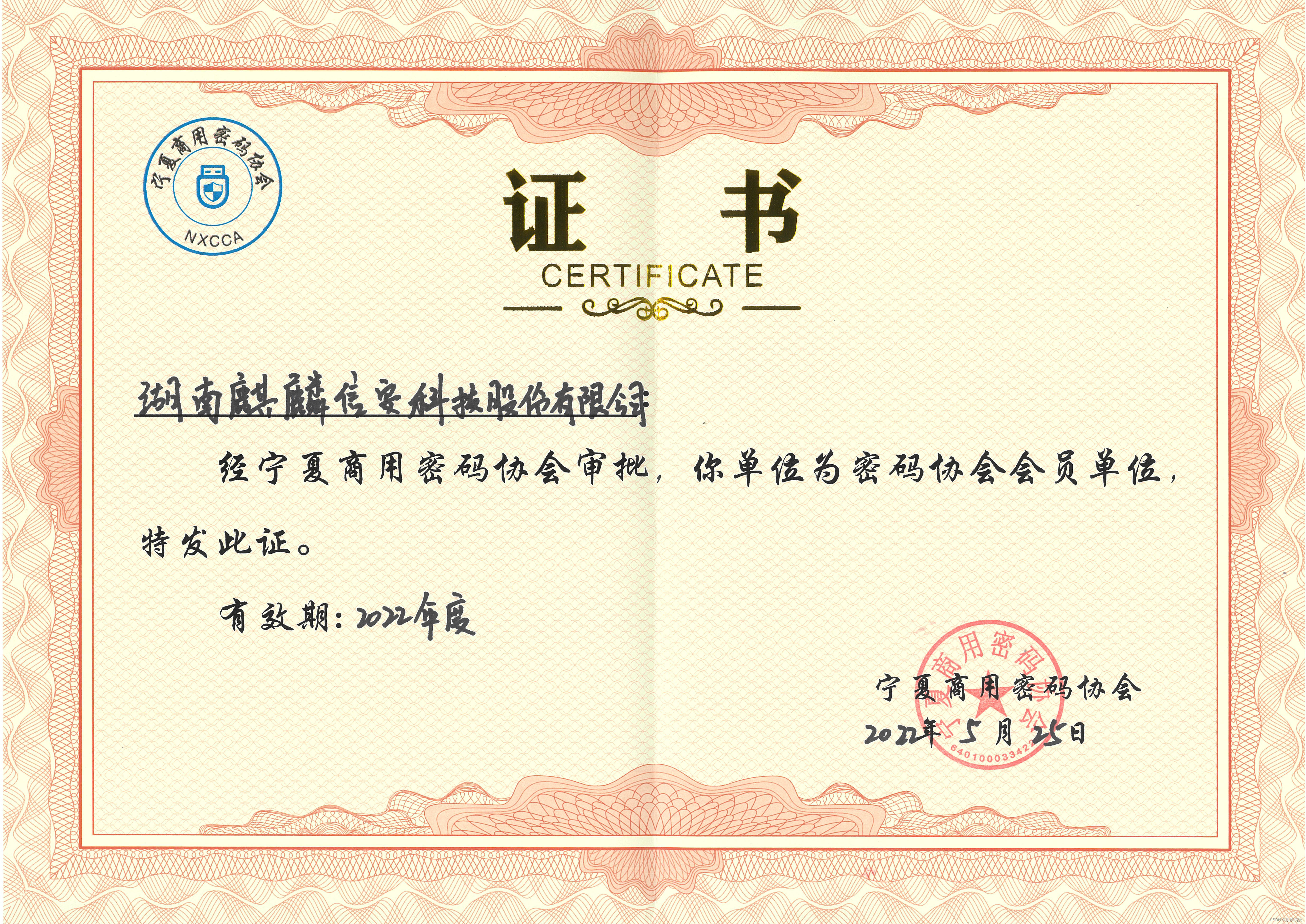

麒麟信安加入宁夏商用密码协会

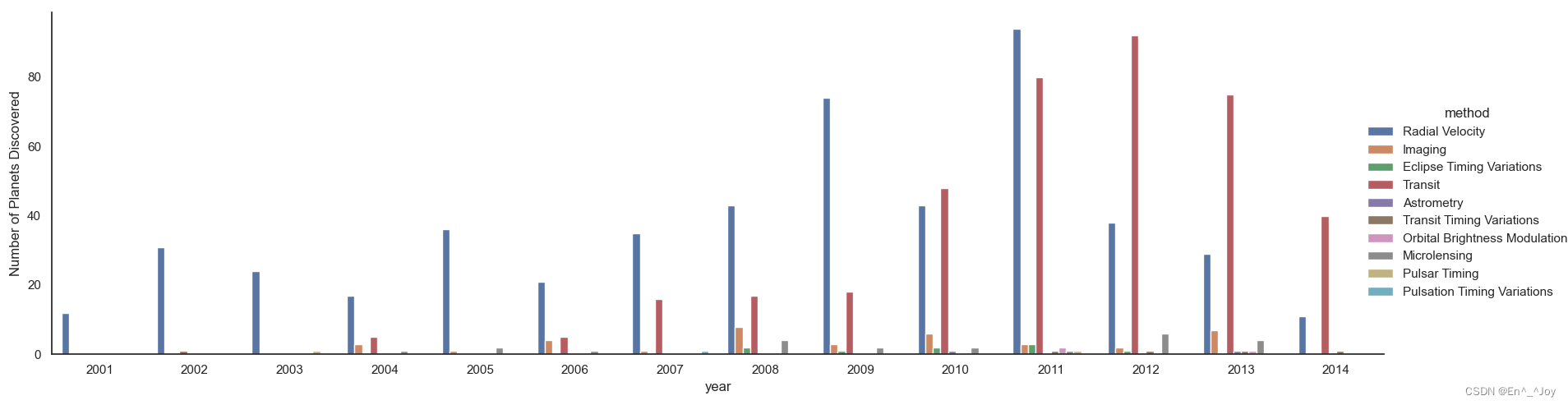

Seaborn数据可视化

随机推荐

Solid function learning

How to implement safety practice in software development stage

LeetCode 120. Triangle minimum path and daily question

Seaborn数据可视化

Test case management tool recommendation

skimage学习(3)——使灰度滤镜适应 RGB 图像、免疫组化染色分离颜色、过滤区域最大值

Devops' operational and commercial benefits Guide

Flask build API service SQL configuration file

麒麟信安中标国网新一代调度项目!

Sator推出Web3遊戲“Satorspace” ,並上線Huobi

Flask搭建api服务-生成API文档

LeetCode 120. 三角形最小路径和 每日一题

L1-025 正整数A+B(Lua)

麒麟信安云平台全新升级!

数值 - number(Lua)

SIGGRAPH 2022最佳技术论文奖重磅出炉!北大陈宝权团队获荣誉提名

QT中自定义控件的创建到封装到工具栏过程(一):自定义控件的创建

Pycharm IDE下载

MySQL usage notes 1

Matplotlib绘图界面设置