当前位置:网站首页>中职组网络安全2021年江苏省省赛题目5套题目环境+解析全有需要的私信我

中职组网络安全2021年江苏省省赛题目5套题目环境+解析全有需要的私信我

2022-07-05 10:22:00 【ruihack】

2021年江苏省省赛题目5套题目环境全有需要的私信我, 如有什么问题欢迎和博主来进行讨论

任务一: 攻击日志分析

坑1.端口不算端口

2.命令不算命令

3.还是说通过题目跟你说呢?

1.从靶机服务器的FTP上下载attack.pcapng数据包文件,通过分析数据包attack.pcapng,找出黑客的IP地址,并将黑客的IP地址作为FLAG(形式:[IP地址])提交;(1分)

192.168.10.106

2.继续查看数据包文件attack.pacapng,分析出黑客扫描得到的靶机开放的端口,将靶机开放的端口作为FLAG(形式:[端口名1,端口名2,端口名3…,端口名n])从低到高提交;(1分)

21/22/23/80/139/445/3306/8080/15629/37113/42838/44500/54351/56436

3.继续查看数据包文件attack.pacapng,分析出黑客成功入侵后获得的操作系统的版本号,将操作系统的版本号作为FLAG(形式:[操作系统版本号])提交;(1分)

Linux localhost.localdomain 2.6.32-504.el6.i686

4.继续查看数据包文件attack.pacapng,分析出黑客成功入侵后执行的第一条命令,并将执行的第一条命令作为FLAG(形式:[第一条命令])提交;(1分)

id

5.继续查看数据包文件attack.pacapng,分析出黑客成功入侵后执行的第二条命令,并将执行的第二条命令作为FLAG(形式:[第二条命令])提交;(2分)

uname -a

6.继续查看数据包文件attack.pacapng,分析出黑客成功入侵后执行的第二条命令的返回结果,并将执行的第二条命令返回结果作为FLAG(形式:[第二条命令返回结果])提交;(2分)

Linux localhost.localdomain 2.6.32-504.el6.i686 #1 SMP Wed Oct 15 03:02:07 UTC 2014 i686 i686 i386 GNU/Linux

7.继续查看数据包文件attack.pacapng,分析出黑客成功入侵后执行的第三条命令的返回结果,并将执行的第三条命令返回结果作为FLAG(形式:[第三条命令返回结果])提交。(2分)

/

任务二:系统漏洞利用与提权

1.使用nmap扫描靶机系统,将靶机开放的端口号按从小到大的顺序作为FLAG(形式:[端口1,端口2…,端口n])提交;(1分)

21,22,80

2.通过上述端口访问靶机系统,使用弱口令进行登录,将正确的用户名和密码作为FLAG(形式:[用户名,密码])提交;(1分)

3.利用Kali渗透机生成反弹木马,将生成木马命令执行后提示的第四行的首个单词作为FLAG(形式:[单词])提交;(1分)

4.对上述木马文件进行修改后上传到靶机系统中,使用MSF开启监听,将获得的当前权限的用户名作为FLAG(形式:[用户名])提交;(1分)

5.查看系统内核版本信息,将系统内核版本号作为FLAG(形式:[版本号])提交;(1分)

6.在Kali攻击机中查找可使用的漏洞源码,将找到的漏洞源码文件名作为FLAG(形式:[文件名])提交;(1分)

7.利用上述漏洞源码后获得到的靶机/root下的唯一.txt文件的文件名作为FLAG(形式:[文件名])提交;(1分)(2分)

8.利用上述漏洞源码后将获得到的靶机/root下的唯一.txt文件的文件内容作为FLAG(形式:[文件内容])提交。(2分)

任务三: 代码审计

1.在渗透机Kali Linux中访问靶机服务器Web页面,注册账号并登陆,找到存在XSS执行漏洞的页面,将该页面中存在XSS执行漏洞的对象名作为FLAG提交;(2分)

2.构造Cookie反弹JS脚本,将该JS代码中使用的对象及方法作为FLAG(形式:对象.方法)进行提交;(2分)

3.在渗透机Kali Linux中重启Web服务,将重启使用的命令作为FLAG进行提交;(2分)

在靶机服务器中利用原有的XSS漏洞调用上述JS脚本,在渗透机Kali Linux中开启3333端口监听,将开启端口监听使用的命令作为FLAG提交;(2分)

4.在渗透机Kali Linux中开启3333端口监听,将开启端口监听后接收回应的第一行的第一个单词作为FLAG提交;(2分)

5.在渗透机Kali Linux中开启3333端口监听,将开启端口监听后接收回应的第五行的最后一个单词作为FLAG提交。(2分)

任务四 :Web安全渗透测试

1.通过浏览器访问http://靶机服务器IP/1,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;(2分)

2.通过浏览器访问http://靶机服务器IP/2,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;(2分)

3.通过浏览器访问http://靶机服务器IP/3,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;(2分)

4.通过浏览器访问http://靶机服务器IP/4,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;(3分)

5.通过浏览器访问http://靶机服务器IP/5,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交。(3分)

任务五:Linux操作系统渗透测试

1.通过渗透机Kali对靶机服务器进行系统服务及版本扫描渗透测试,并将该操作显示结果中21端口对应的服务版本信息字符串作为Flag值提交;(1分)

2.通过渗透机Kali对靶机服务器进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp文件的文件名称作为Flag值提交;(1分)

3.通过渗透机Kali对靶机服务器进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp的图片文件中的英文单词作为Flag值提交;(1分)

4.通过渗透机Kali对靶机服务器进行渗透测试,将该场景/home/guest目录中唯一一个后缀为.pdf文件的文件名称作为Flag值提交;(1分)

5.通过渗透机Kali对靶机服务器进行渗透测试,将该场景/home/guest目录中唯一一个后缀为.pdf文件的文件内容作为Flag值提交;(2分)

6.通过渗透机Kali对靶机服务器进行渗透测试,将该场景/var/vsftpd目录中唯一一个后缀为.docx文件的文件名称作为Flag值提交;(1分)

7.通过渗透机Kali对靶机服务器进行渗透测试,将该场景/var/vsftpd目录中唯一一个后缀为.docx文件的文件内容作为Flag值提交;(2分)

8.通过渗透机Kali对靶机服务器进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件的文件名称作为Flag值提交;(1分)

9.通过渗透机Kali对靶机服务器进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件的文件内容作为Flag值提交。(2分)

任务六:端口扫描Python渗透测试

1.从靶机服务器的FTP上下载PortScan.py,编辑Python程序PortScan.py,实现基于TCP全开的端口扫描,填写该文件当中空缺的F1字符串,将该字符串作为Flag值提交;(1分)

2.继续编辑Python程序PortScan.py,实现基于TCP全开的端口扫描,填写该文件当中空缺的F2字符串,将该字符串作为Flag值提交;(1分)

3.继续编辑Python程序PortScan.py,实现基于TCP全开的端口扫描,填写该文件当中空缺的F3字符串,将该字符串作为Flag值提交;(1分)

4.继续编辑Python程序PortScan.py,实现基于TCP全开的端口扫描,填写该文件当中空缺的F4字符串,将该字符串作为Flag值提交;(1分)

5.继续编辑Python程序PortScan.py,实现基于TCP全开的端口扫描,填写该文件当中空缺的F5字符串,将该字符串作为Flag值提交;(1分)

6.继续编辑Python程序PortScan.py,实现基于TCP全开的端口扫描,填写该文件当中空缺的F6字符串,将该字符串作为Flag值提交;(1分)

7.继续编辑Python程序PortScan.py,实现基于TCP全开的端口扫描,填写该文件当中空缺的F7字符串,将该字符串作为Flag值提交;(1分)

8.继续编辑Python程序PortScan.py,实现基于TCP全开的端口扫描,填写该文件当中空缺的F8字符串,将该字符串作为Flag值提交;(1分)

9.继续编辑Python程序PortScan.py,实现基于TCP全开的端口扫描,填写该文件当中空缺的F9字符串,将该字符串作为Flag值提交;(1分)

边栏推荐

- La vue latérale du cycle affiche cinq demi - écrans en dessous de cinq distributions moyennes

- SLAM 01.人类识别环境&路径的模型建立

- C#实现获取DevExpress中GridView表格进行过滤或排序后的数据

- 数据库中的范式:第一范式,第二范式,第三范式

- Go项目实战—参数绑定,类型转换

- 【DNS】“Can‘t resolve host“ as non-root user, but works fine as root

- 括号匹配问题(STL)

- 一个可以兼容各种数据库事务的使用范例

- @Serializedname annotation use

- [可能没有默认的字体]Warning: imagettfbbox() [function.imagettfbbox]: Invalid font filename……

猜你喜欢

非技術部門,如何參與 DevOps?

How to write high-quality code?

Today in history: the first e-book came out; The inventor of magnetic stripe card was born; The pioneer of handheld computer was born

AtCoder Beginner Contest 258「ABCDEFG」

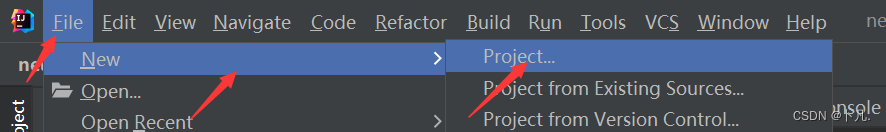

Idea create a new sprintboot project

手机厂商“互卷”之年:“机海战术”失灵,“慢节奏”打法崛起

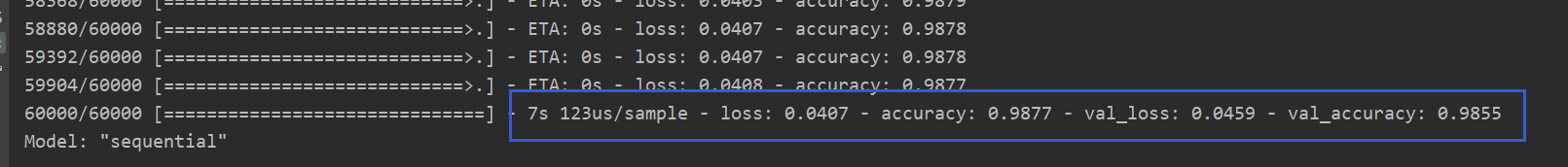

LSTM应用于MNIST数据集分类(与CNN做对比)

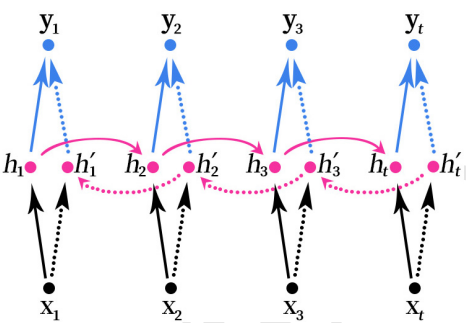

双向RNN与堆叠的双向RNN

![[论文阅读] CKAN: Collaborative Knowledge-aware Atentive Network for Recommender Systems](/img/6c/5b14f47503033bc2c85a259a968d94.png)

[论文阅读] CKAN: Collaborative Knowledge-aware Atentive Network for Recommender Systems

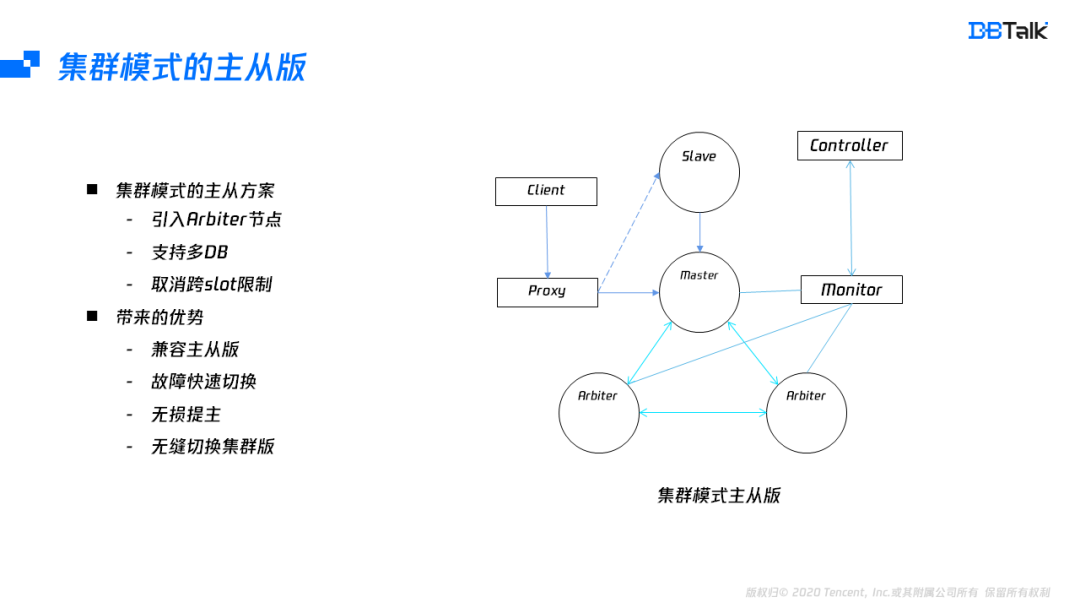

Redis如何实现多可用区?

随机推荐

TSQL–标示列、GUID 、序列

微信核酸检测预约小程序系统毕业设计毕设(7)中期检查报告

Atcoder beginer contest 254 "e BFS" f st table maintenance differential array GCD "

2022年T电梯修理操作证考试题及答案

DOM//

Node の MongoDB Driver

一个可以兼容各种数据库事务的使用范例

Should the dependency given by the official website be Flink SQL connector MySQL CDC, with dependency added

La vue latérale du cycle affiche cinq demi - écrans en dessous de cinq distributions moyennes

Window下线程与线程同步总结

Events and bubbles in the applet of "wechat applet - Basics"

请问大佬们 有遇到过flink cdc mongdb 执行flinksql 遇到这样的问题的么?

App各大应用商店/应用市场网址汇总

九度 1480:最大上升子序列和(动态规划思想求最值)

伪类元素--before和after

[vite] 1371 - develop vite plug-ins by hand

【黑马早报】罗永浩回应调侃东方甄选;董卿丈夫密春雷被执行超7亿;吉利正式收购魅族;华为发布问界M7;豆瓣为周杰伦专辑提前开分道歉...

Universal double button or single button pop-up

请问postgresql cdc 怎么设置单独的增量模式呀,debezium.snapshot.mo

Workmanager learning 1