当前位置:网站首页>xss注入

xss注入

2022-07-05 04:45:00 【哇咔哇咔哇咔哇咔】

XSS的简单介绍

跨站脚本攻击(Cross Site Scripting),为不和层叠样式表(Cascading Style Sheets,CSS)的缩写混淆,故将跨站脚本攻击缩写为XSS。恶意攻击者往Web页面里插入恶意Script代码,当用户浏览该页之时,嵌入其中Web里面的Script代码会被执行,从而达到恶意攻击用户目的。

XSS危害:

流量劫持

获取用户cookie信息,盗取账号

篡改、删除页面信息(钓鱼)

配合CSRF攻击,实施进一步攻击

XSS分类

反射型XSS:反射型XSS也被称为非持久性XSS,当用户访问一个带有XSS代码的HTML请求时,服务器端接收数据后处理,然后把带有XSS的数据发送到浏览器,浏览器解析这段带有XSS代码的数据后,就造成XSS漏洞,这个过程就像一次反射,所以叫反射型XSS。

存储型XSS:存储型XSS又被称为持久性XSS,存储型XSS是最危险的一种跨站脚本漏洞,当攻击者提交一段XSS代码后,被服务端接收并存储,当攻击者或用户再次访问某个页面时,这段XSS代码被程序读出来响应给浏览器,造成XSS跨站攻击,这是存储型XSS。

DOM型:不经过后端,DOM—based XSS漏洞是基于文档对象模型Document Objeet Model,DOM)的一种漏洞,dom-xss是通过url传入参数去控制触发的。

测试管理界面是否存在XSS:

在用户名框中输入">(闭合input标签)

结果,界面弹窗,证明该系统存在XSS注入

上一步验证得出,该页面存在XSS漏洞。接下来针对该漏洞进行修改链接属性实现跳转到钓鱼界面

在username=后面加上"><a(修改忘记密码a标签的href,使其指向钓鱼网站)

点击忘记密码,进入钓鱼网站

存储型xss

cms文章管理系统的留言板存在xss漏洞,现在我们通过构造代码进行注入

模拟管理员登录改文章管理系统的后台进行浏览审核用户的留言,发现触发xss弹窗,查看源代码我们发现用户输入的信息被嵌入在了html里面被浏览器解析执行了。

当管理员审核通过之后,任何浏览到该留言内容的人都会同样解析执行我们注入的payload的。

XSS漏洞防范

XSS的威力主要是取决于JavaScript能够实现的程度,XSS跨站脚本的形成原因是对输入输出没有严格过滤,导致在页面上可以执行JavaScript等客户端代码,所以只要将敏感字符过滤,就可以修复XSS跨站漏洞。

修复和防范方法:

三种类型的XSS漏洞都可以通过过滤或编码进行修复。

反射型XSS和存储型XSS可以在服务端对用户输入输出的内容过滤和编码操作,将关键字进行过滤处理,关键符号进行编码处理,如将所有on事件script等关键字进行过滤,将所有<,>,”,’,=等特殊符号进行实体化编码或url编码便可以修复。

DOM型XSS如有在服务端进行交互,也可参考上述的方法进行修复,如未和服务端进行交互,可在客户端使用JavaScript等客户端脚本语言进行编码和过滤处理。

边栏推荐

- Introduction to RT thread kernel (5) -- memory management

- 揭秘技术 Leader 必备的七大清奇脑回路

- How to force activerecord to reload a class- How do I force ActiveRecord to reload a class?

- Live broadcast preview | container service ack elasticity prediction best practice

- 直播预告 | 容器服务 ACK 弹性预测最佳实践

- windows下Redis-cluster集群搭建

- 2022 thinking of Mathematical Modeling B problem of American college students / analysis of 2022 American competition B problem

- Label exchange experiment

- Wan broadband access technology V EPON Technology

- Moco is not suitable for target detection? MsrA proposes object level comparative learning target detection pre training method SOCO! Performance SOTA! (NeurIPS 2021)...

猜你喜欢

TPG x AIDU | AI leading talent recruitment plan in progress!

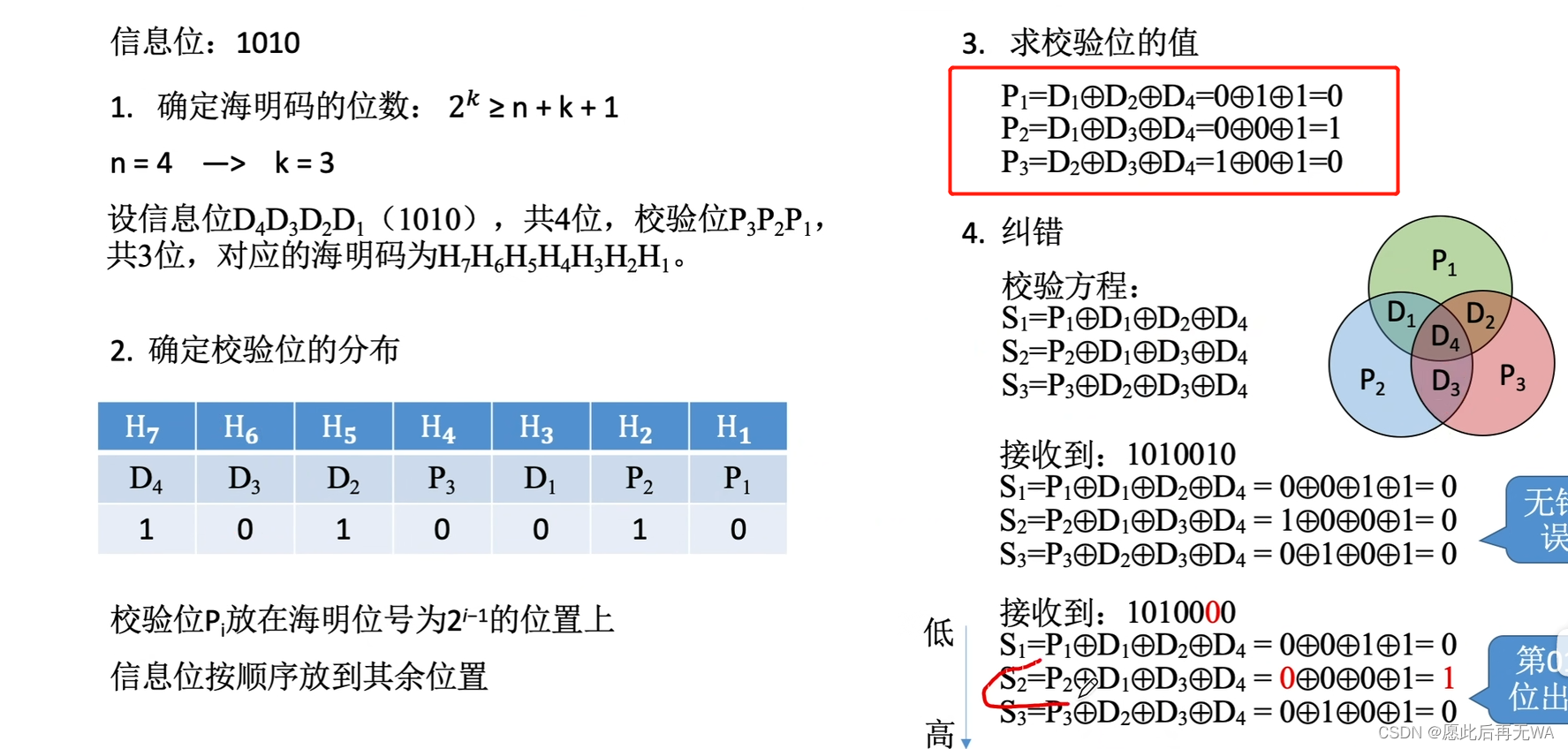

计组笔记(1)——校验码、原补码乘除计算、浮点数计算

![[groovy] closure (Introduction to closure class closure | this, owner, delegate member assignment and source code analysis)](/img/aa/3c8b7b27e322417777d1315b9a5a8f.jpg)

[groovy] closure (Introduction to closure class closure | this, owner, delegate member assignment and source code analysis)

Setting up redis cluster cluster under Windows

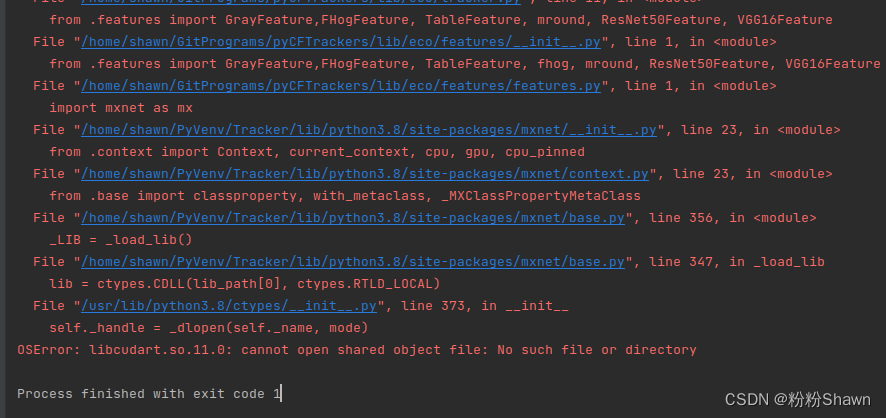

mxnet导入报各种libcudart*.so、 libcuda*.so找不到

Advanced length of redis -- deletion strategy, master-slave replication, sentinel mode

level17

质量体系建设之路的分分合合

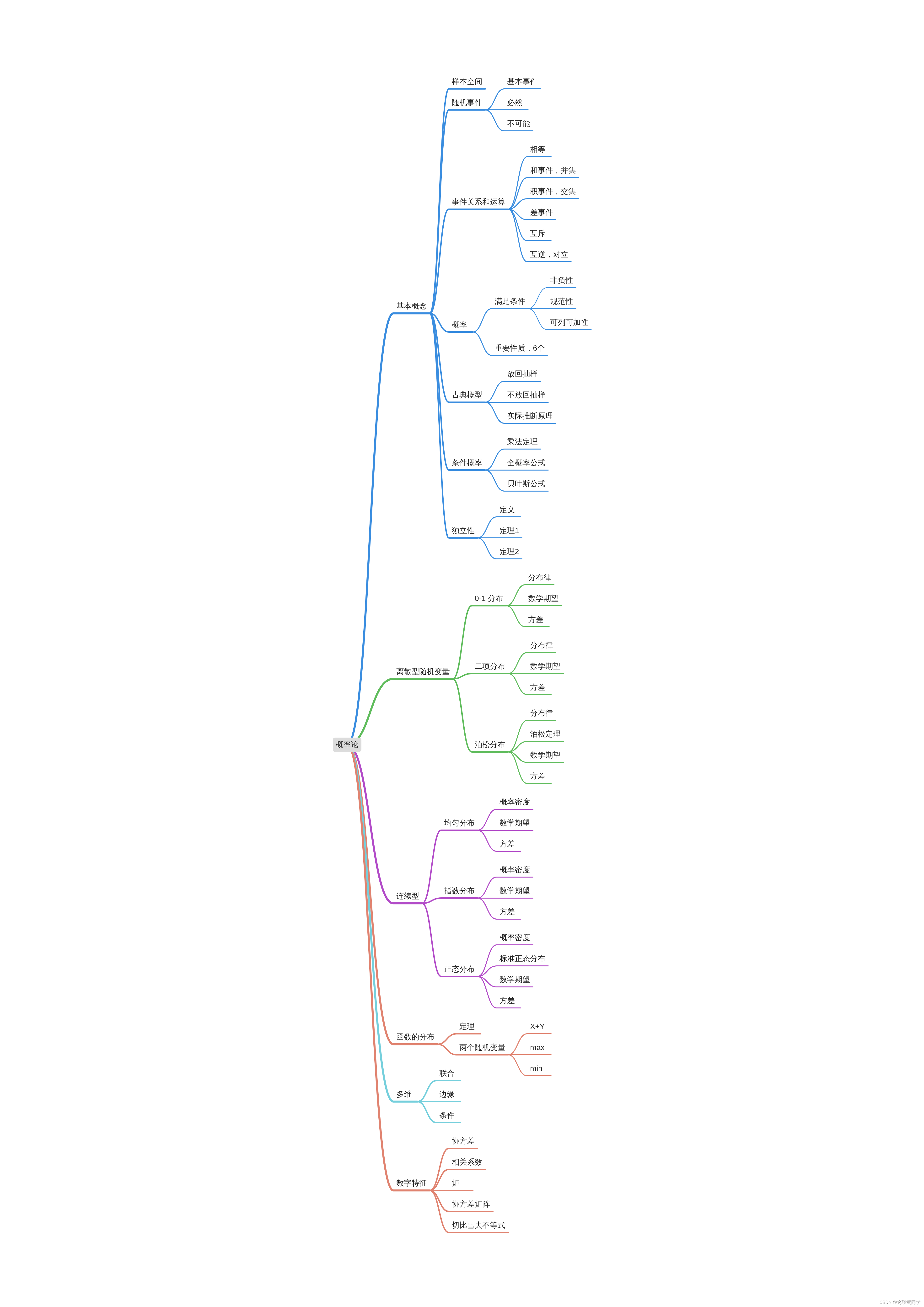

概率论与数理统计考试重点复习路线

2021 higher education social cup mathematical modeling national tournament ABCD questions - problem solving ideas - Mathematical Modeling

随机推荐

jmeter -- 分布式压测

次小生成树

Rk3399 platform development series explanation (network debugging) 7.29 summary of network performance tools

2021 higher education social cup mathematical modeling national tournament ABCD questions - problem solving ideas - Mathematical Modeling

PHP reads the INI file and writes the modified content

函数(基本:参数,返回值)

QT Bluetooth: a class for searching Bluetooth devices -- qbluetooth devicediscoveryagent

[groovy] closure (closure parameter binding | curry function | rcurry function | ncurry function | code example)

Inline built-in function

Aperçu en direct | Services de conteneurs ACK flexible Prediction Best Practices

揭秘技术 Leader 必备的七大清奇脑回路

[groovy] closure (Introduction to closure class closure | this, owner, delegate member assignment and source code analysis)

[groovy] closure (closure parameter list rule | default parameter list | do not receive parameters | receive custom parameters)

Construction d'un Cluster redis sous Windows

English topic assignment (26)

Function overloading

How to carry out "small step reconstruction"?

Advanced length of redis -- deletion strategy, master-slave replication, sentinel mode

History of web page requests

Managed service network: application architecture evolution in the cloud native Era