当前位置:网站首页>Réflexions sur la sécurité des données (réimpression)

Réflexions sur la sécurité des données (réimpression)

2022-07-06 06:08:00 【Magicien errant 12】

**Cet article a été transféré de:https://mp.weixin.qq.com/s/enP8MU7eBWaAbjb954JOMQ**

Ces dernières années,La construction du système de sécurité du système est de plus en plus parfaite.Mais la sécurité des données,Je n'a i pas vu un système parfait sortir,..Plus de détails sur les règles et règlements relatifs aux données.C'est le talon d'Achille,Un peu plus sec,Je me suis agenouillé.En termes de compétences techniques,Il semble qu'il manque des bits dans la direction de la sécurité des données.La confrontation rouge - bleu dans la direction de la sécurité du système pousse à l'amélioration du système de sécurité du système à une vitesse visible,Mais la sécurité des données,Il est même difficile de définir un modèle de confrontation rouge - bleu.

Communication sécuriséeq:830709780

Notre technologie évolue,Mais pour la sécurité des données,Toutes nos techniques semblent frapper le coton.

Clients de la sécurité des données

-------

Les entreprises discutent de la façon dont elles protègent les données des clients,L'utilisateur d'abord.

Mais si vous enlevez le voile de la responsabilité d'un client,Du point de vue de la survie de l'entreprise,Le sens le plus important et le plus fondamental de la sécurité des données est la conformité légale.Et puis le secret.Le premier est d'empêcher la divulgation de données clients,L'un est d'empêcher la divulgation de vos propres données.

Que ce soit dans l'UEGDPR,Ou la loi nationale sur la cybersécurité,Les données sensibles sont définies,Une clause de pénalité est définie pour les cas de violation de données.

Non - respect des obligations en matière de gestion de la sécurité des réseaux d'information,Divulgation d'informations sur l'utilisateur,Dans l'une des circonstances suivantes:,Il convient de constater que, conformément à l'article 286 - 1, premier alinéa, deuxième alinéa, du Code pénal“Avec de graves conséquences”:

(Un.) Cause Leakage of Track information 、Contenu de la communication、Information sur le crédit、Informations sur la propriété500Au - dessus de;**

(2.) Cause Leakage of accommodation information 、Dossiers de communication、Informations physiologiques sur la santé、Autres informations commerciales susceptibles d'affecter la personne、 Information de l'utilisateur sur la sécurité des biens **5000Au - dessus de;**

(Trois) Cause Leakage First item 、 Informations sur les utilisateurs autres que celles visées au deuxième alinéa 50000Au - dessus de;

Article 286 bis 【Non - respect de l'obligation de gestion de la sécurité des réseaux d'information】Non - respect de la loi par les fournisseurs de services Internet、Obligations en matière de gestion de la sécurité des réseaux d'information en vertu des règlements administratifs,Refus de prendre des mesures correctives sur ordre des autorités de surveillance,Dans l'une des circonstances suivantes:**,Condamné à une peine d'emprisonnement maximale de trois ans、Détention ou surveillance criminelle,Amende infligée simultanément ou uniquement:**

(Un.) Causant la diffusion massive d'informations illégales;

(2.) Divulgation d'informations sur l'utilisateur,Ayant des conséquences graves;

.Pour éliminer complètement toute menace potentielle à la sécurité des données , Il suffit de ne toucher à aucune donnée sensible . Mais en fait, c'est une grosse connerie .À l'ère du Big Data, Les données sont devenues le facteur de production de base . Aucune analyse des données , L'annonce recommande ce genre d'affaires. , Il est impossible de parler d'affaires personnalisées .

** La sécurité des données consiste en fin de compte à trouver un équilibre entre la disponibilité et la sécurité des données **.

Scénario de menace à la sécurité des données

--------

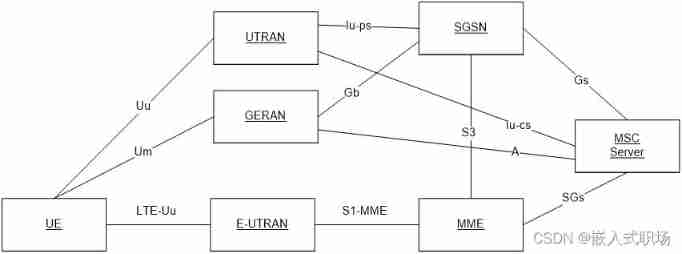

Le cycle de vie des données comprend la collecte ,Transmission,Stockage,Utiliser, Partager et détruire .

Nous rencontrons souvent plusieurs scénarios de fuite de données :

1. Collecte de données en violation des lois et règlements , Il y a beaucoup de AppA été informé.Tiktok Et pour avoir accès au presse - papiers, j'ai été traîné par Mei .

2. Transmission de données utilisanthttp, Les opérateurs ont naturellement accès à ces données . Certains sont utilisés pour faire de la publicité , Certains sont utilisés pour le marketing , De plus, il est utilisé pour escroquer. .

3. Les données sont stockées sur une infrastructure tierce , Ces données sont naturellement accessibles à des tiers

4. Vulnérabilité d'accès non autorisé au stockage de données

5. Vulnérabilité à l'utilisation des données , L'authentification peut être contournée

6. L'utilisateur de données est un initié

7. Partage des données avec des tiers , Le tiers a l'un des problèmes ci - dessus

8. Destruction incomplète du support de stockage des données

Solutions techniques pour la sécurité des données

--------

On ne parle pas de cryptage homomorphe ici. , Sans parler de la protection différentielle de la vie privée ces petites et moyennes entreprises ont du mal à mettre en pratique des technologies .

Parlons simplement de scénarios de menaces communes à la sécurité des données , Quel système technologique allons - nous mettre en place? .

Plus de partage sur Wechat public :Sécuritéinfo

Personnellement, je pense,Gartner Le système de sécurité adaptative mentionné précédemment pour la direction de la sécurité du système s'applique également à la sécurité des données .

Prevent

1. Définir les spécifications , Une bonne éducation . Identification des données commerciales , Définir les données de confidentialité

2. Identifier les actifs de données

3. Utilisateurs des données ,Comment utiliser, Scénarios de données de construction de liaisons de transport , Exiger la couverture des scénarios d'affaires les plus typiques et les plus courants .Par exemple, Les services à la clientèle de nombreuses entreprises ont accès à certaines données sensibles des utilisateurs , Utilisé pour aider les utilisateurs à résoudre les problèmes rencontrés . C'est un scénario typique. . Il y a aussi beaucoup d'employés externalisés dans les entreprises qui ont besoin d'accéder aux bases de codes et aux systèmes d'affaires sensibles , C'est un scénario typique. . Ou la modélisation de l'analyse des mégadonnées de l'équipe d'intelligence d'affaires , Besoin d'accéder à une grande quantité de données , C'est aussi un scénario typique. . L'utilisateur a lui - même accès à ses données dans l'état de connexion , C'est aussi un scénario typique. .

4. Pour la collecte de données,Transmission des données, Spécifications définies pour le stockage des données , Renforcer ,Évitez de passerhttpTransmission, Éviter l'exposition directe de la base de données .

5. Après avoir construit le scénario de données , Convergence des canaux d'accès aux données . Par exemple, aucun employé n'est autorisé à consulter directement le formulaire ,Doit passerWeb PortalEffectuer des visites.

6. Définir l'examen de qualification pour le partage des données , Et minimiser le partage .

Detect

Sécurité des données de nombreuses entreprises ont défini un très grand nombre de spécifications . Mais parce qu'il n'y a pas de support technique , Ce qui rend ces spécifications difficiles à vérifier , Impossible de fermer la boucle . Tout le monde prétend obéir. ,Manque de soutien technique, Je ne peux que choisir de lui faire confiance .

Comment utiliser la technologie pour vérifier la conformité aux spécifications de sécurité des données ?

Découverte d'actifs de données

1. Structure de la table de numérisation , Identifier les actifs de données sensibles

2. Code de numérisation,Identifier les données sensibles

Problème d'acquisition trouvé

1. Oui, en mouvement.app Accès à la détection par balayage

Problème de transmission trouvé

1. Grâce au système de détection du débit , Identification passive transmission de données sensibles

2. Par une attaque , Détection proactive des canaux de transmission de données sensibles et des problèmes

Problèmes d'utilisation trouvés

1. Dépannage des systèmes impliquant l'utilisation de données sensibles

2. .Surveiller le comportement de toute personne qui utilise les données , Identifier les exceptions

Problème de stockage trouvé

1. Base de données avec problème d'authentification

2. Stockage aléatoire de données sensibles , Sur l'ordinateur de l'utilisateur ,Serveur, Disque Réseau tiers ,github Stockage moyen

Problème de partage trouvé

1. Examen rigoureux des interfaces partagées , Priorité au partage des données par interface , Convergence des canaux partagés

Response

La réponse aux problèmes de sécurité des données est principalement double :

1. Quels actifs de données , Quelle ouverture est sortie ?

2. Qui a probablement sorti les données? ?

Si toutes nos requêtes de données sont interfacées , Alors on devrait être clairs. , Quels sont les plus probables api Les données ci - dessus ont été divulguées . Il y a beaucoup d'entreprises en Chine api Programme de sécurité . Y compris la technologie omnisciente , Scarlett doit attendre . C'est un très bon point d'entrée. .

Après ça, on va essayer d'être clairs. , Qui a sorti les données .

Pour les systèmes sensibles à l'intranet , De la classe capture d'écran , La technologie du filigrane est assez mature . Les filigranes peuvent être intégrés dans l'image .

Directement à traversWeb Portal Exporter des fichiers sensibles sur , Vous pouvez également utiliser la technologie transparente de cryptage et de décryptage , Bonne précaution .

Le plus gros mal de tête, Copier les données correspondantes , Directement à une plate - forme tierce .

Il y a plusieurs façons de passer à une plate - forme tierce :

1. Les employés internes ouvrent leur navigateur pour accéder à des plateformes tierces , Et coller les données . Ceci peut être résolu par le plug - in du navigateur

2. Les employés ont accès programmatiquement à des plateformes tierces pour transmettre des données ,Comme aveccurlCommande oupythonEn courshttp post. À ce moment - là, vous devez passer par le logiciel anti - fuite de données sur l'hôte ,hook httpInterfaceapi Pour tester .

Ou, Détournement direct de tout le personnel httpsFlux.À ce moment - là.,Si vous rencontrezHSTS Site Web de la classe , Peut - être pas chargé

Il y a bien sûr un autre moyen , Mise en réseau séparée des systèmes sensibles . Doit être accessible sur un terminal spécifique

3. Les employés transfèrent des données par l'intermédiaire d'un logiciel de messagerie instantanée .Similaire àQQ Wechat Clous.

Cet endroit a besoin d'une convergence logicielle , Limiter l'installation de logiciels spécifiques seulement .Bien sûr., Il y en aura toujours. , Par exemple, vous pouvez transmettre des données en apprenant des pays puissants .

Je dois mentionner ici , En fait, les clous peuvent être considérés , Exposer l'interface , Les entreprises elles - mêmes définissent les politiques de transfert de données sensibles . Par exemple, vous avez besoin d'un , Échec de la goupille si elle est envoyée à un non - employé . Sinon, à l'heure actuelle, les entreprises qui utilisent des clous ne peuvent toujours pas résoudre le problème de la sécurité des données .

Toutes les solutions ci - dessus sont vérifiées pour le texte clair des données , Une fois que les employés ont chiffré les données ,Et transmettre, Tous les tests ont échoué. .

Est - ce que c'est juste un employé autorisé ,Après avoir obtenu les données,Chiffrer les données,Transmission., On n'en saura rien. ?

.En fait, il y a des solutions ici .

1. Identifier un grand nombre de comportements d'accès aux données

2. Fournir des liens traçables pour les requêtes de données . Quelles données chaque utilisateur a - t - il consultées? , Par quelle interface

3. Identification de la manière dont les utilisateurs accèdent aux données .

a. Si l'utilisateur utiliseWeb PortalObtenir des données, Il est donc nécessaire de stocker ces données localement ,Puis crypter. Cet endroit a besoin d'une surveillance des fichiers contenant des données sensibles , Identifier le processus d'opération . Ceci peut être combiné avec le logiciel anti - fuite de données terminal EDREn cours

b. Si l'utilisateur utilise non Web PortalObtenir des données, Est une violation directe

Predict

Il y a un moyen pour nous de , Vous savez déjà qu'il est possible que cet événement se produise ?

On a besoin de renseignements sur les menaces en recueillant des renseignements publics sur le monde extérieur , Et l'analyse des renseignements de tiers et la sécurité interne des données case, Précipiter les sources d'information sur les menaces contre soi - même , Pour la sécurité des données caseFaire des prévisions

Plus de partage sur Wechat public :Sécuritéinfo

边栏推荐

- Web服务连接器:Servlet

- Hongliao Technology: how to quickly improve Tiktok store

- 【Postman】测试(Tests)脚本编写和断言详解

- 【C语言】qsort函数

- 養了只小猫咪

- Introduction to promql of # yyds dry goods inventory # Prometheus

- 【Postman】Collections配置运行过程

- Wib3.0 leapfrogging, in leapfrogging (ง • ̀_•́) ง

- Mysql database master-slave cluster construction

- 对数据安全的思考(转载)

猜你喜欢

随机推荐

Luogu [Beginner Level 4] array p1427 number game of small fish

【Postman】Collections-运行配置之导入数据文件

Hongliao Technology: Liu qiangdong's "heavy hand"

How Huawei routers configure static routes

数学三大核心领域概述:几何

入侵检测领域数据集总结

Software test interview questions - Test Type

[course notes] Compilation Principle

Commodity price visualization

養了只小猫咪

Baidu online AI competition - image processing challenge: the 8th program of handwriting erasure

Cognitive introspection

H3C firewall rbm+vrrp networking configuration

Testing and debugging of multithreaded applications

华为路由器忘记密码怎么恢复

【Postman】Monitors 监测API可定时周期运行

Mysql database master-slave cluster construction

IDEA 新UI使用

Application of Lie group in gtsam

Caused by:org.gradle.api.internal.plugins . PluginApplicationException: Failed to apply plugin

![Buuctf-[gxyctf2019] no dolls (xiaoyute detailed explanation)](/img/0a/054b994b29d4c50ede8b23514cf4ee.jpg)