当前位置:网站首页>Règlement sur la sécurité des réseaux dans les écoles professionnelles secondaires du concours de compétences des écoles professionnelles de la province de Guizhou en 2022

Règlement sur la sécurité des réseaux dans les écoles professionnelles secondaires du concours de compétences des écoles professionnelles de la province de Guizhou en 2022

2022-07-05 05:59:00 【Wong Chai sec】

2022Guizhou Vocational College skills competition

Procédures de sécurité des réseaux

Un.、Nom de l'événement

Nom de l'événement:Sécurité des réseaux

Attribution de l'événement: Technologie de l'information

2.、Objet du concours

Pour tester l'efficacité de la formation des talents en sécurité de l'information réseau dans les écoles professionnelles secondaires,Promouvoir la réforme de l'enseignement de la sécurité de l'information sur les réseaux,Former un grand nombre de personnes talentueuses ayant des compétences de niveau mondial pour répondre aux besoins de la stratégie nationale de cybersécurité,Créer dans la société“Les compétences changent le destin、L'ingéniosité mène à la vie”Une atmosphère de compétence,Ce concours est organisé conjointement par le Ministère de l'éducation nationale et plusieurs ministères..

(Un.)Vérifier l'efficacité de l'enseignement

Le concours couvre les dernières exigences en matière de compétences professionnelles des étudiants pour les postes d'entreprise dans l'industrie de la sécurité de l'information sur les réseaux.,Le processus de compétition est la mise en œuvre concrète de la tâche de travail complète,Les critères d'évaluation du concours sont conformes aux critères d'acceptation et d'exécution des projets de l'industrie..Par concours,Il peut bien refléter le degré de correspondance entre les compétences des élèves des écoles professionnelles secondaires et les exigences du poste de l'employeur.,Afin de vérifier l'efficacité de l'enseignement de la sécurité de l'information sur les réseaux,Démontrer les réalisations en matière de formation des talents en matière de sécurité de l'information.

(2.)Promouvoir la réforme de l'enseignement

Le contenu du concours provient de projets et de tâches réels de l'entreprise.,Son contenu et ses exigences reflètent directement les exigences du poste en matière de technologie de la sécurité de l'information sur les réseaux.,Guider l'école pour relier les postes professionnels et professionnels、Correspondance entre le contenu du cours et les normes professionnelles、Lien entre le processus d'enseignement et le processus de travail、Lien entre le certificat d'études et le certificat de qualification professionnelle.Par concours,Guider les écoles professionnelles secondaires à transformer l'ensemble des tâches de l'entreprise en contenu pédagogique;Changer le mode d'enseignement traditionnel de l'accent mis sur l'enseignement plutôt que sur la pratique“Secondaire、Enseignement pratique”Projet d'enseignement de cas; Développer les compétences professionnelles en tant que compétences professionnelles de base , Afin d'améliorer la pertinence et l'efficacité de la formation des talents .

(Trois) Alignement sur les normes mondiales

Cet événement suit de près la tendance au développement de l'industrie de la sécurité de l'information sur les réseaux , Viser le niveau international de développement des technologies de cybersécurité , Intégration du contenu du concours dans les technologies les plus récentes pour le développement de l'industrie . Diriger les grandes écoles professionnelles secondaires pour cultiver les besoins nationaux à un nouveau point de départ plus élevé 、 Compétences internationales en matière de sécurité de l'information sur les réseaux ,Stratégie nationale de service, Construire une puissance de réseau .

(Quatre) Créer un climat social favorable aux compétences

Les talents qualifiés sont une partie importante de l'équipe de talents , Une bonne atmosphère sociale est l'environnement et la base de la croissance des talents qualifiés , Concerne le développement à long terme des talents qualifiés . Publicité par concours , Guider le respect de la société dans son ensemble 、Attention!、 Prendre soin de la formation et de la croissance des talents qualifiés , Faire respecter le travail 、Respect de la technologie、 Le respect de l'innovation devient un consensus social .Par concours, Reconnaître un groupe de jeunes talents qualifiés exceptionnels , Renforcer leur fierté 、Sens de l'acquisition, Créer dans tout le pays “Les compétences changent le destin、L'ingéniosité mène à la vie”Une atmosphère de compétence, Encourager les jeunes à acquérir des compétences 、 La voie du retour des compétences au pays .

Trois、Contenu du concours

3.1 Normes et spécifications

Évaluer principalement le déploiement de la stratégie de sécurité du système réseau des candidats 、Protection de l'information、 Gestion de la sécurité du réseau 、Intervention d'urgence en cas d'incident de sécurité du réseau、Sécurité des réseaux collecte de données、Sécurité des applications、 Vérification des codes et autres capacités pratiques complètes ,Plus précisément::

Projets | |

1 | Organisation et gestion du travail |

Particuliers(Candidats) Besoin de comprendre et de comprendre : • Réglementation en matière de santé et de sécurité 、Obligations、Le règlement. • Lorsque des EPI doivent être utilisés ,Par exemple::Protection électrostatique、Décharge électrostatique. • Importance de l'intégrité et de la sécurité dans le traitement de l'équipement et de l'information des utilisateurs . • Recyclage des déchets 、 Importance de l'élimination sécuritaire . • Plan、 Méthode d'ordonnancement et d'élimination prioritaire . • Dans toutes les pratiques de travail , Attention à l'exactitude 、 Importance de l'inspection et des détails . • Importance du travail systématique . • Environnement de travail 6SGestion. | |

Particuliers(Candidats) Capacités requises : • Respect des normes de santé et de sécurité 、 Règles et règlements . • Maintenir un environnement de travail sûr . • Identifier et utiliser un équipement de protection électrostatique personnel approprié . • Sécurité、 Choisir correctement 、Utiliser、Nettoyage、 Entretien et entreposage des outils et du matériel • Se conformer aux règlements pertinents , Planification de la zone de travail , Maintenir la propreté quotidienne , Maximiser l'efficacité du travail . • Travailler efficacement, Et vérifier régulièrement les progrès et les résultats . • Adopter une approche globale et efficace de la recherche , Veiller à ce que les connaissances soient constamment mises à jour . • Essayer activement une nouvelle méthode 、 Nouveaux systèmes et volonté de changement . | |

2 | Compétences en communication et en communication interpersonnelle |

Particuliers(Candidats) Besoin de comprendre et de comprendre : • L'écoute est un moyen important de communiquer efficacement . • Exigences relatives au rôle des membres de l'équipe et moyens de communication les plus efficaces . • L'importance d'établir et de maintenir des relations de travail créatives avec les membres de l'équipe et les gestionnaires . • Compétences efficaces en travail d'équipe . • Techniques de résolution des malentendus et des conflits . • Capacité de gérer le stress et la colère . • Importance du travail d'équipe. | |

Particuliers(Candidats) Capacités requises : • Utiliser de bonnes compétences pour écouter attentivement et poser des questions , Approfondir la compréhension des situations complexes . • Communication orale et écrite continue et efficace avec les membres de l'équipe . • Reconnaître et s'adapter aux besoins changeants des membres de l'équipe . • Promouvoir activement, Créer une équipe forte et efficace . • Partager les connaissances et l'expertise avec les membres de l'équipe , Développer une culture d'apprentissage solidaire . • Gérer efficacement les émotions négatives , Confiance dans la résolution de problèmes . • Compétences en communication avec le personnel . | |

3 | Dispositions relatives à la sécurité |

Particuliers(Candidats) Besoin de comprendre et de comprendre : • Norme de gestion des risques liés aux technologies de l'information 、Politique、 Exigences et processus . • Fonctions et utilisation des outils de défense du réseau et d'évaluation de la vulnérabilité . • Fonctions spécifiques du système d'exploitation . • Concepts liés à la programmation informatique , Y compris les langues informatiques 、Programmation、Tests、Mise en service、 Suppression et types de fichiers . • Principes et méthodes de sécurité des réseaux et de protection de la vie privée appliqués au développement de logiciels . | |

Particuliers(Candidats) Capacités requises : • Lors de la conception de l'essai global du programme et de la documentation du processus d'évaluation , Les principes de sécurité des réseaux et de protection de la vie privée devraient être appliqués aux exigences administratives. ( Et confidentialité 、Intégrité、Disponibilité、Authentification、 Non - répudiation des signatures numériques ). • Pour la gestion、 Évaluation indépendante et complète des contrôles de sécurité opérationnels et techniques , Et évaluer l'amélioration du contrôle interne ou hérité des systèmes informatiques , Pour déterminer l'efficacité globale du contrôle . • Développement、 Créer et maintenir de nouvelles applications informatiques 、 Logiciels ou applications spécialisées . • Modifier une application informatique existante 、 Logiciels ou applications spécialisées . • Analyse des applications informatiques nouvelles ou existantes 、 Sécurité des logiciels ou des applications professionnelles , Fournir les résultats d'analyse disponibles . • Effectuer des recherches sur les systèmes logiciels et développer de nouvelles fonctions , Assurer la sécurité du réseau . • Effectuer des études techniques complètes , Évaluation des faiblesses éventuelles du système de cybersécurité . • Plan、 Préparation et mise en œuvre des essais du système . • Selon les spécifications et les exigences techniques ,Analyse、 Évaluer et produire les résultats du rapport . • Tester et évaluer la sécurité des systèmes d'information , Couvrir le cycle de vie du développement du système . | |

4 | Fonctionnement、Entretien、 Supervision et gestion |

Particuliers(Candidats) Besoin de comprendre et de comprendre : • Langue de requête,Par exemple: SQL (Langage de requête structuré) . • Sauvegarde et récupération des données, Stratégie de normalisation des données . • Protocole réseau,Par exemple: TCP/IP、Configuration dynamique de l'hôte(DHCP)、Système de noms de domaine (DNS) Et le Service d'Annuaire. • Concept et fonctionnalité du pare - feu . • Concept d'architecture de sécurité des réseaux , Inclure la topologie 、Accord、 Composantes et principes . • Système、 Technologie de renforcement du réseau et du système d'exploitation . • Gestion des technologies de l'information 、 Politique de sécurité des utilisateurs (Par exemple:Création de compte、Règle du mot de passe、Contrôle d'accès). • Principes et méthodes de sécurité des technologies de l'information . • Authentification、 Méthodes d'autorisation et de contrôle d'accès . • Sécurité des réseaux、 Vulnérabilités et principes de confidentialité . • Système de gestion de l'apprentissage et son application dans l'apprentissage de la gestion . • L'impact de la loi sur la cybersécurité et d'autres lois et règlements pertinents sur la planification du réseau . | |

Particuliers(Candidats) Capacités requises : • Gérer une base de données ou un système de gestion de base de données . • Gérer et mettre en œuvre des processus et des outils , Veiller à ce que les institutions soient identifiables 、Archivé、 Accès aux actifs du savoir et au contenu de l'information . • Résolution des problèmes,Installation、Configuration、Dépannage, Et assurer l'entretien et la formation en fonction des besoins des clients ou de la consultation . • Installation、Configuration、Tests、Exécution、 Maintenance et gestion des réseaux et des pare - feu ,Y compris le matériel et les logiciels, Assurer le partage de toutes les informations 、Transmission, Appui à la sécurité de l & apos; information et aux systèmes d & apos; information . • Installation、Configuration、 Débogage et maintenance du serveur (Matériel et logiciels), Assurer la confidentialité des informations 、Intégrité et disponibilité. • Gérer les comptes、 Configuration du pare - feu et installation des correctifs du système d'exploitation . • Contrôle d'accès、 Création et gestion de comptes et de mots de passe . • Systèmes et processus informatiques existants de l'organisme d'inspection , Aider l'Agence à devenir plus sûre 、 Opérations plus rapides et plus efficaces . • Aide à la surveillance des systèmes ou réseaux d'information , Gérer les problèmes éventuels de sécurité de l'information au sein de l'Organisation ou d'autres aspects nécessitant une responsabilité ,Y compris les stratégies、Personnel、Infrastructure、Besoins、Mise en œuvre des politiques、Plan d'urgence、 Sensibilisation à la sécurité et autres ressources . | |

5 | Protection et défense |

Particuliers(Candidats) Besoin de comprendre et de comprendre : • Mise en œuvre du système de fichiers (Par exemple, Système de documentation des nouvelles technologies [NTFS]、Tableau d'allocation des fichiers [FAT]、Extension de fichier [EXT]). • Fichiers système (Par exemple:Fichiers journaux、Fichier du registre、Profil) Contient des informations pertinentes et l'emplacement de stockage de ces fichiers système . • Concept d'architecture de sécurité des réseaux , Inclure la topologie 、Accord、 Stratification et principes . • Normes techniques de l'industrie et principes d'analyse 、Méthodes et outils. • Enquêtes sur les menaces 、Rapport、 Outils d'enquête et lois 、Réglementation. • Catégorie d'événements liés à la sécurité du réseau 、 Réponse et traitement . • Outils de défense du réseau et d'évaluation de la vulnérabilité et leurs fonctions . • Réponse aux risques connus pour la sécurité . • Authentification、 Méthodes d'autorisation et d'accès . | |

Particuliers(Candidats) Capacités requises : • Utilisation de mesures de protection et utilisation des informations recueillies par différents canaux ,Pour identifier、 Analyser et signaler ce qui s'est passé 、 Ou un événement réseau possible , Pour protéger l'information 、 Protection des systèmes et réseaux d'information contre les menaces . • Tests、Mise en œuvre、Déploiement、Entretien、Vérifiez、 Gérer l'infrastructure matérielle et les logiciels , Gérer efficacement les réseaux et les ressources des fournisseurs de services de protection des réseaux informatiques au besoin . • Réseau de surveillance, Enregistrement en temps opportun des activités non autorisées . • Réagir efficacement aux crises ou aux situations d'urgence dans leur domaine , Réduire les menaces directes et potentielles dans leur domaine d'expertise . • Utilisation de mesures d'atténuation 、 Mesures préparatoires , Réponse et rétablissement au besoin , Assurer la sécurité des biens et de l'information avec un taux de survie maximal . • Enquêter et analyser les activités pertinentes d'intervention d'urgence en matière de cybersécurité . • Évaluation des menaces et des vulnérabilités . • Évaluer le niveau de risque , Élaborer des mesures d'atténuation appropriées pour les situations opérationnelles et non opérationnelles . | |

6 | Analyse |

Particuliers(Candidats) Besoin de comprendre et de comprendre : • Contexte et méthodes utilisées par les auteurs de cybermenaces . • Méthodes et techniques de détection des diverses activités disponibles . • Capacité de collecte d'information et base de ressources du renseignement sur le réseau . • Menaces et vulnérabilités du réseau . • Principes fondamentaux de la sécurité des réseaux (Par exemple,Cryptage、Pare - feu、Certification、 Système de piégeage 、 Protection périphérique ). • Source de diffusion de l'information sur les vulnérabilités (Par exemple,Alerte!、Notification、 Rectificatif et annonce ). • Structure des outils de développement 、 Méthodes et stratégies (Par exemple,Renifler、Enregistrez le clavier) Et la technologie (Par exemple, Accès à la porte de derrière 、 Collecte de données confidentielles 、 Analyse des vulnérabilités d'autres systèmes du réseau ). • Prévisions、 Simuler les stratégies internes de menace et d'intervention . • Fonctionnement du réseau et outils de collaboration interne et externe . • Falsification systématique et cas d'utilisation judiciaire . | |

Particuliers(Candidats) Capacités requises : • Identification et évaluation des activités des délinquants en matière de cybersécurité . • Publication des conclusions , Pour aider à initialiser ou à appuyer les enquêtes ou les activités d'application de la loi et de contre - espionnage . • Analyse de l'information recueillie , Identifier les faiblesses du système et les liens potentiellement exploitables . • Analyse des différents canaux de la communauté du renseignement 、 Information sur les menaces dans différentes disciplines et institutions . • Selon le contexte , Synchroniser et placer les informations de renseignement , Trouver des implications possibles . • Application d'un ou de plusieurs pays différents 、Régions、 Connaissances récentes dans les domaines de l'Organisation et de la technologie . • Langue d'application、 Expertise culturelle et technique pour la collecte d'informations 、 Analyse et autres activités de cybersécurité . • Identification、 Préserver et utiliser les vestiges du processus de développement du système et les utiliser pour l'analyse . | |

7 | Collecte et exploitation |

Particuliers(Candidats) Besoin de comprendre et de comprendre : •• Stratégie de collecte 、 Application de la technologie et des outils . • Capacité de collecte d'informations et de renseignements sur le réseau et utilisation de la base de ressources . • Conversion des exigences en matière d'information et de collecte 、Suivi、Priorité. • Plan d'exploitation du réseau 、 Politiques et ressources connexes . • Stratégie d'exploitation du réseau 、Ressources et outils. • Concept d'exploitation du réseau 、 Terminologie du fonctionnement du réseau 、 Principes de fonctionnement du réseau 、Fonction、 Limites et effets . | |

Particuliers(Candidats) Capacités requises : •• Appliquer les stratégies appropriées , Établissement des priorités grâce à des processus gérés par la collection , Pour effectuer la collecte d'informations . • Effectuer un ciblage conjoint approfondi , Exécuter le processus de sécurité du réseau . • Collecte d'informations sur demande , Exécuter le plan détaillé et la commande . • Appui à la collecte de preuves sur les cybermenaces , Atténuer ou protéger contre les menaces cybernétiques possibles ou en temps réel . | |

8 | Enquêtes |

Particuliers(Candidats) Besoin de comprendre et de comprendre : • Enquêtes sur les menaces 、Rapport、 Outils d'enquête et lois 、Réglementation. • Concepts et méthodes d'analyse des logiciels malveillants . • Collecte、Emballez、 Processus de transmission et de stockage des preuves électroniques , Tout en maintenant la chaîne de garde . • Procédure judiciaire , Inclure un exposé des faits et des éléments de preuve . • Types et ensembles de données persistantes . • Types et méthodes d'identification des données médico - légales numériques . • Effets opérationnels spécifiques des vulnérabilités en matière de sécurité des réseaux . | |

Particuliers(Candidats) Capacités requises : •• Collecte、Traitement、Enregistrer、 Analyser et fournir des preuves informatiques , Réduire la vulnérabilité du réseau , Soutien à la criminalité 、Fraude、 Enquêtes contre l'espionnage ou l'application de la loi . | |

3.2 Pondération des points de concours et calendrier

Nom du module | Temps de compétition (Heures) | Poids | |

A | Mise en place d'infrastructures et renforcement de la sécurité | 3.0 | 20% |

B | Réponse aux incidents liés à la sécurité du réseau、Sécurité des enquêtes et des applications médico - légales numériques | 40% | |

C | CTFPrends le drapeau.-Attaque | 3.0 | 20% |

D | CTFPrends le drapeau.-Défense | 20% | |

Total général | 6 | 100% | |

Quatre、 Mode de compétition

C'est une compétition d'équipe. , L'équipe de l'Université participe au concours , Ne pas faire d'équipe entre les écoles . Chaque équipe participante est composée de: 2Les joueurs sont, La même école ne peut pas s'inscrire à plus d'une équipe 1Branche, Limite par équipe 2Enseignants.

Cinq、Processus de concours

(Un.) Organigramme du concours

(2.)Calendrier des concours

Le concours est limité à 1Dans les jours, Les compétitions sont 1Champ, Le temps de course est 3Heures,Le temps est9:00-16:00,Les dispositions spécifiques sont les suivantes::

Date | Temps | Questions | Participants | Lieu |

Avant la course 2Jour | 20:00Avant | L'arbitre、Arbitrage、 Rapport de surveillance | Personnel | Hôtels d'hébergement |

Avant la course1Jour | 09:00-12:00 | L'équipe se présente ,Hébergement,Obtenir des informations | Personnel、Les équipes participantes | Hôtels d'hébergement |

09:00-12:00 | Réunion de travail des arbitres | Juge - arbitre en chef、Juge - arbitre、 Équipe de surveillance | Salle de réunion | |

13:00-14:30 | Chef d'équipe | Chefs d'équipe 、Juge - arbitre en chef | Salle de réunion | |

15:00-16:00 | Visite du stade | Chefs d'équipe | Sites de compétition | |

16:00 | Vérifier le terrain fermé | Juge - arbitre en chef、 Équipe de surveillance | Sites de compétition | |

16:00 | Retour à l'hôtel | Chef d'équipe 、Surveillance | Sites de compétition | |

Concours Ce jour - là | 07:30 | Arbitre en position. | L'arbitre、Surveillance | Sites de compétition |

07:30-08:00 | Tirage au sort ,Cryptage primaire | Candidats、L'arbitre、Surveillance | Sites de compétition | |

08:00-08:30 | Tirage au sort , Cryptage secondaire et entrée | Candidats、L'arbitre、Surveillance | Sites de compétition | |

08:30-08:40 | Les candidats sont en position. , Lire la discipline de la salle d'examen | Candidats、L'arbitre、Surveillance | Sites de compétition | |

08:40-09:00 | Inspection du matériel、ModuleA、ModuleB Distribution des épreuves | Candidats、L'arbitre、Surveillance | Sites de compétition | |

09:00-12:00 | ModuleA、BConcours | Candidats、L'arbitre、Surveillance | Sites de compétition | |

12:00-13:00 | Déjeuner | Candidats、L'arbitre、Surveillance | Salon | |

13:00-16:00 | ModuleC、DConcours | Candidats、L'arbitre、Surveillance | Sites de compétition | |

16:00 | Le concours est officiellement terminé | Candidats、L'arbitre、Surveillance | Sites de compétition | |

16:00-18:00 | Évaluation des résultats、Vérification、Décrypter、Confirmation | Juge - arbitre en chef、 Arbitre de notation 、Surveillance | Sites de compétition | |

18:00-19:00 | Publication des résultats, Présentation des résultats | Juge - arbitre en chef、Surveillance | Sites de compétition |

Six、 Volume du concours

Voir l'annexe pour l'exemple de titre du rouleau de course .

Sept、Règles du concours

(Un.)Admissibilité à l'inscription

Les candidats doivent être: 2022 Étudiants de l'enseignement secondaire professionnel à temps plein inscrits chaque année ; Cinq ans d'enseignement professionnel supérieur à temps plein de la première à la troisième année ( Y compris la troisième année ) Les étudiants inscrits peuvent participer au concours . Les candidats ne sont pas limités au sexe , L'âge ne doit pas dépasser 21Âge, La date limite pour le calcul de l'âge est fixée à 2022Année11Mois1 Jours .

(2.) La station de compétition est déterminée par tirage au sort , Les participants ne doivent pas quitter la station de compétition pendant la compétition. .

(Trois) Matériel nécessaire au concours 、 Le logiciel système et les outils auxiliaires sont organisés uniformément par le Comité d'organisation. , Les candidats ne sont pas autorisés à apporter leur propre matériel 、Logiciels、Stockage mobile、Outils auxiliaires、 Les communications mobiles entrent sur le site de la compétition .

(Quatre) Les participants déterminent eux - mêmes les procédures de travail et le calendrier. .

(Cinq) Les concurrents avant le match 20 Minutes pour entrer dans la station de course et recevoir la tâche de course , Les travaux pertinents ne peuvent commencer qu'après le début officiel du concours. .

(Six) Pendant le concours , Les candidats doivent se conformer strictement aux règles de fonctionnement. , Assurer la sécurité du personnel et de l'équipement , Et accepter la supervision et l'avertissement de l'arbitre . En cas de défaillance ou d'endommagement de l'équipement en raison d'un concurrent , Impossible de poursuivre la course , Le juge - arbitre a le pouvoir discrétionnaire de mettre fin au concours de l'équipe. ; En cas de défaillance de l'équipement due à des facteurs personnels autres que les concurrents , Le juge - arbitre statue au cas par cas. .

(Sept) Fin du concours ( Ou avant )Après, Levez - vous. , Aucune autre opération ne doit être effectuée après confirmation. , Départ séquentiel .

(Huit) Les résultats définitifs du concours ont été vérifiés et jugés corrects par le juge - arbitre en chef. 、 Après avoir été signé et confirmé par le superviseur en chef , Au lieu désigné , Annonce préalable sur papier à toutes les équipes participantes aux points désignés , Les équipes participantes sont déclarées fermées sans opposition .

(Neuf) Les résultats finaux de chaque équipe participant à ce concours sont entrés dans le système de gestion des jeux par le préposé à l'information de l'organisateur. . Après l'examen des données sur les réalisations par l'agent d'information de l'entrepreneur , Exporter et imprimer les résultats entrés dans le système de course , Signé après vérification par le juge - arbitre en chef . Le préposé à l'information de l'organisateur télécharge l'information électronique sur les résultats des courses confirmée par le juge - arbitre dans le système de gestion des courses. , Entre - temps, soumettre la transcription imprimée signée par le juge - arbitre au Comité exécutif du concours. .

(Dix) Points attribués par le Groupe de travail d'experts après la clôture du concours , Analyser les points de connaissance des concurrents dans le processus de compétition 、 Maîtrise de la technologie , Et soumettre le rapport d'analyse au Bureau du Comité exécutif du concours , Le Bureau du Comité exécutif fait une annonce en temps opportun en fonction de la situation réelle. .

(Onze) Les documents de résultat tels que les documents originaux et les résultats finaux de la notation de l'arbitre à chaque étape de la compétition doivent être emballés et scellés pour être conservés après avoir été signés par le personnel de l'équipe de supervision et l'arbitre en chef. , Et scellé par l'école organisatrice , Désigner une personne spéciale pour la garde en lieu sûr .

Huit、Environnement de compétition

1. Sites de compétition . L'équipement des sites de compétition doit être conforme aux exigences en matière de prévention des épidémies. , Zone de compétition sur place 、 District judiciaire 、Zone de service、 Zone de soutien technique . Bon éclairage de jour garanti sur place 、 Éclairage et bonne ventilation ; Fournir de l'eau stable 、 Matériel d'urgence électrique et électrique , Fournir suffisamment d'extincteurs à poudre sèche . Toutes les salles d'enseignement sont également disponibles 1Chambre.

2. Matériel de compétition . L'équipement de compétition est fourni et garanti par le Comité exécutif et l'école hôte. , La zone de compétition prépare les plates - formes logicielles et matérielles nécessaires à la compétition en fonction du nombre d'équipes participantes. , Fournir du matériel de compétition standard aux équipes participantes .

3. Station de compétition . L'espacement des postes de travail et l'espace du site doivent être conformes aux exigences en matière de prévention des épidémies. , Chaque zone de travail du site de compétition est équipée d'une seule phase 220V/3A Alimentation en courant alternatif ci - dessus . Chaque station de compétition est numérotée et isolée par des bandes d'espacement. , S'assurer qu'il n'y a pas d'interférence entre les équipes , Chaque station de compétition est équipée 2 Une chaise de travail (Tabouret).

4. La zone de soutien technique est le lieu de travail du personnel de soutien technique. , Déploiement de l'environnement du réseau et protection de la sécurité du Réseau pour les concurrents .

5. Fournir des services médicaux et d'autres services dans la zone de service , Et isolé par une bande de séparation .

6. Isolation et anti - interférence des postes de compétition . Ligne d'isolement entre les stations de compétition .

Neuf、Spécifications techniques

Ce concours combine la demande de formation des talents des postes professionnels de l'entreprise , L'ingénierie de la sécurité des réseaux d'information est en cours de conception 、 En cours de construction ,Il y a principalement8 Normes professionnelles nationales , Les candidats doivent respecter les spécifications suivantes lors de la mise en œuvre du programme de compétition: :

Numéro de série | Norme No. | Nom standard chinois |

1 | GA/T 1389-2017 | 《 Technologie de la sécurité de l'information - Guide de classification de la protection de la sécurité des réseaux 》 |

2 | GB 17859-1999 | 《Critères de classification des niveaux de protection de la sécurité des systèmes informatiques》 |

3 | GB/T 20271-2006 | 《 Technologie de la sécurité de l'information exigences générales en matière de technologie de la sécurité pour les systèmes d'information 》 |

4 | GB/T 20270-2006 | 《 Technologie de la sécurité de l'information - exigences techniques en matière de sécurité de base des réseaux 》 |

5 | GB/T 20272-2006 | 《 Technologie de la sécurité de l'information exigences techniques de sécurité du système d'exploitation 》 |

6 | GB/T 20273-2006 | 《 Technologie de la sécurité de l'information - exigences techniques en matière de sécurité pour le système de gestion des bases de données 》 |

7 | GA/T 671-2006 | 《 Technologie de la sécurité de l'information - - exigences techniques relatives au niveau de sécurité des systèmes informatiques terminaux 》 |

8 | GB/T 20269-2006 | 《 Technologie de la sécurité de l'information exigences relatives à la gestion de la sécurité des systèmes d'information 》 |

Dix、Plate - forme technologique

(Un.) Matériel de compétition

Numéro de série | Nom du matériel | Nombre | Besoins en matériel |

1 | Plate - forme de compétition pour la sécurité des réseaux | 1 | 1. Capacité de compléter la configuration de l'infrastructure 、Renforcement de la sécurité、Intervention en cas d'incident de sécurité、Sécurité des réseaux collecte de données、Sécurité des applications、CTF Attaque du drapeau 、 CTF Connaissance de la défense du drapeau 、 Mise en œuvre de l'environnement de compétition du contenu des compétences , Peut soutenir efficacement 300Taille de la population, Avoir un environnement de réponse centralisé basé sur le même scénario pour le contenu du concours de cette procédure . 2. Standard2 Gigabit Ethernet ,IntelProcesseur,Supérieur ou égal à16G Mémoire,SSD +SATADisque dur. Extensibilité de plusieurs plateformes de virtualisation , Soutien à la gestion des grappes , Synchronisation avec sauvegarde incrémentale , Normes de gestion de la virtualisation libvirtInterface; Soutenir les concours en ligne simultanés Multi - utilisateurs , Modèle de virtualisation de la cible de programmation automatique basé sur différentes tâches réelles , Aucune configuration manuelle de l'adresse n'est nécessaire tout au long du processus ,VLANAvecIP Peut être défini par les exigences du concours ; Fournir une entrée individuelle 、 Modes de combat réels tels que les combats mixtes par groupes , Pas de commutation manuelle entre les phases ,Traitement automatique du système;Fournir plus que20 Différents niveaux 70 Scénarios d'attaque et de défense ;ModuleB、C Évaluation automatique de l'ensemble du processus , Prise en charge du téléchargement des éléments d'image du processus de compétition , Stratégie de classement supérieure ou égale 12Espèce; Présentation personnalisée de la situation animée , Analyse détaillée des résultats ; Prise en charge de la surveillance des machines virtuelles anormales ,Détection simultanéeFTP、HTTP、ICMP、SMTP、SSH、TCPEtUDPAccord, Les ports de service prennent en charge les ports de service dans une plage valide ; Prise en charge du chiffrement complet , Prise en charge de l'importation de fichiers chiffrés , Le mode de chiffrement est asymétrique , L'appareil peut générer des mots de passe au hasard . |

2 | PCMachine | 2 | CPU Fréquence principale>=2.8GHZ,>= Quad Core Quad thread ;Mémoire>=8G;Disque dur>=500G;Prise en charge de la virtualisation du matériel. |

(2.) Plate - forme technologique logicielle :

L'environnement du système d'application du concours comprend principalement: WindowsEtLinuxSystème dominant, Concerne les versions suivantes :

1. Système d'exploitation d'installation de machines physiques :Microsoft Windows 7(64Bits) Version d'essai chinoise ou Microsoft Windows 10(64Bits) Version d'essai en chinois .

2. Système d'exploitation d'installation de machines virtuelles :

WindowsSystème(Version d'essai):Windows XP、Windows 7、Windows 10、Windows Server2003Et plus( Déterminé en fonction de la proposition réelle ).

LinuxSystème:Ubuntu、Debian、CentOS( La version spécifique est déterminée en fonction de la proposition réelle ).

3. Les autres applications principales sont: ( L'environnement de compétition réel peut ne pas se limiter aux logiciels suivants: ):

VMware workstation 12 pro Version gratuite et supérieure

Putty 0.67Et plus

Python 3Et plus

Chrome Navigateur 62.0Et plus

RealVNC Client 4.6Et plus

JDK(Java Development Kit)7.0Et plus

Onze、Évaluation des résultats

(Un.) Méthode de notation de l'arbitre

L'équipe d'arbitrage sur place supervise la notation de l'examen sur place , L'arbitre de notation est responsable de la soumission de la notation des candidats. , L'arbitre en chef est responsable de l'ensemble du processus de compétition. .

Superviseur sur place 、Juge - arbitre、 Équipe de soutien technique, etc. ,Division claire du travail. L'arbitre sur place est responsable de la communication avec les candidats et de la réception et de la réception des documents d'examen, etc. , Responsable de la confirmation des problèmes d'équipement et de l'exécution sur place ; L'ingénieur de soutien technique est responsable de l'urgence de tout l'équipement de la station. , Être responsable de l'exécution du traitement d'urgence de l'équipement confirmé par l'arbitre. .

(2.) Méthode de production des résultats

1. Phase de notation :

Phase de compétition | Nom de la phase | Phase de la Mission | Mode de notation |

ModuleA Poids20% | Infrastructure 、Renforcement de la sécurité | Mission1…N | Note objective de l'arbitre |

ModuleB Poids40% | Intervention en cas d'incident de sécurité、Sécurité des réseaux collecte de données、Sécurité des applications | Mission1…N | Score de l'examen mécanique |

ModuleC Poids20% | CTF Attaque du drapeau 、 | Exercices d'attaque et de défense systématiques | Score de l'examen mécanique |

ModuleD Poids20% | CTF Défense du drapeau | Exercices d'attaque et de défense systématiques | Note objective de l'arbitre |

2.ModuleA、ModuleBRègles de notation

ModuleAEt modulesBScore total600Points,Divisé enNTâches, La note spécifique de chaque question est indiquée dans la question. ;ModuleA Infrastructure 、 La partie du renforcement de la sécurité est notée objectivement par l'arbitre de notation. ;ModuleBIntervention en cas d'incident de sécurité、Sécurité des réseaux collecte de données、 La sécurité de l'application et d'autres parties sont automatiquement notées et classées par le système. , Affichage public .

3.ModuleC、ModuleDRègles de notation

ModuleCScore total200Points, Attaque par joueur “FLAG” La valeur de . Notation et classement automatiques du système , Affichage public .

ModuleDScore total200Points, Selon la réponse du candidat , Notation objective par l'arbitre de notation .

Les candidats ne doivent pas enfreindre les exigences relatives aux questions d'examen dans le processus de réponse. , Ne pas obtenir de points en violation des règles , Ne pas attaquer le serveur d'arbitrage en violation des règles 、Passerelle、 Cibles non ciblées telles que le serveur système , S'il y a violation des règles et des règlements du candidat , Si l'attaque se poursuit après un avertissement , Ordonner à l'équipe de mettre fin au concours , Sortez! .

Douze、 Plan de terrain

Pour assurer le bon déroulement de la course , Éviter les situations d'urgence incontrôlables mais probables pendant la course , Le plan de course est conçu par la fiabilité de la course 、 Le plan de traitement d'urgence en cas de défaillance comprend deux parties: .

- Conception de la fiabilité des courses

1. Conception de la fiabilité du système électrique

La charge d'alimentation correspond aux besoins en énergie , Prévenir les risques d'incendie ou les pannes d'électricité dus à une surcharge pendant le fonctionnement de l'équipement électronique ; Fournir trois garanties de mise à la terre de l'alimentation électrique , Éviter le redémarrage de l'équipement causé par l'électricité statique pendant le fonctionnement 、Court - circuit、 Menaces à la sécurité telles que les fuites électriques ; Séparation électrique forte et faible du câblage , Prévention des interférences ; L'alimentation électrique de chaque zone est indépendante ,Ne pas interférer les uns avec les autres.

2. Conception de la fiabilité du système à courant faible

Le système à courant faible doit être en bon état de fonctionnement. , Le système doit avoir une capacité de travail stable et à long terme. , Il devrait y avoir une solution rapide en cas d'urgence ,Assurer un fonctionnement fiable du système. Le système à courant faible doit être isolé et déployé du système électrique. , Prévention des perturbations .

3. Conception de la fiabilité des équipements de réseau

L'appareil réseau doit fonctionner de façon stable , Satisfaire aux exigences en matière de largeur de bande , Sauvegarde du port réservé ,Câble de communication、 Sauvegarde réservée à l'appareil , Mécanisme de récupération rapide en cas de défaillance , Fournir la conception de sauvegarde redondante nécessaire .

4. Conception de la fiabilité de la plate - forme d'attaque et de défense

La plate - forme doit supporter la fonction Cluster , Prise en charge du partage de la charge en cas de trafic important , Sauvegarde des données du concours 、Mécanisme de repli. Mécanisme de sauvegarde redondant , Restaurer le problème de défaillance dans les plus brefs délais . La plateforme fournit un mécanisme de contrôle d’accès , Avoir des moyens de défense contre les attaques ,Assurer un fonctionnement stable de la plate - forme.

5.PCConception de la fiabilité

PC Doit être déployé en bon état de fonctionnement , Il devrait y avoir une solution rapide en cas d'urgence ,Assurer un fonctionnement fiable du système. Les spécifications du système doivent satisfaire aux exigences. , Assurer une bonne performance et un fonctionnement stable .

- Plan de traitement d'urgence en cas de défaillance

1.CandidatsPCFaute

Comme les concurrents PCÉchec rencontré, Déterminer s'il s'agit d'une défaillance matérielle ou logicielle . Une défaillance du logiciel ou un blocage est vrai PCRedémarrer,CausePC Avec carte de restauration , Le système peut être ramené à son état initial , Temps de récupération approximatif 30Secondes; Remplacer la machine de secours en cas de défaillance matérielle avec l'autorisation de l'arbitre sur place , Temps de récupération approximatif 1Minutes.Clavier、 Remplacement en temps opportun en cas de défaillance de la souris , Temps de récupération approximatif 1-3Minutes. N'a pas d'impact sur les résultats des élèves .

2. Défaillance de la connexion du câble à la station de compétition

Les stations de compétition rencontrent des problèmes de connectivité réseau , L'arbitre de terrain détermine le problème de connexion physique du câble , L'opération de réglage des non - candidats entraîne , Le câble de secours doit être remplacé en temps opportun. , Temps de récupération approximatif 30Secondes; Défaillance physique de plus de deux lignes de réseau dans la station de compétition , Changement de poste de compétition autorisé par l'arbitre sur place , Temps de récupération approximatif 3-5Minutes.

3. Panne de courant de la station de course

En cas de panne de courant dans la station de course , Remplacement de la station de secours avec l'autorisation du juge - arbitre en chef .Temps de récupération3-5Minutes.

4. Défaillance du commutateur de périphérique réseau

Remplacer le commutateur de secours , Temps de récupération approximatif 5-10Minutes; Remplacer le câble de secours en cas de défaillance du câble de saut ( Fibres optiques et câbles de réseau ), Temps de récupération approximatif 3-5Minutes.

5. Défaillance du cluster de plate - forme d'attaque et de défense

Défaillance du maître du cluster serveur , Activer le périphérique Cluster alternatif , Sauvegarde mutuelle des données , Temps de récupération du cluster approx. 5-10Minutes. Défaillance du périphérique esclave du cluster serveur , Remplacement du matériel de secours , Temps de récupération approximatif 5-10Minutes. Enregistrer les résultats en temps réel , N'a pas d'impact sur les résultats des élèves .

6.WEB Défaillance du pare - feu de l'application

En cas deWAFDéfaillance de l'équipement, Visites d'impact , Politique de non - protection ou annulation WAFConnexion du périphérique, Temps de récupération approximatif 1-3Minutes.

7. Problème d'alimentation de la zone serveur

En cas de problème d'alimentation dans la zone serveur ,UPS L'alimentation électrique peut supporter environ 20-30Minutes.

XIII.、 Avis de concours

(Un.) Instructions aux équipes participantes

1. L'équipe participante doit participer à toutes les activités de compétition organisées par l'organisateur. .

2. Pendant l'événement , Le chef d'équipe et les autres membres de l'équipe ne doivent pas entrer en contact avec l'arbitre sans autorisation. , Ceux qui découvrent la fraude , Disqualifié , Résultat non valable .

3. Tous les participants doivent terminer l'évaluation de l'événement conformément aux procédures de l'événement. .

4. Pour les équipes qui entravent l'équité et le bon déroulement de la compétition , Selon la gravité de l'intrigue , Donner un avertissement conformément aux mesures de gestion pertinentes 、 Annuler les résultats du concours 、 Avis de critique, etc. .

(2.) Instructions aux chefs d'équipe

1. Le chef de course est déterminé par l'université 1Les gens, Le chef d'équipe du concours est le personnel de direction intermédiaire ou supérieur de l'université participante ou le personnel du Département administratif de l'éducation. , Familiarisez - vous avec le processus de course , Capacité de gestion et de coordination organisationnelle .

2. Le chef d'équipe doit assister à la réunion du chef d'équipe avant le match à temps. , Pas d'absence injustifiée .

3. Le chef d'équipe est responsable de l'Organisation de l'équipe de compétition de l'Université pour participer à diverses activités de compétition. .

4. Le chef d'équipe doit bien servir les équipes participantes de l'université. , Coordonner les équipes participantes et l'Organisation de l'événement 、 Amarrage des établissements d'accueil , Effectuer tous les travaux de prévention des épidémies de l'équipe conformément aux exigences en matière de prévention des épidémies .

5. L'équipe a constaté qu'il y avait de l'équipement non conforme aux règles du concours. 、Outils、Logiciels, Un jugement injuste 、Récompenses, Et les violations commises par le personnel , Le chef d'équipe doit soumettre des documents d'appel écrits au Comité d'arbitrage de la course. . Chaque chef d'équipe participant prend l'initiative d'obéir et d'exécuter le résultat final de l'arbitrage du grief. , Et a demandé aux enseignants 、 Obéissance et exécution des joueurs .

(Trois) Instructions à l'instructeur

1. L'instructeur devrait élaborer un plan de formation raisonnable en fonction du plan d'enseignement professionnel et de la procédure de course. , Entraînez - vous soigneusement. , Développer la capacité professionnelle globale et la bonne qualité professionnelle des candidats , Surmonter la pensée utilitaire , Évitez d'apprendre pour la course 、 Isaïe .

2. L'instructeur doit consulter en temps opportun l'avis et le contenu du concours sur la page Web spéciale du concours. , Étudier et maîtriser soigneusement les règles du concours 、 Spécifications techniques et exigences du site , Guider les joueurs dans toutes les préparations techniques et de compétition avant le match .

3. L'instructeur doit effectuer le traitement de l'assurance des participants conformément aux exigences de la procédure de course. , Effectuer des travaux de prévention des épidémies en équipe conformément aux exigences en matière de prévention des épidémies , Et faire un bon travail d'éducation à la sécurité pour les joueurs .

4. Guider les enseignants à participer à des activités telles que l'observation des événements , Ne pas entrer sur le terrain en violation des règles de course , Interférer avec le bon déroulement de la course .

(Quatre) Avis aux candidats

1. Tous les candidats doivent faire un bon travail de prévention individuelle et d'équipe conformément aux exigences en matière de prévention des épidémies. , Développer une bonne éthique ,À vos ordres., Obéir à l'arbitre ,Pas de faux.. En cas de fraude , Disqualification , Nom non valable .

2. Les candidats doivent fournir des renseignements personnels véridiques conformément aux exigences pertinentes. , Sinon, le concours est disqualifié. .

3. Les participants doivent arriver sur le terrain à l'heure prévue. , Carte d'entrée imprimée uniformément 、 Vérification des documents d'identité valides , Accès sur demande , Pas de départ tardif ou anticipé . Ne portez pas d'équipement électronique ou d'autres informations 、 Les fournitures entrent sur le terrain .

4. Les participants doivent étudier attentivement et comprendre les documents pertinents du concours. , Respecter consciemment la discipline du concours ,Obéir au commandement,Suivre l'arrangement, Participation civilisée .

5. Les participants devraient renforcer la sensibilisation au rôle , Répartition scientifique et raisonnable du temps .

6. Les candidats doivent s'asseoir à la position désignée conformément aux exigences pertinentes. .

7. Les candidats doivent commencer le concours après avoir confirmé que le contenu du concours et l'équipement du site sont corrects. .Pendant le concours, En raison d'une défaillance du logiciel ou du matériel informatique , Impossible de poursuivre l'opération , Confirmé par l'arbitre en chef du projet , Activer l'ordinateur de secours .

8. Chaque participant doit utiliser l'équipement de compétition conformément aux spécifications. . En cas d'accident de sécurité grave , Il sera disqualifié dès que le juge - arbitre aura donné son approbation. .

9. Les candidats doivent lire attentivement les exigences relatives à la désignation des documents de concours dans les questions de concours. , Les noms des candidats ne doivent pas être identifiés dans les documents de concours soumis. 、Nom de l'école、Nom、 Numéro d'inscription et autres informations , Sinon, annuler le résultat du concours .

10. Fin du concours , Tous les candidats doivent se lever. ,Fin de l'opération, Placer soigneusement les données et les outils sur la plate - forme d'exploitation , Le personnel peut quitter le terrain après le comptage . Ne prenez aucune information lorsque vous quittez le terrain .

11. Pendant le concours , Sans l'approbation du Comité exécutif , Les candidats ne doivent pas être interviewés par d'autres unités ou personnes en ce qui concerne le contenu du concours. . Les participants ne doivent pas divulguer les informations relatives au concours à titre privé. .

(Cinq) Instructions au personnel

1. Établir un concept de service , Tout pour les joueurs , Dans un esprit de responsabilité 、 Une attitude sérieuse et un style rigoureux et méticuleux , Sous la direction du Département de l'Organisation des événements , Faire un bon travail en fonction de la répartition des tâches et des exigences .

2. Tous les membres du personnel doivent porter des documents d'identité. ,Dévouement au devoir, Agir en toute impartialité ,Garder un secret.

3. Soyez poli et poli , Maintenir une bonne image , Familiarisez - vous avec le Guide de course .

4. Respecter consciemment les disciplines et les règles du jeu , Conformité au déploiement et à la Division du travail , Assurer le bon déroulement du concours .

5.Avance30 Minutes d'arrivée sur le terrain , Respecter strictement les postes de travail ,Pas en retard.,Non, je pars tôt., Ne quittez pas votre poste sans raison valable , Demander un congé au Chef de l'équipe de travail dans des circonstances particulières .

6. Familiarisez - vous avec les règles du concours , Suivre strictement les procédures de travail et les règlements pertinents ,En cas d'urgence, Selon le plan d'urgence , Organiser l'évacuation du personnel de commandement , Assurer la sécurité du personnel .

7. Si un fonctionnaire commet une fraude lors d'un concours , Retirer immédiatement sa qualification professionnelle , Et les traiter sérieusement .

8.Gardez la communication ouverte., Obéir à une direction unifiée , Respecter strictement la discipline du concours ,Renforcer la collaboration,Améliorer la productivité.

XIV.、 Recours et arbitrage

Les équipes participantes doivent fournir des instruments qui ne sont pas conformes aux règles du concours et de l'événement. 、Matériel、Outillage、Matériaux、Objet、Matériel informatique、 Outils de compétition 、Fournitures, Exécution du concours 、 Gestion des sites , Et les irrégularités commises par le personnel, etc. , Peut déposer une plainte auprès de la Commission d'arbitrage des courses . L'objet de la plainte est le chef d'équipe . Les chefs d'équipe peuvent participer à la compétition après la fin de la journée ( Le contenu de la compétition est terminé. )2 Déposer une plainte écrite auprès du Groupe d'arbitrage dans les heures , Le délai de prescription n'est pas respecté .

Traitement des plaintes écrites 、Heure de l'événement、Personnes impliquées、 Fondement suffisant de la plainte, etc. 、 Une narration réaliste , Signé par le chef d'équipe . Irrecevabilité des plaintes non écrites .

Après avoir reçu le rapport d'appel 2 Organiser un réexamen dans les heures , Et informer rapidement la partie plaignante par écrit des résultats du réexamen . La partie plaignante conteste toujours le résultat du réexamen , Par province (Ville) Le chef d'équipe dépose une plainte auprès du Conseil d'arbitrage du district . Le résultat de l'arbitrage du Comité d'arbitrage du district est définitif. .

Le résultat de l'arbitrage est signé par le plaignant. , Impossible de collecter , Si le requérant est parti au moment et au lieu convenus , Renonciation présumée à la plainte .

La partie plaignante peut à tout moment renoncer à la plainte , Ne pas agir de façon excessive pour perturber l'ordre sur le terrain pour quelque raison que ce soit .

Quinze.、 Observation de la compétition

L'événement offrira une zone d'observation publique , Affichage en temps réel du processus de compétition de sécurité du cyberespace à l'aide d'un grand écran .

L'environnement du concours est conçu en fonction des besoins du concours et des caractéristiques professionnelles. , Ouvrir certaines parties du terrain de jeu en toute sécurité sans perturber la compétition . Le personnel d'observation doit porter un certificat d'observation et suivre l'itinéraire désigné sous la direction du personnel. 、 Observation sur place dans la zone désignée .

16.、 Diffusion en direct du concours

Le sujet de l'événement est confidentiel avant l'événement 、Installation et mise en service de l'équipement、 Enregistrement en direct de l'installation du logiciel et d'autres liens clés . Le concours se déroule en direct , Ouverture et clôture du concours 、 Enregistrement complet du processus de compétition .

Après le concours, nous allons interviewer les meilleurs producteurs du concours. 、 Entrevue avec un excellent instructeur 、 Commentaires d'experts et entrevues avec des entreprises .

XVII.、 Transformation des ressources

Conformément aux exigences pertinentes , Le plan de conversion des ressources du projet doit être publié en même temps que les procédures. ; Organisateur après le match 30 Soumettre le plan de mise en œuvre de la transformation des ressources au Bureau du Comité exécutif du concours dans les jours , Compléter et améliorer les nouvelles ressources dans un délai de trois mois , Achever la conversion de toutes les ressources dans un délai de six mois .

(Un.) Principales ressources obtenues dans le cadre du concours

1. Exemple de concours 、Banque de questions;

2. Critères de notation des questions de concours ;

3. Description de l'environnement d'évaluation ;

4. Enregistrement audio et vidéo du processus de compétition ;

5.Juges、L'arbitre、 Rapport d'évaluation et d'analyse technique des experts ;

6.Excellent joueur、 Entretiens avec des instructeurs .

(2.) Schéma de base et présentation de la transformation des ressources

Les résultats de la transformation des ressources sont conformes aux normes de l'industrie. 、 Conformité aux normes du programme 、 Mettre en évidence les caractéristiques des compétences 、 Démontrer l'avantage concurrentiel , Former et répondre aux besoins de l'enseignement professionnel 、 Incarner le mode d'enseignement avancé 、 Ressources pédagogiques partagées de l'enseignement professionnel reflétant le niveau avancé de l'enseignement professionnel . Les résultats de la transformation des ressources comprennent les ressources de base et les ressources d'expansion. , Refléter pleinement les caractéristiques de l'évaluation des compétences de ce concours : Les résultats de la transformation des ressources comprennent les ressources de base et les ressources de développement. .

1.Ressources de base

Les ressources de base sont affichées selon le style 、 Résumé des compétences 、 Mise en place de trois modules de ressources pédagogiques .

(1)Présentation du style. Temps de production instantané après le match 15 Quelques minutes de publicité ,Et la durée 10 L'équipe gagnante en quelques minutes (Candidats) Un spectacle de style . Pour les médias professionnels .

(2) Résumé des compétences . Inclure une introduction aux compétences 、 Points de fonctionnement des compétences 、 Indicateurs d'évaluation, etc. .

(3) Ressources pédagogiques. Les ressources pédagogiques couvrent pleinement le contenu de l'événement . Y compris les programmes d'enseignement 、Formation Orientation、Opérations/Mission、L'expérience/Formation pratique/ Ressources de stage, etc. , Il est présenté principalement sous forme de présentation 、Photos、 Vidéo de démonstration du processus opérationnel 、 Animation et microcours connexes 、 Microressources, etc. .

2. Élargir les ressources

Développer les ressources signifie refléter les caractéristiques des compétences 、 Peut être appliqué à tous les liens d'enseignement et de formation 、 Ressources complémentaires plus matures et diversifiées à l'appui de l'enseignement des compétences et du processus d'apprentissage .

(Trois) Normes techniques applicables aux ressources

Les résultats de la transformation des ressources sont documentés en texte 、Présentation、Fichiers vidéo、Flash Documentation、Graphique/ Matériel d'image et ressources Web, etc. .

(Quatre) Mode de soumission des ressources et droit d'auteur

Le droit d'auteur sur les résultats de la transformation des ressources de l'événement est partagé par le Comité exécutif du concours de compétences et le Comité exécutif de l'événement. .

(Cinq) Utilisation et gestion des ressources

L'utilisation et la gestion des résultats de la transformation des ressources sont unifiées par le Comité exécutif du concours. , En collaboration avec l'organisateur de l'événement 、 Experts en compétition , Contacter la presse pour éditer et publier des ressources de haute qualité telles que le matériel de formation sur les courses .

Annexe:

2022 Concours de compétences des écoles professionnelles de la province de Guizhou (Groupe professionnel moyen)

Questions d'examen pour le concours sur la sécurité des réseaux(Exemple de sujet)

(Total des points1000Points)

Description du jeu

Un.、Introduction au concours

“Sécurité des réseaux”Total des points du concoursA.Mise en place d'infrastructures et renforcement de la sécurité;B.Réponse aux incidents liés à la sécurité du réseau、Sécurité des enquêtes et des applications médico - légales numériques;C.CTFPrends le drapeau.-Attaque;D. CTFPrends le drapeau.-Quatre modules de défense, etc..Voir le tableau pour le calendrier des concours et le poids des points.1.

Tableau1 Calendrier des concours et poids des points

Numéro du module | Nom du module | Temps de compétition (Heures) | Total général |

A | Mise en place d'infrastructures et renforcement de la sécurité | 3.0 | 20% |

B | Réponse aux incidents liés à la sécurité du réseau、Sécurité des enquêtes et des applications médico - légales numériques | 40% | |

C | CTFPrends le drapeau.-Attaque | 3.0 | 20% |

D | CTFPrends le drapeau.-Défense | 20% | |

Total général | 6 | 100% | |

2.、Avis de concours

1. Interdiction de transporter et d'utiliser des appareils de stockage mobiles pendant la course 、Calculatrice、Outils de communication et références.

2. Selon l'environnement du concours ,Vérifier les périphériques matériels listés、Liste des logiciels、La liste des matériaux est - elle complète?,Si l'équipement informatique fonctionne correctement.

3.Avant toute action,Veuillez lire toutes les tâches pour chaque section.Il peut y avoir un lien entre les tâches.

4.Les résultats pertinents doivent être sauvegardés en temps opportun conformément aux exigences de réponse pendant l'opération.. Après le concours ,Tout l'équipement reste en service,L'évaluation est fondée sur les résultats finaux présentés..

5. Après le concours , Matériel de compétition 、Le logiciel et le jeu doivent rester assis., Tous les articles utilisés dans le concours sont interdits (Y compris les documents d'examen, etc.)Éloignez - vous du terrain..

6.Interdiction d'apposer des marques non liées au concours sur les soumissions,En cas de violation,Peut être considéré comme0Points.

Contenu du concours

ModuleA Mise en place d'infrastructures et renforcement de la sécurité

( Total de ce module 200Points)

Un.、Description du projet et de la tâche

Supposons que vous soyez un ingénieur en cybersécurité dans une entreprise,Pour les systèmes de serveurs d'entreprise,Assurer le bon fonctionnement des services conformément aux exigences de la Mission, Et en combinant les stratégies de connexion et de mot de passe 、Politique de sécurité de la base de données、Politique de protection de l'intégrité du trafic、Stratégie de surveillance des événements、Diverses politiques de sécurité, telles que les politiques de pare - feu, améliorent la capacité de défense de la sécurité du réseau du système serveur. Ce module exige des captures d'écran opérationnelles de tâches spécifiques et des descriptions textuelles correspondantes. ,EtwordRédaction formelle du document,ParPDFFormat enregistrer, Et prenez le numéro de la station comme nom de fichier .

2.、Description de l'environnement du serveur

IDS: Serveur ids (Snort),Le système d'exploitation estLinux

LOG:Serveur de journaux(Splunk),Le système d'exploitation estLinux

Web:IISServeur,Le système d'exploitation estWindows

Data:Serveur de base de données(Mysql),Le système d'exploitation estLinux

Trois、Tâches spécifiques

Tâche 1 Renforcement de la sécurité de connexion

1. Politique de mot de passe(IDS,LOG,Web,Data)

a. La longueur minimale du mot de passe n'est pas inférieure à12Caractères;

2. Politique de connexion(IDS,LOG,Web,Data)

a.Lorsque l'utilisateur se connecte au système,Il devrait y avoir“For authorized users only”Message rapide;

3. Attribution des droits d'utilisateur(WEB)

a. Interdire l'ouverture de session et l'accès aux comptes clients ;

Tâche 2 Renforcement de la base de données(Data)

1. Fonctionne en toute sécurité sur un compte général mysqld,InterdictionmysqlExécuter avec les permissions du compte Administrateur;

2.Supprimer la base de données par défaut(test);

Tâche 3 WebRenforcement de la sécurité(Web)

1. Supprimer le site par défaut ;

2.Restreindre les permissions d'exécution du Répertoire, Définir les permissions d'exécution à aucune pour les images ou le Répertoire de téléchargement ;

Tâche 4 Protection de l'intégrité du débit(Web,Data)

1.HTTPRedirectionHTTPS,Utiliser uniquementHTTPSProtocole d'accès au site Web(Web);

2. Empêcher le vol de mot de passe ,Connectez - vous avec un certificat seulementSSH(Data).

Tâche 5 Surveillance des événements

1. WebPolitique d'audit d'ouverture du serveur:

Événements de connexion Succès/Échec;

Utilisation privilégiée Succès;

Changement de politique Succès/Échec;

Suivi du processus Succès/Échec;

Tâche 6 Renforcement des servicesssh\vsftpd

1.ModifiersshLe port de service est2222;

2.sshInterdictionROOTConnexion à distance de l'utilisateur;

Tâche VII Politique du pare - feu

Tous les serveurs allument le pare - feu , Stratégie de renforcement du pare - feu pour prévenir les attaques de ransomvirus :

1.WindowsSystème désactivé445Port;

2.LinuxSystème désactivé23Port;

ModuleB Événements liés à la sécurité du réseau、Sécurité des enquêtes et des applications médico - légales numériques

( Total de ce module 400Points)

Un.、Description du projet et de la tâche:

Supposons que vous fassiez partie d'une équipe de soutien à la cybersécurité. , Le système serveur d'une entreprise est piraté , Votre équipe est venue aider l'entreprise à enquêter et à tracer la source de cette cyberattaque , Analyser la façon dont les hackers attaquent ,Découverte d'une vulnérabilité du système, Soumettre un rapport d'intervention en cas d'incident de sécurité du réseau ,Corriger la vulnérabilité du système, Supprimer la porte dérobée créée par le hacker dans le système , Et aider le système à reprendre son fonctionnement normal .

2.、Description de l'environnement du serveur

Système d'exploitation:Windows/Linux

Trois、Tâches spécifiques

Tâche 1 Analyse des données

1.UtiliserWiresharkVoir et analyserxxxSous le Bureaucapture.pcapngFichiers de paquets,TrouvertelnetNom d'utilisateur et mot de passe du serveur,Et prenez le mot de passe commeFlagValeur soumise.

2.UtiliserWiresharkVoir et analyserxxxSous le Bureaucapture.pcapngFichiers de paquets,ftp Le serveur a terminé le transfert du fichier , La première instruction après la connexion au serveur est FlagValeur soumise.

3.UtiliserWiresharkVoir et analyserxxxSous le Bureaucapture.pcapngFichiers de paquets,webL'adresse du serveur est192.168.181.250, La langue de script utilisée est php, Utiliser le serveur phpLe numéro de version deFlagValeur soumise.

4.UtiliserWiresharkVoir et analyserxxxSous le Bureaucapture.pcapngFichiers de paquets, Beaucoup de ces données ICMPMessage, Un de ces appareils est un routeur ,IPL'adresse est192.168.181.25, Active sur le routeur ping La quantité demandée est FlagValeur soumise.

Tâche 2 Preuve numérique

1.Le hacker est entré avec succès danswindows2008 Et plusieurs utilisateurs ont été créés , Utiliser le nom d'utilisateur créé par le hacker comme flagValeur soumise{Nom1-Nom2-……}.

2. Trouver un login de hacker ip,Oui.ip Adresse à soumettre .

3. Les pirates informatiques ont piraté la base de données à plusieurs reprises. , Les temps de craquage sont flagValeur soumise.

4. Trouver l'heure à laquelle le hacker a réussi à pirater la base de données , Changer le temps comme flagValeur soumise.

Tâche 3 Preuve de mémoire

1. Obtenir l'utilisateur de la mémoire admin Le mot de passe de ,Parflag{admin,password}Présentation formelle(Le mot de passe est6Bits);

2.Obtenir le système actuelipAdresse et nom d'hôte,Parflag{Nom d'hôte,ip}Présentation formelle;

3.Il y a unflagDocumentation,S'il vous plaît obtenirflagContenu du fichier;

4. Le processus malveillant a enregistré un service sur le système , Veuillez donner le nom du service à flag{Nom du Service}Présentation formelle;

Tâche 4 Analyse et exploitation des vulnérabilités

1.Via localPCPlate - forme d'essai de pénétration moyenneKali2.0Pour la scène serveurWindows2020Effectuer des tests de pénétration du service système et de la numérisation des versions,Et afficher l'action dans les résultats3389La chaîne d'information de version de service correspondant au port estFlagValeur soumise;

2.InmsfconsoleUtilisation moyennesearchRecherche de commandes MS12020 RDP Refuser l'accès au module d'attaque , Et le temps de divulgation de la vulnérabilité dans les résultats d'Echo FlagValeur(Par exemple::2012-10-16)Soumettre;

3.InmsfconsoleUtilisation moyenne MS12020 RDP Accès refusé au module de numérisation secondaire de vulnérabilité ,Utilisez la commande qui appelle ce module commeFlagValeur soumise;

4.En3 Voir les options à définir en fonction des questions , Et le nom de l'option que vous devez définir dans Echo comme FlagValeur soumise;

5.UtilisersetLa commande fixe la cibleIP(En4Sur la base des questions),Et détecter les vulnérabilités, Lancez ce module pour afficher le quatrième mot de la première ligne du résultat comme suit: FlagValeur soumise;

Tâche 5 WindowsEssai de pénétration du système d'exploitation

1. Informations sur l'adaptateur réseau du serveur de tâches trouvées ,Sera préféréDNSL'adresse du serveur estFlagValeur soumise;

2. Trouver sur le Bureau 111Le suffixe dans le dossier est.docxDocuments,Prenez le contenu du document commeFlagValeur soumise;

3. Trouver sur le Bureau 222Fichier image dans le dossier, Utilisez les mots anglais dans l'image comme FlagValeur soumise;

Tâche 6 Intervention d'urgence

1.Le hacker a piraté le serveur local sur le réseau,InWeb Un lien Trojan est suspendu à la page d'accueil du serveur , Veuillez trouver ce lien et le supprimer , Le troisième mot affiché dans le bloc titre de la première ligne de la page d'accueil après le lien sera supprimé ,En tant queflagSoumettre.

2. Piratage du serveur de base de données du serveur local ,Et ajouté la DivisionadminUn superutilisateur avec un privilège d'administrateur autre que, Veuillez trouver cet utilisateur et supprimer l'utilisateur , Utilisez ce nom d'utilisateur et ce mot de passe comme flagSoumettre.

ModuleC CTFPrends le drapeau.-Attaque

( Total de ce module 200Points)

Un.、Description du projet et de la tâche

Supposons que vous soyez un ingénieur de pénétration de la cybersécurité dans une entreprise,Responsable de la sécurité de certains serveurs de l'entreprise,Afin de mieux identifier les problèmes et les vulnérabilités possibles dans le réseau d'entreprise.Vous essayez d'utiliser toutes sortes de moyens d'attaque,Attaquer des cibles spécifiques,Pour comprendre les dernières techniques d'attaque,Comprendre l'état d'esprit des pirates informatiques,Pour améliorer votre stratégie de défense.

Veuillez suivre《Tableau des paramètres du terrain》Informations fournies,Connectez - vous à l'attaquant en utilisant Google explorer sur le client.

2.、Description de l'environnement du système d'exploitation

Système d'exploitation client:Windows 10

Système d'exploitation de la machine d'attaque:Kali Linux 2019Édition

Système d'exploitation du serveur cible:Linux/Windows

Trois、Description de la vulnérabilité

1.Une vulnérabilité dans le serveur peut être une vulnérabilité régulière ou une vulnérabilité système;

2.Une vulnérabilité d'injection de commande peut exister sur le site Web du serveur cible,Demander au candidat de trouver la faille associée à l'injection de commande,Exploiter cette vulnérabilité pour obtenir certaines permissions;

3.Une vulnérabilité de téléchargement de fichiers peut exister sur le site Web du serveur cible,Demander aux candidats de trouver les vulnérabilités liées au téléchargement de fichiers,Exploiter cette vulnérabilité pour obtenir certaines permissions;

4.Le site Web sur le serveur cible peut contenir une vulnérabilité de fichier,Demander au candidat de trouver la vulnérabilité pertinente contenue dans le fichier,Combinaison avec d'autres vulnérabilités pour obtenir une certaine autorisation et faire une revendication;

5.Les services fournis par le système d'exploitation peuvent contenir des vulnérabilités dans l'exécution de code à distance,Demander à l'utilisateur de trouver un service pour l'exécution de code à distance,Et exploiter cette vulnérabilité pour obtenir des privilèges système;

6.Le service fourni par le système d'exploitation peut contenir une vulnérabilité de débordement de tampon,Un service qui demande à l'utilisateur de trouver une vulnérabilité de débordement de tampon,Et exploiter cette vulnérabilité pour obtenir des privilèges système;

7.Il peut y avoir des portes arrière dans le système d'exploitation,Les joueurs peuvent trouver cette porte de derrière,Et utiliser la porte arrière réservée pour obtenir l'autorisation du système.

Quatre、Notes

1.Impossible d'attaquer le serveur de l'arbitre,Si l'attaque se poursuit après un avertissement, l'équipe sera retirée;

2.FlagLa valeur est l'identité unique de chaque serveur cible,Chaque serveur cible n'a que1- Oui.;

3.Les joueurs ne doivent pas fermer le port de la cible après avoir touché la cible、Modifier le mot de passe、Redémarrer ou arrêter la cible、Supprimer ou modifierflag、Créer des fichiers inutiles, etc.;

4.Après s'être connecté au système de notation automatique,Soumettre au serveur cibleFlagValeur,Vous devez également spécifierIPAdresse;

5. Le champ de jeu a des cibles avec des scores de base différents en fonction de la difficulté,Pour chaque serveur cible,Les trois premiersFlagL'équipe de valeur ajoute des points de base,La note totale de chaque équipe à cette étape est incluse dans la note d'étape.,Voir la norme de notation du stade pour les règles spécifiques d'ajout de points;

6.Pas de temps supplémentaire pour cette phase.

ModuleD CTFPrends le drapeau.-Défense

( Total de ce module 200Points)

Un.、Description du projet et de la tâche

Supposons que chaque candidat soit un ingénieur de la cybersécurité dans une entreprise de sécurité.,Responsable du test de pénétration et de la protection de sécurité de plusieurs serveurs,Ces serveurs peuvent avoir des problèmes et des vulnérabilités.Vous devez effectuer des tests de pénétration et de sécurité sur ces serveurs dès que possible.Chaque équipe a son propre serveur Fortress,Les autres équipes n'ont pas accès à.Les candidats passent le scan、Tests de pénétration, etc. pour détecter les défauts de sécurité dans votre serveur de forteresse,Renforcement ciblé,Pour améliorer la sécurité et la défense du système.

Veuillez suivre《Tableau des paramètres du terrain》Informations fournies,Utilisez Google explorer pour vous connecter au serveur Fortress qui a besoin d'être renforcé du côté client.

2.、Description de l'environnement du système d'exploitation

Système d'exploitation client:Windows 10

Système d'exploitation de la machine d'attaque:Kali Linux 2019Édition

Système d'exploitation du serveur Fortress:Linux/Windows

Trois、Description de la vulnérabilité

1.Une vulnérabilité dans le serveur Fortress peut être une vulnérabilité régulière ou une vulnérabilité système;

2.Une vulnérabilité d'injection de commande peut exister sur le site Web du serveur Fortress,Demander au candidat de trouver la faille associée à l'injection de commande,Exploiter cette vulnérabilité pour obtenir certaines permissions;

3.Une vulnérabilité de téléchargement de fichiers peut exister sur le site Web du serveur Fortress,Demander aux candidats de trouver les vulnérabilités liées au téléchargement de fichiers,Exploiter cette vulnérabilité pour obtenir certaines permissions;

4.Possibilité d'une vulnérabilité d'inclusion de fichiers sur le site Web du serveur Fortress,Demander au candidat de trouver la vulnérabilité pertinente contenue dans le fichier,Combinaison avec d'autres vulnérabilités pour obtenir une certaine autorisation et faire une revendication;

5.Les services fournis par le système d'exploitation peuvent contenir des vulnérabilités dans l'exécution de code à distance,Demander à l'utilisateur de trouver un service pour l'exécution de code à distance,Et exploiter cette vulnérabilité pour obtenir des privilèges système;

6.Le service fourni par le système d'exploitation peut contenir une vulnérabilité de débordement de tampon,Un service qui demande à l'utilisateur de trouver une vulnérabilité de débordement de tampon,Et exploiter cette vulnérabilité pour obtenir des privilèges système;

7.Il peut y avoir des portes arrière dans le système d'exploitation,Les joueurs peuvent trouver cette porte de derrière,Et utiliser la porte arrière réservée pour obtenir l'autorisation du système.

Quatre、Notes

1. Chaque candidat a besoin d'une capture d'écran des points de renforcement et des processus clés , Et faire son propre rapport de mise en œuvre de la défense du système , Le score final est basé sur le rapport de mise en œuvre de la défense du système .

2.Le système doit être renforcé pour assurer la disponibilité du serveur Fortress pour les services externes;

3.Impossible d'attaquer le serveur de l'arbitre,Si l'attaque se poursuit après un avertissement, l'équipe sera retirée;

4.Pas de temps supplémentaire pour cette phase.

边栏推荐

- Analysis of backdoor vulnerability in remote code execution penetration test / / phpstudy of national game title of national secondary vocational network security B module

- [article de jailhouse] jailhouse hypervisor

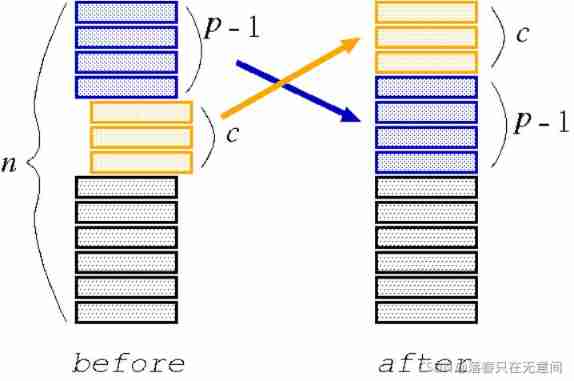

- 卷积神经网络——卷积层

- 【Rust 笔记】14-集合(下)

- Simple knapsack, queue and stack with deque

- Control unit

- 每日一题-搜索二维矩阵ps二维数组的查找

- SSH password free login settings and use scripts to SSH login and execute instructions

- [jailhouse article] look mum, no VM exits

- 2017 USP Try-outs C. Coprimes

猜你喜欢

Solution to game 10 of the personal field

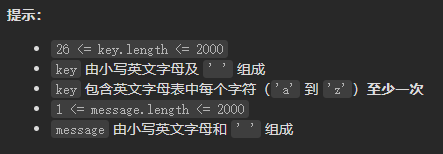

leetcode-6108:解密消息

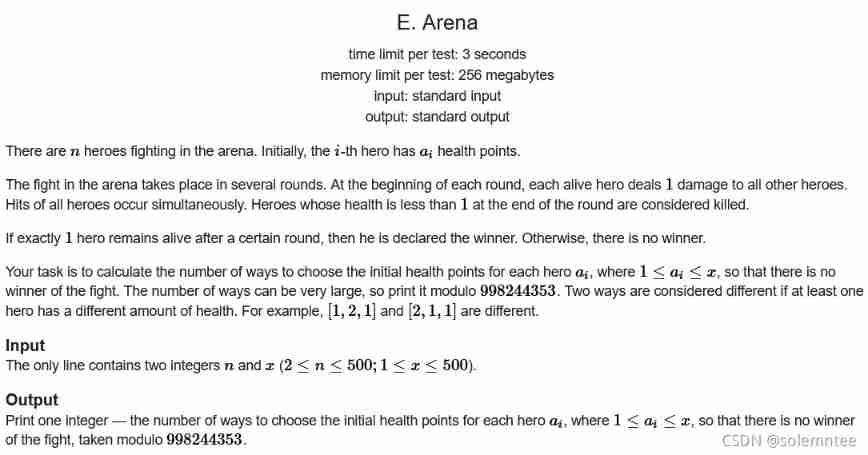

Educational Codeforces Round 116 (Rated for Div. 2) E. Arena

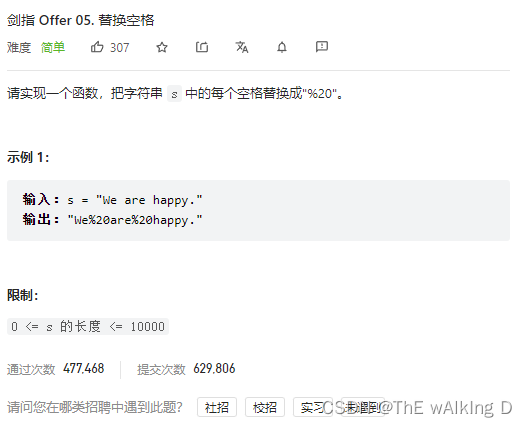

Sword finger offer 05 Replace spaces

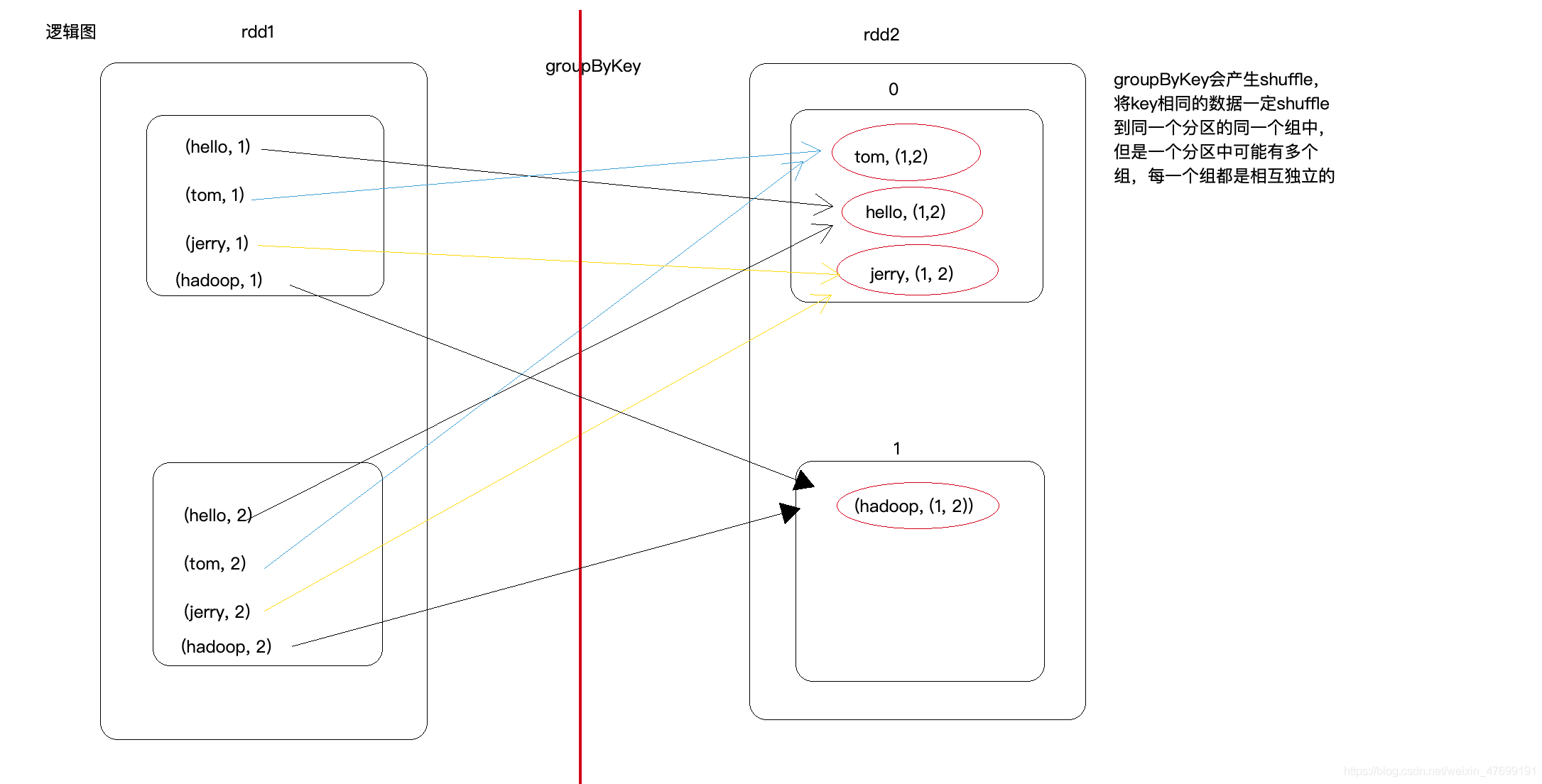

Spark中groupByKey() 和 reduceByKey() 和combineByKey()

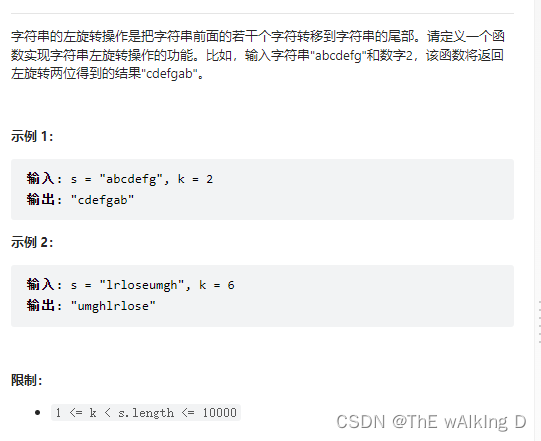

剑指 Offer 58 - II. 左旋转字符串

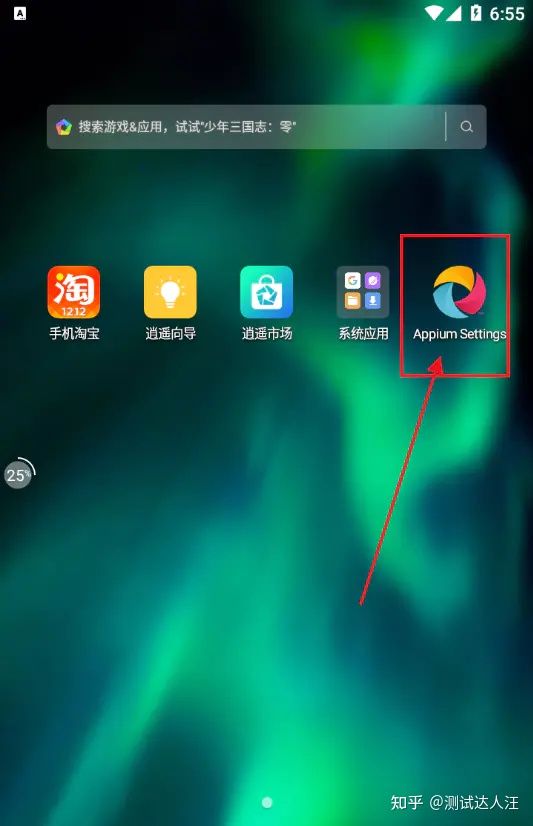

Appium基础 — 使用Appium的第一个Demo

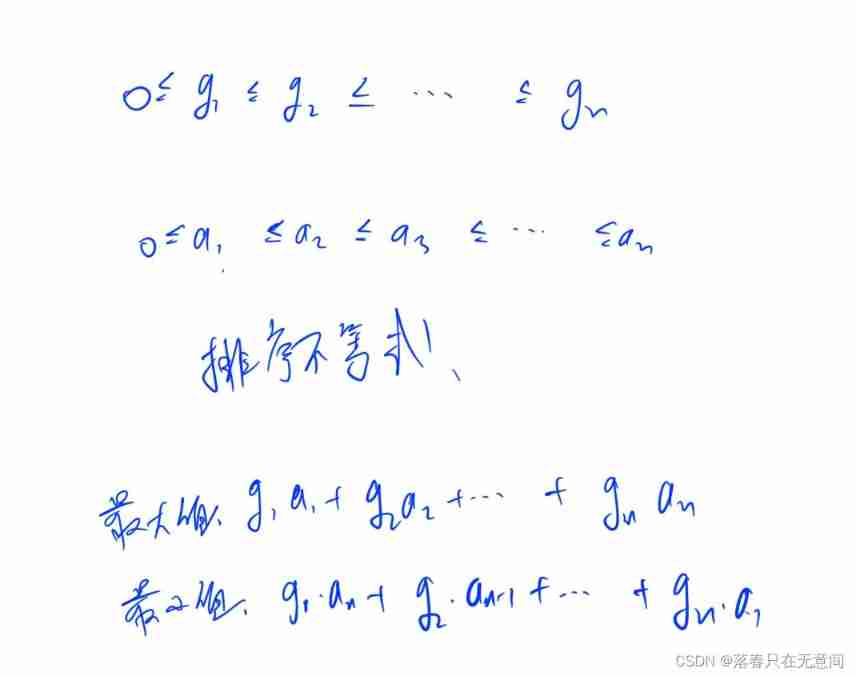

Dynamic planning solution ideas and summary (30000 words)

剑指 Offer 05. 替换空格

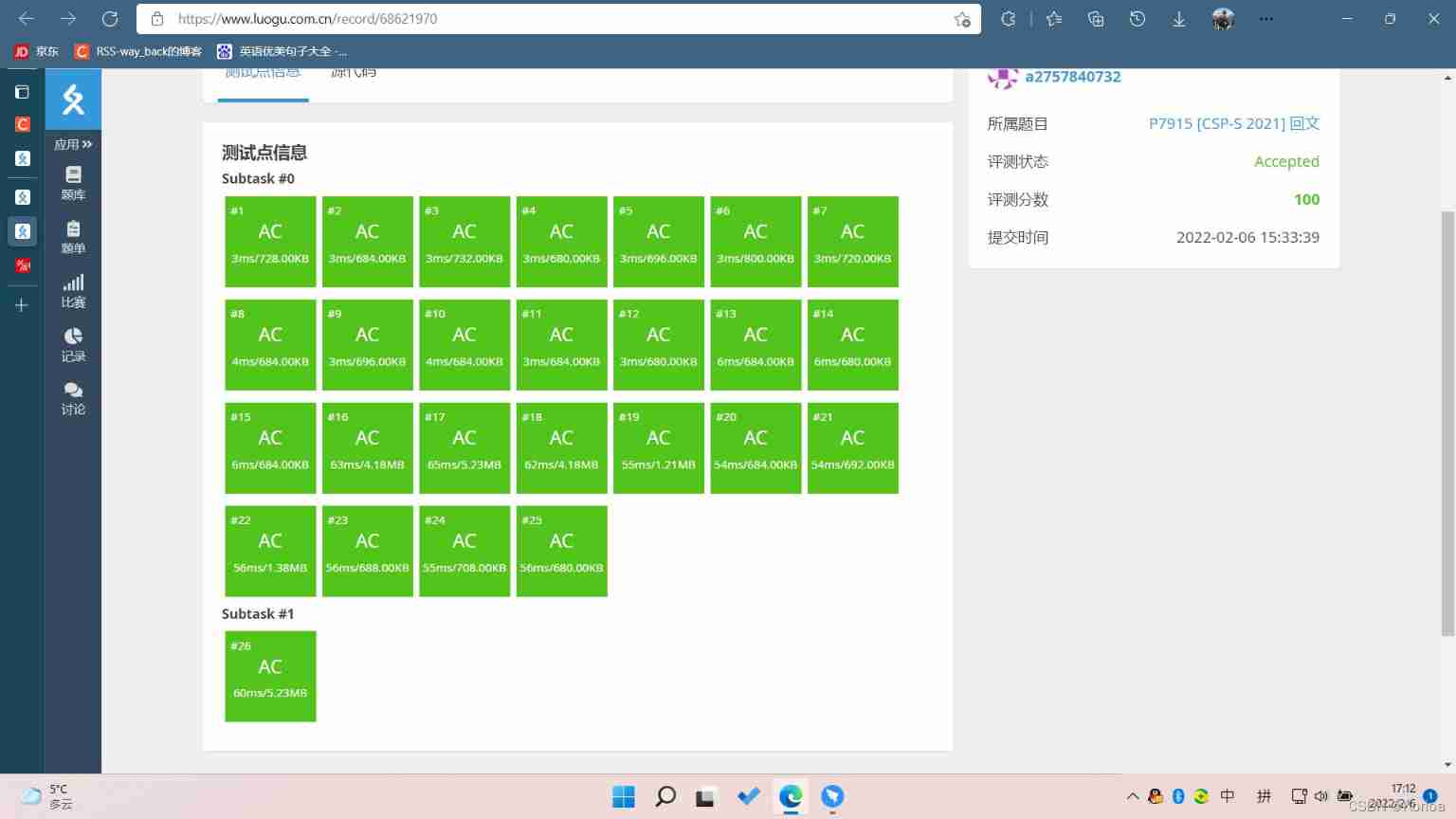

Palindrome (csp-s-2021-palin) solution

随机推荐

【Rust 笔记】13-迭代器(中)

剑指 Offer 09. 用两个栈实现队列

数仓项目的集群脚本

Time of process

Binary search template

Codeforces Round #716 (Div. 2) D. Cut and Stick

【Rust 笔记】14-集合(下)

leetcode-22:括号生成

剑指 Offer 06.从头到尾打印链表

Little known skills of Task Manager

ALU逻辑运算单元

Full Permutation Code (recursive writing)

Daily question 1984 Minimum difference in student scores

EOJ 2021.10 E. XOR tree

Scope of inline symbol

leetcode-9:回文数

LeetCode 0108.将有序数组转换为二叉搜索树 - 数组中值为根,中值左右分别为左右子树

Annotation and reflection

One question per day 1447 Simplest fraction

Dichotomy, discretization, etc