当前位置:网站首页>Introduction et expérience de wazuh open source host Security Solution

Introduction et expérience de wazuh open source host Security Solution

2022-07-05 05:37:00 【O & M pastèque】

L'importance croissante de la gestion de la sécurité des hôtes

Avec le développement de toutes sortes de pièces numériques,À l'origine pour fonctionnerLinuxSystème dominant、La gestion de la sécurité des hôtes d'entreprise avec moins de virus ou de Troyens devient de plus en plus difficile,Pour obtenir“Gratuit”Le pouvoir de calcul de l'entreprise,L'idée d'un serveur d'entreprise s'est répandue.La gestion de la sécurité de l'information pour les applications d'entreprise ne se contente plus de quelques“Sécurité des réseaux”L'équipement est là.,Si c'est le cas,Je crains que même les normes actuelles de protection de niveau 3 ne soient pas respectées.

À l'heure actuelle, certaines grandes usines puissantes ont leurs propres recherchesLinuxOutils de gestion de la sécurité des hôtes,Plusieurs entreprises spécialisées dans les produits de sécurité ont également lancé des produits commerciaux,Les produits de sécurité des hôtes et les pare - feu Cloud sont également disponibles dans les magasins d'applications Cloud de plusieurs grands fournisseurs publics de Cloud、DDosL'emballage de protection est fourni au client.

Par rapport aux produits de cybersécurité,Le coût des produits de sécurité de l'hôte sera plus élevé,Parce que ça doit être installé sur chaque hôteagentNoeud,La facturation est essentiellement basée sur le nombre de noeuds.Pour les entreprises d'une certaine taille,Avec des centaines de machines physiques、Les machines virtuelles ou les machines virtuelles sont courantes,Le coût du déploiement complet des produits de sécurité des hôtes commerciaux est très élevé.

Ce produit de sécurité d'hôte open source que nous vous présentons aujourd'hui——Wazuh,Est un logiciel libre et Open Source.Ses composants sont conformes àGNULicence publique générale2Editions etApachePermis2.0Édition(ALv2).WazuhDisponible sur la plateformeXDREtSIEMFonctionnalité pour protéger le nuage、Charge de travail du conteneur et du serveur. Cela comprend l'analyse des données du Journal 、 Détection des intrusions et des logiciels malveillants 、 Surveillance de l'intégrité des documents 、 Évaluation de la configuration 、Détection des vulnérabilités, Et soutenir la vérification de la conformité .

Quelques noms professionnels de la sécurité :

- XDR( Détection et réponse à travers les couches )

- EDR( Détection et réponse des paramètres )

- NTA(Analyse du trafic réseau)

- SIEM( Information sur la sécurité et gestion des incidents )

WazuhScénarios d'utilisation pour

- Analyse des données du Journal

- RootkitsDétection

- Évaluation de la configuration

- Détection de vulnérabilité

- Sécurité du Service des conteneurs

- Surveillance de l'intégrité des documents

- Réagir activement et étouffer

- Gestion de l'inventaire des ressources du système

- Sécurité des services Cloud

- Conformité

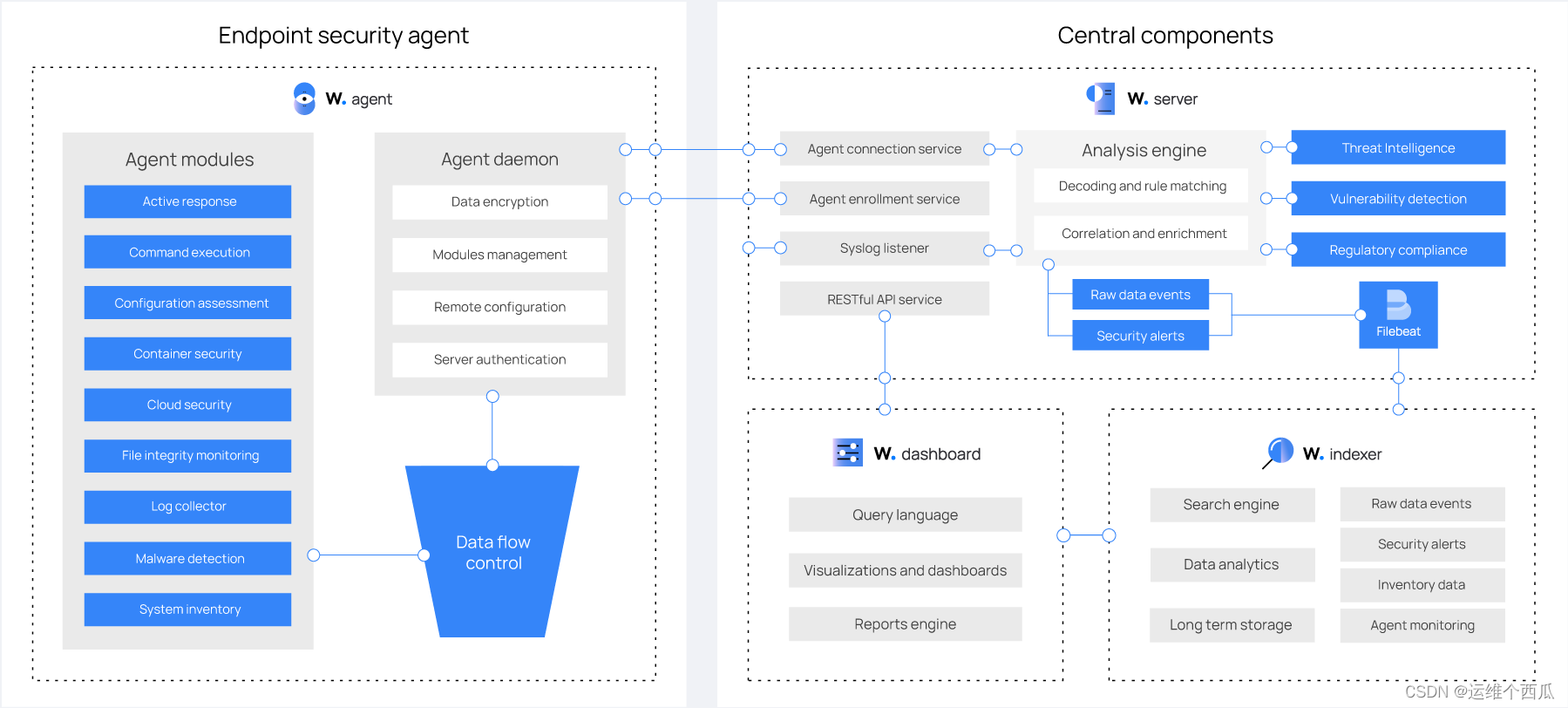

WazuhPrincipaux éléments

Wazuh La solution est basée sur Wazuh agent, Et trois composants de base :WazuhServeur、Wazuh Indexeur et WazuhTableau de bord.

- Wazuh indexer: Un moteur de recherche et d'analyse en texte intégral très extensible

- Wazuh server:Pour la configuration et la gestionagents,Réceptionagents Données envoyées et analysées , Le déploiement d'une seule instance peut prendre en charge des centaines à des milliers de agents, Prise en charge du mode Cluster pour une plus grande puissance de traitement .

- Wazuh dashboard:Web UI, Principalement pour les incidents de sécurité 、 Conformité 、Détection d'intrusion、 Surveillance de l'intégrité des documents et visualisation des résultats de l'évaluation de la configuration ,Aussi pourWazuh Configuration du service et surveillance de l'état pour .

- Wazuh agents: Logiciels installés sur différents types de terminaux ,SoutienLinux, Windows, macOS, Solaris, AIX, and HP-UX. Prévenir les menaces 、Détection et réactivité.

À l'exception de la baseagent En dehors de la fonction de surveillance de ,Wazuh La plateforme peut également surveiller agentlessMatériel,Comme un pare - feu、Commutateur、Routeur ouIDSAttendez..Par exemple,Peut passerSyslog Collecte des données du Journal du système ,Et peut passer parSSHOuAPI Sonder régulièrement ses données pour surveiller sa configuration .

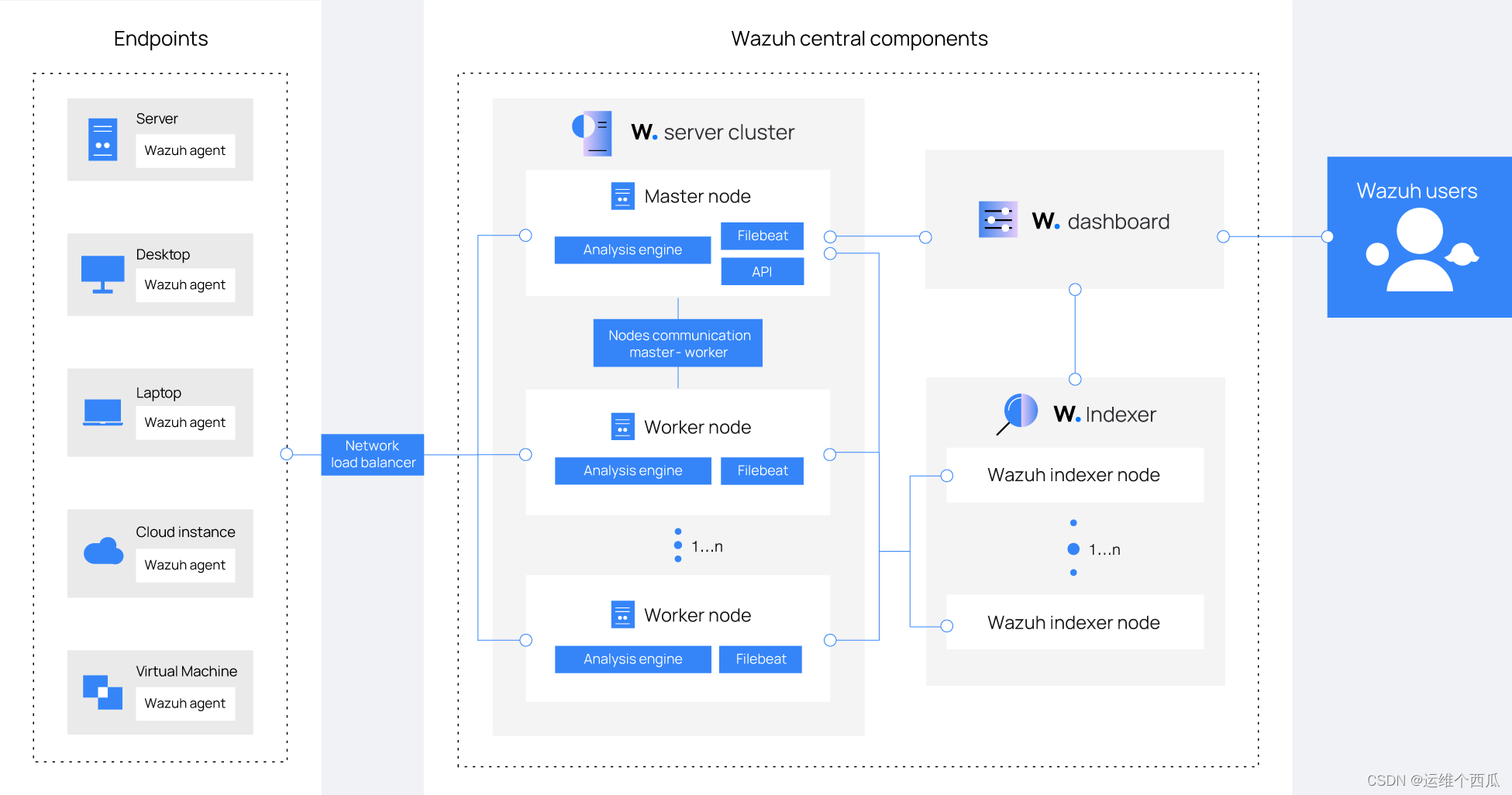

WazuhArchitecture de déploiement

Pour les scénarios à forte charge de travail ,RecommandationsserverAvecindexer Déployé séparément sur différents noeuds hôtes , En fonction de la taille de la charge server/indexer Déploiement en mode Singleton ou Cluster pour .

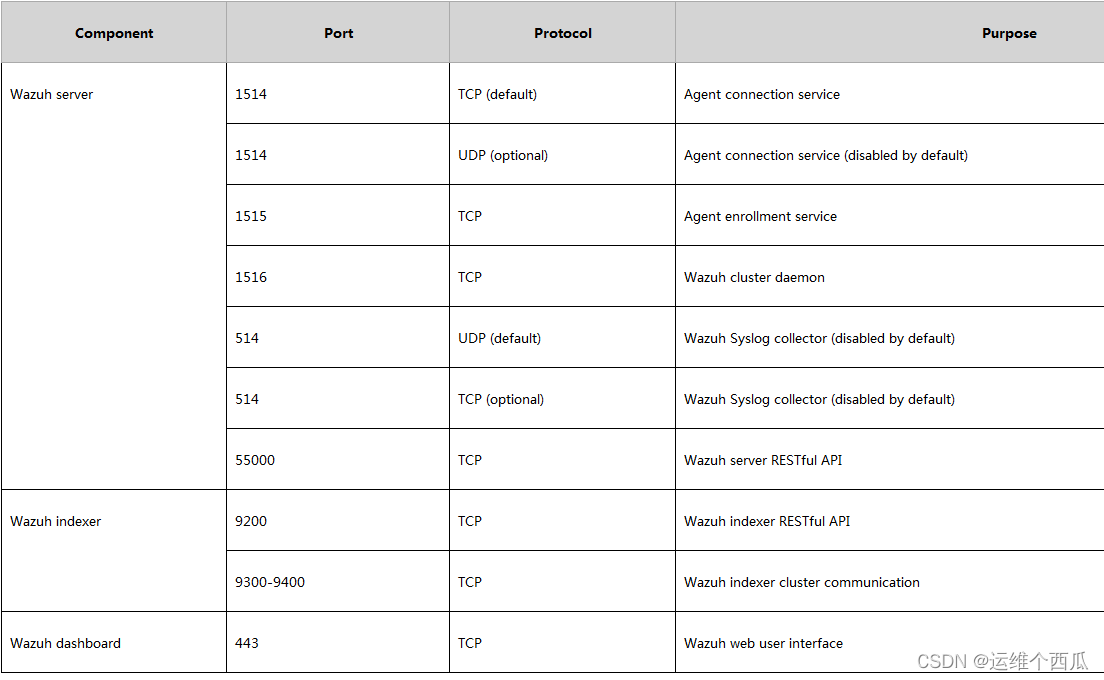

Wazuh La communication entre les composants et les ports communs

Wazuh agentAvecWazuh serverCommunication de

Wazuh serverÉcouter par défaut1514Port,Pour le traitement etagentsCommunication de,Utilisation par défautAESTransmission cryptée.

Les données reçues sont sauvegardées sur le chemin par défaut suivant :

- /var/ossec/logs/archives/archives.json,Enregistrer à partir deagents Tous les messages d'événements reçus ,Déploiement recommandécron Programmer les tâches pour ne conserver que les données récentes , Évitez les défaillances avec un stockage complet

- /var/ossec/logs/alerts/alerts.json, Enregistrer le message de l'événement qui identifie la règle sur la correspondance

Wazuh serverAvecWazuh indexerCommunication de

Wazuh serverAdoptionTLSCryptage,UtiliserFilebeat Envoyer les données d'alerte et d'événement à Wazuh indexer.FilebeatLireWazuh server Exporter les données et les envoyer à Wazuh indexer(Par défaut,Port d'écoute9200/TCP). Une fois les données Wazuh indexerIndex,Wazuh ..Le tableau de bord sera utilisé pour l'exploration de l'information et la visualisation .

Wazuh Requête du tableau de bord Wazuh RESTful API( Écouter par défaut Wazuh serverOui.55000/TCPPort),Pour afficherWazuh serverEtagent Informations sur la configuration et l'état de .

Wazuh Port de service utilisé avec les valeurs par défaut

Wazuh Déploiement et expérience d'une seule instance de

Pour l'expérienceWazuhLa fonction de, Nous pouvons rapidement déployer un service à une seule instance dans un environnement de test ,C'est - à - dire:Wazuh server, Wazuh indexer Et Wazuh dashboard Tous déployés sur un seul hôte .

Recommandations du système d'exploitation hôte :CentOS7/8,Ubuntu 16.04/18.04/20.04/22.04

InstallationWazuh:

$ curl -sO https://packages.wazuh.com/4.3/wazuh-install.sh && sudo bash ./wazuh-install.sh -a

Déploiement sur un hôte terminal nécessitant une surveillance Wazuh agentLogiciels,Méthode de référence:https://documentation.wazuh.com/current/installation-guide/wazuh-agent/index.html

InstallationLinux Wazuh agnet:

rpm --import https://packages.wazuh.com/key/GPG-KEY-WAZUH

cat > /etc/yum.repos.d/wazuh.repo << EOF [wazuh] gpgcheck=1 gpgkey=https://packages.wazuh.com/key/GPG-KEY-WAZUH enabled=1 name=EL-\$releasever - Wazuh baseurl=https://packages.wazuh.com/4.x/yum/ protect=1 EOF

WAZUH_MANAGER="10.0.0.2" yum install wazuh-agent

systemctl daemon-reload

systemctl enable wazuh-agent

systemctl start wazuh-agent

Plus de déploiement agent Pour les options disponibles, voir Deployment variables for Linux

À propos deWazuh agent Pour les méthodes d'enregistrement, voir Wazuh agent enrollment

DésactiverWazuh agentMise à jour de,Pour éviteragent La version de a été mise à jour par inadvertance au - dessus de serverVersion de:

sed -i "s/^enabled=1/enabled=0/" /etc/yum.repos.d/wazuh.repo

Comment supprimer supprimer WazuhServices:

$ sudo bash ./wazuh-install.sh --uninstall

Note:: Si les conditions du réseau sont mauvaises ,yumErreur d'installation, Vous pouvez essayer de télécharger les rpmPaquet pour l'installation https://documentation.wazuh.com/current/installation-guide/packages-list.html

Déploiement intégréWazuh Avec Elastic Stack basic license

C'est fait.WazuhAvecElastic StackIntégration fonctionnelle de, Les données du message sont stockées dans ElasticEt basé surElastic Stack Effectuer la recherche et la présentation graphique des données .

Il y a deux façons de déployer:

- All-in-one deployment , Déploiement autonome tout , Pour les essais ou les environnements à petite échelle .

- Distributed deployment

Ici, En déployant un ensemble de All-in-oneL'environnement de, Faites une démonstration à tout le monde .

Note::Les tests suivants,Nous sommes tous basés surcentos7 Système étendu .

Installer plusieurs kits

yum install zip unzip curl

InstallationElasticsearch

rpm --import https://artifacts.elastic.co/GPG-KEY-elasticsearch

cat > /etc/yum.repos.d/elastic.repo << EOF [elasticsearch-7.x] name=Elasticsearch repository for 7.x packages baseurl=https://artifacts.elastic.co/packages/7.x/yum gpgcheck=1 gpgkey=https://artifacts.elastic.co/GPG-KEY-elasticsearch enabled=1 autorefresh=1 type=rpm-md EOF

yum install elasticsearch-7.10.2

elasticProfil:

curl -so /etc/elasticsearch/elasticsearch.yml https://packages.wazuh.com/4.3/tpl/elastic-basic/elasticsearch_all_in_one.yml

Installer un certificat numérique:

curl -so /usr/share/elasticsearch/instances.yml https://packages.wazuh.com/4.3/tpl/elastic-basic/instances_aio.yml

/usr/share/elasticsearch/bin/elasticsearch-certutil cert ca --pem --in instances.yml --keep-ca-key --out ~/certs.zip

unzip ~/certs.zip -d ~/certs

mkdir /etc/elasticsearch/certs/ca -p

cp -R ~/certs/ca/ ~/certs/elasticsearch/* /etc/elasticsearch/certs/

chown -R elasticsearch: /etc/elasticsearch/certs

chmod -R 500 /etc/elasticsearch/certs

chmod 400 /etc/elasticsearch/certs/ca/ca.* /etc/elasticsearch/certs/elasticsearch.*

rm -rf ~/certs/ ~/certs.zip

chown -R elasticsearch.elasticsearch /etc/elasticsearch/

Notez qu'il est nécessaire d'utiliserjdk8

Définir le mode de démarrage du service :

systemctl daemon-reload

systemctl enable elasticsearch

systemctl start elasticsearch

CréationElastic Stack pre-built roles and users:

/usr/share/elasticsearch/bin/elasticsearch-setup-passwords auto

Vérifier les résultats de l'installation inférieure :

curl -XGET https://localhost:9200 -u elastic:<elastic_password> -k

InstallationWazuh server

Wazuh serverResponsable deagentsCollecte et analyse des données,PrincipalementWazuh manager、Wazuh APIEtFilebeatTrois composantes.

rpm --import https://packages.wazuh.com/key/GPG-KEY-WAZUH

cat > /etc/yum.repos.d/wazuh.repo << EOF [wazuh] gpgcheck=1 gpgkey=https://packages.wazuh.com/key/GPG-KEY-WAZUH enabled=1 name=EL-\$releasever - Wazuh baseurl=https://packages.wazuh.com/4.x/yum/ protect=1 EOF

Installationwazuh-manager:

yum install wazuh-manager

systemctl daemon-reload

systemctl enable wazuh-manager

systemctl start wazuh-manager

InstallationFilebeat:

Utilisé pour transmettre les événements d'alarme et les messages d'archive à ElasticsearchStockage.

yum install filebeat-7.10.2

filebeatProfil pour:

curl -so /etc/filebeat/filebeat.yml https://packages.wazuh.com/4.3/tpl/elastic-basic/filebeat_all_in_one.yml

Wazuh Modèle de configuration de l'alarme :

curl -so /etc/filebeat/wazuh-template.json https://raw.githubusercontent.com/wazuh/wazuh/4.3/extensions/elasticsearch/7.x/wazuh-template.json

chmod go+r /etc/filebeat/wazuh-template.json

TéléchargerFilebeatUtilisationWazuhModule:

curl -s https://packages.wazuh.com/4.x/filebeat/wazuh-filebeat-0.2.tar.gz | tar -xvz -C /usr/share/filebeat/module

Mise à jour/etc/filebeat/filebeat.yml Informations sur le mot de passe dans le profil :

output.elasticsearch.password: <elasticsearch_password>

Mets - le là - haut.passwordLa valeur du paramètre est définie àelasticMot de passe de l'utilisateur

Certificat de déploiement:

cp -r /etc/elasticsearch/certs/ca/ /etc/filebeat/certs/

cp /etc/elasticsearch/certs/elasticsearch.crt /etc/filebeat/certs/filebeat.crt

cp /etc/elasticsearch/certs/elasticsearch.key /etc/filebeat/certs/filebeat.key

DémarrageFilebeat:

systemctl daemon-reload

systemctl enable filebeat

systemctl start filebeat

Résultats de l'installation d'essai:

filebeat test output

InstallationKibana:

yum install kibana-7.10.2

Certificat de déploiement:

mkdir /etc/kibana/certs/ca -p

cp -R /etc/elasticsearch/certs/ca/ /etc/kibana/certs/

cp /etc/elasticsearch/certs/elasticsearch.key /etc/kibana/certs/kibana.key

cp /etc/elasticsearch/certs/elasticsearch.crt /etc/kibana/certs/kibana.crt

chown -R kibana:kibana /etc/kibana/

chmod -R 500 /etc/kibana/certs

chmod 440 /etc/kibana/certs/ca/ca.* /etc/kibana/certs/kibana.*

curl -so /etc/kibana/kibana.yml https://packages.wazuh.com/4.3/tpl/elastic-basic/kibana_all_in_one.yml

Édition/etc/kibana/kibana.yml,Mettre à jour le mot de passe:

elasticsearch.password: <elasticsearch_password>

passwordLa valeur du paramètre est définie àelasticMot de passe de l'utilisateur

mkdir /usr/share/kibana/data

chown -R kibana:kibana /usr/share/kibana

InstallationWazuh kibanaPlug - in:

cd /usr/share/kibana

sudo -u kibana /usr/share/kibana/bin/kibana-plugin install https://packages.wazuh.com/4.x/ui/kibana/wazuh_kibana-4.3.5_7.10.2-1.zip

AllowkibanaUtilisation par l'utilisateur443Port:

setcap 'cap_net_bind_service=+ep' /usr/share/kibana/node/bin/node

ConnexionwebPlate - forme:

URL: https://<wazuh_server_ip>

user: elastic

password: <PASSWORD_elastic>

Désactiverwazuh,elasticDeyumSource d'installation, Pour éviter les problèmes de compatibilité dus à la mise à jour automatique de certains paquets :

sed -i "s/^enabled=1/enabled=0/" /etc/yum.repos.d/wazuh.repo

sed -i "s/^enabled=1/enabled=0/" /etc/yum.repos.d/elastic.repo

InstallationWazuh agent

Trouver un testeur ,InstallationWazuh agent, Pour vérifier les fonctions liées aux essais .

https://documentation.wazuh.com/current/installation-guide/wazuh-agent/index.html

rpm --import https://packages.wazuh.com/key/GPG-KEY-WAZUH

cat > /etc/yum.repos.d/wazuh.repo << EOF [wazuh] gpgcheck=1 gpgkey=https://packages.wazuh.com/key/GPG-KEY-WAZUH enabled=1 name=EL-\$releasever - Wazuh baseurl=https://packages.wazuh.com/4.x/yum/ protect=1 EOF

WAZUH_MANAGER="IP-OF-WAZUH-MANAGER" yum install wazuh-agent

S'il vous plaît.WAZUH_MANAGER La valeur du paramètre est remplacée par Wazuh-managerL'hôteIPAdresse

systemctl daemon-reload

systemctl enable wazuh-agent

systemctl start wazuh-agent

sed -i "s/^enabled=1/enabled=0/" /etc/yum.repos.d/wazuh.repo

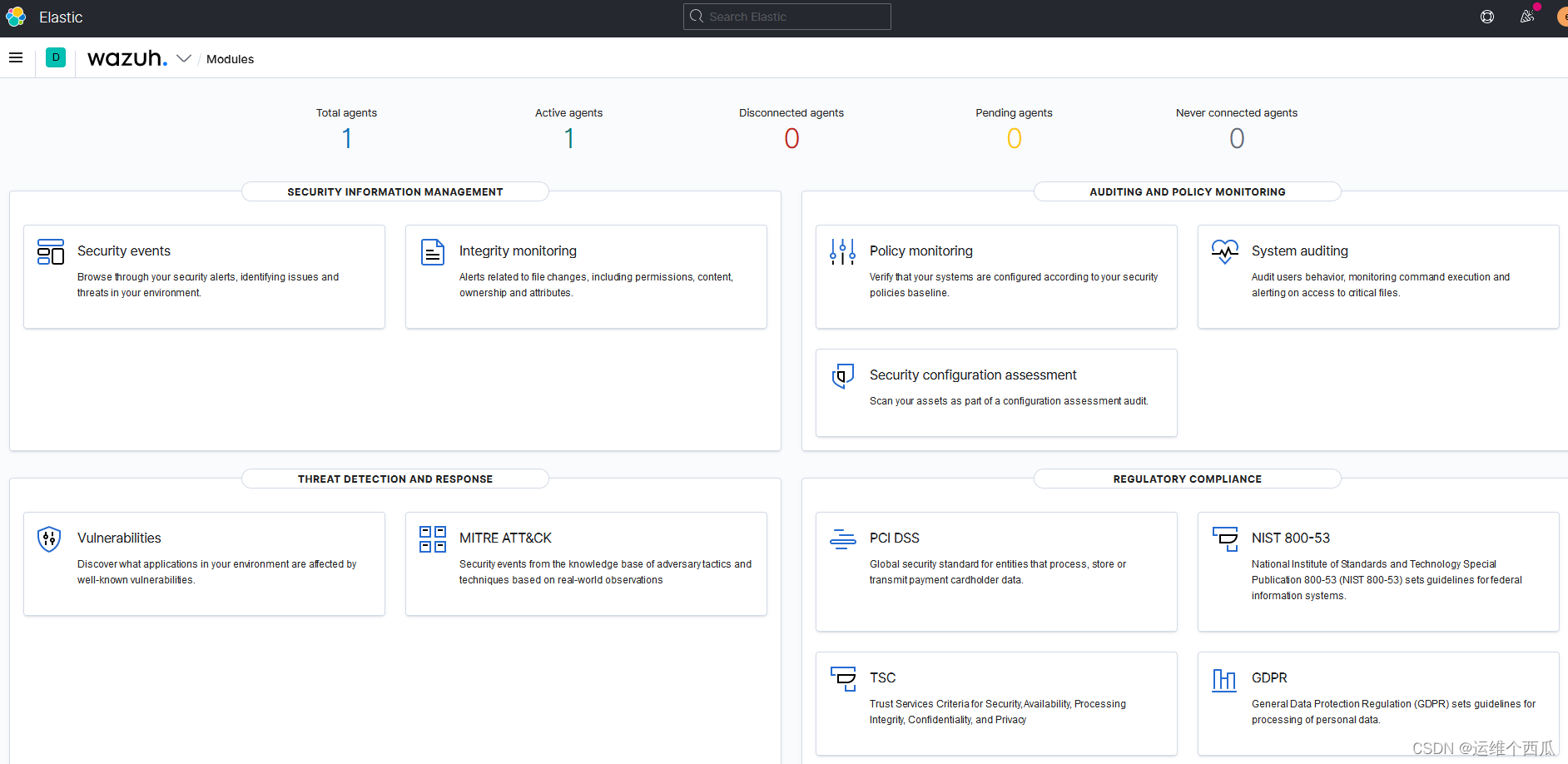

Connexionkibana web Plate - forme pour voir les résultats de la configuration

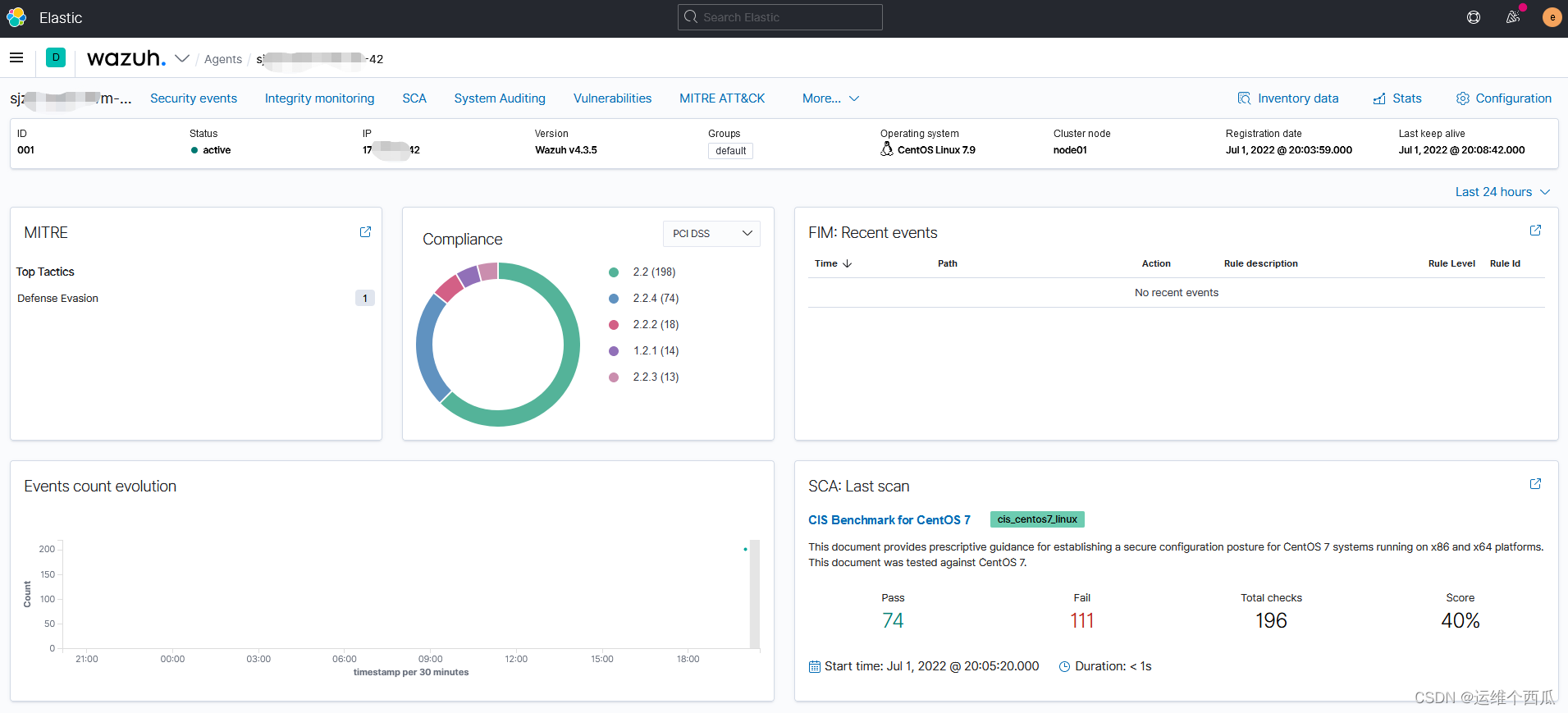

La capture d'écran ci - dessous montre ,Wazuh Les fonctions de gestion de la sécurité sont très riches , Il y a beaucoup de dimensions et de niveaux , L'expérience d'utilisation de l'affichage de l'interface graphique est également très bonne .

Et puis..., Nous continuerons également à partager dans les articles suivants Wazuh Environnement de production solutions et pratiques de déploiement distribuées pour , Conception et mise en oeuvre d'un modèle de configuration personnalisé pour la gestion de la sécurité de l'information .

边栏推荐

- Yolov5 ajouter un mécanisme d'attention

- 每日一题-搜索二维矩阵ps二维数组的查找

- Codeforces Round #715 (Div. 2) D. Binary Literature

- kubeadm系列-00-overview

- 【Jailhouse 文章】Jailhouse Hypervisor

- Animation scoring data analysis and visualization and it industry recruitment data analysis and visualization

- 从Dijkstra的图灵奖演讲论科技创业者特点

- [jailhouse article] jailhouse hypervisor

- Light a light with stm32

- 卷积神经网络——卷积层

猜你喜欢

Talking about JVM (frequent interview)

In this indifferent world, light crying

剑指 Offer 06.从头到尾打印链表

![[article de jailhouse] jailhouse hypervisor](/img/f4/4809b236067d3007fa5835bbfe5f48.png)

[article de jailhouse] jailhouse hypervisor

Typical use cases for knapsacks, queues, and stacks

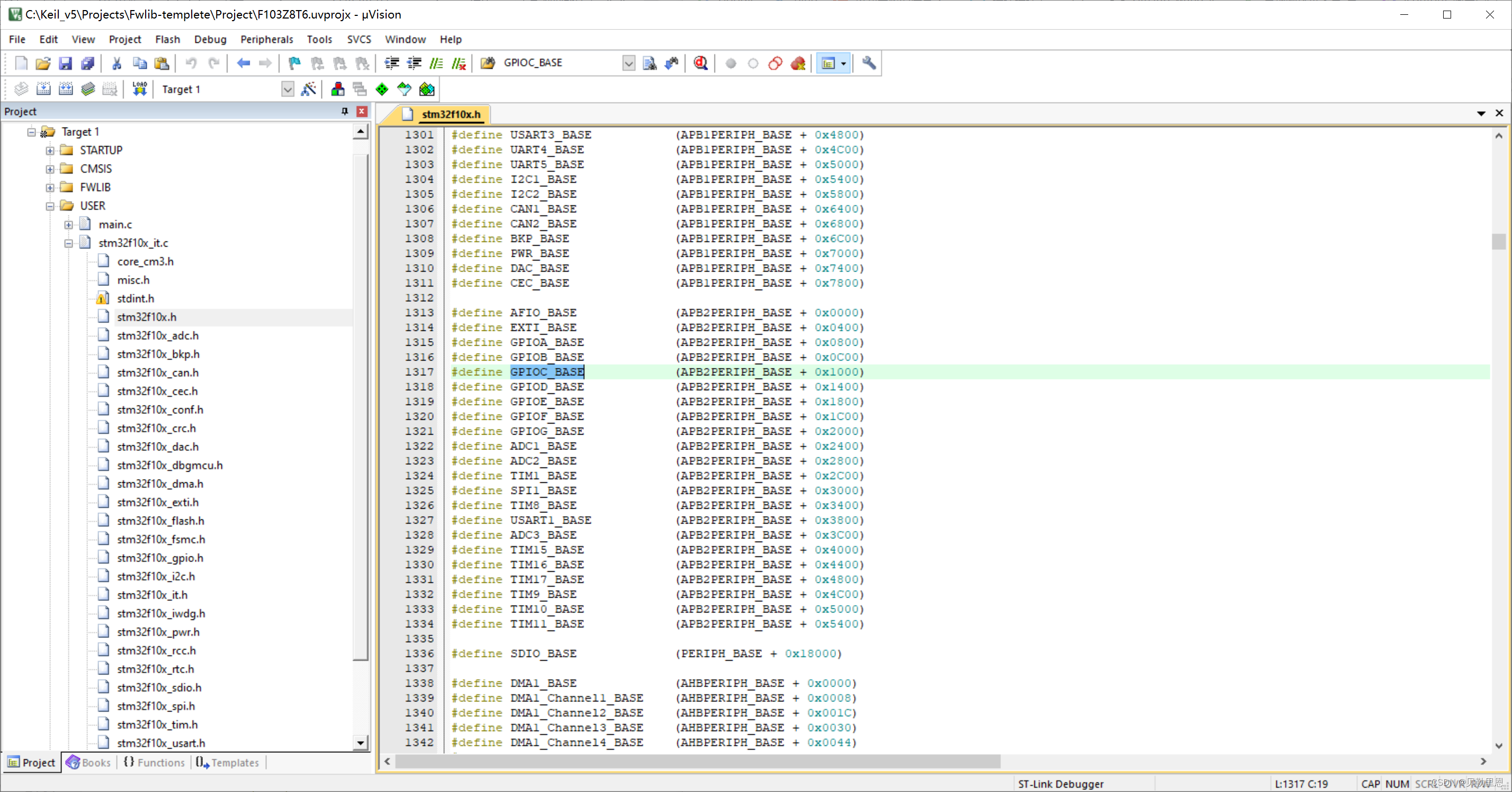

Light a light with stm32

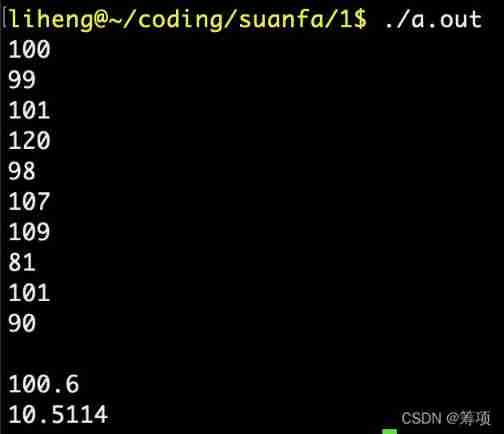

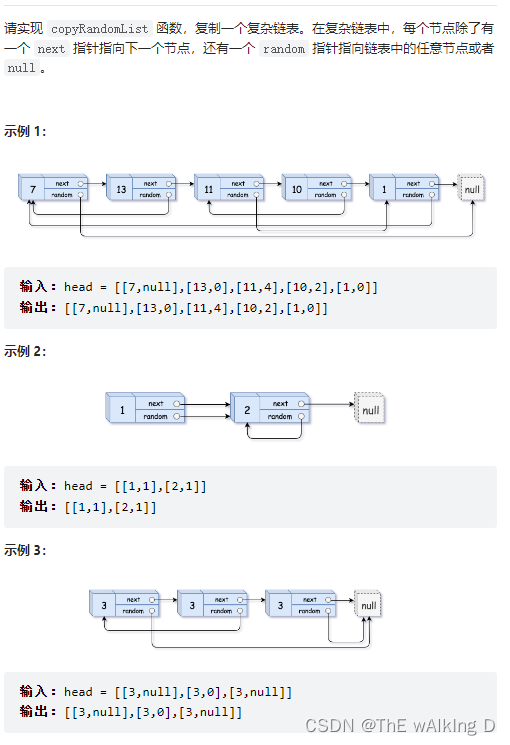

Sword finger offer 35 Replication of complex linked list

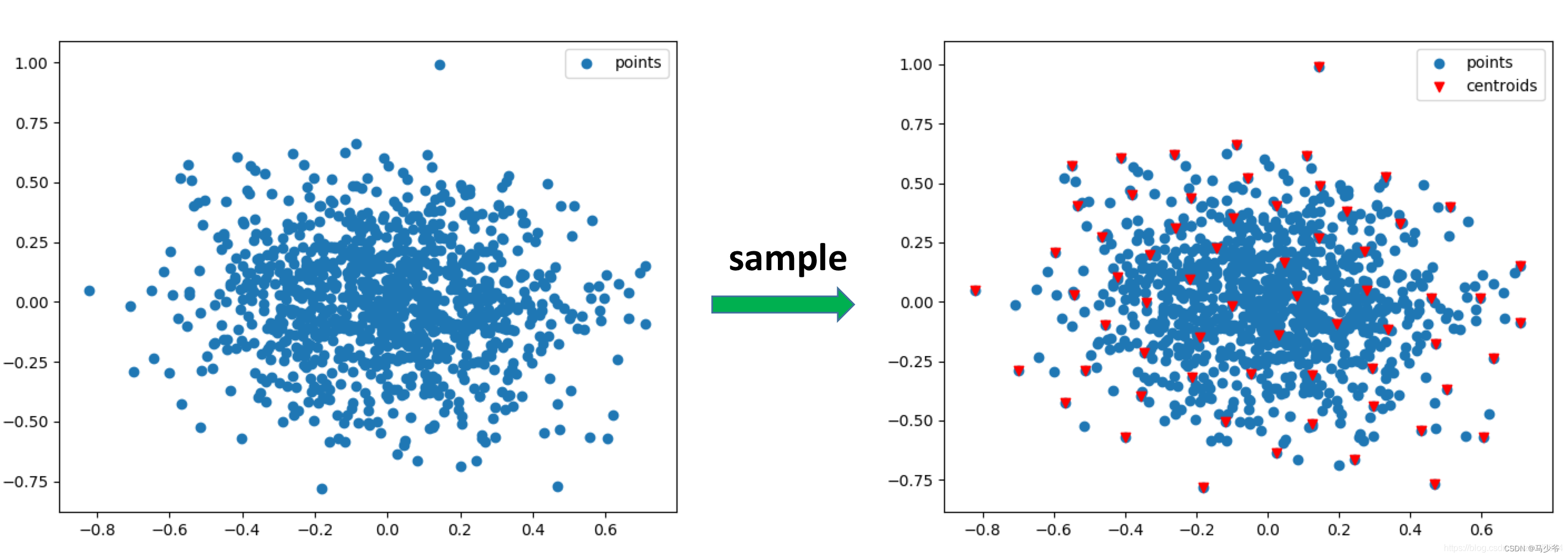

Pointnet++学习

Sword finger offer 53 - ii Missing numbers from 0 to n-1

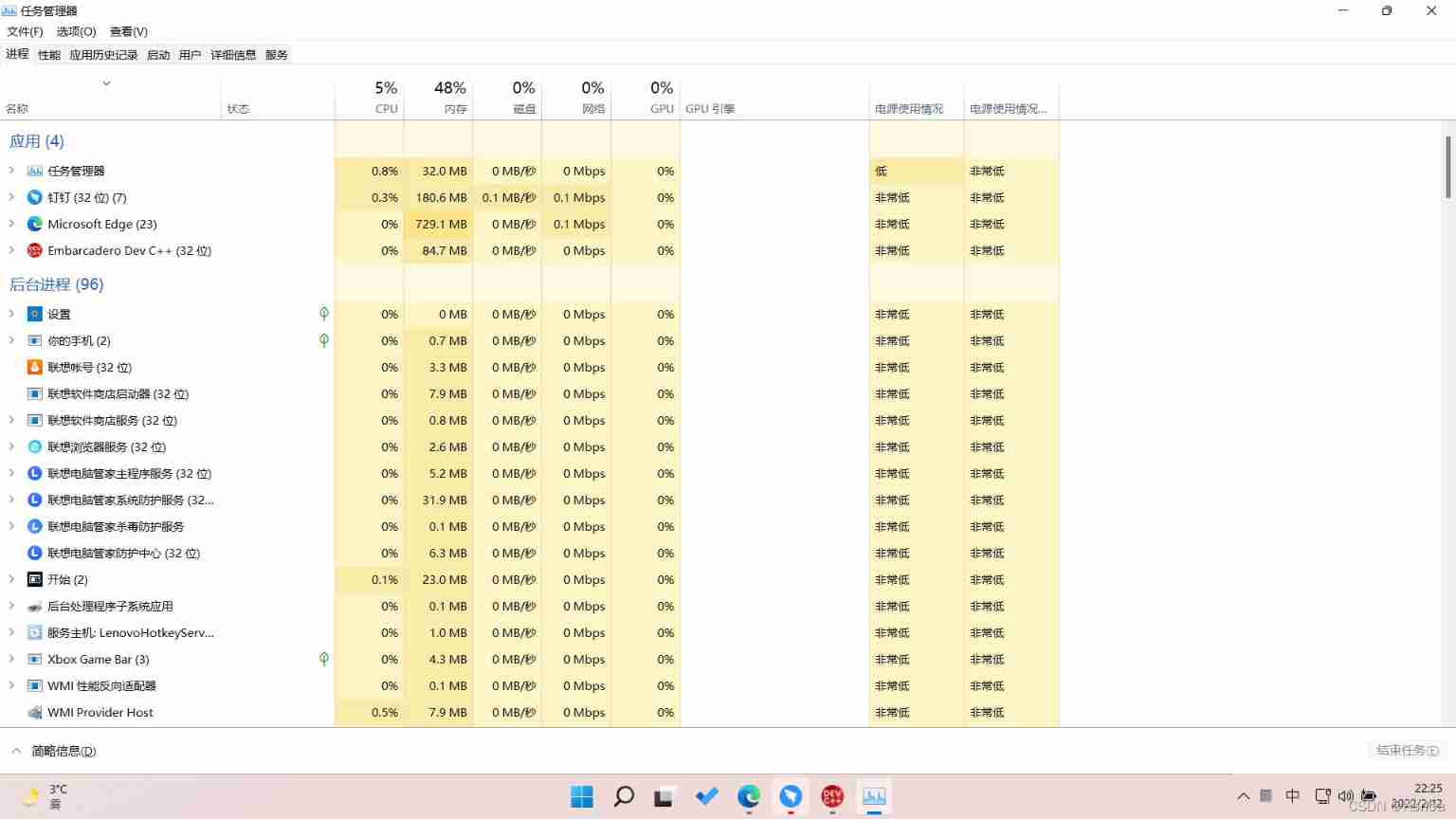

Little known skills of Task Manager

随机推荐

Graduation project of game mall

Mysql database (I)

The number of enclaves

Sword finger offer 04 Search in two-dimensional array

【Jailhouse 文章】Performance measurements for hypervisors on embedded ARM processors

Support multi-mode polymorphic gbase 8C database continuous innovation and heavy upgrade

使用Electron开发桌面应用

Software test -- 0 sequence

卷积神经网络——卷积层

Sword finger offer 05 Replace spaces

Typical use cases for knapsacks, queues, and stacks

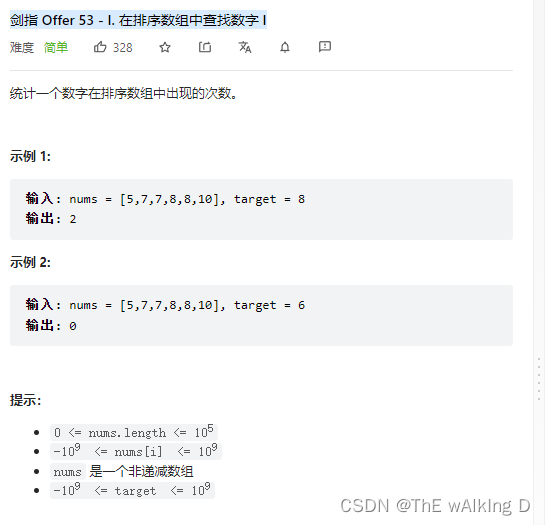

剑指 Offer 53 - I. 在排序数组中查找数字 I

YOLOv5-Shufflenetv2

【Jailhouse 文章】Jailhouse Hypervisor

On-off and on-off of quality system construction

Drawing dynamic 3D circle with pure C language

After setting up the database and website When you open the app for testing, it shows that the server is being maintained

A misunderstanding about the console window

用STM32点个灯

2022 极术通讯-Arm 虚拟硬件加速物联网软件开发