LeetCode 497(C#)

文章目录 题目 1 代码 28 题目 给定一个由非重叠的轴对齐矩形的数组 rects ,其中 rects i = ai, bi, xi, yi 表示 ai, bi 是第 i 个矩形的左下角点, xi, yi 是第 i 个矩形的右上角点。设计一个算法来随机挑选一个被某一矩形覆盖的整数点。矩形周长上的...

2022-07-07 15:38【有趣就行】

阅读更多大笨钟(Lua)

题目 微博上有个自称“大笨钟V”的家伙,每天敲钟催促码农们爱惜身体早点睡觉。不过由于笨钟自己作息也不是很规律,所以敲钟并不定时。一般敲钟的点数是根据敲钟时间而定的,如果正好在某个整点敲,那么“当”数就等于那个整点数;如果过了整点,就敲下一个整点数。另外,虽然一天有24小时,钟却是只在后半天敲1~1...

2022-07-07 15:38【有趣就行】

阅读更多到底有多二(Lua)

题目 一个整数“犯二的程度”定义为该数字中包含2的个数与其位数的比值。如果这个数是负数,则程度增加0.5倍;如果还是个偶数,则再增加1倍。例如数字 13142223336是个11位数,其中有3个2,并且是负数,也是偶数,则它的犯二程度计算为:3/11×1.5×2×100%,约为81.82%。本题就...

2022-07-07 15:38【有趣就行】

阅读更多跟奥巴马一起画方块(Lua)

题目 美国总统奥巴马不仅呼吁所有人都学习编程,甚至以身作则编写代码,成为美国历史上首位编写计算机代码的总统。2014年底,为庆祝“计算机科学教育周”正式启动,奥巴马编写了很简单的计算机代码:在屏幕上画一个正方形。现在你也跟他一起画吧 输入格式: 输入在一行中给出正方形边长N(3≤N≤21)和组成正...

2022-07-07 15:38【有趣就行】

阅读更多【TPM2.0原理及应用指南】 16、17、18章

第16章 命令审计 审计负责记录在主机与TPM之间传递的TPM命令和参数。主机负责维护日志,日志可能存在于主机内存或硬盘。TPM使用类似PCR的扩展记录记录这些参数,随后返回一个审计日志的签名摘要。签名摘要接收者可以验证签名,从而验证日志的完整性。 TPM将命令和响应参数的哈希扩展至一个审计摘要中...

2022-07-07 15:38【Godams】

阅读更多【TPM2.0原理及应用指南】 12、13、14章

第12章 平台配置寄存器 平台配置寄存器PCR是TPM基本的特征之一。它的主要用途是提供一种密码学记录(度量)软件状态的方法,包括平台上运行的软件和该软件使用的配置数据。PCR更新计算被称为“扩展”,是一种单向哈希计算。这样的计算结果将无法被破解。 TPM不对度量结果做出判断,TPM PCR只记录...

2022-07-07 15:38【Godams】

阅读更多【TPM2.0原理及应用指南】 9、10、11章

第9章 hierarchy NV索引属于一个hierarchy,但不在树中。 每个hierarchy的密码根是一个种子,一个大的随机数,TPM产生,永远不可能泄露。 9.1 三个持久性hierarchy TPM 1.2 中SRK(存储根密钥)是随机产生的,一旦被删除就不能再次生成同样的SRK。 Y...

2022-07-07 15:38【Godams】

阅读更多【信息安全法律法规】复习篇

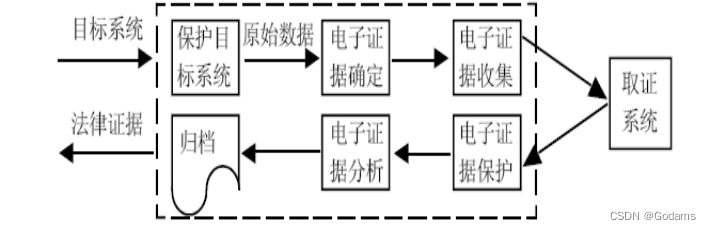

举例说明常见系统中的静态口令和动态口令机制 静态口令:静态口令实际就是一个口令字;是日常使用最为普遍的一种认证方式,但是安全性也是最脆弱的一种认证方式,如密码 动态口令:动态口令也叫做一次性口令字,它比静态口令更安全。一般分为两种:同步和异步,如短信验证码 简述网络边界及通信安全技术有哪些? (1)...

2022-07-07 15:38【Godams】

阅读更多网络攻防复习篇

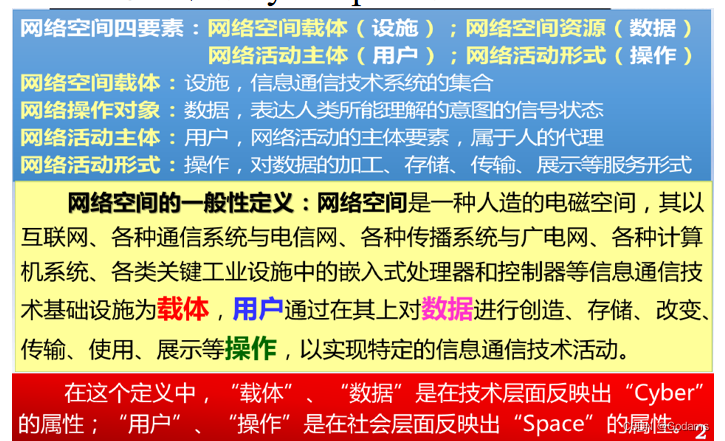

绪论 1、网络空间的4个要素(设施、数据、用户、操作)见第一章PPT 61页 下面这个图要背好 https://img blog.csdnimg.cn/74e8686743ce461b9d0c6a712b43e7e4.png 2、网络空间安全基本概念; ⽹络空间安全涉及到⽹络空间中的电磁设备、电⼦...

2022-07-07 15:38【Godams】

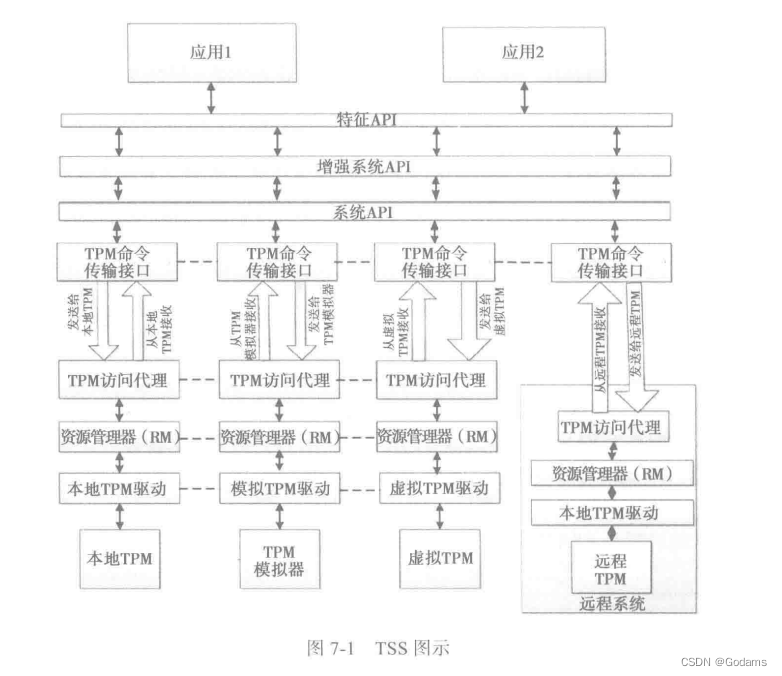

阅读更多【TPM2.0原理及应用指南】 5、7、8章

第5章 规范指南 5.2 一些定义 以下定义适用于命令和响应: 授权:授予访问TPM中某些实体的权利 密码授权:这是一次性明文授权 HMAC授权:HMAC密钥是使用共享密钥派生的,这是授权的基础 策略或者增强授权:使用必须满足的策略断言来授权。策略断言是命令被授权之前就发送到TPM的命令 会话:会...

2022-07-07 15:39【Godams】

阅读更多【网络攻防原理与技术】第7章:口令攻击技术 第8章:网络监听技术

7.1 概述 (1)静态口令 根据是否需要联⽹,分为 在线破解 离线破解 根据是否利⽤个⼈信息,分为 漫步攻击:不关⼼攻击对象的信息,⽽只关注在允许的猜测次数内,猜测出更多的⼝令。基于PCFG的算法和Markov算法是⽬前主流的2种漫步攻击算法 定向攻击:尽可能以最快速度猜测出所给定⽬标(如⽹站、...

2022-07-07 15:39【Godams】

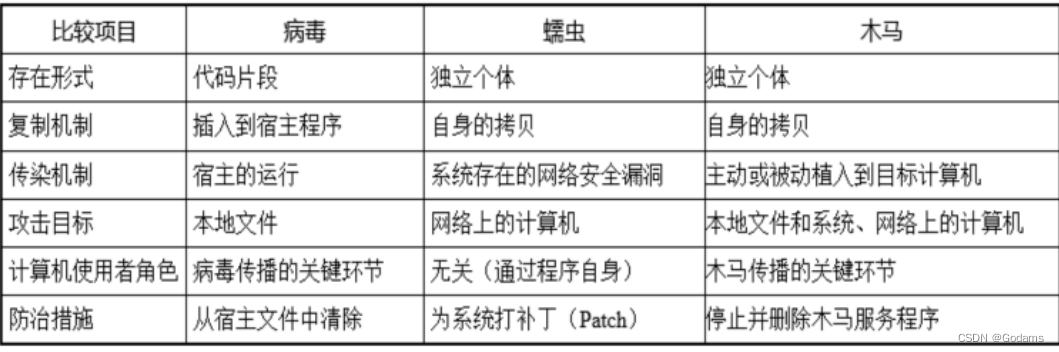

阅读更多【网络攻防原理与技术】第6章:特洛伊木马

6.1 恶意代码 恶意代码指在不为人知的情况下侵入用户的计算机系统,破坏系统、网络、信息的保密性、完整性和可用性的程序或代码。与正常代码相比,具有非授权性、破坏性等特点。 6.1.1 计算机病毒 在计算机程序中插⼊的破坏计算机功能并能⾃我复制的⼀组程序代码。依 附于正常的软件或者⽂件中。不能独⽴运...

2022-07-07 15:39【Godams】

阅读更多【网络攻防原理与技术】第5章:拒绝服务攻击

5.1 概述 拒绝服务攻击(DoS Denial of Service), 通过消耗⽹络带宽或者系统资源,使得⽹络或者系统不堪负荷,以⾄于瘫痪⽽停⽌提供正常的⽹络服务或者⽹络服务质量显著下降,或者通过更改系统配置使得系统⽆法正常⼯作,大多数情况下,拒绝服务攻击指的是前者。 DDoS指多个攻击者同时...

2022-07-07 15:39【Godams】

阅读更多【网络攻防原理与技术】第1章:绪论

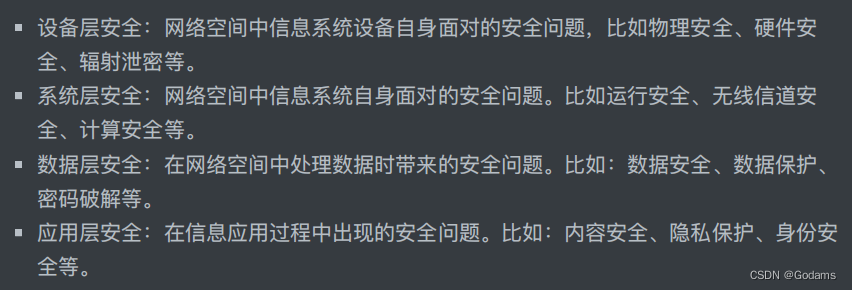

1.1 网络空间安全概述 “网络空间”的4要素:设施(互联网、通信网、计算机系统、自动化控制系统、数字设备)、用户(人们)、操作(应用、服务)和数据。 网络空间安全主要包含4个层次的安全: 设备层安全 系统层安全 数据层安全 应用层安全 https://img blog.csdnimg.cn/80...

2022-07-07 15:39【Godams】

阅读更多企业即时通讯软件是什么?它有哪些优势呢?

在日常生活中,即时通讯软件通常被认为是一种专供个人使用的通信工具,而随着数字化技术的发展,各大政府企业开始关注即时通讯软件带来的便利,比如协调内部沟通,加强业务协作,从而满足政企业务的快速智能移动化需求。而说了这么多的即时通讯,那么企业即时通讯软件是什么?优势又有哪些呢? null 其实企业即时...

2022-07-07 15:38【InfoQ】

阅读更多99%的人都不知道|私有化部署还永久免费的即时通讯软件!

企业在办公过程中少不了沟通交流的需要,人员间的互联互通可以大大提高企业的工作效率。而人们日常使用微信、QQ等聊天工具进行工作沟通已经成为一种常态,但它们带来许多便利性的同时也存在不容小觑的信息安全隐患,如文件泄露、截图传播、私密数据泄露等事件层出不穷。所以安全性要求高的企业愿意选择企业专属的即时通讯...

2022-07-07 15:38【InfoQ】

阅读更多如何在软件研发阶段落地安全实践

本文分享自华为云社区《 DevSecOps软件研发安全实践——发布篇 》,作者: 华为云PaaS小助手。 前言 说到发布,就会想到部署,本文中讨论的部署发布是基于DevOps的背景。在《DevOps实践指南》中对这两个词进行了明确的定义,部署指在特定环境中安装指定版本的软件,发布是把一个或者一组特性...

2022-07-07 15:38【InfoQ】

阅读更多《世界粮食安全和营养状况》报告发布:2021年全球饥饿人口增至8.28亿

当地时间6日,联合国粮食及农业组织、国际农业发展基金、联合国儿童基金会、联合国世界粮食计划署和世界卫生组织联合发布2022年《世界粮食安全和营养状况》报告。报告指出,2021年全球受饥饿影响的人数已达8.28亿,较2020年增加约4600万。 数据显示,从2015年起,世界饥饿人口所占比例稳定在8%...

2022-07-07 15:39【大洋网-国际】

阅读更多阿富汗临时政府安全部队对极端组织“伊斯兰国”一处藏匿点展开军事行动

当地时间7月6日,阿富汗首都喀布尔第11警区Khairkhana地区传来多次爆炸声和枪声。7日,阿富汗临时政府发言人穆贾希德表示,阿富汗安全部队6日夜间对极端组织“伊斯兰国”一处藏匿点展开军事行动,两名武装分子被击毙,其余四人被逮捕。 (总台记者江浩宇 李霜溪)

2022-07-07 15:39【大洋网-国际】

阅读更多【信息安全法律法規】複習篇

舉例說明常見系統中的靜態口令和動態口令機制 靜態口令:靜態口令實際就是一個口令字;是日常使用最為普遍的一種認證方式,但是安全性也是最脆弱的一種認證方式,如密碼 動態口令:動態口令也叫做一次性口令字,它比靜態口令更安全。一般分為兩種:同步和异步,如短信驗證碼 簡述網絡邊界及通信安全技術有哪些? (1)...

2022-07-07 17:26【Godams】

阅读更多

边栏推荐

- How to connect 5V serial port to 3.3V MCU serial port?

- Multiplication in pytorch: mul (), multiply (), matmul (), mm (), MV (), dot ()

- 【深度学习】图像多标签分类任务,百度PaddleClas

- 山东老博会,2022中国智慧养老展会,智能化养老、适老科技展

- A laravel background management expansion package you can't miss - Voyager

- 一文读懂数仓中的pg_stat

- [Android -- data storage] use SQLite to store data

- Pert diagram (engineering network diagram)

- [Seaborn] combination chart: facetgrid, jointgrid, pairgrid

- MPLS experiment

猜你喜欢

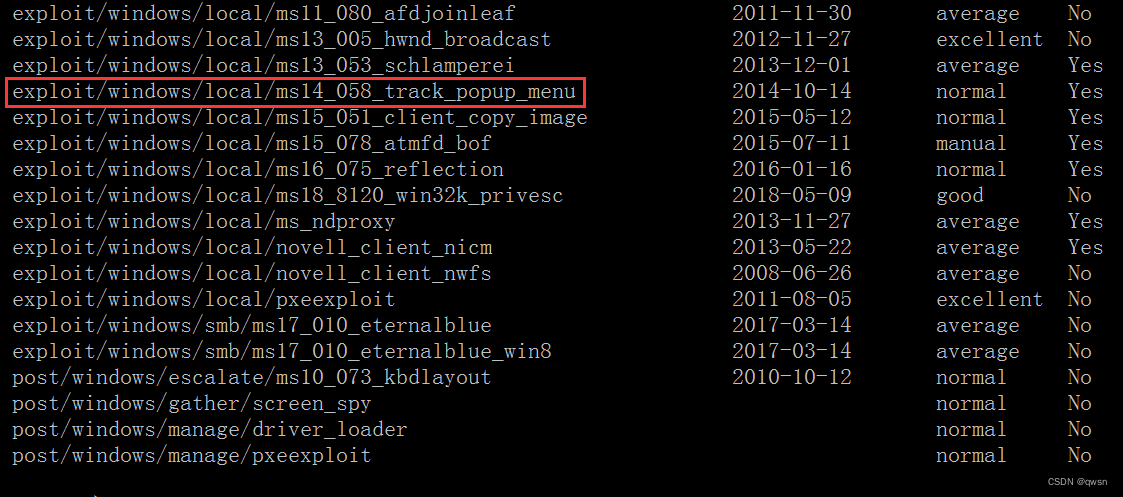

我认为,无论是学习安全还是从事安全的人,多多少少都有些许的情怀和使命感 文章目录 一、Windows内核溢出提权 2008 Windows2008 2 1、内核溢出提权背景: 1 3 2、CVE 2014 4113 Exploit 2CVE20144113Exploit 5 3、内核溢出提权过程:...

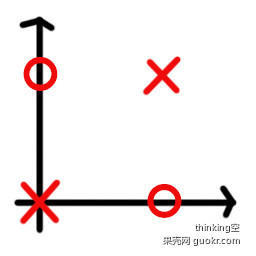

目录 感知机的关键词 3 感知机的原理 9 为什么不能解决异或 XOR 问题 XOR 31 补充知识 40 感知机是机器学习的最基本模型之一,是神经网络和支持向量机的基础。 感知机的关键词 二分类 判别模型、线性模型 数据集线性可分时,有无穷多个解 无法解决XOR问题 感知机的原理 1. 感知机是...

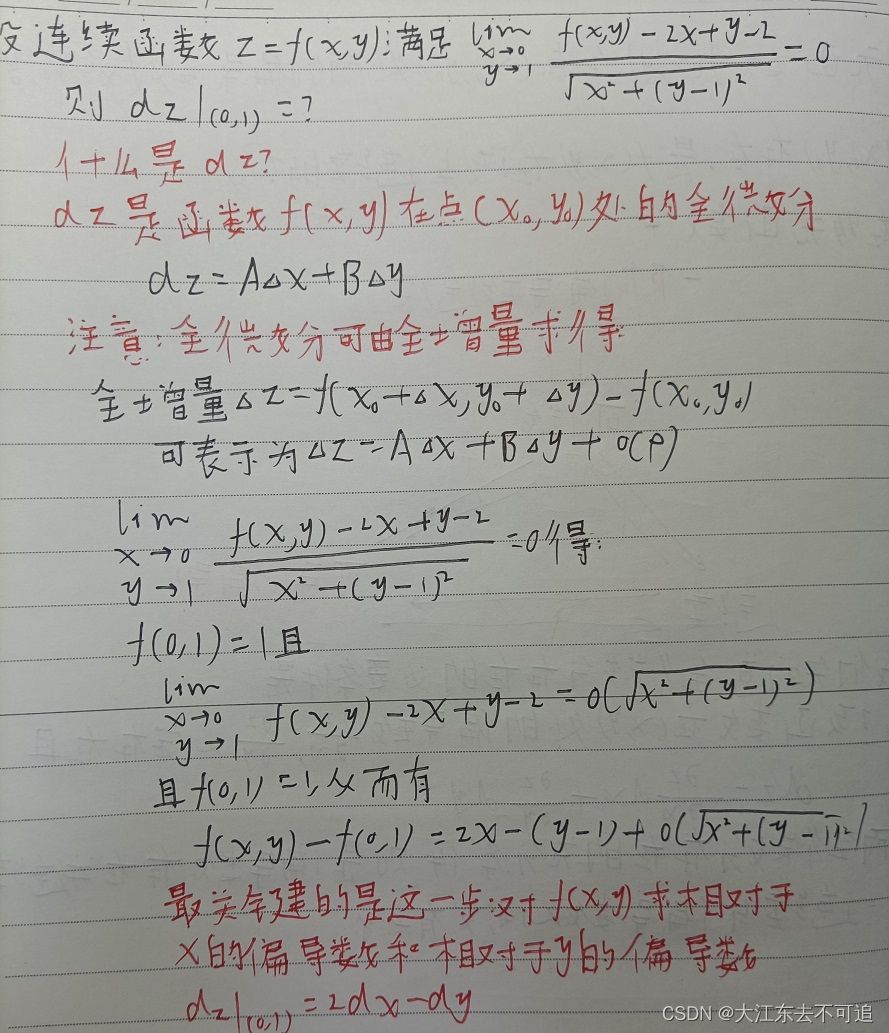

1 Par infinitésimal / Les limites sont toujours égales à l'infinitésimal pour résoudre https://img blog.csdnimg.cn/650ddbb16df24e06ac9bd79ffa564649...

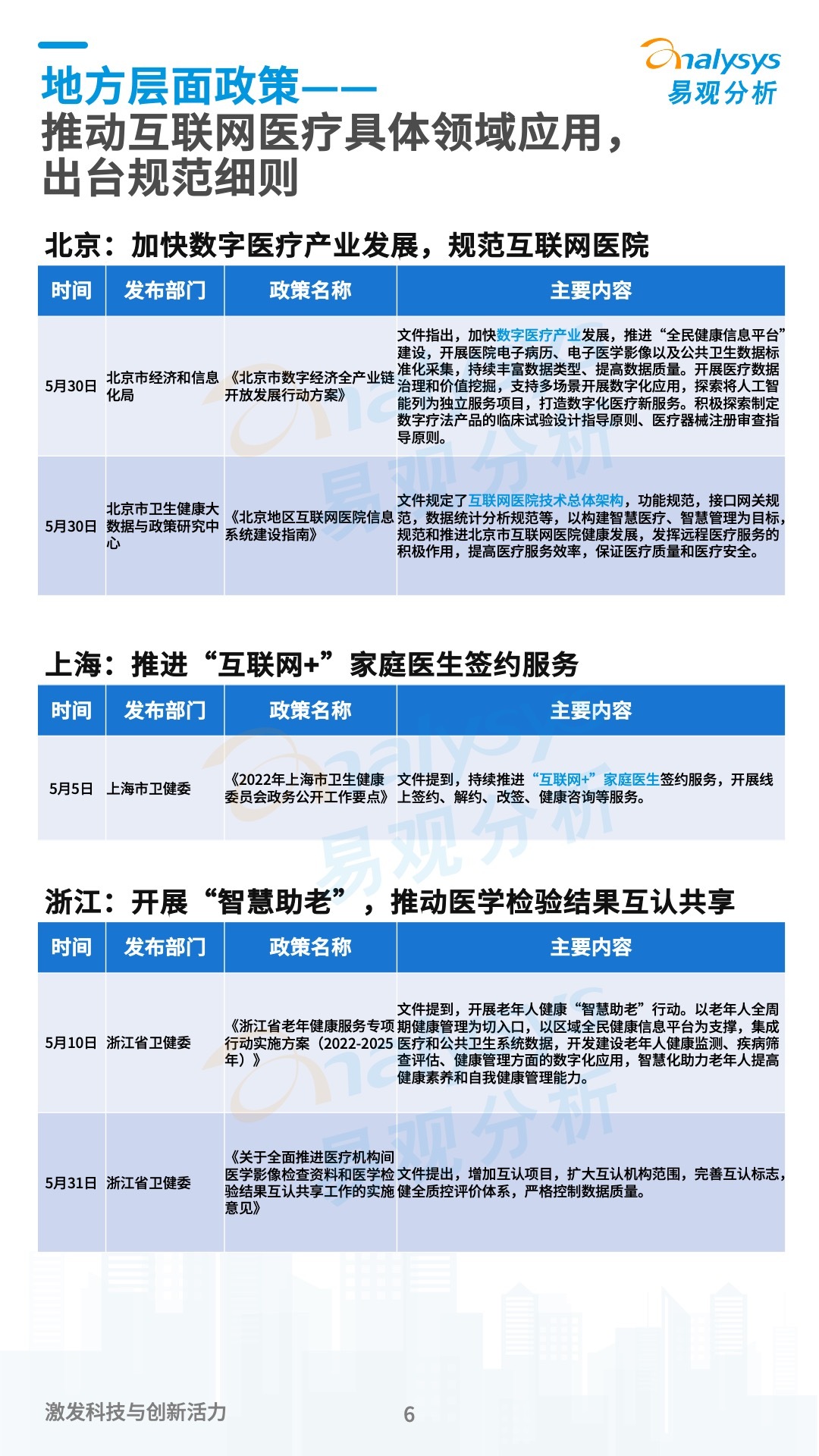

易观分析: 作为数字经济领域极具前瞻性的内容,《数字经济全景白皮书》浓缩了易观分析对于数字经济各行业经验和数据的积累,并结合数字时代企业的实际业务和未来面临的挑战,以及数字技术的创新突破等因素,最终从数字经济发展大势以及各领域案例入手,帮助企业明确在数字化浪潮下的行业定位以及业务发展方向。 《数字经...

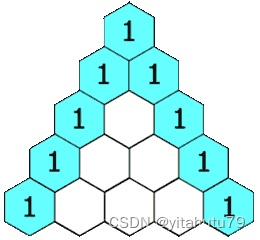

给定一个非负整数 numRows,生成「杨辉三角」的前 numRows 行。 在「杨辉三角」中,每个数是它左上方和右上方的数的和。 https://img blog.csdnimg.cn/d41e398bb7364d7aa245a58f752488bb.png 示例 1: 输入: numRows =...

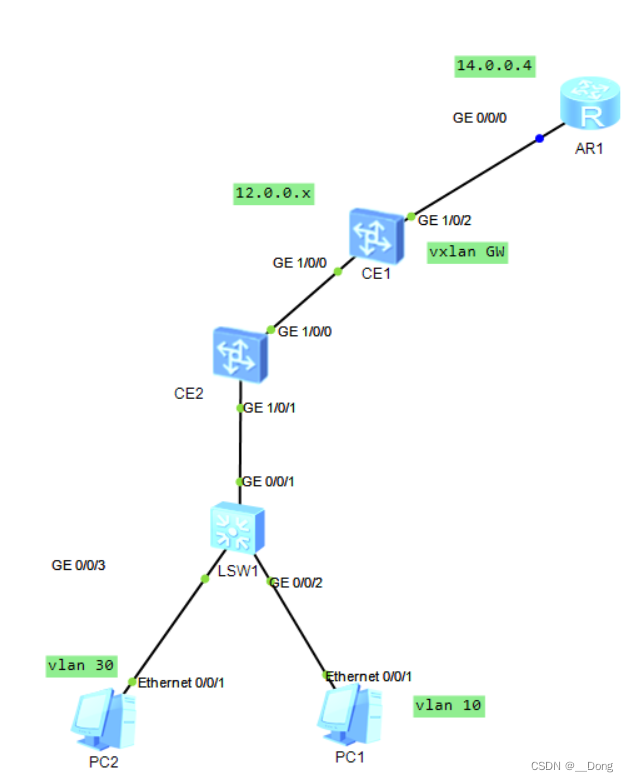

https://img blog.csdnimg.cn/6a83d0b09eb64ae49541b950fb908d0e.png 配置Vxlan 集中网关 在GW CE上和Vxlan 建立隧道 启用 Vbdif 接口 通过BD域中VNI 区分不同数据流 / / / CE1 bridge domai...

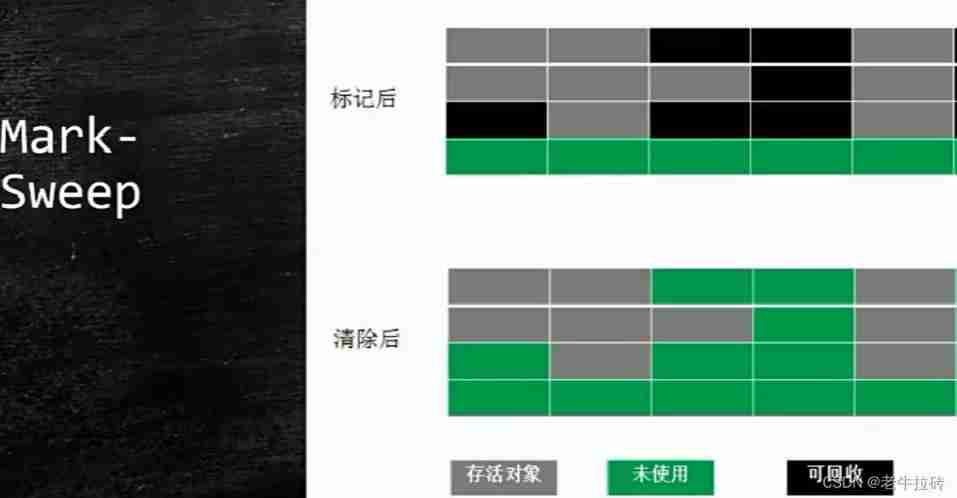

Let's start with the context , Let's talk about the details . First say jvm How it works , I'll talk about it later jvm The garbage collection of . j...

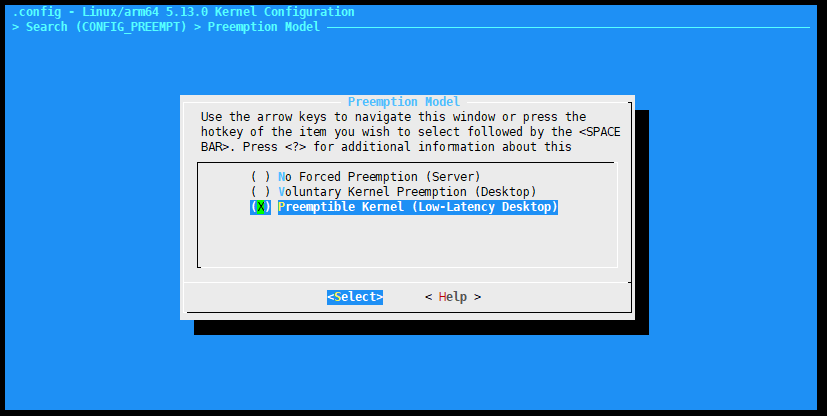

List of articles Preface 1 Raspberry pie installation raspi config Tools (ubuntu And other unofficial raspberry pie systems ) raspiconfig ubun...

501.二叉搜索树中的众数 力扣题目链接 https://leetcode cn.com/problems/find mode in binary search tree/solution/ 给定一个有相同值的二叉搜索树(BST),找出 BST 中的所有众数(出现频率最高的元素)。 假定 BST ...

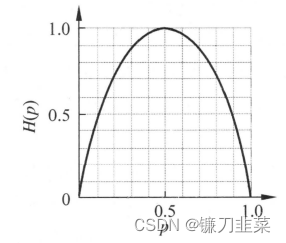

统计学习方法学习笔记——决策树 1. 决策树的模型与学习 1 2 1.1 决策树模型 11 3 1.2 决策树与if then规则 12 ifthen 5 1.3 决策树与条件概率分布 13 8 1.4 决策树的学习 14 12 2. 特征选择 2 33 2.1 特征选择问题 21 34 2.2 ...