当前位置:网站首页>案例 ①|主机安全建设:3个层级,11大能力的最佳实践

案例 ①|主机安全建设:3个层级,11大能力的最佳实践

2022-07-06 12:06:00 【InfoQ】

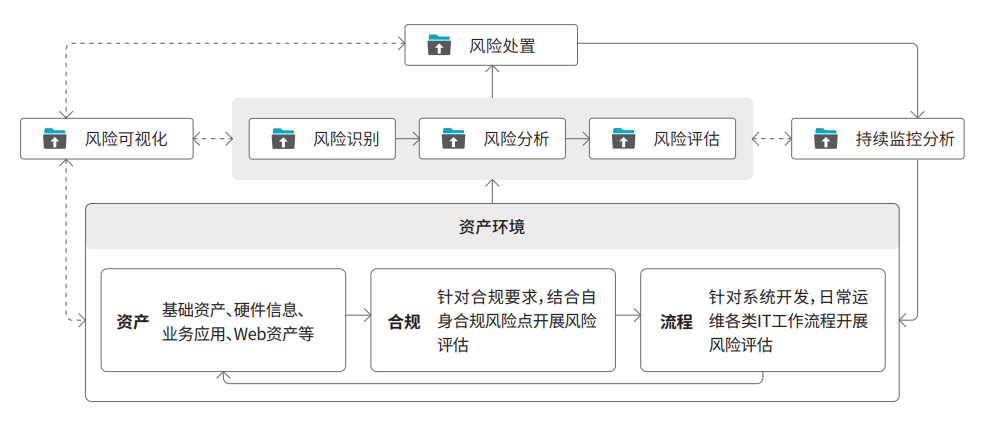

政府行业面临的安全挑战

政府行业主机安全成熟度

- 主机发现:能够自动进行主机发现,针对不同网络状况,提供多种探查方法。

- 应用清点:自动化清点进程、端口、账号、中间件、数据库、大数据组件、Web 应用、 Web 框架、Web 站点等十余类安全资产。

- 资产检索:提供关键资产(主机、账号、进程等)全系统关联,横跨多种资产进行联合搜索。

- 能够对新漏洞进行实时更新和响应。

- 能够设置扫描偏好。

- 减少主机资源消耗,能够适配特定主机、特定环境。

- 漏洞扫描可以与现有的补丁管理系统集成。

- 支持所有操作系统。

- 支持对漏洞修复的影响性进行判断。

- 操作简单,后期运维方便。

- 最小系统占用,能够适配多种系统。

- 能够正确记录事件,并向安全管理员发送入侵告警消息

- 能够进行有效的入侵分析、事件处理和取证。

- 易于访问和查看日志,提供日志过滤功能,方便操作和搜索。

- 能够实现一键自动化检测,并根据检测结果提供修复建议,达到合规要求。

- 支持自定义基线,通过制定策略提前自查整改,灵活应对各强度标准。

- 基于国内外基线标准,如等保2.0、CIS 基准,建立丰富的 Checklist 知识库。

- 能够适配不同操作系统环境,支持扫描操作系统、数据库、中间件等。

- 综合多个具有影响力的病毒检测引擎,并定期更新检测库。

- 贴合常见使用场景和等保要求。

- 对确认的病毒主动进行阻断和隔离。

- 快速验证发现的病毒,并分析其入侵路径。

- 能够还原主机被恶意修改的内容。

- 对常用或有合规要求的文件或目录建立文件完整性监控的能力。

- 能够发现非预期的文件变化。

- 提供监控规则的自定义能力,减少上报噪声,并对需要重点关注的文件变化事件进行告警通知。

- 能够检测内存 Webshell、进程内存注入、恶意动态链接库加载等常见的内存马。

- 内存后门检测时不应影响主体业务程序的运行。

- 能够发现在进程内存中运行的恶意代码,并及时向用户发送告警。

- 提供对恶意代码的特征分析和说明。

- 利用精确检测的能力验证对内存后门的修复结果。

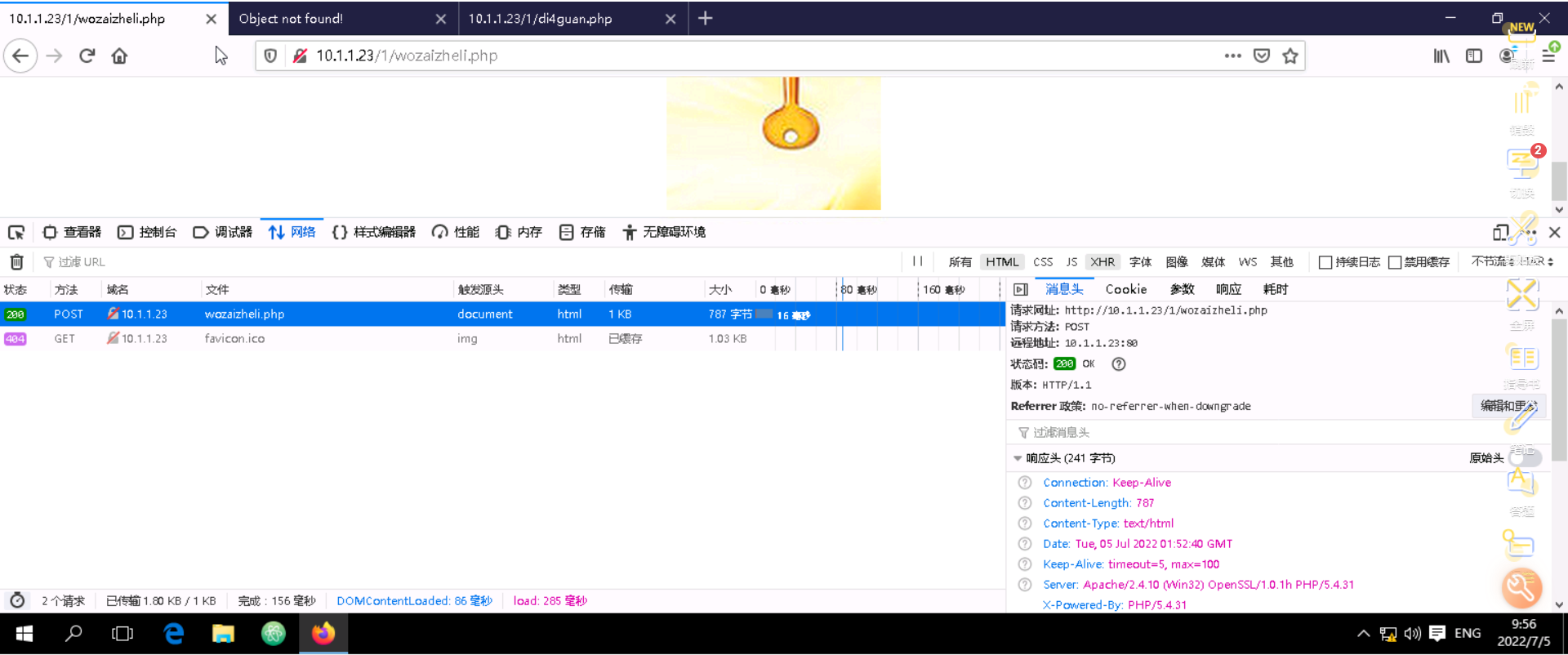

- 设置蜜罐迷惑攻击者,收集实际攻击及其他未授权活动的真实数据。

- 通过部署蜜罐文件,实时监控文件的操作行为,引诱黑客攻击,避免真实业务文件泄漏。

- 实时监控可疑端口扫描行为并记录,分析黑客的攻击目的和动机,以及时修补系统安全漏洞,避免真实攻击的发生。

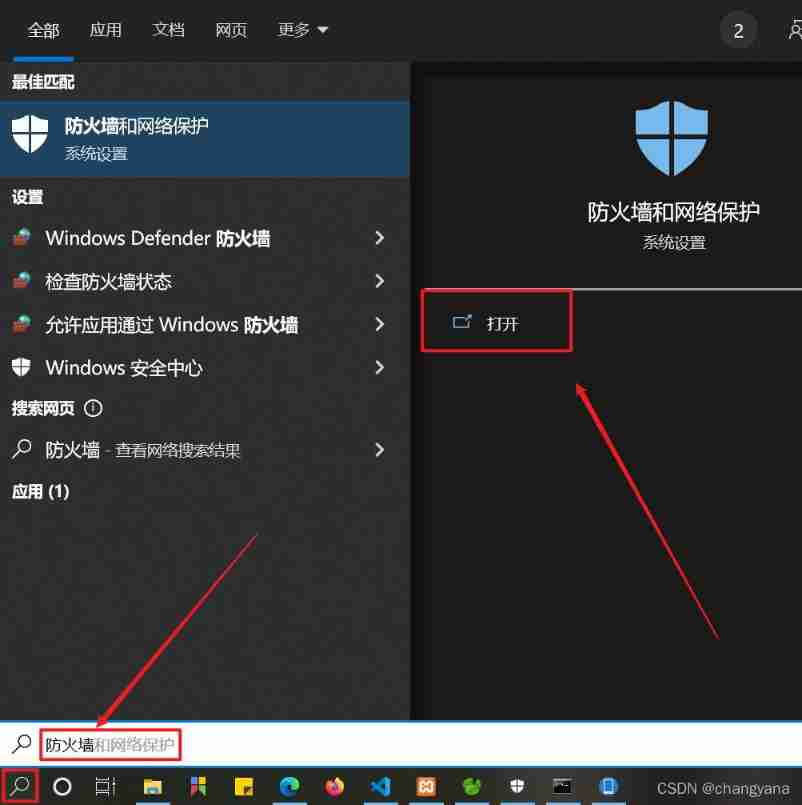

- 零信任:基于零信任理念实现网络之间的访问,通过管理员授信后才可访问,及时阻断非授信机器的访问,扼杀潜在威胁。

- 可视化:网络间的访问对用户可视化,当非法或者恶意访问发生后,能通过不同的颜色分辨合法与非法的访问。

- 自适应:网络访问策略自适应。策略应自动适应网络环境的变更,及时分发执行最新的策略。

- 持续监控:应实时且持续不断地监控网络中可能发生的异常或非法访问行为。

- 负责供应链网络安全的人员应与产品开发周期内相关团队通力合作,充分考虑供应商和开发商的员工、流程、工具等方面的安全问题。

- 维护管理自身的 SBOM,能够精确识别关键信息。同时需支持云原生环境下的资产信息。

- 采用云原生技术的政府机构,应基于 DevSecOps 理念,采用从开发阶段延伸到运行时保护的集成方法,实现软件全生命周期安全。

- 判断行为正常和不正常:从政府机构的行为中总结规律,生成相关模型,并定期查看是否有破坏原有规律的行为,有效识别正常和不正常的行为。

- 了解组织的高价值目标:需要知道攻击者的攻击目标,梳理政府机构所有高价值目标。

- 数据关联分析:联通数类原始数据,全局分析,关联查询,发现异常行为,实现未知威胁的及时发现和已知威胁的路径溯源。

- 预测被攻击方式:攻击者通过组织架构和数据流中的弱点,试图在不被注意的情况下获取有价值的数据。

政府行业的主机安全建设案例

- 利用自动化运维工具实现快速部署,快速实现去中心化行业局域网内服务器安全保障能力。

- 在地震局业务网和台网中心网络两个核心业务系统上都部署了青藤Agent,通过模型分析计算,实时发现风险威胁。

- 通过专家远程在线咨询、现场支持服务做到安全策略风险的深度剖析、跟踪、处理、关闭,形成安全管理闭环。

总结

边栏推荐

- [translation] supply chain security project in toto moved to CNCF incubator

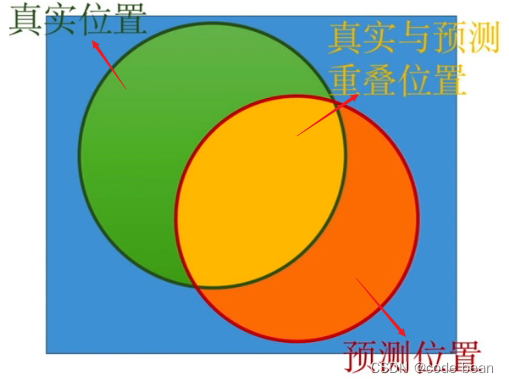

- Understand yolov1 Part II non maximum suppression (NMS) in prediction stage

- Microservice architecture debate between radical technologists vs Project conservatives

- Wonderful coding [hexadecimal conversion]

- beegfs高可用模式探讨

- 2022年6月语音合成(TTS)和语音识别(ASR)论文月报

- 算法面试经典100题,Android程序员最新职业规划

- [infrastructure] deployment and configuration of Flink / Flink CDC (MySQL / es)

- 青龙面板白屏一键修复

- Swiftui game source code Encyclopedia of Snake game based on geometryreader and preference

猜你喜欢

Leetcode 30. 串联所有单词的子串

学习打卡web

How to access localhost:8000 by mobile phone

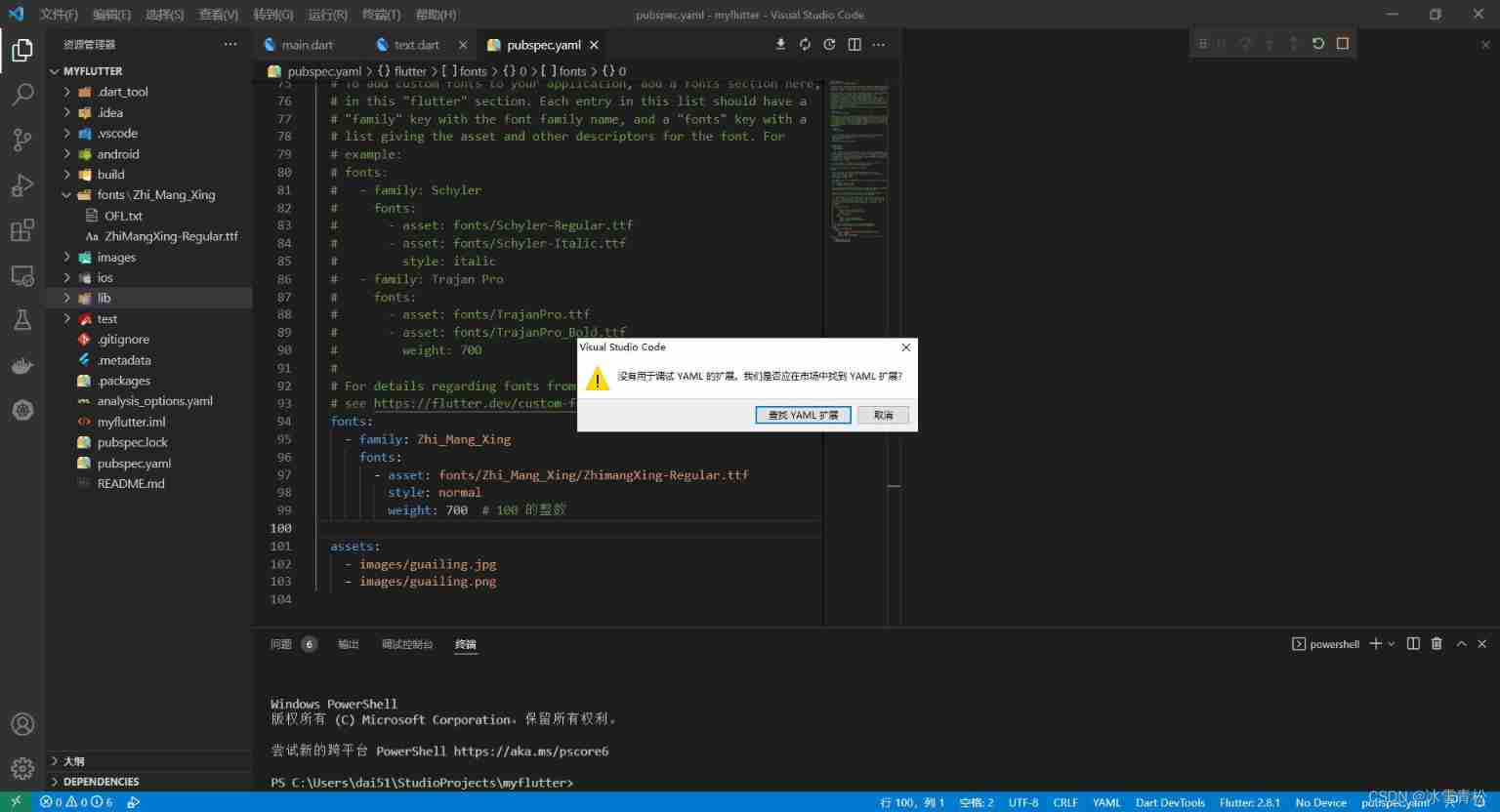

Vscode debug run fluent message: there is no extension for debugging yaml. Should we find yaml extensions in the market?

Example of shutter text component

Understand yolov1 Part II non maximum suppression (NMS) in prediction stage

潇洒郎: AttributeError: partially initialized module ‘cv2‘ has no attribute ‘gapi_wip_gst_GStreamerPipe

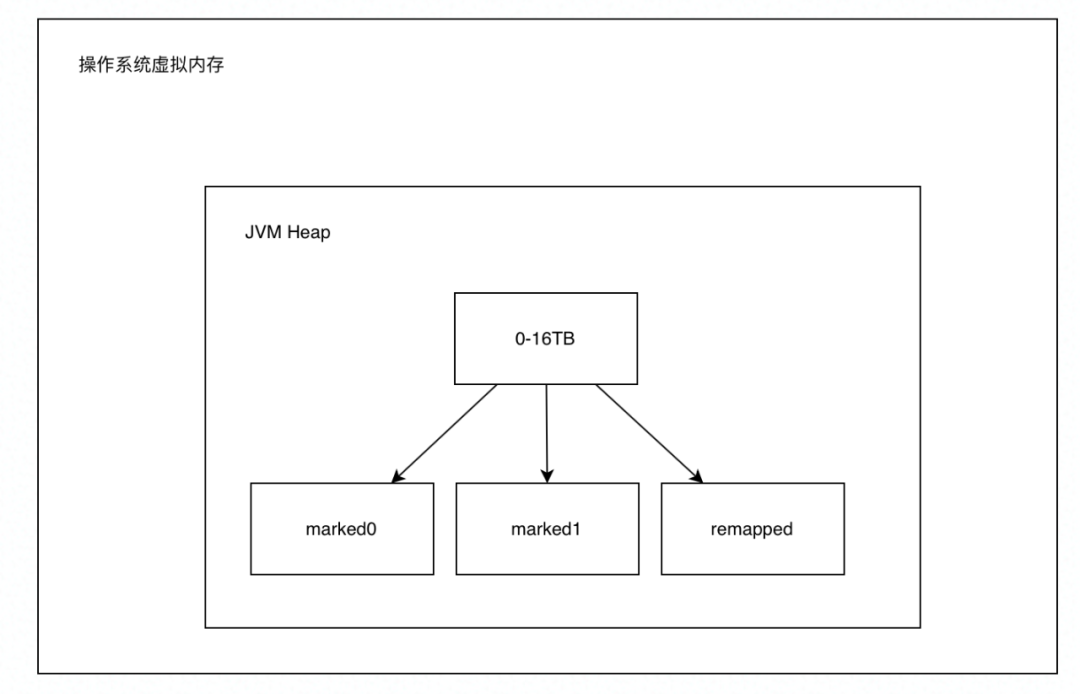

新一代垃圾回收器—ZGC

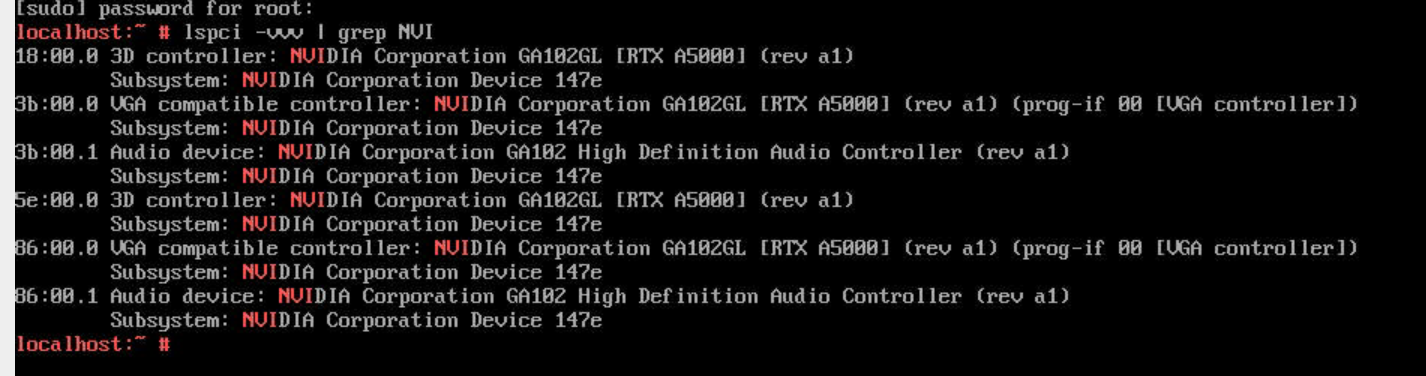

A5000 vGPU显示模式切换

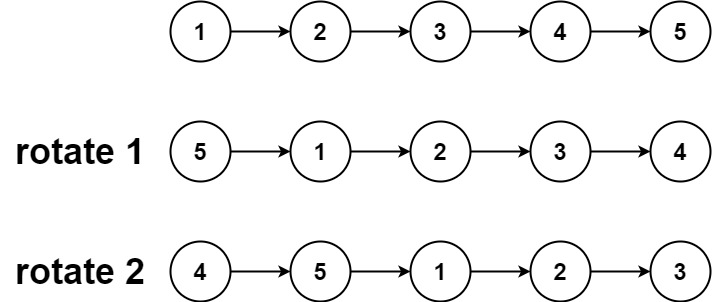

LeetCode_双指针_中等_61. 旋转链表

随机推荐

测试用里hi

2022年6月语音合成(TTS)和语音识别(ASR)论文月报

Standardized QCI characteristics

PHP与EXCEL PHPExcel

在解决了 2961 个用户反馈后,我做出了这样的改变...

Appx代码签名指南

Unbalance balance (dynamic programming, DP)

DaGAN论文解读

[play with Linux] [docker] MySQL installation and configuration

Cesium 点击绘制圆形(动态绘制圆形)

力扣101题:对称二叉树

Understand yolov1 Part II non maximum suppression (NMS) in prediction stage

腾讯T3大牛手把手教你,大厂内部资料

1805. Number of different integers in the string

How to customize animation avatars? These six free online cartoon avatar generators are exciting at a glance!

Vscode debug run fluent message: there is no extension for debugging yaml. Should we find yaml extensions in the market?

Blue Bridge Cup microbial proliferation C language

Configuration and simple usage of the EXE backdoor generation tool quasar

Recursive implementation of department tree

leetcode先刷_Maximum Subarray