当前位置:网站首页>HackMyvm靶机系列(5)-warez

HackMyvm靶机系列(5)-warez

2022-07-06 09:22:00 【月应知我意】

一、信息收集

先扫描一波网段,找到靶机。

nmap -sP 192.168.220.0/24

使用nmap进行端口扫描,发现开放了22,80,6800三个端口。

nmap -sC -sV -T4 -p- -sT -A 192.168.220.128

访问一波http服务,页面如下。不知道是啥,但是发现有关键字Aria2 WebUI,上百度搜索一波,发现这是一个下载资源的东西。

查看一下源代码,发现下面的关键字,搜索一波,看看有啥漏洞可以利用不。

额.....,离谱,真就一个都没有呗。

来,上gobuster进行一波目录扫描

gobuster dir -u "http://192.168.220.128/" -w directory-list-2.3-medium.txt -t 30 -x php,html,txt,7z,zip,bak,gz结果如下,发现两个txt文件,robots.txt,result.txt

robots.txt内容如下

result.txt内容如下,嗯....这东西是不看着特别眼熟?不急,看看下面的

我在kali上执行ps -aux,再结合上图,看吧,上面的应该是进程列表了。而且从中可以发现aria2c是以carolina身份运行的。

注意下面几个箭头,这是个下载工具,猜测dir是我们下载的默认目录。

点击添加,点击使用链接下载。那我们能不能先使用kali生成密钥,然后开启一个http服务,通过这个使目标机下载到/home/carolina目录下呢?

二、漏洞利用

使用kali生成密钥

ssh-keygen使用python开启一个http服务

python3 -m http.server 80

添加下载链接和保存目录

如下图,下载成功

ssh [email protected] -i id_rsa使用私钥成功登录到目标机,拿到第一个flag

三、权限提升

接下来就是要将权限提升至root了。

先来看看有没有sudo滥用,???没有命令?

算了,先来看看能不能进行suid和sgid提权吧。

find / -perm -u=s -type f 2>/dev/null如图,发现一个/usr/bin/rtorrent,看看能不能提权吧

经过百度,发现这可以使用execute.throw执行一些系统命令,但是要使用rtorrent前提是需要配置文件.rtorrent.rc,所以我这里先使用创建这个文件,然后输入下面内容,创建/root/.ssh目录,并将公钥复制到该目录下。

因为rtorrent命令具有suid权限,所以在其他用户执行该命令时可以获得root权限,所以创建/roo/.ssh目录,并将公钥复制。

在kali上使用私钥登录root,成功获得第二个flag

边栏推荐

- Safe driving skills on ice and snow roads

- . Net6: develop modern 3D industrial software based on WPF (2)

- FAQs and answers to the imitation Niuke technology blog project (II)

- 附加简化版示例数据库到SqlServer数据库实例中

- C语言入门指南

- [modern Chinese history] Chapter V test

- Using spacedesk to realize any device in the LAN as a computer expansion screen

- 实验五 类和对象

- Caching mechanism of leveldb

- Cookie和Session的区别

猜你喜欢

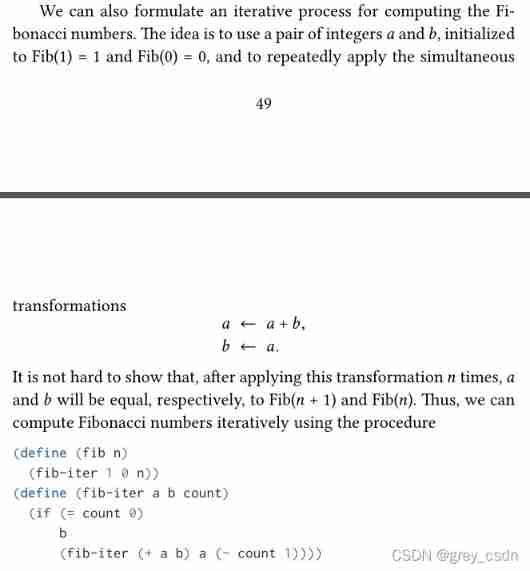

1143_ SiCp learning notes_ Tree recursion

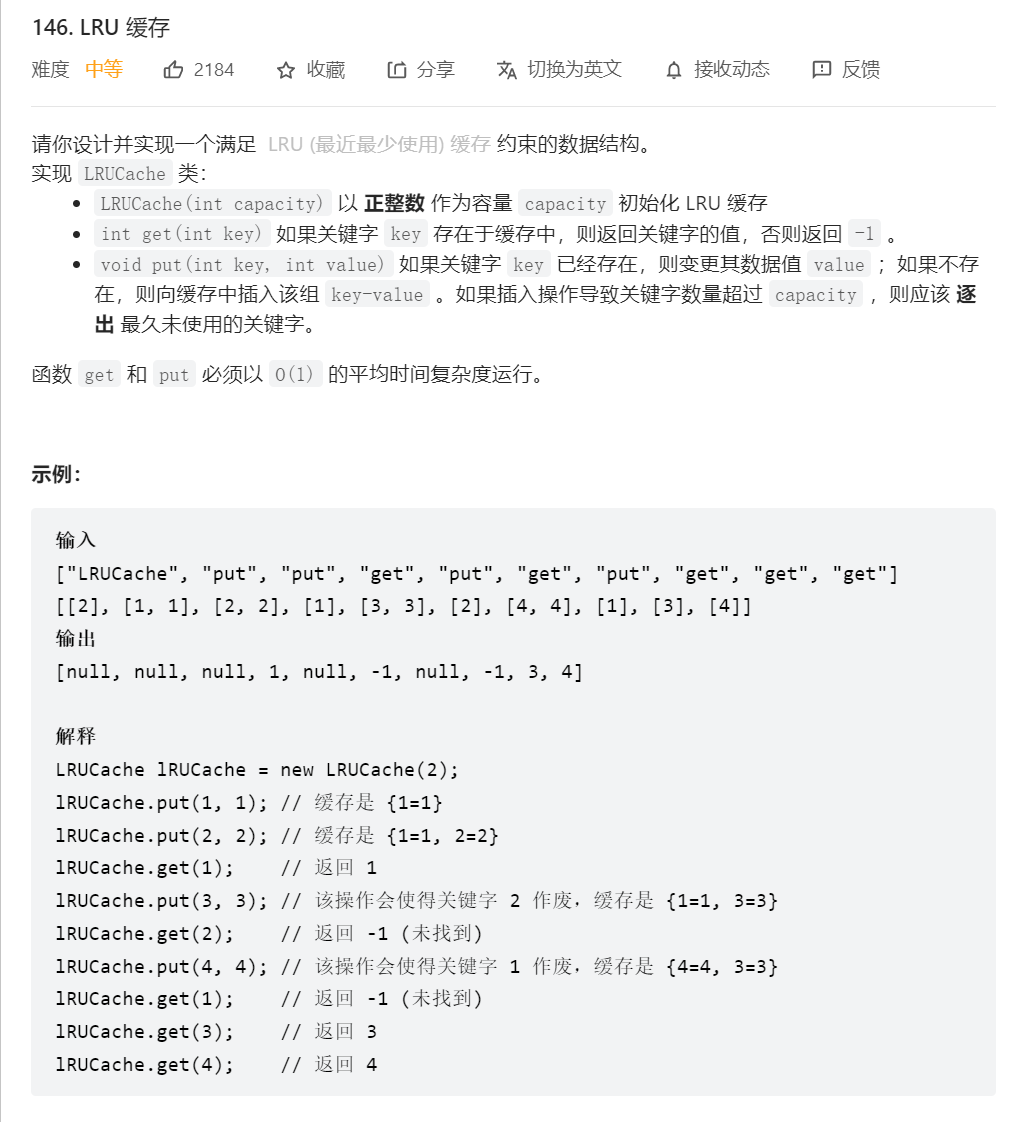

透彻理解LRU算法——详解力扣146题及Redis中LRU缓存淘汰

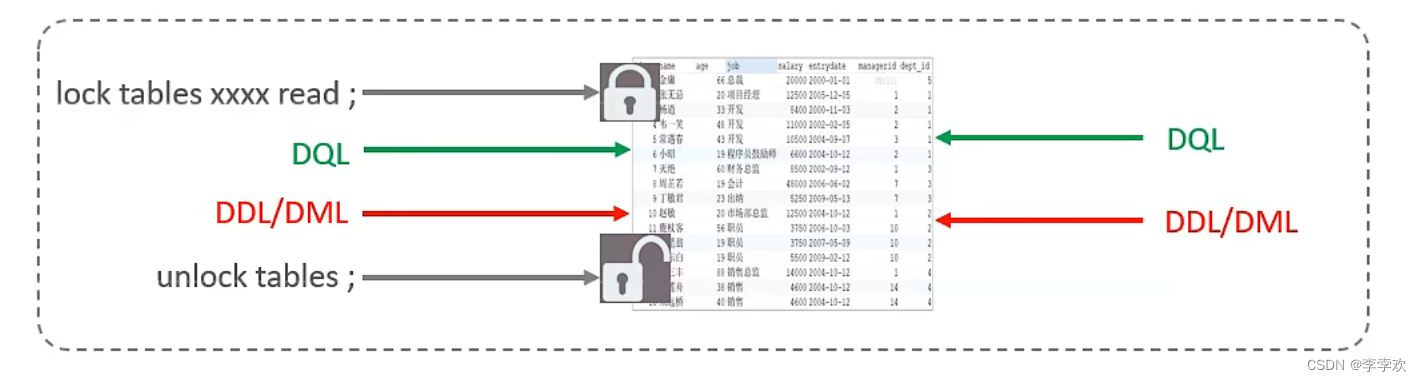

MySQL锁总结(全面简洁 + 图文详解)

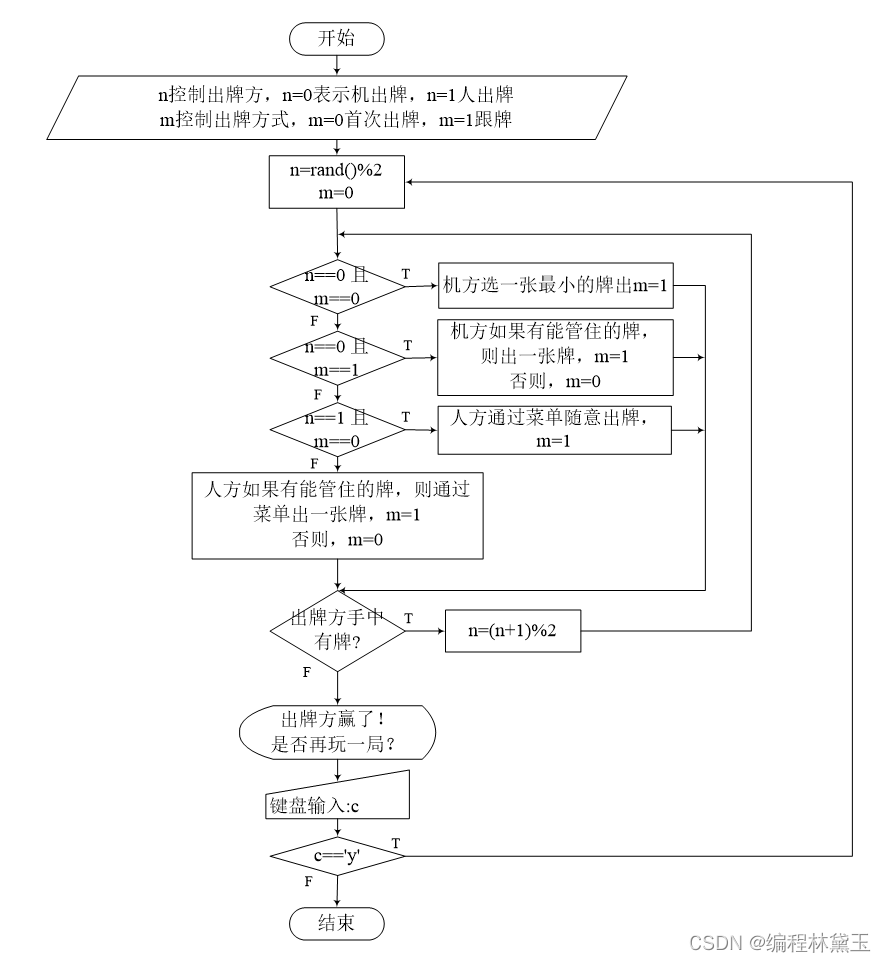

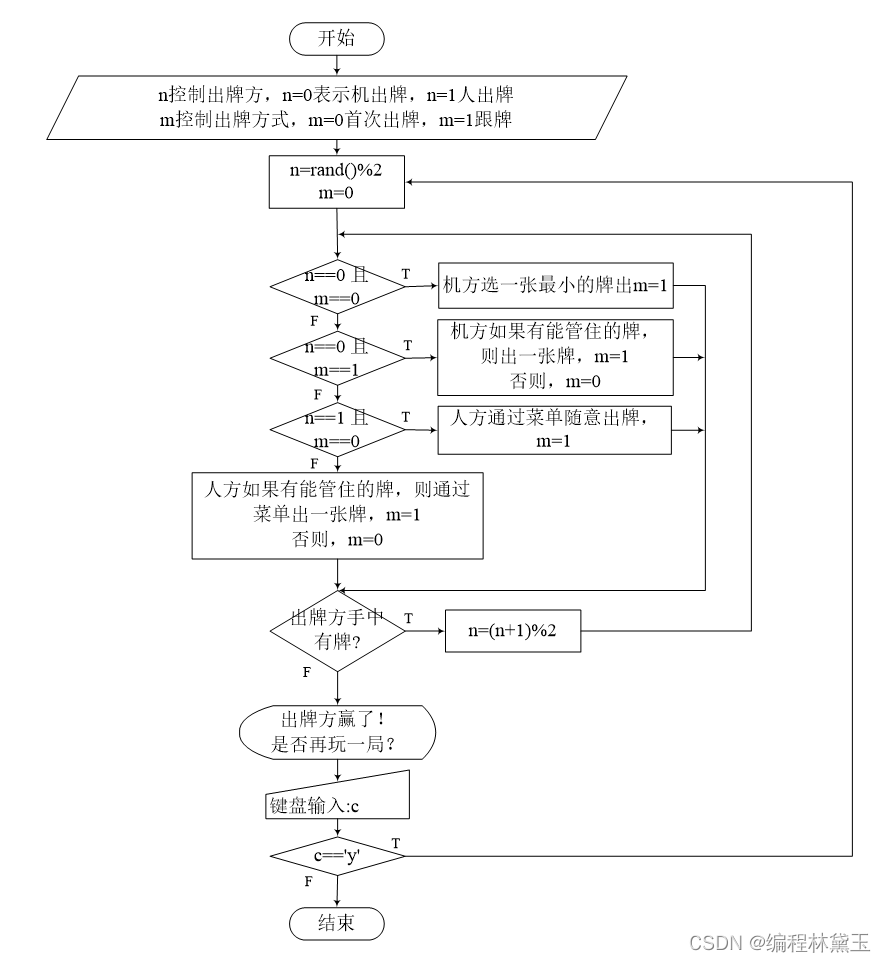

Programme de jeu de cartes - confrontation homme - machine

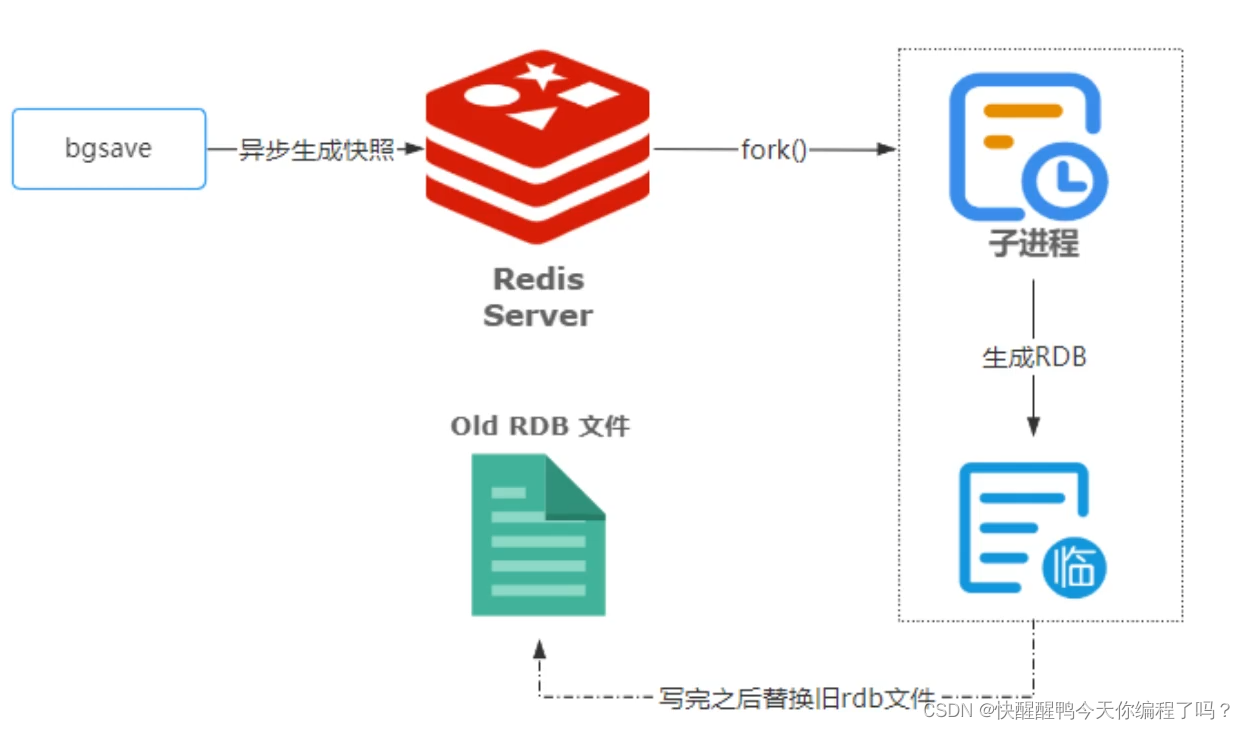

Principles, advantages and disadvantages of two persistence mechanisms RDB and AOF of redis

Differences among fianl, finally, and finalize

Poker game program - man machine confrontation

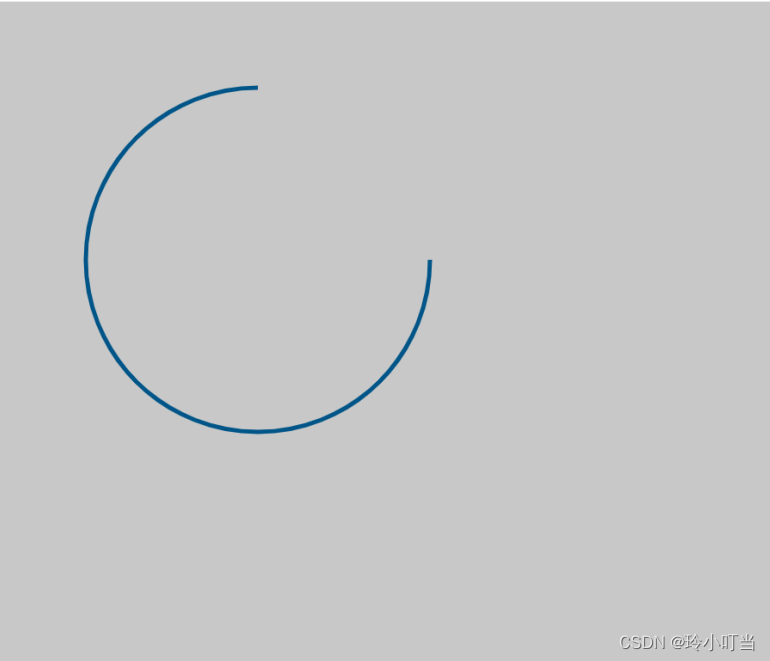

Canvas foundation 2 - arc - draw arc

【手撕代码】单例模式及生产者/消费者模式

7-7 7003 组合锁(PTA程序设计)

随机推荐

1143_ SiCp learning notes_ Tree recursion

7-11 机工士姆斯塔迪奥(PTA程序设计)

The difference between cookies and sessions

7-9 制作门牌号3.0(PTA程序设计)

Get started with typescript

. Net6: develop modern 3D industrial software based on WPF (2)

Record a penetration of the cat shed from outside to inside. Library operation extraction flag

7-8 7104 约瑟夫问题(PTA程序设计)

Leetcode.3 无重复字符的最长子串——超过100%的解法

7-6 矩阵的局部极小值(PTA程序设计)

fianl、finally、finalize三者的区别

仿牛客技术博客项目常见问题及解答(一)

UGUI—Text

Canvas foundation 2 - arc - draw arc

【九阳神功】2016复旦大学应用统计真题+解析

. How to upload XMIND files to Jinshan document sharing online editing?

The difference between overloading and rewriting

Canvas foundation 1 - draw a straight line (easy to understand)

About the parental delegation mechanism and the process of class loading

深度强化文献阅读系列(一):Courier routing and assignment for food delivery service using reinforcement learning