当前位置:网站首页>Native Cloud - SSH articles must be read on Cloud (used for Remote Login to Cloud Server)

Native Cloud - SSH articles must be read on Cloud (used for Remote Login to Cloud Server)

2022-07-04 06:13:00 【C'est Yu XVIII ya.】

“ L'article est rédigé d'une manière facile à comprendre,IntroductionSSHConcepts de base connexes,Aide le lecteur à comprendre rapidementSSH.”

Inconvénients des services de réseau traditionnels

- Programme de services Web traditionnels(ftp/pop/telnet)Utiliser sur le WebTexte clairTransmissionMot de passeEtDonnées,Les hackers sont faciles à intercepter.

- Les méthodes traditionnelles de vérification de la sécurité des services de réseau sont vulnérablesIntermédiaire(man-in-the-middle)Attaque de la manière.

- “Intermédiaire”Attaque de la manière

- “Intermédiaire”Se faire passer pour un vrai serveur pour recevoir les données que vous transmettez au serveur,Et ensuite, vous vous faites passer pour un vrai serveur.

SSHIntroduction

- SSH(Secure Shell):Protocole de confinement(Protocole de couche d'application)

- Protocole pour assurer la sécurité des services réseau tels que les sessions de connexion à distance,Peut efficacement prévenir les problèmes de sécurité dans le processus de gestion à distance.

- SSHAdopter une connexion orientéeTCPTransmission du Protocole,Le numéro de port est22.

SSHApplication de

- UtiliserSSH,Toutes les données transmises peuvent être chiffrées、Compression(Transmission plus rapide),Mettre fin à la façon dont les intermédiaires attaquent,Et peut empêcherDNSTricher etIPTricher.

- SSHPeut remplacerTelnet,Encore une fois.FTP、PoP、PPPFournir un tunnel sûr.

- Connexion à distance au serveur Cloud pour le transfert de données à des fins d'authentification de sécurité.

SSHMise en œuvre

- OpenSSH

- PuTTY

SSHVersion

- SSHC'est parComposition logicielle du client et du serveurDe,Il y a deux versions incompatibles:1.xEt2.x.

- SSH 2.x Le client pour n'a pas pu se connecter à SSH 1.x Sur la procédure de service .

- OpenSSH 2.xSoutien simultanéSSH 1.xEt2.x.

SSHCryptage

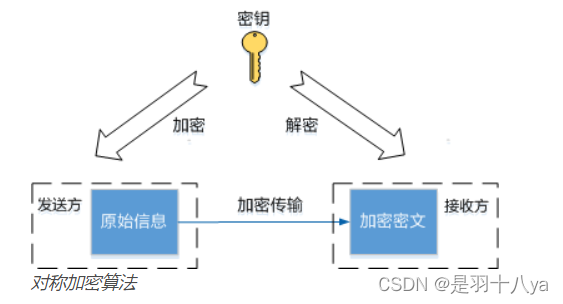

- SSHTransmission des données—— Utiliser une clé symétrique pour chiffrer

- SSHCréer une connexion+ Phase de poignée de main d'authentification ——Utiliser un chiffrement asymétrique

- Cryptage symétrique, L'expéditeur et le destinataire utilisent une clé partagée pour le chiffrement 、Décrypter.

- Chiffrement asymétrique,Envoyer un messageUtilisation du chiffrementClé publique,Recevoir des informationsUtilisation du décryptageClé privée.

- La clé publique peut être envoyée à toute autre personne qui demande la communication , La clé privée est conservée par la partie qui l'a générée ,.

- Les caractéristiques mathématiques entre la clé publique et la clé privée garantissent que les informations chiffrées par la clé publique ne peuvent être décryptées que par la clé privée , Les informations chiffrées à clé privée ne peuvent pas être décryptées à clé publique .

- Une clé privée chiffrée asymétriquement n'a pas besoin d'être exposée au réseau ,Haute sécurité, Mais le cryptage et le décryptage sont beaucoup plus lents que les clés symétriques .

SSHValidation——Vu du client

- Vérification du mot de passe

- Connectez - vous à l'hôte distant avec un compte et un mot de passe . Toutes les données transmises sont chiffrées , Mais il n'y a aucune garantie que le serveur auquel vous vous connectez est le serveur auquel vous voulez vous connecter .Il pourrait y avoir d'autres serveurs qui se font passer pour de vrais serveurs.

- Authentification des clés publiques et privées

- Créez - vous une paire de clés ,Et mettre la clé publique sur le serveur auquel vous avez besoin d'accéder.

- Quand vous voulez vous connecter à SSHSur le serveur,Le logiciel client envoie une demande au serveur, Demande de vérification de sécurité avec sa propre clé .

- Après réception de la demande par le serveur,.Trouvez d'abord votre clé publique sous votre répertoire d'origine sur ce serveur,Comparez - le à la clé publique que vous avez envoyée.Si les deux clés correspondent,Le serveur est crypté avec une clé publique“Questions”Et l'envoyer au logiciel client.

- Logiciel client reçu“Questions”Après cela, vous pouvez déchiffrer avec votre clé privée et l'envoyer au serveur.

SSHTunnel

SSHTunnel(SSH Transfert de port): .Technologies de communication permettant aux utilisateurs de se connecter à des ports spécifiques sur des hôtes locaux et distants .

SSH Port Forward Redirige le trafic réseau vers un port spécifique /IP Adresse, Afin que les applications sur l'hôte local puissent accéder directement à l'hôte distant .

La cible peut être distante SSH Sur le serveur, Ou le serveur peut être configuré pour être transmis à un autre hôte distant , Amélioration de la sécurité au détriment de l'efficacité de la transmission .

SSH Le tunnel est IT Outils puissants pour les administrateurs et les acteurs malveillants , Parce qu'ils peuvent contourner le pare - feu de l'entreprise pour transmettre sans être détectés .Donc,, .Il existe des outils pour empêcher l'utilisation non autorisée par le pare - feu de l'entreprise SSHTunnel.

Références

- https://baike.baidu.com/item/SSH/10407

- https://info.support.huawei.com/info-finder/encyclopedia/zh/SSH.html

- https://zhuanlan.zhihu.com/p/46235721

- https://www.techtarget.com/searchsecurity/definition/Secure-Shell

“ Je veux traverser le vent et les vagues 、Marcher à travers l'océan de sable jaune, Juste pour ne pas avoir de regrets , Non, courage .”

——Created By C'est Yu 18 ya

边栏推荐

- Detectron: train your own data set -- convert your own data format to coco format

- JSON Web Token----JWT和傳統session登錄認證對比

- JS execution mechanism

- 测试岗的中年危机该如何选择?是坚守还是另寻出路?且看下文

- JSON web token -- comparison between JWT and traditional session login authentication

- lightroom 导入图片灰色/黑色矩形 多显示器

- How to implement lazy loading in El select (with search function)

- 70000 words of detailed explanation of the whole process of pad openvino [CPU] - from environment configuration to model deployment

- How does apscheduler set tasks not to be concurrent (that is, execute the next task after the first one)?

- [excel] PivotChart

猜你喜欢

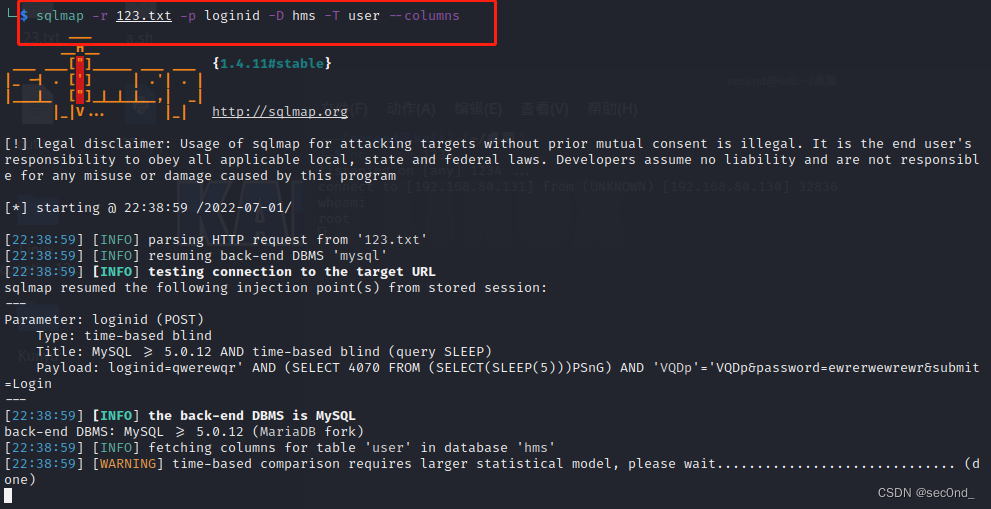

HMS v1.0 appointment.php editid参数 SQL注入漏洞(CVE-2022-25491)

Online shrimp music will be closed in January next year. Netizens call No

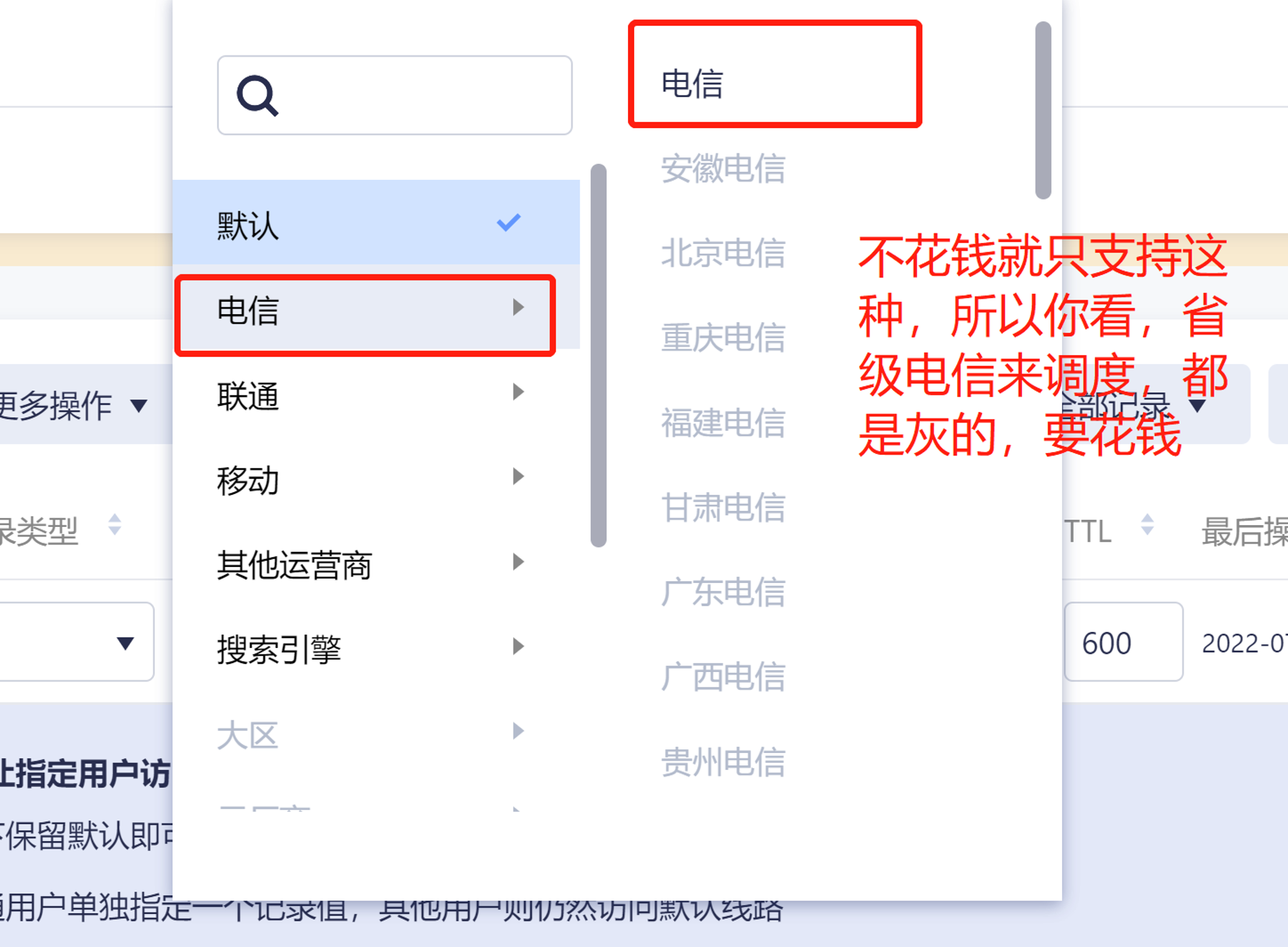

gslb(global server load balance)技术的一点理解

AWT common components, FileDialog file selection box

Functions in C language (detailed explanation)

Sleep quality today 78 points

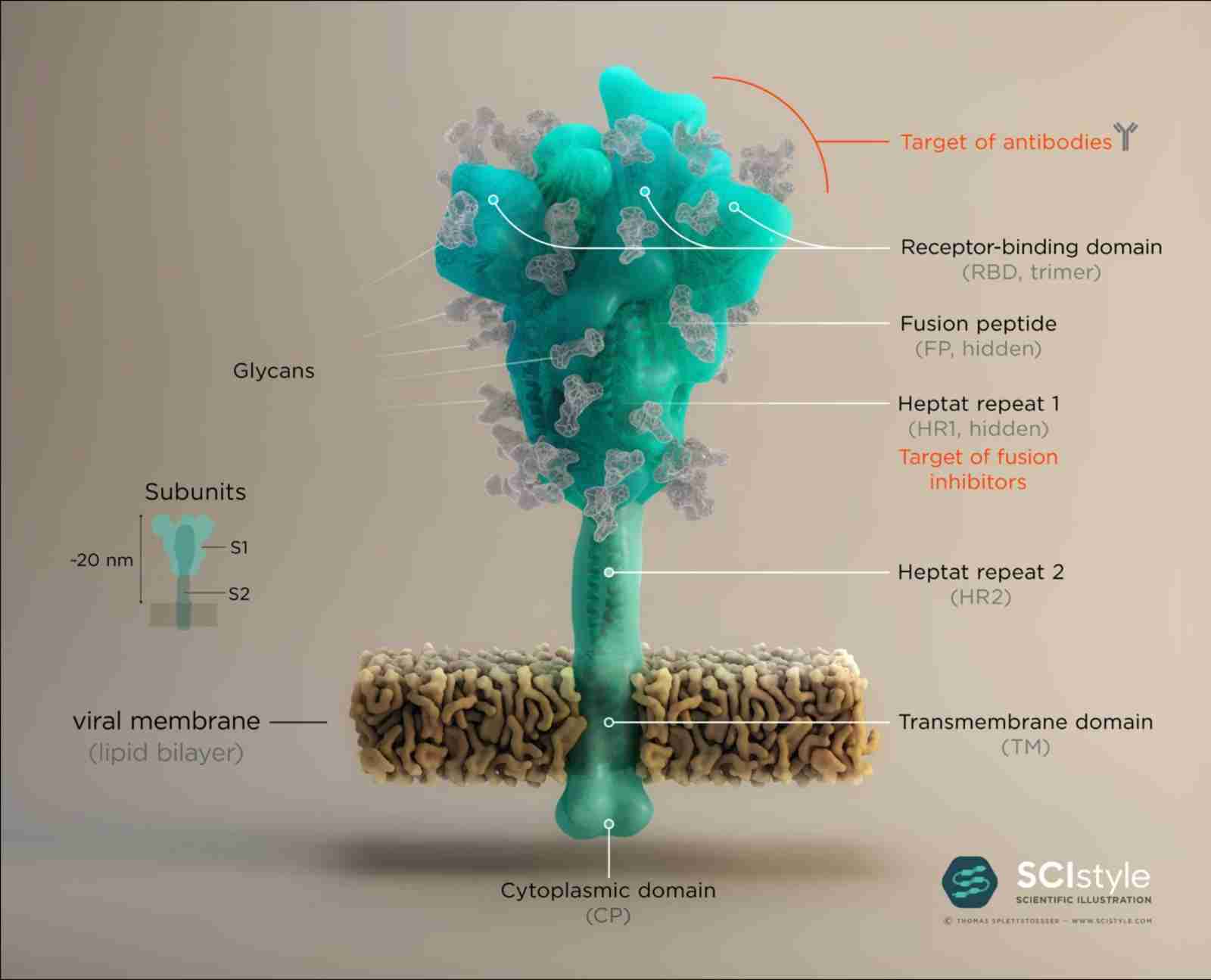

Review | categories and mechanisms of action of covid-19 neutralizing antibodies and small molecule drugs

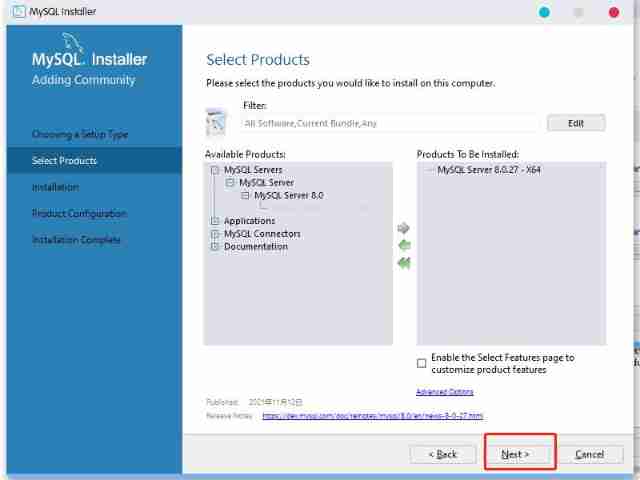

MySQL installation and configuration

![[excel] PivotChart](/img/45/be87e4428a1d8ef66ef34a63d12fd4.png)

[excel] PivotChart

js如何将秒转换成时分秒显示

随机推荐

QT releases multilingual International Translation

Distributed cap theory

Grounding relay dd-1/60

Configure cross compilation tool chain and environment variables

gslb(global server load balance)技术的一点理解

MySQL的information_schema数据库

[untitled]

A little understanding of GSLB (global server load balance) technology

AWT introduction

Nexus 6p从8.0降级6.0+root

Fast power (template)

Take you to quickly learn how to use qsort and simulate qsort

High performance parallel programming and optimization | lesson 02 homework at home

The end of the Internet is rural revitalization

C realize Snake games

How to avoid JVM memory leakage?

安装 Pytorch geometric

Kubernets first meeting

QT 获取随机颜色值设置label背景色 代码

2022.7.3-----leetcode. five hundred and fifty-six