当前位置:网站首页>【网络攻防实训习题】

【网络攻防实训习题】

2022-07-06 01:27:00 【杨乙燃.杨雄】

实训一

1、通过本地PC中渗透测试平台Kali使用Nmap扫描目标靶机HTTP服务端口,并将扫描结果中的版本信息号作为Flag提交

Apache httpd 2.2.15 ((CentOS))

2、在本地PC中渗透测试平台Kali访问目标靶机Web页面,判断该目标网站登录验证为什么验证方式

前端验证

3、在本地PC中渗透测试平台Kali使用Nmap扫描目标靶机HTTP服务端口,并将扫描结果中的端口状态作为Flag提交

open

4、在本地PC中渗透测试平台Kali访问目标靶机Web页面,判断目标网站的服务端语言(大写)

PHP

5、在本地PC中渗透测试平台Kali访问目标靶机Web页面,将后台登录页面的文件名(例:admin.php)作为Flag提交

login.php

6、在本地PC中渗透测试平台Kali访问目标靶机Web页面,使用SQL注入万能密码绕过登录,将其注入的参数名称作为Flag提交

7、在本地PC中渗透测试平台Kali访问目标靶机Web页面,在登录成功后的界面中找到管理员用户,并将管理员邮箱作为Flag提交

8、在本地PC中渗透测试平台Kali访问目标靶机Web页面,在登录成功后的界面中找到仪表盘,并将仪表盘中最低的数值作为Flag提交

12034

9、在本地PC中渗透测试平台Kali对Web靶机进行渗透测试,判断靶机所用数据库,并将所使用的数据库名作为Flag提交(小写)

mysql

10、在本地PC中渗透测试平台Kali使用SQL注入扫描工具对目标靶机HTTP服务进行SQL注入测试,在注入成功后找到当前网站所使用的数据库,并将数据库名作为Flag提交

mainpage

实训二

1、在本地PC中渗透测试平台Kali访问目标靶机Web页面,在登录成功后的界面中找到上传点,提交需要修改的参数名

Content-Type

2、在本地使用工具weevely生成一个文件名为backdoor.php的后门文件,密码为123456,并将该命令中固定不变的字符作为Flag提交

weevely generate 123456 backdoor.php

3、在本地PC中渗透测试平台Kali访问目标靶机Web页面,结合工具BurpSuite上传生成的后门文件,并将上传到的文件目录名作为Flag提交

avatar/

实训三

1、在本地PC中渗透测试平台Kali对Web靶机进行渗透测试,利用工具weevely连接后门文件,并寻找网站发布目录下的flag文件,将其内容作为Flag提交;

w1r91mdxeidy4hh5

2、在本地PC中渗透测试平台Kali对Web靶机进行渗透测试,利用工具weevely连接后门文件,查看当前用户及用户组,并将其作为Flag提交;(例:root/root)

apache/apache

3、在本地PC中渗透测试平台Kali对Web靶机进行渗透测试,利用工具weevely连接后门文件,收集系统信息,并将该命令作为Flag提交;

:system_info

4、在本地PC中渗透测试平台Kali对Web靶机进行渗透测试,利用工具weevely连接后门文件,查看网站php版本号,并将版本号作为Flag提交;(例:5.1.1)

5.3.3

5、在本地PC中渗透测试平台Kali对Web靶机进行渗透测试,连接数据库统计提交该网站数据库数量

5

6、在本地PC中渗透测试平台Kali对Web靶机进行渗透测试,利用工具weevely连接后门文件,寻找到网站使用的数据库配置文件,将连接该数据库的账号密码作为Flag提交;(例:username/password)

root/ca368418d

7、在本地PC中渗透测试平台Kali对Web靶机进行渗透测试,使用工具msfvenom生成elf后门,上传至目标服务器,并利用msf侦听模块进行反弹tcp会话监听,并将使用该侦听模块的命令作为Flag提交;(例:use exploit/xxxx/xxxx)

use exploit/multi/handler

8、在本地PC中渗透测试平台Kali对Web靶机进行渗透测试,并将MSF侦听模块默认的监听端口号作为Flag提交

4444

9、在本地PC中渗透测试平台Kali对Web靶机进行渗透测试,并将Linux中更改权限的命令关键字作为Flag提交

chmod

10、在本地PC中渗透测试平台Kali对Web靶机进行渗透测试,并在获取目标系统权限后查看系统版本信息,将系统内核号作为Flag提交

2.6.32-431.el6.x86_64

11、在本地PC中渗透测试平台Kali对Web靶机进行渗透测试,通过searchsploit工具对目标系统的内核版本进行分析,找到可利用的提权漏洞,并将其CVE编号作为Flag提交;(例:CVE-2011-0834)

CVE-2016-5195

12、在本地PC中渗透测试平台Kali对Web靶机进行渗透测试,通过searchsploit搜索脏牛漏洞,并将脏牛漏洞再exploit db中的编号作为Flag提交

40839

13、在本地PC中渗透测试平台Kali对Web靶机进行渗透测试,利用脏牛漏洞进行本地提权,并将searchsploit示例中编译该漏洞的命令作为Flag提交

gcc -pthread dirty.c -o dirty -lcrypt

14、在本地PC中渗透测试平台Kali对Web靶机进行渗透测试,并将脏牛漏洞提权成功后生成的用户名作为Flag提交

firefart

实训四

1、在本地PC中渗透测试平台Kali对Web靶机进行渗透测试,在获得反弹会话后利用meterpreter对目标靶机建立ssh端口转发,并将使用该命令的关键字作为Flag提交;(小写)

portfwd

2、在本地PC中渗透测试平台Kali对Web靶机进行渗透测试,在利用脏牛漏洞本地提权后查看当前用户权限,并将当前用户名及用户组名作为Flag提交;(例:root/root)

firefart/root

3、在本地PC中渗透测试平台Kali对Web靶机进行渗透测试,在利用脏牛漏洞本地提权后查看管理员用户目录,并将该目录下的Flag文件内容作为Flag提交;

Oukkgggw8ff2a333

4、在本地PC中渗透测试平台Kali对Web靶机进行渗透测试,在利用脏牛漏洞本地提权后查看本机ip地址并将其作为Flag提交;

192.168.110.1

5、在本地PC中渗透测试平台Kali对Web靶机进行渗透测试,在利用脏牛漏洞本地提权后找到并分析ssh日志文件,并将所找到的ssh日志文件绝对路径作为Flag提交;

/var/log/secure

6、在本地PC中渗透测试平台Kali对Web靶机进行渗透测试,在获取到目标网站权限后分析目标网站日志流量,并分析192.168.1.238 IP的操作系统是什么;(小写)

linux

7、在本地PC中渗透测试平台Kali对Web靶机进行渗透测试,在利用脏牛漏洞本地提权后找到并分析web服务日志文件并寻找内网网段,将所找到的内网网段作为Flag提交;(例:172.16.10.0/24)

192.168.223.0/24

实训五

1、在本地PC中渗透测试平台Kali对内网进行渗透测试,通过将Web靶机设置为跳板机后利用nmap扫描工具对其所在内网网段进行扫描,并将该网段中开放了80端口的主机地址作为Flag提交,如有多个,用/作间隔并按照升序排列;(例:1/5/6)

1/3

2、在本地PC中渗透测试平台Kali对内网进行渗透测试,通过将Web靶机设置为跳板机后利用nmap扫描工具对内网中搭建OA系统的靶机进行系统服务及版本扫描渗透测试,并将该操作显示结果中80端口对应的服务版本信息字符串作为flag值提交;

nginx 1.18.0 (Ubuntu)

3、在本地PC中渗透测试平台Kali对内网进行渗透测试,通过将Web靶机设置为跳板机后访问内网OA系统,将OA系统登录页面表单的提交方法作为FLAG提交;(注:小写)

post

在本地PC中渗透测试平台Kali对内网进行渗透测试,通过将Web靶机设置为跳板机后访问内网OA系统,将OA系统登录页面提交的表单名作为FLAG提交;(注:小写)

myform

5、在本地PC中渗透测试平台Kali对内网进行渗透测试,通过将Web靶机设置为跳板机后访问内网OA系统,将OA系统登录页面提交到的action地址作为FLAG提交; (例:admin.php)

login.php

6、在本地PC中渗透测试平台Kali对内网进行渗透测试,通过将Web靶机设置为跳板机后访问内网OA系统,将OA系统登录页面上的FLAG复制提交;

hji1719yommvppa4

实训六

1、在本地PC中渗透测试平台Kali对内网进行渗透测试,通过将Web靶机设置为跳板机后访问内网OA系统,根据提示利用python中requests库爆破管理员账号密码,并将request模块中提交post请求的方法名作为flag提交;(例:requests.put())

requests.post()

2、在本地PC中渗透测试平台Kali对内网进行渗透测试,通过将Web靶机设置为跳板机后访问内网OA系统,根据提示利用python中requests库爆破管理员账号密码,并将爆破出的账号密码作为Flag提交;(例:root/toor)

admin/75395

实训七

1、在本地PC中渗透测试平台Kali对内网进行渗透测试,登录内网OA系统后,寻找该网站可利用的手法,并将该利用手法名称作为Flag提交;(例:命令执行)

文件包含

2、在本地PC中渗透测试平台Kali对内网进行渗透测试,登录内网OA系统后,利用漏洞读取网站发布目录下flag.txt的内容作为Flag提交;

97toa17y3mcf4ybs

3、在本地PC中渗透测试平台Kali对内网进行渗透测试,登录内网OA系统后,找到文件上传漏洞利用点上传一句话木马,并将管理员头像的url地址作为Flag提交;

http://192.168.223.1/avatar/admin.png

4、在本地PC中渗透测试平台Kali对内网进行渗透测试,登录内网OA系统后,找到文件上传漏洞利用点上传一句话木马,并将上传漏洞过程中Content-Type需要修改成的值作为FLAG提交;(例:image/gief)

image/png

5、在本地PC中渗透测试平台Kali对内网进行渗透测试,登录内网OA系统后,找到文件上传漏洞利用点上传一句话木马,并结合另一漏洞解析一句话木马,找到OA系统连接数据库的配置文件,并将该配置文件名称作为Flag提交;(例:config.php)

dbconnect.php

6、在本地PC中渗透测试平台Kali对内网进行渗透测试,登录内网OA系统后,找到文件上传漏洞利用点上传一句话木马,并利用文件包含漏洞解析一句话木马,找到OA系统连接数据库的配置文件,并将连接数据库的账号密码作为Flag提交;(例:root/toor)

oa/144d993ba34367792dfe58370935c4b5

实训八

1、在本地PC中渗透测试平台Kali对内网进行渗透测试,在Web靶机上连接内网DB服务器,并将mysql连接远程服务器的参数及ip作为Flag提交;(例:-h 172.16.2.3)

-h 192.168.223.3

2、在本地PC中渗透测试平台Kali对内网进行渗透测试,在Web靶机上连接内网DB服务器,并在登录成功后使用select语句查看数据库版本号,并将查询命令中必需的mysql函数名作为Flag提交;

version()

3、在本地PC中渗透测试平台Kali对内网进行渗透测试,在Web靶机上连接内网DB服务器,并在登录成功后使用select语句查看数据库版本号,并将版本号作为Flag提交;

5.1.71

4、在本地PC中渗透测试平台Kali对内网进行渗透测试,Web靶机上连接内网DB服务器,并在登录成功后用select语句查看DB服务器网站发布目录下的flag.txt文件,并将网站发布目录作为Flag提交;

/var/www/html/

5、在本地PC中渗透测试平台Kali对内网进行渗透测试,Web靶机上连接内网DB服务器,并在登录成功后用select语句查看DB服务器网站发布目录下的flag.txt文件,并将其内容作为Flag提交;

y4rseppfoxbe4lbq

实训九

1、在本地PC的渗透测试平台Kali中,使用命令初始化msf数据库,并将使用的命令作为FLAG提交

msfdb init

2、在本地PC的渗透测试平台Kali中,打开msf,使用db_import将扫描结果导入到数据库中,并查看导入的数据,将查看导入的数据要使用的命令作为FLAG提交;

hosts

3、在本地PC中渗透测试平台Kali对内网进行渗透测试,通过将Web靶机设置为跳板机后利用msfconsole工具对其所在内网网段进行永恒之蓝漏洞扫描,并将所使用的完整扫描模块名作为Flag提交(包含路径)

auxiliary/scanner/smb/smb_ms17_010

4、在本地PC中渗透测试平台Kali对内网进行渗透测试,通过将Web靶机设置为跳板机后利用msfconsole工具对其所在内网网段进行永恒之蓝漏洞扫描,并将执行扫描的命令作为Flag提交

run

5、在本地PC中渗透测试平台Kali对内网进行渗透测试,通过将Web靶机设置为跳板机后利用msfconsole工具对其所在内网网段进行永恒之蓝漏洞扫描,并将扫描后存在该漏洞的主机数量作为Flag提交

1

6、在本地PC中渗透测试平台Kali对内网进行渗透测试,通过将Web靶机设置为跳板机后利用msfconsole/exploit工具对其所在内网网段进行永恒之蓝漏洞扫描,并将扫描后存在该漏洞的IP地址作为Flag提交

192.168.223.2

7、在本地PC中渗透测试平台Kali对内网进行渗透测试,并将MSF中在本地PC中渗透测试平台Kali对内网进行渗透测试,将永恒之蓝攻击模块的披露时间作为Flag提交

2017-03-14

8、在本地PC中渗透测试平台Kali对内网进行渗透测试,通过将Web靶机设置为跳板机后利用永恒之蓝漏洞对目标winserver服务器进行攻击,并在攻击成功后将目标服务器计算机名称作为Flag提交

WIN-9IFC3S45I08

9、在本地PC中渗透测试平台Kali对内网进行渗透测试,通过将Web靶机设置为跳板机后利用永恒之蓝漏洞对目标winserver服务器进行攻击,并在攻击成功后在meterpreter终端中开启目标靶机的远程桌面服务,将该命令作为Flag提交

run getgui -e

11、在本地PC中渗透测试平台Kali对内网进行渗透测试,通过将Web靶机设置为跳板机后利用永恒之蓝漏洞对目标winserver服务器进行攻击,并在攻击成功后将位于用户桌面的flag.txt文件内容作为Flag提交

69iu0sp1j7e0g0k3

边栏推荐

- 一图看懂!为什么学校教了你Coding但还是不会的原因...

- 伦敦银走势中的假突破

- Vulhub vulnerability recurrence 75_ XStream

- ORA-00030

- servlet(1)

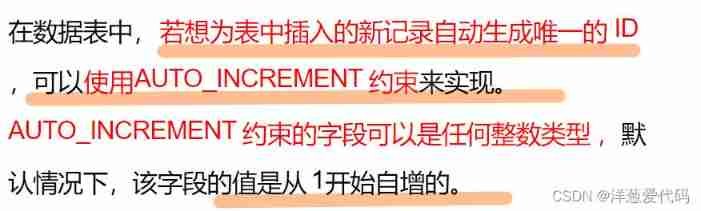

- Basic operations of databases and tables ----- non empty constraints

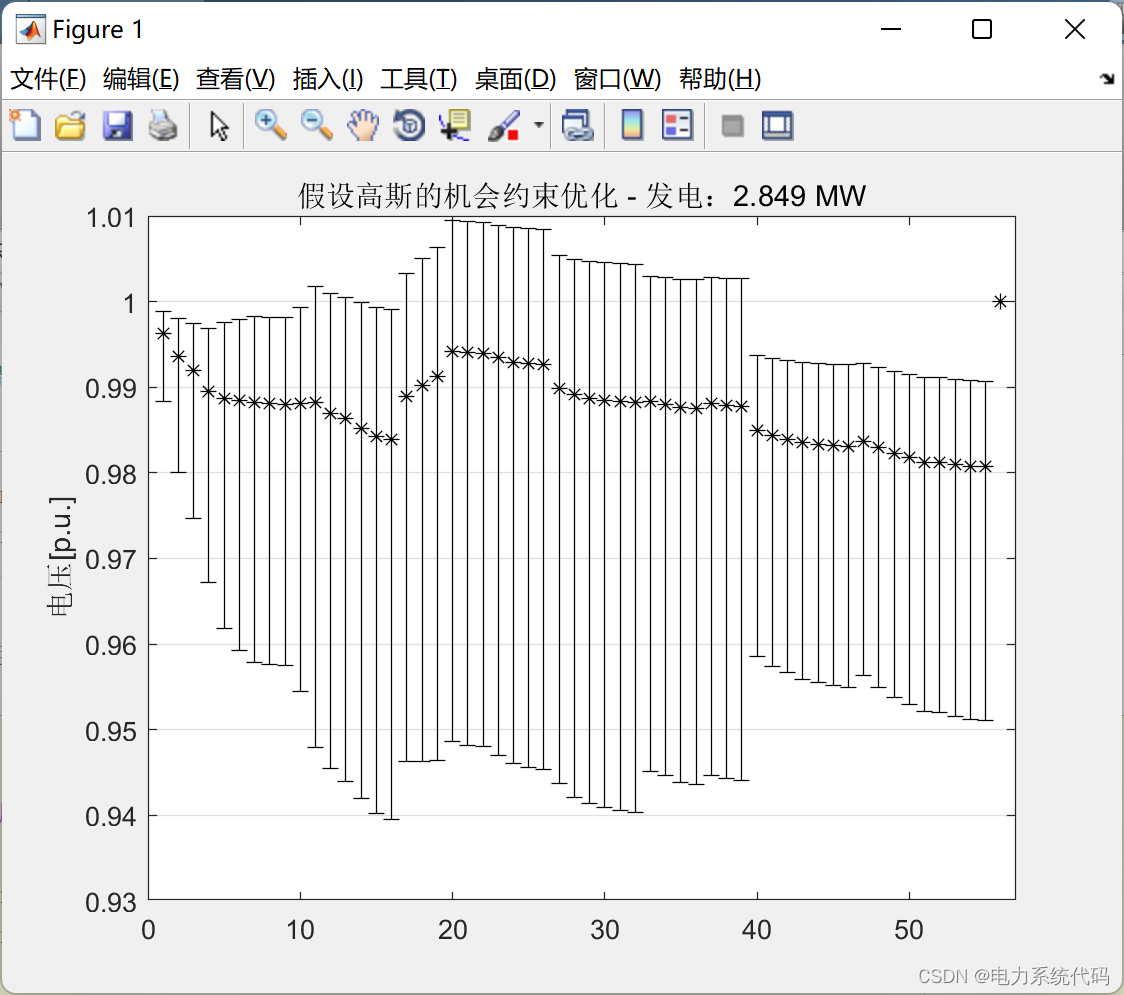

- MATLB|实时机会约束决策及其在电力系统中的应用

- Nmap: network detection tool and security / port scanner

- Cookie concept, basic use, principle, details and Chinese transmission

- FFT learning notes (I think it is detailed)

猜你喜欢

About error 2003 (HY000): can't connect to MySQL server on 'localhost' (10061)

【Flask】官方教程(Tutorial)-part3:blog蓝图、项目可安装化

Leetcode skimming questions_ Sum of squares

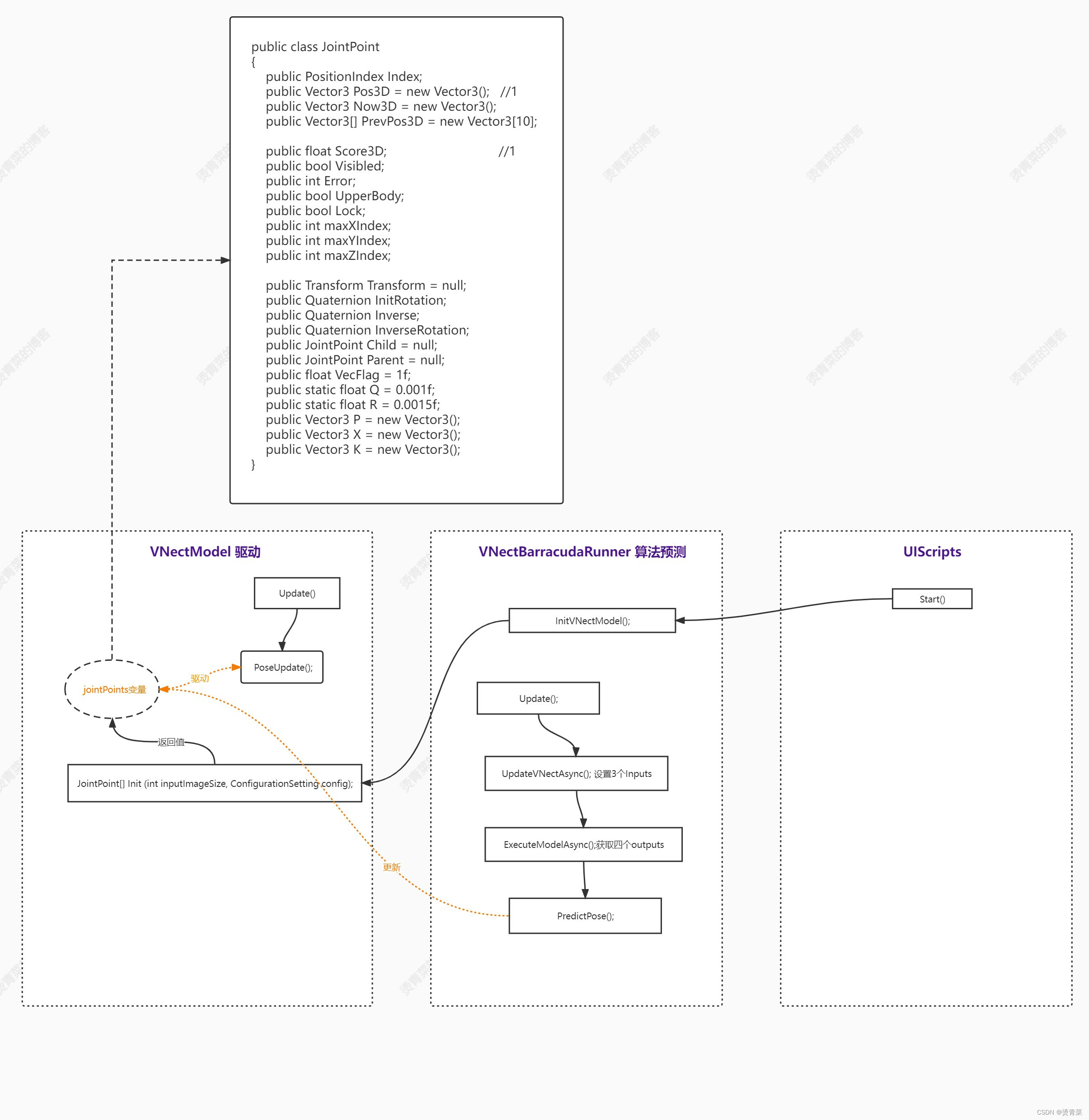

ThreeDPoseTracker项目解析

MATLB | real time opportunity constrained decision making and its application in power system

Basic operations of database and table ----- set the fields of the table to be automatically added

servlet(1)

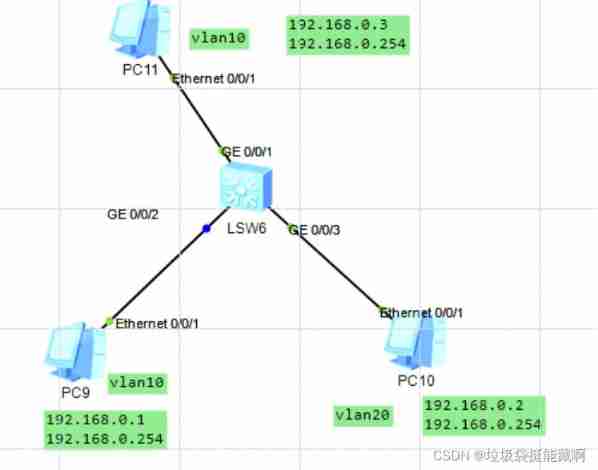

Huawei converged VLAN principle and configuration

Alibaba-Canal使用详解(排坑版)_MySQL与ES数据同步

一圖看懂!為什麼學校教了你Coding但還是不會的原因...

随机推荐

Unity VR resource flash surface in scene

Poj2315 football games

A Cooperative Approach to Particle Swarm Optimization

Luo Gu P1170 Bugs Bunny and Hunter

2022 Guangxi Autonomous Region secondary vocational group "Cyberspace Security" competition and its analysis (super detailed)

Blue Bridge Cup embedded stm32g431 - the real topic and code of the eighth provincial competition

UE4 unreal engine, editor basic application, usage skills (IV)

SCM Chinese data distribution

Mathematical modeling learning from scratch (2): Tools

File upload vulnerability test based on DVWA

Alibaba-Canal使用详解(排坑版)_MySQL与ES数据同步

How to get the PHP version- How to get the PHP Version?

SSH login is stuck and disconnected

Unity | 实现面部驱动的两种方式

Who knows how to modify the data type accuracy of the columns in the database table of Damon

A glimpse of spir-v

WordPress collection plug-in automatically collects fake original free plug-ins

Leetcode skimming questions_ Sum of squares

Paddle框架:PaddleNLP概述【飛槳自然語言處理開發庫】

Format code_ What does formatting code mean