当前位置:网站首页>记一次,修改密码逻辑漏洞实战

记一次,修改密码逻辑漏洞实战

2022-07-06 09:22:00 【又懒有菜】

目录

0x0a 状态码信息:

HTTP 状态码由三个十进制数字组成

响应分为五类:信息响应 (100–199),成功响应 (200–299),重定向 (300–399),

客户端错误 (400–499)和服务器错误 (500–599)。

0x0b 漏洞本质:

缺少后端验证或缺少服务器认证,并且前端缺少逻辑。

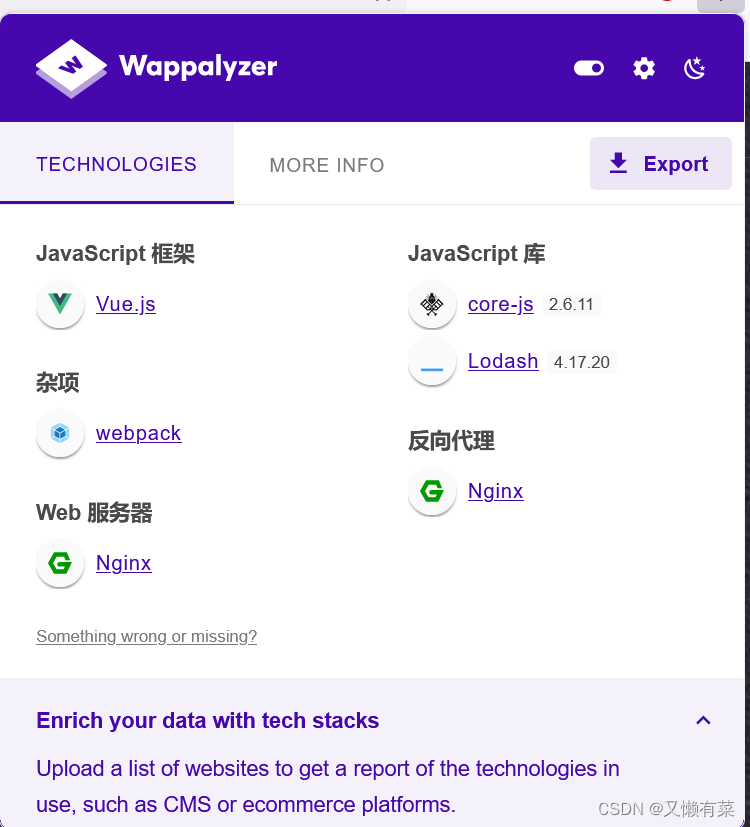

0x0c 信息搜集: js白盒

vue框架,杂项webpack,推断使用js前端验证。

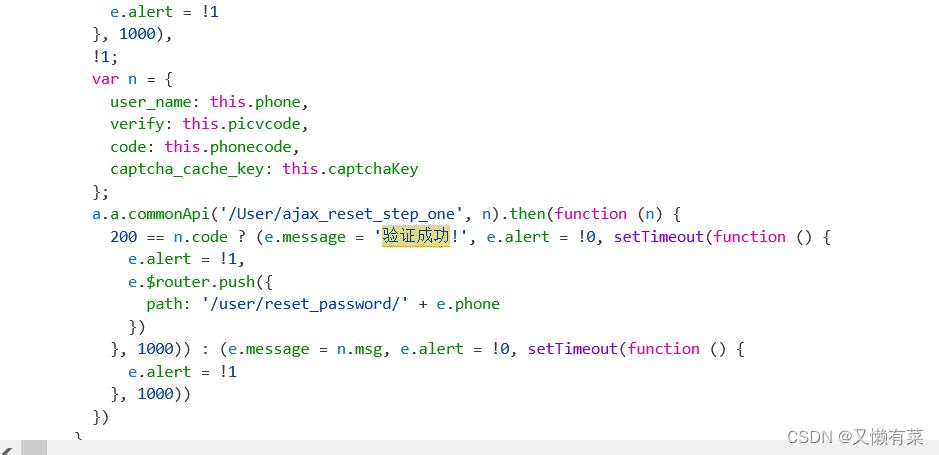

f12 查看 ctrl+f 搜索逻辑漏洞关键字 “验证成功”

结合前面,大概率可能存在前端单一认证

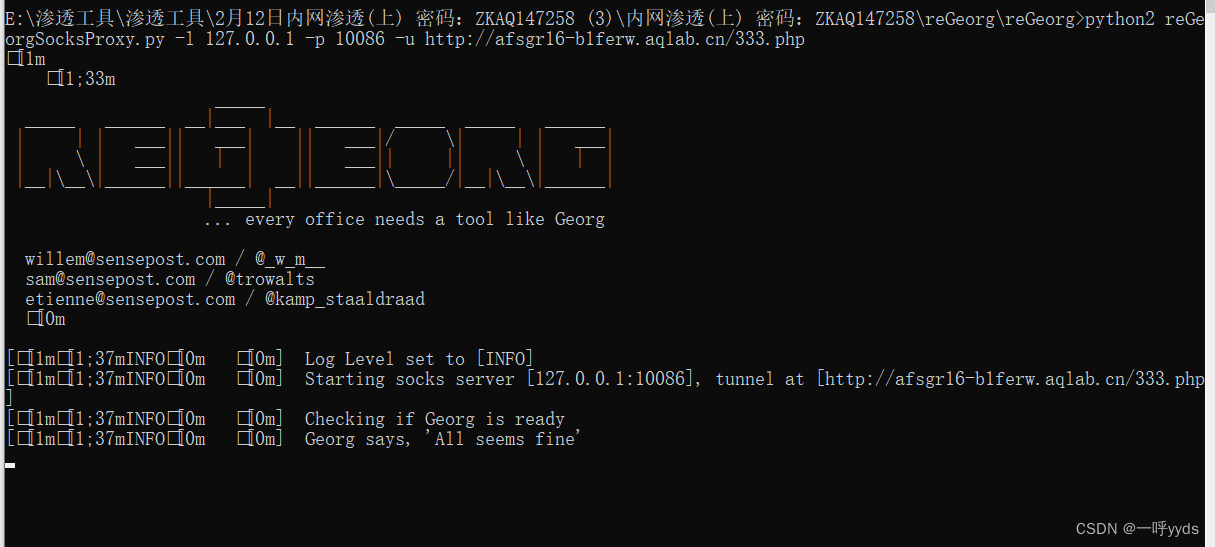

思路:抓包,修改response状态码为:200

0x0d 话不多少开干开干

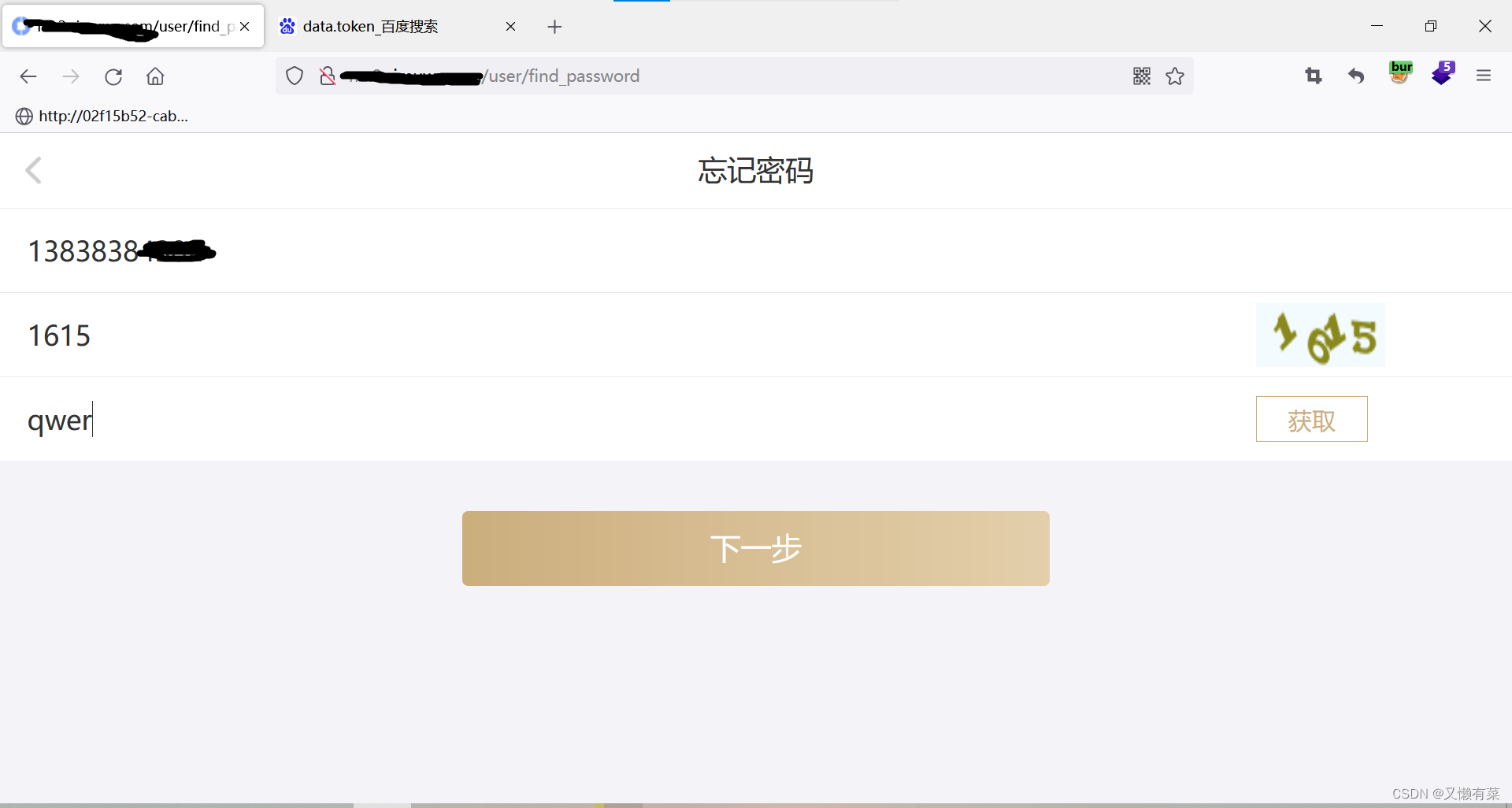

0x01验证码绕过

注意此时并未获取验证码

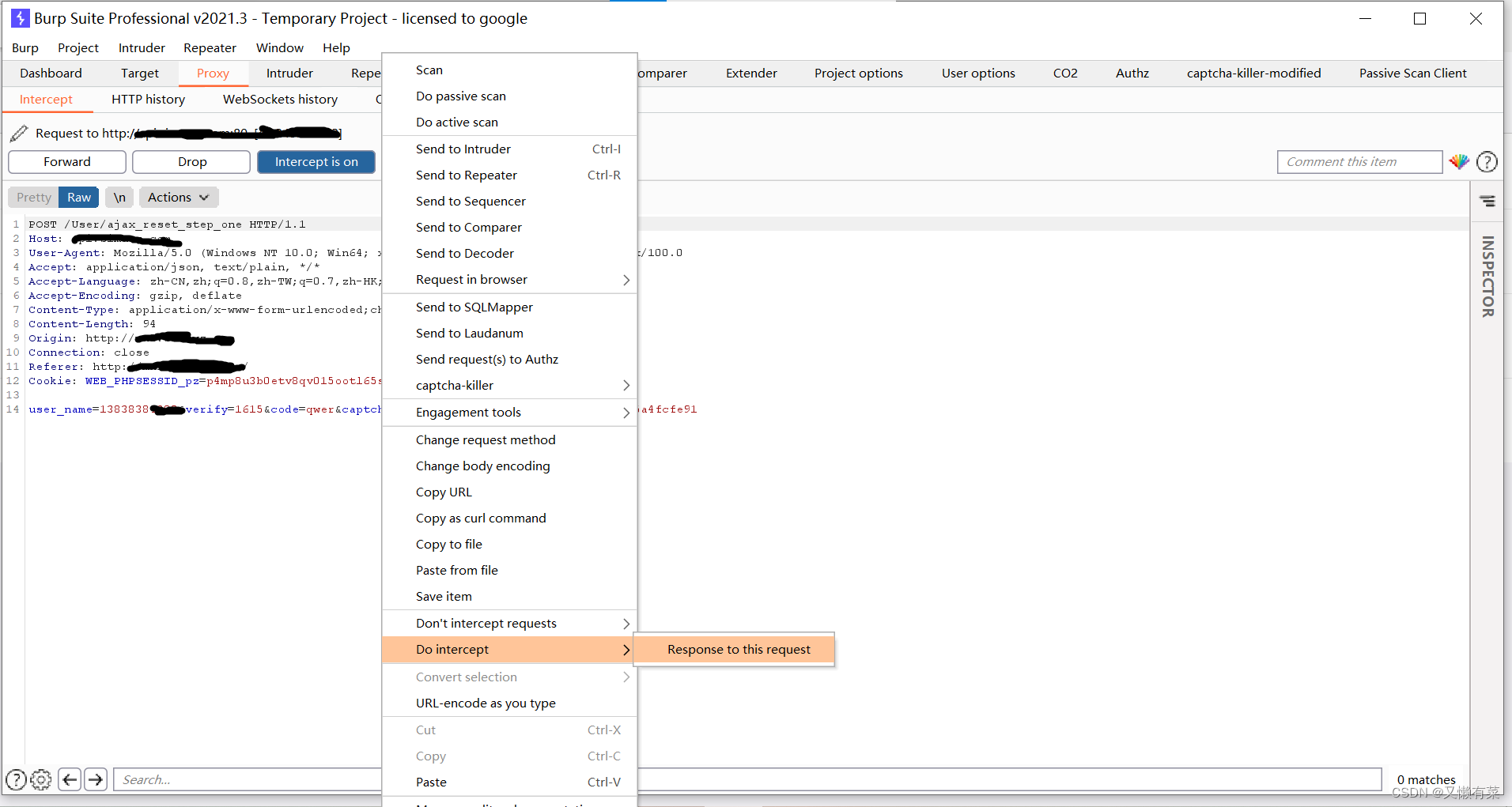

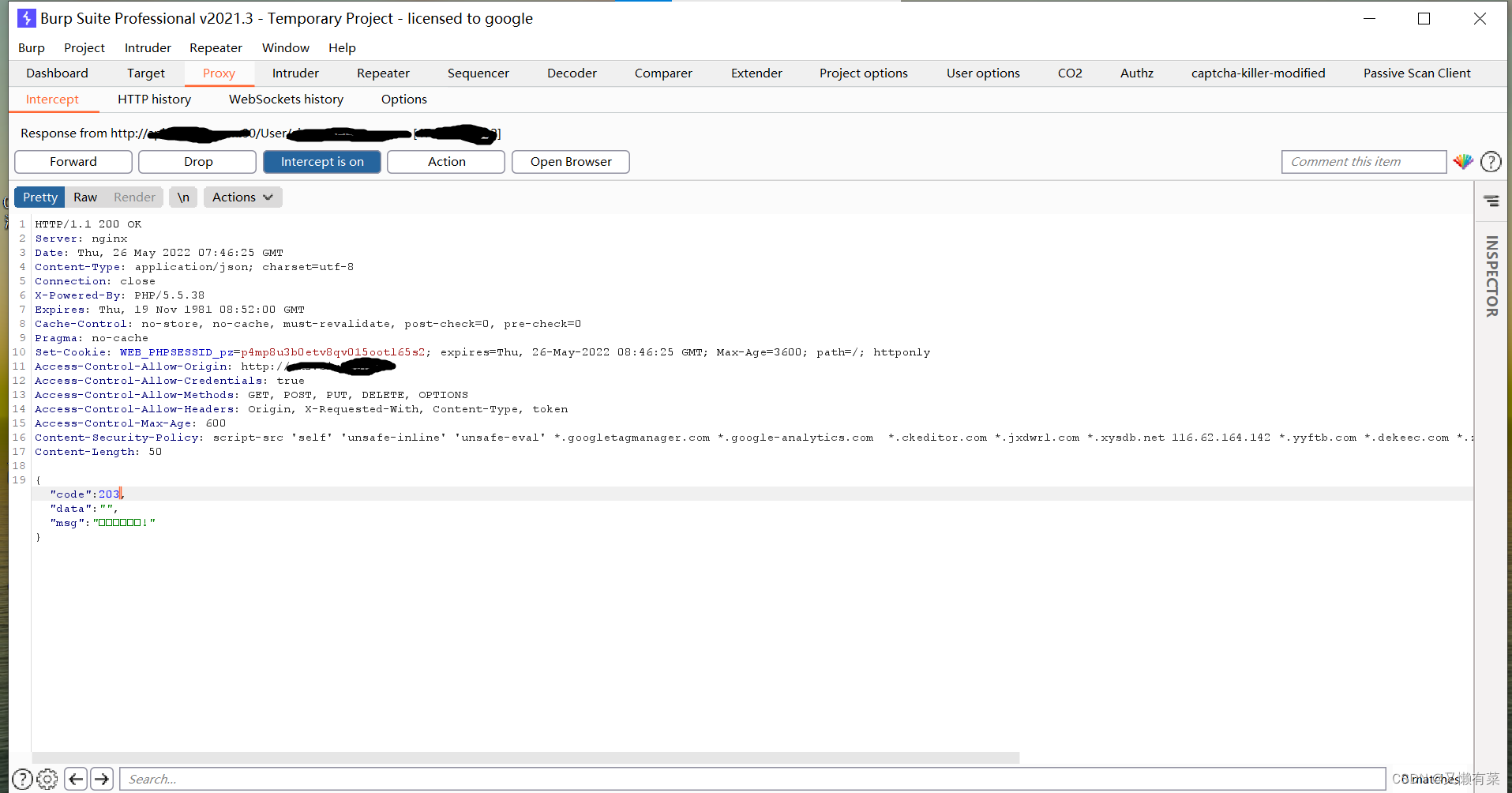

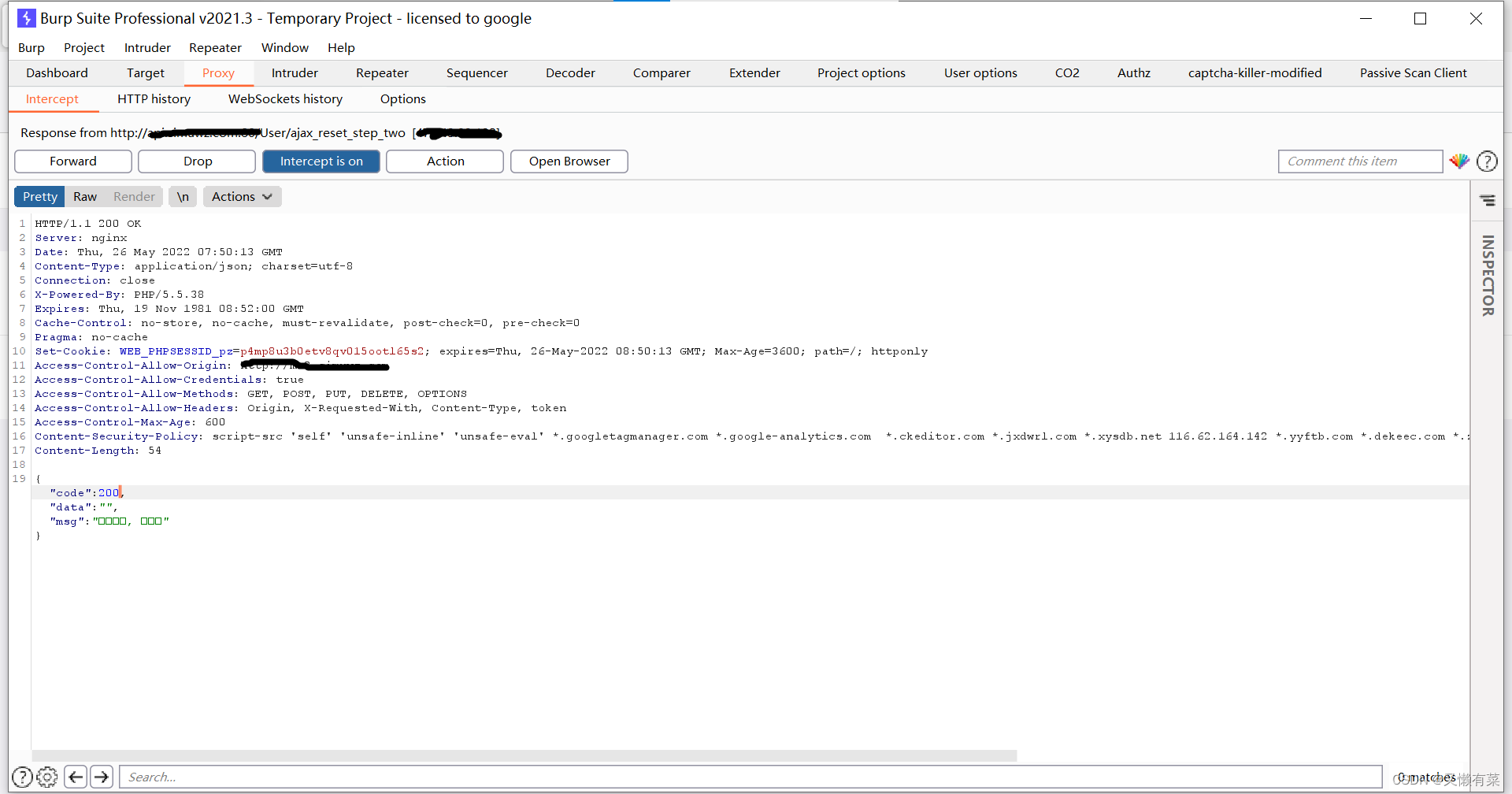

0x02 截取返回包,修改状态码

do intercept ——> Response to this request

修改状态码为200

验证码绕过成功

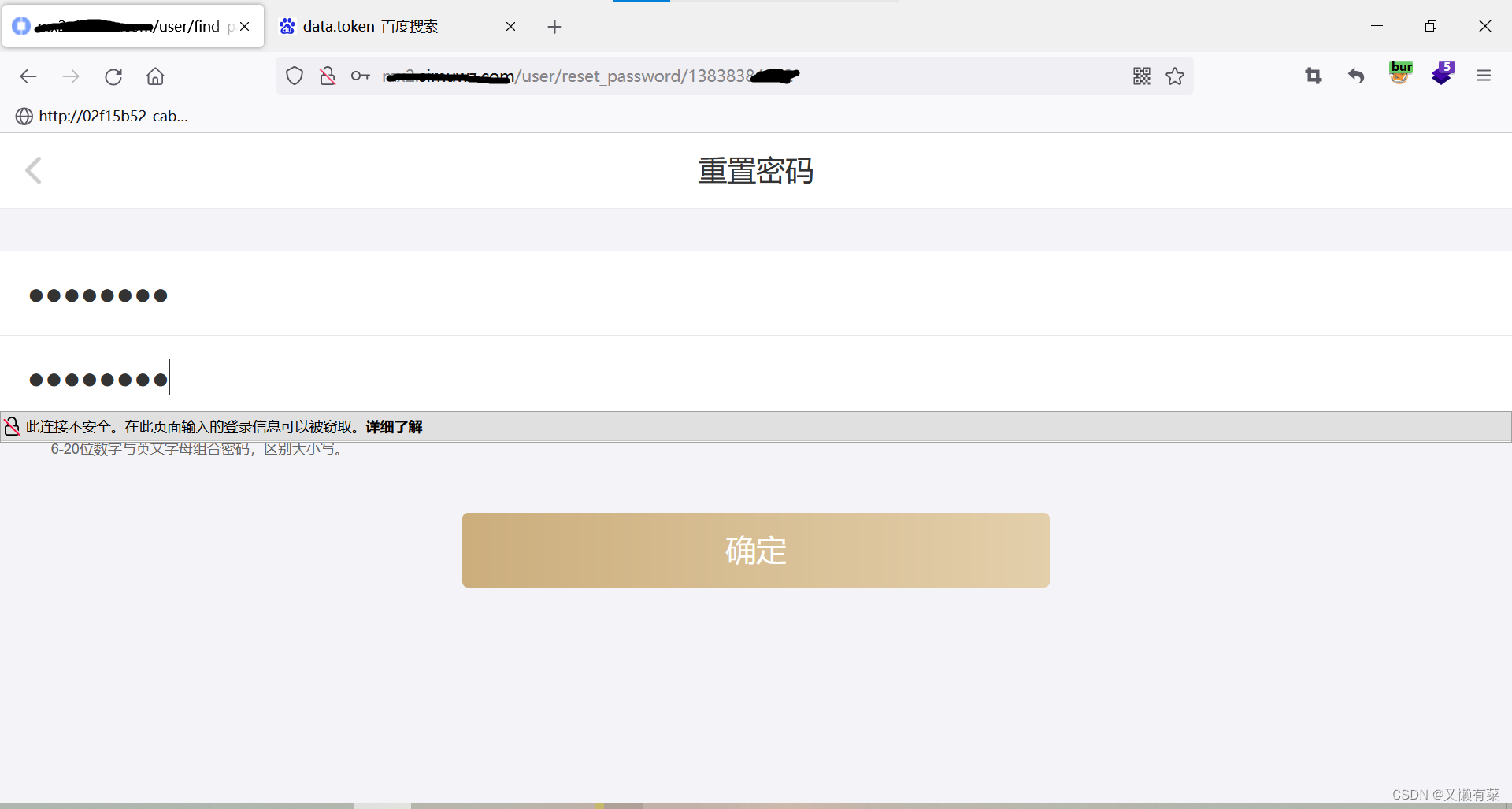

0x03 修改重置密码

0x00 这里直接修改发现 提示流程错误

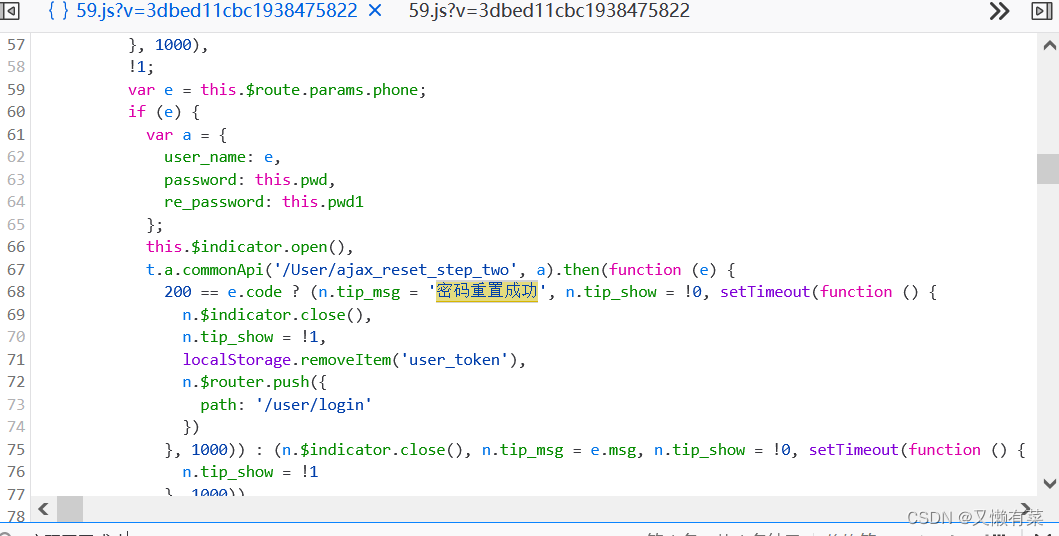

f12查看源码

发现这里还有js认证 ,因为上一步可能缺少js参数

到这步了 尝试一下这里能否绕过

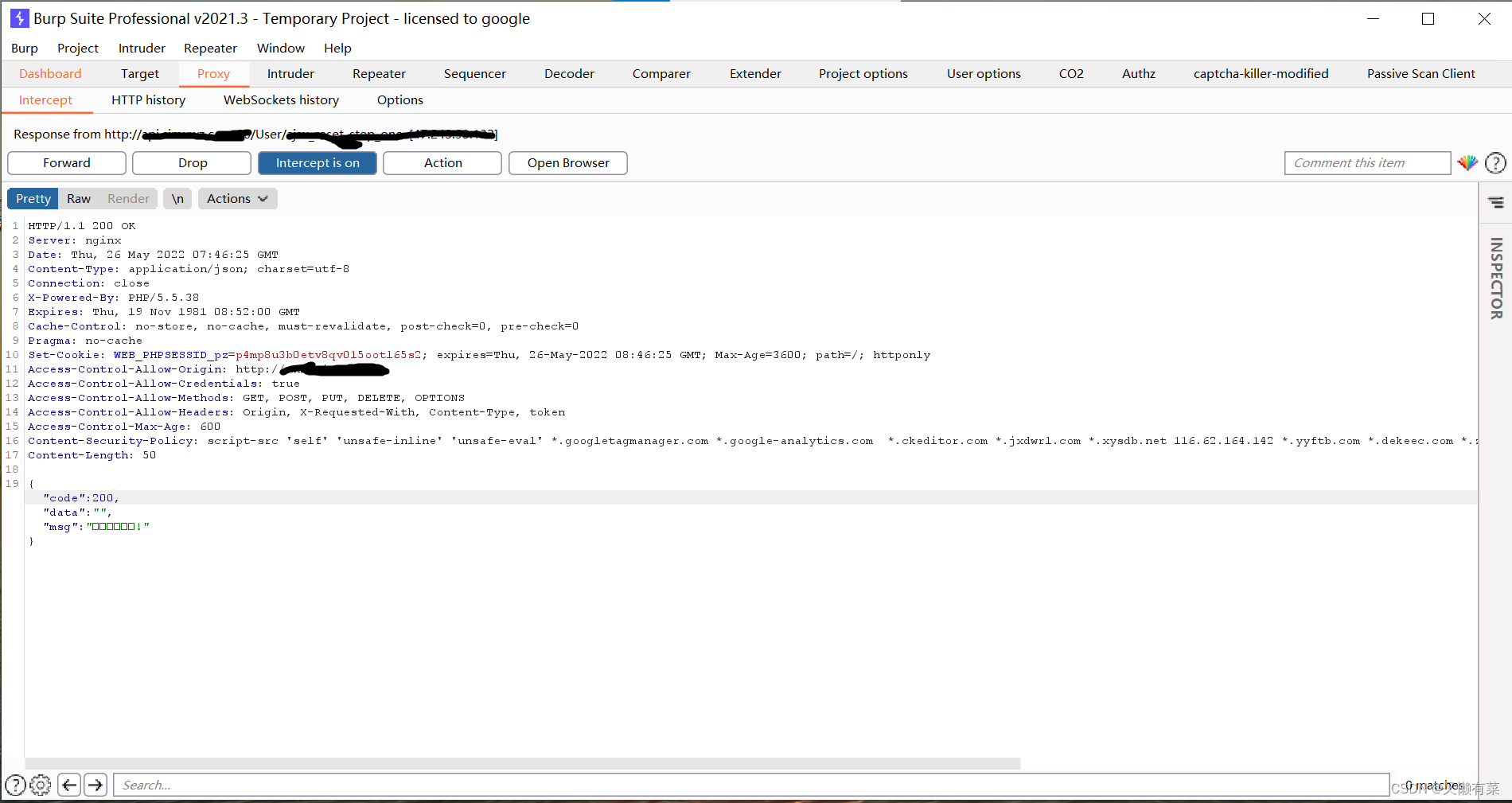

0x04 修改状态码

成功绕过

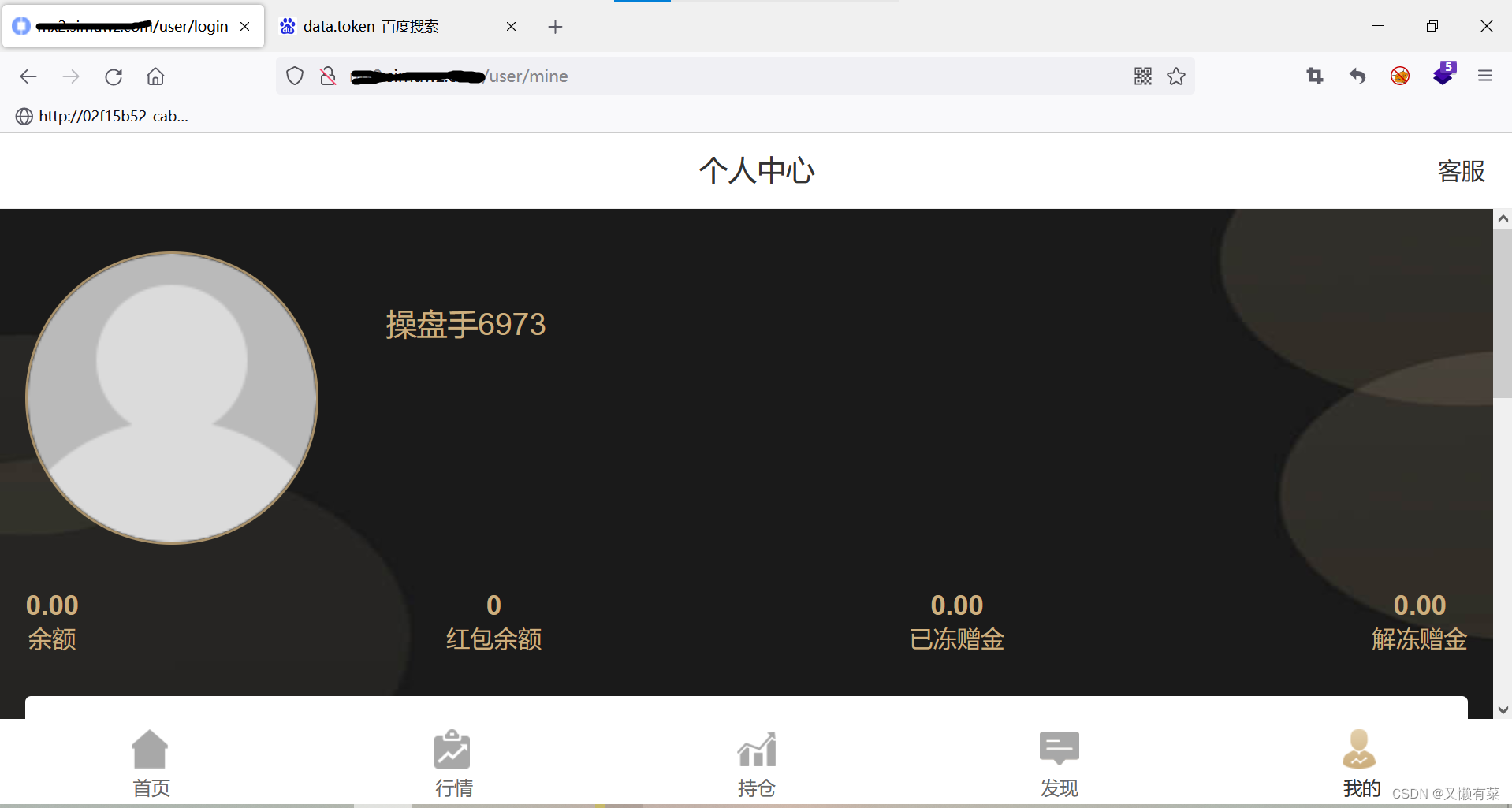

0x05 使用新密码登录 成功登录

漏洞已被修复,切勿骚操作。

边栏推荐

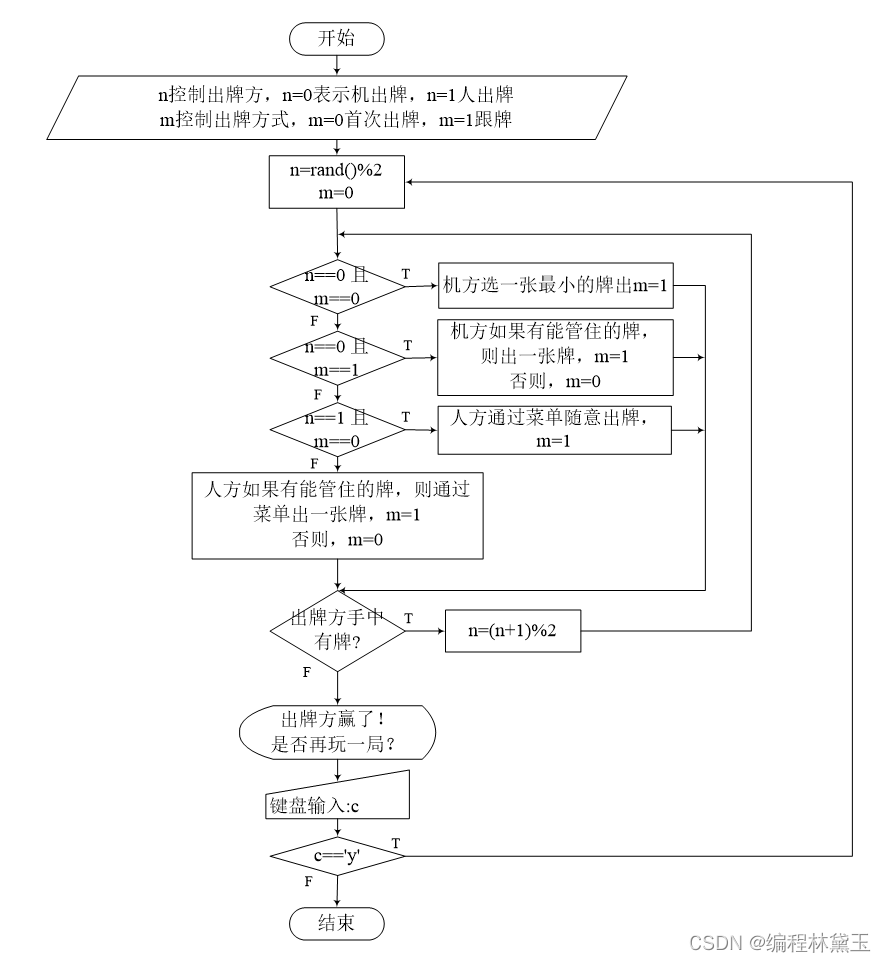

- Programme de jeu de cartes - confrontation homme - machine

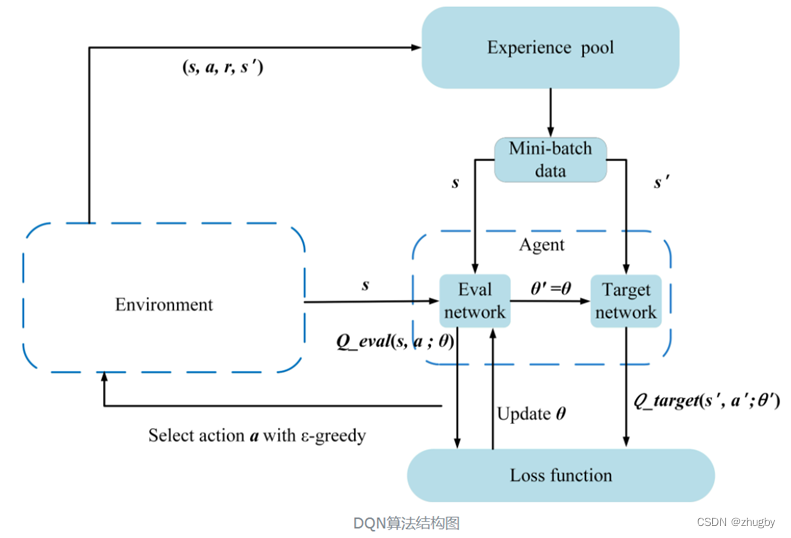

- 强化学习基础记录

- 附加简化版示例数据库到SqlServer数据库实例中

- [graduation season · advanced technology Er] goodbye, my student days

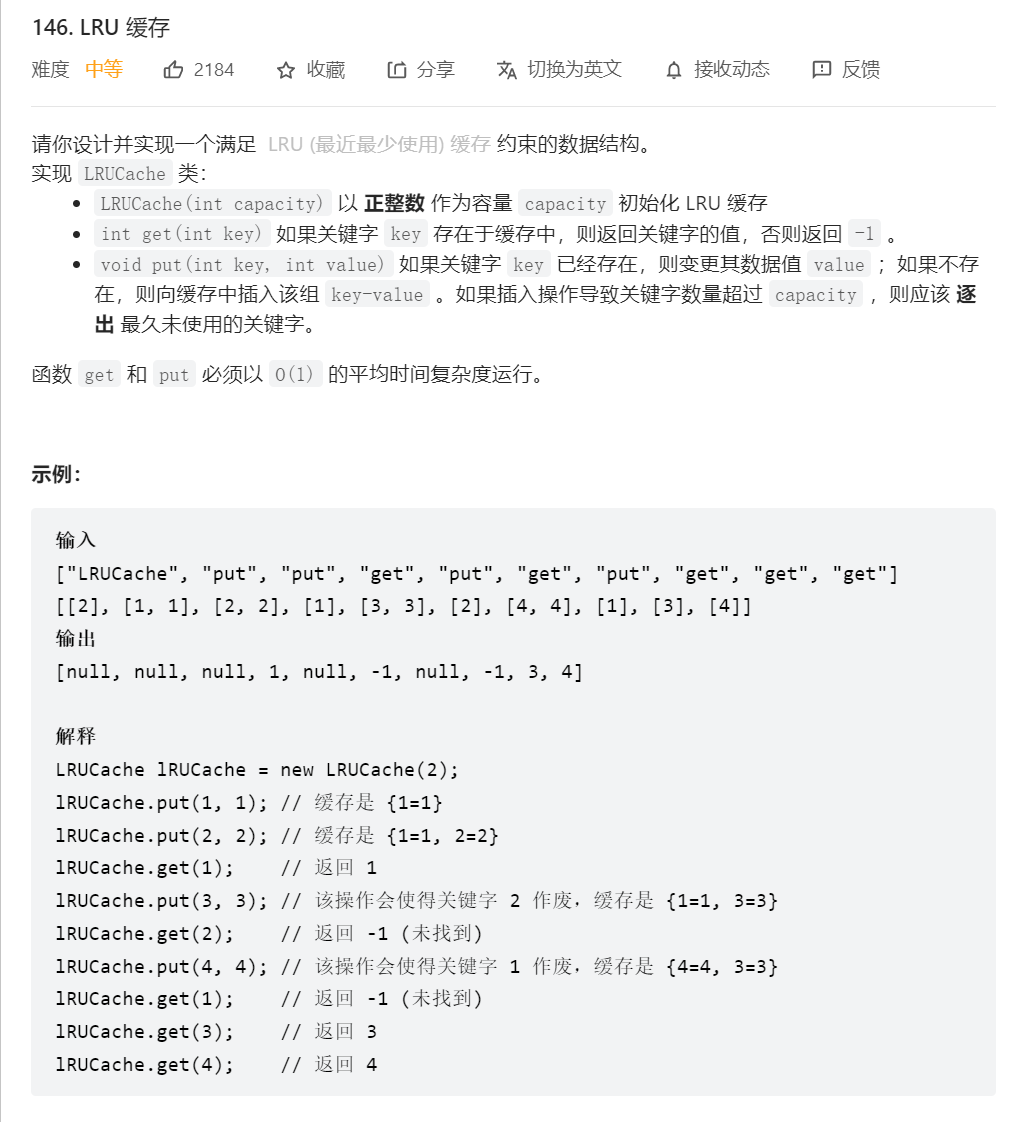

- 透彻理解LRU算法——详解力扣146题及Redis中LRU缓存淘汰

- Callback function ----------- callback

- SRC挖掘思路及方法

- FAQs and answers to the imitation Niuke technology blog project (III)

- 强化學習基礎記錄

- [面试时]——我如何讲清楚TCP实现可靠传输的机制

猜你喜欢

深度强化文献阅读系列(一):Courier routing and assignment for food delivery service using reinforcement learning

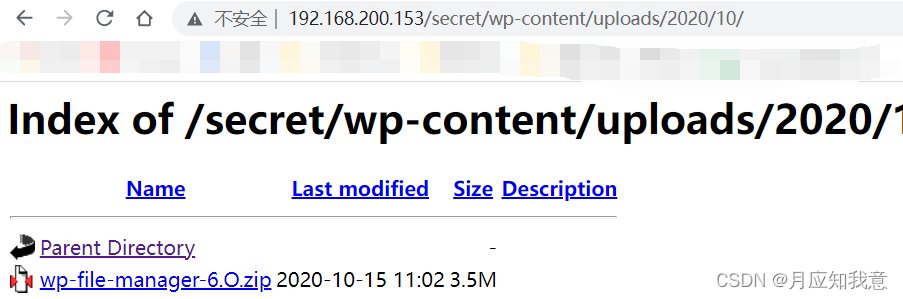

HackMyvm靶机系列(4)-vulny

A piece of music composed by buzzer (Chengdu)

记一次猫舍由外到内的渗透撞库操作提取-flag

Safe driving skills on ice and snow roads

1. First knowledge of C language (1)

撲克牌遊戲程序——人機對抗

Mixlab unbounded community white paper officially released

FAQs and answers to the imitation Niuke technology blog project (III)

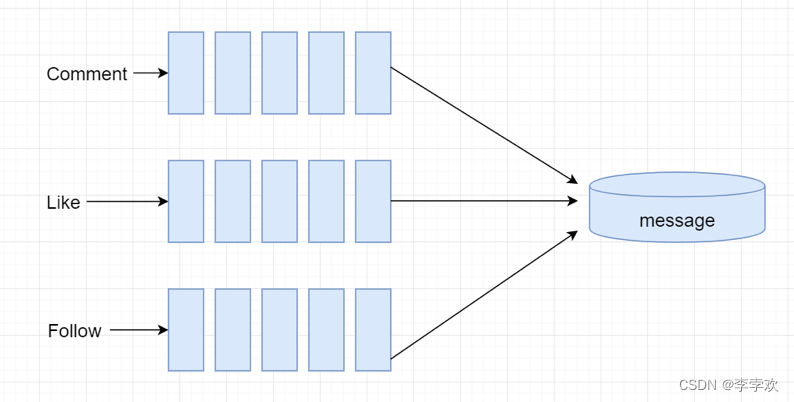

透彻理解LRU算法——详解力扣146题及Redis中LRU缓存淘汰

随机推荐

FAQs and answers to the imitation Niuke technology blog project (I)

7-5 走楼梯升级版(PTA程序设计)

Poker game program - man machine confrontation

[three paradigms of database] you can understand it at a glance

SRC挖掘思路及方法

[the Nine Yang Manual] 2022 Fudan University Applied Statistics real problem + analysis

Experiment five categories and objects

7-7 7003 combination lock (PTA program design)

Experiment 7 use of common classes (correction post)

Experiment 9 input and output stream (excerpt)

7-15 h0161. 求最大公约数和最小公倍数(PTA程序设计)

实验六 继承和多态

[面试时]——我如何讲清楚TCP实现可靠传输的机制

[dark horse morning post] Shanghai Municipal Bureau of supervision responded that Zhong Xue had a high fever and did not melt; Michael admitted that two batches of pure milk were unqualified; Wechat i

Difference and understanding between detected and non detected anomalies

渗透测试学习与实战阶段分析

7-7 7003 组合锁(PTA程序设计)

Yugu p1012 spelling +p1019 word Solitaire (string)

2022泰迪杯数据挖掘挑战赛C题思路及赛后总结

仿牛客技术博客项目常见问题及解答(三)