当前位置:网站首页>遠程代碼執行滲透測試——B模塊測試

遠程代碼執行滲透測試——B模塊測試

2022-07-06 17:36:00 【山東網安菜雞】

有環境,有題,要的私信我!

任務環境說明:

服務器場景:Server2128(開放鏈接)

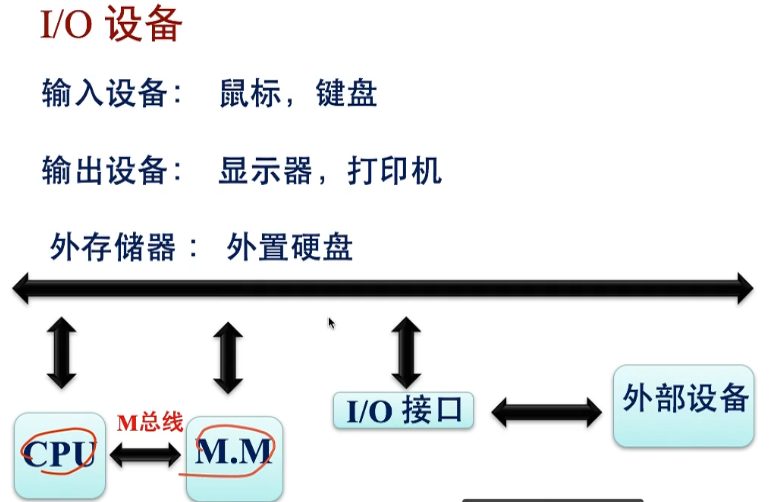

服務器場景操作系統:Windows

用戶名:administrator,密碼:[email protected]

1、找出靶機桌面上文件夾1中的文件RCEBackdoor.zip,使用靜態反編譯工具IDA對該壓縮包中的程序進行分析,根據提示來分析目標文件,將包含惡意代碼基址偏移的範圍作為Flag值提交(提交形式:0x1000XXXX-0x1000XXXX);

2、繼續分析反匯編後代碼,找出在惡意代碼中的關鍵函數,將用於字符串拼接的函數名稱作為Flag值提交;(提交形式:echo())

边栏推荐

- Redis快速入门

- Flink 解析(五):State与State Backend

- CTF reverse entry question - dice

- 【逆向】脱壳后修复IAT并关闭ASLR

- Akamai talking about risk control principles and Solutions

- Total / statistics function of MySQL

- Start job: operation returned an invalid status code 'badrequst' or 'forbidden‘

- [VNCTF 2022]ezmath wp

- 微信防撤回是怎么实现的?

- Yarn: unable to load file d:\programfiles\nodejs\yarn PS1, because running scripts is prohibited on this system

猜你喜欢

华为认证云计算HICA

Display picture of DataGridView cell in C WinForm

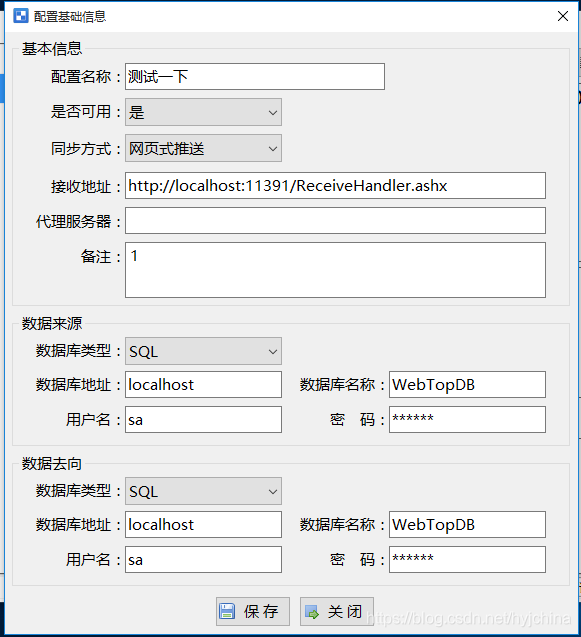

04个人研发的产品及推广-数据推送工具

Wu Jun's trilogy insight (V) refusing fake workers

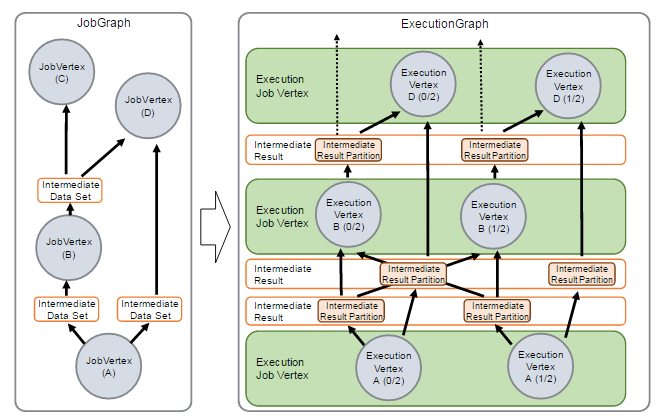

Interpretation of Flink source code (III): Interpretation of executiongraph source code

![[reverse] repair IAT and close ASLR after shelling](/img/83/1c77e24e9430fb7ea775169a794a28.png)

[reverse] repair IAT and close ASLR after shelling

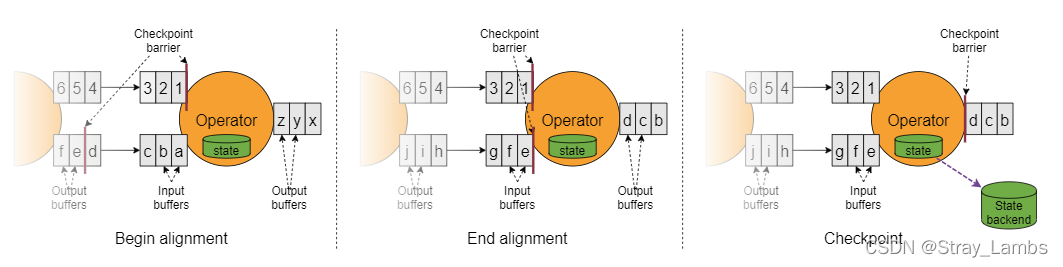

Flink 解析(四):恢复机制

Vscode matches and replaces the brackets

C# WinForm中DataGridView单元格显示图片

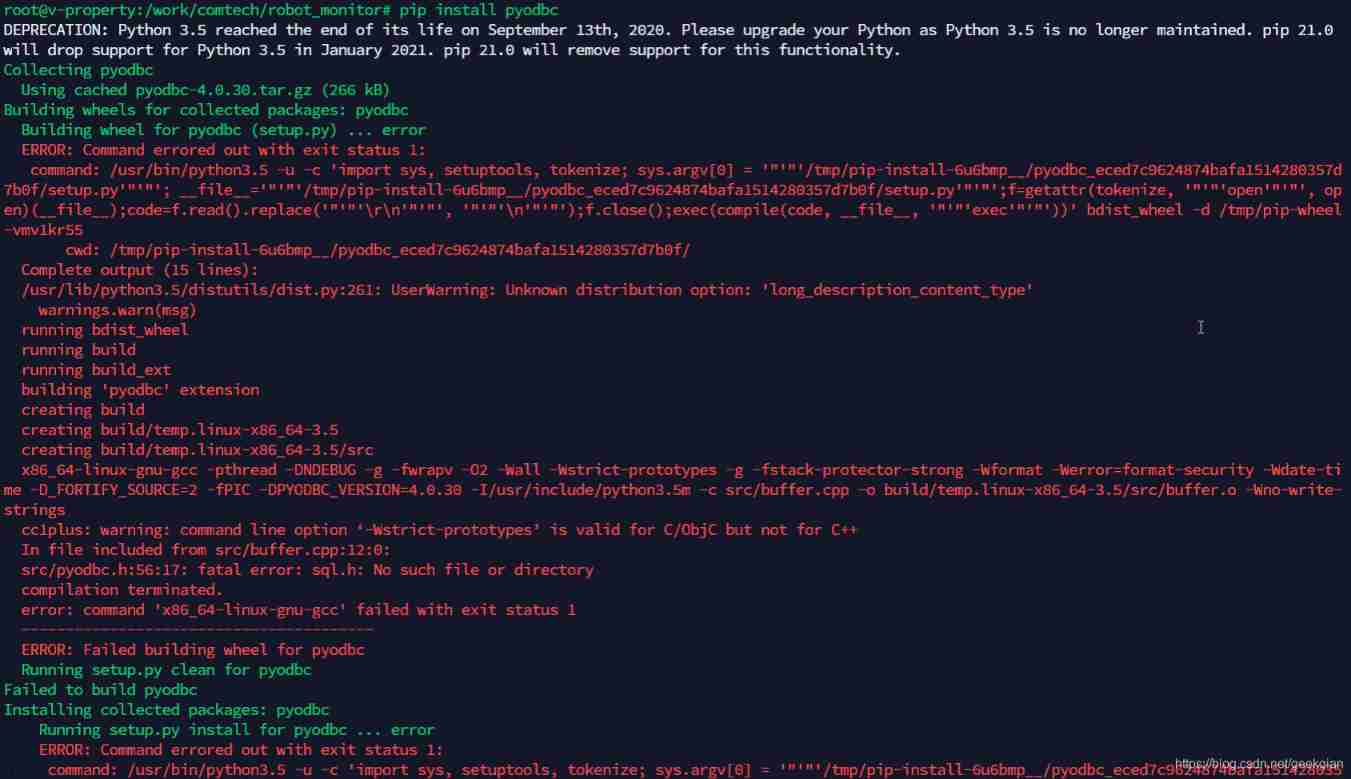

pip install pyodbc : ERROR: Command errored out with exit status 1

随机推荐

MySQL Advanced (index, view, stored procedures, functions, Change password)

Brush questions during summer vacation, ouch ouch

Flink parsing (VI): savepoints

Flink 解析(七):时间窗口

1. Introduction to JVM

Example of batch update statement combining update and inner join in SQL Server

Flink analysis (II): analysis of backpressure mechanism

03个人研发的产品及推广-计划服务配置器V3.0

C# WinForm系列-Button简单使用

Flink 解析(一):基础概念解析

[reverse intermediate] eager to try

[VNCTF 2022]ezmath wp

mysql高级(索引,视图,存储过程,函数,修改密码)

Program counter of JVM runtime data area

Coursera cannot play video

Flink源码解读(三):ExecutionGraph源码解读

数据仓库建模使用的模型以及分层介绍

Introduction to spring trick of ByteDance: senior students, senior students, senior students, and the author "brocade bag"

vscode

Wu Jun trilogy insight (IV) everyone's wisdom