当前位置:网站首页>使用 BR 恢复 Azure Blob Storage 上的备份数据

使用 BR 恢复 Azure Blob Storage 上的备份数据

2022-07-07 18:11:00 【添香小铺】

本文介绍如何将 Azure Blob Storage 上的 SST 备份数据恢复到 Kubernetes 环境中的 TiDB 集群。

本文使用的恢复方式基于 TiDB Operator 的 Custom Resource Definition (CRD) 实现,底层使用 BR 进行数据恢复。BR 全称为 Backup & Restore,是 TiDB 分布式备份恢复的命令行工具,用于对 TiDB 集群进行数据备份和恢复。

使用场景

当使用 BR 将 TiDB 集群数据备份到 Azure Blob Storage 后,如果需要从 Azure Blob Storage 将备份的 SST(键值对)文件恢复到 TiDB 集群,请参考本文使用 BR 进行恢复。

注意

- BR 只支持 TiDB v3.1 及以上版本。

- BR 恢复的数据无法被同步到下游,因为 BR 直接导入 SST 文件,而下游集群目前没有办法获得上游的 SST 文件。

本文假设将存储在 Azure Blob Storage 上指定路径 spec.azblob.container 存储桶中 spec.azblob.prefix 文件夹下的备份数据恢复到 namespace test2 中的 TiDB 集群 demo2。下面是具体的操作过程。

第 1 步:准备恢复环境

使用 BR 将 Azure Blob Storage 上的备份数据恢复到 TiDB 前,请按照以下步骤准备恢复环境。

下载文件 backup-rbac.yaml,并执行以下命令在

test2这个 namespace 中创建恢复需要的 RBAC 相关资源:kubectl apply -f backup-rbac.yaml -n test2授予远程存储访问权限,可以使用两种方式授予权限,可参考文档 Azure 账号授权。

如果你使用的 TiDB 版本低于 v4.0.8,你还需要进行以下操作。如果你使用的 TiDB 为 v4.0.8 及以上版本,请跳过此步骤。

确保你拥有恢复数据库

mysql.tidb表的SELECT和UPDATE权限,用于恢复前后调整 GC 时间。创建

restore-demo2-tidb-secretsecret 用于存放访问 TiDB 集群的 root 账号和密钥。kubectl create secret generic restore-demo2-tidb-secret --from-literal=password=${password} --namespace=test2

第 2 步:将指定备份数据恢复到 TiDB 集群

根据上一步选择的远程存储访问授权方式,你需要使用下面对应的方法将备份数据恢复到 TiDB:

方法 1: 如果通过了访问密钥的方式授权,你可以按照以下说明创建

RestoreCR 恢复集群数据:kubectl apply -f resotre-azblob.yamlrestore-azblob.yaml文件内容如下:--- apiVersion: pingcap.com/v1alpha1 kind: Restore metadata: name: demo2-restore-azblob namespace: test2 spec: br: cluster: demo2 clusterNamespace: test2 # logLevel: info # statusAddr: ${status_addr} # concurrency: 4 # rateLimit: 0 # timeAgo: ${time} # checksum: true # sendCredToTikv: true # # Only needed for TiDB Operator < v1.1.10 or TiDB < v4.0.8 # to: # host: ${tidb_host} # port: ${tidb_port} # user: ${tidb_user} # secretName: restore-demo2-tidb-secret azblob: secretName: azblob-secret container: my-container prefix: my-folder方法 2: 如果通过了 Azure AD 的方式授权,你可以按照以下说明创建

RestoreCR 恢复集群数据:kubectl apply -f restore-azblob.yamlrestore-azblob.yaml文件内容如下:--- apiVersion: pingcap.com/v1alpha1 kind: Restore metadata: name: demo2-restore-azblob namespace: test2 spec: serviceAccount: tidb-backup-manager br: cluster: demo2 sendCredToTikv: false clusterNamespace: test2 # logLevel: info # statusAddr: ${status_addr} # concurrency: 4 # rateLimit: 0 # timeAgo: ${time} # checksum: true # Only needed for TiDB Operator < v1.1.10 or TiDB < v4.0.8 to: host: ${tidb_host} port: ${tidb_port} user: ${tidb_user} secretName: restore-demo2-tidb-secret azblob: secretName: azblob-secret-ad container: my-container prefix: my-folder

在配置 restore-azblob.yaml 文件时,请参考以下信息:

- 关于 Azure Blob Storage 相关配置,请参考 Azure Blob Storage 存储字段介绍。

.spec.br中的一些参数为可选项,如logLevel、statusAddr、concurrency、rateLimit、checksum、timeAgo、sendCredToTikv。更多.spec.br字段的详细解释,请参考 BR 字段介绍。- 如果你使用的 TiDB 为 v4.0.8 及以上版本,BR 会自动调整

tikv_gc_life_time参数,不需要在 Restore CR 中配置spec.to字段。 - 更多

RestoreCR 字段的详细解释,请参考 Restore CR 字段介绍。

创建好 Restore CR 后,可通过以下命令查看恢复的状态:

kubectl get rt -n test2 -o wide

边栏推荐

- mysql 的一些重要知识

- Graduation season | regretful and lucky graduation season

- Force buckle 674 Longest continuous increasing sequence

- Version selection of boot and cloud

- LeetCode_ 7_ five

- Cloud 组件发展升级

- [solution] package 'XXXX' is not in goroot

- 力扣 88.合并两个有序数组

- With st7008, the Bluetooth test is completely grasped

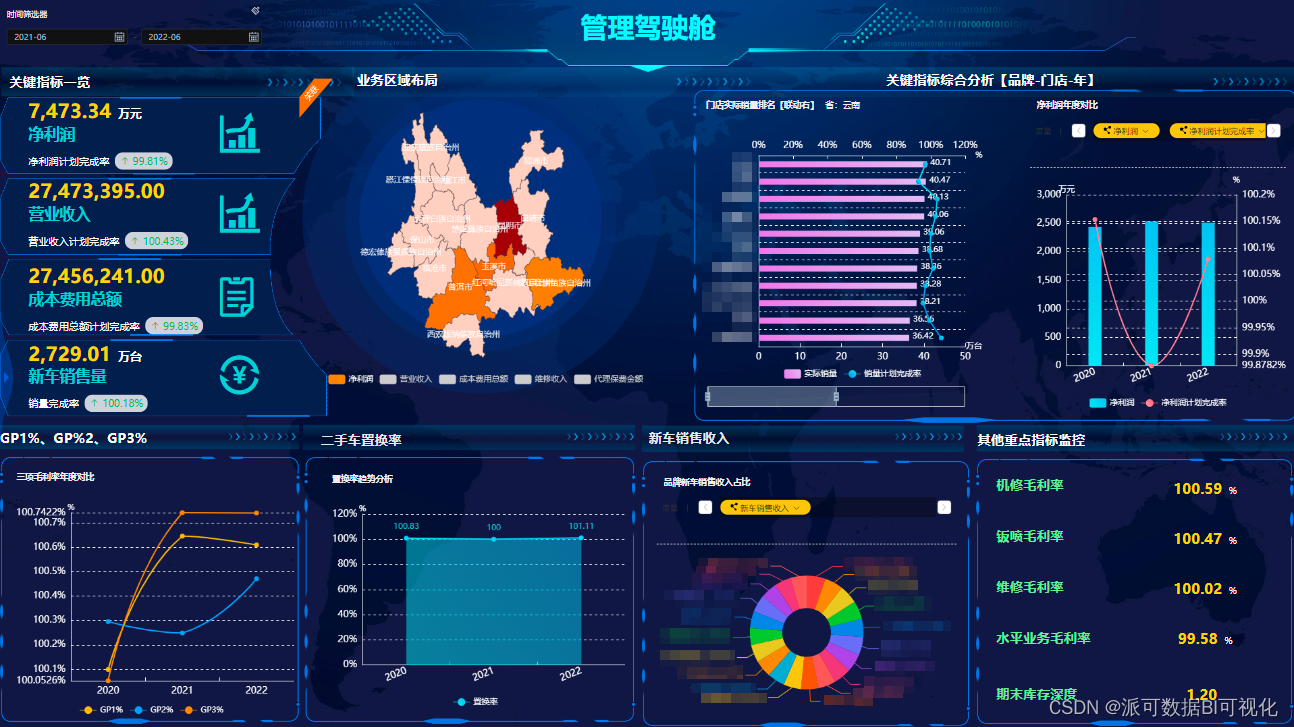

- The boundary of Bi: what is bi not suitable for? Master data, Martech? How to expand?

猜你喜欢

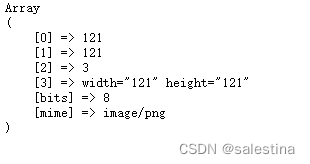

PHP method of obtaining image information

Opencv learning notes high dynamic range (HDR) imaging

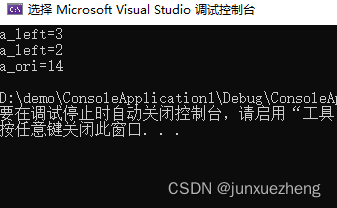

整型int的拼接和拆分

微服务远程Debug,Nocalhost + Rainbond微服务开发第二弹

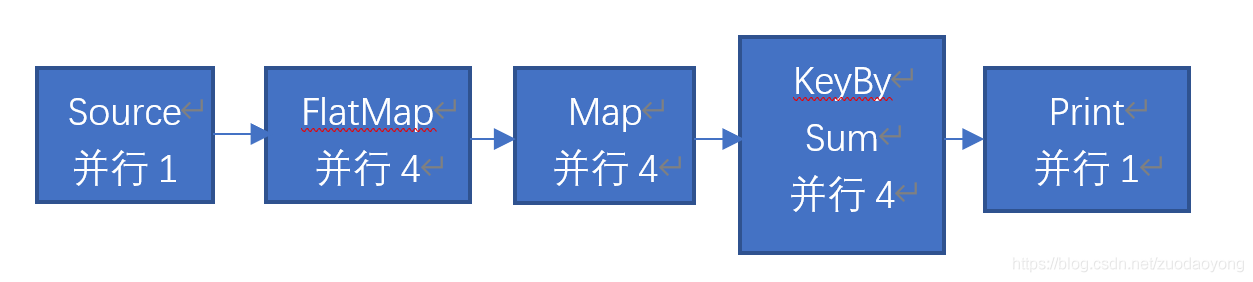

Flink并行度和Slot详解

Data island is the first danger encountered by enterprises in their digital transformation

Splicing and splitting of integer ints

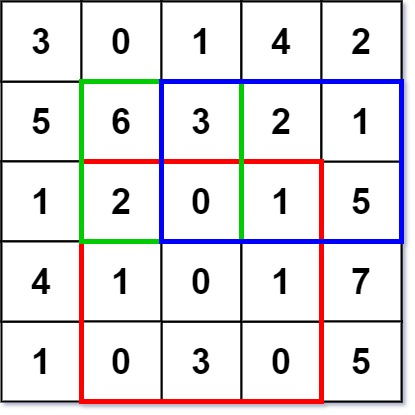

Sword finger offer II 013 Sum of two-dimensional submatrix

With st7008, the Bluetooth test is completely grasped

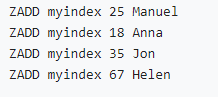

Implement secondary index with Gaussian redis

随机推荐

torch.nn.functional.pad(input, pad, mode=‘constant‘, value=None)记录

Force buckle 1037 Effective boomerang

Force buckle 459 Duplicate substring

c语言如何判定是32位系统还是64位系统

开源重器!九章云极DataCanvas公司YLearn因果学习开源项目即将发布!

vulnhub之tre1

Machine learning notes - explore object detection datasets using streamlit

九章云极DataCanvas公司获评36氪「最受投资人关注的硬核科技企业」

CSDN syntax description

Data island is the first danger encountered by enterprises in their digital transformation

线性基

一. 基础概念

【mysql篇-基础篇】事务

剑指 Offer II 013. 二维子矩阵的和

Opencv学习笔记 高动态范围 (HDR) 成像

equals 方法

【解决】package ‘xxxx‘ is not in GOROOT

【剑指offer】剑指 Offer II 012. 左右两边子数组的和相等

openEuler 有奖捉虫活动,来参与一下?

Vulnhub's funfox2