当前位置:网站首页>對數據安全的思考(轉載)

對數據安全的思考(轉載)

2022-07-06 06:06:00 【流浪法師12】

**本文轉自:https://mp.weixin.qq.com/s/enP8MU7eBWaAbjb954JOMQ**

近幾年,系統安全方面的體系建設日漸完善。但數據安全方面,並沒有看到一個完善的體系出來,更多談的是數據相關的規章制度。它就是阿喀琉斯的脚後跟,稍微幹一下,就跪了。技術能力方面,在數據安全方向似乎是缺比特的。系統安全方向的紅藍對抗正在以肉眼可見的速度推動著系統安全體系的完善,但數據安全方面,我們甚至很難定義出一個紅藍對抗的樣板出來。

安全交流q:830709780

我們的技術在發展,但要應用在數據安全方面,我們的各種技術仿佛是打在了棉花上。

數據安全的客戶

-------

各個公司都會大談特談自己如何保護客戶數據,用戶第一。

但要是撕開為客戶負責這樣溫情的面紗,從公司生存的角度,數據安全最重要最基礎的奧義就是合法合規。然後是保密。這裏前一個是防止客戶數據泄露,一個是防止自己的數據泄露。

無論是歐盟的GDPR,還是國內的網絡安全法,都對敏感數據做了定義,對數據泄露事件定義了處罰條款。

拒不履行信息網絡安全管理義務,致使用戶信息泄露,具有下列情形之一的,應當認定為刑法第二百八十六條之一第一款第二項規定的“造成嚴重後果”:

(一)致使泄露行踪軌迹信息、通信內容、征信信息、財產信息500條以上的;**

(二)致使泄露住宿信息、通信記錄、健康生理信息、交易信息等其他可能影響人身、財產安全的用戶信息**5000條以上的;**

(三)致使泄露第一項、第二項規定以外的用戶信息50000條以上的;

第二百八十六條之一【拒不履行信息網絡安全管理義務罪】網絡服務提供者不履行法律、行政法規規定的信息網絡安全管理義務,經監管部門責令采取改正措施而拒不改正,有下列情形之一的**,處三年以下有期徒刑、拘役或者管制,並處或者單處罰金:**

(一) 致使違法信息大量傳播的;

(二) 致使用戶信息泄露,造成嚴重後果的;

要做到完全消滅掉任何數據安全的潜在威脅,只需要不碰任何敏感數據就行了。但其實這是一個巨扯淡的事情。在大數據時代,數據已經成了基礎的生產要素。不做任何數據分析,那廣告推薦這類的業務,個性化的業務也就統統無從談起了。

**數據安全歸根到底就是在數據的可用性和數據的安全性之間取得一個平衡**。

數據安全威脅場景

--------

數據生命周期包括收集,傳輸,存儲,使用,共享和銷毀。

我們經常遇到以下幾種數據泄露場景:

1. 數據采集違反了法律法規,這個最近有很多App被通報。Tiktok還因為訪問剪貼板的問題被老美拉出來錘。

2. 數據傳輸使用http,運營商天生就能拿到這些數據。有的用來彈廣告,有的用來搞營銷,更有甚者用來搞詐騙。

3. 數據存儲在第三方基礎設施上,第三方天生可獲得這些數據

4. 數據存儲存在未授權訪問漏洞

5. 數據使用存在漏洞,可繞過鑒權

6. 數據使用者是內鬼

7. 數據共享到第三方,第三方存在以上任意一個問題

8. 數據的存儲介質銷毀的不徹底

數據安全技術方案

--------

這裏我們不談同態加密,不談差分隱私這些中小公司很難落地實踐的技術。

僅僅談下針對常見的數據安全威脅場景,我們要建立怎樣的技術體系。

更多分享可關注微信公眾號:安全info

我個人認為,Gartner先前提到的針對系統安全方向的自適應安全體系也適用於數據安全。

Prevent

1. 定好規範,做好教育。做好業務數據的識別,定義好隱私數據

2. 識別數據資產

3. 圍繞數據的使用者,使用方式,傳輸鏈路構建數據場景,要求覆蓋最典型最常見的業務場景。例如,很多公司的客服部門都能訪問用戶的一些敏感數據,用來幫用戶排查遇到的問題。這就是一類典型的場景。還有很多公司的外包員工需要訪問代碼庫以及敏感業務系統,這也是一類典型場景。又或者商業智能團隊的大數據分析建模,需要訪問大量數據,也是一種典型場景。用戶在登錄狀態下本身就要訪問自己的數據,也是一種典型場景。

4. 對數據采集,數據傳輸,數據存儲定義好規範,做好加固,避免通過http傳輸,避免數據庫直接暴露對外。

5. 在構建完數據場景後,對數據訪問渠道進行收斂。例如不允許任何員工直接查錶,必須通過Web Portal進行訪問。

6. 對數據共享定義好資質審核,並做到最小化共享。

Detect

數據安全很多公司都定義了非常多的規範。但因為沒有技術支撐,導致這些規範難以檢查,沒法閉環。人人都宣稱自己遵從,缺乏技術支撐,只能選擇相信他。

如何使用技術檢查是否符合數據安全規範?

發現數據資產

1. 掃描錶結構,識別敏感數據資產

2. 掃描代碼,識別敏感數據

發現采集問題

1. 對移動app的權限進行掃描檢測

發現傳輸問題

1. 通過流量檢測系統,被動識別敏感數據傳輸

2. 通過攻擊排查,主動發現敏感數據傳輸通道和問題

發現使用問題

1. 對涉及敏感數據使用的系統進行漏洞排查

2. 對任何使用數據的人員行為進行監控,識別异常

發現存儲問題

1. 存在鑒權問題的數據庫

2. 敏感數據亂存儲,在用戶電腦,服務器,第三方網盤,github均存儲

發現共享問題

1. 對共享接口進行嚴格的審查,優先通過接口共享數據,收斂共享渠道

Response

數據安全問題的響應主要是兩個問題:

1. 哪個數據資產,哪個口子出去的?

2. 最有可能是誰把數據搞出去的?

如果我們所有數據的查詢都是接口化的,那我們應該是可以講清楚,最有可能哪幾個api泄露了上面的數據。國內目前有不少公司在做api安全的方案。包括全知科技,思睿嘉得等。這確實是一個非常好的切入點。

之後我們就要嘗試講清楚,誰把數據搞出去了。

針對內網敏感系統,截圖類的,水印技術已經比較成熟了。可以在圖片中內置水印。

直接通過Web Portal上導出敏感文件,也可以通過透明加解密技術,很好的防範。

最頭疼的是,複制相應的數據,直接傳到第三方平臺。

傳到第三方平臺有幾種方式:

1. 內部員工打開瀏覽器訪問第三方平臺,然後貼數據。這種通過瀏覽器插件就可以解决

2. 員工通過編程的方式訪問第三方平臺傳輸數據,類似於用curl命令或者python進行http post。這個時候就必須通過主機上的數據防泄漏軟件,hook http接口的api來進行檢測了。

又或者,直接劫持全部員工的https流量。這個時候,如果遇到HSTS類的網站,可能加載不出來

當然還有個方法,為敏感系統單獨建設網絡。必須在特定終端上才能訪問

3. 員工通過即時通訊軟件傳輸數據。類似於QQ 微信 釘釘。

這個地方則需要對軟件進行收斂,限制只能安裝特定的軟件。當然,總會有一些漏掉的,例如你可以通過學習强國來傳數據。

這裏我不得不提下,其實釘釘可以考慮,暴露出接口出來,由企業自己定義敏感數據傳輸策略。例如要求包含某些關鍵字的,釘釘如果發送給非員工就失敗。否則目前企業用了釘釘還是解决不了數據安全的問題。

以上解决方案都是針對數據明文進行檢查,一旦員工對數據進行加密,然後傳輸,所有的檢測方案都失效了。

那是不是只要有權限的員工,在獲取數據後,對數據進行加密,傳輸出去,我們就完全沒法發現了?

其實這裏還是有一些解决方案的。

1. 識別大量的數據訪問行為

2. 對數據查詢提供可回溯鏈路。即每個用戶訪問了哪些數據,通過啥接口訪問

3. 對用戶訪問數據的方式進行識別。

a. 如果用戶使用Web Portal獲取數據,那麼必然要對這些數據進行本地存儲後,再進行加密。這個地方需要對保存了敏感數據的文件進行監控,識別操作進程。此處可以通過終端數據防泄漏軟件結合EDR進行

b. 如果用戶使用非Web Portal獲取數據,則直接違規

Predict

我們有辦法在事情還沒發生的時候,就已經知道這個事件有可能正在發生麼?

這裏需要威脅情報通過對外界公開情報的收集,以及第三方情報的分析和內部的數據安全case,沉澱出針對自己的威脅情報源,從而對數據安全case進行預測

更多分享可關注微信公眾號:安全info

边栏推荐

- H3C firewall rbm+vrrp networking configuration

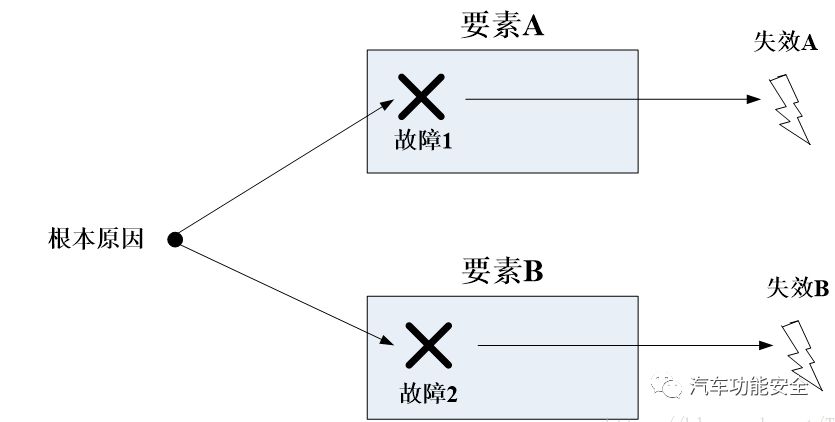

- 功能安全之故障(fault),错误(error),失效(failure)

- Eigen sparse matrix operation

- [email protected] raspberry pie

- Amazon Engineer: eight important experiences I learned in my career

- H3C V7 switch configuration IRF

- 数字三角形模型 AcWing 1015. 摘花生

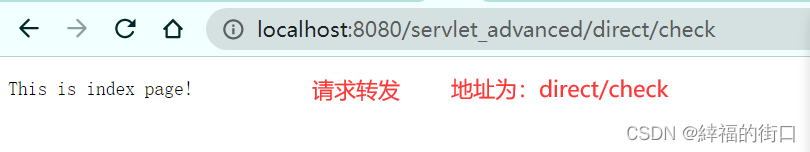

- Request forwarding and redirection

- IP day 16 VLAN MPLS configuration

- Baidu online AI competition - image processing challenge: the 8th program of handwriting erasure

猜你喜欢

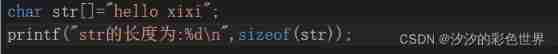

The usage and difference between strlen and sizeof

nodejs实现微博第三方登录

HCIA review

CoordinatorLayout+NestedScrollView+RecyclerView 上拉底部显示不全

请求转发与重定向

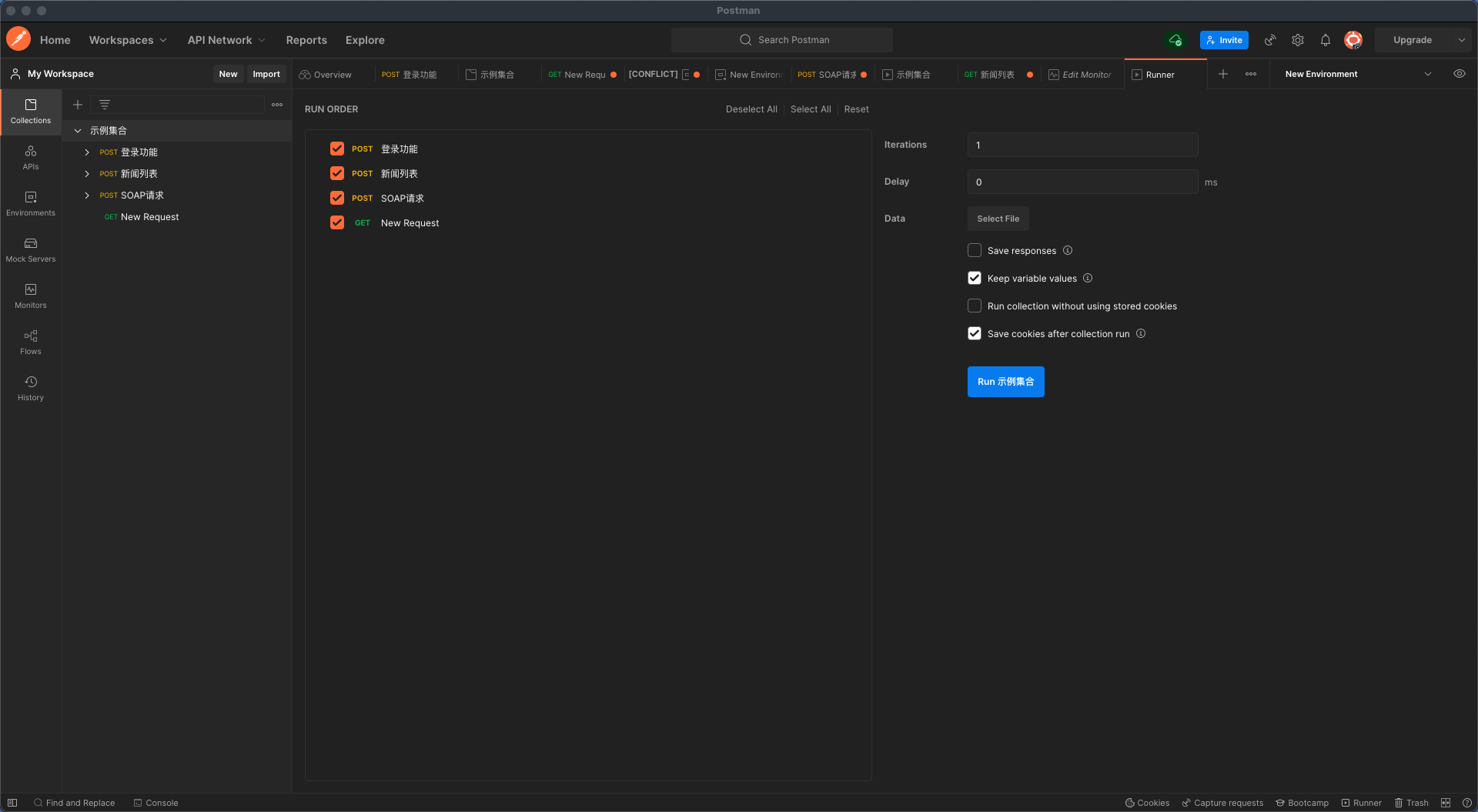

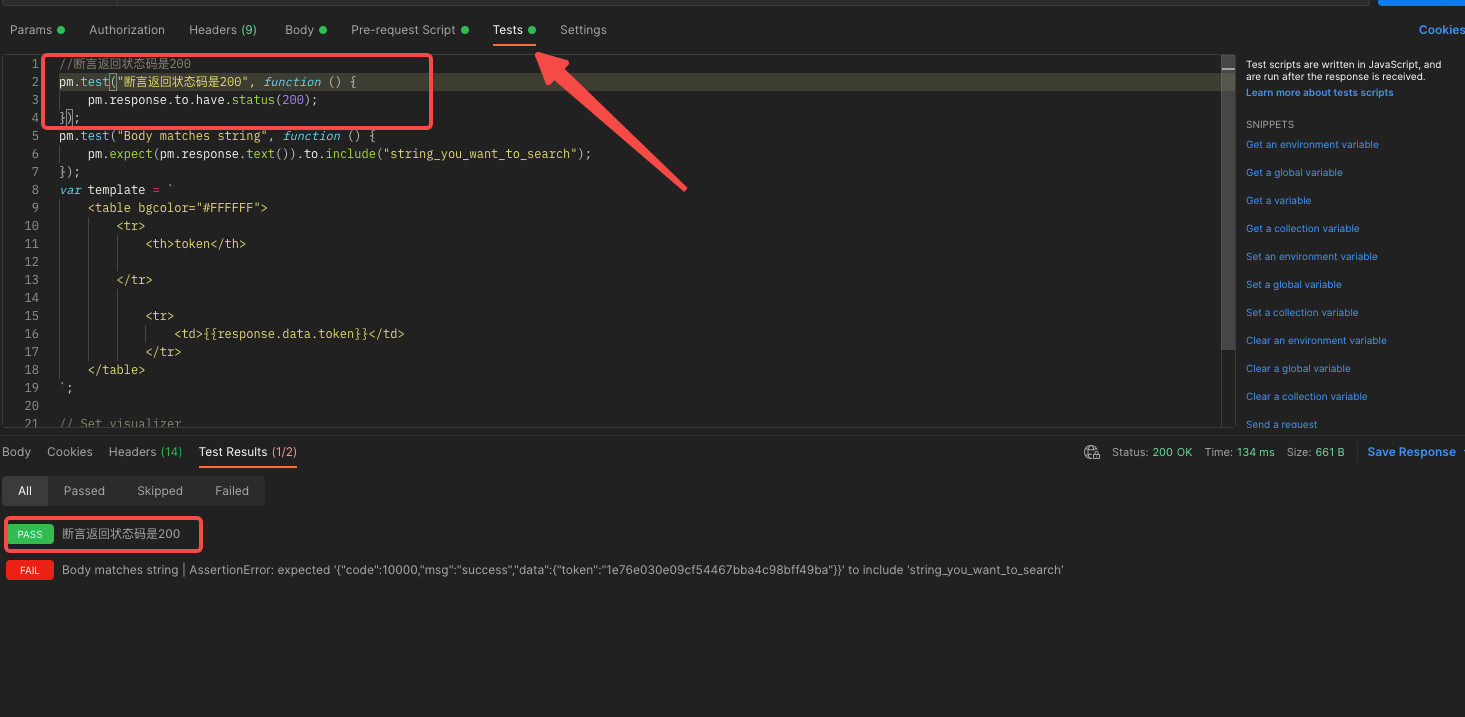

【Postman】Collections配置运行过程

【Postman】测试(Tests)脚本编写和断言详解

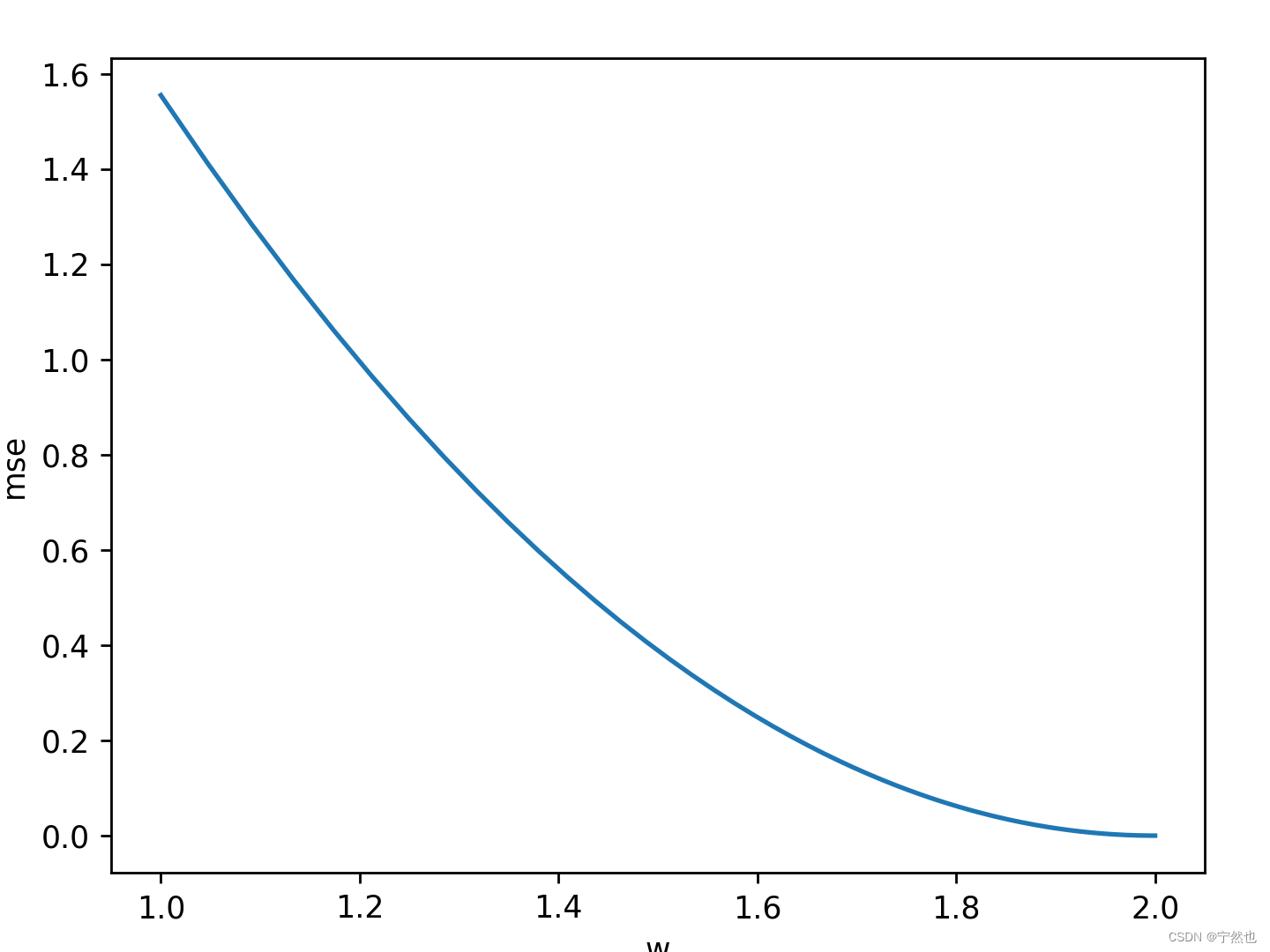

Station B Liu Erden - linear regression and gradient descent

Fault, error, failure of functional safety

wib3.0 跨越,在跨越(ง •̀_•́)ง

随机推荐

Novice entry SCM must understand those things

【微信小程序】搭建开发工具环境

Linux regularly backs up MySQL database

Market development prospect and investment risk assessment report of China's humidity sensor industry from 2022 to 2028

数学三大核心领域概述:几何

What are the test sites for tunnel engineering?

入侵检测领域数据集总结

Introduction to promql of # yyds dry goods inventory # Prometheus

【API接口工具】postman-界面使用介绍

Web服务连接器:Servlet

High quality coding tool clion

Station B, Mr. Liu Er - multiple logistic regression, structure 7

PAT(乙级)2022年夏季考试

Buuctf-[[gwctf 2019] I have a database (xiaoyute detailed explanation)

《卓有成效的管理者》读书笔记

【C语言】qsort函数

Station B Liu Erden softmx classifier and MNIST implementation -structure 9

Some easy-to-use tools make your essay style more elegant

Sqlmap tutorial (III) practical skills II

MIT6.s081-2020 Lab2 System Calls