当前位置:网站首页>CSRF漏洞分析

CSRF漏洞分析

2022-07-06 10:21:00 【xiaochuhe.】

警告

请勿使用本文提到的内容违反法律。

本文不提供任何担保

目录

参考:合天网安实验室-专业提供网络安全\信息安全在线实验服务的网络靶场

一、预备知识——cookie简介

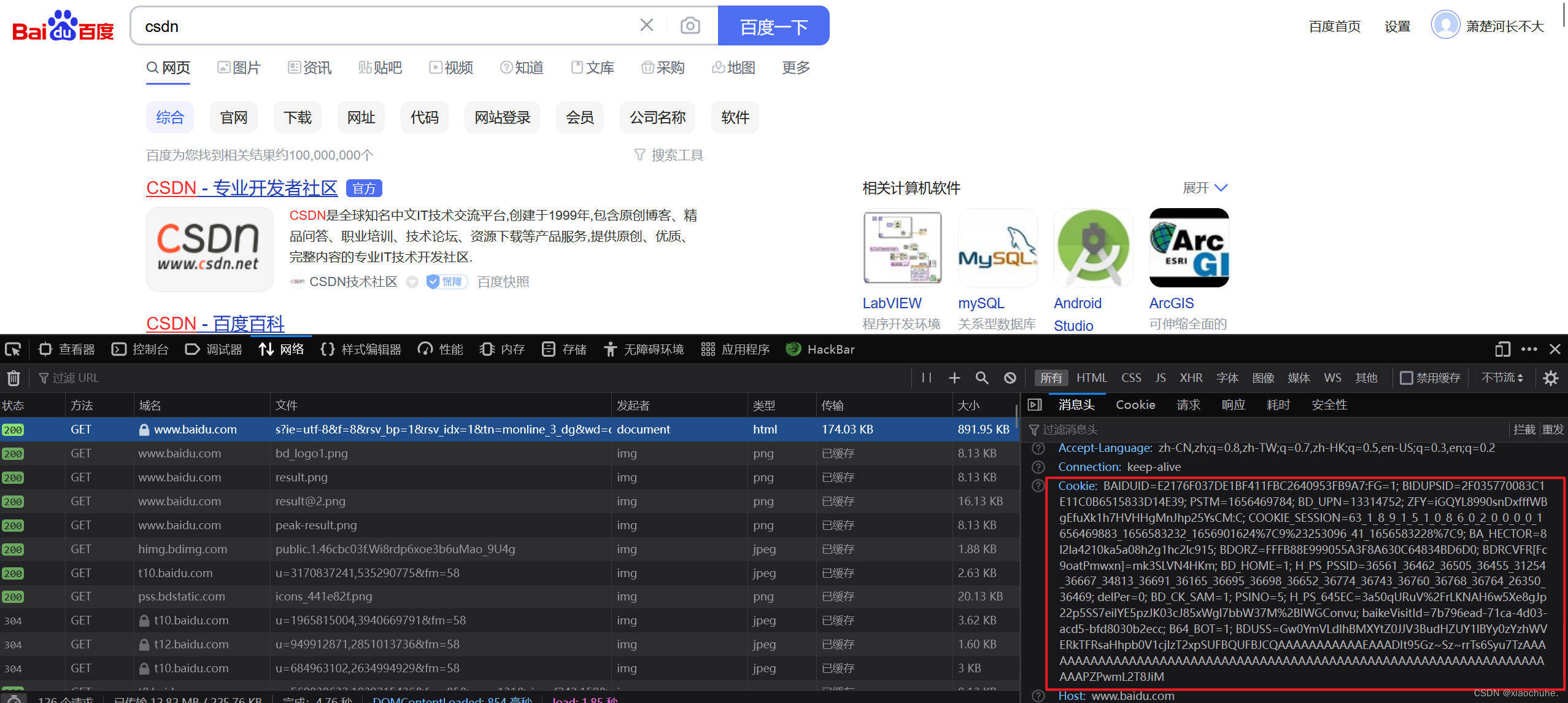

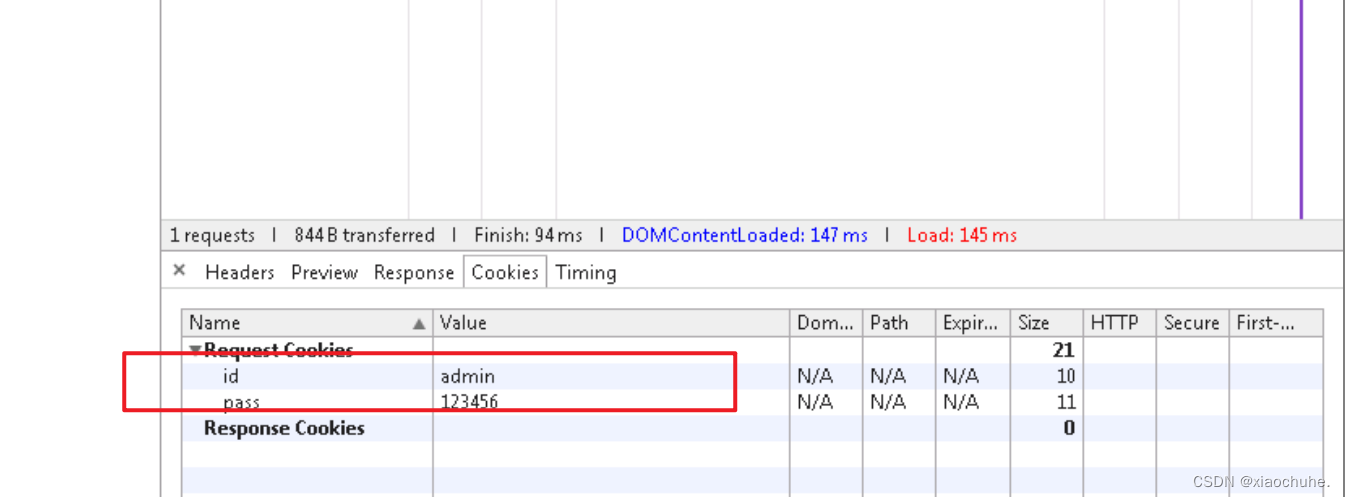

当前主流的Web应用都是采用Cookie方式来保存会话状态,但是浏览器在引入Cookie时却忽视了一项非常重要的安全因素,即从WEB页面产生的文件请求都会带上COOKIE。只要请求域与Cookie信息所指定的域相一致,无论是访问Web页面,还是请求图片,文本等资源,用户在发出请求时都会带上Cookie。下图抓包展示了我们在访问百度主页时所附带发送的Cookie信息:

注:Cookie的这一特性使得用户始终以登录的身份访问网站提供了便利,但同时,也方便了攻击者盗用身份信息执行恶意行为。

二、漏洞简介

CSRF(Cross-site request forgery)跨站请求伪造,也被称为“one click attack”或者session riding,通常缩写为CSRF或者XSRF,是一种对网站的恶意利用。CSRF通过伪装来自受信任用户的请求来利用受信任的网站。与XSS攻击相比,CSRF攻击往往不大流行(因此对其进行防范的资源也相当稀少)和难以防范,所以被认为比XSS更具危险性。

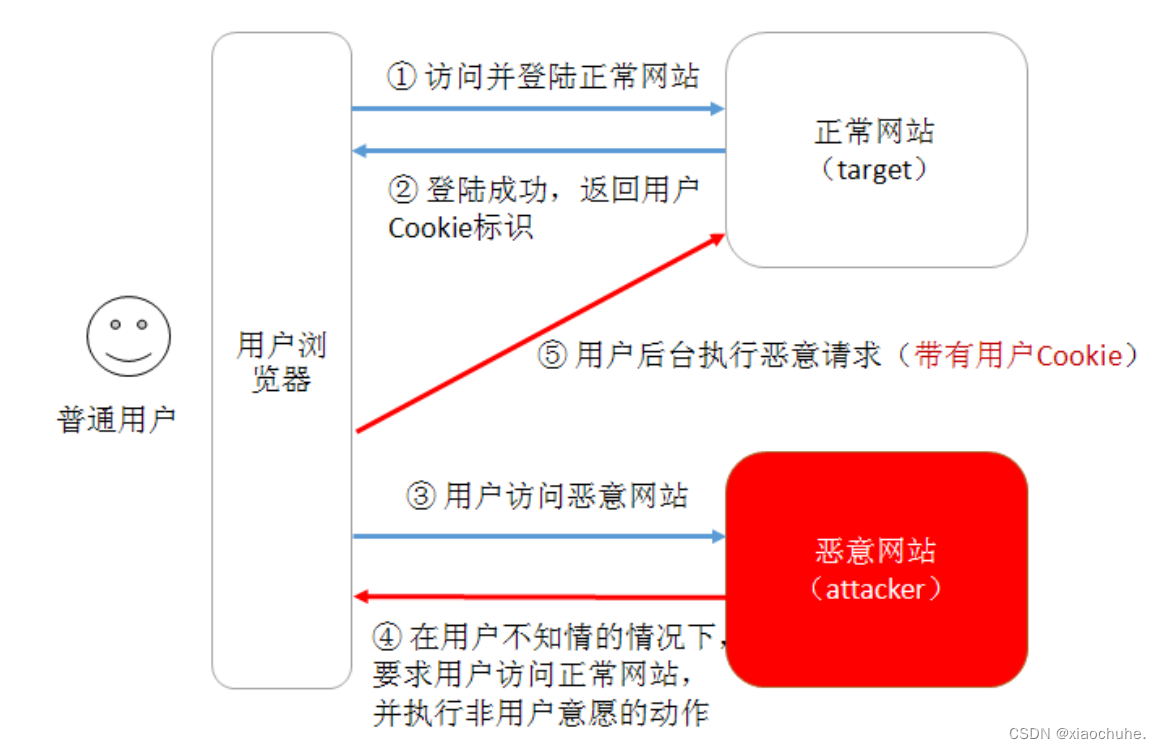

下图是一次完整的CSRF攻击示意图。用户登录并访问了一正常网站,登录成功后,网站返回用户的身份标识Cookie给用户。当用户访问到恶意网站时,恶意网站强制用户去向正常网站发送恶意请求。由于用户此时拥有正常网站的Cookie,所以就相当于攻击者盗用了用户身份,去访问了正常(目标)网站。

一次完整的CSRF攻击,需要受害用户需要完成两个步骤:

- 登录正常网站,并在本地生成Cookie。

- 在不退出正常网站的情况下,访问恶意网站。

三、实验环境介绍

一台机器部署正常网站(留言板):10.1.1.189

一台机器部署恶意网站 :10.1.1.23

四、实践漏洞学习

(一)基于Get形式的CSRF攻击

1.打开留言板,输入用户ID admin与密码 123456 登录:

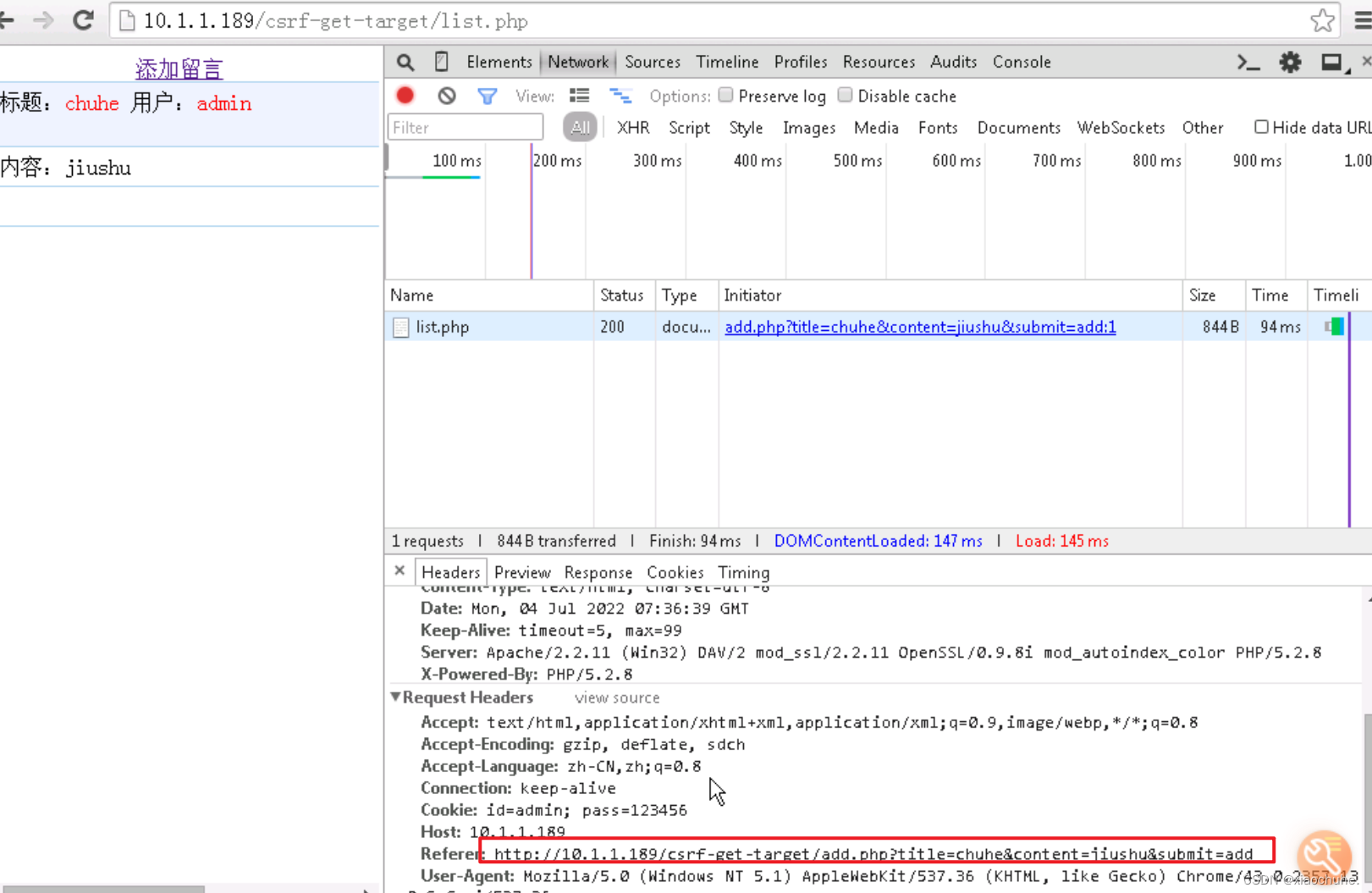

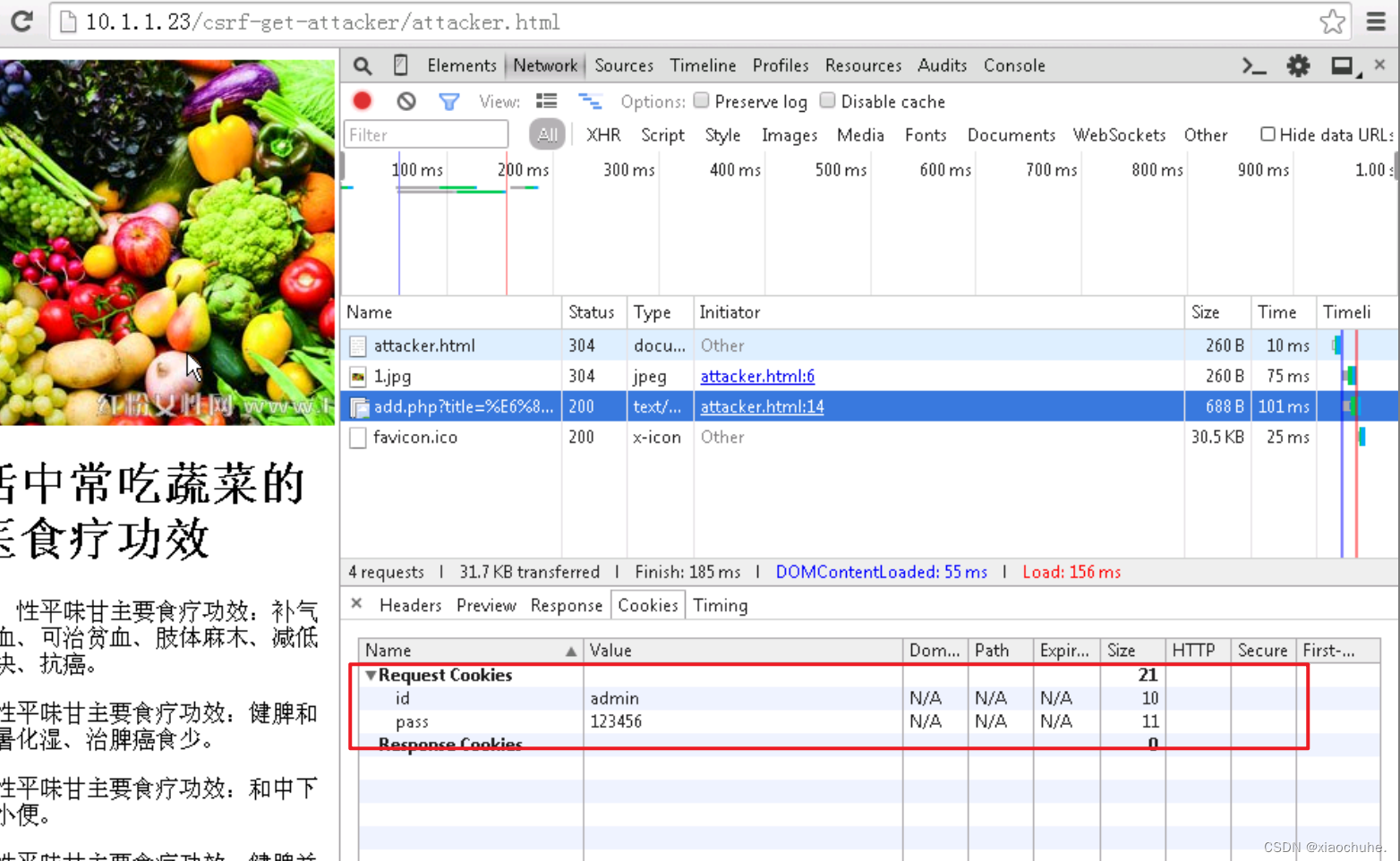

2.点击添加留言按钮进入留言添加页面,按F12按钮打开Chrome浏览器的调试工具(或打开其他等效的Http调试软件),切换到Network标签一栏,选中Preserve Log选项,准备抓取留言数据包。 在输入框中分别输入标题和内容,点击add按钮。在调试窗口中点击”add.php?title=…”一项查看刚才发送留言请求的Http协议内容,如下图所示:

从抓包截图中可以看到,我们在留言板中输入的内容,附在页面请求地址中发给了服务器,这种参数字段存放在URL中的请求叫做GET请求。即我们首先尝试的是基于GET请求形式的CSRF攻击,下节会介绍POST请求形式的CSRF攻击。 同时我们发现用户在添加留言请求中,附带了用户身份标识Cookie字段。当然这里为演示用,我们直接把明文用户名和密码当作了Cookie值。

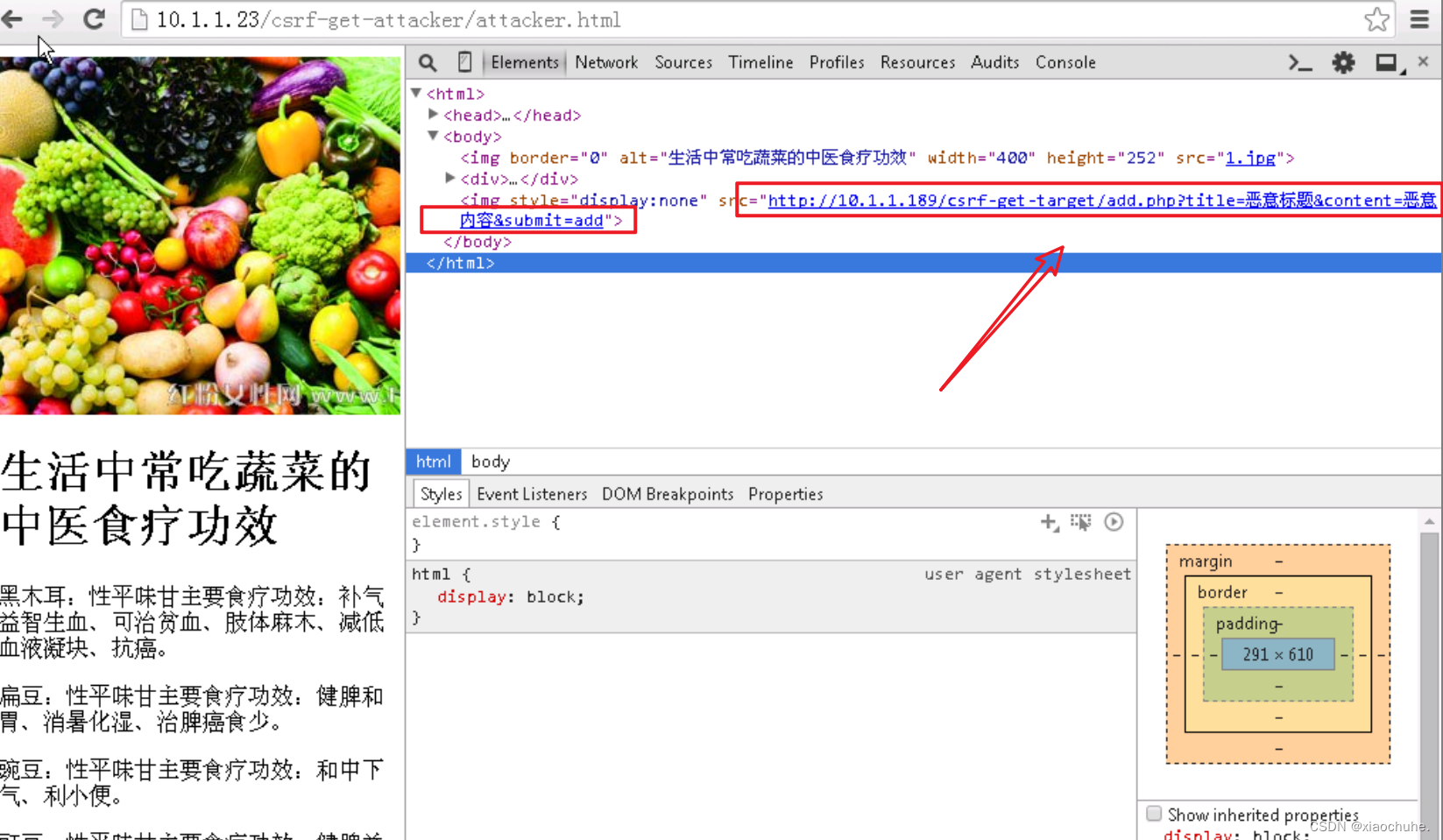

4. 登录恶意网站并查看CSRF攻击效果,用户在浏览器中新建一标签页,访问恶意网站: http://10.1.1.23/csrf-get-attacker/attacker.html我们发现恶意网站表面看上去就是一个正常的网页,但事实上恶意网站在后台已经向用户下发了恶意脚本,该脚本利用了之前用户登录留言板所保存的Cookie信息,冒充用户在留言板上进行留言。

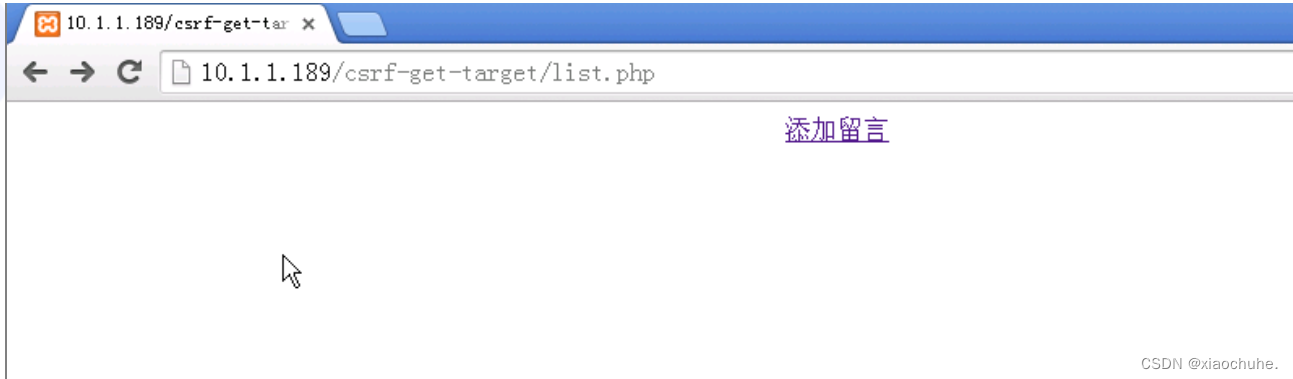

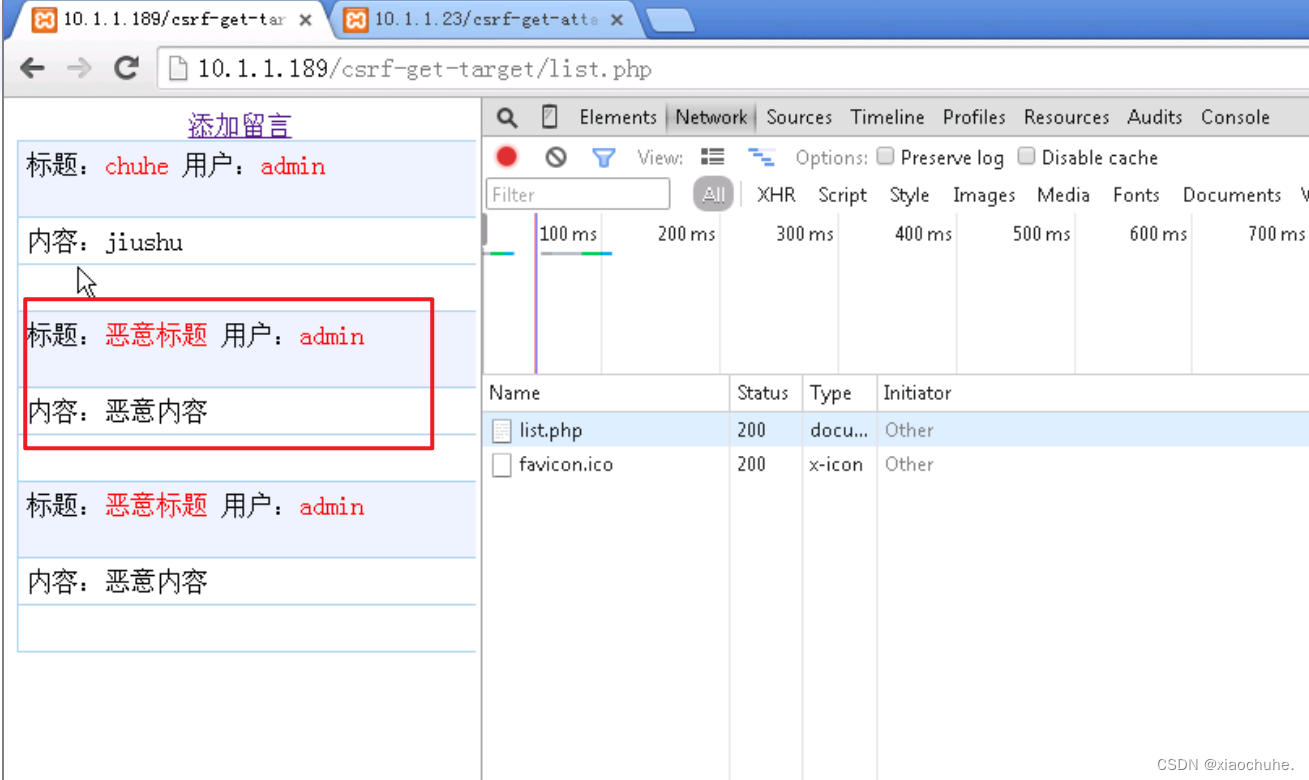

5.重新访问留言板网站: http://10.1.1.189/csrf-get-target/list.php发现留言板上多了一条恶意的留言内容,如下图所示。该留言内容就是刚才我们登录恶意网站过程中身份被冒充而发表出来的。

5.重新访问留言板网站: http://10.1.1.189/csrf-get-target/list.php发现留言板上多了一条恶意的留言内容,如下图所示。该留言内容就是刚才我们登录恶意网站过程中身份被冒充而发表出来的。

审查恶意网站代码,了解CSRF攻击原理:

从代码中可以看到,恶意网站在页面中植入了一个<img>标签,由于其通过CSS样式设置为隐藏,所以我们在访问过程中并没有看到实际的标签内容。这个标签通过设置src地址,向留言板网站发送了一条恶意留言请求。由于浏览器保存了我们在留言板网站的身份标识Cookie,并在发送请求时自动将Cookie附带上,所以恶意网站就成功盗用了我们的身份,完成了一次恶意留言行为,这就是基于GET请求的CSRF攻击全过程。

(二)基于Post形式的CSRF攻击

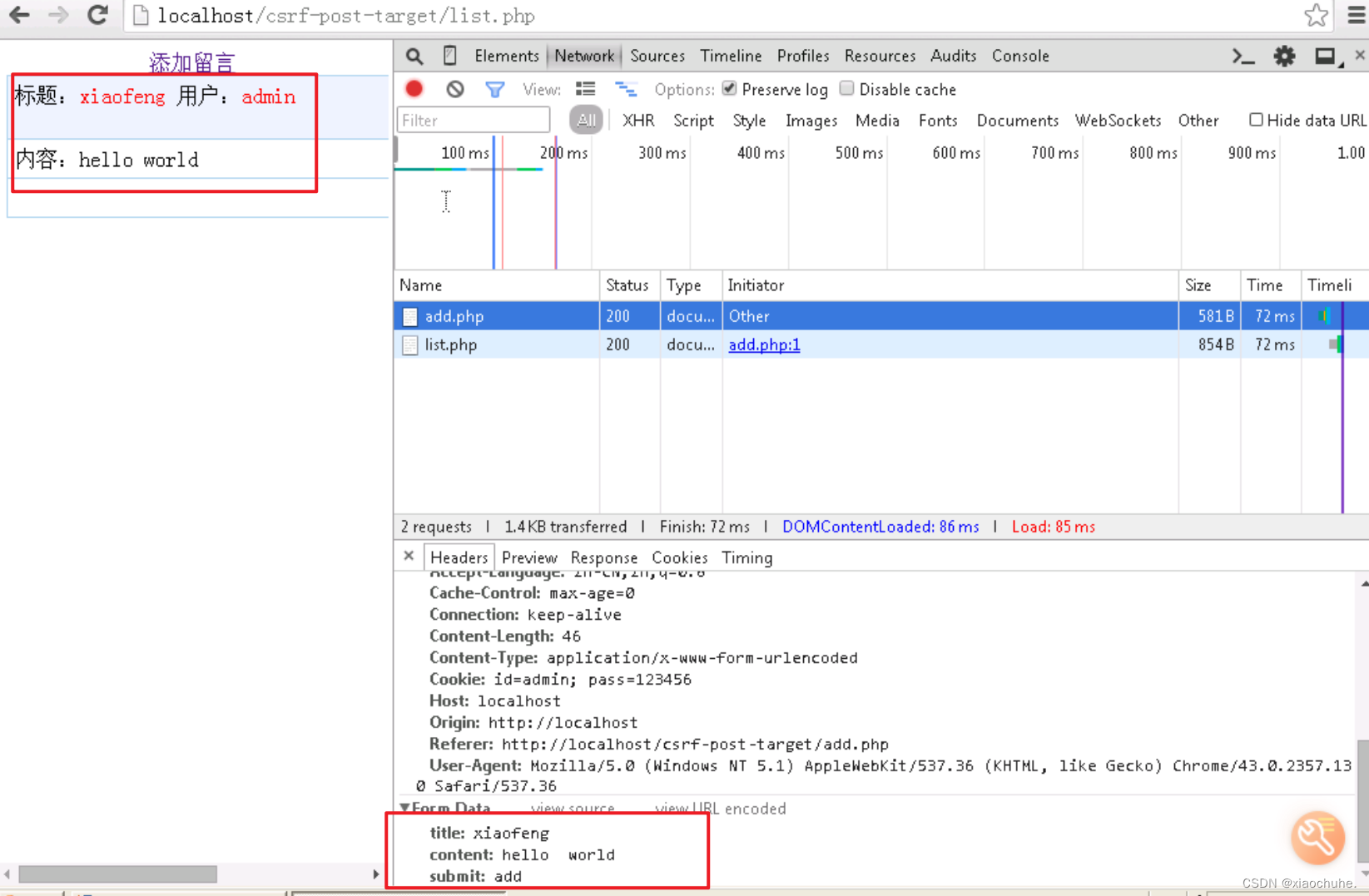

1.按照步骤一中的方法,重新抓取上传数据包,查看留言内容格式:

从抓包截图中可以看到,我们在留言板中输入的内容,附在HTTP请求的Data域中发给了服务器,这种参数字段存放在HTTP Data域中的请求叫做Post请求。

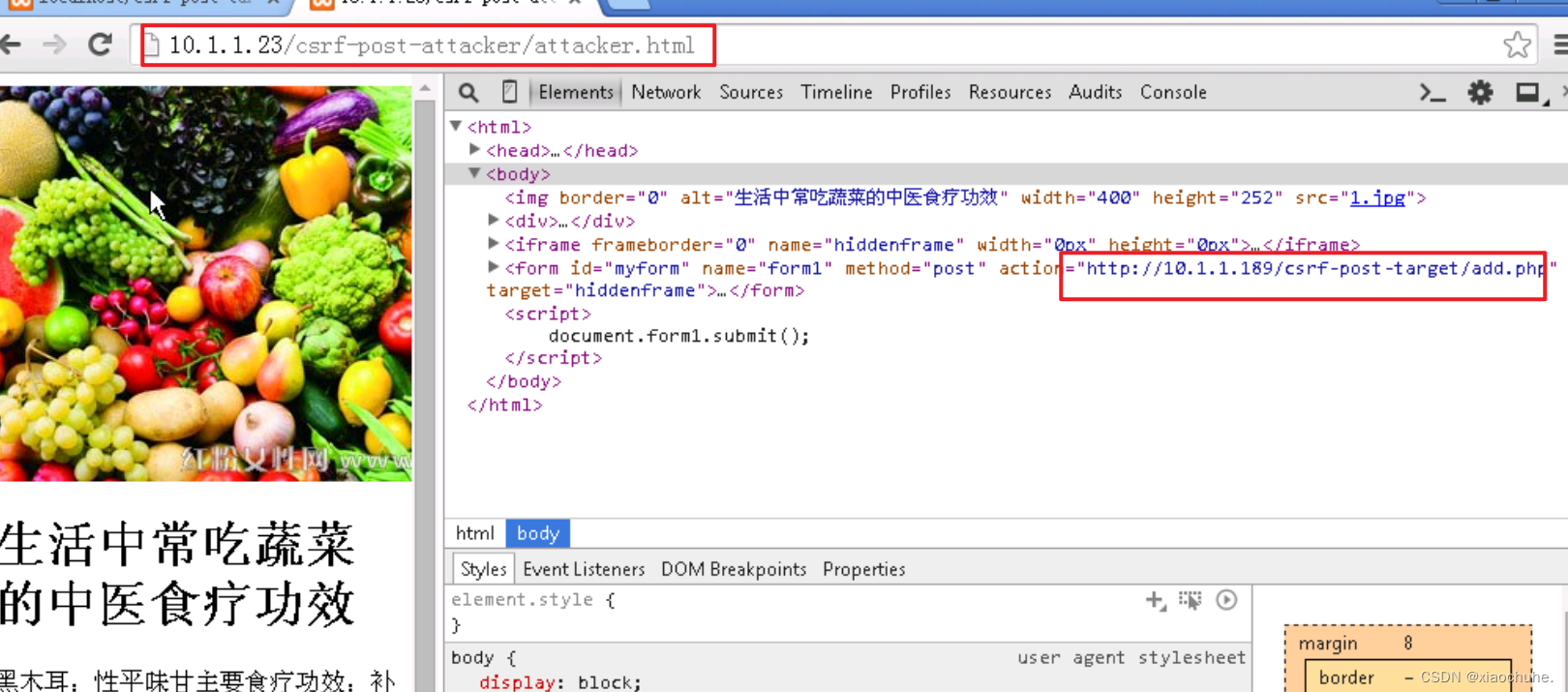

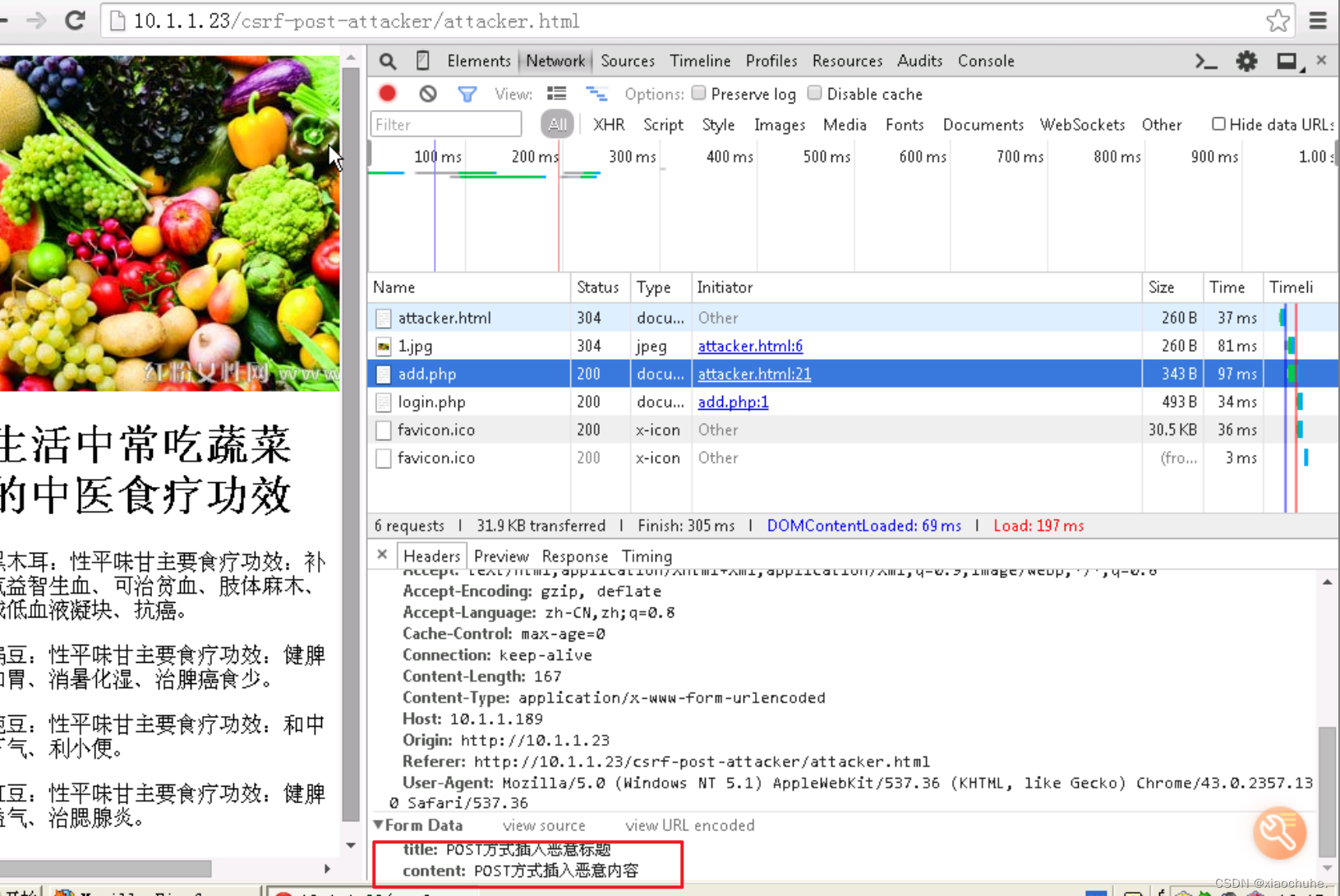

2.在浏览器中新建一标签页,访问恶意网站:http://10.1.1.23/csrf-post-attacker/attacker.html

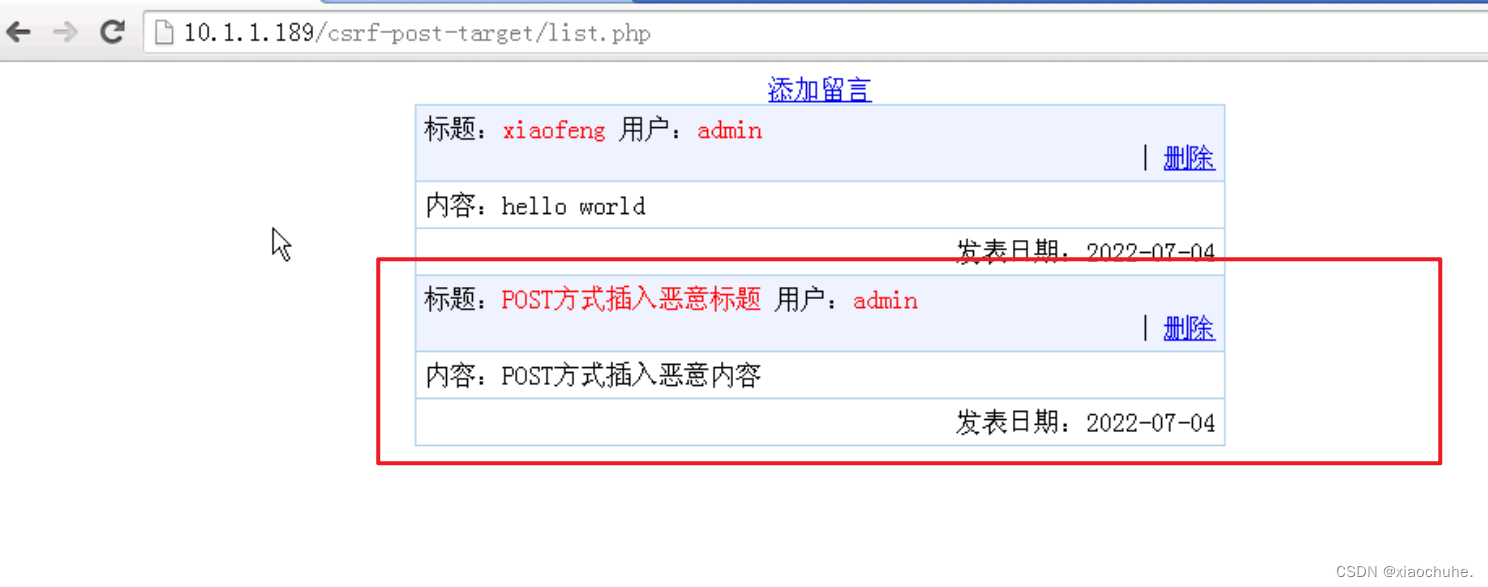

发现留言板上多了一条恶意留言内容。该留言内容就是刚才我们登录恶意网站过程中身份被冒充而发表出来的。

发现留言板上多了一条恶意留言内容。该留言内容就是刚才我们登录恶意网站过程中身份被冒充而发表出来的。

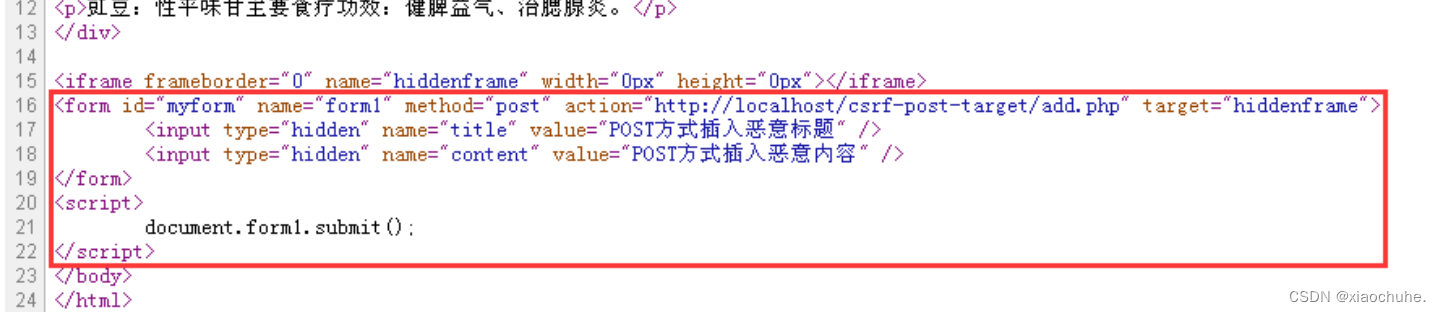

审查恶意网站代码,了解CSRF攻击原理:

从代码中可以看到,恶意网站在页面中植入了一个form表单,这个表单的action设置为留言网站地址。同时植入的还有一段Javascript代码,该段代码功能是自动提交form表单数据。这样,当用户访问到该恶意网站时,实际上就通过Post方法向留言板发出了一条恶意留言请求。

五、漏洞修复

● 验证请求的Referer值,如果Referer是以自己的网站开头的域名,则说明该请求来自网站自己,是合法的。如果Referer是其他网站域名或空白,就有可能是CSRF攻击,那么服务器应拒绝该请求,但是此方法存在被绕过的可能。

● CSRF攻击之所以能够成功,是因为攻击者可以伪造用户的请求,由此,抵御CSRF攻击的关键在于:在请求中放入攻击者不能伪造的信息。例如可以在HTTP请求中以参数的形式加入一个随机产生的token,并在服务器端验证token,如果请求中没有token或者token的内容不正确,则认为该请求可能是CSRF攻击从而拒绝该请求。

实验环境:合天实验室

参考:合天网安实验室-专业提供网络安全\信息安全在线实验服务的网络靶场

警告

请勿使用本文提到的内容违反法律。

本文不提供任何担保!

边栏推荐

- Excellent open source fonts for programmers

- 容器里用systemctl运行服务报错:Failed to get D-Bus connection: Operation not permitted(解决方法)

- STM32+MFRC522完成IC卡号读取、密码修改、数据读写

- 最新财报发布+天猫618双榜第一,耐克蓄力领跑下个50年

- STM32+ENC28J60+UIP协议栈实现WEB服务器示例

- 模板于泛型编程之declval

- std::true_type和std::false_type

- Maixll dock camera usage

- [.Net core] solution to error reporting due to too long request length

- 小程序在产业互联网中的作用

猜你喜欢

随机推荐

Why should Li Shufu personally take charge of building mobile phones?

Comparative examples of C language pointers *p++, * (p++), * ++p, * (++p), (*p) + +, +(*p)

The third season of Baidu online AI competition is coming in midsummer, looking for you who love AI!

面向程序员的精品开源字体

Codeforces Round #803 (Div. 2)

30 minutes to understand PCA principal component analysis

MarkDown语法——更好地写博客

2019 Alibaba cluster dataset Usage Summary

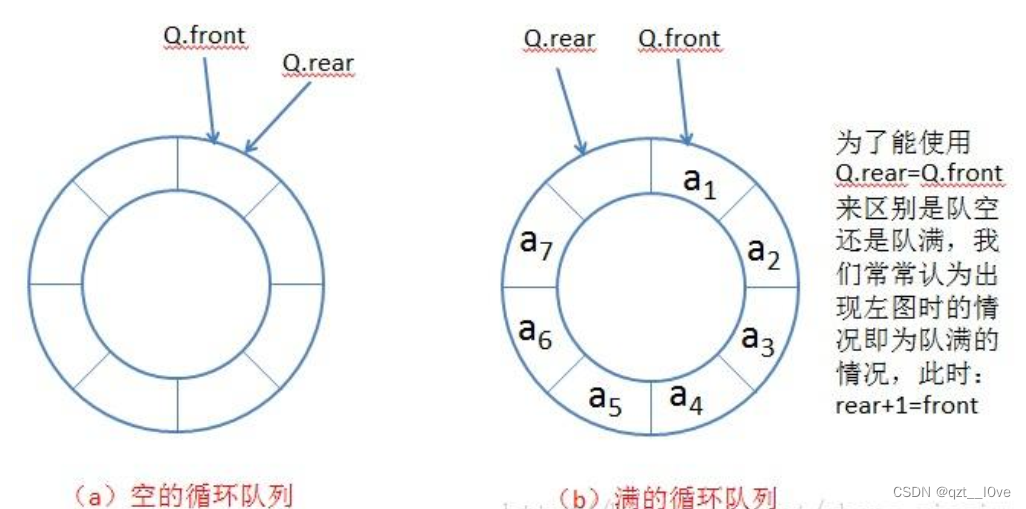

队列的实现

High precision operation

J'aimerais dire quelques mots de plus sur ce problème de communication...

win10系统下插入U盘有声音提示却不显示盘符

Coco2017 dataset usage (brief introduction)

node の SQLite

Appium automated test scroll and drag_ and_ Drop slides according to element position

【Android】Kotlin代码编写规范化文档

最新财报发布+天猫618双榜第一,耐克蓄力领跑下个50年

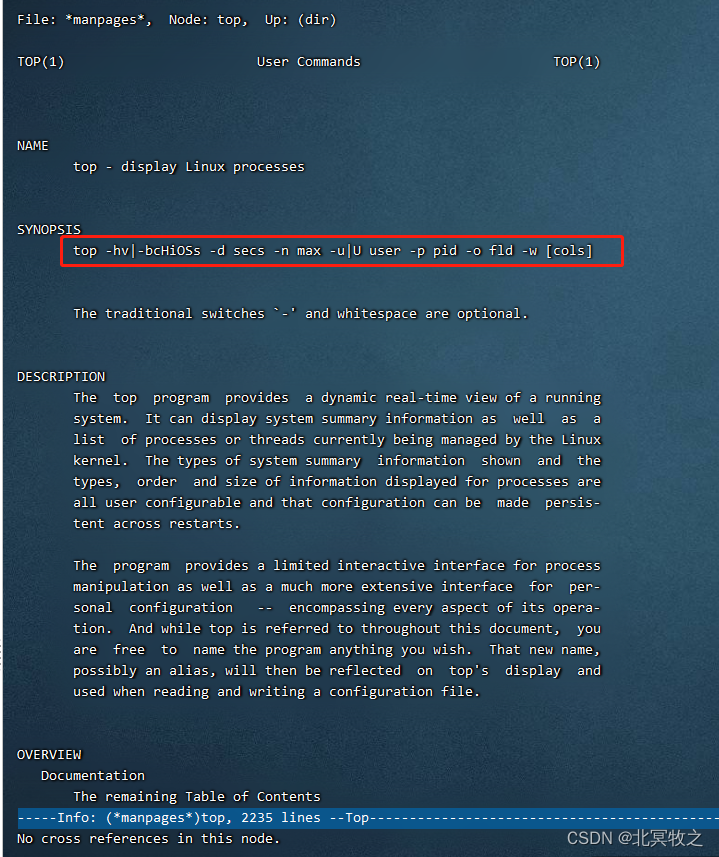

TOP命令详解

Reprint: defect detection technology of industrial components based on deep learning

Jerry's watch deletes the existing dial file [chapter]

![Jerry's updated equipment resource document [chapter]](/img/6c/17bd69b34c7b1bae32604977f6bc48.jpg)