当前位置:网站首页>[技术发展-26]:新型信息与通信网络的数据安全

[技术发展-26]:新型信息与通信网络的数据安全

2022-07-05 01:54:00 【文火冰糖的硅基工坊】

前言:

网络安全,通常指计算机网络的安全,实际上也可以指计算机通信网络的安全。计算机通信网络是将若干台具有独立功能的计算机通过通信设备及传输媒体互连起来,在通信软件的支持下,实现计算机间的信息传输与交换的系统。而计算机网络是指以共享资源为目的,利用通信手段把地域上相对分散的若干独立的计算机系统、终端设备和数据设备连接起来,并在协议的控制下进行数据交换的系统。计算机网络的根本目的在于资源共享,通信网络是实现网络资源共享的途径,因此,计算机网络是安全的,相应的计算机通信网络也必须是安全的,应该能为网络用户实现信息交换与资源共享。下文中,网络安全既指计算机网络安全,又指计算机通信网络安全。

安全的基本含义:客观上不存在威胁,主观上不存在恐惧。即客体不担心其正常状态受到影响。可以把网络安全定义为:一个网络系统不受任何威胁与侵害,能正常地实现资源共享功能。要使网络能正常地实现资源共享功能,首先要保证网络的硬件、软件能正常运行,然后要保证数据信息交换的安全。从前面两节可以看到,由于资源共享的滥用,导致了网络的安全问题。因此网络安全的技术途径就是要实行有限制的共享。

数据安全的定义,是指通过采取必要措施,确保数据处于有效保护和合法利用的状态,以及具备保障持续安全状态的能力。数据安全是数据处理的全过程安全,数据处理,包括数据的收集、存储、使用、加工、传输、提供、公开等。

信息安全或数据安全有对立的两方面的含义:一是数据本身的安全,主要是指采用现代密码算法对数据进行主动保护,如数据保密、数据完整性、双向强身份认证等,数据安全是一种主动的保护措施,数据本身的安全必须基于可靠的加密算法与安全体系,主要是有对称算法与公开密钥密码体系两种。二是数据防护的安全,主要是采用现代信息存储手段对数据进行主动防护,如通过磁盘阵列、数据备份、异地容灾等手段保证数据的安全,

数据处理的安全是指如何有效的防止数据在录入、处理、统计或打印中由于硬件故障、断电、死机、人为的误操作、程序缺陷、病毒或黑客等造成的数据库损坏或数据丢失现象,某些敏感或保密的数据可能不具备资格的人员或操作员阅读,而造成数据泄密等后果。

数据存储的安全是指数据库在系统运行之外的可读性。一旦数据库被盗,即使没有原来的系统程序,照样可以另外编写程序对盗取的数据库进行查看或修改。从这个角度说,不加密的数据库是不安全的,容易造成商业泄密,所以便衍生出数据防泄密这一概念,这就涉及了计算机网络通信的保密、安全及软件保护等问题。

边栏推荐

- Nebula importer data import practice

- Restful Fast Request 2022.2.1发布,支持cURL导入

- PHP Basics - detailed explanation of DES encryption and decryption in PHP

- batchnorm.py这个文件单GPU运行报错解决

- A tab Sina navigation bar

- MySQL backup and recovery + experiment

- PHP Joseph Ring problem

- runc hang 导致 Kubernetes 节点 NotReady

- Matrixone 0.2.0 is released, and the fastest SQL computing engine is coming

- Limited query of common SQL operations

猜你喜欢

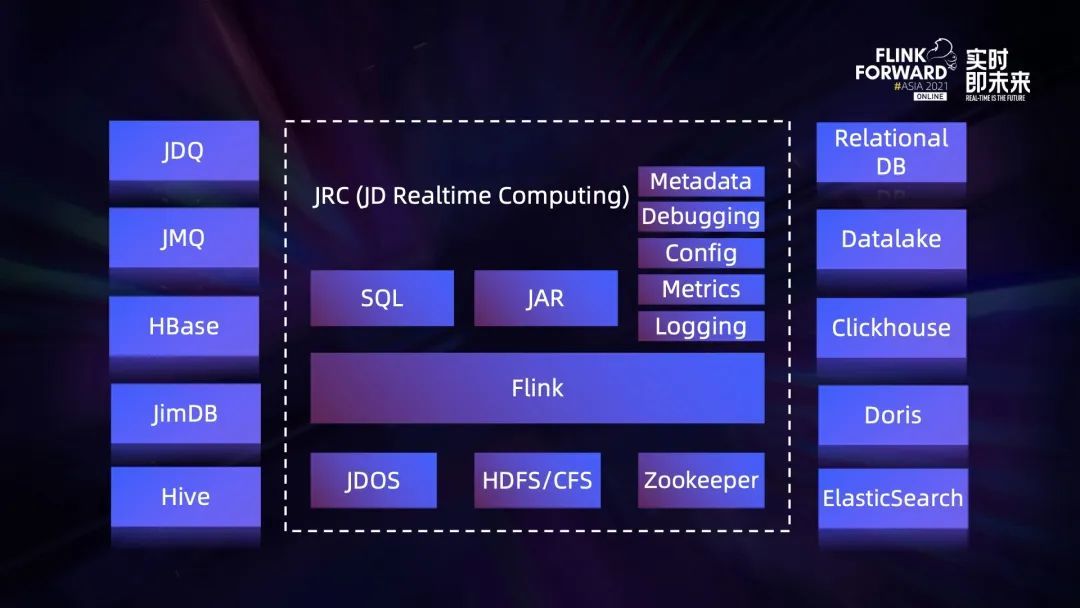

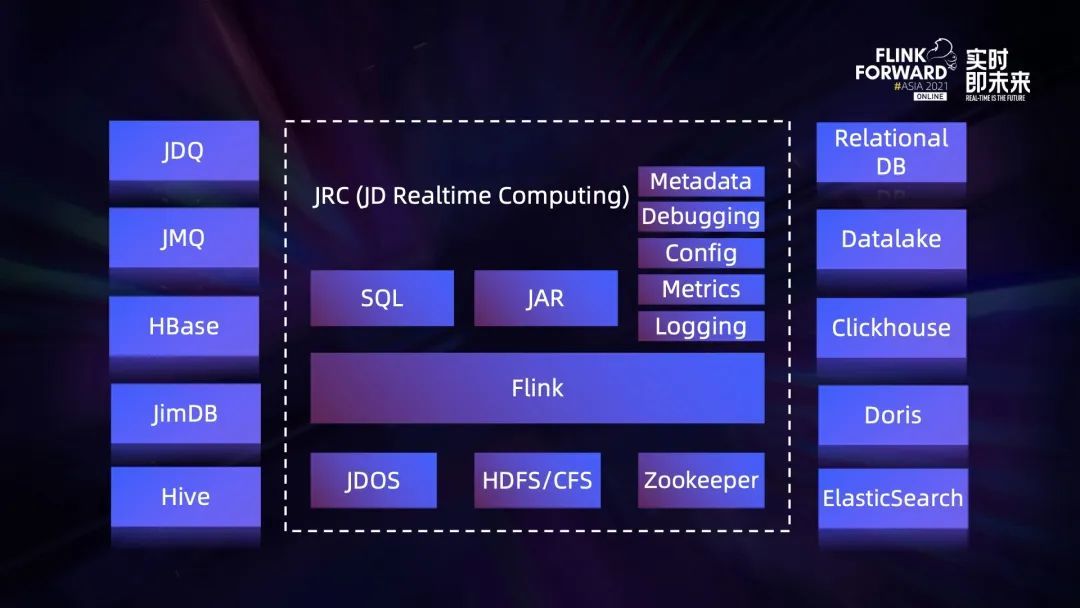

Exploration and practice of integration of streaming and wholesale in jd.com

小程序容器技术与物联网 IoT 可以碰撞出什么样的火花

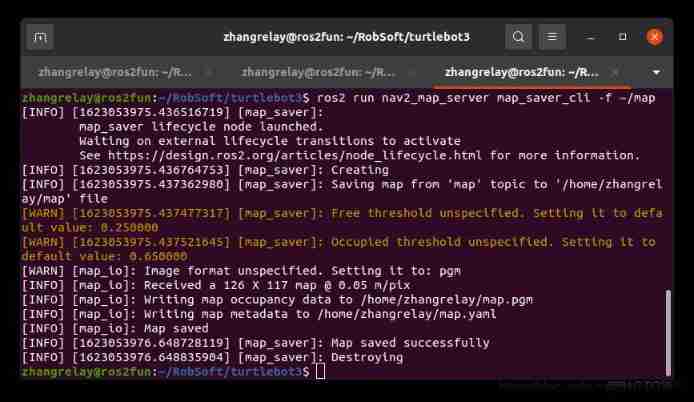

Interesting practice of robot programming 16 synchronous positioning and map building (SLAM)

How to build a technical team that will bring down the company?

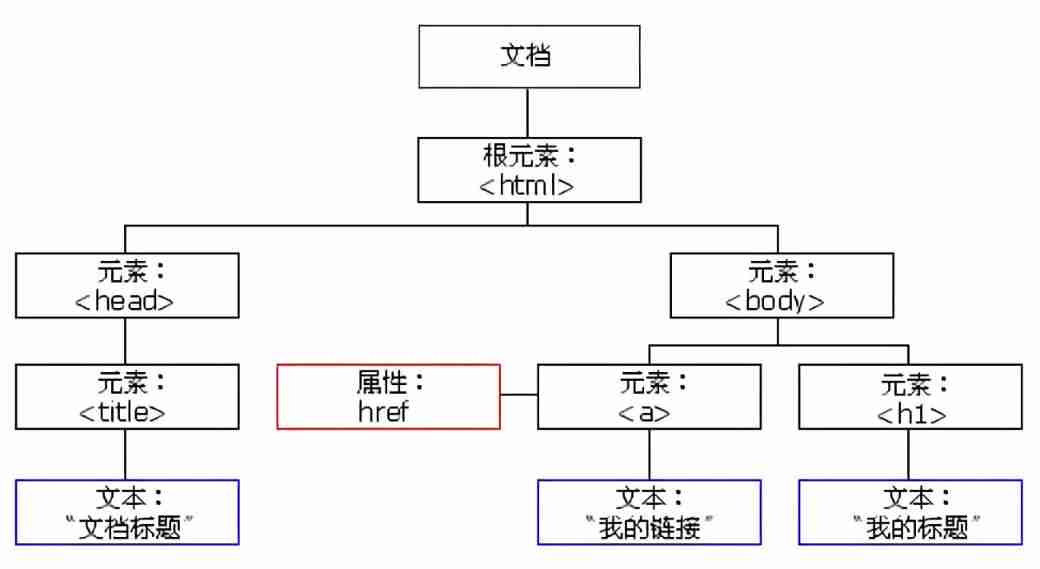

DOM basic syntax

Exploration and Practice of Stream Batch Integration in JD

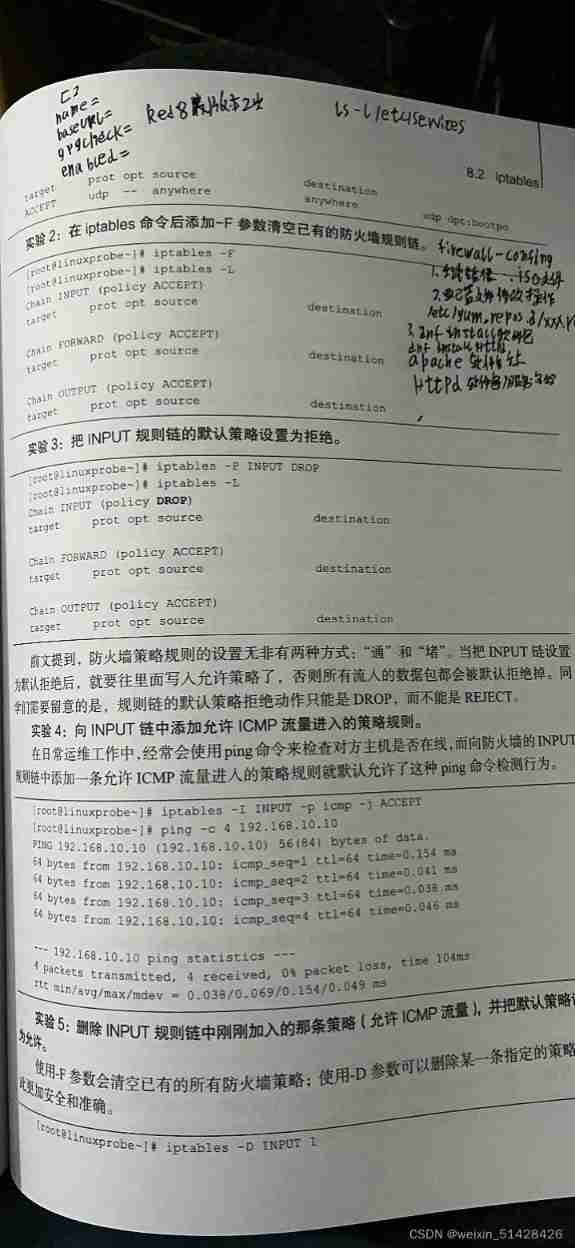

Hedhat firewall

Security level

STM32 series - serial port UART software pin internal pull-up or external resistance pull-up - cause problem search

Wechat applet: the latest WordPress black gold wallpaper wechat applet two open repair version source code download support traffic main revenue

随机推荐

MySQL backup and recovery + experiment

Grpc message sending of vertx

. Net starts again happy 20th birthday

Visual studio 2019 set transparent background (fool teaching)

【CTF】AWDP总结(Web)

A label making navigation bar

A label colorful navigation bar

Data guard -- theoretical explanation (III)

如何搭建一支搞垮公司的技術團隊?

Kibana installation and configuration

phpstrom设置函数注释说明

Interesting practice of robot programming 14 robot 3D simulation (gazebo+turtlebot3)

如何搭建一支搞垮公司的技术团队?

187. Repeated DNA sequence - with unordered_ Map basic content

[OpenGL learning notes 8] texture

One plus six brushes into Kali nethunter

Mysql database | build master-slave instances of mysql-8.0 or above based on docker

Database postragesq PAM authentication

Collection of gmat750 wrong questions

The steering wheel can be turned for one and a half turns. Is there any difference between it and two turns