当前位置:网站首页>浅谈漏洞发现思路

浅谈漏洞发现思路

2022-07-06 09:22:00 【又懒有菜】

目录

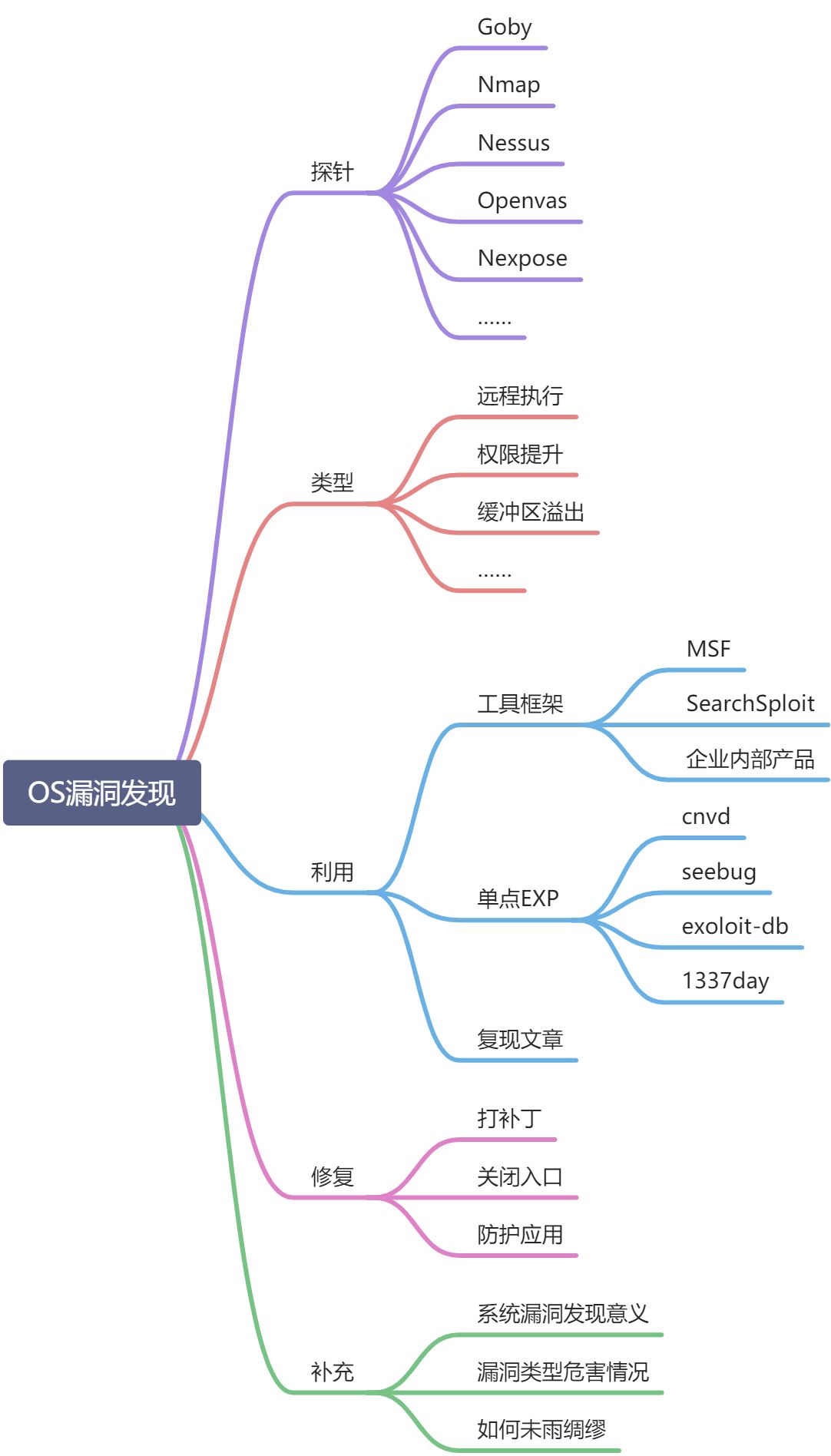

操作系统漏洞发现

脑图

漏扫

使用漏扫工具一通扫描。

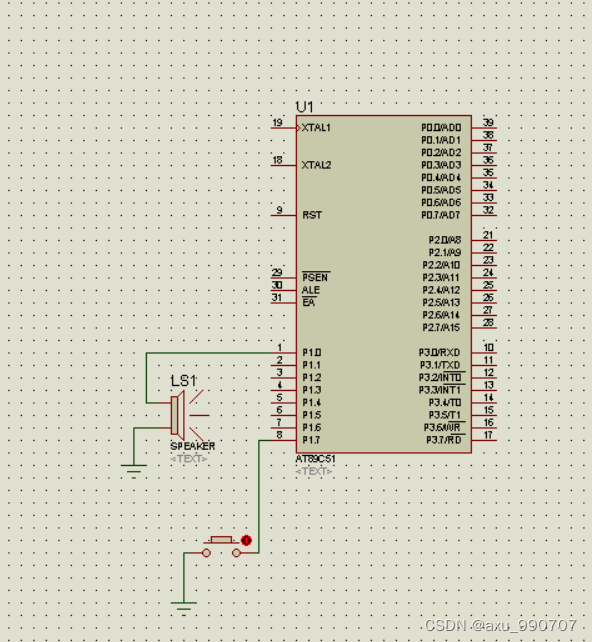

Goby

下载地址:https://cn.gobies.org/

使用方法:https://cn.gobies.org/features.html

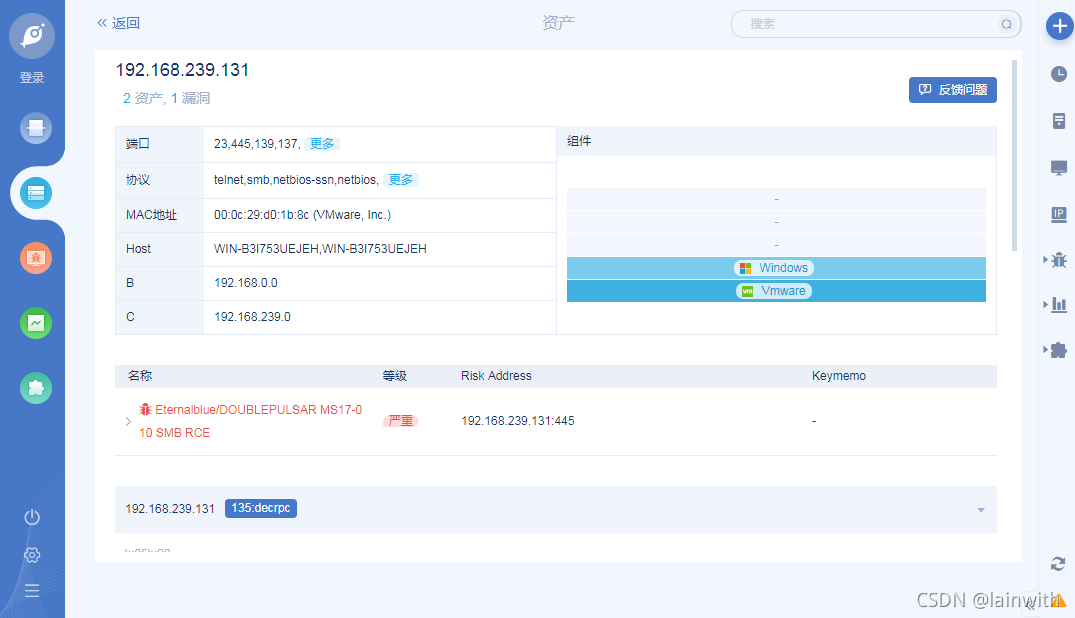

简单举例:

在这里插入图片描述

有漏洞的话,可以直接看到

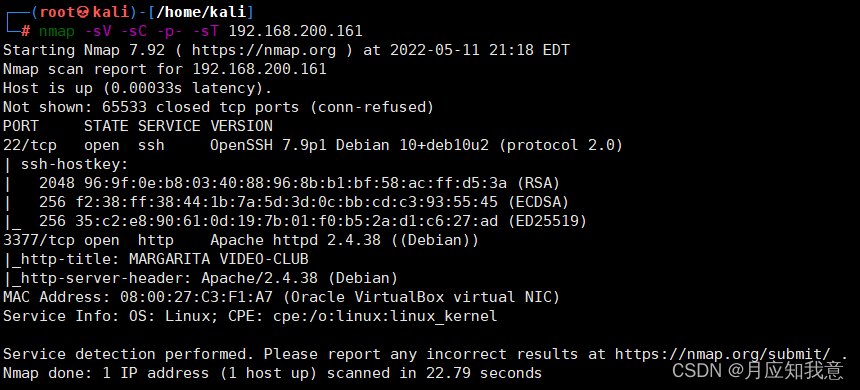

Nmap

nmap做漏扫的话,可以使用自带的漏扫脚本。

| 端口号 | 端口说明 | 攻击方向 | |

| 80/443/8080 | 常见web服务端口 | web攻击,爆破,对应服务器版本漏洞 | |

| 7001/7002 | weblogic控制台 | java反序列化,弱口令 | |

| 8080/8089 | jboss/Resin?Jetty/Jenkins | 反序列化,控制台弱口令 | |

| 9090 | WebShphere控制台 | Java反序列化,弱口令 | |

| 4848 | GlassFish控制台 | 弱口令 | |

| 1352 | Lotus domino邮件服务 | 弱口令,信息泄露,爆破 | |

| 10000 | Webmin-Web控制面板 | 弱口令 | |

| 详情见下方协议安全。。。 |

CVE扫描:

nmap -script=vuln ip

利用

接下来就是MSF找漏洞编号一把梭,就不赘述了

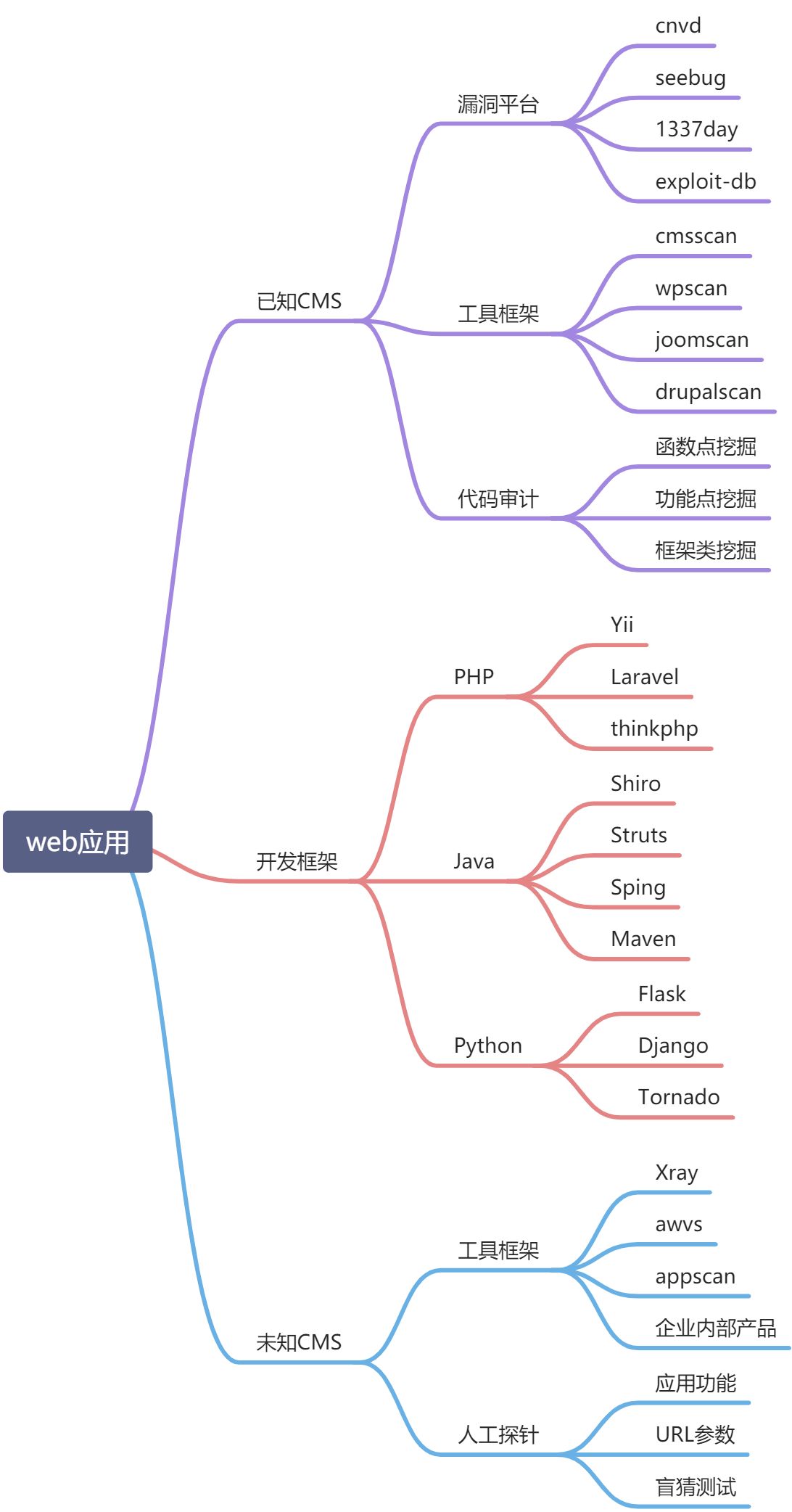

WEB应用漏洞发现

脑图

## 思路

CMS识别与扫描

在线识别whatcms

Detect which CMS a site is using - What CMS? https://whatcms.org/在线指纹识别,在线cms识别小插件--在线工具 (bugscaner.com)

https://whatcms.org/在线指纹识别,在线cms识别小插件--在线工具 (bugscaner.com) http://whatweb.bugscaner.com/look/

http://whatweb.bugscaner.com/look/

已知CMS

如常见的dedecms,discuz,wordpress等源码结果,这种一般采用非框架类开发,但也有较少部分采用的是框架类开发,针对此类源码程序的安全检查,要利用公开的漏洞进行测试,如不存在,可采用白盒代码审计自行挖掘

国外三大开源php CMS

drupal 【无专用扫描器,但是msf内置了模块】

wordpress 【有专用扫描器】

joomla 【有专用扫描器】

开发框架

如常见的thinkphp,spring,flask等开发的源码程序,这种源码程序的检测思路:

先获取对应的开发框架信息(名字,版本),之后通过公开的框架类安全问题进行测试,如果不存在,可以采用白盒代码审计自行挖掘。

未知CMS(转战细致信息搜集)

如常见的企业或个人内部程序源码,也可以是基于CMS的二次开发。

如果能确认是基于CMS的二次开发,就按已知CMS的思路进行,如果不能确定,就采用常规类的扫描工具进行探测,或者人工手动检查。

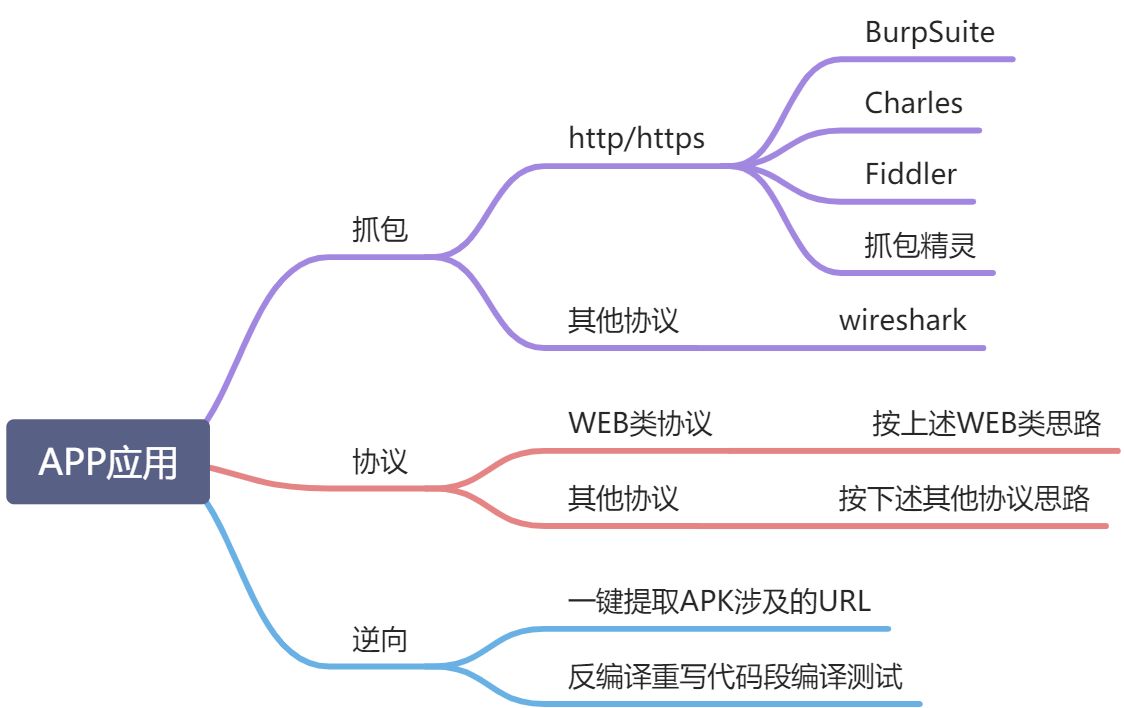

APP应用

脑图

思路:获取APP运行时访问的站点,然后对站点进行渗透。

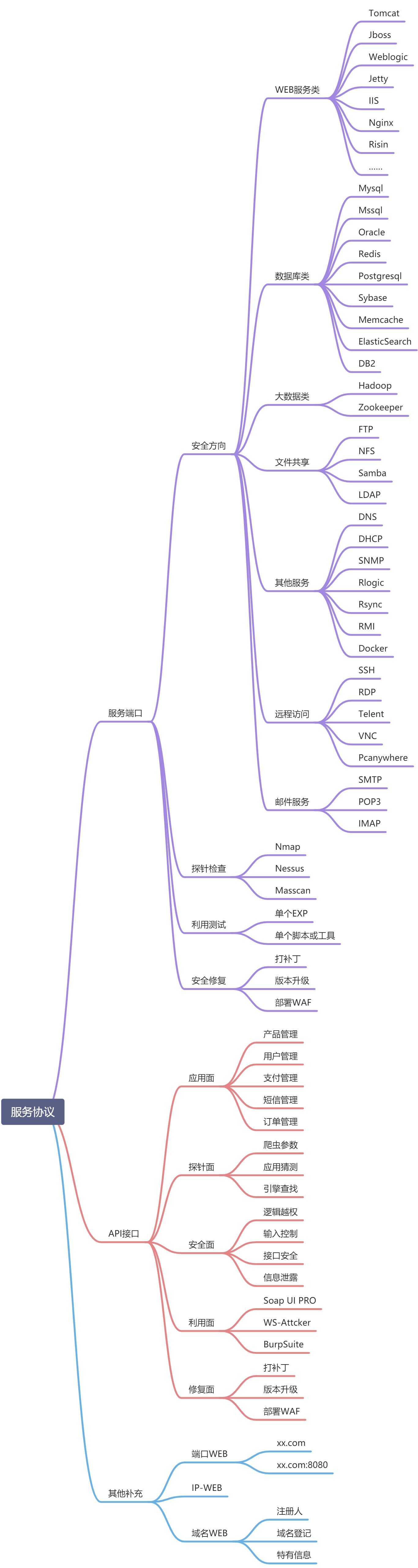

服务协议 ( 包含web安全 )

脑图

1. web服务类

tomcat-- 80/8080/8009

- manager弱口令

- put上传webshell

- HTTP慢速攻击

- ajr文件包含漏洞:cve-2020-1938

Jboss --8080

- 后台弱口令

- 任意文件泄露

- JAVA反序列化

webSphere --9080

- 后台弱口令

- 任意文件泄露

- JAVA反序列化

weblogic --7001/7002

- 后台弱口令

- console后台部署war包

- SSRF

- 测试页面上传webshell

- JAVA反序列化

- cve-2018-2628

- cve-2018-2893

- cve-2017-10271

- cve-2019-2725

- cve-2019-2729

Glassfish --8080/4848

- 暴力破解

- 任意文件读取

- 认证绕过

Jetty --8080

- 远程共享缓冲区溢出

Apache --80/8080

- HTTP慢速攻击

- 解析漏洞

- 目录遍历

Apache Solr --8983

- 远程命令执行

- cve-2017-12629

- cve-2019-0193

IIS --80

- put上传shell

- IIS解析漏洞

- IIS提权

- IIS远程代码执行

- cve-2017-7269

Resin --8080

- 后台弱口令

Lutos --1352

- 后台弱口令

- 信息泄露

- 跨站脚本攻击

Nginx --80/443

- http慢速攻击

- 解析漏洞

2. 数据库类

Mysql --3306

- 弱口令

- 身份认证漏洞

- cve-2012-2122

- 拒绝服务攻击

- phpmyadmin万能密码、弱口令

- UDF、MOF提权

Mssql --1433

- 弱口令

- 存储过程提权

Oracle --1521

- 弱口令

- TNS漏洞

Redis --6379

- 弱口令

- 缓冲区溢出

- cve-2014-2669

MongoDB --27001

- 弱口令

- 未经授权访问

DB2 --5000

- 安全限制绕过进行未授权操作

- cve-2015-1922

SysBase --5000/4100

- 弱口令

- 命令注入

Memcache --11211

- 未授权访问

- 配置漏洞

ElasticSearch --9200/9300

- 未授权访问

- 远程代码执行

- 文件办理

- 写入webshell

3. 大数据类

Hadoop --50010

- 远程命令执行

Zookeeper --2181

- 未经授权访问

4. 文件共享

ftp --21

- 弱口令

- 匿名访问

- 上传后门

- 远程溢出

- 跳转攻击

NFS --2049

- 未授权访问

Samba --137

- 弱口令

- 未授权访问

- 远程代码执行 cve-2015-0240

LDAP --389

- 弱口令

- 注入

- 未授权访问

5. 远程访问

SSH --22

- 弱口令

- 28退格漏洞

- OpenSSL漏洞

- 用户名枚举

Telent --23

- 弱口令

VNC --5901

- 弱口令

- 认证口令绕过

- 拒绝服务攻击 cve-2015-5239

- 权限提升 cve-2013-6886

Pcanywhere --5632

- 拒绝服务攻击

- 权限提升

- 代码执行

X11 --6000

- 未经授权访问 cve-1999-0526

6. 邮件服务

SMTP --25/465

- 弱口令

- 未授权访问

- 邮件伪造

POP3 --110/995

- 弱口令

- 未授权访问

IMAP --143/993

- 弱口令

- 任意文件读取

7. 其他服务

DNS --53

- DNS区域传送

- DNS劫持

- DNS欺骗

- DNS缓存投毒

- DNS隧道

DHCP --67/68

- DHCP劫持

- DHCP欺骗

SNMP --161

- 弱口令

Rlogin --521/513/514

- rlogin登录

Rsync --873

- 未授权访问

- 本地权限提升

Zabbix --8069

- 远程命令执行

RMI --1090/1099

- JAVA反序列化

Docker --2375

- 未经授权访问

转载 https://blog.csdn.net/weixin_44288604/article/details/120709567

https://blog.csdn.net/weixin_44288604/article/details/120709567

边栏推荐

- FAQs and answers to the imitation Niuke technology blog project (II)

- Callback function ----------- callback

- 7-8 7104 Joseph problem (PTA program design)

- Difference and understanding between detected and non detected anomalies

- 撲克牌遊戲程序——人機對抗

- 小程序web抓包-fiddler

- 7-8 7104 约瑟夫问题(PTA程序设计)

- 实验五 类和对象

- Implementation principle of automatic capacity expansion mechanism of ArrayList

- Record a penetration of the cat shed from outside to inside. Library operation extraction flag

猜你喜欢

Experiment 6 inheritance and polymorphism

Hackmyvm target series (6) -videoclub

Mixlab unbounded community white paper officially released

PriorityQueue (large root heap / small root heap /topk problem)

A piece of music composed by buzzer (Chengdu)

Differences among fianl, finally, and finalize

Hackmyvm target series (7) -tron

Yugu p1012 spelling +p1019 word Solitaire (string)

Strengthen basic learning records

深度强化文献阅读系列(一):Courier routing and assignment for food delivery service using reinforcement learning

随机推荐

It's never too late to start. The tramp transformation programmer has an annual salary of more than 700000 yuan

canvas基础2 - arc - 画弧线

Reinforcement learning series (I): basic principles and concepts

Simply understand the promise of ES6

JS several ways to judge whether an object is an array

FAQs and answers to the imitation Niuke technology blog project (I)

Package bedding of components

Canvas foundation 1 - draw a straight line (easy to understand)

Matlab opens M file garbled solution

This time, thoroughly understand the MySQL index

Interpretation of iterator related "itertools" module usage

7-6 矩阵的局部极小值(PTA程序设计)

[dark horse morning post] Shanghai Municipal Bureau of supervision responded that Zhong Xue had a high fever and did not melt; Michael admitted that two batches of pure milk were unqualified; Wechat i

强化学习基础记录

搭建域环境(win)

Canvas foundation 2 - arc - draw arc

7-14 error ticket (PTA program design)

Programme de jeu de cartes - confrontation homme - machine

Why use redis

7-14 错误票据(PTA程序设计)